25/10/2018

Smartfony są coraz powszechniejsze. Ma je prawie każdy. Korzystamy z nich nie tylko dla rozrywki, ale również w celach służbowych. My przechowujemy na nich cenne informacje, a one dodatkowo — ze względu na dziesiątki czujników — zbierają na nasz temat setki danych (por. Jak podglądać ludzi i wykradać hasła mikrofonem). To właśnie dlatego, kiedy w firmie zdarzy się jakiś incydent, warto przejrzeć telefon pracownika. Można z niego wyłowić masę cennych danych, które wyjaśnią kulisy zdarzenia. Podobnie działają organy ścigania — w ostatnich latach właśnie ze smartfonów podejrzanych wydobywają najcenniejsze dla śledztwa informacje. Zobaczmy, jak to się robi.

Badania śledcze telefonów komórkowych (tzw. “mobile forensics“) wykonuje się zarówno na potrzeby opinii prywatnych, zlecanych przez przedsiębiorstwa, jak i opinii sądowych zlecanych przez organy ścigania (por. Jak FBI pozyskało dane z zablokowanego iPhona terrorysty bez pomocy Apple?). Bez względu na to kto zleca usługę, wykonuje się ją w identyczny sposób, zgodnie z zasadami, jakich Informatyka śledcza (zwana też sądową), wymaga od osoby przeprowadzającej analizę.

Analiza smartfonów

Przede wszystkim, materiał dowodowy podczas całego badania nie może ulec modyfikacji. W przypadku badania komputera w pierwszej kolejności wyjmuje się dyski z zabezpieczonej jednostki, a następnie wykonuje się ich kopie binarne z równoczesnym obliczeniem sumy kontrolnej. Materiał dowodowy w postaci zabezpieczonego komputera z oryginalnymi dyskami nie jest uruchamiany.

W przypadku telefonu komórkowego, analiza jest przeprowadzana na „żywym” organizmie, tj. telefon podczas badania jest cały czas włączony. Kluczowe znaczenie ma jednak jego izolacja od sieci GSM/UMTS, — jej brak może spowodować modyfikację zawartości telefonu i zatarcie ważnych śladów.

W najgorszej sytuacji może dojść do nadpisania usuniętych informacji poprzez otrzymanie nowych wiadomości SMS. Dodatkowo, zmianie ulega parametr LAI używany do identyfikacji stacji BTS, do której po raz ostatni zalogowany był abonent. Brak takich danych może uniemożliwić ustalenie, czy w badanym okresie dany telefon był używany we wskazanym rejonie (obsługiwanym przez konkretną stację BTS), czy też nie.

W celu odizolowania telefonu od sieci, najprościej wykonać badanie bez zainstalowanej karty SIM. Problem w tym, iż część starych telefonów prosi o taką kartę bezpośrednio po uruchomieniu i nie pozwala na przeprowadzenie żadnych analiz. Rozwiązaniem jest tutaj używanie odpowiednio spreparowanej, na podstawie parametrów ICCID oraz IMSI, karty SIM, która zastąpi oryginalną. Z nowymi smartfonami ten problem nie występuje.

Badanie telefonu komórkowego sprowadza się w rzeczywistości do analizy trzech komponentów z których składa się typowa „komórka”. Jest to karta SIM, pamięć telefonu oraz karta pamięci typu FLASH.

Karta SIM

Zadaniem karty SIM jest identyfikacja i autoryzacja abonenta w sieci komórkowej oraz szyfrowanie transmisji. Z punktu widzenia analizy śledczej, najistotniejszym parametrem jest jej ograniczona pojemność. Na karcie SIM możemy znaleźć kontakty wraz z numerami telefonów, wiadomości tekstowe oraz rejestr ostatnio wykonanych połączeń (bez informacji o dacie połączenia i czasie trwania). Możliwości śledcze w przypadku kart SIM są w większości przypadków uzależnione od telefonu, w którym ta karta była używana. To telefon decyduje jakie informacje będą na niej zapisywane.

Po przeprowadzeniu badań karty SIM, trzeba wykonać jeszcze jej kopię. Taka kopia włożona do analizowanego telefonu będzie gwarantem niezmienności danych na niej zapisanych oraz zapewni separację od sieci GSM/UMTS. Badany telefon w kolejnych krokach można uruchomić z tą właśnie kartą i przystąpić kolejnych badań.

Pamięć telefonu

Kolejnym komponentem, który poddaje się analizie jest sam telefon, a właściwie jego pamięć wewnętrzna. Dziś mogą to być gigabajty danych. W pamięci telefonu zapisane są:

- informacje o połączeniach,

- wiadomości tekstowe SMS,

- historia rozmów w komunikatorach (np. Signal, WhatsApp)

- kontakty

- kalendarz,

- notatki,

- zdjęcia,

- pliki multimedialne,

- historia odwiedzonych stron internetowych,

- szereg innych danych, w zależności od systemu operacyjnego i wykorzystywanych aplikacji (por. Kolejna aplikacja ujawnia adresy szpiegów i żołnierzy)

Szczególnym aspektem analizy, jest to, że każdy producent telefonów w różny sposób definiuje zapis danych w pamięci telefonu. Bardzo często zdarza się, że model implementacji danych u danego producenta zmienia się zależnie od modelu. Brak ogólnodostępnych, zdefiniowanych reguł zapisu, połączony z pojawiającymi się wciąż nowymi modelami telefonów skutkuje tym, że tylko firmy inwestujące w coraz nowocześniejsze, a co za tym idzie droższe technologie, mogą zapewnić skuteczną analizę.

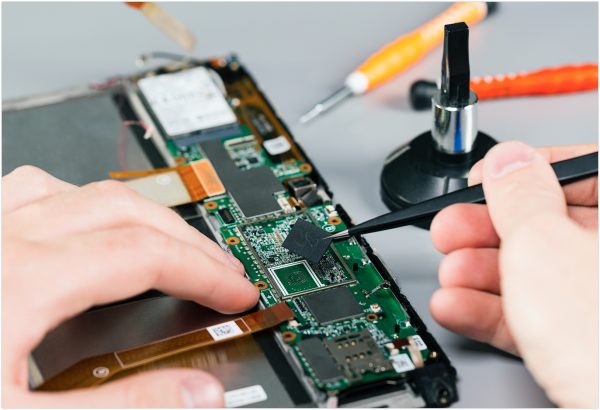

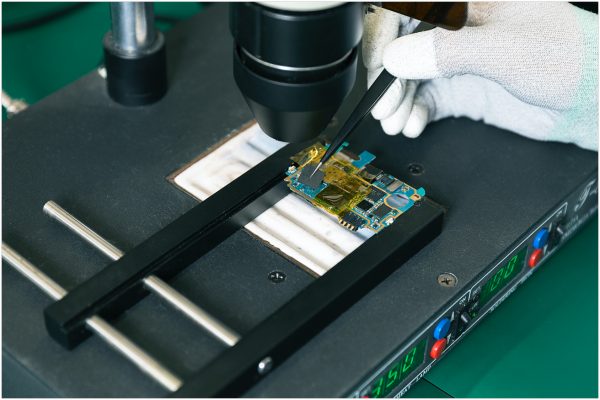

Profesjonalne laboratorium posiadać musi zestaw co najmniej kilkuset kabli serwisowych różnego rodzaju umożliwiających podłączenie telefonu do stacji badawczej. Telefony komórkowe starszej generacji w większości nie posiadają złącz typu USB, w związku z powyższym podłączenia dokonuje się za pomocą tzw. boxów serwisowych podłączanych kablami do pól ulokowanych m.in bezpośrednio pod baterią. Punkty te pozwalają komunikować się bezpośrednio z procesorem danego telefonu.

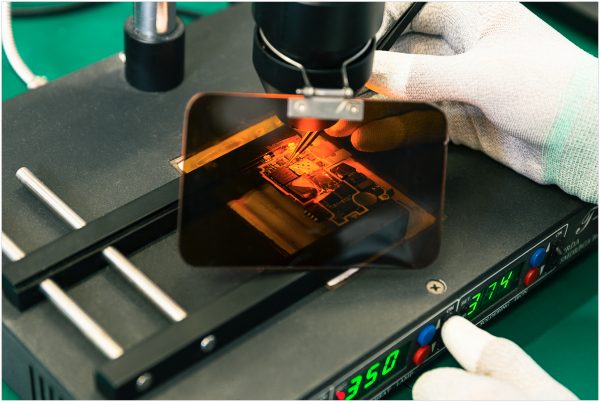

W nowych modelach smartfonów podłączenie boxów serwisowych do odpowiednich punktów serwisowych (JTAG – ang. Joint Test Action Group) pozwala na odczyt danych nawet z uszkodzonych telefonów (zalanych, z uszkodzonym LCD itp) a nawet zablokowanych hasłem lub biometrią (por. Analiza bezpieczeństwa FaceID).

Samodzielnie odzyskaj dane ze smartfona!

Jeśli chciałbyś dowiedzieć się jak w praktyce wygląda analiza śledcza urzadzeń mobilnych i co można wyciągnąć z pamięci telefonu, to zapraszamy na nasze nowe szkolenie pt. Mobile Forensics (analiza śledcza urządzeń mobilnych) które odbędzie się 10-11 grudnia w Gdyni, w profesjonalnym laboratorium śledczym firmy VSDATA.

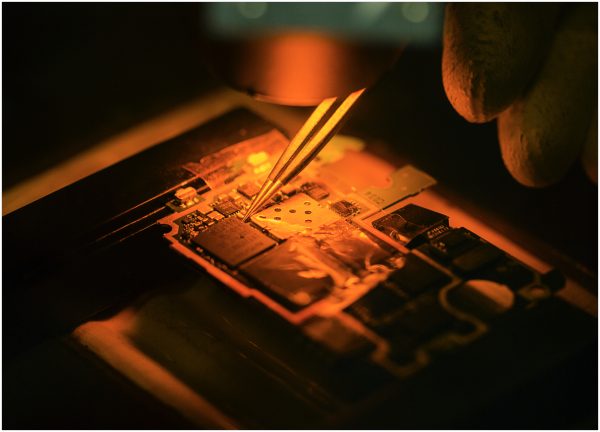

Uczestnicy tego szkolenia dowiedzą się jak pozyskiwać informacje ze smartfonów (także zniszczonych lub zablokowanych hasłem) za pomocą rozwiązań software’owych jak również przy pomocy technik hardware’owych. Tak, w programie jest lutowanie konieczne do przeprowadzenia operacji chip-off i podpięcia się pod JTAG :-) Szkolenie porusza też techniki odzyskiwania usuniętych danych i pokazuje jak z olbrzymiej ilości pozyskanych informacji wyciągnąć te istotne dla okoliczności badanego incydentu.

Obecnie pozostało jedynie 1 wolne miejsce. Rejestracji można dokonać tutaj.

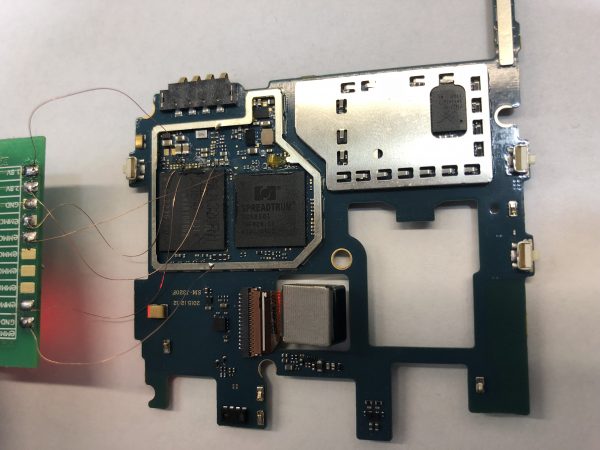

Z biegiem czasu producenci zablokowali dostęp do tych punktów, co skutkowało pojawieniem się technologii ISP (In-System Programming). Efekt końcowy jest taki sam jak w przypadku JTAG ale w tym wypadku uzyskujemy dostęp bezpośrednio do pamięci EMMC urządzenia. Wszystko wygląda naprawdę fajnie, ale gdzie szukać takich pól dzięki którym uzyskamy pożądany efekt? Z pomocą przychodzą nam twórcy takich boxów serwisowych jak z3x, medusa, riff box. To na ich supporcie znajdziemy zdjęcia w bardzo wysokiej rozdzielczości pokazujące elementy do których trzeba się podłączyć. Wymaga to sporej precyzji i umiejętności lutowania, ale nie jest niemożliwe do zrobienia.

Technologia ta podobnie jak JTAG nie powoduje uszkodzenia samego telefonu, co jest ważne w momencie jeśli wykorzystujemy ją tylko do ominięcia blokady ekranu, a sam smartfon musi pozostać sprawny. Musimy jednak wiedzieć, że odczyt pamięci odbywa się jedną szyną, a prędkość wynosi około 2MB/s co w przypadku dużych wielkości EMMC będzie bardzo czasochłonnym zadaniem.

Zdarza się, że na „stole operacyjnym” mamy telefon który nie posiada wsparcia dla w/w urządzeń serwisowych, wtedy możemy wykorzystać technikę chip-off. Polega ona na wylutowaniu kości EMMC z urządzenia i bezpośrednim odczytaniu z niej danych. Za pomocą specjalnych czytników na USB możemy wykonać jej obraz w celu jej dalszej analizy. Wylutowanie tej pamięci powoduje, że urządzenie nie powróci już nigdy do pełnej sprawności z powodu kleju jaki stosują producenci smartfonów. Klej ten wypełnia przestrzeń między płytą główną a samą pamięcią.

A czasem trzeba odzyskać dane

Rodzaj i ilość odtworzonych informacji uzależniony jest od konkretnego modelu oraz systemu operacyjnego (iOS, Android, BlackBerry, Symbian, Windows Mobile, PalmOS), na którym pracuje telefon. Czym bardziej skomplikowany telefon, tym większe możliwości odzyskiwania danych zapisanych w jego pamięci. Gdy mowa o odzysku danych, należy przez to rozumieć nie tylko informacje gromadzone przez sam telefon, ale także wewnętrzne dane zainstalowanych aplikacji.

Odzyskiwać można praktycznie wszystkie informacje, które telefon zapisał w swojej pamięć, tj. kontakty, wiadomości, zadania, notatki, zdjęcia, itd. Z pamięci telefonu można również odzyskać dane, które nie są widoczne dla zwykłego użytkownika. W niektórych przypadkach będzie to na przykład historia numerów IMSI karty SIM, które były zainstalowane w telefonie. Dzięki temu można uzyskać informacje czy użytkownik używał innych kart SIM, o których istnieniu niekoniecznie chciał mówić. Można również spróbować ustalić z jakimi sieciami Wi-Fi łączył się dany telefon, bądź też uzyskać informacje w jakich lokalizacjach przebywał użytkownik (na podstawie danych z GPS).

Karta pamięci

Ostatnim komponentem poddawanym analizie jest karta FLASH, która pełni funkcję rozszerzenia pamięci telefonu. Najczęściej spotyka się karty typu microSD o pojemności 8-16GB, ale zdarzają się również takie o pojemności 128GB lub więcej. Analiza takiej karty nie różni się niczym od analizy innych nośników typu FLASH. Od strony logicznej, mamy do czynienia z jedną partycją.

Procedurę zaczyna się od wykonania kopii binarnej z obliczeniem sumy kontrolnej. Tak zabezpieczony materiał dowodowy, może posłużyć do wykonania listingu plików zapisanych na karcie, bądź przeprowadzania procesu odzyskiwania danych. Karta pamięci bardzo często zawiera zdjęcia i filmy wykonane aparatem, muzykę w popularnym formacie MP3, nieco rzadziej pliki w innych formatach (np. dokumenty).

Przy odzysku danych można zastosować dwie metody. Pierwsza z nich sprowadza się do odtworzenia struktury danych na podstawie wpisów w tablicy alokacji plików. Drugą możliwością jest odzysk w trybie surowym, polegający na przeszukaniu zawartość binarnej pod kątem nagłówków znanych plików. W wielu przypadkach jest to metoda o wiele skuteczniejsza, sprawdzającą się w sytuacji, gdy dane na karcie były usuwane. Niezależnie jednak od stosowanej metody, odzyskać można tylko te dane, które nie zostały nadpisane. Przy czym już jednokrotne zapisanie nowych plików w to samo miejsce, prowadzi do nieodwracalnego zamazania poprzednich danych.

Coraz więcej urządzeń i coraz więcej informacji

Techniki Computer i Mobile Forensics, z roku na rok obejmują coraz większy zakres urządzeń. Dostrzegają to także organy ścigania. Coraz więcej postanowień o powołaniu biegłego obejmuje analizę nie tylko dysków twardych komputerów, ale i telefonów komórkowych. Aspekt ten jest również brany pod uwagę przez dyrektorów firm chcących uchronić się przed nieuczciwością pracowników.

W wielu sprawach sama tylko zawartość pamięci telefonu może być kluczowa dla toczącego się postępowania sądowego lub wewnątrzfirmowej obsługi incydentu. Raport z przeprowadzonych prac, przygotowany za pomocą najnowocześniejszych narzędzi i przy przestrzeganiu naczelnych zasad informatyki śledczej stanowić może kluczowy dowód, którego podważenie jest niemal niemożliwe.

O Autorze

Witold Sobolewski, MBA — absolwent Wydziału Elektroniki, Telekomunikacji i Informatyki Politechniki Gdańskiej. Ukończył także Kryminalistykę na Uniwersytecie Warszawskim. Biegły sądowy z zakresu informatyki śledczej z listy Sądu Okręgowego w Gdańsku. Założyciel firmy VS DATA. Opiekun merytoryczny i wykładowca podyplomowych studiów z Informatyki Śledczej na Uczelni Łazarskiego oraz Cyberbezpieczeństwa na Akademii Marynarki Wojennej. Ma ponad 14-letnie, praktyczne doświadczenie w pracy w laboratorium przy wykonywaniu skomplikowanych ekspertyz sądowych. Prowadził szkolenia z zakresu odzyskiwania danych i analizy śledczej dla policji, prokuratury i sądów. Posiada międzynarodowe certyfikaty w zakresie informatyki śledczej (CFCE, ACE, CCFE, GCFE), odzyskiwania danych (CDRP) i analizy urządzeń mobilnych (CMFF). Wykonał ponad 5000 ekspertyz z zakresu odzyskiwania danych i informatyki śledczej.

W ramach Niebezpiecznik.pl, Witold prowadzi 2 szkolenia związane z analizą śledczą, na które szczególnie zapraszamy pracowników firmowych zespołów reagowania na incydenty, administratorów sieci i funkcjonariuszy służb oraz organów ścigania:

1. Informatyka Śledcza – tajniki służb (computer forensics)

Najbliższe terminy:

- 13-14 grudnia, Warszawa | 6 wolnych miejsc

→ zarejestruj się na to szkolenie

2. Mobile Forensics (analiza śledcza urządzeń mobilnych)

Najbliższe terminy:

- 10-11 grudnia, Gdynia | 1 wolne miejsce

→ zarejestruj się na to szkolenie

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

> odzyskać można tylko te dane, które nie zostały nadpisane. Przy czym już jednokrotne zapisanie nowych plików w to samo miejsce, prowadzi do nieodwracalnego zamazania poprzednich danych

Czy aby na pewno??? Karty pamięci mają wbudowane mechanizmy typu wear levelling lub garbage collector. Jeśli przy ponownym zapisie kontroler w karcie użyje innego bloku pamięci, stare dane wciąż fizycznie pozostają. To tylko smartfonowi wydaje się, że nadpisał dane!

“(…) w to samo miejsce (…)”

Jest też funkcja trim, która w wolnym czasie powoduje zerowanie komórek zawierających usunięte dane.

Ja rozumiem ze ‘expert’ nie wszystko moze powiedziec ale litosci… o mechanizmach dzialania pamieci NAND czy eMMC wiedza wszyscy wiec co tu ukrywac…

Jesli cos zapisano w pamieci i ‘nadpisano to samo wiejsce’ to nie ma zadnej gwarancji ze informacja zostala zatarta. Sorry – tak to dziala.

P.S. Kluczem jest pojecie ‘miejsce’ w kontekscie substytucji blokow

Sporo nowych rozwiązań pamięci trwałej np. SSD nie daje żadnej możliwości “trafiania” w używane wcześniej miejsce, działając poprzez emulatory wewnętrzne do których nie mają dostępu sterowniki. W takim przypadku jedyną w miarę skuteczną metodą wytarcia może być wyzerowanie całej przestrzeni pamięci lub chociażby losowe wyzerowanie np. 20% komórek, to ostatenie rozwiązanie było z powodzeniem stosowane w złośliwie używanym HDD Cleaner.

Ani słowa o zapobieganiu takiej analizie. Czy np. zaszyfrowanie karty pamięci i wewnętrznej pamięci telefonu w Androidzie 8 jest skutecznym zabezpieczeniem?

Podejrzewam że każdy producent implementuje to po swojemu, kiedyś próbowałem uzyskać takie informacje na temat mojego Mi 6 ale niestety Xiaomi zlewa klientów totalnie i guzik dostałem. Teoretycznie przy pierwszym odblokowaniu telefonu trzeba wpisać hasło i wtedy następuje rozszyfrowanie, ale czy pamięc jest szyfrowana kiedy blokuję telefon? Nie wiadomo. Po pięciu nieudanych próbach odblokowania odciskiem ponownie trzeba podać hasło, czy pamięc wtedy już na pewno jest zaszyfrowana? Nie wiadomo. Co ciekawe, w takim Pocophonie F1 hasło trzeba podać zanim jeszcze system się uruchomi, a mi6 pyta o hasło już z poziomu systemu. Więc skuteczność takiego szyfrowania na androidzie jest dla mnie wielką zagadką.

Teoretycznie w przypadku Androida działa to na zasadzie trustedzone. Dane powinny być w locie szyfrowane i rozszyfrowane przynajmniej tak długo jak mówimy o flashu czy to wbudowanym czy karcie sd. Teoretycznie klucze powinny być chronione w enklawie, ale ARM sisters to część sprzętowa, software dostarcza producent telefonu a z tym bywa różnie.

Wychodzi na to ze Pocophone F1 uzywa full-disc encryption, a Mi6 file-based encryption, stąd różnica w sposobie bootowania, ale jedno i drugie jest ficzerem Androida, więc pozostaje mieć nadzieję że chińczycy nie dodali sobie tylnych drzwi.

Myślę, że zrobili to na pewno.

Ani słowa, bo to nie jest artykuł o anti-forensics, a o forensics ;) Ale pomyślimy nad opisaniem i drugiej strony medalu.

Co do szyfrowania danych, to:

1. w scenariuszach firmowych (a tym poświecony jest artykuł) nie jest to problemem, bo większość firm zarządza telefonami przez MDM co oznacza, ze administrator zawsze ma dostęp do telefonu, nawet jeśli pracownik zapomni hasło (lub je zmieni).

2. ale nawet w scenariuszach pozafirmowych lub w przypadku firm, które nie mają MDM, bazując na bezpieczniejszym iPhone, można czasem “ominąć/złamać” kod blokady i uzyskać dostęp do już-wtedy-rozszyfrowanych danych. Pisaliśmy o takich technikach wiele razy:

* https://niebezpiecznik.pl/post/nowe-zabezpieczenie-iphona-przed-atakiem-zgadywania-hasla-mozna-obejsc-podpieciem-dowolnej-przejsciowki/

* https://niebezpiecznik.pl/post/jak-fbi-pozyskalo-dane-z-iphona-terrorysty-bez-pomocy-apple/

* https://niebezpiecznik.pl/post/3-sposoby-fbi-na-zhackowanie-zablokowanego-iphona/

* https://niebezpiecznik.pl/post/iphone-atak-mdm/

Prywatna osoba, jeśli chce być maksymalnie odporna na analizę śledczą, powinna korzystać z najnowszego modelu iPhona (wyzwania dot. architektury), najnowszego iOS-a (brak znanych dziur) i odpowiedniej konfiguracji (biometrii, trybu SOS, FMiP, itp.). Oczywiście, poświęcając odpowiednio dużo czasu i mądrze dobierając sprzęt można też uzyskać to samo na Androidzie.

No i na koniec warto pamiętać, że w przypadku różnych zdarzeń ślady zostawiamy nie tylko na telefonie. Także na kartach zbliżeniowych, kamerach CCTV. A w “chwili prawdy”, wiele osób nie wytrzymuje stresu i po prostu przyznaje się do tego co faktycznie się stało.

Informatyka śledcza i analizy tego typu dostarczają danych. Nawet jeśli są one ograniczone w niektórych przypadkach, to zawsze są to dodatkowe informacje które mogą pozwolić wyjaśnić okoliczności zdarzenia/incydentu.

“Prywatna osoba, jeśli chce być maksymalnie odporna na analizę śledczą, powinna korzystać z najnowszego modelu iPhona […]

Oczywiście, poświęcając odpowiednio dużo czasu i mądrze dobierając sprzęt można też uzyskać to samo na Androidzie. ”

Wystarczy pierwszy lepszy open sourcowy custom rom z włączonym szyfrowaniem i to w miarę wystarczy. Można dodatkowo szyfrować ważne pliki GnuPG i służby nie mają już nic do gadania. Całość średnio ogarniętej osobie zajmie jakieś 3h max. Dla paranoików możnna dodać apkę chodzącą w tle która przy prędkości powyżej 9m/s (wyrwanie telefonu) wyłącza całość.

„Ani słowa, bo to nie jest artykuł o anti-forensics, a o forensics ;) Ale pomyślimy nad opisaniem i drugiej strony medalu.”

I jak? Pomyśleliście? Jest artykuł? Bo nie mogę znaleźć :(

no wlasnie… nowe telefony na androidzie sa szyfrowane jak ktos zrobi wipe factory to dane zaszyfrowame zostana wymazane i android zostanie zainstalowany i zaszyfrowany od nowa wiEc i dane zaszyfrowane zostana nadpisanie. a co do komputerow Japonski algorytm Camellia + Rosyjski hash Streebog wraz z silnym haslem i moga łamac 20lat ^^szyfrowanie dysku dla mnie to podstawa.

Same binarki androida chyba nie są szyfrowane. Szyfrowana jest tylko partycja z danymi. Również systemowymi. W innym przypadku po czyszczeniu fabrycznym zaszyfrowanego systemu nie dałoby się uruchomić.

Oczywiście, poświęcając odpowiednio dużo czasu i mądrze dobierając sprzęt można też uzyskać to samo na Androidzie.

Piotrze był już poradnik jak zabezpieczyć Iphona może teraz uda Ci się popełnić artykuł na temat Androida…

factory reset nie reinstaluje androida

a tak wgl to niedawno w Veracrypt ( 1.23-Hotfix-2) Naprawiono lukę o niskim stopniu ważności odziedziczoną po TrueCrypt, która pozwalała na odczyt 3 bajtów pamięci stosu jądra (z rzadką możliwością 25 dodatkowych bajtów) :)

Ciekawy jestem czy można odzyskać skasowane rozmowy z Signala, kiedy było ustawione znikanie wiadomość. Czy tylko te, które fizycznie nie były skasowane.

te które nie były fizycznie usunięte lub te fragmenty/całości rozmów, które odłożyły się jeszcze gdzieś (pamięć lub logi, a niektórym producentom takie błędy się zdarzają — Signal raz nie szyfrował powiadomień, które odkładały się w osobnym logu, a teraz zaliczył wpadkę z trzymaniem niezaszyfrowanej kopii informacji po upgrade, ale dotyczyło to akurat wersji desktopowej, nie mobilnej).

Czyli lepiej używać Signal tylko w wersji mobilnej, a desktopową sobie odpuścić.

My używamy tylko mobilnie, na iPhonach oraz Blackberry Key², podobno są szyfrowane i w generalnie nie ma chyba lepszej opcji w sensownej cenie obecnie na rynku?!?

Powoływanie się na kejs Apple nie do końca mnie przekonuje, bo…

cytując nawet artykuł niebezpiecznika z 2016 roku, twierdzę, że to jest sytuacja win-win-win-win. Apple nie dało się FBI. FBI dostało to czego chciało – taka jest oficjalna wersja – ale jakoś w to nie wierzę. Nie tylko dlatego, że “Zabawy chińskich serwisantów iPhonów jednak nijak mają się do samego ataku na obejście blokady ekranu. W praktyce nikt z NAND mirroringu jeszcze nie skorzystał i nie potwierdził teoretycznie prawdziwych sugestii Zdziarskiego i innych badaczy.”

“Wylutowanie tej pamięci powoduje, że urządzenie nie powróci już nigdy do pełnej sprawności z powodu kleju jaki stosują producenci smartfonów. Klej ten wypełnia przestrzeń między płytą główną a samą pamięcią.” zręczni Azjaci potrafia wylutowywać pamieć z plyty głównej i włutowywać w to samo miejce nową. Ani klej ani zabezpieczenia nie przeszkadzają. W miedzyczasie przeprogramowują tą pamięć. Zwykle mniejsze kości na wieksze. Sporo jest filmików na YT nt.

Strange Parts na YT się tym bawił i [spoiler] wyszło mu bardzo zgrabnie po wielu próbach [/spoiler]

https://www.youtube.com/watch?v=rHP-OPXK2ig

“Kluczowe znaczenie ma jednak jego izolacja od sieci GSM/UMTS, — jej brak może spowodować modyfikację zawartości telefonu i zatarcie ważnych śladów.”

Tu chyba błąd jest.

brak izolacji

Chodzi o brak izolacji, nie o brak sieci. Ale zdanie faktycznie błędne, bo niejednoznaczne.

Czy używanie nowego

IPhone z nowym systemem jest bezpieczne ? Niekoniecznie – czy fbi otrzymało pełna zawartość iphona bez pomocy apple –

Oczywiście ze tak –

Przecież nawet w Polsce jest firma która takie usługi świadczy – podobno każdy iPhone odczytuje – i wyodrębnia wszelkie dane. – mówiąc wszelkie (a taki raport widziałem ) mam na myśli odczyt logiczny danych jednak były tam zarówno istniejace informacje jak i usunięte – raport pochodził z iphona x z ios 11.0.2 o ile

Pamietam

Hmmm… Skoro to wszystko “jest takie proste”, to dlaczego odzyskanie zdjęć czy kontaktów z Samsunga S4, w którym tylko padła płyta główna lub procesor (najpierw włączał się tylko na chwilę, teraz wcale), nie był nijak szyfrowany, hasłowany, etc, to koszt co najmniej XXX lub XXXX? Na zwłokach telefonu mi nie zależy. Jeśli ktoś mi zgra zdjęcia i kontakty, to może sobie te zwłoki zatrzymać. Ktoś coś?

Może nie tylko “padła płyta główna” ale uszkodziła się kość pamięci?

@Jarek

Ale ktoś Ci ten tel diagnozował (ktoś w sensie serwis, nie kolega), czy tak zgadujesz, że płyta lub procesor? Może być coś prostszego o podobnych objawach i może najlepiej się opłacić tę usterkę naprawić, po czym zgrać dane siłami własnymi aparatu.

Ogólnie na Twoim miejscu zgłosiłbym się z tematem do serwisu GSM, nie do odzyskiwalni danych.

Przy opisanych założeniach imo do takiego warsztatosklepiku, gdzie możesz fizycznie porozmawiać z człowiekiem, który będzie robił Twój aparat. Obczaj kto ma dobre opinie w okolicy i idź pogadać, najpierw o naprawę, a jeśli okaże się nieopłacalna, to powiedz to co napisałeś, że zależy Ci na zgraniu danych nie na sprzęcie.

@stukot

Dałem do serwisu GSM gdzie zdiagnozowano “przegrzanie” procesora. Niby można by go uruchomić w jakichś lodówkach (wysoki koszt), zanim czujnik temperatury nie wyłączy procesora. Nie wiem na ile jest to słuszna diagnoza, ale telefon mniej więcej tak się zachowuje (na początku wyłączał się po paru minutach, potem paru sekundach, a teraz tylko zawibruje i nawet nie zdąży zaświecić). Również mówiłem o danych, nie o zwłokach.

@Zofia

Może. Co dziwne, zrobiło się to samo, telefon nie upadł, nie leżał na słońcu, a po prostu sobie skonał.

Pomyślałem, że może w tym wątku znajdzie się specjalista, dla którego to nie wyzwanie, a codzienność.

Hm przegrzanie w sekundę to brzmi dość nietypowo, czyli próbować włączyć zimą ;) Tym bardziej że do zgrania danych nie potrzebujesz bardzo długiego okresu działania telefonu. Czy jest jakiś inny serwis w okolicy, gdzie mogliby zdiagnozować niezależnie? Alternatywnie, kontakt z serwisem specjalizującym się w Samsungu i najpierw opis problemu oraz zacytowanie diagnozy. Istnieje kilka innych uszkodzeń, które mogą powodować narastające w czasie problemy opisanego typu.

Nurtuje mnie, jak się zachowuje na ładowarce? Świeci jakaś dioda zasilania?

A kiedy jeszcze włączał się na parę minut: czy wtedy normalnie ładował się system i czy komp go widział po połączeniu kablem?

@stukot

Telefon nie daje się włączyć. Wpięcie ładowarki powoduje zawibrowanie, zaświecenie na sekundę i śmierć. Odłączenie i ponowne podłączenie ładowarki nie wywołuje żadnych skutków, nie można włączyć słuchawki. Pomaga wyjęcie i włożenie baterii. Wtedy tel. próbuje się uruchomić poprzez zawibrowanie i wyświetlenie Samsung Galaxy S4 na około sekundę i zgon. Do wyjęcia baterii i jej ponownego włożenia nic nie daje znaku życia (ani próba włączenia, ani podpięcie ładowarki. Bez wyjęcia�baterii stan jest stały, martwy).

Kiedy włączał się na parę minut działał normalnie. Niestety do kompa nie podłączałem.

Może zwyczajnie bateria padła a nie telefon? Bo to co piszesz to wygląda na objawy padniętej baterii. Zdobądź nową baterię i spróbuj z niej odpalić.

@SuperTux

To dlaczego:

a) nie odpala się, jak jest podłączona ładowarka?

b) ładowanie trwa max 3 sekundy i powoduje wyłączenie

c) aby włączyć/uruchomić ponownie telefon, również w sytuacjach a) i b), należy wyjąć i włożyć baterię

Weź zainwestuj w nową baterię albo naładuj tą co masz zawnętrznie. Bateria jest już tak rozładowana lub martwa, że telefon nie jest w stanie wystartować procesu ładowania. Tak, ładowanie jest sterowane przez smartfon i jeśli nie ma nawet śladu energii w baterii to nawet ładowanie nie ruszy, a telefonu bez baterii na samej ładowarce nie odpalisz.

Przerabiałem temat w kilku modelach ktore umożliwiały rozładowanie do absolutnego zera, zamiast się wyłączyć i nie pozwolić się włączyć bez ładowarki (szukaj “deep battery drain”). Czasami pomagało utrzymanie na ładowarce kilkanaście dni lub włączenie w odpowiednim czasie pod kablem.

No chyba że chcesz wierzyć, w naprawę w lodówce i zgranie kontaktów za parę baniek.

“ładowanie trwa max 3 sekundy i powoduje wyłączenie”

Smartfony włączają wtedy ekran i to włączenie powoduje natychmiastowe rozładowanie tego co przed chwilą naładowały (rozładowanie trwa znacznie krócej niż ładowanie). I pętla się zamyka – coś się naładuje -> włącza ekran żeby się pochwalić że się ładuje -> następuje rozładowanie i zaczynamy od nowa.

Jest teoretyczne rozwiązanie problemu.

Wrzucasz telefon do zamrażarki na max 10 min. Krzywda mu się nie stanie, bo robiłem tak wielokrotnie. Potem teoretycznie można go próbować włączyć. Z tym już może być gorzej, bo nie jest to zbyt dobre ogólnie dla elektroniki. Niemniej chyba kiedyś wrzuciłem do zamrażarki działający telefon na 10 min. I działał.

Po włączeniu w tej zamrażarce można go dalej trzymać. Najlepiej opartego o ściankę z lodu.

Jeśli to faktycznie przegrzewanie, to nie widzę domowymi metodami innego wyjścia.

W zasadzie omówiliście 1/2 tematu… Bo jeszcze są chmury i w zasadzie tzw. LiveForentics. Są rozwiązania, które pozwalają na korzystanie z danych zapisanych w chmurze… tutaj analiza urządzenia MUSI odbyć się Tu i Teraz, często w obecności podejrzanego, ponieważ urządzenie może być powiązane z np. SmartBandem albo innym cudactwem schowanym w “bucie” działajacym po BT i powodującym, że po odejściu od urządzenia się ono wylogowuje np. z tej chmury… Temat niezwykle ciekawy i stawiający duży próg przed Biegłymi ;-)

The encrypted partition with a 256bit key has no chance to decode blockchain technology haha

“W przypadku badania komputera w pierwszej kolejności wyjmuje się dyski z zabezpieczonej jednostki, a następnie wykonuje się ich kopie binarne z równoczesnym obliczeniem sumy kontrolnej”

jak to się ma do (na przykład) bitlockera z TPM lub niedostępnym kluczem USB? Jak to się ma do lutowanych zabawek tak popularnych wśród blogerów i innych “dziennikarzy”?

pewnie lutowane śmieszki są obsługiwane podobnie do telefonów

w takim razie na ile skuteczny z zamazywaniu plików jest np. program Shreddit ? przy 7 krotnym przejściu z algorytmem Bruca ?

Jeja, ale burza w komentarzach.

I co z tego, że komórka mogła nie zostać wymazana/nadpisana przy próbie kasowania danych, skoro w drugą stronę również nie wiesz, z której komórki dostaniesz dane, więc suma summarum dostaniesz losowe dane.

Szyfrowanie, jak też Secure Startup w znacznym stopniu utrudnia dostęp do /userdata. Jednak przy odpowiedniej wiedzy, da się wyciągnąć klucze szyfrujące w trybie serwisowym i użyć ich do podmontowanua w locie partycji użytkownika. Podatna jest większość procesorów Qualcomma jak też i niektóre MediaTeki.

PS: czasy chipoff skończyły się około 2 lata temu, teraz byle serwisant z boxem za 1k nic nie zdziała z racji default encryption na wiekszosci nowych urządzeń.

czy mógłbyś rozwinąć swoją myśl odnośnie “wyciągnąć klucze szyfrujące w trybie serwisowym” – mianowicie coś więcej dopowiedzieć o istnieniu takich kluczy (backdoorów producenta), oraz gdzie są przechowywane. I czy przypadkiem nie chodzi Tobie o “default_password” czyli domyślne hasło producenta umożliwiające w wielu przypadkach odszyfrowanie zaszyfrowanej z “default’a” partycji “userdata” ?

Cała ta dyskusja o odzyskiwaniu danych z telefonów przypomina mi dyskusje z lat 90tych o tym jak zabezpieczyć samochód przed kradzieżą. Można kombinować nad zabezpieczeniami ale złamanie każdego z nich jest bardzo proste…bierzemy właściciela i robimy mu analogowo rzeczy tak nieprzyjemne że natychmiast sam nam powie jak odpalic samochod lub odszyfrowac dysk czy telefon…