12/6/2019

Niektóre z ataków naszym rodzimym przestępcom bardzo wychodzą, np. ten opisywany przez nas wczoraj o którym powinniście poinformować każdego znajomego. Ale czasem na szczęście przestępcom ktoś podłoży nogę i ich atak zakończy się (fiaskiem) szybciej niż planowali. Wygląda na to, że właśnie to miało miejsce wczoraj.

Fałszywe SMS-y informują o zapisaniu się na usługi Premium SexMonitor

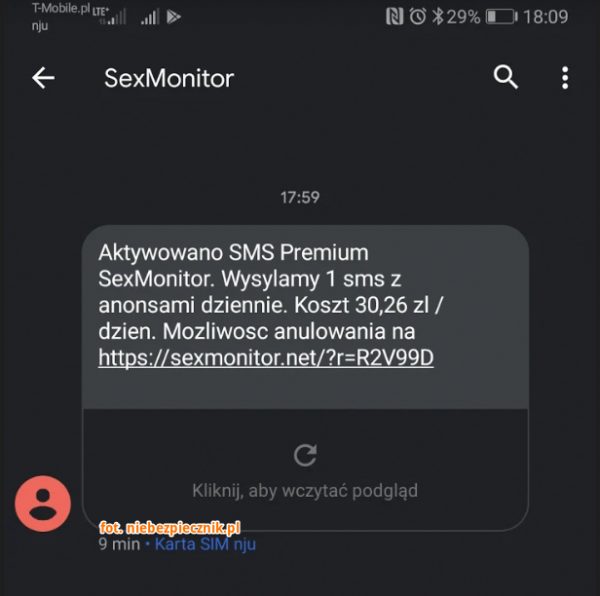

Wczoraj po południu zaczęliście nam podsyłać informacje o tym, że na Wasze telefony spływają takie SMS-y:

Aktywowano SMS Premium SexMonitor. Wysylamy 1 sms z anonsami dziennie. Koszt 30,26 zl / dzien. Mozliwosc anulowania na https://sexmonitor.net/?r=R2V99D

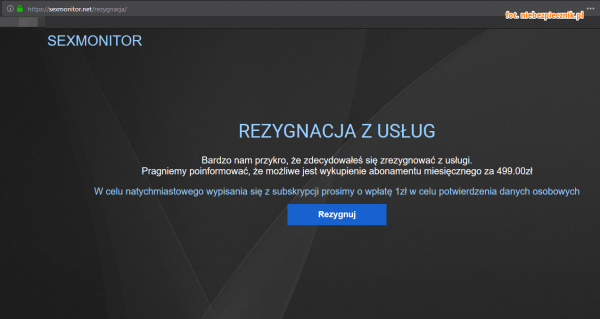

Niestety, większość z Was raportowała, że strona już nie działa. Coś chyba szybko poszło nie po myśli przestępców, bo tylko jednemu z naszych Czytelników udało się zobaczyć to co znajdowało się pod wskazanym w SMS adresem:

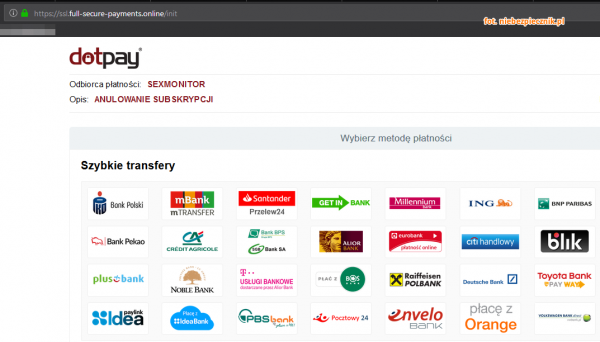

Jak się zapewne domyślacie, pod przyciskiem Rezygnuj kryje się… zgadliście! Link do fałszywego panelu DotPay!

Ale to już było i powróci więcej

Czyli schemat ataku dokładnie taki, jak w opisywanym przez półtora miesiąca temu ataku, który jako pierwszy połączył ze sobą 2 ataki w 1 początkując nowy pretekst SMS-owy (fałszywa wiadomość o zapisaniu na usługę Premium SMS) kierujący do panelu fałszywego pośrednika w płatnościach.

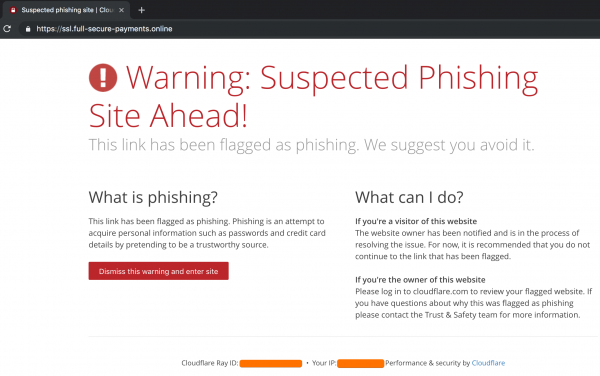

Co ciekawe, przed tą stroną ostrzegało już wczoraj samo CloudFlare (a wciąż nie ostrzegają przeglądarki) — więc brawa dla Cloudflare:

Wszystkie SMS-y prowadzą do lewego DotPaya

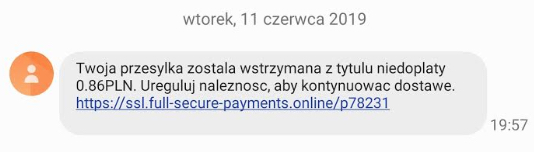

Co ciekawe, na ten sam adres fałszywego panelu DotPay kierowały także SMS-y z innym, bardziej standardowym pretekstem “na dopłatę” do przesyłki:

Jak widać, przestępcy na wiele różnych sposobów kierują ruch na stawiane przez nich imitacje bramek płatnościowych.

Ale i tu coś szybko poszło nie tak, bo ci, którzy nam przesyłali te SMS-y także twierdzili, że nie mogą się dostać na stronę. A może te szybko-niedziałające strony przestępców to nie ich porażka a sukces? Szybko nakradli tyle ile chcieli i sami zwinęli interes? Kto wie, kto wie… niech nam powie — gwarantujemy anonimowość :)

Inne warianty tego SMS-a

Usługa Premiu sms została aktywowana. Każdego dnia otrzymasz 1 sms z horoskopem za 30,74zl. Mozesz zrezygnowac z uslugi tu www.subskrypcje.online/id5723/”

Jeśli dostaniesz takiego SMS-a…

Jeśli w najbliższych dniach dostaniesz SMS-a twierdzącego, że zapisałeś się na jakąś usługę, to z dużym prawdopodobieństwem będzie to ten atak. Nie panikuj. A jeśli Twoje zdolności techniczne nie pozwalają Ci na samodzielne potwierdzenie, że to rzeczywiście ściema, a nie nabicie Twojego rachunku wredną usługą WAP/Direct Billing, to zadzwoń do swojego operatora i zapytaj go na infolinii, czy na Twoim numerze aktywowana została jakaś subskrypcja Premium SMS.

Jeśli tak, to ją anuluj. Jeśli nie, to przy okazji poproś operatora o zablokowanie wszystkich usług Premium SMS, wyraźnie zaznaczając, że chodzi Ci też o usługi WAP/Direct Billing (czyli takie, które mogą obciążyć Twój rachunek po tym jak wejdziesz na złośliwą stronę lub niezłośliwa strona zaserwuje Ci złośliwą reklamę — serio, są takie świństwa! Pisaliśmy o nich w tym artykule pt. “Korzystasz z internetu na komórce? Szybko wstukaj ten kod!“)

Jak się domyślasz, ten przekręt to nie jedyne, czym obecnie cyberprzestępcy raczą Polaków. Wiele z ataków opisaliśmy na Niebezpieczniku, ale jeśli chciałbyś otrzymać komplet wiedzy odnośnie tego jak nie dać się okraść i zhackować w internecie, to zapraszamy na nasze wykłady w największych miastach w Polsce.

Dowiedz się, jak zabezpieczyć swoje dane i pieniądze przed cyberprzestępcami. Wpadnij na nasz kultowy ~3 godzinny wykład pt. "Jak nie dać się zhackować?" i poznaj kilkadziesiąt praktycznych i przede wszystkim prostych do zastosowania porad, które skutecznie podniosą Twoje bezpieczeństwo i pomogą ochronić przed atakami Twoich najbliższych. Uczestnicy tego wykładu oceniają go na: 9,34/10!

Na ten wykład powinien przyjść każdy, kto korzysta z internetu na smartfonie lub komputerze, prywatnie albo służbowo. Wykład prowadzimy prostym językiem, wiec zrozumie go każdy, także osoby spoza branży IT. Dlatego na wykład możesz spokojnie przyjść ze swoimi rodzicami lub mniej technicznymih znajomych. W najbliższych tygodniach będziemy w poniższych miastach:

- WARSZAWA, 9 maja 2024 -- kliknij tu aby się zapisać!

- KRAKÓW, 18 kwietnia 2024 -- kliknij tu aby się zapisać!

- WROCŁAW, 20 czerwca 2024 -- kliknij tu aby się zapisać!

- ŁÓDŹ, 21 czerwca 2024 -- kliknij tu aby się zapisać!

- KATOWICE, 28 czerwca 2024 -- kliknij tu aby się zapisać!

IOC dla tego ataku

sexmonitor.net has address 104.27.165.182

sexmonitor.net has address 104.27.164.182

sexmonitor.net has IPv6 address 2606:4700:30::681b:a4b6

sexmonitor.net has IPv6 address 2606:4700:30::681b:a5b6

Data założenia domeny: 2019-06-11T10:27:51.00Z

sexmonitor.top has address 104.27.147.106

sexmonitor.top has address 104.27.146.106

sexmonitor.top has IPv6 address 2606:4700:30::681b:936a

sexmonitor.top has IPv6 address 2606:4700:30::681b:926a

Data rejestracji domeny: 2019-06-11T15:01:27Z

ssl.full-secure-payments.online has address 104.31.86.49

ssl.full-secure-payments.online has address 104.31.87.49

ssl.full-secure-payments.online has IPv6 address 2606:4700:30::681f:5731

ssl.full-secure-payments.online has IPv6 address 2606:4700:30::681f:5631

Data założenia domeny: 2019-06-11T14:32:36.00Z

ssl.bezpieczne-platnosci.pl has address 104.27.171.55

ssl.bezpieczne-platnosci.pl has address 104.27.170.55

ssl.bezpieczne-platnosci.pl has IPv6 address 2606:4700:30::681b:ab37

ssl.bezpieczne-platnosci.pl has IPv6 address 2606:4700:30::681b:aa37

created: 2019.06.11 17:14:20

Przykładowy link do płatności banku (pomocny do rozróżniania phishing kitów i korelacji ataków)

hxxps://ssl.full-secure-payments.online/mbank/?tid=&gat=&highlo=&crypt=&tax=

hxxps://ssl.bezpieczne-platnosci.pl

Dzięki wszystkim, którzy podesłali nam screeny SMS-ów, linki i inne informacje związane z tym atakiem. A szczególne podziękowania dla Mateusza, autora screenów.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Jako bezpiecznik-amator mam do szanownych koleżanek i kolegów pytanko. Czy moglibyście polecić jakiś serwis publikujący w miarę na bieżąco – np. w postaci biuletynu, albo do weryfikacji na żywo w stylu np spamcopa, – adresów wykorzystywanych przez zidentyfikowane bieżące ataki?

Czy jest w ogóle takie coś?… a jeśli nie ma to może jest to nowe pole komercyjnej działalności szanownej Redakcji?

Redakcja wymienia się takimi adresami w zaufanych kręgach :)

BTW trzeba być niezłym idiotą by płacić za dostęp do takich materiałów, a tacy są!

BTW2 w pewnej instytucji zaufania publicznego, pracował/pracuje koleś od security (managier), który chwalił się wykupionym abonamentem do porno kanałów tv.

Pozdrawiam (byłych) kolegów z Alternatynej Bajki (pieniężnej)

:)

Dlaczego od razu idiotą? Są ludzie, którzy chcą mieć taki dostęp i za to są gotowi zapłacić – w ramach normalnej usługi. Nie wiem po co się tak wywyższasz?

Andy.

Bo wszedzie dookoła czeka pokusa goła, czyli porno jest darmowe.

Płacenie za to jest idiotyzmem, co nie zmienia faktu, że to… złooo.

Również dostałem smsa odnośnie “Wstrzymania przeysłki z tytułu niedopłaty”. Ciekawe skąd mieli informacje o tym, że od 2 dni czekam na kuriera z paczką.

Z nikąd. To jest wysyłane masowo na różne numery.

Btw. Tpay jest na CloudFlare

Orange daje też informację: https://i2.vpx.pl/2019/06/12/Screenshot_20190612-120554.png :P

Do tej pory udało mi się uniknąć takiej wpadki choć próby były. Teraz mam zablokowane usługi premium i naciągnięcie mnie jest prawie niemożliwe.

Dziękuję Ci OMO.

SMS o treści “aktywowano usługę…, aby zatrzymać wyślij sms stop…” traktowałem do tej pory jako próbę naciągnięcia. Docierają też sms wyglądające na pomyłkę “czy quad jest aktualny?”, albo łzawy tekst o potwierdzeniu obecności na weselu. :) Fantazja naciągaczy jest nieskrępowana, ale to się sprowadza chyba tylko do wykorzystywania dobrej woli i współczucia odbiorcy, czyli gry na emocjach. Podsumowanie – będziesz za dobry dla innych, to cię wykorzystają w pracy, w domu, w internetach.

Od razu widać, jaka korporacja wspiera walke z przestępczością w internecie :-)

Czasem się zastanawiam czego to kwestia tego, że rzadko cokolwiek zamawiam przez internet itp, ale… jak sięgam pamięci – nie dostałem chyba nigdy żadnego “scamowego” maila ani smsa…

…czy tego, że ludzie dają swoje dane w tysiące miejsc (niekoniecznie związanych z kupowaniem rzeczy przez internet) a później się dziwią że leci do nich niezliczona ilość prób wyłudzeń.

szczerze mówiąc, też sobie nie mogę przypomnieć tego typu prób na mój nr telefonu czy adres mailowy, ale również nie szastam nimi na prawo i lewo. także może faktycznie ludzie sami na siebie ściągają tego typu kampanie. ja nawet średnio wierzę w losowe adresowanie odbiorców, bo przez tyle lat różnych prób i przy tej skali ataków w ostatnim czasie, spodziewałbym się chociaż raz dostać coś podobnego, czy to na maila, czy na telefon.

na służbowego maila (a raczej na catchall) kiedyś dostałem żądanie okupu “albo opublikujemy, jak się zabawiasz swoim małym”, ale to był bankowo totalny random.

Bazy a naszymi danymi są wykradane niezmiernie często. Z drugiej jednak strony, takie bazy są po prostu sprzedawane, ot choćby przez naszych operatorów GSM. O tyle o ile w przypadku zwyklego phishingu można sprawdzić czy nasz mail nie wypłynął choćby na haveibeenpwned, to dla smishingu nie kojarzę takiego serwisu. Często takie firmy się zasłaniają, że dany numer komórkowy został “wygenerowany przez system”.

Skąd pewność, ze operatorzy sprzedają dane?

“Wygenerowany” to po prostu nieprecyzyjne stwierdzenie. Pula adresów komórkowych w PL jest jasno określona rozporządzeniem ministra infrastruktury. Spośród każdego prefiksu komórkowego numerów jest co najwyżej 1000000. Po odrzuceniu numerów specjalnych (sufiksy typu 111111, 123456 itp.), znanych numerów usług czy infolinii komercyjnych zostaje tego z 600 do 800 tysięcy na prefiks. Przy hurtowej wysyłce bramki www2gsm liczą sobie ok. 6-7 groszy za SMS, co daje ok. 50 tys. złotych za przewalenie SMSami po całym prefiksie – to mniej więcej statystyczny zarobek na ledwie kilku słupach, więc zakładając że złodziej wykona 15-20 skutecznych ataków, i tak jest na plusie.

I chyba rozpoczyna się jakaś kampania z połączeniami przychodzącymi z greckich numerów…

Przychodzące jeszcze nic ci nie zrobią – gorzej jak oddzwonisz :)

I zabrakło bardzo ważnej rzeczy mianowicie linku do wykupienia abonamentu za 490pln

nie ma sensu podawac w artach ipków witryn, bo jak są za cf, to ip sie rotuje w zależności od lokalizacji z jakiej pytamy o witrynę.

Jestes pewien? Sprawdz sobie z roznych proxy.

https://www.cloudflare.com/learning/cdn/glossary/anycast-network/

Ostrzeżenie CloudFlare wstawia po ręcznym zgłoszeniu. Sprawdzone orangoleptycznie. Ponoć przekazuje też zgłoszenie do właściciela hostingu, ale jak szybko to działa nie wiem, ponieważ wysłałem też za każdym z dwóch razów maila do dostawcy domeny (nie wiem jak to się fachowo nazywa, raz to było nazwa.pl), którzy pierwsi zrzucili domenę.

Ja dziś dostałam coś podobnego.

[…] Otrzymujemy sporo zgłoszeń w sprawie SMS-ów, które otrzymujecie od Pogodynki. To kolejne wcielenie oszustwa, jakie opisywaliśmy ponad rok temu. […]