7/7/2021

Wiele osób przesłało nam wypowiedź ministra Ziobro dotyczącą komunikatorów WhatsApp i Signal z pytaniem, czy to oznacza, że “polskie służby złamały Signala”. Uspokajamy — nie. I co więcej, niczego takiego minister Ziobro nie stwierdził. Oto pełna wypowiedź ministra:

Minister Ziobro, komentując śledztwo prokuratury w sprawie Sławomira N. powiedział takie oto zdanie:

Są inne nieujawnione przez nas materiały operacyjne, w tym treść rozmów z komunikatorów tak zwanych WhatsAppów, Signali, których byli panowie przekonani że one są dla polskich służb nieuchwytne, dla polskiej prokuratury niedostępne, mylili się.

Wiele osób niemających odpowiedniej wiedzy technicznej uznało — błędnie — że to dowód “złamania Signala i WhatsAppa“. Jak widzicie, nigdzie nie pada tam stwierdzenie, że komunikatory Signal i WhatsApp zostały złamane, albo mają jakieś dziury, które są wykorzystywane do przechwytywania informacji, które przez nie wymieniacie.

No to jak prokuratura weszła w posiadanie rozmów prowadzonych przez te komunikatory? Jak już wielokrotnie pisaliśmy (por. Politycy używają Signala i bardzo dobrze), rozmowy przez szyfrowane komunikatory to najbezpieczniejsza forma komunikacji, ale treści tych rozmów (jak i ogólniej zawartość każdej aplikacji zainstalowanej na smartfonie) jak najbardziej można pozyskać, jeśli:

- Ktoś źle zabezpieczył swojego smartfona. Wtedy śledczy po prostu obchodzą “kod blokady ekranu” i robią sobie ze smartfonem wszystko to co zrobić może właściciel. Mają też dostęp do aplikacji, nawet tych “dodatkowo zabezpieczonych”, których zabezpieczenia mogą sobie w sposób swobodny i nielimitowany łamać. W sprawie Sławomira N., z prezentacji prokuratury (którą dało się odcenzurować i poznać więcej szczegółów niż te, które powinny być dostępne) wiemy ze slajdu 23, że grupa nie używała najnowszych iPhonów, a kupionych na Ukrainie smartfonów Samsunga, czyli systemu Android:

Im starszy telefon i starszy system, tym łatwiej ominąć kod blokady ekranu. Dotyczy to zarówno iOS jak i Androida. Można to zrobić np. tak, tak, tak, tak, tak albo tak i na jeszcze kilka sposobów, m.in. przez pozyskanie kluczy parowania z komputerów, do których podpinano te smartfony…

Informatycy śledczy mają do tego specjalne narzędzia i techniki, które zresztą pokazujemy na naszym szkoleniu z Mobile Forensics (analiza śledcza urządzeń mobilnych) prowadzonym przez osoby, które zawodowo takie dane pozyskują, także na zlecenie organów ścigania.

- Ktoś źle skonfigurował swój komunikator, nie włączył na nim wszystkich funkcji bezpieczeństwa. Signal posiada funkcję np. znikających rozmów, która kasuje otrzymane wiadomości po zdefiniowanym przez rozmówców czasie, minucie, godzinie, tygodniu, etc. Nikt nie jest w stanie pozyskać treści, których nie ma, bo zostały poprawnie usunięte. Najwyraźniej podejrzani z tego zabezpieczenia nie skorzystali.

Na marginesie, w przypadku Signala nie jest też możliwe popełnienie błędu, jaki popełnił szef kampanii Trumpa, który choć dobrze zabezpieczył swój telefon, to …backupował historię rozmów WhatsAppa do chmury, gdzie treści te nie były zaszyfrowane. Signal w ogóle nie umożliwia backupu historii do chmury.

- Ktoś dał się zainfekować. Jeśli udało się zainfekować czyjś smartfon (por. Pegasusem można zainfekować Twój telefon nawet jeśli nie klikasz w żadne linki) to atakujący widzi wszystko to co pojawia się na ekranie w każdej aplikacji. Tak też można pozyskiwać rozmowy z każdego komunikatora, choć z rozwiązań takich jak Pegasus, ze względu na ograniczenia licencyjne, nie strzela się do byle kogo. W sprawie Sławomira N. podobno wykorzystywane były dedykowane smartfony odpięte od sieci telefonii komórkowej, wykorzystywane na osobnych numerach, więc próba infekcji złośliwym oprogramowaniem staje się zdecydowanie większym wyzwaniem. Czy wytoczono aż takie działa? Spójrzcie na kolejny punkt.

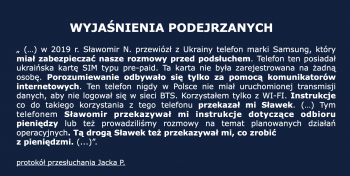

- Ktoś się “rozpruł” i zaczyna sypać kolegów. W rozmowach przez komunikatory udział biorą co najmniej dwie osoby, a w grupach może ich być zdecydowanie więcej. Jeśli któraś z nich przyciśnięta przez śledczych lub skuszona obietnicą niższego wyroku zacznie sypać, to nie ma znaczenia, czy rozmowa była na tym czy innym komunikatorze, czy “na golasa w saunie lub basenie, bez podsłuchów”. Jeden z jej uczestników po prostu ją zrelacjonuje (por. Artykuł Wirtualnej Polski prezentujący logi z tajnej grupy na WhatsAppie do której należeli politycy). W prezentacji prokuratury są fragmenty zeznań Jacka P. Obszerne i szczegółowe. Poczytajcie i oceńcie sami, czy ta osoba mówi wszystko co wie, czy mataczy.

Jeśli mielibyśmy zgadywać, to bazując na wiedzy i doświadczeniu oraz znajomości dziesiątek podobnych spraw, obstawialibyśmy, że jeden z podejrzanych udostępnił śledczym swojego smartfona, do którego albo dobrowolnie podał hasło (pkt. 4. powyżej) albo smartfon był kiepsko zabezpieczony i odpowiednie oprogramowanie forensicowe zrobiło swoje (pkt. 1 z listy powyżej).

Ale gdyby nawet założyć szaloną tezę, że “polskie służby dysponują exploitem, jakiego nie mają inne służby na świecie, takim który pozwala na łamanie komunikacji zabezpieczonej uznanymi i wykorzystywanymi przez większość krytycznych usług protokołami kryptograficznymi” to wykorzystanie tego do sprawy tego kalibru jak sprawa Sławomira N. a potem ujawnienie tego w wywiadzie przez ministra sprawiedliwości jest po prostu nierealne.

Korzystam z WhatsAppa lub Signala — co robić, jak żyć?

Korzystaj dalej. To dobry wybór. Nikt tych komunikatorów nie złamał. WhatsApp działa na protokole Signala, więc zapewnia taką samą poufność dla prowadzonych rozmów, ale trzeba mieć świadomość, że Facebook, do którego WhatsApp należy, choć nie wie o czym z kimś rozmawiasz, to wie, że to z tym kimś rozmawiasz, wie kiedy i jak często. A te metadane są w wielu przypadkach wystarczające do wysnucia pewnych wniosków.

Dlatego pod kątem prywatności lepszy jest Signal, choć nie ma co ukrywać, z racji tego, że jest mniej popularny, nie znajdziesz na nim większości swoich znajomych. Ale możesz to zmienić :-) W styczniu porównaliśmy Signala, WhatsAppa i Telegrama — warto się z tym tekstem zapoznać tutaj.

Niezależnie od tego, który szyfrowany komunikator do komunikacji wybierzesz, pamiętaj, żeby dobrze zabezpieczyć swojego smartfona przed nieuprawnionym dostępem. Niezależnie od tego czy masz najnowszego iPhona czy smartfona z Androidem, jest kilka obowiązkowych ustawień do skonfigurowania (plus parę przydatnych, dodatkowych i darmowych aplikacji, które podniosą bezpieczeństwo Twojego smartfona). Jak zabezpieczyć smartfona krok-po-kroku? To pokazujemy w naszym webinarze pt. “Jak zabezpieczyć smartfona?“, do którego dostęp możesz dziś uzyskać połowę taniej, podając przy zakupie kod “SLAWOMIR” — bez obaw, na obejrzenie materiału masz 30 dni więc na pewno zdążysz przez wszystko przejść na spokojnie. Tutaj link do webinaru.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Liczyłem, że chociaż przykryjecie kod zniżkowy jakimś białym prostokątem czy coś żeby było bardziej zabawnie ;)

1200 % pegasus. cba prowadzi sprawe, cba wedlug plotek zakupilo taki program. easy, juz im ie zwrocil. chwycili jednego i beda grilowac

“cba wedlug plotek zakupilo taki program.”

Służby specjalne mogą specjalnie rozpowszechniać takie plotki, żeby stworzyć fałszywe przeświadczenie o swojej omnipotencji. Celem może być wmówienie ludziom, że szyfrowanie korespondencji i aktualizowanie oprogramowania i tak ich nie ochroni, więc nie ma sensu stosować się do tych dobrych praktyk.

“easy, juz im ie zwrocil.”

Oni wyprowadzają pieniądze z Funduszy Sprawiedliwości i innych respiratorów i kierują do spółek pociotków i znajomych. Nie musi chodzić o zwrócenie się. W interesie organizatorów jest żeby projekt pochłaniał jak najwięcej kasy i trwał jak najdłużej.

A gdyby ktoś przekonywał Was, że jakiś komunikator wykryje Pegasusa albo inne świństwa, to mu nie wierzcie. Tutaj przeczytacie, dlaczego żaden komunikator nie wykryje shackowania telefonu: https://informatykzakladowy.pl/aplikacja-mobilna-nie-wie-czy-telefon-jest-zhackowany/

Niebezpiecznik też pisał o tym, że aplikacja nie jest w stanie wykryc, czy telefon jest zhackowany. Zaraz znajdę i podeślę.

Chodzi mi o ten artykuł: https://niebezpiecznik.pl/post/sprawdz-czy-twoj-smartfon-jest-zhackowany/

Po co wsadzał kartę SIM jak tylko łączył się przez Wi-Fi ?.

Wgrali Nowakowi w telefon oprogramowanie które na żywo transmituje ekran przez blutu i wi-fi do odbiornika w samochodzie pod oknem.

Sądzę że tak Nowaka-speca wycyckano na Ukrainie.

Za Gazetą Prawną “….Jak wynika z ustaleń DGP, jeszcze w tym miesiącu rząd ma wszcząć procedurę zakupową kluczy U2F….”

Niech Niebezpiecznik.pl weźmie udział w przetargu i dobrze sobie zarobi.

Jak ktoś z redakcji nie jest kuzynem ministra, to mogą co najwyżej popatrzeć przez okno. ;)

Przecież ten przetarg wygrał albo handlarz bronią od respiratorów albo instruktor narciarstwa z Zakopanego i to na rok przed ogłoszeniem przetargu.

Czasem śmieszne jest to, że ktoś myśli, że polskie służby złamały coś prędzej niż np. służby USA lub UK. Za średnią krajową, nie zbyt wielu ekspertów od cyber bezpieczeństwa pokusi się o złamanie zabezpieczeń Signala :) Bug Bounty jest więcej warte i otwiera więcej drzwi niż wypłata plus premia plus uścisk dłoni prezesa. Głośno gdybam. Tak czy siak news na skalę TVP :)

“[…] których byli panowie przekonani że one są dla polskich służb nieuchwytne, dla polskiej prokuratury niedostępne, mylili się.”

“nigdzie nie pada tam stwierdzenie, że komunikatory Signal i WhatsApp zostały złamane”

Jak dla mnie może i nie pada stwierdzenie że zostały złamane ale zdanie sugeruje że prokuratura ma do nich bardzo łatwy dostęp i to nie tylko w tej sprawie. Tak przynajmniej można interpretować te słowa.

To jak “łatwy” jest ten dostęp doskonale w punktach opisał Niebezpiecznik dalej w artykule. Przeczytaj do końca :]

Zbigniew Ziobro to manipulant i ignorant, więc nawet gdyby stwierdził wprost, że służby III RP złamały jakiś komunikator, to i tak nic to nie wniosłoby do sprawy.

@nikt Wazny, czytałem i wiem jak dostać się do tego ale to że ktoś udostępnia Ci telefon nie oznacza że masz dostęp do całej aplikacji. A z tej wypowiedzi(ministra) jasno wynika że tak jest. I to nie jest brak wiedzy a raczej manipulacja i gra słowna ministra który jawnie sieje fakenewsy.

Stawiam na 4. Słów ministra nie traktowałbym poważnie. Wiele razy dał dowód na to, że jest osobą totalnie antytechniczną i podejrzewam, że na konferencji po prostu dla dodania sobie animuszu opowiadał bzdury zainspirowane którymś serialem kryminalnym, gdzie są magiczne pudełka wyciągające z różnych urządzeń i te dane, które tam są, te, których tam już dawno nie ma, a nawet takie, których tam nigdy nie było.

Zresztą tak, jak piszecie, gdyby nasze służby faktycznie dysponowały taką techniką operacyjną…to gdyby Churchill w 1940 pochwalił się publicznie złamaniem Enigmy, historia niewątpliwie zapamiętałaby go jako skończonego idiotę.

Jako metoda łamania mógł być użyty $5 klucz metalowy znany z xkcd.

Przecież na konferencji nie wysypie się ze szczegółów działań operacyjnych. To byłoby nieodpowiedzialne i zwyczajnie głupie. Moim zdaniem minister albo nie rozumie wiec mu dano jakąś metaforę której dalej użył, albo doskonale rozumie i sam taką metaforę wykorzystał.

Na wojnie nie należy zdradzać swoich pozycji przeciwnikowi. A na cyber wojnie odkrycie szczegółów obnaża poziom zaawansowania i dostęp do narzędzi. Tego się po prostu nie robi.

“Na wojnie nie należy zdradzać swoich pozycji przeciwnikowi.”

Dezinformując w głupi sposób można nieopatrznie zdradzić. Przeciwnik zrozumie, że polskie służby są bezradne wobec Signala i WhatsAppa. A od polskiego komunikatora z zamkniętym kodem trzeba się trzymać z dala.

no nie do końca, to dlaczego DoD publikuje techniczne szczegóły w aktach oskarżenia? Dlaczego firmy pokroju mandiant w swoich publicznych raportach dają tyle szczegółów? Głupie gadanie.

Te same służby, które nie potrafią poprawnie zanonimizować prezentacji pptx miałyby złamać signal i whatsappa?

No tak, oczywiście. Na pewno.

“wykorzystanie tego do sprawy tego kalibru jak sprawa Sławomira N. a potem ujawnienie tego w wywiadzie przez ministra sprawiedliwości jest po prostu nierealne”

Nie, no co wy. Przecież minister Z. nie ma żadnych oporów, żeby się czymś pochwalić. To jest dla mnie jak najbardziej realne.

Nierealne jest natomiast to, że coś takiego nasz rząd ma ;-)

Wypowiedź tak zwanego ministra dowodzi że nie ma pojęcia o czym mówi. Skąd pomysł że złamali komunikatory a nie potrafią zabezpieczyć poczty? Te służby to grupka script kiddie którzy potrafią coś tam złamać jak im się kupi pegazusa i dołączy manual łamania telefonu krok po kroku. W ostatnim czasie dość dosadnie pokazano w jakim świecie żyją nasi wybrańcy narodu. Może ktoś powiedzieć że włamano się do szeregowych posłów, a przecież zabezpieczenia łamią specjaliści, ale warto zauważyć że to specjaliści są odpowiedzialni za zabezpieczanie tych szeregowych posłów. A te zabezpieczenia są na poziomie: proszę się nie martwić, nikt się nie włamie bo to byłoby niezgodne z prawem… Widać nawet szeregowi posłowie zdają sobie z tego sprawę, uznali że bezpieczniej używać poczty obcego kraju. Bo i tak ten kraj bez problemu by się włamał do sejmowej, a przynajmniej utrudnili włam służbom z innych krajów…

A już myślałem, że teraz spopkojnie pokaże rozmowy grupy hejterskiej pod patronatem piebiaka :) aby powiedzieć, że to nieprawda – choć może grupa prokuratorów robi odpowiednie screeny zeby zaprezentować rozmowy :)

Odnośnie do punktu 4 – proszę zwrócić uwagę, że w prezentacji prokuratury wszystkie wyjaśnienia podejrzanych pochodzą od jednej osoby – Jacka P. :)

Czy NB moderuje komentarze ?

WA zbiera metadane, ale nie niepokoi Was fakt, że Signal w sumie wymusza dostęp do książki i sms-ów? Wiem, da się bez, ale jest to uciążliwe. Wiem też, że nie zbiera nr. telefonów, ale chociaż hashe musi mieć, aby wyświetlać info, że ktoś z książki korzysta z Signala.

Więc Signal także “wie z kim rozmawiasz, wie kiedy i jak często”.

Tak więc nie jestem przekonany, co do tych zachwytów nad Signalem.

Teoretycznie nikt, za tym nie stoi, a serwery działają w oparciu o datki.

yy, hhyyy, akurat.

Signal nie wie z kim i kiedy rozmawiasz. A kontaktów nie trzyma u siebie i w bardzo rozsadny sposob uzywa zaprojektowanej przez siebie opcji contact discovery. tu masz info https://signal.org/blog/private-contact-discovery/

Co do finansowania, to dziala w oparciu o granty i datki. Po aferze z WA i twitem Muska dostali od ludzi mase kasy. Maja tez kase od bylego zalozyciela WA, ktory po sprzedazy WA do FB strzelil focha i wsparl fundacje Signala. Chca ten model teraz zeskalowac na prowizje od mikroplatnosci. Dobry pomysl chociaz ma implikacje na ktore uwage zwrocil niebezpiecznik w tym artykule https://niebezpiecznik.pl/post/signal-wprowadza-kryptowalute-mobilecoin/

Prokuratura, a w szczególności minister w pierwszej kolejności powinni zadbać o sprawny przebieg postępowania, a nie organizowanie konferencji prasowych przed zakończeniem, bo to często przynosi więcej szkód niż pożytku. Minister powiedział co wiedział, a właściwie co mu powiedzieli bo on sam nie ma o tym zielonego pojęcia. Można, no można bo materiał procesowy (korespondencję z komunikatorów) dostali. Tylko nikt mu nie powiedział, że nie zawsze jest to możliwe. Muszą być spełnione pewne szczególne warunki/punkty 1-4 a może inne/, ale ta wiedza nie jest mu potrzebna. Pegasus ma ograniczenia, IMSI-catcher ma ograniczenia, metadane i usługi lokalizacyjne pozyskiwane od operatorów mają ograniczenia. I nie chodzi tylko o kwestie techniczne, ale i ograniczenia prawne, organizacyjne, administracyjne. Jeżeli się wie, jak to wszystko funkcjonuje można przynajmniej częściowo się zabezpieczyć.

Jak Nowak i spółka się wysypali? Czy to ważne? Nie takie tuzy inernetowego podziemia trafiły za kratki po głupich błędach (przynajmniej tak przekazano to do mediów). Czy polskie służby mają wunderwaffe? Tego sie teraz nie dowiemy. Może za jakiś czas.

“Nie takie tuzy inernetowego podziemia trafiły za kratki po głupich błędach (przynajmniej tak przekazano to do mediów).”

Do mediów przekazano właśnie że polskie służby potrafią łamać zabezpieczenia. A prawda jest taka, że wszyscy wpadli na wypłacie pieniędzy.

Pytanie może nie całkiem w temacie.

Czy używając Signala, Tora lub innego VPNa do ochrony prywatności w kraju który np. nie akceptuje prywatności, nie oznajmiam równocześnie w sieci, że używam tych narzędzi? Dostawca zdaje się wie do kogo się łączę. Czy jestem w stanie zachować prywatność w kraju który na to nie pozwala?

“Signala, Tora lub innego VPNa”

Podałeś trzy zupełnie inne scenariusze. Rejestrując się na Signalu podajesz swój numer telefonu. Każdy kto zna Twój numer telefonu może sprawdzić, czy korzystasz z Signala. VPN-a musisz jakoś opłacić, dokonanie płatności anonimowo jest trudne. Używanie Tora ma największe szanse pozostać niewykryte. W krajach które monitorują ruch sieciowy takich jak Chiny wystarczy skorzystać z mostków meek-azure, obfs4 lub snowflake.

“Dostawca zdaje się wie do kogo się łączę.”

Nikt nie monitoruje ruchu sieciowego Polaków, ani służby, ani operatorzy. Nie ma do tego narzędzi, sprzętu, ludzi, o przepisach nie wspominając. Koszty są ogromne i nikt nie chce płacić.

Jeżeli służby obejmą Cię kontrolą operacyjną, to dostaną logi Twoich połączeń objęte retencją (z ostatnich 12 miesięcy).

@Xyz

> Nikt nie monitoruje ruchu sieciowego Polaków, ani służby,

> ani operatorzy.

Pewne znaczenie ma tutaj kwestia, jak rozumiemy czasownik “monitorować”.

Jednak operatorzy zapisują metadane ruchu internetowego, a służby zaciągają je od operatorów bez niezależnego nadzoru i mogą to robić według własnego widzimisię, nawet gdy nie ma jeszcze postępowania.

> Nie ma do tego narzędzi, sprzętu, ludzi, o

> przepisach nie wspominając.

Przepisy są. Polecam lekturę ustaw Prawo telekomunikacyjne i innych.

> Jeżeli służby obejmą Cię kontrolą operacyjną, to dostaną logi Twoich połączeń objęte retencją (z ostatnich 12 miesięcy).

Bzdura. Logi połączeń służby mają od operatorów w czasie rzeczywistym i grzebią w nich według uznania.

Kontrola operacyjna to coś zupełnie innego. Polecam lekturę Kodeksu postępowania karnego i innych ustaw.

“Używanie Tora ma największe szanse pozostać niewykryte.”

Błąd.

1. Deanonimizowanie użytkowników Tora było możliwe już w 2015 (przykład: Carnegie Mellon).

2. Są dowody na współprace developerów z rządem USA (przykład: Steven Murdoch informujący trzyliterowe organizacje o podatności w obsłudze TLS).

3. Każdy może kontrolować węzeł.

4. Odpalając samego Tora “odstajesz” w sieci bardziej niż używając VPNa (przykład: Meet Eldo Kim, który wysyłał emaile o zamachu bombowym).

“Nikt nie monitoruje ruchu sieciowego Polaków, ani służby, ani operatorzy. Nie ma do tego narzędzi, sprzętu, ludzi, o przepisach nie wspominając.”

Może nikt nie kopiuje całego ruchu, bo po co, ale nic nie stoi na przeszkodzie aby ustawić reguły na konkretne pakiety (np. Tora) i zapisywać logi kiedy nastąpiło połączenie i z jakiego IP. Spinasz dane z bazą i masz listę “niegrzecznych”, którą potem deanonimizujesz. Większość dużych serwisów internetowych generuje kilkaset ray więcej danych niż o to.

“Logi połączeń służby mają od operatorów w czasie rzeczywistym i grzebią w nich według uznania.”

Ze sprawozdania wynika, że służby rocznie pobierają 23 tysiące danych internetowych, z czego 17 tysięcy dotyczy sprawdzenia kto był użytkownikiem danego adresu IP, a 5 tysięcy to raporty połączeń internetowych danej osoby.

https://panoptykon.org/wiadomosc/sluzby-coraz-bardziej-interesuja-sie-billingami

https://www.telko.in/ponad-milion-razy-w-2016-r-sluzby-siegaly-po-dane-telekomunikacyjne

Uważasz, że liczby z tego sprawozdania nie mają pokrycia w rzeczywistości?

Po pobraniu raportu połączeń danej osoby (co podobno miało miejsce w przypadku 5 tysięcy osób), służby dostają metadane połączeń z ostatnich 12 miesięcy.

Żeby monitorować i podsłuchiwać ruch internetowy danej osoby na bieżąco, służby muszą wystąpić o kontrolę operacyjną.

@Yiemia

Twój komentarz nasuwa *podejrzenie* że jesteś ze służb. One zniechęcają do korzystania z Tora bo to największa przeszkoda w inwigilowaniu internautów.

> Deanonimizowanie użytkowników Tora było możliwe już w 2015

Są takie podejrzenia, ale dowodu na złamanie albo istotne osłabienie anonimowości w Torze nie było i nie ma.

> Każdy może kontrolować węzeł.

Dokładnie tak samo jest z VPN-em: jaka firma za nim stoi do końca zazwyczaj nie wiadomo. Zarówno przy VPN, jak i przy Torze trzeba się liczyć z MITM i go wykrywać.

> Odpalając samego Tora “odstajesz” w sieci bardziej niż używając VPNa

W jednym i drugim odstajesz tak samo, bo VPN dla przeciętnego internauty to technologia niszowa.

>Są dowody na współprace developerów z rządem USA

Backdoora jak nie było, tak nie ma.

> Może nikt nie kopiuje całego ruchu, bo po co

Kopiowanie całego ruchu byłoby – pomijając już kwestie techniczne i finansowe – złamaniem tajemnicy telekomunikacyjnej. A kwitowanie tego słowami “bo i po co” to niebezpieczny utylitaryzm, częsty w policji i służbach, gdzie skuteczność ważniejsza jest niż moralność i prawo. Tfu!

> nic nie stoi na przeszkodzie aby ustawić reguły na konkretne pakiety (np. Tora) i zapisywać logi kiedy nastąpiło połączenie i z jakiego IP.

No niestety, o masowej inwigilacji metadanych (zwanej “retencją”) w Polsce mówi się od lat, ale policja i służby bronią jej jak niepodległości, bo wówczas mają wszystkich internautów na widelcu. Dlatego tak bardzo boli ich Tor, który im utrudnia gwałcenie prywatności co rozsądniejszych użytkowników Internetu.

> Spinasz dane z bazą i masz listę “niegrzecznych”, którą potem deanonimizujesz.

I znów (częste, nawet typowe u mundurowych) założenie że kto się ukrywa, ten jest “niegrzeczny”. To obrzydliwe.

“Są takie podejrzenia, ale dowodu na złamanie albo istotne osłabienie anonimowości w Torze nie było i nie ma.”

Podałem przykłady w nawiasach licząc, że ktoś zada sobie trochę trudu i spróbuje dotrzeć do źródeł. Oto przykłady:

Rok: 2016

Numer sprawy: 2:15-cr-00029-RAJ

Carnegie Mellon University we współpracy z Department of Defence ustaliło adres IP gościa, pomimo tego, że używał Tora. Dokument ma 4 strony i polecam się z nim zapoznać.

Pisałem o roku 2015, bo wtedy dwóch kolesi (McCord, Volynkin) z wspomnianego Uniwersytetu, miało zaprezentować na konferencji Black Hat jak można deanonimizować ludzi i usługi ukryte za Torem, mając do dyspozycji sprzęt o wartości 3000$.

Rok: 2014

Dokument zatytułowany “On the Effectiveness of Traffic Analysis Against Anonymity Networks Using Flow Records” dokładnie opisuje jak w 81,4% przypadków udało się ustalić IP.

“Dokładnie tak samo jest z VPN-em: jaka firma za nim stoi do końca zazwyczaj nie wiadomo. Zarówno przy VPN, jak i przy Torze trzeba się liczyć z MITM i go wykrywać.”

Czyli zamiast wybrać dostawcę VPN, który przechodzi niezależne audyty, wolisz użyć darmowej usługi oferowanej przez jakiś rząd albo potencjalnych przestępców? Zastanawiałeś się, kto utrzymuje węzły, które kosztują kilka tysięcy miesięcznie? Chciałbym wierzyć, że jest to osoba, która ceni sobie prywatność tak jak ty. Polecam:

“HOnions: Towards Detection and Identification of Misbehaving Tor HSDirs”, dwie strony na temat tego jak ustalono 110 podsłuchujących węzłów.

“OnionDuke APT Malware Distributed Via Malicious Tor Exit Node” jak wstrzykiwano malware do pobieranych pików .exe

“W jednym i drugim odstajesz tak samo, bo VPN dla przeciętnego internauty to technologia niszowa.”

Nie. VPN jest powszechnie używany, np. podczas pracy z domu lub do obchodzenia blokad regionalnych (Netflix).

“Backdoora jak nie było, tak nie ma.”

Nie potrzebujesz backdoora, jeśli sam mechanizm połączenia ma swoje wady (wspomniana kontrola węzłów) lub to, że Tor szyfruje tylko ruch wewnątrz przeglądarki. W 2017 odkryto, że klikając w link zawierający adres lokalny file:// można było uzyskać adres IP (TorMoil flaw). Nie odniosłeś się też do przykładu developera Tora (Steven Murdoch) ale mogę podać cytat współzałożyciela Tora:

Rok: 2004

Miejsce: Berlin

Panel: Free Privacy Enhancing Technologies

Roger Dingledine

“I forgot to mention earlier, probably something that will make you look at me in a new light. I contract for the United States Government to build anonymity technology for them and deploy it. They don’t think of it as anonymity technology, though we use that term. They think of it as security technology. They need these technologies so that they can research people they’re interested in, so that they can have anonymous tip lines, so that they can buy things from people without other countries figuring out what they are buying, how much they are buying and where it is going, that sort of thing.”

Cała wypowiedź ma prawie 23 minuty, w której Roger dokładnie opisuje mechanizm działania Tora i jak ważne jest aby jak najwięcej osób z niego korzystało.

“Kopiowanie całego ruchu byłoby – pomijając już kwestie techniczne i finansowe – złamaniem tajemnicy telekomunikacyjnej.”

Nie mam dużego pojęcia o prawnych aspektach i w moim komentarzu nie miałem zamiaru się na nich skupiać. Po twoim komentarzu wnioskuję, że kopiowanie części ruchu również łamałoby prawo. A co jeśli nie będę niczego kopiował, tylko filtrował logi ISP pod kontem konkretnych pakietów? Też łamię prawo telekomunikacyjne?

“A kwitowanie tego słowami “bo i po co” to niebezpieczny utylitaryzm, częsty w policji i służbach, gdzie skuteczność ważniejsza jest niż moralność i prawo. Tfu!”

Mam pragmatyczne podejście, co faktycznie może mnie kwalifikować jako osobę z policji lub służb. Wież lub nie, ale preferuje prywatny sektor :)

Mój komentarz nie miał na celu zniechęcania do Tora, tylko uświadomienia czym on jest. Wiele stron internetowych przepisuje te same dyrdymały, o tym jaki Tor jest wspaniały i jak zapewnia 100% anonimowości, co jest nieprawdą. Jeśli pomimo tego co napisałem, dalej chcesz go używać, to łącz się do niego przez VPN.

comp -> vpn1 -> tor1 -> vpn2 -> tor2 -> net

i surfujesz

można przed vpn1 wstawić tor0

Dziwię się ,że autor artykułu nie przytoczył najprostszej metody pozyskania informacji , czyli zwrócił się do producentów oprogramowania z żądaniem dostępu do danych .

Bo autor w przeciweństwie do ciebie, wie o czym pisze.

“…trzeba mieć świadomość, że Facebook, do którego WhatsApp należy, choć nie wie o czym z kimś rozmawiasz, to wie, że to z tym kimś rozmawiasz, wie kiedy i jak często. A te metadane są w wielu przypadkach wystarczające do wysnucia pewnych wniosków.”

To akurat nie jest prawda, że FB nie wie o czym się rozmawia na WA. Moja znajoma prowadziła rozmowę z inną swoją znajomą, przesłała jej swoje zdjęcie z dzieciństwa, koleżanka zapytała “czy to ty?”, a 10 minut po potwierdzeniu “tak” konto na FB zostało zablokowane z powodu podejrzenia, że prowadzi je osoba nieletnia :) Nie pomagały tłumaczenia, że konto istnieje już od tyle lat, że niemożliwe jest by zakładało je kilkuletnie dziecko, które teraz miało mniej niż 13 lat :) Było dużo kombinowania z tym, żeby sprawę odkręcić i nie podawać jakiegoś aktualnego dokumentu ze zdjęciem (support był głuchy na argumenty). Ostatecznie się udało, ale to był dla nas jasny sygnał, że FB i WA przesyłają sobie takie dane i jest to zbiór naczyń połączonych.

Czy te “bezpieczne komunikatory” przypadkiem nie działały w systemie Android z fabrycznie zainstalowanymi usługami Google?

Czy taki system operacyjny czasem nie jest połączony z chmurą Google?

Czy Google czasem nie współpracuje ze służbami specjalnymi w ściaganiu np pedofilów i innych przestępców?

Żeby Google nie szpiegowało smartfona z Androidem, trzeba postawić system bez usług Google, zastepując je np MicroG.

Ale w środowisku pana Ministra Nowaka, gdzie za “specjalistę IT” mógł uchodzić nawet pan minister Rafał Trzaskowski, to ja się nie spodziewam nikogo, kto by potrafił zainstalować Androida bez usług Google.

Pozdro

Level of Ignorance – Master

Niekoniecznie. To o czym piszesz, wymaga zrootowania telefonu, tymczsem wystarczy zainstalować apkę VPN np. ulubionego tutaj Norda i ustawić w niej odpowiednie reguły ruchu.

Alert RCB: Uwaga! Niebezpieczny przestępca!

Rządowy spam naszym kosztem .Dajcie polakowi a to zniszczy .

po ile masło w sklepie niedługo będzie przysyłane.

Dlatego ja dawno zablokowałem alarmy RCB.

Tak ale jak masz stary telefon to tego nie da się zablokować

Zważywszy na fakt, że w sprawie służby RP nawiązały współpracę ze służbami Ukrainy i dochodzenie dotyczyło działalności na Ukrainie można by założyć, że przestępcy kupowali te Samsungi od pracowników służb bezpieczeństwa Ukrainy, a smartfony były juz wstępnie “skonfigurowane” tak, że prokuratura mogla się dowiedzieć pod jakim kątem Nowak trzyma telefon :). Niech się cieszy Nowak, że nie kupił od Izraelczyków, jak Yahya Ayyash.

Tak by było, gdyby służby III RP:

a) inwigilowały Nowaka prewencyjnie oraz

b) Ukraińcy zgodzili się na podłożenie trefnych smartfonów.

Uważam to za mało prawdopodobne, ale niewykluczone.

Po co lamac whatsapp skoro ma zaimplementowany backdoor o kryptonimie GHOST ktory przesyla cala komunikacje otwartym tekstem? :D

Byłem kila razy na szkoleniu ABW i zabezpieczenia cyfrowego rządowego – oni mieli problem aby prezentacja działała z głosem online lub z obrazem a tutaj mowa o łamaniu czegoś. Tam pracuje na pewno sporo zdolnych osób tylko na stołkach może być inaczej.

Dobrze że nie mam karty sim swoim w smartfonie i nie podłączam go do WIFI. Jest zaszyfrowany i wydaja mi się bezpieczny.

Dzień Dobry,

Mój były chłopak jest programistą i uwielbia Wasz portal własnie, pewnie miedzy innymi wpadł mu pomysł do głowy żeby włamać mi się do mojego whatsapa i sprawdzić z kim pisze. Zastanawiacie skąd wiem, że on włamał ? pewnym momęcie zaczeły się telefony do moich znajomych których kompletnie nie znał, nie miał możliwości zdobyć numeru a jedynie z nimi pisałam na tym komunikatorze więc prosta piłka. Na moim whtasapie zaczęły się pojawiać dziwne połączenie z urządzenia z przeglądarki opery, znając mnie tyle lat powinieneś wiedzieć że jej nie używam. Więc z tego miejsca Bardzo pozdrawiam Cię.