31/5/2023

Mainstreamowe media donoszą o “gigantycznym wycieku”, największym z największych, z “wielu znanych serwisów”, itp. Dane Polaków miały wyciec z Facebooka, rodzimych banków oraz setek innych znanych serwisów, m.in. Librusa, OLX, Allegro. Ludzie wpadają w panikę. Ale czy powinni?

Zacznijmy od początku

Po pierwsze, przywoływany przez media wyciek to tak naprawdę kompilacja tzw. “stealer logów”, czyli zestaw danych pochodzących z komputerów prywatnych użytkowników, takich którzy zainfekowali się złośliwym oprogramowaniem (stealerem) wykradającym wpisywane przez nich hasła.

W opublikowanym pliku znajdują się więc dane tylko tych, którzy stealerem się zainfekowali i tylko z tych serwisów, na które z zainfekowanego komputera się logowali. Jeśli zainfekowany Jan miał konto w Allegro, Librusie i Facebooku, i na te serwisy się logował z zainfekowanego komputera, to jego hasła do tych serwisów wyciekły. Ale to nie oznacza, że Allegro, Librus czy Facebook zostały zhackowane lub są winne temu “wyciekowi”.

Po drugie, w logu jest ok. 1 miliona unikatowych adresów e-mail (choć nie wszystkie są prawdziwe). Dla większości z nich jest po kilka haseł do różnych serwisów.

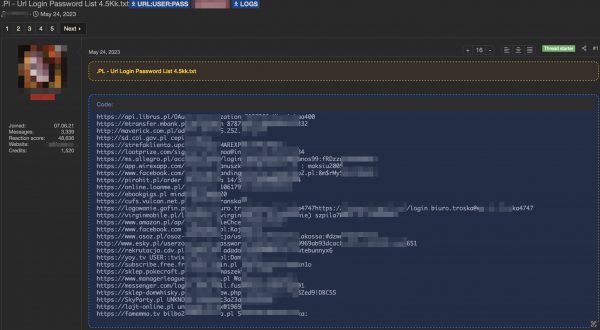

Po trzecie, ten zbiór danych opublikowany został po raz pierwszy już 24 maja na zagranicznym forum dla cyberprzestępców przez bardzo aktywnego od lat użytkownika.

Parę dni później inny użytkownik przekleił post z zagranicznego forum na rodzime i bardziej znane lokalnie forum dla cyberprzestępców.

Po czwarte, w tych danych jest sporo tzw. false-positives, danych, które nie są i nie mają prawa być poprawne. Skąd one się tam wzięły? Dobre pytanie! No ale stealery logują to co ktoś ma zapamiętane w przeglądarce lub wpisuje w pole “hasło”, a nie zawsze wpisuje tam poprawne dane. I nie zawsze robi to świadomie.

Co robić, jak żyć?

Jeśli chcesz sprawdzić, czy w opublikowanym zbiorze znajdują się dane Z Twojego komputera (innymi słowy, czy Ty zostałeś zainfekowany stealerem), to na chwilę obecną możesz to sprawdzić tylko pobierając opublikowany przez cyberprzestępców plik i szukając w nim swoich danych. Ale pobieranie i przetwarzanie takiego pliku nie jest zgodne z polskim prawem więc… pozostaje ci:

1. Czekać, aż działy bezpieczeństwa poszczególnych firm (które też nie mogą tych danych przetwarzać legalnie…) jednak je przetworzą i poblokują konta osobom ujawnionym w tym incydencie… Energa czy Allegro już to zrobiły. Oczekiwanie można a nawet powinno się umilić przeskanowaniem swojego komputera programem antywirusowym — wiele stealerów jest z powodzeniem wykrywanych przez darmowe antywirusy.

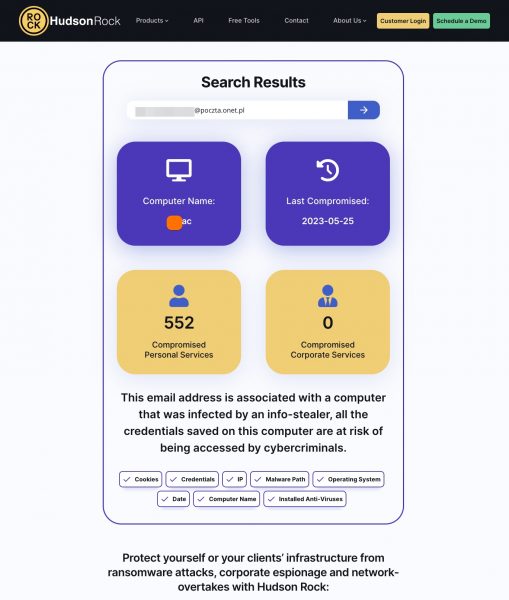

2. Sprawdzić się na serwisach typu HIBP, choć tu nie znajdziesz dokładnych informacji, które konkretnie hasła (z jakich serwisów) gwizdnął Ci stealer. Można też sprawdzić się w bardziej sprofiloWanym na dane ze stealerów serwisie HudsonRock. On też nie ma dostępu do wszystkich rekordów z *tego* loga, więc dla części z ofiar z dyskutowanego aktualnie przez media “wycieku” zwraca dane a dla części nie.

Ten incydent ładnie pokazuje, że warto tam gdzie serwis to udostępnia, włączyć dwuetapowe uwierzytelnienie. Najlepiej jako klucz U2F (zobacz dlaczego). Oczywiście przed infekcją stealerem i kradzieżą danych to nas nie uchroni, ale po publikacji wykradzionych danych nikt ich nie użyje do wejścia na nasze opublikowane w logu konto.

Co jeszcze można zrobić?

Miejsc w których można się sprawdzić pod kątem wycieków jest więcej. Nie wszystkie mają dostęp do wszystkich wykradzionych danych, ale mimo to warto się raz na jakiś czas w nich sprawdzać. Ba! rzeczy, które powinniśmy zrobić, jeśli nasze dane wyciekły, też jest sporo. Zbyt wiele aby je tu wszystkie wymienić. Ale jeśli chcecie je wszystkie poznać, to zobaczcie nasz 45 minutowy webinar dotyczący Wycieków Danych i tego co robić aby się przed nimi uchronić — są tam rady i opisy narzędzi przydatne dla tych którzy są jeszcze przed jak i już po wycieku danych. W skrócie:

- Sprawdź, co na Twój temat już wyciekło do sieci i do czego dostęp mają przestępcy.

- Dowiedz się, co zrobić, aby nikt tego nie wykorzystał przeciwko Tobie!

Do końca dnia, dostęp do naszego szkolenia “Wycieki Danych” możesz kupić aż 50% taniej podając kod TONIEWYCIEK. Dostęp do webinara otrzymasz na 30 dni, więc spokojnie zdążysz go zobaczyć.

✅ Kliknij tutaj aby kupić w promocyjnej cenie (ważne tylko do 23:59).

Podsumowując, ludzie się infekują złośliwym oprogramowaniem od lat. Od lat takie oprogramowanie wykrada dane. To co tu obserwujemy, to zbiorczy log właśnie z setek tysięcy takich zainfekowanych komputerów. Tyle. Aż tyle.

Aktualizacja (31.05.2023 14:14)

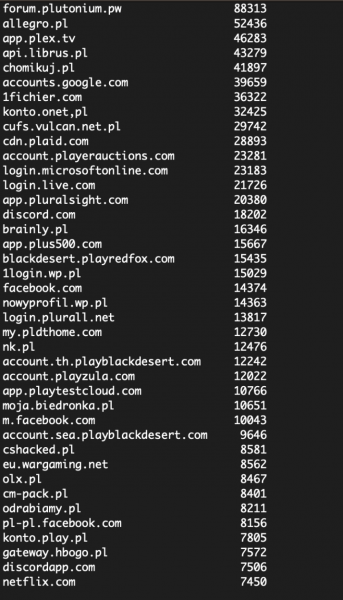

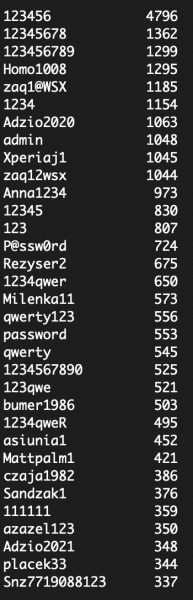

Odezwał się do nas “Anonimowy_XD”, który podesłał ciekawą statystykę dot. zawartości tego stealer-loga. Oto lista najpopularniejszych haseł i domen (wciąż może zawierać duplikaty):

Zastanówcie się, co na tej podstawie można coś wywnioskować o ofiarach (i/lub kanale dystrybucji tego malware)?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Witam.

Mam pytanie czy tylko dane zapamiętane przez przeglądarkę mogą znaleźć się w takim pliku ( nigdy nie zapamiętuję ważnych haseł w przeglądarkach) czy też takie wklejane z password menagera lub wpisywane z ręki ?

zalezy od wariantu. najlepiej zalozyc ze jak masz malware to malware ma wszystko co pchasz w pola o typie password

Jeśli stealer na słaby algorytm a ktoś nie wpisuje hasła po kolei to będą błędy

Jaki antywirusowy program darmowy polecacie? :) oczywiscie wylapujacy tego stealera.

Format jest w sumie darmowy.

Jeszcze sobie porządki na dysku można zrobić.

A dlaczego zaraz darmowy ?

Sprawdziłeś ile kosztuje licencja na 1 stację jakiekolowiek programu AV ?

FRST tylko, że to nie antywir a generator logów o tym co w kompie piszczy. Potrzebna do tego wiedza lub forum na którym bezpłatnie zinterpretują wyniki np fixitpc pl

Nie zaszkodzi przeskanować wykrywaczem rootkitów, kiedyś był dobry Gmer ale od dawna nie wspierany a szkoda bo to nasz krajowy produkt.

Darmowy? Dobre. I co jeszcze.

Linux, lepszego nie znam.

“pobieranie i przetwarzanie takiego pliku nie jest zgodne z polskim prawem”

dlaczego?

Z jednej strony password i 123456, a z drugiej czaja1982 i adzio2020. Nie widzę w tym żadnego sensu

@Y 2023.05.31 14:22

> dlaczego?

Oczekujesz logiki? xD

Bardziej powaznie to najprawdopodobniej z wygodnictwa, zeby miec paragrafy na ludzi ktorym chcemy postawic jakis zarzut, albo podjac forme nadzoru wymagajaca dodatkowych procedur.

Chociaz lamie to podstawowa zasade “monopolu na przemoc” wedlug ktorego monopol na rzecz ktorego pozbawiamy ludzi praw *musi istniec* – a gdzie jest nasz rycerz w srebrnej zbroi?

KK, art. 269b

https://isap.sejm.gov.pl/isap.nsf/DocDetails.xsp?id=WDU19970880553

“`

§ 1a. Nie popełnia przestępstwa określonego w § 1, kto działa wyłącznie

w celu zabezpieczenia systemu informatycznego, systemu teleinformatycznego lub

sieci teleinformatycznej przed popełnieniem przestępstwa wymienionego w tym

przepisie albo opracowania metody takiego zabezpieczenia.

“`

Czyli jak pobierasz ten plik po to by sprawdzić czy ciebie też trafiło i czy musisz zmienić hasło, to nie łamisz prawa.

269b,§ 1a. Nie popełnia przestępstwa określonego w § 1, kto działa wyłącznie

w celu zabezpieczenia systemu informatycznego, systemu teleinformatycznego lub

sieci teleinformatycznej przed popełnieniem przestępstwa wymienionego w tym

przepisie albo opracowania metody takiego zabezpieczenia.

Czyli jak pobiorę plik w celu sprawdzenia czy tam są moje dane, to wykonuję to w celu zabezpieczenia systemu informatycznego (nieuprawniony dostęp do mojego konta) i nie pobieram przestępstwa. Czyli mogę plik pobrać?

Doczytaj kolejny paragraf:

“§ 1a. Nie popełnia przestępstwa określonego w § 1, kto działa wyłącznie w celu zabezpieczenia systemu informatycznego, systemu teleinformatycznego lub sieci teleinformatycznej przed popełnieniem przestępstwa wymienionego w tym przepisie albo opracowania metody takiego zabezpieczenia.”

„§ 1a. Nie popełnia przestępstwa określonego w § 1, kto działa wyłącznie

w celu zabezpieczenia systemu informatycznego, systemu teleinformatycznego lub

sieci teleinformatycznej przed popełnieniem przestępstwa wymienionego w tym

przepisie albo opracowania metody takiego zabezpieczenia.”

Czyli jeśli chcę pozyskać tą bazę, żeby zweryfikować czy są tam moje dane, żeby (w przypadku gdy są) zabezpieczyć własny komputer, przestępstwa nie popełniam. Tak samo, jak pozyskuję po to, żeby (po wykryciu swoich danych) zmienić hasło w konkretnym serwisie – bo w ten sposób zabezpieczam ten serwis przed dostępem przy pomocy wykradzionych danych. W niewielkim stopniu, bo tylko dla jednego rekordu danych logowania, ale jednak :)

Zakładając, że do innych celów tej bazy nie użyję.

Ok, czesc o monopolu juz jest nieaktualna, bo wedlug info z newsow mozna to sprawdzic na:

https://bezpiecznedane.gov.pl/

(tutaj jakby pelny link nie preszedl: bezpiecznedane.gov.pl)

Ps. A co do paragrafow: pytajacemu raczej nie chodzilo dlaczego ktos powiedzial ze to nielegalne, tylko dlaczego to jest nielegalne (motywacja stojaca za ich wprowadzeniem).

RODO. W momencie gdy ten plik znajdzie się na Twoim dysku zaczynasz przetwarzać dane osobowe bez wymaganych zgód.

RODO dotyczy tylko firm, nie obejmuje osób prywatnych.

@Uzasadniajacy 269b,§ 1a:

W mojej opini jesli/skoro jest strona umozliwiajaca weryfikacje, to takie uzasdnienie traci sporo na wadze poniewaz jesli mozesz zabezpieczyc system bez pobierania bazy (strona) to ciezko nazwac sciaganie bazy dzialaniem *wylacznie* w celu zabezpieczenia systemu.

Ps. Bronienie sie niewiedza moze byc niezbyt skuteczne.

Z analizy tych najpopularniejszych haseł wynika, że całkiem unikalnym rozwiązaniem jest stosowanie hasła 1234567 ;-)

Ja to nie wiem… ale że hasło ‘Snz7719088123’ jest tak popularne?? Co to za sentencja znaków i liczb?

To wyglada jak pesel ale miesiąc jest 19 :)

Po prostu wystąpiło w pliku 337 razy. Możliwe, że ktoś używa tego samego hasła.

@Boryna,

Gdybym mial zgadywac, haslo wykorzystywane przez jakiegos bota/aplikacje/polaczenie.

Zastanawia mnie to hasło homo1008 … Aż tak popularne w naszym kraju ? Czyżby prezes miał aż tyle kont ?

Po prostu ziomek z takim hasłem wpisywał je 1000 razy w życiu xd

Dane zostały po prostu skompilowane z setek kanałów na Telegramie które udostępniają za darmo logi ze stealerów. Oprócz jakichś niszowych stronek wszystkie hasła oraz ich wariacje są już dawno spalone, pomimo tego, że dane są relatywnie świeże (najświeższe rekordy pochodzą zaledwie sprzed miesiąca). Nie ma co liczyć na logowania mail czy FB.

zdziwiłbyś się….

Nie twierdzę, że nie uda ci się przejąć konta do Fotka.pl albo Minecrafta korzystając z tego wycieku, ale wszystkie serwisy które mogą przynieść jakikolwiek zysk pieniężny są już dawno rozpracowane. Codziennie korzystam ze stealer logów i wiem, że są bezużyteczne już po paru godzinach od ich opublikowania, a co dopiero po paru miesiącach/latach, tak jak w tym przypadku.

Artykul przynajmniej do faktow nawiazujacy, nie to co Bankier czy Spidersweb, chociaz ich jeszcze rozumiem ale ze taki z3s tez tak kiepsko podszedl do tematu i po omacku sie pospieszyl to wstyd. 1:0 dla was Juz same domeny wskazuja ze te rekordy sa bardzo leciwe i ogolnie niewielki impakt z tego “wycieku”.

Dlaczego dajecie link do teledysku Rick Astley – Never Gonna Give You Up?

Chłopak sobie po latach dorobi. Tylko pamiętajcie sub łapka w górę i dzwoneczek ;-)

Brak informacji na HIBP o serwisie, do którego jest to hasło, nie powinien być brany jako problem. Jeżeli hasło tam jest, to można śmiało założyć, że po prostu jest bezużyteczne. Koniec, kropka. Nie ważne, skąd tam jest i czy w ogóle jest to z waszego konta.

Problem jest taki, że mogłeś użyć tego samego adresu email do wielu serwisów, ale do każdego serwisu innego hasła. Jeśli teraz sprawdzisz na HIBP, że twój adres email był w tym wycieku, to musisz zmieniać hasło w każdym serwisie, bo nie wiesz do którego hasło poznali.

Co prawda przez pomyłkę napisałem o hasłach, nie mailach, ale w sumie odpowiedź będzie taka sama. Hasła zostały pozyskane przez napastników, mających dostęp do komputera użytkownika. Zatem należy przyjąć, że wszystkie hasła do wszystkich serwisów są do zmiany, czyż nie? Pomijając może jakieś szczególne wyjątki, jak używanie oddzielnych komputerów do różnych zadań i ustalenie, że tylko jeden z nich padł ofiarą ataku.

Trudno: doszło do włamania i trzeba przełknąć tę żabę. Zakasać rękawy i posprzątać, ciesząc się, że nie było gorzej. Sam wczoraj zmieniłem wszystkie hasła, zanim jeszcze skrystalizowała się hipoteza na temat sposobu wycieku. Można potraktować jako dobrą okazję do pozbycia się nieużywanych kont.

Patrzę sobie na te hasła, np zaq1@WSX, Adzio2020, czy Snz7719088123 i wyglądają na dość unikalne. Może ktoś jakimś automatem założy 1185 kont email z takim hasłem i one po prostu wyciekły?

napisz sobie na klawiaturze zaq1@WSX i zastanów się nad jego unikalnością ;)

zaq1@WSX nie jest unikalne… Popatrz na klawiaturę i na to, jak te znaczki się układają…

W Pewnej Firmie jest to nawet domyślne hasło domenowe dla nowych pracowników, ustawiane przez techników czy jak oni tam mają..

Sprawdzanie czy dane nie wyciekły wpisując swoje dane na jakiejś randomowej stronce. Pozdro600

Jeśli masz na myśli ‘bezpiecznedane gov pl’ to faktycznie bo tam najpierw się trzeba zalogować profilem zaufanym xD czyli rząd może skorelować konta z konkretnym obywatelem.

Nie randomowej, tylko dobrze znanej i nie swoje dane, a jedynie adres e-mail (i nic więcej)

“Sandzak1”? Żeby niby sandżak albo Sandżak? Rzeczywiście nietypowe

czy tylko ja klikając w link “pobierając opublikowany przez cyberprzestępców” zostałem wyRickrollowany? :D

Jak masz Ricka, to znak, że zostałeś zhackowany.

Username i hasło czwartej pozycji

“Never Gonna Give You Up” – wydawać się może, że jest legalny :D

Czy strona: “bezpiecznedane gov pl” jest wiarygodną do sprawdzenia wycieku danych?

Na ten moment strona daje odpowiedz:

“Nieprawidłowe żądanie lub odpowiedź HTTP.”

Wiec raczej nie.

A na powaznie, przeciez to rzadowe IT: bida z nedza zatrudniajaca najtanszych adminow i programistow, ktorzy albo mieli pecha, albo nie maja szansy na komercyjnym rynku, gdzie umiejetnosci licza sie przed znajomosciami.

A nam się te dane przydadzą. Będzie można jeszcze raz przeanalizować różne dziwne, nie do końca wyjaśnione sytuacje, zgłaszane przez klientów do supportu wcześniej. Jakiś wykorzystane w niejasnych okolicznościach kupony rabatowe, poprzełączane opcje, zgrane punkty itp.

Popularność hasła Homo1008 zaskakuje…

Mogę jeszcze skądś pobrać ten plik?

Gov już zrobił stronę, gdzie wpisując swoje loginy można sprawdzić, czy jest się na liście ( bezpieczne dane- czy jakoś tak). Ctrl+F do pliku i się chwalą ( Cieszynski – ten od maseczek i respiratorów) że ogarnęli w 24h

Droga redakcjo, słyszeliście, że nasz kochany rząd udostępnił stronę https://bezpiecznedane.gov.pl/ na której, rzekomo można sprawdzić czy nasze dane zostały udostępnione?

Można taką ciekawostkę dodać w aktualizacji. Fajnie, że tworzą taką stronę pod domeną gov, ale dlaczego do sprawdzenia w grucie rzeczy czy nasz e-mail znalazł się w jakiejś bazie wymagają logowania najpoufniejszymi danymi (bankiem/profilem zaufanym)?

To trochę łamie koncepcje wymagania minimalnych koniecznych danych i prawde mówiąc u każdego świadomego użytkownika powinno zapalać czerwoną lampkę. U mnie zapaliła się nawet mimo gov.pl w URLu.

U mnie fakt, że znajduje się pod domeną gov.pl zapala czerwoną lampkę… Tam zawsze coś się musi odwalić.

tez wesze podstep bo to nielogiczne, chca znac wszystkie adresy email z ktorych korzystasz

Rozumiem 123456 jako popularne słabe hasło, ale żeby tyle osób wpadło na snz7719088123?

Witam,

tak myślę że użytkownicy to w skrócie gracze, korzystający głównie z serwisu (pierwszy na zaprezentowanej liście forum[.]plutonium[.]pw).

A dystrybucja softu to samodzielna instalacja softu zgodnie z instrukcją (wyłącz antywirus, zainstaluj, i wygrywaj z innymi np ciesz się niższymi “pingami”, ten program to oferuje ;) ) lub sam system tej strony oferuje “darmowego” ““stealera”

tak obstawiam :)

Czy wiadomo kiedy te dane wycieły – jakieś daty? Czytam te fachowe wypowiedzi, z których większość jest dla mnie, laika, niezrozumiała i już nie wiem, czy warto sprawdzić to w linku ze strony rządowej bezpiecznedane.gov.pl? Zalogowałam się przez profil zaufany, pokazał się puste okienko, do którego nie wiedziałam, co wpisać, więc zrezygnowałam.

Zasada okresowego zmieniania haseł to najlepszy sposób na zabezpieczenie się, a teraz gdy dostały się takie dane do sieci to konieczna jest zmiana haseł tak profilaktycznie bez sprawdzania czy jest się na takiej liście czy nie, bo ktoś szybciej może się włamać zanim sprawdzisz czy akurat jesteś na takich udostępnianych listach.

Dobrą zasadą jest zmieniać kilka razy w roku hasła do ważnych serwisów i paneli administracyjnych.

Jak tak sobie patrzę na tę Listę, to wygląda to jakby stealer siedział w cheatach do gier online.

Czy macie pomysł dlaczego po wyszukiwaniu na https://bezpiecznedane.gov.pl/ niby nie ma wycieku mojego maila, a po wyszukaniu na haveibeenpwned już tak? Oczywiście podaje, że w tym najnowszym wycieku. Dziękuję.

bo pewnie zrobili to po łebkach (gov.pl), wystarczy że np. zrobili wyszukiwanie case sensitive a wpisałeś gdzieś maila capsem

Bo pierwszy serwis podaje dane tylko z najnowszego wycieku, a drugi z wielu na przestrzeni kilku lat?

Dlaczego ciągle “ulepszany” i mulący 20 core/32 GB RAM Windows 11 z bajerami jak “Virtualization Based Security”, izolacja rdzeni, etc. nadal pozwala stealerom na kradzież danych z przeglądarek? Pytam się dlaczego ???

O ile statystyka jest rzetelnie zrobiona to dam wiarę, że hasło “P@ssw0rd” użyto 724 ale, że “Snz7719088123” użyto w 337 serwisach – niemożliwe. Ilość rekordów jest sztucznie grubo napompowana poprzez duplikaty.

“Ludzie wpadają w panikę.” – jak zwykle. To towarzystwo albo sie smieje, albo placze. Nic pomiedzy. Nie zwracac uwagi na Kowalskie i robic swoje. Tez jak zwykle.

Nareszcie piszecie o innej kategorii malware niż zwykle

Czy jak mam włam na konto Librus,i ktoś powysylal obraźliwe wiadomości to jak mogę udowodnić że to nie ja?

Wygląda mi to na wyciek z urządzeń konkretnej sieci współdzielącej konta serwisów vod i zajmującej się psuciem ludziom gier oraz trolingiem. Ogólnie jakieś janusze totalne instalujący byleco i bez zastanowienia.

Być może to jest tylko kilka komputerów jakiejś wiejskiej działalności “gospodarczej” typowej dla farmy bezrobotnych troli najmujących się do czego popadnie i dorabiających zleceniami na troling i handlem kontami.

Do takich wniosków doszedłem na podstawie tej statystyki – ale wiadomo mogę się mylić, ciekawi mnie do czego doszli inni.

[…] informacji podanych przez Niebezpiecznik.pl zbiór danych po raz pierwszy został opublikowany na zagranicznych forach już 24 maja „przez […]

Hej gdzie można pobrać ten plik bo chcę sprawdzić czy zostałem spawnowany ?? Rick Astley z linka do pobrania nic mi nie wyśpiewał ;)

Poza ww mam ciekawszy podmiot dodajcie do tego coś lepszego HRK Warszawa Domaniewska obsługująca kadry dużych podmiotów dane cud dla oszustów PESEL imię nazwisko adres dokument tożsamości wynagrodzenie stanowisko daty zatrudnienia urząd skarbowy rachunek do wypłaty a nawet członkowie rodziny jak ktoś przekazał dane. A najlepsze jest to że wyciek 2 mięs temu w kwietniu a pisma do pracowników dopiero teraz…..

Netia wyspała się z 2GB danych z peselami danymi klientów i do dziś kary nie zapłącili, wszystko opisane nawet linki do tej bazy byly na https://portal-konsumenta.com/ zreszta w darkciecie cała baza do dziś jest, nawet moje dane tam były.

[…] W jednej z takich kompilacji (nie tej, której dotyczy zrzut powyżej) znaleźliśmy kilkadziesiąt plików tekstowych ważących po kilkadziesiąt megabajtów i zawierających loginy i hasła. Były to głównie dane użytkowników Gmaila i Hotmaila, ale także użytkowników polskich usług pocztowych m.in. Onetu i Interii. Uwaga, to nie oznacza, że Google czy Onet miały wyciek. Opublikowane dane najprawdopodobniej zostały wykradzione z komputerów użytkowników, a potem złożone w kompilacje i opublikowane. Sytuacja jest podobna jak w przypadku wydarzenia z maja br. kiedy to opublikowano dane dotyczące ok 1 mln. unikalnych adresów e-mail (zob. Wyciek z wielu serwisów, którego nie było). […]