5/6/2023

Mobilne edytory wideo, aplikacje do transferu plików czy gry – takie aplikacje mogły zawierać moduł moduł szpiegujący SpinOK o ciekawych właściwościach. Tymczasem w rozszerzeniach do przeglądarki Chrome też wykryto podejrzany kod, który trafił do wielu produktów z Chrome Web Store. Kto wie? Może też ich używasz?

Google nie radzi sobie idealnie z wykrywaniem złośliwych aplikacji i rozszerzeń w oficjalnych sklepach – to wiadomo nie od dziś. Kilka razy zapowiadano uporządkowanie tematu, ale twórcy niechcianych dodatków prędzej czy później znajdowali obejścia. Ciekawe światło na problem rzucają ostatnie doniesienia trzech podmiotów z branży bezpieczeństwa: Doctor Weba, Avasta oraz Wladimira Palanta (znanego najbardziej jako twórca AdBlocka Plus).

SpinOK wkręcił się do Google Play

Dr.WEB pod koniec maja poinformował o wykryciu modułu oprogramowania na Androida, który posiada funkcje szpiegowskie tzn. może zbierać informacje zapisane na urządzeniu i wysyłać je dalej. Może też zmieniać zawartość schowka lub kopiować ją i wysyłać na zdalny serwer. W klasyfikacji Dr.WEB moduł jest określony jako Android.Spy.SpinOk i jest rozpowszechniany jako SDK do marketingu. Ostatecznie trafia do różnych aplikacji od różnych deweloperów.

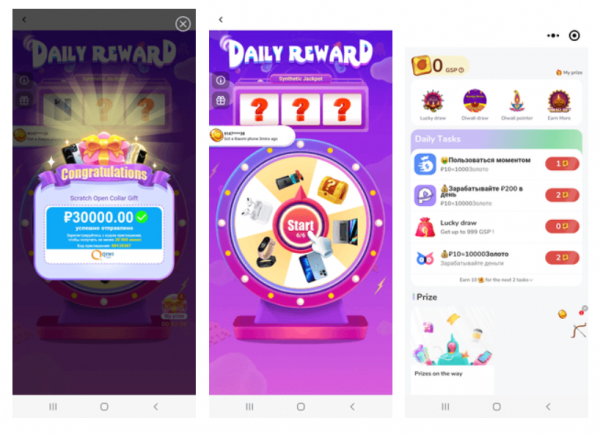

Z pozoru SDK ma służyć podtrzymaniu zainteresowania aplikacją poprzez dodatkowe zadania, nagrody i minigry. Jednak po uruchomieniu moduł łączy się z serwerem C&C i wysyła do niego żądanie z dużą liczba informacji o zainfekowanym urządzeniu. W odpowiedzi uzyskuje listę adresów URL, które następnie są otwierane za pomocą WebView by wyświetlać banery reklamowe takie jak te.

SDK rozszerza też możliwości kodu JavaScript z załadowanych stron. Daje mu dodatkowe możliwości w zakresie sprawdzania obecności określonych plików i katalogów na urządzeniu czy właśnie kopiowania i zmieniania zawartości schowka. Najbardziej popularne aplikacje z tym modułem to m.in.:

- Noizz – edytor wideo (ponad 100,000,000 pobrań),

- Zapya – aplikacja do transferu plików (moduł szpiegowski był obecny w wersjach od 6.3.3 do 6.4),

- VFly – edytor wideo (ponad 50,000,000 instalacji),

- Biugo – kolejny edytor (ponad 50,000,000 instalacji).

Pełna lista aplikacji jest do znalezienia na githubie Dr.WEB. Więcej szczegółów o SpinOK w encyklopedii wirusów Dr.WEB.

Złośliwe rozszerzenia Chrome

Tymczasem firma Avast wróciła do badania tematu złośliwych rozszerzeń w sklepie Chrome Web Store. Inspiracją do tego stał się wpis Wladimira Palanta. Badacz odnotował najpierw obecność rozszerzenia PDF Toolbox w sklepie Chrome Web Store. W rozszerzeniu znajdował się kod poddany obfuskacji(!), który służył wysłaniu żądania do domeny serasearchtop[.]com (ale nie od razu, tylko po 24 godzinach od zainstalowania rozszerzenia – sprytnie). Działanie kodu otwierało drogę do wstrzykiwania kodu JavaScript do stron wyświetlanych przez użytkownika.

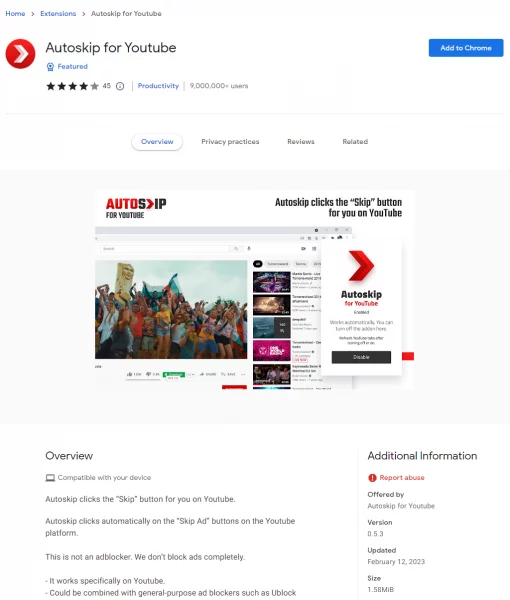

Jak to zwykle bywa w takich przypadkach – inna osoba przeczytała tekst Palanta i dała mu znać o rozszerzeniach z podobnymi funkcjami. To przyczyniło się do wykrycia 18 złośliwych rozszerzeń mających w sumie 55 mln pobrań (wśród nich Autoskip for Youtube, Crystal Ad block i Brisk VPN).

Firma Google zaczęła reagować na zgłoszenia i usuwać rozszerzenia z Chrome Web Store. Stało się jednak jasne, że problem jest duży i Google częściowo go przegapiło.

Na tle tego odkrycia Avast postanowił zrobić własne badania. Skończyło się wykryciem 32 złośliwych rozszerzeń, które w sumie zainstalowano na 75 mln urządzeń (i niestety według Avasta statystyki pobrań nie wyglądają na sztucznie podbite). Avast wspomina także o 50 innych rozszerzeniach, które firma Google sama usunęła. Na czym jednak miała polegać złośliwa natura tych rozszerzeń? Avast też nie jest tego pewien i ciągle to bada. Pierwsze ustalenia wskazują na spamowanie niechcianymi reklamami i zmienianie wyników wyszukiwania poprzez wstawianie w nie linków “sponsorowanych” i być może także złośliwych. Wladimir Palant nie wyklucza, że działanie złośliwych dodatków mogło obejmować także zbieranie danych o użytkownikach.

Listę identyfikatorów namierzonych rozszerzeń znajdziecie we wpisie Avasta.

Używam produktów Google. Co robić? Jak żyć?

Aplikacje mobilne i rozszerzenia przeglądarek mają dwie wspólne i niebezpieczne cechy.

- Mogą być złośliwymi dodatkami.

- Wielu ludzi traktuje je jako oprogramowanie zaufane bo przecież wydają się legalnym, dostarczonym przez oficjalne źródło kawałkiem oprogramowania, które ma rozszerzać możliwości już używanego produktu.

Tymczasem zarówno aplikacje mobilne jak i rozszerzenia należy traktować jako oprogramowanie niezaufane, niepewne, czasem wręcz podejrzane :).

Zaraz! Ale przecież Niebezpiecznik też ma swoją aplikację! Czy to znaczy, że nie można nam ufać?

Sami oceńcie czy można nam ufać. Jednak gdybyście chcieli pobrać naszą aplikację to radzimy wam jedno – wejdźcie na stronę Niebezpiecznika i znajdźcie u nas link do sklepu. Tak samo postępujcie instalując inne aplikacje. Nigdy nie poradzimy wam, abyście weszli na stronę Google Play, wpisali do wyszukiwarki “niebezpiecznik” (czy cokolwiek innego) i zainstalowali bezmyślnie pierwszą aplikację z brzegu. To akurat może być zły pomysł.

Poza tym dobrze jest świadomie kontrolować liczbę używanych aplikacji i rozszerzeń. Praktyka pokazuje, że złośliwe kody często są przemycane np. w aplikacjach do sprawdzania kursów walut albo pogody. Te apki są drobnymi, nieszczególnie oryginalnymi produktami do drobnych spraw, które da się załatwić i bez nich. Nierzadko są to również aplikacje “zabawowe”. Owszem, widzieliśmy takie rzeczy jak podszywanie się pod aplikacje banku, ale przed takimi fałszerstwami da się ustrzec w sposób opisany powyżej (ufaj oficjalnym stronom producentów, nie wyszukiwarce Google Play). Inna rzecz, że nawet oficjalna aplikacja znanego podmiotu może szpiegować (zob. Aplikacja mobilna dla klientów kawiarni mocno ich szpiegowała albo Popularne aplikacje mobilne “wykradają” dane ze schowków). Warto też uważać z celowym instalowaniem dodatków szpiegujących, co zdarza się np. zbyt troskliwym rodzicom.

Google stara się walczyć z problemem. Czy wystarczająco? Z jednej strony firma wydaje się reagować opieszale. Z drugiej strony kreatywność twórców złośliwych aplikacji może robić wrażenie np. użycie sensorów ruchu w celu ukrywania złośliwych zachowań była czymś naprawdę niespodziewanym. Z praktycznego punktu widzenia chyba musimy się pogodzić z tym, że to na nas w największej części spoczywa ciężar kontrolowania listy swoich aplikacji oraz ich uprawnień.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

dlatego nalezy ograniczyć używanie androida i innych produktów google

WAM TYM bardziej nie mozna … jak k0Tu

@dfgd

Bzdura w korach na resorach… Oczywiscie jedyny sluszny program partii to program Apple.

Bo Ci to juz w ogole nie robia bledow, a apki sa super i hiper…

Po prostu tak jak z kazdym produktem instalowac tylko apki, ktore sa zaufane.

Wiele zleceń na oferii było o napisanie rozszerzenia do chrome

AVAST zrobił mi diagnostykę laptoka i stwierdził, że moja kamera jest podatna na ataki…. Trochę sie zdziwiłem bo w laptoku nie mam kamery…..

[…] niedawno – oficjalne sklepy z aplikacjami ciągle są zalewane złośliwymi apkami (zob. Szpiegujące dodatki znalazły się w popularnych aplikacjach i rozszerzeniach przeglądarek). Na blogach badaczy bezpieczeństwa praktycznie co miesiąc pisze się o nowo odkrytych metodach […]