5/7/2012

Ciągle brak patcha na podatność w Microsoft XML Core Services (CVE-2012-1889) wykorzystywaną głównie do ataków na użytkowników przeglądarki IE. Tymczasem exploity na tę dziurę dodawane są do kolejnych exploit-packów, w tym do Blackhole.

Czym jest Blackhole ?

Blackhole to łatwy w obsłudze crimeware, czyli oprogramowanie umożliwiające przestępcom bez zbytniej wiedzy informatycznej przeprowadzanie ataków na komputery (infekcja przy pomocy kilkunastu exploitów oraz zarządzanie przejętymi maszynami). Aktualnie Blackhole jest najpopularniejszym narzędziem tego typu i kosztuje od kilkuset do kilku tysięcy dolarów (cena zależy od np. okresu na jaki zakupujemy licencję).

Za pomocą Blackhole przestępca może stworzyć stronę zawierającą exploity (tzw. landing page), a następnie musi w jakiś sposób przekonać ofiarę do jej odwiedzenia (spam z odpowiednim linkiem, redirect z innej strony www). Po wejściu na Backhole’owy landing page i skrypty Blackhole’a wyszukują podatności na komputerze ofiary i ładują odpowiedni exploit z payloadem, np. infekując internautę robakiem Zeus.

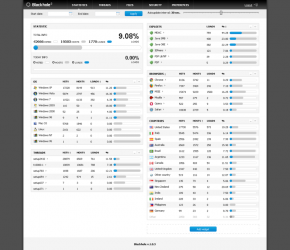

Dodatkowo Blackhole wyposażony jest w panel zarządzający, na którym można obserwować statystki zarażonych hostów i najczęściej użytych expolitów.

Przewidywania

Biorąc pod uwagę popularność Blackhole i to że właśnie dodano do niego 0day’a na lukę w Microsoft XML Core Services, można się przypuszczać, że liczba ataków wycelowanych w IE gwałtownie się zwiększy. Jak na razie landing page’ach Blackhole’a expolit ten nie jest zbyt często spotykany — możliwe, że współpraca kodu z całym narzędziem nie jest jeszcze wystarczająco dopracowana albo exploit dostępny jest tylko w nowych, droższych wersjach exploit packa.

Mimo iż luka w Microsoft XML Core Services ciągle nie ma patcha, to istnieje za narzędzie “fix it”, które powinno przed nią chronić. W opublikowanej wczoraj informacji na temat lipcowych aktualizacjach bezpieczeństwa wymieniono cztery biuletyny dotyczące “Remote Code Execution” dla Microsoft Windows, Internet Explorer oraz Microsoft Office — możliwe, że któryś z nich będzie zawierał patch na CVE-2012-1889.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Tu podpinajcie rzeczy na temat… merytoryczne, a poniżej jeśli macie odobine samokrytyki swoje przemyślenia.

a Ty co, moderator z powołania? ;)

lol

Ja mam merytoryczne wideo z konferencji Microsoftu na ten temat: http://www.youtube.com/watch?v=dQw4w9WgXcQ

A to podpinajcie oceny samych siebie i inne bzdety które filtr puszcza.

Niech zapanuje porządek.

Fakt nie moderator ;-> Ale ostatnio taki burdel zrobiłem, sam się od trolla trolowaniem zarazilem, że teraz staram się jakoś posprzątać internet ;-> Taka inicjatywa oddolna.

Chaos zawsze pokonuje porządek, bo jest lepiej zorganizowany.

Czyli jak używać IE to tylko podwójnie wirualizowanego… wirtualka w wirtualce. Albo najlepiej pod linuksem ;-> Każda inna opcja kończy się jakimś klopsem, prędzej niż później. Rozumiem błędy są wszędzie, ale IE jest w czołówce od dekad… prawo natury?? A może to jakiś korporacyjny konkurs, kto napisze najbardziej dziurawy kod i uda mu się go sprzedać innym… A może to hakierzy lubią mikro softa tak bardzo, że nie mogą żyć bez jego byków.

Ale o ile chaos jest deterministyczny to można jeszcze przeboleć…

Miałem na myśli żeby ludzie dla własnej wygody jakoś się popilnowali nawzajem.

Taki rozmyty filtr Kalmana, rozmyty względem gustów czytających, a przynajmniej łatwiej było by czytać, choć faktycznie środek doraźny.

A propos chaosu to wydaje się że IE, ma niezły z założeniach projektowych…

Widzę, że lep działa idealnie…

W tym szaleństwie jest metoda.

Kumaci wiedzą, widzą, co miałem na myśli.

Może gdy zarażą miliony osób, w końcu ludzie zdadzą sobie sprawę z tego że IE to badziew ;]

Hehe a to by bylo cos nowego… Miliony zarazonych przez interchlew exploder… Nie… Czekaj… Tak juz wczesniej bywalo i nic to nie zmienilo…

Dokładnie. Nie zdziwiłbym się gdyby Ci ludzie nie zauważyli, a jeśli już, to pewnie nie wpadną na to, że to wina IE.

jaki badziew? luka w IE to nie bug , to ficzer …

Bo ludziska w większości wiedzą niewiele o komputerach których używają i nawet jak coś złapią to tego mogą zwyczajnie nie zauważyć. Potrzebny im zwyczajnie komputer który ma działać i mieć wszystko co potrzebne im do pracy. Stąd między innymi bierze się też sukces pudełek z jabłuszkiem.

No tak, na Apple nie było nigdy wirusów. Aż zaczęły być i się ludzie złapali jeszcze łatwiej, bo “przecież na jabłuszka nie ma”.

Wiadomo, z którymi wersjami IE exploit działa? Konkretnie czy działa z IE9 lub IE10. I jeśli tak czy ucieka z sandboksa?

technet.microsoft.com/en-us/security/advisory/2719615

@Danuab

O podatności wiem. Pytałem czy ten konkretny exploit działa tylko na muzealnych czy także na współczesnych wersjach Internet Explorera.

A tu podpinajcie swoje miasta :-/ “First post” zarezerwowany dla subiektywnego.

Boicie się tego problemu? Używajcie linuksa albo wyrzućcie IE ze swoich systemów ;)

To oprogramowanie sprzedają legalnie?

To miał być proof-of-concept. (przerwany)

Marny bo marny, ale przekaz będzie jasny mam nadzieje.

Lemat:

Każdy staje się trollem w odpowiednich warunkach.

Cele:

1:

Wywołać lawinę trolli na poczytnym blogu, wykazać podatność na manipulacje chmary owych trolli (farma trolli). Prowadzenie ich w kierunku spamu i oftopu.

(zachowują się schematycznie proszę zauważyć)

2:

Wykazać braki w zabezpieczeniu wizerunku firmy atakowanej, w kontekście silnej moderacji i jasnych twardych zasad dla każdego komentującego bez względu na

sympatię i antypatię.

(Ktoś może udawać miłego i napinać trolli, samemu ocierając się o trollowanie subtelne)

3:

Ośmieszyć siebie, jak również konfidentów.

Dzięki czemu móc działać jak płachta na byka, patrz punkt (1: + lemat)**

**(I tu mamy rekurencje, niestety wymaga to by samemu trollować)

Analiza przerwana:

Przyrost trolli zbyt duży, grozi wybuchem epidemii trollowania.

Auto-trolowania.

(zakładałem jednego na dzień plus pamięć komentarzy minus aktualność tematu).

Możliwość przeprowadzenia pełnego ataku farmą trolli, coś jak bootnet in situ, jest możliwa, przy braku silnej moderacji lub,i automoderacji oraz gdy blog, forum jest publiczne, czyli mamy sporo potencjalnych krypto Troli.

Możliwe rozwiązania:

1:

System rangowy komentarzy, automoderacja i eliminowanie nieciekawych treści (komentarzy) na zasadzie głosowania osobniczego, co kogo interesuje.

Oczywiście jakaś heurystyka, zwykła średnia może być zakłamana przez boty głosujące.

Bo trollowanie może być subtelne, a filtry behawioralne i analiza intencji jest jeszcze dość mało rozwinięta, a czytający wiedzą co chcą “czytać” i wyłapią trolli.

2:

Silna merytoryczność nakładana na dany komentarz przez moderatora.

3:

Podział komentarzy na kilka grup.

Np. Oftop, Na temat, Giełda Pomysłów (Sala Szyderców),…

Ale główna merytoryczna grupa, powinna być widoczna od początku,

Inne po akcji zainteresowanego, plus mechanizm odnośników,

gdy ciąg komentarzy należy do kilu grup naraz (patrz punkt 4).

Przydział do danej grupy określałaby ranga nadana przez czytających.

(3a):

Kontrowersyjne, stałe konta dla komentujących ( + reputacja nadawana co okres czasu przez moderatora, [innych z wysoką reputacją ?] ), ale że to IT, będą ataki na konta innych, wiec lepiej ominąć ten pomysł.

4:

Zwykłe zawijanie długiego tekstu w “…” by oszczędzić oczu czytających i mieć wgląd w kontekst całości.

Można też zawijać ciągi komentarzy, zakładając, że merytoryczne mogą być na określonej ich głębokości co najwyżej.

5,6… sami wiecie.

ps. :

Większość ludzi którzy tu bywają mają wyłączonego JavaScripta i inne wtyczki.

Temu metoda podziału komentarzy winna być elastyczna i nie bazować tylko na dynamicznym htmlu, najlepiej kombinowana.

Ale tym blogiem zarządzają łebscy ludzie, wiedzą co zrobić, żeby wybić takich trolli jak ja chociażby, choć “ja” tylko chciałem zwrócić uwagę, że trolling może stać się zagrożeniem, a w rękach piarowców i marketingowców narzędziem eliminacji, utrudnienia życia konkurencji.

Pozdrawiam. Koniec napinania.

Oj Panowie…

“(infekcja przy pomocy kilkunastu exploitów oraz zarządzającym przejętymi maszynami).”

“Dodatkowo Blackhole wyposażony jest w panel zarządzający, na którym można obserwować statystki zarażonych hosty, najczęściej użytych expolitów.”

Cenie niebezpiecznik za jakość tekstów, ale tu tekst kopiuj wklej z translatora, albo ktoś na ścieżce edukacji zapomniał odwiedzić szkołę podstawową.

[…] Wspólną cechą wstrzykniętego na strony kodu JavaScript był mechanizm dynamicznego generowania nazw domenowych, odwołujących się do zasobu o nazwie runforestrun, który jak się później okazało, był częścią exploit packa o nazwie Blackhole: […]