19/6/2014

Polecamy uwadze nagrania, jakie Wprost i inne redakcje publikują z “wizyty ABW w redakcji tygodnika Wprost”. Można z nich poznać warsztat operacyjnych działań ABW, ale również dowiedzieć się jak …nieprzygotowani technicznie są dziennikarze Wprostu do skutecznej ochrony swoich źródeł.

ABW wchodzi do redakcji Wprost

W dużym skrócie, ABW zastukała rano z postanowieniem prokuratury o “dobrowolne wydanie nośników” (co w zasadzie nie powinno nikogo dziwić przy sprawie tego kalibru):

Wprost na wydanie “nośników” się nie zgodził — i z dziennikarskiego punktu widzenia słusznie, bo każdy dziennikarz ma obowiązek ochrony tożsamości źródła (ustawowo nałożony, Art. 15 Ustawa Prawo Prasowe), z którego zwolnić może go tylko sąd (a nie prokurator) — decyzji sądu w tej sprawie jednak nie ma.

Art. 15.

1. Autorowi materiału prasowego przysługuje prawo zachowania w tajemnicy swego nazwiska.

2. Dziennikarz ma obowiązek zachowania w tajemnicy:

1) danych umożliwiających identyfikację autora materiału prasowego, listu do redakcji lub innego materiału o tym charakterze, jak również innych osób udzielających informacji opublikowanych albo przekazanych do opublikowa- nia, jeżeli osoby te zastrzegły nieujawnianie powyższych danych,

2) wszelkich informacji, których ujawnienie mogłoby naruszać chronione pra- wem interesy osób trzecich.

3. Obowiązek, o którym mowa w ust. 2, dotyczy również innych osób zatrudnionych w redakcjach, wydawnictwach prasowych i innych prasowych jednostkach orga- nizacyjnych.

Nagrania są zapewne przedmiotem zainteresowania służb, bo potencjalnie mogą pomóc w identyfikacji ich autora (np. poprzez analizę metadanych i odczytanie informacji dot. licencji programu do konwersji formatów audio).

Jednak z racji odmowy Wprostu, funkocjonariusze ABW (która wykonuje polecenia prokuratury) wyszli z pustymi rękoma. Po kilku godzinach jednak wrócili z prokuratorem (Józef Gacek). Ten, po odstaniu swojego w redakcyjnym korytarzu, nakazał przeszukanie redakcji. I tak zaczęło się zabezpieczanie przez ABW (czyli wykonywanie kopii binarnych) wszystkich nośników danych — dysków z komputerów i pendrive’ów redaktora naczelnego oraz kilku wytypowanych dziennikarzy.

Wprost nieprzygotowany na “nalot”?

Redaktor naczelny Latkowski w swoich wypowiedziach (trzeba uodpornić się na ich dużą emocjonalność) stwierdza coś, co nas mocno zdziwiło i co sugeruje, że redakcja Wprost nie szyfrowała dysków twardych (“ja tam przecież mam inne dane”) i nie posiadała ich backupów (“jak nie wydam, to mi zabiorą komputer”):

(więcej i obszerniejszych nagrań ma TVN24 w swojej relacji)

Miejmy nadzieję, że to przejęzyczenia wynikające ze stresu bądź informatycznej niewiedzy redaktora Latkowskiego i faktycznie komputery dziennikarzy Wprostu są w pełni zaszyfrowane, podobnie jak i redakcyjne pendrive’y — inaczej byłby to FATALNY błąd warsztatowy dziennikarzy, i wręcz niewybaczalny błąd w przypadku dziennikarza śledczego — na pewno większy niż brak przewidzenia tego, że do drzwi tygodnika po publikacji tak gorących materiałów może zastukać ABW…

Dzień w redakcji Wprost skończył się siłową próbą odebrania laptopa Latkowskiego przez ABW, a kiedy to nie udało się, funkcjonariusze i prokurator opuścili redakcję. Prokuratura wydała następujące oświadczenie, z którego można wnioskować, że to nie koniec działań, a jedynie przerwa:

W związku z zaistniałą sytuacją, tj. eskalacją konfliktu, w szczególności zagrożeniem dla bezpieczeństwa i zdrowia prokuratorów i funkcjonariuszy ABW wykonujących czynności przeszukania w siedzibie redakcji oraz brakiem prawidłowego i realnego zabezpieczenia pracy tychże przez obecnych na miejscu funkcjonariuszy Policji, prokuratorzy zmuszeni byli odstąpić od kontynuowania zadań służbowych.

Jak bezpiecznie kontaktować się z informatorami?

Zastanawiamy się nad przeprowadzeniem krótkich warsztatów dla polskich dziennikarzy z dziedziny bezpiecznego kontaktu teleinformatycznego z informatorami, wrażliwymi źródłami. Ale póki co, przekazujemy wiedzę w pigułce:

- 0. Posiadaj dedykowany, osobny zestaw sprzętu (komputer, telefon, karta SIM) oraz usług (poczta e-mail) do kontaktów ze źródłami. Nidy nie wkładaj swojej prywatnej karty SIM do telefonu operacyjnego i nigdy nie wkładaj operacyjnej karty do swojego prywatnego telefonu. Sprzęt kup za gotówkę.

- 1. Bezwzględnie szyfruj dysk twardy (tzw. full disk encryption) komputera, który wykorzystujesz do kontaktów z informatorem, podobnie rób z pendrive’ami. Zgodnie z polskim prawem w żadnej sytuacji nie masz obowiązku podania do niego hasła (to oczywiście zależy od tego, jak niepodatny jesteś na techniki przesłuchań ;)

- 2. Z informatorem kontaktuj się przez program TOR, z hotspota w kawiarnii. Szyfruj pocztę elektroniczną asymetrycznie — przesyłaj tylko czysty tekst, żadnych grafik, dokumentów Worda, itp. inaczej możesz wpaść tak jak 17-letni “cyberterrorysta” ujęty przez CBŚ.

- 3. Na miejsca spoktań nie zabieraj swojego prawdziwego telefonu i nie wybieraj się do nich swoim samochodem. Rachunków ze spotkań w restauracji nie opłacaj kartą. Przebranie jak najbardziej wskazane.

- 4. Te same instrukcje przekaż informatorowi.

Dodatkowa lektura poniżej:

- 3 sposoby na podsłuch telefonu

- jak bezpiecznie komunikować się z użyciem TOR-a i e-maila

- jak zabezpieczyć się przed inwigilacją

- ten kosz na śmieci cię śledzi

A tym którzy obawiają się nalotu służb na swój (niekoniecznie redakcyjny) lokal, polecamy nasz artykuł z cyklu “poniedziałek z prawnikiem” poświęcony temu co policja i inne służby mogą w takim przypadku robić, a czego nie — oraz odpowiedzi na pierwszą, drugą i trzecią rundę Waszych pytań w tej kwestii.

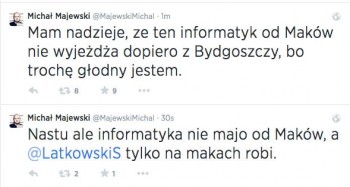

PS. Niektórzy dziennikarze Wprostu żartują sobie z ABW, że nie potrafi poradzić sobie z Macbookami:

Powodem zapewne jest to, że nowsze Macbooki Air i Macbooki Pro mają dyski SSD połączone z płytą główną w niestandardowy sposób — aby zgrać ich zawartość poprzez blocker (tak jak powinno się to robić zgodnie ze sztuką) wymagany jest odpowiedni reduktor. No a poza tym, niektóre śrubki w Macbooku wymagają śrubokrętu TORX… Podsumowujac, dziennikarze powinni się raczej cieszyć, że ABW wzywało specjalistę, a nie postanowiło po prostu zarekwirować cały sprzęt, jak to z reguły ma miejsce przy sprawach, na które nie jest skierowane tyle kamer ;)

00:32

Sytuacja zmienia się dynamicznie, zdanie Latkowskiego też — teraz informuje, że były backupy (nie precyzuje czego, nagrań, czy dysków redakcyjnych komputerów)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Bzdura panowie o tych dyskach z maca – wymontować jak najbardziej się da, dysk składający się z kości pamięci wkłada się w adapter i podłącza do blokera. Inna kwestia, że trzeba mieć jeszcze wpierw specjalny śrubokręt do otwarcia maca…

ale lol kompletny aby ABW nie umiało sobie z tym poradzić..

“Biegli” nie dają sobie rady “zaledwie” z Makiem? Jaki z tego wniosek? “Dane kluczowe” najlepiej trzymać na karcie pamięci służącej równocześnie za “dysk systemowy” Raspberry Pi. Nie potrzeba nawet szyfrowania.

Błąd. Ssd da się wyjąć i nie jest wlutowany, bo jest na pci-e.

w celu zachowania rzetelności – (msata) pci-e.

Myślałem że to Macbooki air, był pierwsze z złączem M.2 do SSD.

Do kasowania danych wolę dyski magnetyczne, bo wystarczy mieć magnes neodymowy odpowiedniej wielkości.

haha, magnes bardzo duzej wielkosci..

Nic tylko kupować Maki (te desktopowe nowe iMaki – nie ten co ma redaktor na biurku – też chyba mają taką konstrukcję) :)

Swoją drogą w systemie OS X 10.10 ma być opcja generowania adresu MAC – a więc w sam raz do takich spraw. Bierzesz MB Air w miasto i co hotspot to inny adres MAC :)

Ja mam taką funkcję na stałe załączoną w tablecie SmartGPS 3G. Strasznie irytujące jak mam wifi w domu i w pracy zabezpieczone po macu… A dziadostwo co się rozłączy to zmienia mac… I nie da się wyłączyć :)

Może identyfikować nie tylko po numerze MAC

https://panopticlick.eff.org/

Brawo redakcja za ten crashkurs z bezpieczeństwa komunikacji. Sledzę sobie to przedstawienie na sieci i też się pytam czy to ze strony wprost też taki rzut na murawę z płaczem, żeby medialny efekt był, czy też naprawdę złapał kozak tararzyna.

IT ze swoimi “continous everything” wypracowała standardy, ażeby strata jakiegokolwiek sprzętu “laptopa mi zabrali, moje narzędzie pracy” nie powodowała utraty informacji i zdolności operacyjnej. Czy Wprost ma certyfikat ISMS?

no to teraz dopiero rozpocznie sie wojna ;) kazdy zacznie (wkoncu) wszystko szyfrowac ;) a na dodatek.ciekawe czy dziennikarze nie zwrocą sie do spolecznosci internetowej o pomoc ;)

http://www.tvn24.pl/abw-policja-i-prokurator-w-redakcji-wprost-redaktor-naczelny-uzyto-wobec-mnie-przemocy-fizycznej,441046,s.html

Czy ta czarna walizka może być podsłuchem?

Na pewno, tylko wygląda na to, że nieuzbrojonym – bo jeszczce nie stała się przeźroczysta ;)

Ja bym zamknął ją w klatkę faradaya. Nie byłoby wtedy żadnego uszkodzenia/naruszenia mienia.

Nie, nie ma w niej podsłuchu.

https://www.youtube.com/watch?v=IMzzIYksIVU

A ta gąbka? Po nią coś może być.

a jednak to byl podsluch tylko w redakcji sie zorientowali i caly plan spalil na panwece

http://www.tvn24.pl/mec-kondracki-kompromitacja-abw-funkcjonariusze-uciekli-zostawili-walizke,441334,s.html

Gdzie w tekście, który linkujesz jest informacja, że to był podsłuch?

Skąd ten wniosek, że Latkowski ma MacBook Air? Przecież na wideo wyraźnie widać, że trzyma MB Pro. Czy nawet nie oglądaliście filmu, który wrzuciliście? Więc to co napisaliście to żadne “wyjaśnienie”.

ochrona danych w stylu ” Na idiotę ”

Latkowski

https://scontent-b-ams.xx.fbcdn.net/hphotos-xpf1/t1.0-9/10464104_845406262155976_4594547633240336265_n.jpg

Nowe (od mid 2013) airy mają śrubki pentalobe, nie torx. Tak samo rMBP

Nie powtarzajmy plotek, to nie�jest nowy patent.

http://en.wikipedia.org/wiki/Pentalobe_screw

gratuluje szybkiego artykułu, po waszym żarcie prima aprilisowym nie było tak do śmiechu bo Latkowski walczy o cos istotnego z czego sobie zażartowaliście, a piszecie w naprawde waznych sprawach i to ciekawie, Z wyrazami szacunku

Oczywiście masz rację. Latkowski walczy o kasę dla całej redakcji ze sprzedaży nakładu Wprost i nie chce dopuścić do wycieku nagrań przed publikacją. Całkowicie go w tym działaniu popieram.

Gorzej, że łamie prawo nie udostępniając nośnika nagrań, który ewidentnie posiadał i zaprezentował pod koniec wydarzeń ze Środy, do oceny sądu.

Wydawało mi się, że żyjemy w wolnym kraju. Myliłem się.

Działania niczym kgb, tylko w wiele gorszym wykonaniu.

No i jak tu nie emigrować…

Oj Rafał. O tym, że żyjesz w wolnym kraju świadczy dokładnie to, co się tam wydarzyło. W państwie totalitarnym nie byłoby żadnej afery, bo wszystko byłoby rozwiązane natychmiast i po cichu. Tymczasem możesz o tym mówić, pisać, czytać, a Latkowski ostatecznie swoje materiały zachował. To się nazywa właśnie wolnością. Jeśli oczekujesz jakiejś utopii albo raju to możesz również opuścić swobodnie ten kraj i tam pojechać. Tylko najpierw znajdź takie idealne miejsce.

głosować nie emigrować!

pilnować wyborów

na taśmach mówią 43%, podają oficjalnie 26%…

Gienek, słuchać, a nie pleść! To była hipotetyczna sytuacja, a nie odniesienie do rzeczywistości!

Rafałek, Rafałek, jeszcze kawałek, i wyemigrujesz… polecam oazy wolności: United Kingdom, Rosję i USA….

Takie pytanie mam – jak by dyski były szyfrowane prze systemowy FileVault albo FileVault 2 czy ABW mogłoby je odszyfrować? To chyba nie trudne by było, jak by po prostu zaszyfrowali dane?

Ogarnijcie się, w redakcjach pracują humaniści (ludzie nie techniczni). Zjem swoje sandały jak się okaże, że mieli szyfrowane dyski i backupy ;]

nie śrubokrętu TORX tylko Pentalobe, niebezpiecznik też jakiś mało doświadczony ;)

Pierwsza zasada przy pracy nad takim materiałem to safe-house i zestaw czystego sprzętu niepodłączonego do internetu. Debile w redakcji odsłuchiwali i stenogramowali nagrania. Widać profesjonalizm dziennikarskiej pracy Wprost, nie ma nawet co porównywać do próby przeszukania i wykonania kopii binarnych przez ABW.

Nie hipotetyczna,a faktyczna..powoływal się na CEBOS,ich rządowa sadażownię(pozostałośc z PRYlu)

“Jak bezpiecznie kontaktować się z informatorami?”

Do tych wszystkich punktów należy dodać, że wszelkiego rodzaju sprzęt mobilny należy bezwzględnie wyłączać, a nie usypiać lub hibernować, inaczej klucze szyfrujące można bez problemu wyciągnąć z pamięci RAM.

A także przez pewien czas od wyłączenia nie spuszczać sprzętu z oka (cold boot).

Hibernować tez można, przy FDE oczywiście. Całkowicie chroni to klucze, bo są tylko zapisane na dysku.

Co innego usypianie, wtedy zawartość ram jest podtrzymywana razem z kluczami…

Dla mnie totalnie niezrozumiałym jest, że ktoś, kto ma takie materiały, a w szczególności redakcja “Wprost” zajmująca się śledztwami, nie zabezpiecza się od razu. Przecież z góry było wiadomo, że będą mieli wizytę z nakazem oddania wszelkich nośników włącznie z ryzykiem zabezpieczenia sprzętów od momentu publikacji. Nie trzeba mieć dużej wiedzy.

Wystarczyło mieć drugi sprzęt (fantom, niekoniecznie klon) i sprawa by była dużo prostsza i bardziej komfortowa i mógłby “spokojnie” przekazać. Przecież wiadomo, że ten ktoś kto nagrywał ma u siebie oryginalne nagrania, a do redakcji trafiła tylko kopia, tak więc i tak nic się nie ukryje. Co raz trafi do internetu już z niego nie wyjdzie.

Nie czepiajcie się dziennikarzy, oni doskonale znają swoją profesję ( dziennikarską ) a że Polska to taki kraj, gdzie nie używa się do pomocy konsultantów – ekspertów w swojej dziedzinie – to i materiały trzymają jak potrafią. Pamiętacie historię W. Snowdena – bidula nie mógł znaleść dziennikarza, co by potrafił obsłużyć szyfrowaną komunikację mailową.

To taki zwiastun naszych czasów – nawet dobry profesjonalista nie ogarnia całości w dziedzinie w której pracuje, najlepiej więc pracować w zespołach, lub do skomplikowanych czynności ( zabezpieczenia materiału ) zatrudnić – wynająć fachowca.

Tu redakcja niestety nie przewidziała takiej potrzeby. Może jeszcze coś ich ta przygoda nauczy …..

Ojej, do torxów wzywali specjalistę? Jakie szczęście, że w tych kompach nie było jabłkowego patentu pentalobe, chyba nawet ten ich specjalista nie znalazłby odpowiedniego wkrętaka. :D

“… z którego zwolnić może go tylko sąd (a nie prokurator) — decyzji sądu w tej sprawie jednak nie ma. ”

Doktor prawa w TVP info (apolityczny) powiedział, że sąd najpierw musi dostać przedmiot, żeby stwierdzić, czy może on być potraktowany na zasadzie tajemnicy dziennikarskiej.

Pan Latkowski wprowadza ludzi w błąd mówiąc, że sąd ma podjąć decyzję – sąd najpierw musi się zapoznać z zawartością, a przynieść sądowi przedmiot (np pendrive) ma prokuratura, dla której tutaj pracują funkcjonariusze ABW. Jak rozumiem, to że prokurator tam przychodzi już jest decyzją sądu.

Ludzie, czy tylko ja czuje się najbardziej robiony w wała przez redakcję Wprost? To całe gadanie, że materiały trzeba opracować… litości – wrzućcie to na internety, sam sobie posłucham, bez czytania tej prawicowej hejt-propagandy waszego tygodnika. No i jak będzie hulać po necie to nikt nie będzie miał problemu że to jest objęte tajemnicą czy łotewah.

P. Latkowski już dwa dni temu mówił, że ma nadzieję, że wizyta organów będzie na poziomie, czy jak on to tam ujął. Moim zdaniem oni (Wprost) idealnie przygotowali się do tej wizyty i tu cała gra była o to, żeby ktoś ich poszarpał :D Jakby sobie szyfrowali dyski, to by nie było tego całego cyrku, bo by na wejściu powiedzieli “to ten komputer” prokurator z ludźmi z ABW by kompa wzięli i grzecznie poszli, ale tak samo jak w całych tych taśmach, tak i w tej sytuacji redakcji widocznie chodzi o rozgłos, nakład i grę polityczną.

Mnie w tym kraju by już nie zdziwiło. Ba, w czasie całej tej afery rząd może śmiało przepuścić o wiele gorsze ustawy – a ludzie dostaną tylko ochłapy o “złych politykach”.

Nie zmienia to faktu, że mamy teraz najgorszy rząd od upadku PRL. Wszyscy poprzednie partie jak już zaczynały się grube afery rezygnowały, skracały kadencje ew. wywalały najbardziej podejrzanych. Natomiast teraz premier/prezydent zawsze ma wytłumaczenie, że to “oszustwo”, albo specjalna destabilizacja państwa – a oni przecież są idealni, super uczciwi i nie wiadomo co ci ludzi od nich chcą… W normalnym świecie (bo krajów to normalnych niema) za takie coś powinno być wypieprzenie całego rządu(z brakiem możliwości powrotu do polityki), odebranie wszystkich majątków, a dla najbardziej zamieszanych praca w kamieniołomach. Jednak znając życie to jakoś tak sobie przeleci, a następne wybory znowu wygra PO, ew. malutką przewagą PiS – no bo innych partii w tym kraju nie ma, a ludzie głosują “przeciw komuś”, a nie aby było lepiej (chociaż na dobrą sprawę wiele osób już nie chodzi na wybory i to nie jest dziwne – przecież od lat widzi się tylko i wyłącznie te same nienażarte mordy).

Ale doktor prawa zapomniał dodać, że ABW nie złożyło wniosku do sądu o zwolnienie z obowiązku zachowania tajemnicy. ABW, na podstawie postanowienie prokuratora zażądało wydania taśm, których ujawnienie mogłoby doprowadzić do złamania tajemnicy dziennikarskiej. I tu jest pies pogrzebany.

boogaeboogae, dokladnie, odnosze to samo wraznie

riss, takie ciagle dymisje i zmiany rzadow, tez do niczego dobrego nie prowadza, kazdy kolejny potrzebuje miesiecy na wdrozenie i koniec koncow gowno z tego wychodzi

> Ludzie, czy tylko ja czuje się najbardziej robiony w wała przez redakcję Wprost? … litości – wrzućcie to na internety, sam sobie posłucham

No własnie, ja mam podobne wątpliwości. Pewnie chcą zrobić serial – co tydzień (to niestety tygodnik) kolejny odcinek tych jednak chyba mało ciekawych “taśm”. Można to nawet do pewnego stopnia zrozumieć, ale to już raczej tylko biznes a nie misja.

A najciekawiej by było, gdyby okazało się, że to Wprost te rozmowy nagrało. Wtedy mielibyśmy kompromitację ogólną, i rządu, i mediów.

Prokurator generalny potwierdza, że droga sądowa jest taka, że pan Latkowski gdyby oddał laptopa powołując się na tajność źródła, to ten laptop został zapieczętowany, dostarczony sędziemu i sędzia by mógł dopiero wówczas zadecydować, czy dziennikarz może skorzystać z prawa tajemnicy dziennikarskiej, czy nie może. Czyli, pan L. robi nas w konia, krzycząc, że czeka na decyzję sędziego – mógłby czekać jakby sędziemu (za pośrednictwem organów, w tym wypadku ABW) dał laptopa.

Prokurator generalny powiedział też, że to, że laptop by został zabrany, nie kłóciłoby się z możliwością publikacji nagrań. Czyli wówczas Wprost mógłby publikować kolejne “taśmy” mimo przekazania ich prokuraturze (w sensie prawnym). Przepis wspominany w tym kontekście mówi o sytuacji w której np pan L. idzie do prokuratora i publikuje dokumenty z akt w jakiejś prowadzonej sprawie, które w ten sposób uzyskał.

Olafo. Niestety, ale pan Latkowski wprowadza ludzi w błąd w związku z wizytą prokuratury oraz służb w redakcji i to na wielu poziomach. Najpierw to trzeba ustalić, czy faktycznie te nagrania muszą być chronione tajemnicą dziennikarską i w tym celu muszą dotrzeć do sądu. Który po ocenie ewentualnie udostępni je a może nawet nakazać usunąć dane, które mogą prowadzić do identyfikacji źródła. Natomiast zwolnienie z tajemnicy może nie być wcale łatwe a wręcz niemożliwe, gdyż nielegalny podsłuch nie jest to przestępstwem zagrożonym szczególnie wysoką karą. Trudno też określić to jako akcję terrorystyczną ;).

Pytanie do redakcji:

Zostało już wyjaśnione, czemu redakcja broniła nagrań – ich zajęcie przez prokuraturę i stanie się materiałem dowodowym uniemożliwiłoby ich legalne opublikowanie. Czy jeśliby doszło do zatrzymania materiałów zaszyfrowanych, a prokuratura nie mogłaby ich rozszyfrować, to czy też redakcja nie mogłaby publikować ich formy rozszyfrowanej?

Czy zatrzymany zaszyfrowany materiał może być dowodem w sprawie (i być chroniony), zanim zostanie odszyfrowany?

według mnie:

Zaszyfrowany materiał (tzn. dysk) nie może zostać materiałem dowodowym (w tej sprawie) ponieważ nie ma dowodów że są na nim przedmiotowe dane (te które sąd chciał zabezpieczyć).

Więc nie ma konkretnego przedmiotu (tzn. może gdzieś jest – ale gdzie?), skoro nie ma przedmiotu zabezpieczenia więc nie ma czego zabraniać – no chyba że sąd chce zaocznie zabronić publikowania *jakichkolwiek* nagrań i stenogramów związanych ze sprawą podsłuchową – ale to już jest praktycznie cenzura i naruszenie konstytucji w kwestii wolności mediów, wypowiedzi etc.

Ogólnie mówiąc próba zatkania ust dziennikarzom skończy się klapą – mogą być inne kopie u innych ludzi, inne nagrania które wyciekną – czyli efekt Streisand – http://pl.wikipedia.org/wiki/Efekt_Streisand ;)

o ile potrafiliby udowodnic ze dany material jest zabezpieczony.. co byloby ciezkie gdyby nie mieli do niego dostepu :D

Dobre pytanie.

To jest mit, że po zabezpieczeniu nagrań nie mogli by ich opublikować. Przecież już aktualnie są one dowodem w sprawie. Poza tym tajemnicą śledztwa są ustalenia danego organu a nie same dowody, które przecież w tym wypadku mogą być w posiadaniu wielu podmiotów, których wytropienie może nie być możliwe. Próba zastraszenia była by całkowicie nie skuteczna.

Poza tym do rąk prokuratury nagrania trafiły by dopiero po orzeczeniu sądu, czy na ich podstawie nie jest możliwe ustalenie informatora lub po wyroku zwalniającym z tajemnicy dziennikarskiej. A do tego długa droga.

W cywilizowanych krajach już dawno są rozwiązania do komunikacji z informatorami: http://www.newyorker.com/strongbox . Są też dostępne gotowce open source: https://lwn.net/Articles/551085/ . Wdrożenie tego to pestka, redakcja Wprost jest niekompetenta?

Na co dzień pracuje z dziennikarzami. Dla 95% z nich artykuł, który napisaliście równie dobrze mógłby być po chińsku skoro większość z nich nie potrafi sobie zmienić strony domowej w przeglądarce lub nie wie jak rozpakować zipa. Myślę, że to nie są odosobnione przypadki.

Ludzi z IT i zwykli użytkownicy żyją w równoległych światach czego najlepszym przykładem jest powyższy tekst. Dajcie go do przeczytania szeregowemu dziennikarzowi zapytajcie co z niego zrozumiał.

Największy jednak problem, to brak chęci do przyswajania wiedzy z zakresu IT i wykorzystywania pełni możliwości jakie niosą nowe technologie.

Tak to wygląda z perspektywy ziemi i boje się, że nie tylko tu gdzie ja pracuje, chociaż wierzę, że są wyjątki i mam nadzieję że będzie ich coraz więcej.

Powie mi ktoś dlaczego prokuratura nie wystąpiła np. w poniedziałek na piśmie o wydanie nośników, tylko od razu idzie na wojnę z mediami?

Jak dla mnie to celowe działanie mające na celu uwalenie Tuska.

Co z tego, że prokuratura jest niezależna, jak działające na jej polecenie ABW już podlega premierowi i wszystko idzie na jego karb.

A jaka różnica była by w Poniedziałek? Redaktor naczelny Wprost miałby lepszy humor, czy jak?

Same zgłoszenia na podstawie których wszczęto postępowania miało miejsce tego dnia a jak widać Prokuratura potrzebowała nieco czasu na reakcje. Poza tym wykonywali również inne czynności związane z tą sprawą.

kiedy mialem kontrole oprogramowania serwerowego w firmie, a tam same linuxy, weszli nie udalo sie na tym uruchomic ich wspanialej aplikacji i wyszli :)

I w ten właśnie sposób dokonano ‘odwrócenia uwagi” od treści nagrań … szuka się tego kto założył podsłuch zamiast wyciągać konsekwencje z działań skorumpowanych urzędników :D

Powoli “ukręca się łeb” całej sprawie nakierowując opinię publiczna na to ,że dużo większym zagrożeniem jest podsłuchiwanie czyli w praktyce próby kontrolowania władzy są dużo bardziej niebezpieczne niż stado skorumpowanych urzędników państwowych :D

Zastanawiam jakby wyglądała rzeczywistość w okresie PRL gdyby dysponowano wtedy wszystkimi współczesnymi “środkami technicznymi” (w szczególności internet) … czy nie przypominałoby to do złudzenia tego co się dzieje teraz ???

PS.

Czym ,że jest jeden mały podsłuch w skali rządowych systemów podsłuchu rozmów telefonicznych oraz śledzenia i zbierania informacji na temat internautów ? :)

>>I w ten właśnie sposób dokonano ‘odwrócenia uwagi” od treści nagrań … <<

Sęk w tym, że w tych nagraniach (dotąd opublikowanych) nic sensacyjnego i przestępczego nie ma, pomijając kombinacje eksministra Nowaka.

Mam wrażenie, że backup MacBooka Latkowskiego się robił. Tylko bez jego wiedzy.

Franciszek lubie to!. Jestem ciekawy gdzie przetrzymują dalsze nagrania, ja bym ich nie przetrzymywał w redakcji. Rozumiem że te sławne taśmy to po prostu jakieś peny?. Jeżeli chodzi o szyfrowanie dysków to nawet jeżeli mieli to zależy jeszcze jakie, z jakiego programu korzystali może z TrueCrypta. Wydaje mi się ze złamanie prawa przez ABW było celowe aby odwrócić uwagę mediów.

ABW, a w zasadzie Prokuratura, nie złamała prawa.

Troche uwaga laika, ale czy nie wystarczylo aby ABW sformatowalo przyniesiony przez siebie dysk na Mac’u pana Latkowskiego i zwyczajnie przegralo dane? [system Mac’owski z tego co sie orientuje ma problem ze “zgraniem” sie z microsoftowym dyskiem sformatowanym w NTFS – mozesz z niego kopiowac, nie mozesz na niego nagrywac]. Bo znajac zycie to pewnie ten prozaiczyny problem wystapil, bo pewnie ABW z dyskiem przyszlo a nie pendrivem ;)

Do wykonania kopi nośnika służby nie polegają na “zdolności” lub jej braku danego systemu operacyjnego dlatego zawsze próbują uzyskać bezpośredni dostęp do napędu.

Kiedyś miałem kontakty z dziennikarzami innego dużego tygodnika. Nikt tam żadnych danych nie szyfrował.

A nie dało by się zrobić tego Wikileaks-style, zaszyfrować i wrzucić w torrenty ? Bo jak znam polskich pismaków to w tym lapku była jedyna kopia nagrań XD

@franciszek “czym ,ze jest jeden maly podsluch w skali rzadowych systemow podsluchu rozmow telefonicznych oraz sledzenia i zbierania informacji na temat internautow?:)” – Dla mnie niczym.

Najbardziej “rozbraja” mnie to, ze rzady moga obywateli i internautow zgodnie z prawem inwigilowac, ale rzadow juz nikt zgodnie z prawem podsluchiwac nie moze. Moze dla odmiany to dziennikarze powinni zrobic “najazd” na ABW, a nie ABW na dziennikarzy? :)

[…] wizyta ABW w redakcji Wprost obiła się już szerokim echem nie tylko po polskich mediach. Ponieważ jednak naszym motywem […]

Co za bzdury z tym kopiowaniem. Wystarczy zbootować MBP trzymając klawisz T. Włączy się w trybie udostępniania dysku. Wystarczy podpiąć po USB czy Thunderbold. Ale jeśli MBP miał włączone szyfrowanie profilu, to kopiowanie niewiele pomoże. Można jeszcze mocniej, ustawić hasło na EFI, wtedy w ogóle nie będzie można uruchomić MBP bez podania hasła.

Nie o takie kopiowanie chodzi a o wykonanie kopii bitowej dysku.

Co się dzieje w przypadku gdy ABW rozkręci mi laptopa, który jest na gwarancji?

Rozkręcenie = utrata gwarancji w większości przypadków

Jeśli do domu/firmy wpada co ABW to utrata gwarancji to będzie Twój najmnijejszy problem ;)

No pewnie, ale pytanie nadal aktualne, co z gwarancją? Pewnie zerwana i w razie problemów nie będzie naprawy.

Było o tym mówione w Poniedziałku z prawnikiem. Możesz starać się o odszkodowanie.

rozkrecenie kompa nie powoduje od razu utraty gwarancji, nie daj sobie wciskac kitu.

Jakieś tam backupy mają :)

http://youtu.be/FiERLlzQ8pw?t=5m10s

Zamiast skupić się na sprawie wszyscy napieprzają teraz o tym kto to nagrał i że nielegalnie co by łeb sprawie ukręcić i uwagę skierować na inny tor.

“Oryginały” nagrań (całe zarejestrowane rozmowy) są również potrzebne do postawienia zarzutów panu Nowakowi podejrzanemu o nakłanianie do przestępstwa. Za to Parafianowicz “beknie” jeżeli faktycznie znajdą dowody na to, że zablokował kontrolę w firmie żony pana N.

Niestety cała nagonka medialna skoncentrowała się na możliwości ustalenia sprawcy nagrania a nie innych śledztwach co nawet idealnie widać na Bezpieczniku oraz fotografii dokumentu Postanowienia prokuratorskiego, w którym “przypadkiem” zabrakło fragmentu uzasadnienia o tym mówiącego.

Panowie smieszne jest dla mnie to ze bardzo duza ilsoc postow gloryfikuje specjalistow IT ze trzeba ich zatrudniac i szukac fachowcow za ciezkie pieniadze bo nikt inny sobie z tym nie poradzi co chwile wpadki ipt a czy wam moi drodzy nigdy nie zdarzyl sie blad ? czynnik ludzki cholera kadzdy moze popelnic blad nawet najwiekszy guru IT ! co chwile czytam te denne kometarze o wielkich fachowcach IT i braku fachowosci ze strony innych informatykow ktorzy popelnili blad

Kilka miesięcy temu obudził mnie dzwonek do drzwi. Zaspany otwieram a tu 4 facetów z sądowym nakazem wydania rzeczy. Chodziło o oryginały kilku komentarzy na moim blogu gdzie ja jako administrator mam obowiązek wydać na polecenie prokuratury. I tutaj zaczał się kabaret. Tłumaczenie, że serwer w OVH jest we Francji na nic nie pomogły. Oni muszą mieć oryginał tych komentarzy fizycznie. Miałem 2 laptopy w domu, z Ubuntu. Chcieli zrobić z nich kopie ale coś sprzęt biegłego nie poradził sobie. Biegły poprosił i telefon do prokuratora. Ten nakazał plombować moje laptopy, telefony, płyty CD, pendrajwy i serwer w OVH. Pozabierali wszystko, po tygodniu przychodzi pismo, że mam wydać hasła do laptopa (dysk szyfrowany) a jeśli tego nie zrobię zostanę obciążony kosztami wydobycia tych danych. Poprosili też o dysk z serwera OVH. Żeby się odessali dałem hasło oraz KUPIŁEM nowy dysk gdzie skopiowałem bazę i im zaniosłem. Laptopy oddali ale prokurator zarządał aby umożliwić biegłemu odczytanie czasu na serwerze. I kabaret zaczął się od nowa. On musi mieć dostęp fizyczny do serwera. Dla biegłego to woda na młyn bo ma płacone od godziny.

@Wojtek

Ty poważnie to piszesz…?!

Trzeba było nie otwierać drzwi.

Niestety tak. Teraz to brzmi śmiesznie ale wtedy nie było jak dostałem do łapy pismo wzywające mnie do dobrowolnego wydania towaru pochodzącego z przestępstwa o wartości 400 000 Euro oraz gdy prokurator chciał mi przyklepać utrudnianie śledztwa i współudział (kolesie zajumali kilka tirów w UK ze sprzętem apple a u mnie na stronie ktoś miedzy dyskusjami wrzucił ogłoszenie, że ma na sprzedaż 50 sztuk iphonów, legalnie, na FV, ktoś inny zadzwonił na podany numer i kupił i opylał na allegro ale numery seryjne były te same co tych zajumanych i finał wiadomy). Ten co sprzedał był dobrze przygotowany, miał telefon na kartę i go nie namierzyli więc chcieli za tyłek mnie chwycić. Przeszukali mi dom, piwnicę, garaż. Żeby się odpiepszyli zainstalowałem debiana, nagrałem bazę worpressa na dysk i im dałem. Policyjny biegły nie był taki biegły w systemach operacyjnych, bazach danych, serwerach. Dlatego jak słyszę “taśmy” to przypomina mi się “wydanie oryginału komentarza”. Weź i im wydaj. Oni nie potrafią wziąć czegoś niefizycznego, nienamacalnego. Na koniec musiałem skorzystać z pomocy psychiatry. Do teraz boję się jak słyszę dzwonek do drzwi.

Pytanie, czy po takim rozkręceniu macbooka traci się gwarancję producenta? Kto zwróci koszty naprawy jak Apple gwarancji nie uzna, bo ktoś go rozkręcał?

To jest bardzo ciekawe pytanie. Może potrzebna jest czwarta tura pytań do prawnika w poniedziałek :).

Dlatego dziwi mnie, czemu Latkowski po prostu nie wydał w zaplombowanej kopercie jedynie nośnika w postaci pamięci USB, potocznie zwanego pendrivem, a na którym według jego słów znajdowały się owe nagrania i chyba miał go cały czas przy sobie (przynajmniej prezentował go zaraz po opuszczeniu przez prokuratorów siedziby Wprost około godziny 23 w Środę). Wtedy uniknęlibyśmy całej tej żenującej sytuacji. Nawet gdyby to nie był nośnik przekazany do redakcji oraz nie znajdowały by się na nim wszystkie zapisy rozmów to przynajmniej był by zachowany porządek. Nawet gdyby po jakimś czasie doszło do prezentacji zapisów rozmów innych niż te znajdujące się na wydanym nośniku zawsze mógłby się tłumaczyć, że dostał je w późniejszym terminie. Co jest praktycznie nie do udowodnienia. Szczególnie że meta dane plików (daty oraz nagłówki) można w bardzo łatwy sposób sfałszować tak, że nie będzie wiadomo jaka była ich oryginalna postać, szczególnie na nośnikach typu Flash.

Każdego maca możesz rozkręcić bez utraty gwarancji pod warunkiem, że nie będziesz wyciągał z niego matrycy z ekranu. To na niej znajduje się najważniejsza plomba gwarancyjna. Dla potwierzenia tego co pisze polecam zadzwonić do cs apple i zapytać w jaki sposób zmienić dysk na większy lub dodać pamięć ram. Gość na infolinii zacznie od słów “wymagane będzie otwarcie obudowy komputera to której potrzebne są narzędzia takie jak…”

@Piotr Konieczny: Przecież target mode (przytrzymanie klawisza “T” podczas uruchamiania maca) udostępnia dysk jako urządzenie blokowe, i możliwe jest zrzucenie wszystkich danych bit po bicie.

Ale jeszcze pewniejszym sposobem jest wyjęcie nośnika pamięci masowej i bezpośrednie kopiowanie danych, szczególnie że wtedy można również skopiować dane systemowe w tym strukturę tablicy partycji.

Poza tym Latkowski i na to by się nie zgodził, gdyż twierdził że służby mogły by podczas tej operacji zabezpieczyć dane dla siebie. Co teoretycznie wydaje się być możliwe, gdyż kopiowanie z jednego źródła na kilka innych nie jest czymś niepojętym. Tylko pytanie czy urządzenie, którym dysponowali specjaliści z ABW na to pozwalało. Wątpię aby pan Latkowski domorosły prawnik i informatyk potrafił to ocenić. To że do tego urządzenia był podłączony laptop o niczym jeszcze nie świadczy, gdyż w jakiś sposób sterowanie oraz badanie postępu procesu kopiowania musiało się odbywać.

“każdy dziennikarz ma obowiązek ochrony tożsamości źródła (ustawowo nałożony, Art. 15 Ustawa Prawo Prasowe), z którego zwolnić może go tylko sąd (a nie prokurator) — decyzji sądu w tej sprawie jednak nie ma.”

Niezupełnie. Zwolnic może sąd, ale robi to dopiero PO zapoznaniu się z materiałem. Żeby się zapoznać, musi go dostać i ocenić, czy zachodzi konieczność ochrony źródła czy nie.

kpk

“Art.225.§1. Jeżeli kierownik instytucji państwowej lub samorządowej albo też osoba, u której dokonano zatrzymania rzeczy lub u której przeprowadza się przeszukanie, oświadczy, że wydane lub znalezione przy przeszukaniu pismo lub inny dokument zawiera informacje niejawne lub wiadomości objęte tajemnicą zawodową lub inną tajemnicą prawnie chronioną albo ma charakter osobisty, organ przeprowadzający czynność przekazuje niezwłocznie pismo lub inny dokument bez jego odczytania prokuratorowi lub sądowi w opieczętowanym opakowaniu”.

Dokładnie tak jest. Dlatego dziwi mnie, że mecenas J. Kondracki o tym nie wiedział. Do tego swój błąd próbował zamaskować mobilizując swoich kolegów z prezydium Naczelnej Rady Adwokackiej. Panowie, solidarność w środowisku ma swoje granice, a tutaj zostały one przekroczone. Chociaż tak na prawdę nie wiemy w jaki sposób cała sytuacja została NRA przedstawiona.

Dziś media pokazały że sie nie licza z narodem z odpowiedzialnościa za Polske dziś media jak dzieci sie zachowują ktorym zabrano samochodziik…dla mediów nie ważna jest zdrada polski i zamach stanu przez współprace wprost z wywiadem rosyjskim tylko nędzny brukowiec i stado niedouczonych kapryśnych miernot….

Za bardzo spekulujesz. Na razie bardziej wygląda na to, że ktoś chciał po prostu najzwyklej w świecie zarobić. Chyba nikt nie wierzy w słowa zastępcy redaktora Wprost, że otrzymali te informacje darmo.

Inna sprawa, że te wydarzenia pokazały iż w naszym kraju są równi i równiejsi wobec prawa. Przykładowo, gdy do lekarza, prawnika, dziennikarza przyjdzie prokuratura i zażąda wydania komputera to może on powiedzieć, że tam znajdują się tajemnice zawodowe i nie wyda im tego dowodu. A w środku nielegalne filmy lub nawet pornografia dziecięca :(. Osobie zatrudnionej na innych stanowiskach odbiorą taki sprzęt bez ceregieli nawet nie próbując wykonywać kopi binarnej zawartości pamięci masowej :(.

Pan redaktor przed publikacją powinnien wyjechać do hongkongu

W wyszukiwarce allegro wpiszcie: “MacBook ABW” :-D

Proszę mi wytłumaczyć jak małemu dziecku.

1.Skoro zrobili kopie wszystkich nośników to po co chcą je fizycznie zabrać?

2.Skoro mają kopię to czemu redaktor naczelny mówi, że jak odda to złamie tajemnice dziennikarską.Z kopii binarnych przecież wszystkie metadane itp. mogą odczytać?

Ad. 1. Może dlatego, że tak mówi prawo? ;] Chyba chodzi o sprawdzenie czy materiał nie był manipulowany, w momencie gdyby się okazało, że rozmowy są zmanipulowane, nie mięliby odpowiedzi na którym etapie zostały zmanipulowane? Nie wiem, tak zgaduję, ogólnie chyba po prostu postępują wedle wykładni prawa.

Ad. 2. Ciężko jasno stwierdzić o co chodzi redaktorowi, wiedział że prokurator przyjdzie oraz po co przyjdzie, mógł się przygotować. Logika wskazuje, że chciał narobić zamieszania, ja czekam na nagranie ABW z tej szarpaniny, którą Wprost nagrał z zewnątrz – gdzie ten łysy pan redaktor specjalnie zasłonę podnosi, gdy pan Latkowski się tam gibie i krzyczy “hańba hańba!” (ja na tym nagraniu nie widzę aktu przemocy, tylko że redaktor się rzuca – wygląda to tak jakby był szarpany owszem – ale nie widać, że jest szarpany). A w relacje prawicowych dziennikarzy, którzy mówią że widzieli jak ABWiści wyłamują panu L. palce, jak go duszą i “robią swoje” mi się nie chce wierzyć, z uwagi na wątpliwy obiektywizm tych dziennikarzy.

Przecież nośnikiem oryginalnym na 100% nie był laptop dziennikarza, ale zawierał co najwyżej jakieś pliki tam skopiowane. Więc jeśli chcieli “oryginalne źródło” to na pewno nie był nim ten laptop.

SSD nie jest bezpieczne bo zapisane na nim dane mogą w nim pozostać nawet po usunięciu poprzez wielokrotne nadpisanie.

Czy tylko ja odnoszę wrażenie, że NBP maluje działania ABW w jasnych barwach?

Czyli najlepszym sposobem byłoby chyba przegranie materiału cyfrowego na stara kasetę z taśma magnetyczna

A co z telefonem z DualSim. Można go używać do działań operacyjnych? :P

Posiada dwa numery IMEI.

Podstawowe pytanie do Niebezpiecznika: Czy na podstawie tych zapisów rozmów możliwe jest ustalenie, kto tego dokonał? Moim zdaniem nie. Gdyż jego przyznania do winy tam na 100% nie ma. Warunek dodatkowy, to że nie kopiowano plików od informatora w redakcji.

Inna sprawa, że jeżeli przyszedł do Wprost i miał włączony telefon, który da się powiązać z jego osobą to i bez tych taśm staje się podejrzanym.

Moim zdaniem cały ten artykuł nadaje się do cyklu Poniedziałek z prawnikiem, ale lepszym niż mecenas J. Kondracki, czy jak tam, oraz wprowadzone w błąd prezydium NRA, gdyż niepotrzebnie dajecie wiarę niektórym spekulacjom.

Po pierwsze. Materiał nieopublikowany, nawet zabezpieczony przez prokuraturę, nie stałby się z automatu tajnym. Przede wszystkim z tego powodu, tajemnicą śledztwa objęte są w pierwszym rzędzie ustalenia a nie same dowody pozyskane od osób trzecich, które w dodatku mogły być łatwo powielone, rozpowszechnione a do momentu ich pozyskania zapoznać z nimi mogła się trudna do określenia grupa ludzi. Takiej informacji w tajemnicy po prostu nie da się utrzymać. Do tego było mało prawdopodobne, aby do poniedziałku prokuratura otrzymała opinię sądu w sprawie pozyskanego zapisu dźwiękowego. Jeżeli prawdą jest, że znajduje się tam 900 godzin nagrań to samo odsłuchanie zajmie kilka tygodni.

Po drugie redaktor nie miał prawa odmówić wydania dowodów, czyli zapisów rozmów, najlepiej na nośniku który został do redakcji dostarczony. Ale mógł pozostawić sobie kopie, gdyż w postanowieniu wyraźnie jest napisane, że wydania wszystkich (…) przekazanych (w domyśle przez informatora) dziennikarzom materiałów z podsłuchów. Z tym, że miał całkowite prawo zastrzec, że według niego te zapisy obejmuje tajemnica dziennikarska i w tym momencie prokuratura nie może skorzystać z uzyskanych materiałów, gdyż mogły by prowadzić do identyfikacji informatora (źródła). Przez to musi te dokumenty (ich nośniki) umieścić w zaplombowanej kopercie, na której podpisuje się również osoba zastrzegająca (czytaj Latkowski), ale to ostatecznie sąd rozstrzyga, czy dane dokumenty, zapisy audio, mogą doprowadzić do ujawnienia informatora. Czyli wcale nie musi być tutaj “zdejmowana” tajemnica dziennikarska, w przypadku gdy nie jest możliwa identyfikacja źródła na podstawie danych zapisów. A właśnie przeciw jej łamaniu protestowały różne organizacje (NRA, OBWE, fundacja helsińska) całkowicie bezpodstawnie, gdyż nie miały możliwości zapoznania się z tymi materiałami.

[…] sprawa, na którą zwrócił uwagę jeden z komentatorów na Niebezpieczniku, która wygląda na bardziej kompromitującą, to poziom IT we Wproście. Jeśli autentycznie […]

Bla, bla, bla… I tak spec przyjechał tylko dlatego, że to rozdmuchana sprawa, czyli tzw. “grubego kalibru”. W sprawach mniejszego kalibru okazuje się, że nie mają wystarczająco dużo wykwalifikowanego personelu, żeby poradzić sobie z normalnymi dyskami i rezygnują z wyciągania z nich dowodów, jeśli tylko są w stanie posadzić delikwenta za cokolwiek innego.

ABW będzie wychłostane po twarzy grubym murzyńskim narządem płciowym. A tak na poważnie jakby mnie tak jakiś leszcz z abw ( agencja buraków wywiadowczych) szarpał to musiałby mieć nową legitymację wyrobioną bo zdjęcie obitej twarzy nie pasowałoby. Do dziennikarzy – znaleźć adresy domowe wszystkich policjantów biorących udział w tej szopce i śledzić ich prywatne życie dzień i noc i fotki z tego wrzucać do neta.

Zwróćcie uwagę na treść postanowienia: “wydania…wszystkich nośników zawierających treści rozmów” czyli dysków, pendriveów, itp. A jeśli za nośnik danych uznać również papier to całego nakładu gazety ;)

[…] A najlepiej, do pokazania rozmiarów danej rzeczy wykorzystać (nie spodziewaliście się tego) linijkę! Ostatnio można było zgarnąć taką pozostawioną na placu boju przez ABW… […]

[…] O tym wsposminaliśmy w wywiadzie dla magazynu PRESS rok temu oraz w artykule poświęconym https://niebezpiecznik.pl/post/abw-klonuje-dyski-komputerow-dziennikarzy-wprostu-i-ma-problem-z-macbo…akcji CBŚ w redakcji […]