23/4/2018

Atak nastąpił 16 października 2017 r. o świcie czasu polskiego równolegle na terminale dostępowe GPON w kilku różnych krajach. Wykorzystane zostały m.in. loginy i hasła zaszyte w firmware urządzeń abonenckich [dostarczanych przez Alcatel-Lucent. Ktoś odczytał zaszyte w firmware dane dostępowe do konta administracyjnego i za pomocą tych danych zalogował się na tysiące urządzeń, psując je fizycznie].

OD AUTORA: Niniejszy tekst jest efektem mojego zmęczenia i bezsilności po pół roku korespondencji i spotkań z przedstawicielami firmy Nokia oraz mijania kolejnych terminów na dostarczenie wolnego od wad produktu. Tekst jest równocześnie opisem problemu, z którym zmierzyć może się każdy operator na dowolnym sprzęcie, którego – moim zdaniem – nie mamy szans samodzielne wykryć i w 100 proc. zabezpieczyć. Wreszcie chciałbym, by niniejszy artykuł był głosem w dyskusji o odpowiedzialności producentów sprzętu i oprogramowania za swoje produkty.

Efekt domina

16 października 2017 r. po 6:10 rano urządzenia OLT (ang. optical line termination) w naszej sieci zalogowały pierwsze z serii alarmów utraty komunikacji z ONT (ang. optical network termination). Wszystko działo się bardzo szybko i wyglądało jak efekt domina. „Kładło się” po kilkadziesiąt terminali na minutę. W zasadzie nie było czasu na reakcję, gdyż – jak wykazały późniejsze analizy różnego typu logów – ataki na wybrane sieci zostały przygotowane wcześniej, a do ich przeprowadzenia wykorzystano m.in. login i hasło zapisane w jednym z modułów oprogramowania ONT opracowanego przez podmiot trzeci, inny niż dostawca terminalna, którym w naszym przypadku jest Alcatel-Lucent, który w 2016 r. został przejęty przez Nokię.

Przygotowania napastników były zresztą szersze i dzięki nim, w chwili ataku, nie było potrzeby włamywania na urządzenia, czy bieżącego skanowania IP podatnych urządzeń. Ten proces został wykonany wcześniej. W krytycznym momencie wystarczyło uruchomić skrypty.

Skala zniszczeń

Nieautoryzowany dostęp do terminali ONT (i w efekcie np. zresetowanie ustawień sieciowych) byłoby zdarzeniem uciążliwym, ale możliwym do opanowania w oparciu o zasoby własne operatora. Napastnik doprowadził jednak do zniszczenia zawartości układów flash, uniemożliwiając uruchomienie urządzeń w jakimkolwiek trybie, który pozwoliłby choćby wgrać nowe oprogramowanie. Awaria dotknęła kilkunastu procent usług realizowanych w oparciu o podatny na wykonany atak model ONT. Rozdzwoniły się telefony – abonenci żądali niezwłocznego rozwiązania problemu. Konieczne stało się fizyczne wymienienie setek uszkodzonych końcówek klienckich na nowe, tymczasem nasze własne zapasy magazynowe nie zapewniały tak masowej wymiany.

W tej krytycznej sytuacji nie było możliwości pozyskania od producenta dodatkowych urządzeń na wymianę. Bez względu na to, czy uznalibyśmy ją za pilną interwencję serwisową z winy producenta, czy priorytetowe zlecenie zakupu. Sprzętu serii 240, ani żadnych zamienników w magazynach Nokii nie było. Dopiero po kilku tygodniach udało nam się zakupić jedynie 130 nowych urządzeń. Oczywiście pomogły, ale dotarły późno i w zbyt małej ilości.

Akcję przywracania usług oparliśmy więc o patchwork różnych rozwiązań. W pierwszym rzędzie w oparciu o własne zapasy wymieniliśmy urządzenia dla usług triple-play. W innych przypadkach dokupiliśmy i wdrożyliśmy (na szczęście przetestowane wcześniej) konkurencyjne dostępne od ręki terminale 1-portowe, dodając do nich gdzie była potrzeba dodatkowe RG (ang. residential gateway). Część abonentów zdecydowała się na zakup routerów we własnym zakresie.

Niestety, z uwagi na skalę, wymiana urządzeń zajęła kilka tygodni. Problemem był nie tylko brak sprzętu Nokii, ale i ilość urządzeń jaką dziennie mogła wymienić każda z ekip serwisowych. Za wydatkami na sprzęt poszły oczywiście rabaty dla klientów za braku usług i, niestety, pewna ilość rezygnacji osób, które nie chciały lub nie mogły czekać na wymianę.

Mechanizm ataku

Jak już wspomniałem, wykorzystano loginy i hasła zaszyte w oprogramowaniu terminali. Czasem wprowadza je sam producent, tłumacząc, że jest to „hasło serwisowe” na wypadek, gdy klient zapomni danych dostępowych. Zawsze uważałem, że w takich wypadkach powinna istnieć raczej procedura password recovery, niż backdoor. Problemem w gruncie rzeczy jest to, że nie da się zabezpieczyć tego typu loginów i haseł przed osobami niepowołanymi.

Taka furtka do logowania jest najczęściej kompletnie niewidoczna dla administratora urządzeń. Nie wiedząc o niej, trudno stwierdzić, że takie ukryte konto istnieje. Równocześnie nie można go usunąć, czy zmienić mu hasła. Totalna blokada zdalnego zarządzania terminalami na nadrzędnych firewallach oznacza zaś odcięcie lub ograniczenie administrowania sprzętem. W omawianym przypadku ONT – jeśli są routerami – mają publiczne IP, z którym wiąże się zwyczajowo polityka jak najmniejszych restrykcji w zakresie blokowania portów. Równocześnie nie istnieje żaden racjonalny argument, by tego typu backdoor z powodów serwisowych umieszczać w terminalach domowych. „Mydelniczki” mają przecież przycisk reset. A domyślny login i hasło nadrukowane są na pudełku lub naklejce.

Rozkręcone terminale Alcatel-Lucent ONT I-240W-A czekające na wymianę uszkodzonych modułów pamięci flash.

(źr.TPnets.com)

W opisywanej sytuacji wydaje się, że jest inaczej. Wedle naszych ustaleń ten konkretny backdoor nie został wprowadzony przez producentów, tylko dostawcę oprogramowania. Okazuje się, że oprogramowanie terminali, to często nie autorska produkcja vendora, a zlepek modułów kupowanych z różnych źródeł. Kluczowe pytanie brzmi: czy producent urządzeń kontroluje zakupy i odpowiada za to, co sprzedaje? Nie mam wątpliwości, że powinien odpowiadać producent, a własne roszczenia za szkody klientów może i powinien kierować do swoich dostawców. Nie powinien uchylać się od odpowiedzialności za sprzedany i niebezpieczny bubel. Gdy popatrzymy np. na branżę motoryzacyjną, to zauważymy co jakiś czas wezwania serwisowe do wymiany wadliwych poduszek powietrznych, czy hamulców. Elementów produkowanych często przez podmioty zewnętrzne.

Trudno byłoby też przyjąć, że gdy np. montujemy drzwi antywłamaniowe, a ich producent udostępnia każdemu zainteresowanemu klucze do nich, to koszty „włamania” ponosić powinien nabywca drzwi. Nie można też uzależniać odpowiedzialności producenta od tego, czy nabywca zainwestował w zasieki i zatrudnił ochroniarza. Ani argumentować, że zamek w drzwiach, to tylko ozdoba. Niestety, z taką argumentacją się spotykamy, słysząc, że dostęp do naszych ONT możemy przecież blokować na innych urządzeniach w sieci.

Co na to producent?

W przypadku wielu urządzeń sieciowych nie ma możliwości wyboru oprogramowania innego niż producenta, ani sprawdzenia, czy nowsze wersje nie mają stwierdzonej przez nas podatności. To platformy zamknięte. Stąd w przypadku sprzętu GPON pod marką Alcatela-Lucenta konieczne jest udostępnienie poprawionego oprogramowania przez Nokię.

Jak wspomniałem, z uwagi na skalę, o incydencie poinformowaliśmy producenta jeszcze tego samego dnia po południu. Zakładaliśmy, że problem może dotyczyć również innych sieci (później uzyskaliśmy potwierdzenia). W ciągu dwóch dni do producenta trafiły dwa uszkodzone terminale ONT z naszej sieci. Potwierdzono naszą diagnozę o uszkodzeniu pamięci flash. W pierwszych dniach wydawało się, że wypracujemy rozwiązania programowe (patch) i ustalimy zasady wymiany wadliwego sprzętu. Niestety, proces szybko wyhamował.

Producent przyjął, że skoro nie mamy aktywnego kontraktu serwisowego, to nie pomoże bez względu na charakter zdarzenia i brak możliwości wykupienia przez nas takiego kontraktu w przeszłości. Nie czuł się w obowiązku zabezpieczyć choćby możliwości zakupu w niezbędnej ilości nowych terminali. Równocześnie zasugerowano, że skoro mamy problem na starej wersji oprogramowania, to… możemy kupić nową w cenie opisanej liczbą 6-cyfrową. Co ważne, na pytanie, czy nowa wersja jest wolna od udokumentowanej wady usłyszeliśmy, że nie ma takiej gwarancji. Odmówiono nam możliwości przeprowadzenia testów najnowszej wersji oprogramowania pod kątem bezpieczeństwa.

Pikanterii całej sytuacji dodaje fakt, iż w efekcie naszych poszukiwań ustaliliśmy, iż na Youtube już w czerwcu 2016 r. opublikowane zostały filmiki pokazujące jak można się włamać na terminale serii 240. Podzieliliśmy się tą wiedzą z producentem, ale do dziś nie otrzymaliśmy żadnej formalnej wypowiedzi w tym zakresie. Jedyną reakcją była kolejna propozycja sprzedaży rozwiązań z większymi rabatami w koszcie oprogramowania przy równoczesnym wymogu zakupu wsparcia na poziomie Gold.

Stacja lutownicza wykorzystywana w procesie usuwania i montażu powierzchniowego uszkodzonych modułów pamięci.

(źr.TPnets.com)

Przekazaliśmy sporo danych (logi z urządzeń i linki do materiałów). Jeżeli ktokolwiek je przeanalizował, to wyników tych prac nie otrzymali żadni znani nam użytkownicy problematycznych urządzeń tych urządzeń. My też nie.

Własne działania naprawcze i koszty

Nie mogąc wymienić uszkodzonych terminali, ani nawet kupić w to miejsce nowych, poprosiliśmy producenta o wsparcie w zakresie ewentualnej naprawy. Niestety, ponownie nie uzyskaliśmy z Nokii nic. Nawet dokumentacji technicznej urządzeń.

W tym miejscu głęboki ukłon wobec Marcina Kuczery (Leon sp. z o.o.), który w swojej firmie przeprowadził diagnostykę uszkodzeń, po czym ustalił źródło problemu i sposób naprawy.

W efekcie jego prac opracowaliśmy procedurę usuwania, programowania i montażu powierzchniowego nowych układów flash. Wymontowywane pamięci często były nie tylko nadpisane losowymi danymi, ale zawierały fizycznie uszkodzone komórki uniemożliwiające ich ponowne zaprogramowanie i montaż. Konieczne było zorganizowanie nowych kości pamięci, programatorów i stacji lutowniczej. W warunkach braku linii produkcyjnej ręczna naprawa to żmudny, a więc i kosztowny proces, który pochłonął dotąd setki roboczogodzin. Nie mieliśmy wyjścia. Część urządzeń nadal czeka na naprawę.

Okazało się ponadto, że również zainstalowany nam system AMS jest dziurawy. Zmuszeni byliśmy wyłączyć serwer z tym systemem (możemy kupić nowe oprogramowanie, które może będzie działać lepiej…).

Całkowite koszty poniesionych przez nas strat obejmują uszkodzony i zakupiony sprzęt, rabaty i rezygnacje abonentów, setki roboczogodzin, kosztów dojazdów itp. Dodatkowo to co przeżyło nasze Biuro Obsługi Klientów ze strony niektórych klientów, było wybitnie toksyczne.

Kluczowe jest pytanie, jak wygląda proces nadzoru nad oprogramowaniem firmowanym przez dużych dostawców sprzętu?

Części funkcjonalności systemów nie odzyskaliśmy do dziś. Na razie działają blokady na urządzeniach�nadrzędnych. Ale nie wiemy, czy nie ma innych dziur w oprogramowaniu. Nokia do dziś nie przesłała nam żadnego komunikatu lub biuletynu technicznego w tej sprawie. Nie udostępniła też aktualizacji.

Komu służy taki atak?

Patrząc na międzynarodową skalę i rodzaj zdarzenia, pojawiła się teza, że cytuję: „to wygląda na testy podatności sieci telekomunikacyjnych państw ościennych”. Świadczyć może o tym zarówno fakt równoległego ataku w kilku krajach na różne platformy i wykorzystanie w nim podatności zaszytej w jednym z modułów oprogramowania bez wiedzy vendorów. Z perspektywy naszych rozważań i bezpieczeństwa sieci kluczowe jest jednak bardziej pytanie o to, jak wygląda proces nadzoru nad oprogramowaniem firmowanym przez dużych dostawców sprzętu? W tym przypadku okazał się nieskuteczny.

W ciągu kilku kolejnych tygodni odtworzyliśmy we współpracy z innymi zaatakowanymi sieciami oraz zaprzyjaźnionymi ekspertami przebieg zdarzeń. Wszystkie materiały i analizy były na bieżąco przekazywane do producentów urządzeń (przynajmniej dwóch), na które – wedle naszej wiedzy – przeprowadzono wtedy skuteczne ataki. Pierwszy z producentów podjął dość sprawnie działania obejmujące kolejno: przesłanie swoim klientom e-maili opisujących problem, sugestie działań ad-hoc, a wreszcie udostępnienie stosownych uaktualnień oprogramowania. My nie mieliśmy takiego szczęścia.

Zakończenie

Tekst powstał dopiero w pół roku po opisywanych zdarzeniach. Najpierw ratowaliśmy sytuację, później reanimowaliśmy sprzęt i prowadzili długie, bezowocne rozmowy z producentem. Nie kryję, że przez cały ten czas czekaliśmy na jego skuteczną i adekwatną pomoc.

Dziękuję w tym miejscu wszystkim osobom, które podzieliły się z nami wiedzą, logami i informacjami na temat opisanych wyżej wydarzeń. Szczególne podziękowania kieruję do ekspertów i instytucji, którzy poświęcili swój często prywatny czas na analizę gromadzonych przez nas materiałów.

Dziękuję również kilku pracownikom starego zespołu Alcatel-Lucent Polska, którzy – mimo braku zaangażowania korporacji – pomogli nam w takim zakresie, w jakim mogli.

Piotr Marciniak — udziałowiec i prezes zarządu firm z sektora ISP. Współtwórca i do 2017 r. prezes Krajowej Izby Komunikacji Ethernetowej. Członek kilku resortowych zespołów roboczych. Z wykształcenia prawnik. Z zamiłowania administrator systemów informatycznych i integrator. Specjalizuje się w projektowaniu i zarządzaniu sieciami teleinformatycznymi oraz usługami IT.

Komentarz redakcji Niebezpiecznik.pl

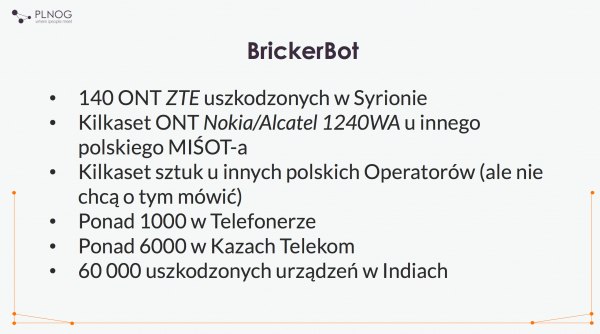

Opisywany przez Piotra Marciniaka incydent jest nam znany od października w kontekście innego producenta urządzeń ONT, ZTE. Urządzenia ZTE problem dotknął już 14 października. Na temat tego incydentu świetną prezentację podczas konferencji PLNOG wygłosił Tomasz Brol, CTO w firmie Syrion.

Kluczowa informacja? To nie wojna hybrydowa, a atak botnetem “Brickerbot” — jego autor opublikował swoje przemyślenia tutaj (warto przeczytać). Z kolei dzięki uprzejmości Tomasza, możemy Wam udostępnić całość prezentacji dot. tego incydentu.

I tu moglibyśmy zakończyć ten komentarz pod przedrukowanym artykułem i pozwolić Wam już popastwić się nad głupotą pozostawiania haseł serwisowych w firmware. Ale jest jeszcze jedna rzecz, związana z tym incydentem, którą należy dla pełnego obrazu przedstawić. Chodzi o stanowisko producenta, Alcatel-Lucenta. Oficjalnego nie ma, jednak pod postem dotyczącym tego artykułu na fanpage serwisu Telko.in wypowiada się Pani Wioleta Jędrzejewska, która pracuje w Alcatel-Lucent i dzieli się informacjami dotyczące tego incydentu z innej perspektywy niż Piotr Marciniak.

Pani Wioleta potwierdza to, do czego sam Piotra Marciniak się przyznał w artykule. Jego firma nie wykupiła wsparcia technicznego:

Niestety pan Marciniak zapomniał powiedzieć że kupił sprzęt ale nie wykupił wsparcia producenta. Pozbawił sie dobrowolnie upgradow i wsparcia na wypadek takich właśnie trudnych sytuacji. Próbowaliśmy pomóc: spotkania , negocjacje, oferty ale to na nic bo po drugiej stronie był szantaż i próba wymuszenia zrobienia wszystkiego za zero! Sory ale tak sie nie robi biznesu. Zawsze możemy sie dogadać i udzielić wsparcia ale nie w taki sposób

Ale czy takie wsparcie powinno być potrzebne do usunięcia “wady” wygenerowanej przez samego producenta, bez winy użytkownika czy operatora? Celnie podsumowuje to Andrzej Karpiński z Orange:

klient kupił auto, które po 30000km jazdy wybucha. nie ważne czy go serwisuje w ASO, czy na własną rękę – niedoróbka producenta ma być naprawiona przez i na koszt producenta. wszedzie to tak działa, tylko nie w it.. to nie jest coś, co się wydarzyło nagle, z winy uzytkownika, z racji zużycia sprzętu itd. wpienia mnie, że dostawcy wymuszają wykupienie suportu na obsługę spraw, do których są zobligowani nie tylko ustatowo, ale w sumie moralnie. nie kupiłbym nic od dostawcy, który w ten sposób postępuje, i szantażuje klienta z powodu chęci upsellu

Na tę kwestię producent ma jednak inne spojrzenie. Oto riposta Pani Wiolety:

Pan uważa, że jak ktoś 30 lat temu kupił auto w ASO to należy mu się za darmo dożywotni serwis i wymiana oleju bo kupił w ASO? Proszę mi wybaczyć ale prowadzimy biznes a nie fundację charytatywną i jeżeli klient oczekuje od nas świadczenia usług to winien za nie zapłacić, jeżeli zaś uważa, że poradzi sobie sam, to ma taki wybór ale potem nie może płakać, że jednak się nie udało

Nie nam oceniać, czy tak powinien na publicznym forum wypowiadać się pracownik producenta. Więc na koniec oddajmy głos pracownikowi innego operatora, którzy sprawę podsumował tak:

Szanowna Pani, serdecznie dziękuję za Pani wypowiedzi pod tym artykułem. Do tej pory znałem tylko jedną stronę “medalu”, któremu bacznie się przyglądałem – tj. to co napisał Piotr Marciniak w swoim felietonie. Teraz poznałem także drugą stronę w Pani osobie – stanowisko jak rozumiem Alcatela/Nokii. Dzięki Pani wypowiedziom wypracowałem już sobie opinię na ten temat i wiem, że nie ma mowy, żebym kiedykolwiek kupił produkty Waszej firmy, która ma tak niepoważne podejście do klienta, tak fatalny sprzęt, że aż zagraża stabilności firm, które go kupiły oraz tak żałosnych pracowników lub alternatywnie bardzo profesjonalnych pracowników, którzy są wbrew swojej woli zmuszani przekazywać żałosne stanowisko swojej korporacji.

Z pozdrowieniami od firmy Diament, wpis do Rejestru Przedsiębiorców Telekomunikacyjnych UKE nr 690.

Tak czy inaczej, z dialogu z Alcatelem należy się cieszyć. Doskonale wiemy, jak ciężko jest od tej firmy uzyskać jakiekolwiek informacje będąc prasą — próbowaliśmy w trakcie zgłaszania Alcatelowi dziur w jego urządzeniach Alcatel Link OneTouch por. Z tego routera do mobilnego internetu można komuś zdalnie zdjąć blokadę Premium SMS i nabić rachunek.

Nauczka i dylemat

Po pierwsze, opisany przez Piotra Marciniaka i Tomasza Brola incydent to świetny przykład na to, że każde urządzenie trzeba poddać hardeningowi. Obciąć co się da i nie wpinać interfejsami w sieci/VLAN-y, do których urządzenie nie powinno mieć dostępu (u jednego z operatorów tylko jeden ONT był wystawiony do publicznego internetu. Reszta nie. Ale ten jeden był z tą resztą połączony siecią zarządczą…).

Po drugie: Czy producent powinien odpowiadać za błędy (dziury) w oprogramowaniu? A jeśli tak, to jak długo? I czy tylko wobec klientów, którzy wykupili “support”?

PS. To co spotkało ONT-y zaraz może spotkać Mikrotiki. Właśnie grasuje botnet, który atakuje niezhardeningowane routery tego producenta. Załatajcie je, zanim będzie za późno — opis ataku i zalecane kroki znajdziecie tutaj.

Aktualizacja 26.04.2018, 14:31

Skontaktowała się z nami Pani Wioleta Jędrzejewska, która poinformowała nas, że:

“moje komentarze pod postem na Fb Telko.in są, a raczej były wyłącznie moją prywatną opinią i punktem widzenia. W żadnym momencie nie są to informacje, które można opisać jako ‘nieoficjalne stanowisko firmy”

Zgodnie z powyższym, uszczegółowiliśmy zdanie, w które mogło sugerować, że wypowiedź Pani Wiolety jest nieoficjalnym stanowiskiem firmy Alcatel-Lucent. Nie jest, jest prywatną opinią Pani Wiolety. Jednocześnie zwróciliśmy się o wypowiedź w tej sprawie do firmy Alcatel-Lucent. Kiedy otrzymamy odpowiedź, zaktualizujemy ten artykuł.

Aktualizacja 27.04.2018, 12:14

Oto oświadczenie rzecznika prasowego Nokii:

In October 2017, TPNet in Poland contacted their account team, a

channel partner of Nokia, as they experienced difficulties with their

fiber Optical Network Terminals (ONTs). Investigations at the time

indicated an external Brickerbot attack had affected some types of

residential gateways, causing them to lose internet connection,

without the ability to restart remotely. To our knowledge no customer

data was affected, and the attack was focused on damaging the ONTs;

anecdotal evidence shows that other ONT providers were affected as

well.Nokia takes security very seriously. Once notified by the channel

partner, we took immediate action and worked closely with the local

partner responsible for this customer to analyze and address the

issues and restore service with the shortest delay possible.We are aware of the comments made by TPnet and are working with our

new channel partner in Poland to respond. We will not make any further

comments at this point.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Ja wiem że zakrawa to na paranoję, ale co jeśli producent sam zdecydowałby się przeprowadzić taki atak, tylko po to aby przekonać klienta, że warto wykupić płatny support, aktualizację oprogramowania lub dokonać wymiany całego sprzętu na nowy model- wolny od tej wady, lecz posiadający inną, która ujawni się po 3-4 lata, jak już producent sprzętu przestanie odpowiadać w ramach gwarancji/rękojmi?

Wiem teoria spiskowa ;) ale i taką sytuację trzeba mieć w tyle głowy- każdy ma swój pomysł na biznes.

Podobbie jak WannaCry i wymuszane upgrady do win10.

Wtenczas kara powinna być taka, żeby poszedł z torbami – powinien zniknąć z rynku natychmiast i na zawsze.

O tym samym pomyslalem juz na samym poczatku. Albo moze niezadowolony byly pracownik ktory chcial sie zemscic na firmie za cos, a znal backdora?

Teoria ciekawa, ale o wiele bardziej prawdopodobne jest to o czym napisano w artykule, czyli niezależna osoba/grupa osób zirytowana tym, że mimo zgłoszeń i ostrzeżeń producenci wciąż wypuszczają na rynek takie buble jak ten wyżej, postanowiła wziąć sprawy w swoje ręce i oczyścić Internet z tego badziewia. Zgłoszenie błędu łatwo zlać, za to masowe zwroty sprzętu i zepsucie reputacji niekoniecznie. Choć to może nieco bolesny dla użytkowników sprzętu ruch, moim zdaniem jest całkiem słuszny. Według tego, co napisał rzekomy autor ataków, m. in. dzięki temu skala ataków DDoS spadła o 80% względem 2016 roku.

▌▌Adam Kupis: „Albo moze niezadowolony byly pracownik ktory chcial sie zemscic na firmie za cos, a znal backdora?”

Marcel: „o wiele bardziej prawdopodobne jest to o czym napisano w artykule, czyli niezależna osoba/grupa osób zirytowana tym, że mimo zgłoszeń i ostrzeżeń producenci wciąż wypuszczają na rynek takie buble jak ten wyżej, postanowiła wziąć sprawy w swoje ręce i oczyścić Internet z tego badziewia.”

.

Ooo, tu przede wszystkim można było zarobić słodkie miliony grając na spadki kursów Alcatela — taki masowy atak na markę nie może pozostać bez reakcji rynku.

Mi to przypomina sprawę HP i upgrade firmware drukarek z serii OfficeJet, gdzie przestały działać wszelkie zamienniki …

Koleżanka ze sklepu mówiła mi o sytuacji, którą przedstawiła jej znajoma która pracuje w biurze. Jest sobie Pan Informatyk z którego usług korzysta (korzystało) jej biuro. Pan przychodził i naprawiał komputery gdy te się psuły/reinstalował system. Któregoś dnia przyszedł do biura, popatrzył na zegarek i zapytał czy wszystkie komputery działają. Long-story-short – koleś wgrywał oprogramowanie które w wyznaczonej dacie i godzinie sprawiało że “komputer się psuł”. Zapewnił sobie w ten sposób łańcuch prac w danym biurze.

Lompi

Pewnego rodzaju sukcesem można nazwać to, że każdego kto śmie o coś podejrzewać “większego”, napadają wyrzuty sumienia i tłumaczenie “czy przypadkiem nie jestem chory na paranoję”.

Żyjemy w czasach, w których “większym” wypadałoby już w końcu działać tak, aby być poza wszelkimi podejrzeniami. W każdym innym przypadku podejrzenia niechaj leją się jak deszcz.

Wielu producentów (polityków, urzędników itd.) myli marketing z uczciwością i szacunkiem. Marketing to praca, której rezultatem są zwykle kłamstwa ubrane w aktualnie modne ciuszki. Szacunek i uczciwość nie wymaga pracy – immanentnie po prostu w każdym są. Nawet, gdy kieszeń wydaje się pusta przy najbogatszym z sąsiadów. Nie trzeba wchodzić na wyższy level. Wystarczy iść przed siebie i nie zbaczać na kuszące nimfami ścieżki.

Jakby mieli kod źródłowy to mogłoby się to potoczyć inaczej…

Nie tylko oprogramowanie, ale i sprzęt. Ale to by trzeba zmienić nawyki klientów by takiego sprzętu naprawdę oczekiwali. Bo obiektywnie, producent nie jest w stanie wziąć na siebie nieograniczonej odpowiedzialności.

“Pan uważa, że jak ktoś 30 lat temu kupił auto w ASO to należy mu się za darmo dożywotni serwis i wymiana oleju bo kupił w ASO?”

Oczywiście, za buble się ponosi odpowiedzialność, i w ASO zawsze były, są, i będą akcje serwisowe, i akcja taka jest ważna długie lata, oczywiście zależnie od marki, jednak jest ważna dużo dłużej niż gwarancja auta.

Zgadzam się, moja Honda Jazz rocznik 2004 w zeszłym roku ASO wymieniało jakąś część w ramach akcji serwisowej. W 13-to letnim sprzęcie – Nokia ucz się

Japończycy dają faka. :]

Hmm… to w naszym prawie podchodzi chyba pod wadę ukrytą, a wtedy… cóż… producent powinien odpowiadać nawet “przyrodzeniem”.

PS. Już wiem produktów której firmy nie kupować, choćby w złoto i diamenty było ozdobione.

To nawet nie jest wada ukryta – to CELOWO przez producenta wprowadzone uszkodzenie systemu zabezpieczenia!

Jak jest się w IT nie od wczoraj, to się wie, że bez supportu to sobie można co najwyżej w poduszkę płakać i ewentualnie kombinować gdzieś soft na boku albo robić inne zapchaj dziury.

Masz kilkuset vendorów publikujących FW tak po prostu w internecie. Można? Można.

Loginy i hasła serwisowane powinny działać tylko ze strony lanu, a jeszcze lepiej gdyby tylko po złączu terminala serwisowego (np. choćby 3pinowe RS232).

Za umieszczanie takiego backdoora firma powinna zapłacić kare i być zobowiązana do poniesienia kosztów naprawy / wymiany – niezależnie od posiadanego lub nie supportu.

Jedna uwaga – w tym przypadku nie mamy do czynienia z bugiem w softwarze a celowo utworzonym kontem serwisowym. Zwał jak zwał można by rzec… ale otóż nie bo o ile z argumentacją o sprzedaży wybuchającego auta nic tutaj nie wskóramy to z argumentacją o nieudokumentowanym (bo zakładam, że tak właśnie jest) sposobie dostępu do urządzenia zdziałać można już wiele… ale to miejsce popisu dla prawników i sprawy sądowej.

A Richard Stallman chichocze pytając “A nie mówiłem?”

nie wiem czy dobrze zrozumiałem, ale czy te końcówki na prawdę nie mają możliwości zmiany hasła serwisowego? skoro operator wiedział o tym, i wciąż instalował te urządzenia u klientów to trochę ryzykował.

chyba że alcatel w instrukcji nie opisał że taki profil serwisowy jest dostępny, to wtedy wina jest bezdyskusyjna

A ja się pytam czemu po prostu nie pozwali złamasów z Nokii?

Nie wiem jak duża firma została poszkodowana ale sprawę sądową pewnie bym rozważył. Zapewne pomogłoby to w negocjacjach z Nokią.

Tylko ścigałbym o nieudokumentowany backdoor, a nie o gwarancję.

Przeczytałam całość.. poszłam też sobie poczytać tą dyskusję na fejsie. Ooooojaaaapieprzę! Jędrzejewska dała popis po prostu koncertowy hahaha Aż przeczytałam to dwa razy, bo oczom nie wierzyłam, że można aż taki motyw strzelić publicznie. Szok!

To powinno polecieć gdzieś z dopiskiem “piarowy klasyk netu”. Będą pewnie niebawem memy, z panią J. w roli głównej.. ooooj pewnie będą. Nie zdziwiłabym się wcale.

zasadniczo to nokia powinna odpowiadać z art. 269b kk

“Kto wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia przestępstwa określonego w art. 165 § 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269 § 1 lub 2 albo art. 269a, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające nieuprawniony dostęp do informacji przechowywanych w systemie informatycznym, systemie teleinformatycznym lub sieci teleinformatycznej, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.”

@lk ale to chyba sprawa dla prokuratury.

Jak się ktoś podejmie uruchomić taką sprawę, to proszę o relację z procesu.

Co za bezczelna kobieta z tej Wioletty Jędrzejewskiej.

Wyobraźcie sobie inżyniera, który projektuje most, halę, estakadę pod suwnice itp. Projektuje z błędem. Wybudowana konstrukcja wali się np. po wichurze lub po opadach śniegu, a inżynier wykrzykuje, że to właściciele konstrukcji są winni. Bo kupili jakiś tam projekt, a mogli też kupić obliczenia sprawdzające wytrzymałość elementów (jakby im to było do czegoś potrzebne).

Alcatel-Lucent, Nokia – zapamiętałem!

@Jarek

No w takiej sytuacji (katastrofa budowlana z powodu błędów projektowych / wykonawczych) odpowiedzialni za jej powstanie idą pod sąd z oskarżenia publicznego i zazwyczaj siedzieć + grzywna

BTW Syrion używał też routerów Zhone, które dopiero niedawno (jakoś rok temu) załatał – wcześniej miały firmware z 2014, z 5 wykrytymi lukami z tego co wiem. Firma nie daje możliwości samodzielnej zmiany hasła do WiFi (klienci nie znają hasła do panelu administratora routera).

Głupota. Taki dostęp POWINIEN być zawsze i wszędzie! Urządzenie pracuje w czyimś domu – co, ja mam pozwalać ISP na grzebanie mi w sieci? Jeszcze większość ONU ma netcata lub coś podobnego – w dobie IoT po Ethernecie latają sobie dane sterownicze, jeszcze ktoś się w centrali zabawi i włączy mi światło w domu o drugiej w nocy…

To, co powinien router, to zczytywać sobie domyślny config dla danego sajta przez OMCI i zostawiać resztę po stronie kupującego. No i manuale, powinny być pisane tak, by były zrozumiałe i tłumaczyły co trzeba, a nie 10 zdań z translatora i tyle. Kurde, coraz więcej ludzi ma internety i gdzieś zgubiło się elementarne “jak coś robisz, to na własną odpowiedzialność, tu masz instrukcję, jak coś nie działa, to RTFM” :/

Modemy do Neostrady nie dają możliwości samodzielnego ustawienia DNS – na stałe jest ustawione tepsiane…

Jakby to był tylko DNS, to byłbym wręcz wniebowzięty. Tymczasem tam się prawie nic nie da zrobić. Workaround – postawić inny DHCP. Albo zupełnie zrezygnować z szajsboksa i postawić standardową konfigurację modem/onu + MT ;)

Świetny artykul. Jestem wam bardzo wdzięczny, ponieważ niedawno skończyliśmy testować urządzenia tego producenta. Decyzja co do zakupu w zasadzie jest prawie podjęta ale jutro idę do szefostwa z tym artykułem i kupimy jednak sprzęt innej firmy. Na szczęście szefostwo słucha mnie jeśli chodzi o IT, a na pewno nie będzie chciało wydać sporej szesciocyfrowej kwoty na sprzęt z takim supportem. Widzę wam przysłowiową flaszkę :)

Przypomnialo mi sie jak jakies 8 lat temu w skutek dziur w skrypcie sklepu internetowego ktory zostal zakupiony od producenta walczylismy przez miesiac charytatywnie pracujac zeby odwirusowac serwer i wsrod wielu teorii znalezlismy przyczyne dopiero wlasnie po miesiacu. Straty rzedu 8 tys zlotych za darmowa prace, opoznienia w projektach i cala rzesza wkurzonych do czerwonosci klientow, ktorym przy probie wejscia na stronie.pokazywal sie komunikat Chroma o wirusie. Masakra. Nigdy wiecej nie zainstalowalem zadnego zamknietego oprogramowania na serwerze. Regularne aktualizacje to podstawa.

Na serwerze Windows ..:)

Ożeszjapie#beep !!!

Pani Wiola wymiotła… To jest chyba nowy rekord jak chodzi o “pozamiatanie” własnego pracodawcy i jego wizerunku, jak też przychodów ze sprzedaży :-D

Teraz tacy są ludzie, począwszy od sklepu z żarówkami.

Cisco udostępnia aktualizacje dla klientów bez wsparcia, jeśli problem dotyczy latek bezpieczeństwa. To chyba logiczne jest. Apple z drugiej strony prowadzi programy wymiany np. baterii w urządzeniach których partie są uszkodzone i są w stanie wymienić całe urządzenie na nowsze, jeśli już nie produkują starych. Producent zawalił na całej linii i powinien ponieść konsekwencje.

Tia…

Już pół roku czekam na wymianę wadliwej ASA 5506 (clock signal issue) mimo posiadanego kontraktu i zgłoszenia urządzenia do “akcji serwisowej”.

Uzyskanie od Cisco software bez wsparcia też do łatwych nie należy.

Nie wspominając o ostatnio wykrytych dziurach w IOS XE (yndocumented user account).

Nie chce zabrzmiec bunczucznie, ale wasza interpretacja czy tez samochodowy analog nie jest wlasciwy.

Ukryte konto na ktore atakujacy sie laduje nie jest ani bledem (bug, defect), ani podatnoscia (vulnerability) – jest funkcjonalnoscia dzialajaca dokladnie w sposob w jaki zostala zaprojektowana, tzn. ktos sie na nie loguje i powoduje szkode (no bo raczej pomoc nie moze…).

Porownywanie tej sytuacji do ASO naprawiajacego problemy z autem (poduszki powietrzne, popsuty pedal) tylko falszuje sytuacje.

Jesli szukalibysmy wlasciwej analogi dla Alcatela/Nokii to bylo by to seria aut w ktorej zamontowano (tajny) uklad zdalnie przecinajacy przewod hamulcowy, a informacje o tym jak go aktywowac udostepniono przypadkowym osobom. I podobnie jak w tej sytuacji ktokolwiek wpadl na taki “genialny” pomysl jest glownym odpowiedzialnym (kryminalnie) za powstale szkody bo sa one naturalna konsekwencja jego zamontowania.

Te ich pokretne tlumaczenia…, rownie dobrze morderca moze sie tlumaczyc ze: “przeciez tylko nacisnal spust, a to ze osoba stojaca na drugim koncu lufy oberwala kulka to tylko nieszczesliwy zbieg okolicznosci” (bo tu iglica uderzyla, tam splonka zareagowala, kula zostala wypchnieta przez sprezony gaz i do tego nieszczesliwie w kierunku ofiary…).

Ps. Zastanawialem sie troche nad rzadowymie wplywami/naciskami (generalnie teorie spiskowe) utrudniajacymi wlasciwa reakcje, bo sprawa wydaje sie raczej prosta – ale tego typu “wyrafinowany” backdoor nie pasuje do zadnej organizacji wystarczajaco kompetentnej zeby utrzymac cala akcje w tajemnicy. Wyglada mi to raczej na to, ze ktos zrobil sie chciwy.

Tak czy siak, po co ludzie kupujecie alcatela a zwlaszcza nokie?!? :(

Ich produkty od lat praktycznie krzycza “jestem bublem”…

“Ukryte konto na ktore atakujacy sie laduje nie jest ani bledem (bug, defect), ani podatnoscia (vulnerability) – jest funkcjonalnoscia dzialajaca dokladnie w sposob w jaki zostala zaprojektowana”

Ty…, kpisz czy o drogę pytasz..

>to bylo by to seria aut w ktorej zamontowano (tajny) uklad zdalnie przecinajacy przewod hamulcowy, a informacje o tym jak go aktywowac udostepniono przypadkowym osobom

nie do końca, umieszczenie danych logowanie w firmware to tak jakby ten według Ciebie tajny układ przecinający przewód hamulcowy był tabliczką z hasłem schowaną gdzieś w samochodzie, kwestia znalezienia tabliczki. To jest poprawna analogia.

@openworld, popatrz na to z drugiej strony, jeśli producent dodaje do urządzeń konto serwisowe i mówi, że w ostateczności mogą się dostać do niego tak i tak, a ewentualny dostęp do takiego logowania powinien być blokowany przez operatora to jak by nie było jest to funkcjonalność, tu pozostaje tylko kwestia czy producent poinformował operatora o takiej “funkcjonalności”. Inną kwestią jest czy umieszczanie takiego konta serwisowego jest rozsądnie itd.

Tyle w temacie: https://cwe.mitre.org/data/definitions/798.html

Autor artykułu jest prawnikiem, więc zapewne zna odpowiedź, ale może ktoś mi wytłumaczyć, dlaczego nie można pociągnąć producenta do odpowiedzialności przed sądem?

Jeśli dostęp serwisowy był nieudokumentowany, sprawa jest chyba prosta…

▌▌Może po prostu zapisali w umowie, że sprzedają sprzęt podatny na ataki i ogólnie bardzo awaryjny — nie odpowiadają za jego sprawność dłużej, niż…

Specjalne akcje serwisowe producentów to najczęściej nie tyle wymóg prawa, co żelazne prawa wolnego rynku: albo dbasz o swoich klientów, albo idziesz do piachu i zrobi to twoja konkurencja.

że nikt jeszcze nie opisał w polskich blogerasko internetach problemów z czipem puma intela. zdaje się że cała ta scena działa w oparciu o tłumaczenia z zachodnich serwisów powyższa afera to zapewne kwestia źle skonstruowanej umowy gdzie miśok nie zapewnił sobie a w zasadzie swoim klientom minimalnego wsparcia technicznego w przypadku luk krytycznych. minimalizacja kosztów gone wrong zapewne.

natomiast z tym backdorem zaszytym w sofcie to już sprawa dla prawnika jak to się ma do postanowień wiążących firmy umowy

Tak mnie zastanawia: jak fizycznie popsuć z poziomu software pamięc NAND? W artykule mówią o fizycznym uszkodzeniu a nie tylko o nadpisaniu. Jedyne co mi przychodzi do głowy to to że usuneli znaczniki badblocków. Ale to się da odzyskać i nie jest to żadne fizyczne uszkodzenie. Może ktoś rzucić światło na ten glitch?

▌▌Wielokrotne nadpisywanie w pętli?

Może przez programowe wymuszenie wear-outu?

Nie wiem jaka konkretnie pamięć jest użyta w tym routerze, ale oprócz tego, co pisze Borek, pewnie można oznaczyć wszystkie bloki jako uszkodzone. Nawet jeśli zmusisz system/sterownik/aplikację*) do wyczyszczenia tej informacji, żeby móc znowu normalnie z pamięci korzystać, nie będziesz wiedzieć, który blok był prawdę uszkodzony. Jasne, możesz testować, możesz weryfikować, ale nikt poważny klientowi sprzętu po czymś takim nie powinien oddawać.

*) niepotrzebne skreślić

To jednak średnio 100 tyś zapisów na przeciętna kostkę. Troche czasu zajmuje zaoranie takiego nand-a, nie wykluczone że w międzyczasie user już dawno by “resetował zasilaniem”.

Np. poprzez nadpisywanie losowymi danymi w pętli co 20uS jakiegoś jednego sektora lub obszaru sektorów. Każda “standardowa” pamięć flash TSOP48 wytrzyma maksymalnie ok ~100,000 cykli zapisu/kasowania więc teoretycznie nawet już po 2s taka pamięć będzie miała uszkodzony fizycznie sektor / sektory, który / które nie będą nadawały się do dalszego programowania.

Wystarczy uszkodzić bootloader. Bez złącza JTAG kość trzeba wylutować aby ją zaprogramować aby ożywić sprzęt. Bez bootloadera nie da się uruchomić jakiegokolwiek awaryjnego interfejsu aby zaprogramować na nowo kość. Widać hot-air’a więc zapewne BGA. Do tego specjalna podstawka i nie tani programator. TAk się kończy wycinanie ze sprzętu interfejsów niskiego poziomu aby przypadkiem nikt tam nie śmiał wgrać jakiegoś OpenWRT czy podobnego.

Zabawnie wygląda rzucenie płyty tego alcatela na stacje bga bez demontażu plastików, żeby wyciągnąć układ w obudowie TSOP ;) W zasadzie do takich nieskomplikowanych układów używa się preheatera i kolbowej lutownicy lub tylko kolbowej lutownicy…szybciej idzie i mniej urządzenie trzeba “rozbierać” Aczkolwiek przy ilości urządzeń to i tak bez znaczenia bo czas poświęcony na całą operacje (wylut, przeprogramowanie na zewnątrz, wlut) zabija.

u mnie w robocie (serwis elektroniki) jest po prostu zakaz robienia takich rzeczy. jeżelli stwierdzimy że układ BGA jest do wymiany to nie możemy robić tego “dmuchawką” na gorące powietrze tylko mamy to oddać na dział gdzie mają maszyne do BGA za pare K zł bo “do tego ona służy”, oczywiście da sie to zrobić takim preheaterem tylko jest to nie dozwolone, nie wiem czy przez producenta czy wewnętrznie przez serwis

Wszyscy tu pastwią się nad luką w software a wg mnie winny jest przede wszystkim projektant hardware tej mydelniczki, który wybrał układ flash w którym można w minutę ubić na stałe komórki pamięci i który nie posiada żadnego fizycznego interfejsu debugowania. Konieczność wylutowania układu żeby zmienić zawartość pamięci to w elektronice “średniowiecze”..

Witam wszystkich czytalnikow, tutaj dobrze byloby dopytac na jakich warunkach zapewnianej jest wsparcie technincze przez producenta – czy wspomnianie urzadzenie nadal jest wspierane przez producenta? Jezeli tak, to jaka jest to faza wsparcia jest dany produkt – z mozliwoscia dostarczenia latek/aktualizacji oprogramowania czy w fazie ktora nie przywiduje dostarczenie latek dla danej wersji software’y. Jaki jest czas zycia produktu – czas od ofiacjalnego realese’u produktu do zakonczenia wsparcie (tzw. end of life). Na jakich zasadach dostarczane sa aktualizacje – tylko dla najnowszego release’u opragramowania tzw OneTrack, czy jednoczesnie wspeirane sa kilka roznych releasow (branch’ow)?

Powyzsze nie oznacza, ze w jakikolwiek sposob pronie producenta(ow). Opisane w artykule problemy wymagaja natychmiastowej reakcji od producenta – chociazby w postacie oficjalnego komunikatu/newsletera/powiadomienia klientow w systemach powiadomien alarmowych, etc. Bez informacji na temam okresu oficjalnego wspqrcia produktow ciezko jest stwierdzic jaki jest realny powod braku reakcji ze trony producenta.

Jedno jest pewne, w okresie oficjalnego wsparcia produktu, kazdy powazny problem powinien zostac naprawiony.

Z tresci artykulu mozna wywnioskowac, ze wspomiane urzadzenie nadal jest przez producenta wspierane, jednak nie znalazlem informacji jaka jest polityka dostarczania aktualizacji, warunki gwarancji, warunki wsparcie serwisowego (tzw. SLA), etc.

Tak to wygląda jak ktoś jest sprzedawcą i do IT podchodzi z płaszczyzny celów sprzedażowych a nie z płaszczyzny odpowiedzialności za produkty oferowane przez firmę!

A czy wiadomo jest w jaki sposób uszkodzono fizycznie kości pamięci? Ja rozumiem, że ktoś dostał się tylnym wejściem do urządzeń, ale w jaki sposób doszło do uszkodzenia kości pamięci?

w zależności od typu zastosowanej pamięci to działa podobnie jak bateria, po wielu ładowaniach rozładowaniach komórki mogą tracić swoją funkcjonalność. Wielokrotny zapis odczyt.

Jeśli atakujący miał dostęp do zapisu na niskim poziomie, albo kontrola wear-levelingu była na poziomie softu (do którego dostęp miał również atakujący), to tenże mógł wymusić wielokrotny zapis tych samych komórek i w efekcie ich uszkodzenie.

Atak wygląda na dobrze przygotowany i przypuszczam, że atakujący miał dostęp do wielu niejawnych informacji producenta, bo zepsuć flash to nie takie w kij dmuchanie…

Programowo fizyczne zniszczyć pamięć flash?! Możliwe jest tylko setkami tysiącami zapisów tej samej komórki. Jeśli jednokrotna procedura zapisu spowodowała ten efekt, to zwykłe wyłączenie urządzenia mogło doprowadzić do takiego stanu, typowe zużycie po latach zapisu. Ten wątek się nie klei

A jaki to problem przełączać jedną komórkę z maksymalną dostępną częstotliwością? Z SLC to jeszcze jest zabawa, bo miewają do miliona gwarantowanych cykli zapisu. Ale TLC czy MLC mogą mieć tę liczbę na poziomie ledwo tysiąca.

Myślę, że taki atak zajmuje max 2 sekundy.

Szczerze powiedziawszy (napisawszy), to dziura może się znaleźć w każdym urządzeniu, które ma jakiś program.

Może ona zostać wykryta od razu, albo i po 10 latach, i co, producent ma za to odpowiadać?

A co z gwarancją? Jak rozumiem, nie obejmuje ona ataków, tak jak w przypadku samochodu, odpadają kwestie żywiołów.

To może po nitce do kłębka i pozwać producenta oprogramowania, nie urządzenia?

A może iść po prostu dalej i pozew cywilny dla sprawcy całego zamieszania, czyli tego hakera, bo przecież to on z pełną świadomością wykonał atak licząc się ze skutkami swoich działań?

Chyba tak to powinno wyglądając, no ale najłatwiej złapać za rękę tego, kogo mamy pod… ręką (hihi).

Wsparcie techniczne (jak tu nazywają GOLD) zadziałałoby jak Ubezpieczenie w normalnym życiu, więc raczej rozumiem NOKIĘ.

Kurde, firmware! Firmware to podstawowa rzecz w urządzeniu, dla każdego egzemplarza producent POWINIEN zapewnić dożywotnie aktualizacje w ramach przypisanej do urządzenia licencji. Co innego, gdyby chciał przeskoczyć np. z licencji standardowej na superchannel albo obsługę jakiegoś premium ficzera – wtedy można za to kasować. Ale na litość Boską, to była aktualizacja w ramach jednego branchu!

@markac

Nie, wbudowanie zahardcodowanych danych dostępowych nie jest przypadkową niedoskonałością, której skutków nie można było przewidzieć przy użyciu, tylko świadomym wprowadzeniem ukrytej wady do urządzenia, z powodu której jest ono de facto niepełnowartościowe już w momencie zakupu. Jak dla mnie, przy takiej skali problemu, to jest sprawa dla sądu o odszkodowanie. A dokumentację dialogu z producentem / sprzedawcą w załączniku na dowód prób polubownego rozwiązania sprawy.

Mylisz (i nie tylko Ty) pojęcia. Tu nie chodzi o to że ktoś znalazł błąd w sofcie po latach – w takim przypadku owszem wielu producentów softu olewa sprawę gdy klient nie wykupił dodatkowego wsparcia. Tu sytuacja wygląda zgoła inaczej klient zapłacił za urządzenie bez tylnych furtek dostał coś innego. Nie niechcący popełniony błąd ale celowo przygotowany back-door. To jest kryminał! Po pierwsze należy mu się całkowity zwrot kasy za urządzenia lub wymiana na wolne od tej “funkcjonalności” której nie zamawiał i za którą nie płacił. Po drugie odszkodowanie za straty związane z przestojem i odpływem klientów ORAZ odszkodowanie za potencjalnie utracone zyski w przyszłości.

Było tu kilka mniej i bardziej trafnych porównań samochodowych. Myślę że lepszym byłoby to gdy Kowalski kupuje odkurzacz a po trzech latach ktoś zdalnie z niego do niego strzela.

Kiedy w końcu giełda utopi tych sk…nów tłumaczących, że oni nic nie mogą? Jak doić za technologię, to pierwsi, filmy o sobie robią, seriale, ale jak co do czego, to nie oni. ŻENADA.

“A czy wiadomo jest w jaki sposób uszkodzono fizycznie kości pamięci? Ja rozumiem, że ktoś dostał się tylnym wejściem do urządzeń, ale w jaki sposób doszło do uszkodzenia kości pamięci?”

Wielokrotne nadpisywanie tej samej komórki zerami/jedynkami (kilka tysięcy razy na sekundę) ?

Proszę Pani – a czy w nowszej wersji oprogramowania wywaliliście backdory?

Kurtyna.

Jeżeli ta sama wada mogła być wykorzystana do przeprowadzenia takiego ataku w czasie gwarancji a wyszła dopiero po gwarancji a patche dostępne w momencie ataku nie pozwalały uniknąć ataku to znaczy, że była to wada ukryta i producent powinien brać za to odpowiedzialność. Jeżeli patche mogły ustrzec klienta przed atakiem lecz klient NIE miał on możliwości samemu instalować patchy to wciąż jest wina producenta. Jedynym przypadkiem kiedy powiedziałbym, że to klient jest winien to przypadek kiedy klient mógł samemu instalować patche były one dostępne a on jednak tego nie robił.

Zgadzam się z @Marcin w 100%

Sprawa jest dla prawnika. Trzeba przygotowac dokumenty okreslajace kwote roszczenia, wezwac do zaplaty a potem skierowac sprawe do sądu. W perspektywie kilku lat jest do wygrania.

Z ciekawości, jak zachowalaby się Nokia, gdyby wsparcie serwisowe było wykupione?

Rozumiem tutaj troche stanowisko producenta. Pracuje od jakiego czasu w Niemczech, i musze stwierdzic ze tutaj jest taka niepisana zasada, ze jak jakas firma cos kupuje od drugiej, to placi tez za “wsparcie techniczne”, nawet jezeli z gory wie, ze nie bedzie zadnego potrzebowac. To bardziej taki gest, cos jak “deklaracja o checi dobrej wspolpracy”, ewentualnie “ubezpieczenie” po to zeby na wypadek gdy wydarzy sie jakas katastrofa, nie bylo zadnych wzajemnych pretensji ani niepotrzebnych napiec. Przyklad: Pracuje w malej firmie. 8 miesiecy temu sprzedalismy software lokalnej fabryczce za 10 000 €. Klient SAM wyszedl z inicjatywa i zaproponowal, ze bedzie nam placil 1000 € miesiecznie za “wsparcie techniczne” przez nastepny rok, a potem ewentualnie przedluzy. Jak dotad “wsparcie techniczne” polegalo na kilkukrotnym zaaktualizowaniu ich bazy produktow (cos, co trwalo lacznie 3 godziny, i co mogli sobie zrobic samemu). W Polsce wielu by powiedzialo, ze nasz klient to frajer … ale tutaj w Niemczech kazdy powie, ze to dobry interes dla obu stron, i tutaj takie postepowanie to raczej NORMA. Podejrzewam, ze gdyby w Niemczech jedna firma przysza do drugiej i podpisala kontrakt na istotna sume, jednoczesnie ZAZNACZAJAC ze nie chce “wsparcia technicznego” i nie bedzie za nie placic, to mogliby uznac, ze ta firma cos kreci, i ze lepiej nie robic z nimi interesow. Bo jak wydarzy sie jakas katastrofa, to na 100% nie powiedza “ok, nie chcielismy zaplacic za wsparcie techniczne, teraz to nasz problem i nie mamy do nikogo pretensji”, tylko przyjda i beda sie domagac darmowego serwisu i udowadniac, ze produkt byl wadliwy i straszyc sadami… A w Niemczech swiety spokoj i dobre relacje z innymi sa bezcenne, dlatego kazdy woli zrezygnowac z zysku, niz wpakowac sie w niewygodne relacje z inna firma.

Gwarancja, odpowiedzialność producenta za wady towaru to jedno, a wsparcie techniczne w procesach biznesowych to drugie. Wsparcie techniczne dotyczy rzeczy roboczych, normalnego workflowu – a takie rzeczy jak aktualizacje firmware łatające dziury to rzeczy mission-critical, gdzie jak kupuje się sprzęt za kilka tysięcy to oczekuje się, że będzie na to odporny i już, a jak nie będzie, to sobie pobierze co trzeba i będzie. Security to temat gwarancji, nie wsparcia normalnych procesów!

To, że jest takie a nie inne status quo to każdy wie – i to faktycznie można by zmienić (ale zupełnie nie wierzę w taką możliwość, spróbujcie dostać FW od Cisco)

Natomiast, to że ISP jest zaskoczony, że firma olewa go z powodu braku supportu, to już jest dziwne. Każdy, kto przepracował chociaż kilka lat w tym biznesie wie, że tak po prostu jest. I albo płacisz za support i jest pięknie albo zakasasz rękawy i walczysz sam.

Ja na szczęście już nie pracuję w firmie, gdzie moja praca była najtańszym czynnikiem i zrzucano każde G, bo kilkadziesiąt godzin mojej roboty było i tak tańsze niż kontrakt serwisowy.

W przypadku użytkowników domowych np. Netia w urządzeniach netiaspot oprócz zwykłego użytkownika (login i hasło na obudowie urządzenia) ma także dostępne konto administratorskie z większą ilością ustawień i możliwości i dane dostępowe dla tego konta są uniwersalne dla wszystkich netiaspotów: admin/admin_netia.

A to i tak nie jest konto roota, bo jeszcze jest jedno, z hasłem liczonym na podstawie jakichś tam algorytmów, prawie jak do rejestratorów BCS/Dahuy :P

Wiem, bo mam. Ale nie słychać, żeby Netia miała masowy problem z tymi spotami, więc chyba wszystko zabezpieczone jak należy.

Czyli jak rozumiem był zapisany w pamięci hash hasła uniwersalnego, który wystarczyło złamać aby uzyskać dostęp do wszystkich wystawionych urządzeń tego typu na świecie? Czy może hasło było plaintextem? Na margiesIe, rozumiem stanowisko Nokii, też miałem takiego toksycznego klienta “wszystko za darmo, bo nie działa a k***a miało”, a wszelkie tłumaczenia techniczne dlaczego nie działa jak do ściany…

@Programista,

Tu klient jest mocno techniczny, więc pi…sanie o upierdliwych klientach “wszystko za darmo” jest nie na miejscu.

Liveboxy i ich pochodne też mają podobny probmem ;)

Plan wyłączenia neostrady wypada na 30 maja.

A co z Huaweiem? Miał ktoś jakieś przykre doświadczenia?

Argumentacja pani Wioletty miała by sens tylko w przypadku, gdyby podatność umożliwiająca atak była opisana w dokumentacji nabywanego sprzętu. Wówczas pan Piotr rezygnując z dodatkowo płatnego wsparcia podejmowałby świadomą decyzję, opartą na pełnej, rzetelnej wiedzy o produkcie przekazanej mu przez sprzedawcę.

Coś mi tu zalatuje nierzetelnością i późniejszym płaczem, takie urządzenia raczej posiadają konta serwisowe, i jest to feature dla operatora co by nie musiał wysyłać techników non stop w celu konfiguracji/sprawdzenia stanu sieci po stronie końcowej.

Obecnie takie urządzenia są okrajane do maksimum, gdzie większość konfiguracji przeprowadza się przez takowe konta serwisowe.

A sprawa stosowania defaultowych ciągnie się latami i po różnych dziedzinach, od defaultowych konfiguracji po stronach systemów zarządzających siecią, punktów dostępowych po domyślne ustawienia ATM w stanach zjednoczonych za pomocą których ruscy kradli dane kart kredytowych.

Jeżeli funkcjonalność nie została opisana w dokumentacji jest do błąd którego kare normuje umowa, i jeżeli takowa kara nie jest wystarczająca można się udać do sądu.

Moim zdaniem jest to zaniedbanie operatora że nie został przeprowadzony hardening na urządzeniach.

Porównanie do mechanizmu zdalnie wyłączającego hamulce jest absolutnie nie trafne, gdyż takie konto jest bardzo pożądaną funkcjonalnością jeżeli się je wykorzystuje.

Należało by też dodać że software nie jest rzeczą stałą i można go wymieniać na inny.

Ja tutaj widzę problem po obu stronach:

1. (dot. firmy) Jeśli kupujesz sprzęt, który jest kluczowy dla funkcjonowania twojej firmy, to powinieneś zwracać większą uwagę na wsparcie takiego sprzętu i mieć plan zapasowy plan w przypadku W.

Przykładowo, kiedy w mojej byłej firmie planowaliśmy zakup 2 głupich AP, to jednym z warunków jakie musiał spełnić sprzęt, była możliwość wgrania otwarto-źródłowego oprogramowania w przypadku, gdy producent porzuci wsparcie. W przypadku tego artykułu mowa o paruset urządzeniach.

2. (dot. firmy i producenta) W artykule jest mowa o tym, że w czerwcu 2016 na Youtube latał filmik, jak można się włamać na terminale serii 240. Chcecie mi powiedzieć, że przy tylu kluczowych urządzeniach w firmie nikt nie monitorował tego, czy wychodzą na nie podatności? Nie mówimy tu o jakiś stronach, które są “poukrywane” w sieci tylko o filmiku na YT. Sam producent powinien monitorować coś takiego i poinformować swoich nabywców o problemie (nawet jeśli rozwiązanie byłoby odpłatne).

3. (dot. producenta) Pani Wioleta powinna siedzieć cicho, jeśli nie potrafi radzić sobie w takich sytuacjach. Jeśli już bardzo chciała się w tej kwestii wypowiedzieć, to na pewno nie w taki sposób jak na powyższym zrzucie. Czytając to, wiedziałem jaka będzie reakcja drugiej strony. NIGDY nie powinno się próbować dyskredytować swojego klienta. Wystarczyło napisać:

– kiedy sprzęt został wydany,

– kiedy zakończyła się sprzedaż urządzenia,

– jakie oferowano wsparcie w momencie jego wydania,

– kiedy wsparcie się zakończyło,

– na jakie wsparcie mogą liczyć firmy z pakietem serwisowym (wyjaśnić różnice między oferowanymi pakietami)

4. (dot. producenta) Nieudokumentowany backdoor w sofcie producenta. Każdy zdrowo myślący producent powinien wydać łatkę lub jeśli nie ma takiej możliwości, to zaoferować bezpłatny upgrade softu.

5. (dot. producenta) Jeśli producent nie może dać ci gwarancji, że nowa wersja softu nie ma wspomnianej wady, to powinieneś omijać jego produkty szerokim łukiem.

Problem polega na tym, że kupując jakieś marne setki czy tysiące urządzeń danego producenta nie liczysz się dla niego w ogóle – równo będziesz zlewany u każdego. Kupując 2 AP masz komfort wybrzydzania, bo jest tego na rynku zatrzęsienie, ale jak potrzebujesz końcówki PON-owe, to one wszystkie są siebie warte …a te, które są warte więcej, przy zamówieniu na kilkaset sztuk robią różnicę w budżecie.

Nie, nie w sposobie zakupu jest problem, ale braku wyobraźni gościa, co odpowiada u nich za opsec. Pewnie się naczytał o “security by obscurity” i innych neobezpiecznikowych bzdur (propagowanych również tutaj). Nawet jeżeli bramka posiada osobny VLAN-u do zarządzania albo ACL-ki, to po prostu nie wystawia się ryjem do internetów masowej produkcji. Żadnej. Na froncie sieci masz mieć stateful fw, choćby ukryty w L2, koniec kropka – nie zastąpisz go żadnym IDS-em, deep packet inspection itd., chyba że masz na etat gościa od czytania logów.

A klienci, którzy potrzebują nieograniczony dostęp ze świata do swoich zasobów, to jakieś pojedyncze procenty. Włączasz im to na ich wyraźne życzenie.

“Nieograniczony dostęp ze świata” pomijając ataki network-wide to absolutna podstawa internetu – zasada neutralności sieci.

@gotar

Fakt, nie wziąłem pod uwagę, że nie ma zbyt wiele takiego sprzętu na rynku. W pełni się z tobą zgadzam, że wybranie lepszego sprzętu wymagałoby zwiększenia budżetu. Powstaje pytanie, czy różnica budżetu byłaby większa od poniesionych kosztów wynikających z zaistniałej sytuacji. W te koszty trzeba uwzględnić:

– stratę klientów,

– rabaty dla klientów,

– konieczności oddelegowania osób do naprawy/obsługi zgłoszeń,

– zakup nowego sprzętu,

– obsługę problemów, które mogą wynikać z samodzielnego zakupu routerów przez abonentów (wiem, może wydawać się naciągane ale łatwiej jest zarządzać siecią, jeśli masz kilka modeli urządzeń niż kilkadziesiąt).

Moim zdaniem lepiej jest wydać więcej i spać spokojnie, niż wybrać najtańszą opcję i później w przypadku problemów wysyłać do producenta “plz help” i liczyć na bezpłatną pomoc. Jak już wspomniałem wcześniej, wina leży po obu stronach.

@Lukasz032 – to jest właśnie neoliberalna bzdura, akurat na tej zbudowano IPv6. Ludzie nie chcą i nie potrzebują nieograniczonego dostępu ze świata. A ten procent, który chce, jest świadom ryzyka i nie robi problemów, gdy musi zgłosić taką opcję technikom, zaznaczyć w CRM-ie albo poprosić o wyłączenie blokad na party line operatora. Taka osoba zresztą zgłasza tego zwykle rodzaju zapotrzebowanie przy podpisywaniu umowy i już na tym etapie dostaje odpowiednią opcję. Podobnie rzecz się ma z dostępem do konta admina urządzenia, które konfiguruje operator (głównie o takie zwykłe routery SOHO chodzi, ale czasem mają i bardziej rozbudowane) – klient świadomy, na własną odpowiedzialność dostaje hasło, żeby nie musiał wsadzać drugiego (“swojego”) routera w szeregu. Zapotrzebowanie na taką usługę to jakiś PROMIL.

@Tomasz – nie masz żadnej gwarancji, że inny sprzęt nie będzie miał swojego buga, więc również nie będziesz spał spokojnie. Zasada jest prosta – jeżeli nie jesteś korpo, które samo dyktuje warunki umów i supportu producentom, tak żeby to ONI się martwili bezpieczeństwem sprzętu, aktualnością firmware’u itp., tylko małym graczem robiącym zakupy na wolnym rynku, to zabezpieczenia wprowadzasz w INNEJ warstwie. Oni polegali rozumiem na samym haśle? Co gdyby pracownik wyniósł z firmy listę haseł i dał konkurencji? Do tego rodzaju sprzętu w ogóle nie powinno być logowania hasłem, ale niestety sprzęt dostępny na rynku w większości jest sprzętem, do którego oprogramowanie pisali, jakby to były urządzenia SOHO – ani kerberosa, ani nawet radiusa to zwykle nie obsługuje od strony zarządzania sprzętem.

A skoro w sieci stosujesz sprzęt SOHO zamiast sprzętu operatorskiego, to niestety ale nie możesz zachowywać się jak tylko operator – trzeba uwzględniać swoją “trzepakowość”.

Niestety Nokia placi za buble firmy, ktora wykupila i za oprogramowanie, ktore przyszlo w spadku po AL.

Coraz więcej luk w sprzęcie sieciowym.

Mam nadzieję ze Fortinet to jedne z najlepiej zabezpieczonych firewall’i.

“Równocześnie nie istnieje żaden racjonalny argument, by tego typu backdoor z powodów serwisowych umieszczać w terminalach domowych.” – o ile dobrze pamiętam, to USA w 1996 znosząc wymóg uzyskiwania licencji eksportowych na sprzęt i soft z kluczami kryptograficznymi dłuższymi niż 56 bitów wpisało w ustawę wymóg by “istniała możliwość dostępu przez producenta do danych gdy użytkownik stracił hasło lub klucz szyfrujący”… Inaczej w USA chyba nie dostanie się certyfikatu na sprzęt telekomunikacyjny… Przez takie coś USA wchodziły do central telefonicznych Ericsona i podsłuchiwały członków rządów Grecji, Włoch, Niemiec.

Tym razem bardziej spektakularnie, ale zwykle czymś w podobnym stylu kończy się dawanie ludziom dostępnych ze świata adresów, gdy CPE stanowi jakaś tania ~chińszczyzna, na którą się nie ma supportu. Nie żyjemy w idealnym świecie, a implementacja samego IP w tym badziewiu woła o pomstę do nieba – ostatnio ONU Huaweia rozpracowywaliśmy, który postanowił stworzyć swój własny standard tego, co będzie robił na porcie WAN. Dobra rada: skoro już dajecie ludziom publiki, to im je zostawcie, ale stateful fw przed KAŻDYM urządzeniem niedostosowanym do życia w dzikich internetach jest obowiązkowy.

Ja mam na przykład onu zapięte w bridge PON->LAN4. Sesję terminuje PPPoE na brzegówce, już za onu. Dostęp do samego onu jest tylko z VPN-u admińskiego, a po stronie operatora przez OMCI. Dało się? Dało. A wcale onu nie jest jakimś “superbezpiecznym hamerykańskim wynalazkiem” :D

@Lukasz032 – fajnie, masz bezpieczne ONU i trunk przez sieć operatora (akurat najmniej potrzebne zabezpieczenie, pomiędzy ONT-em a BRAS-em) – a co z samym routerem? Wystawione ryjkiem na świat? Zapewne nie mikrotik, bo byś właśnie płakał na artykułem obok – liczysz, aż w tym co masz nie znajdzie się podobny bug?

Abstrahując od niepotrzebnej komplikacji – jeżeli GPON to tam już lata niemal ATM, nie wiem czemu ma służyć dodatkowe PPPoE, znacznie prościej jest klientowi dawać ONU działające w L3, niż zmuszać go do pamiętania jakichś używanych raz na ruski rok haseł do kablowych internetów.

@Lukasz032 – a tak zaczepnie jeszcze zapytam: zdajesz sobie sprawę, że hasełko do CHAP-a operator ma w swojej bazie plaintextem? I jakie będą konsekwencje ewentualnego wycieku tej bazy? I że ten twój router, do którego nie wiesz, kto ma dostęp, też ma zapisany plaintext hasła? Zatem jeśli się popsuje, to planujesz potraktować go wiertarką?

Pytam (zaczepnie), bo skoro tak bardzo zabezpieczasz się w sieci dostępowej, to pewnie spodziewasz się ataku ze strony operatora albo ukierunkowanego na siebie – nikt inny nie może łatwo dostać się do PON-a, nie posiadając sprzętu “specjalistycznego” (droższego niż 1000 zł).

Przy czym nadal jest dla mnie niezrozumiałe, że zabezpieczasz się na odcinku do operatora, a router, który już te wszystkie zabezpieczenia obchodzi, radośnie wystawiasz na świat.

“Na świat” z routera wystawiony jest tylko VPN na porcie jednej ze standardowych usług. No i webserwer, przychodząca SMTP po hardeningu i EAS. Idea prosta – wystawiaj to, co musisz/czego używasz, cała reszta pochowana. Router to w istocie samej Mikrotik, tyle że właśnie nie trzymam portu 8291 otwartego poza lanem i vpnem, a do tego regularnie aktualizowany ;)

Ewentualny wyciek z bazy PPPoE operatora średnio mnie obchodzi na tę chwilę – dopiero gdyby ktoś z tej samej gałęzi sieci, pod tym samym koncentratorem PPP, chciałby sobie użyć moich danych dostępowych, to miałbym błąd połączenia. A wtedy telefon do supportu operatora i nowe hasełko po paru minutach na mailu. To nie jest wielki problem, jeżeli operator jest ogarnięty i samemu też się wie co się chce ;)

Co do zwyczajowego stosowania PPPoE na *PON-ie to jest to zaszłość z czasów A/VDSLa i (jak przypuszczam) jest jednym ze zwyczajowych sposobów rozwiązania kwestii przydziału publicznego IP bramie. Zaszłość trochę historyczna, ale dopóki MTU wysokie, to nawet enkapsulowanie w PPPoE daje radę.

@Lukasz032 – co jest wystawione na świat, to możesz jedynie przyjmować na wiarę. Nigdy nie wiesz, czy nie ma jakiejś “serwisowej” usługi po wysłaniu magicznego UDP (patrz: tryby failsafe bootloadera, nie zawsze ograniczane do portów LAN-owych), port knockingu czy choćby odfiltrowanej do jakiejś adresacji przydzielonej przez APNIC.

A już sam fakt, że musisz regularnie aktualizować, potwierdza moje słowa – albo jesteś dużym operatorem, który dostanie usługę centralnej aktualizacji oprogramowania wydanego sprzętu, albo MUSISZ go schować za centralnym firewallem, którego jesteś W STANIE aktualizować i masz nad nim kontrolę. Wybacz, ale żaden operator nie będzie ręcznie aktualizował kilkuset routerów klienckich – olbrzymi nakład pracy, zawsze przy takiej masówce jakieś się zbrickują itp. Twoje customowe rozwiązanie może być maksymalnie odjechane, ale jest bezużyteczne tak długo, jak jest nieskalowane i nieautomatyzowalne.

Konsekwencji wycieku hasła chyba też nie rozumiesz do końca – tu nie chodzi o to, że ktoś się podłączy… Znając secrety i mając dostęp do L2 jest w stanie wykonać MITM, którego nie zauważysz, a on właśnie obszedł 3/4 tego, czym się tutaj przedstawiłeś. Więc po co to wszystko? Sam fakt braku łatwego dostępu do L2 jest zabezpieczeniem znacznie silniejszym, niż PPPoE. To tak jakbyś do drzwi antywłamaniowych instalował zasuwkę – nie ma najmniejszego sensu. Do drzwi antywłamaniowych jest sens instalować łańcuch, bo on zabezpiecza przed zupełnie inną kategorią ataków.

PPPoE nie stosuje się “zwyczajowo” na PON-ie – niektórzy je stosowali na ethernecie, zarówno dla dynamicznego przydziału adresacji publicznej, co jest powodem mocno przestarzałym, gdyż dzisiaj nikt nie wyłącza routera na noc czy wychodząc z mieszkania, ale przede wszystkim dla rozwiązania problemu identyfikacji klienta w sieci – zamiast adresu MAC (wiadomo dlaczego). Rzecz w tym, że przechodząc z ethernetu na PON także i ten powód jest nieaktualny. Zresztą 802.1x jest lepszym rozwiązaniem, bo nie udaje, że rozwiązuje problem w L2 pomiędzy CPE a BRAS-em.

A bywa, że chińskie routery PON mają problemy z MTU tak same z siebie… Widząc efekty polityki “robustness” człowiek staje się zdecydowanym przeciwnikiem prawa Postela i zawartości RFC1122, a zwolennikiem certyfikacji przez odpowiedzialną jednostkę na zasadach zera tolerancji.

@gotar Fajnie wyjaśnione.

@Lukasz032 Dołożę jeszcze na koniec: poczekaj jak klient zestawi tunel ipsec i zobaczysz jaki będzie jego transfer, a jak mu się zachce VLANÓW jeszcze to viva Las Vegas.

Dożywotnia aktualizacja firmware? Ty chyba z konia spadłeś. Pokaż JEDNO urządzenie, które jest dożywotnio aktualizowane.

Dożywotnia urządzenia albo x lat od momentu wycofania z produkcji, co pierwsze nastąpi. Przy czym są vendorzy, których firmware z nowszych modeli pasuje do starszych ;)

Hasła serwisowe to były dobre ale w starych BIOS-ach :)

Wycinek prasowy z maja 2026: “W dniu wczorajszym w całym Kraju Związkowym we wszystkich samochodach marki Hopel Vakiria, MeLousina i StadtGo zablokowane zostały przez atak na system ABS z użyciem firmowego hasła serwisu układy hamulcowe uniemożliwiając nie tylko jazdę, ale i zholowanie uszkodzonych pojazdów z jezdni. Firma Hopel użytkownikom mającym wykupioną opcję VipContact wykonała zdalne odblokowanie układu hamulcowego, użytkownikom posiadającym wykupioną opcję StandardContact obiecuje odblokowanie w ciągu tygodnia. Pozostali użytkownicy mogą liczyć na darmową użyteczność StandardContact przez pierwsze 3 miesiące po zakupie nowych samochodów z wyposażeniem w wersji Ghia.”

Najpierw kup tanie, chińskie rozwiązanie które jest jedynie tanie ze względu na podejście producenta do produktu i softu. Później dziw się, że musisz płacić za aktualizację czy wsparcie gdyż nikt nie ma czasu i nie chce się zajmować tym gdy im za to nie płacisz.

W tym wypadku po prostu przerzucasz koszt wsparcia i wszelkiej naprawy problemu na siebie i oczekiwanie reakcji od producenta któremu za to nie chciałeś zapłacić jest śmieszne.

na ONT huawei np serii HG8245 telecomadmin:admintelecom działa też ładnie i nie można tego sperkonta w żaden sposób dezaktywować

jedyna ochrona to przekierowanie 80 na inny port bo domyślnie leci w siec

Bzdury. Na ONT HG8245 bezproblemowo można dezaktywować to konto poprzez odpowiednia opcje w pliku VAS.

Slaba akcja. Urzadzenia ppwinny byc naprawione zwlaszcza ze to masowe uszkodzenia. To juz nawet sam sm pamietam ze wydal poprawki na niesupportowane systemy xp/2003 mimo iz juz byla informacja ze nie bedzie supportu. Ale babol okazal sie tak drastyczny ze postanowili to polatac tez w starych systemach….

@krajan – Microsoft łatał stare XP-ki nie w trosce o właścicieli komputerów, na których były zainstalowane, tylko w trosce o resztę świata (w dużej mierze pod nowszymi Windowsami).

Kluczowe wydaje sie ustalenie prostych faktow:

– czy klient wiedzial ze nabywane urzadzenie posiada taka ceche funkcjonalna ktora moze skutkowac jego uszkodzeniem

– czy producent informujac o powyzszym (cecha funkcjonalna) zaproponowal klientowi wykupienie wsparcia producenta (swoistego ubezpieczenia)

Jesli Klient nie byl poinformowany ze produkt posiada ceche funkcjonalna ktora powoduje ze moze dojsc do masowego uszkadzania pamiec FLASH zawierajacej firmware to z mojego punktu widzenia produkt obarczony byl wada ukryta a cala transkacja wada prawna i klient ma prowo wystapic na droge roszczen w stosunku do producenta – klient kupuje urzadzenie w dobrej wierze a producent odpowiada za wszystkie szkody o ile nie sa one wynikiem uzywania urzadzenia niezgodnie z przeznaczeniem.

Wniosek dla nas – kleintow jest prosty – czytac dokladnie umowe sprzedazy wraz z warunkami uzytkowania i nie kupowac urzadzen brandowanych przez firme Alcatel Lucent.

Alcatel Lucent dolaczyl do mojej listy producentow ktorych urzadzen nie kupie.

NOKIA to firemka którą trzeba omijać z daleka. Ja się przejechałem na samościszającej się E52 i od tamtej pory omijam ich produkty szerokim łukiem. Trzy razy w serwisie, za każdym razem robili reset i oddawali. Telefon działał do momentu włączenia funkcji rozpoznawania mowy (polecenia głosowe), wtedy samoczynnie ściszał się stopniowo do zera. Napisałem do samej centrali skargę na serwis, a wtedy to otrzymałem pismo że wszystko zostało sprawdzone i jeżeli się nie zgadzam to mogę wystąpić na drogę sądową. Naprawa (hard reset) pomagała oczywiście do czasu zmiany ustawień tel. Funkcja rozpoznawania była mi potrzebna ze względu na fakt że z telefonu korzystałem w samochodzie. Po naciśnięciu przycisku w słuchawce BT po prostu wypowiadałem nazwę kontaktu mając już obydwie ręce na kierownicy. Taka to małostkowa firemka robiąca buble (borykałem się też ze służbową Lumią)

Moja E52 przeżyła 5 lat intensywnego użytkowania, kilka razy zaliczyła glebę, w tym po ok. 3 latach upadek na beton z ok. 6 metrów (bez większego uszczerbku). Pod koniec używania musiałem ją ładować aż co dwa dni. ;) Jeden z lepszych telefonów jakich używałem. Po roku szafowania odgrzana dla kolegi ojca – być może nadal służy.

Przetłumaczcie i zarzućcie na HN ;)

Porownanie do odpowiedzialnosci wymiany poduszek powietrznych jest bezsensowne gdy:

1. za pobrane mp3 nic ci nie zrobia

2. za pobrane filmy tez nie

3.a za pobrany software (scracowany) dostaniesz kare albo wiezienie

Przy odtwarzaniu MP3 nie musisz akceptować umowy, a przy instalacji softu już tak.

Pracuje od 17 lat nad oprogramowaniem, pracowałem dla firm ubezpieczeniowych, dla banków, dla firm przemysłowych oraz w tzw. Software House. Najgorzej w tym ostatnim – byle szybko, pół roku i na produkcje, bez testów – nie ma testera, sprawdzaja czy dziala sami programiści.

Najlepiej było w firmach przemysłowych – tam wszystko miało grać jak w zegarku, jeden tester przypadał na dwóch programistów, nic nie miało prawa się prześlizgnąć.

Firma ubezpieczeniowa szła z włąsnymi programistami bo tak taniej, zatrudniali studentów bez doświadczenia (w tym mnie), ale testerzy byli – dwoch na 10sciu programistow.

W banku nic nie szło, żeby popchnąć projekt ktory ogarnełoby dwóch programistów i tester potrzebny był zespół 30stu programistow/testerów. Sam zgubiłem rachube ile było, bardzo szybko sie zmieniali. Testowanie jednej zmiany ifa przez dwa tygodnie na trzech srodowiskach. Niby fajnie, ale wcale tak nie bylo. Samo mergowanie kodu przez telefon z czechem gadajac po angielskawu do tej pory mi sie śni. Błędów i tak było co nie miara, ale wazne były tylko raporty – raz na dwa miesiace z życia ‘produktu’ ktore mialy byc zielone i tyle.

hmm od 91 roku – to 27 lat. Stary jestem tak bardzo, że aż sam nie wierzę.