12/2/2020

Washington Post opublikował nowe dowody w głośnej od lat sprawie szwajcarskiej firmy Crypto AG, którą podejrzewano o współpracę z amerykańskimi służbami. Zdobyte przez dziennikarzy dokumenty potwierdzają, że spółka Crypto AG, produkująca sprzęt do szyfrowania, była nadzorowana przez CIA a jej produkty “wzbogacono” o backdoory.

Operacja Thesaurus i Rubicon i Minerva

Historia Crypto AG zaczyna się od kontraktu na maszyny do łamania kodów podczas drugiej wojny światowej. Produkując najpierw urządzenia mechaniczne a potem elektroniczne, szwajcarska spółka nie tylko zarobiła miliony dolarów, ale stała się głównym dostawcą sprzętu szyfrującego do 120 krajów, m.in. Iranu, Watykanu, ale także Polski.

To czego klienci Crypto AG (zarówno sojusznicy jak i przeciwnicy USA) nie wiedzieli, to że choć spółkę założył Boris Hagelin, była ona od lat 60-tych ściśle kontrolowana przez oficerów amerykańskiego wywiadu. Dziennikarze wskazują na CIA, ale sporo śladów prowadzi też NSA. Ciężko sobie zresztą wyobrazić brak udziału tej agencji w takim projekcie. Poza Amerykanami, do informacji przechwytywanych przez sprzęt Crypto AG od lat 70-tych dostęp miały też niemieckie służby (te zachodnie).

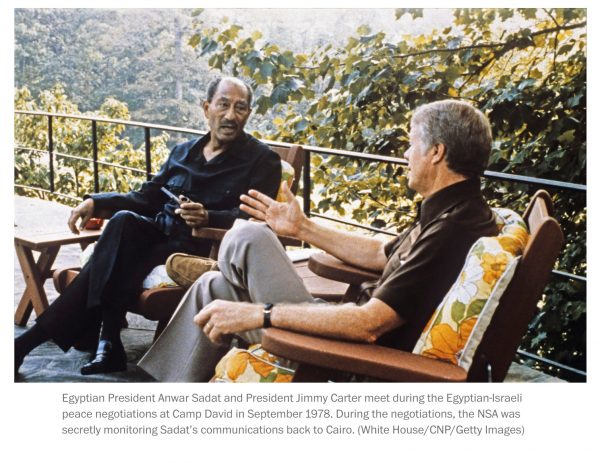

Dziennikarze wskazują, że dzięki informacjom pozyskanym przez sprzęt Crypto AG, służby monitorowały w 1979 roku kryzys z zakładnikami w Iranie, przekazywały informacje o argentyńskiej armii Brytyjczykom podczas Wojny o Falklandy, namierzyły operację wyeliminowania południowo-afrykańskich dyktatorów i podsłuchały urzędników libijskich, którzy gratulowali sobie po zamachu bombowym w 1986 w berlińskiej dyskotece.

Rosja i Chiny zbyt mądre

Kto nie był klientem Crypto AG? Dwa kraje, których USA zdecydowanie nie może nazwać sojusznikami. Co jednak ciekawe, USA mimo wszystko miało możliwość poznania sekretów wielu chińskich i rosyjskich operacji. Bo podsłuchiwało komunikację krajów, z którymi Chiny i Rosja utrzymywały bliskie stosunki.

Tylna furtka

Pomysł na “zbackdoorowanie” maszyn do szyfrowania komunikacji był prosty:

If “carefully designed by a clever crypto-mathematician,” he said, a circuit-based system could be made to appear that it was producing endless streams of randomly generated characters, while in reality it would repeat itself at short enough intervals for NSA experts — and their powerful computers — to crack the pattern.

Pierwszym, w pełni elektronicznym modelem, który implementował backdoora miał być H-460

Backdoor nie był magiczny. NSA z CIA nie od razu miały wszystko podane na talerzu. Musiały wciaż przechwycić zaszyfrowaną komunikację a potem ją łamać. Ale właśnie dzięki takiej subtelności backdoora, wiedza o tym co z Crypto AG wyprawiają amerykańskie służby mogła niezauważona przetrwać lata.

Niemcy z Amerykanami nadzorowali spółkę, zarabiali na niej, dzielili się zyskami (co roku, w gotówce, na podziemnym parkingu) a ponieważ szpiedzy to nie zawsze dobrzy biznesmeni, do zarządu spółki Crypto AG wprowadzono specjalistów “z rynku prywatnego”. Niemcy Siemensa, Amerykanie Motorolę. Obie firmy odmówiły komentarza dziennikarzom WP.

Tymczasem Crypto AG, aby zwiększyć swoje wpływy, ruszyło z kampanią oczerniającą konkurencyjne firmy. Równocześnie zaczęło rozdawać łapówki politykom, aby przekonać ich do zakupów, a potem organizowało szkolenia, w ramach których kursanci dotykali nie tylko maszyn do szyfrowania, ale również kobiet w okolicznych domach publicznych .

Wpadki

Jeśli przez pół wieku podsłuchuje się tyle krajów, nie trudno o wpadki. WP opisuje ujawnienie dokumentów (w 1970 roku), które naświetliły komunikację pomiędzy NSA i założycielami Crypto AG. Firmie nie pomogły też wypowiedzi prezydenta Regana, który publicznie powołał się na “twarde dowody, że Libia komunikowała się w sprawie zamachu bombowego w Berlinie ze swoją ambasadą we Wschodnim Berlinie” — dla Libijczyków był to znak, ze ich zaszyfrowana komunikacja jest czytana przez USA. W latach dziewięćdziesiątych wpadkę zaliczył też handlowiec Crypto AG, który nie wiedział, że sprzedaje “zmodyfikowany” sprzęt — został aresztowany w Iranie, dziewięć miesięcy spędził w więzieniu i wypuszczono go po wpłacie 1 miliona dolarów okupu, do którego CIA nie chciało się dorzucić (wszystko zapłacili Niemcy).

Podejrzeń zaczęli też nabierać inżynierowie Crypto AG, którym managerzy narzucali implementacje pewnych algorytmów, pochodzących spoza spółki i jednocześnie — kiedy inżynierowie zauważali w nich błędy — blokowano im możliwość ich poprawienia. Jeden z programistów, Peter Frutiger został zwolniony, po tym jak po cichu załatał pewne błędy. Wyszło to na jaw, bo USA straciło możliwość podsłuchiwania Syrii… Od tego momentu służby starały się swoim backdoorom nadawać formę bugdoorów. Gdyby wyszły na jaw, można byłoby je wytłumaczyć pomyłką programistyczną.

Halt!

Na początku lat 90-tych niemieccy szpiedzy z BND postanowili wycofać się ze współpracy z Amerykanami. Ryzyko ujawnienia tego, co robi Crypto AG i skandalu jaki może to wywołać ocenili jako zbyt wysokie do zaakceptowania. Do 2018 roku, firmą Crypto AG miały zarządzać wyłącznie amerykańskie służby, które zdecydowały się na jej sprzedaż. Firma straciła na znaczeniu w obliczu coraz popularniejszej kryptografii “online” dostępnej dla każdego.

Resztki Crypto AG kupiły firmy CyOne Security oraz Crypto International. Obie utrzymują, że nie utrzymują kontaktów z służbami żadnego kraju. Prezes CI, do którego zgłosili się dziennikarze z prośbą o komentarz, stwierdził że czuje się oszukany. Podczas negocjacji informacje o współpracy z służbami traktował jako plotki, bo wierzył, że gdyby były one prawdziwe, inne rządy nie korzystałyby wciąż tak licznie ze sprzętu który jest “dziurawy”. Szwajcaria natomiast odebrała licencję eksportową firmie CI i rozpoczęła śledztwo w sprawie Crypto AG.

To śmieszne, że szwajcarski rząd dopiero teraz postanowił przyjrzeć się sprawie. Teraz, kiedy z prośbą o komentarz zwrócili się do niego dziennikarze informując o nadchodzących publikacjach. Przecież o sprawie politycy i służby musiały wiedzieć wcześniej. Gdyby nie wiedziały, bardzo źle by to o nich świadczyło

Nic nowego…

O tym, że za Crypto AG stały amerykańskie służby wywiadowcze już w

- 1995 roku, czyli 25 lat temu (!) informował Scott Shane na łamach Baltimore Sun.

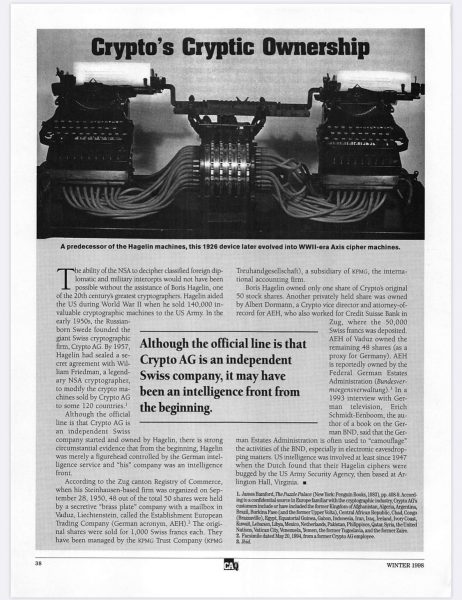

- 1997 roku informował Covert Action, vol 4, str. 38 (przy okazji podziwiajcie skilla photoshopowego na okładce ;)

- 1998 roku pięknie podsumowano wszystko w tym dokumencie

- 2000 roku dodatkowe informacje opublikował Cryptome

- 2008 roku sprawa wróciła do “obiegu medialnego”

- 2015 roku wszystko podsumowało BBC

Teraz Polska!

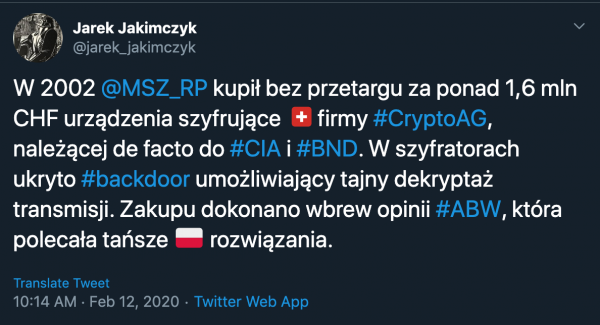

Zabawki firmy Crypto AG trafiły też do Polski, a dokładniej do MSZ, gdzie — jak informuje dziennikarz śledczy Jarosław Jakimczyk, miały swój krótki epizod, pomimo negatywnej oceny ABW:

Ciekawe, jakie jeszcze firmy z usług których obecnie korzystają rządy (i ludzie prywatni) są pod silnym nadzorem służb, które podpowiadają co dorzucić do kodu, aby osłabić szyfrowanie lub zwiększyć dostęp do metadanych, naruszając prywatność…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Jestem zdziwiony że ktoś jest zdziwiony czytając to.

“To śmieszne, że szwajcarski rząd dopiero teraz postanowił przyjrzeć się sprawie.”

Śmieszne jest coś innego: to, że ludzie wierzą rządzącym oraz wierzą w to, że rządy nie wiedzą o podsłuchach, które same zakladają.

Rząd postanowił ‘dopiero teraz’, bo dopiero teraz dostał zielone światło. Nowe władze w firmach prawdopodobnie zbyt opornie wdrażały nakazy i firmę trzeba było ostatecznie odwiarygodnić.

PS

Niemcy wycofały się raczej nie dlatego, że ‘ryzyko za duże’, ale prawdopodobnie USA chciało czegoś w zamian za dostęp (czegoś z rynku wewnętrznego) i BSD uznało, że ‘ryzyko za duże’.

Pamiętajmy, że RFN to twór zarejestrowany w Izbie Handlowej przez Aliantów i jako takie do dziś podlega USA.

A wierzą?

@a

Tak. Nazywa sie to konformizm, zaufanie, brak wiedzy plus lenistwo. Mechanizm z lekka przypomina hipnozę zbiorową.

Ale to przecież nasi bracia Amerykanie, a nie “ruskie hakery” ( ͡° ͜ʖ ͡°)

A tu polska z pod Warszawy wysyła komunikaty do szpiegów.

E11 / E11a – Oblique

Wpisz w Google i słuchaj .Szyfr jednostronny nie do rozszyfrowania.

Fajnie się to czyta, w zasadzie jako ciekawostka z zakresu kryptografii. Natomiast gdyby sprawa dotyczyła Rosji lub Chin wszystkie możliwe media piałyby z nienawiścią o niedemokratycznych praktykach komunistycznej Rosji… ot taka subtelna różnica.

A ciekawe kto stoi za Nord VPN.

Też chciałbym to wiedzieć….

Ogólne kto stoi za tymi wielkimi z Panamy czy innego cyfrowego raju

Bo tunnelbear klękł i sprzedał się McAffemu

Ciekawsze jest to, dlaczego niektórzy tzw. specjaliści od bezpieczeństwa polecają korzystanie z NordVPN? IMHO, trzeba być mało rozgarniętym (mówiąc delikatnie), by chcąc coś ukryć korzystać z usług firmy, o której praktycznie nic nie wiadomo. Czy Ci specjaliści też współpracują z jakimś wywiadem?

Jeśli chcesz coś ukryć to nie ufaj nikomu.

Jeśli musisz komuś zaufać, nie łudź się że coś ukryjesz.

Natomiast z NordVPNem i podobnymi jest tak, że nawet jeśli za nimi stroi CIA, SVR, Mosad, albo jakikolwiek poważny gracz, to będą bardzo ostrożnie z pozyskanych tak informacji korzystać. Wystarczy jeden przypadek wykorzystania publicznie informacji z takiego źródła aby źródło padło, więc na pewno nie będzie to informacja że ktoś ściągnął film z torrenta. Raczej skupią się na tropieniu terrorystów, albo walce z geopolitycznymi adwersarzami.

Tu warto zastanowić się nad zachowaniem głównego bohatera w filmie Gra Tajemnic, gdzie stwierdza, że nie mogą uratować każdego konwoju przed niemieckimi torpedami… bo Niemcy domyślą się że szyfry zostały złamane. Mogą tylko minimalnie poprawić swoje wyniki.

Chciałbym państwa powiadomić, że urządzenia Crypto AG są stosowane przez WSZYSTKIE Polskie Ambasady na świecie do komunikacji z Polską, stosują je także (uwaga! agencja wywiadu i SKW). I – wisienka na torcie – Kancelaria Prezydenta RP, Kancelaria Prezesa Rady Ministrów. Ich urządzenia służą do szyfrowania rozmów najważniejszych osób w naszym kartonowym quazi-państwie już od ponad 10 lat.

Poproszę o wiarygodne źródło tych informacji!

https://www.tvp.info/5730713/zagrozone-dane-prezydenta

A tu jak wygląda taka wiadomość z Polskiego “Oblique”

http://priyom.org/number-stations/english/e11/57

Lokalizacja nadawania “Oblique”

1.https://www.google.com/maps/dir/52.429321,20.881835//@52.4286455,20.8832638,1107m/data=!3m1!1e3

2.https://www.google.com/maps/dir/Karmazynowa+1,+Warszawa,+Polska//@52.1114558,21.0210516,898m/data=!3m1!1e3!4m8!4m7!1m5!1m1!1s0x47192df9eca3e79f:0xc3b943ce0e6d648c!2m2!1d21.025429!2d52.1114559!1m0

Na Wikipedii nie ma o tym wzmianki, ale po pierwszych podejrzeniach backdoora w latach 90. w Crypto AG zainwestował ten pan: https://en.wikipedia.org/wiki/Marc_Rich

Open Source everything!

Już w 2006 Wprost o tym pisał! Polecam poczytać!!!

https://www.wprost.pl/tygodnik/94193/Brama-do-tajemnic.html

Śledztwo “Wprost”i “Życia Warszawy”:Ministerstwo Spraw Zagranicznych kupiło szyfratory, przez które tajne informacje mogły wyciekać za granicę

Czy tajemnice naszej polityki zagranicznej są należycie chronione przed wywiadami obcych państw? Ministerstwo Spraw Zagranicznych, jak ustalili dziennikarze “Wprost” i “Życia Warszawy”, kupiło urządzenia do szyfrowania elektronicznej łączności między placówkami dyplomatycznymi od szwajcarskiej firmy, która była oskarżana o związki z niemieckimi służbami wywiadowczymi (Bundesnachrichtendienst – BND). – Zawsze istnieje ryzyko, że takie urządzenia, szczególnie gdy kupowane są za granicą, mogą mieć tzw. bramki umożliwiające służbom specjalnym obcych państw dostęp do tajnych informacji – mówią specjaliści od ochrony informacji niejawnych z Agencji Bezpieczeństwa Wewnętrznego. Urządzenia kupiono bez przetargu, wbrew rekomendacjom ABW, która polecała MSZ wielokrotnie tańsze urządzenia sprawdzonych polskich firm.

Ministerstwo Spraw Zagranicznych rozpoczęło zakup próbnej partii urządzeń do szyfrowania elektronicznej łączności między placówkami dyplomatycznymi i centralą w grudniu 2000 r. Właściwego zakupu – za ponad 1,6 mln franków szwajcarskich (około 4 mln zł) – dokonano w 2002 r. – Aktualnie w systemie [niejawnej łączności z placówkami zagranicznymi RP] pracuje 49 aktywnych użytkowników, kolejne stanowiska są instalowane zarówno w placówkach zagranicznych RP, jak i w centrali MSZ – poinformował “Wprost” Tomasz Szeratics z Departamentu Systemu Informacji MSZ.

Tajne jawne kody

Szyfratory dla MSZ kupiono od szwajcarskiej spółki Crypto AG, dobrze znanej w świecie tajnych służb. W marcu 1992 r. irański kontrwywiad zatrzymał po zarzutem szpiegostwa i korupcji 51-letniego obywatela Szwajcarii Hansa Buehlera, przedstawiciela spółki Crypto. Buehler spędził�9,5 miesiąca w irańskim areszcie wojskowym, gdzie był przesłuchiwany. Śledczy żądali, by przyznał się, że kupił od irańskich urzędników tajne kody używane przez miejscowe władze do szyfrowania informacji. W styczniu 1993 r., po wpłaceniu przez Crypto 1 mln USD kaucji, Buehler został zwolniony z więzienia i wyjechał do Szwajcarii. Sąd wojskowy w Teheranie skazał go zaocznie na 3 lata więzienia. Po kilku miesiącach Buehler przestał być pracownikiem Crypto AG.

Z akt procesu (dotarli do nich dziennikarze “Wprost” i “Życia Warszawy”), który w 1994 r. Crypto wytoczyło swemu byłemu pracownikowi przed sądem w Zurychu, wynika, że po odejściu z pracy Buehler opowiadał dziennikarzom, iż część sprzedanych za granicę przez Crypto urządzeń została tak przestrojona przez tajne służby RFN i USA, aby można było odczytywać zakodowane meldunki. Crypto – według Buehlera – pomagało niemieckiej służbie wywiadowczej BND i National Security Agency (NSA), czyli agencji wywiadu i kontrwywiadu elektronicznego USA, dostarczając im klucze do szyfrów. Zuryski sąd na wniosek Crypto zabronił Buehlerowi rozpowszechniania informacji o związkach tej firmy ze służbami wywiadowczymi. Ostatecznie w listopadzie 1995 r. strony zawarły ugodę. Buehler zobowiązał się zaprzestać rozpowszechniania informacji, jakoby Crypto pomagało służbom wywiadowczym – pod rygorem kary w wysokości 100 tys. franków szwajcarskich za każdorazowe złamanie postanowień ugody. Odrębne śledztwo dotyczące domniemanych powiązań Crypto prowadziła szwajcarska policja federalna. Jej śledztwo nie potwierdziło wersji Buehlera.

Afera ta zapoczątkowała jednak serię dziennikarskich śledztw, bowiem Crypto (której głównym akcjonariuszem jest fundacja AEH z Liechtensteinu) należy do czołowych producentów urządzeń szyfrujących. Technologii szwajcarskiej firmy od wielu lat używają ministerstwa, ambasady, siły zbrojne i służby specjalne m.in. Libii, Iraku, Iranu i Watykanu. Dziennikarze niemieckiego tygodnika “Der Spiegel”, prześwietlając w 1996 r. powiązania Crypto, stwierdzili, że chociaż oskarżenia, jakoby za szyldem Crypto skrywała się niemiecka służba wywiadowcza BND, są przez kierownictwo firmy odrzucane, to BND dziwnie zależało na powodzeniu szwajcarskiej spółki. “Spiegel” cytuje byłego pracownika Crypto Ernsta Polzera, który z “ludźmi z Bad Godesberg” (siedziba biura szyfrów i dekryptażu BND) “musiał” uzgadniać swoje projekty. Także pracownicy amerykańskiej NSA, na przykład kryptolog Nora Mackebee, bywali w Crypto.

Zakup niekontrolowany

Równie interesujące jak powiązania firmy Crypto AG są kulisy zakupu jej urządzeń dla polskiego MSZ. – Decyzji w sprawie zakupu szyfratorów MSZ nie podejmuje samodzielnie, ale we współpracy ze służbami odpowiedzialnymi za bezpieczeństwo państwa – tłumaczy “Wprost” Tomasz Szeratics. Z dokumentów, do których dotarliśmy, wynika jednak, że MSZ nie zamierzało konsultować zakupu szyfratorów z ABW. A według prawa tak być powinno, bo to agencja ma kontrolować obrót z zagranicą towarami strategicznymi dla bezpieczeństwa państwa. Jak wynika z pisma Departamentu Bezpieczeństwa Teleinformatycznego ABW do dyrektora generalnego MSZ, agencja została poinformowana o planach kupna szyfratorów nie przez MSZ, lecz przez Departament Kontroli Eksportu Ministerstwa Gospodarki. Ponieważ urządzenia miały być przeznaczone do kryptograficznej ochrony informacji niejawnych stanowiących tajemnicę służbową (do klauzuli “poufne” włącznie), w styczniu 2003 r. ABW zażądała opisu planu wdrożenia i wykorzystania urządzeń. W odpowiedzi dyrektor Biura Informatyki i Łączności MSZ Stefan Caliński, odpowiedzialny za zakup szyfratorów, napisał: “Urządzenia firmy Crypto AG będą służyły do budowy bezpiecznych kanałów łączności, którymi odbywać się będzie wymiana służbowa informacji jawnej. (….) We wniosku do Ministerstwa Gospodarki o wydanie zezwolenia importowego niefortunnie podaliśmy, że urządzenia będą wykorzystywane do ochrony informacji niejawnych stanowiących tajemnicę służbową. (…) Na obecnym etapie nie planujemy budowy sieci w oparciu o te urządzenia do przesyłania informacji niejawnych”.

Jeśli urządzenia kupione przez MSZ miały służyć przesyłaniu jawnych informacji, to po co kupowano szyfratory, w dodatku szwajcarskie? Dlaczego wbrew informacjom wysyłanym do ABW urządzenia te są instalowane w systemie niejawnej łączności MSZ? Sprawa zakupu szyfratorów szwajcarskiej firmy jest dodatkowo zastanawiająca dlatego, że można było kupić wielokrotnie tańsze polskie urządzenia do szyfrowania. W grudniu 2002 r. certyfikat ABW otrzymały urządzenia szyfrujące firmy Optimus SA. To polska spółka, tym samym łatwiejsza do kontrolowania przez polskie służby. ABW w piśmie do MSZ rekomendującym ofertę Optimusa zwracała uwagę, że jej urządzenia są wydajne i funkcjonalne. “Dodatkowym atutem urządzenia jest jego cena. Producent zapewnia, iż koszt jednego egzemplarza nie powinien przekroczyć 5 tys. zł. Istotny jest również fakt zainteresowania producenta współpracą z DBTI ABW w celu opracowania kolejnych wersji urządzenia” – czytamy w piśmie ABW do MSZ z lutego 2003 r.

Historia zakupu i instalacji szyfratorów rodzi także pytania o gospodarność urzędników MSZ. Kupiony za kilka milionów sprzęt elektroniczny trafił na kilka lat do magazynów, gdzie starzał się, tracąc na wartości. Do tej pory nie zakończyła się budowa systemu łączności opartego na szwajcarskich szyfratorach, choć od ich zakupu minęły cztery lata. – Niestety, instalacja szyfratorów w 2003 r. i pierwszej połowie 2004 r. musiała utracić priorytet ze względu na konieczność dostosowania konsulatów na wschodzie do tzw. nowej polityki wizowej – informuje Tomasz Szeratics. Nie wyjaśnia, co ma polityka wizowa do systemu niejawnej łączności.

Dlaczego MSZ kupiło szyfratory od zagranicznej firmy, choć ABW polecała tańsze produkty polskich firm? Dlaczego zdecydowano się na zwiększone ryzyko wycieku informacji? Dlaczego pozwolono, by sprzęt komputerowy przez lata starzał się w magazynach?Wszystkie drażliwe kwestie dotyczące zakupu szyfratorów zbiegają się w Biurze Informatyki i Łączności MSZ (obecnie Biuro Łączności). To specyficzna komórka, dysponująca dużym budżetem. Takie biuro było wygodnym narzędziem dla tajnych służb, oficjalnie odpowiedzialnych za ochronę polskich placówek, a nieoficjalnie mogących prowadzić specjalne operacje.

polacy nie gęsi i mają UseCrypt

Sa VPNy w ktorych wszystko idzie przez pamiec RAM takze nie moga zapisywac logow.Z tego co wiem Nord sie do tego przymierza.

Przymierza czy nie przymierza i co mówi – bez znaczenia. Jak sprawdzisz, co naprawdę znajduje się w serwerowni? Nawet jeśli zrobili by publiczny audyt, to jaką masz gwarancję, że za 5 minut sprzęt nie zostanie zmieniony? Co z urządzeniami teleinformatycznymi przed i za węzłami VPN? Trzeba sobie z tego wszystkiego zdawać sprawę i rozumieć ograniczenia tej technologii. Fakt, dla 95% użytkowników jest to świetny VPN. Do obejścia georestrykcji, do sprawdzenia działania czegoś z innego IP, do ukrycia prawdziwiej Komunikacji przez złym operatorem publicznego hotspota lub przed służbami własnego kartonowego kraju, przynajmniej w zwykłych sprawach – jest super. Jednym słowem – nie handlujesz kradzionym plutonem, nie sprzedajesz kokainy na tony czy nie wynosisz danych z NSA (jeśli tam pracujesz :) ) – nie ma problemu. Natomiast liczenie na to, że najpotężniejsi nie mają wglądu do tego kto, kiedy skąd i dokąd dane przesyła – to naiwność.

Być może, ale:

1) to się odbywa na sprzęcie, którego nie kontrolujesz (sprzęcie dostawcy VPN), dlatego nie można się upewnić, że faktycznie tak jest,

2) monitorować ruch takiego VPN-a może jego hostingodawca, jego ISP czy służby kraju gdzie ruch z tego VPN-a wychodzi do Internetu

Dlatego VPN to rozwiązanie bezpieczne tylko w połączeniu z Torem (a i to budzi wątpliwości specjalistów – na przykład deweloperów sieci Tor; rzetelne omówienie tematu: https://trac.torproject.org/projects/tor/wiki/doc/TorPlusVPN)

Rosja i Chiny nie zbyt mądre, tylko nie lubią takiego układu klawiatury ;)

“RFN to twór zarejestrowany w Izbie Handlowej przez Aliantów i jako takie do dziś podlega USA”

-> ciekawa teorii, ktoś rozwinie ?

bardzo proszę:

jest rok 45. Niemcy zostały podzielone na dwie wrogie strefy okupacyjne. Rząd, parlament rozwiązane. Konstytucja nie obowiązuje (państwa nie ma – sytuacja podobna do naszych rozbiorów).

Obszarem trzeba jakoś zarządzać, więc (sądy i urzędy działają) rejestruje sie toto w pierwszym z brzegu rejestrze (handlowym) jako quasiosobowość prawną.

i patataj.

@Veder to fajne to patataj bo z tego co mi wiadomo statystycznemu Niemcowi żyje się dzisiaj cztery razy lepiej niż statystycznemu Polakowi, powiem więcej to Niemcy rozdają karty w całej UE także coś mi ta Twoja teoria się nie dodaje…

To jest oczywiste że jesteśmy wszyscy podsłuchiwani na każdym kroku. Amerykanów tak bardzo boli Huawei bo Chinole nie chcą z nimi współpracować. Robią wszystko żeby sieć 5G która powstaje, była dla nich otwarta, więc Huawei jest im nie na rękę.

To są bydlaki, które od lat nas śledzą a ludzie dobrowolnie i za darmo dostarczają im miliony zdjęć i wiadomości przez Facebooka, google itp. Jak bym Wam opisał jaki miałem epizod w życiu to by Wam szczena opadła.

Nie chcę o tym pisać na forum bo wiadomo że algorytmy to wychwycą i przekierują gdzie trzeba… Nie bądźcie naiwni…

>To jest oczywiste że jesteśmy wszyscy podsłuchiwani na każdym kroku.

Mówisz o inwigilacji przez Google’a, Facebooka i podobnych?

Bo skoro wspominasz o Huaweiu, to tutaj chodzi o podsłuch na poziomie łącz operatorskich – istotnie inna sprawa.

>Jak bym Wam opisał jaki miałem epizod w życiu to by Wam szczena opadła.

Czekamy.

Niech Polska kupi 3 skrzynki szyfrujące od Rosji Chin i USA. I każdą wiadomość trzeba szyfrować 3 razy. Wtedy każde Państwo które przechwyci wiadomość będzie musiało obejść 2 nie swoje szyfry.

Najöepiej niech zrobiwa wlasne cryptoboxy tak jak np. robia szwedzi.

Niemcy podsłuchują, szpiegują i okradają wszystkich, to ich główne zajęcie. W 2013 roku, w Centrum Badawczo Rozwojowym EPAR, z przerażeniem odkryliśmy iż oprogramowanie do projektowania, modelowania i symulacji, Solid Edge Siemensa, przesyła nasze projekty prototypów gdzieś na serwer Amazona (te wirtualne serwery to po prostu dobry sieciowy Fog). Na szczęściem prezes już jakiś czas wcześniej, dokumentację patentową kazał robić na oddzielnym notebooku, nie połączonym z siecią, a ewentualne wydruki na starej drukarce atramentowej z łączem USB. Ze 3 tygodnie to badaliśmy, wydzielona kawałek sieci … symulowana praca sieci … + autorski pomysł na “sieciową różnicówkę”.. taki komparator strumieni :)

Bardzo dobry art poparty źródłami. Niestety nawet wikipedia jest dewastowana fałszywkami w tym względzie.

A pamiętacie słynny bit ustawiony w negocjacji SSL który powodował ….. brak szyfrowania? Co ciekawe, nikt nie jest w stanie stwierdzić kiedy ktoś ustawił ten słynny swego czasu bit, który wyłączał szyfrowanie. Można to było wymusić i na serwerze i na kliencie, żadna ze stron nie protestowała :)

kontrowersyjny fragment kodu pochodzi jeszcze z przed ery systemu kontroli wersji czyli GIT. jeśli to przeszło przez Subversion czy nawet CVS, też trudno ustalić kodera który to wcisnął. To może by tak artykuł? będzie ciekawie :)

Paweł Nowak –Masz racje dorzuć MOSAD do tego .

[…] zbuntowanego” a więc “godnego zaufania” Rosjanina. Jak pokazał przypadek operacji Crypto AG, służby od lat są zdolne do tworzenia firm dostarczających “bezpieczne […]

Pamiętacie TrueCrypta? Podobna historia, ktoś coś postanowił dorzucić i zabili świetne narzedzie.

[…] wszystkich wierszy!), Threema i Wicker wydają się być lepsze niż Signal. Ale pamiętaj, że nawet szwajcarskie spółki mogą być przykrywką służb. Weź też pod uwagę, że porównanie nie bierze pod uwagę ceny, a niektóre z komunikatorów nie […]