19/8/2013

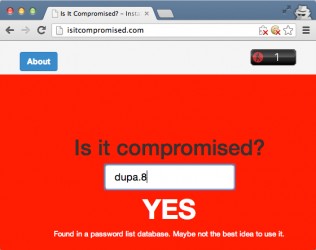

W sieci pojawił się serwis umożliwiający sprawdzenie, czy dane hasło zostało wykradzione i “wyciekło” do internetu. Wystarczy je wpisać na stronie http://isitcompromised.com/

Jeśli zapaliła się wam czerwona lampeczka, to słusznie. Wpisanie hasła na tej stronie oznacza bowiem, że jeśli do tej pory wasze hasło nie wyciekło, to właśnie sami je “wyciekliście” ;-)

Autor strony twierdzi jednak, że ma czyste intencje …i nie zbiera wpisywanych haseł (a szkoda, bo dopiero wtedy serwis stałby się użyteczną bazą). Dodatkowo autor zapewnia, że hasła, co każdy może sprawdzić w kodzie strony, są przed wysłaniem na serwer hashowane algorytmem md5.

Warto jednak zdać sobie sprawę, że w zasadzie hashowanie md5 bądź przesyłanie hasła plaintextem niewiele zmienia — przy pomocy tablic tęczowych, a te oficjalnie dostępne są dla wszystkich haseł o długości 1-10, można błyskawicznie odwrócić dany hash do postaci plaintextu.

Serwis isitcompromised.com należałoby wiec traktować głównie jako możliwość weryfikacji, czy w publicznie dostępnych słownikach (zbudowanych na podstawie wycieków baz danych z różnych serwisów) znajduje się podane przez nas słowo. I tyle. Zwłaszcza, że serwis pośród 10 milionów “skompromitowanych” haseł najwyraźniej ma podpięte także polskie bazy…

Zdecydowanie bardziej użyteczny jest serwis zawierający każde wasze hasło lub ten pozwalający sprawdzić, czy ktoś nie wykradł naszego numeru karty kredytowej :-)

PS. Może zbierzemy statystyki skuteczności tego serwisu? Wklejcie w komentarzach screena z waszym wynikiem!

PS2. Bazinga!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

http://i.imgur.com/T0PKx2r.png

(:

++

Sprawdziłem kilkanaście innych prostych haseł ze znakami diakrytycznymi – żadnego nie znalazło, więc pewnie tych znaków nie bierze pod lupę, tym bardziej że wykrywa “haslo”, “kolko”, “krolik” itd.

Inna ciekawostka: http://i.imgur.com/b8rEpYz.jpg

Whoa, nie wyciekło! W takiej sytuacji już sobie je ustawiam do banku. Bezpieczeństwo przede wszystkim :)

http://i.imgur.com/IvEEN6I.png

lol�:D

http://i.imgur.com/uRJY8FO.jpg ;)

moje jest lepsze http://i.imgur.com/lTTPiOq.png :D

Spodziewałem się więcej po Polakach :)

http://screencast.com/t/ZLEWdhLFpC7

Mocne hasełko :-)

http://prntscr.com/1m736p

http://wrzuc.se/i/521263f68a722

ładne ubuntu:)

Nie przeszkadza Ci nazwisko na screenie, R. Niemiec?

Niemiec płakał jak screen wstawiał.

No to się pochwalił swoim systemem :D

Pytanie:

Jaki macie sposób na “zapamiętywanie” haseł ?

Czy Waszym zadaniem lepiej jest:

1) używać soft’a np. 1Password etc. , czy

2) wysłać sobie bckp na konto email ( z założeniem, że mam 1 konto na którym są tylko hasła bez loginów)

[proszę nie krzyczeć] :)

KeePas. Bo co, jeśli ktoś dostanie się do maila, na którym trzymasz hasła? Później można sprawdzić gdzie się rejestrowałeś i próbować “brute forcem”, bo któreś hasło jest dobre. (:

Najlepiej to mieć hasła w zeszycie :)

Ja mam kilka sposobów:

1. Hasła do durnych serwisów, które tak naprawdę hasła nie potrzebują, albo do mało ważnych, a często używanych – mam kilka bardzo prostych, których używam wszędzie (kilka, bo czasem musi być cyferka a czasem coś tam innego). Jak ktoś odgadnie to i tak g***o zrobi, najwyżej napisze kilka postów pod moim nickiem czy coś.

2. Hasła do różnych mało i średnio ważnych, a rzadko używanych serwisów typu sklepy internetowe – hasła wyciągniete z /dev/random wrzucone do bazy danych. Przy okazji niejako, każdy taki serwis otrzymuje “jednorazowy” adres email, aby w razie spamowania łatwo można było wyizolować spamera. Baza nie jest jakoś super zabezpieczona, ale w razie wycieku nie ma większego niebezpieczeństwa, co najwyżej ktoś coś kupi na moje konto (ale zapłacić będzie musiał sam).

3. Hasła do bardzo ważnych, często używanych serwisów, typu bank – losowe, trzymane tylko w pamięci “wewnętrznej” (zdarzyło się mi ze dwa razy zapomnieć – musiałem powędrować do banku, albo użyć “hasła” z grupy 4. poniżej). Rzadko zmieniane, bo jest problem z zapamiętywaniem, ale wystarczająco mocne; poza tym jest jeszcze drugi składnik uwierzytelnienia.

4. Hasła do ważnych, rzadko i bardzo rzadko używanych serwisów (w tym “przypominacze” haseł, typu: jak się nazywa twój kotek? Odpowiedź: KH89lMH8rf76MHn) – losowe, trzymane na papierze, w kopercie, w bezpiecznym miejscu.

5. Hasła “podstawowe” – typu główne hasło w pracy, passphrase do klucza SSH, hasło na moje konto na domowym sprzęcie itd.:

a) jeśli to możliwe i praktyczne, bo wpisywane góra kilka razy dziennie (np. hasło do klucza SSH pamiętanego w agencie) – długie zdanie w jakimś egzotycznym języku – polski od biedy się łapie :-) – lub kilku językach, dodatkowo z błędami ortograficznymi. W razie problemów z pamięcią, wiem, gdzie to hasło mogę znaleźć. Jest to z grubsza odpowiednik szyfru książkowego, bardzo trudnego do złamania.

b) jeśli a) jest niemożliwe lub niepraktyczne, np. system narzuca jakieś durne ograniczenia, typu max 8 znaków, albo zmiana co 30 dni, albo hasło trzeba wpisywać wciąż i wciąż (np. do screensavera), wymyślam krótkie słowo lub dwa słowa, które z czymś mi się kojarzą w danym czasie, przy czym staram się, aby litery się nie powtarzały, co najwyżej 1-2 powtórzenia, po czym stosuję prosty, polialfabetyczny szyfr podstawieniowy, który mogę zastosować “w głowie”, a który zamienia litery na znaki łatwo dostępne z klawiatury, tj. małe litery, cyfry i “nieshiftowane” znaki przestankowe. W rezultacie otrzymuję ciąg ośmiu-dziesięciu RÓŻNYCH znaków. Analiza częstościowa nic nie pomoże. Metoda słownikowa też, dopóki ten mój szyfr jest tylko mój :-) więc go tu nie podam. Tak wygenerowane hasło łatwo mi jest odtworzyć w pamięci w pierwszych dniach jego używania, potem “wchodzi w palce” i już nawet nie pamiętam, z jakiego słowa je otrzymałem. Czasem udaje mi się potem “reverse engineering” zapamiętanego ciągu na słowo, z którego go wywiodłem, a czasem nie (ze względu na polialfabetyczność mojego szyfru).

Hasło które używam do rejestracji na wszelkich stronach, forach itp “wyciekło”, ale te od maila i tych ważniejszych serwisów już nie :P

Poprawka – teraz już tak.

Wygląda na to, że ta strona sumuje każde hasło ze słownika – wątpię, żeby ktoś miał takie beznadziejne hasło:

http://imgur.com/KE1f33a

kolorów nie odróżnia?

http://i.imgur.com/tndyy3H.png

qwerty0987654321 też wolne. : )

“This dosn’t necessarily mean this is a good password. It just means it’s not in our database.”

Ja zacząłem wpisywać jedno z moich haseł, ale już po pierwszych 3 znakach (popularny wyraz, występujący w każdym polskim słowniku) wyskoczyło “NO”.

Coś chyba nie tak, bo nie wierzę że nikt tego słowa w hasłach nie wykorzystał.

…

pwned :D

A sprawdzałeś całe a nie tylko pierwsze trzy

litery?

Moje hasło jest co robić ;//

( a tak serio to nie jestem szalony by wysyłać skrót md5 swojego hasła XD )

Nikt o zdrowych zmysłach chyba nie wpisze tam swojego hasła, szczególnie, że nie mają https… przez co każdy “po drodze” może je przechwycić.

******

http://i.imgur.com/Qu0zE7c.png

Działa!

http://i.imgur.com/R2j7OrA.png

http://prntscr.com/1mooxe

*prezentowana fraza nie wyraża przekonań politycznych autora niniejszej wypowiedzi*

Gość poprostu buduje sobie słownik.

+1

Dokładnie, piękny słownik powstanie w połączeniu już z istniejącymi.

A co do “Autor strony twierdzi jednak, że ma czyste intencje …” to bicz plz …

http://i.imgur.com/b8rEpYz.jpg

“wc” jest bezpieczne :)

https://niebezpiecznik.pl/post/najpopularniejsze-polskie-hasla/

http://image.bayimg.com/947c65b2cd43d5a22660b070adb54cf65d3f9528.jpg

Eh… ;)

http://screenshot.su/show.php?img=7e11cd7159fe9c4db14c28a1b879c434.jpg :3

Powinno jeszcze sprawdzac email + haslo …. :D

Dlatego ja wychodzę z założenia – hasła do wifi, kont bankowych itd twórzmy za pomocą generatorów haseł :)

cos slabo wyszukuje (exact match?):

‘dupa’ -YES

‘dupad’ – NO

‘dupadu’ – NO

‘dupadup’ – YES

‘dupadupa’ – YES

‘dupadupadupa’ – YES

‘dupadupadupadupa’ – NO

A jak się wprowadzi i sprawdzi to na 100% jest już zapamiętane w serwisie i można je wykorzystać w bruce force ;) Życzę miłego wprowadzania hasełek.

Pff.. słaba ta baza pod kątem polskich haseł.

Co bardzie pokręcone = FAIL; a słownikowe czyste :)

http://i.imgur.com/OTGChG0.png

http://i.imgur.com/8BQdDn3.png

http://i.imgur.com/jgErkyb.png

Dziękujemy wam Polacy za pomoc w budowaniu bazy haseł!!!

Ktoś miał hasło “99999999999999999999”.

Skąd znasz moje hasło do banku?

http://imgur.com/qHMv7hA

Do autorów: to że hasło przed wysłaniem jest hashowane md5 w przypadku użytego przez autora kodu przed niczym nie chroni podającego je użytownika. Submitowanie hasła po każdej wprowadzonej literce sprawia, że autor strony może w mgnieniu oka odwrócić hasło dowolnej długości (>10) do plaintextu bez użycia tablic tęczowych. Zależność jest liniowa i wynosi ok. 80i (gdzie i=długość hasła złożonego z A-Za-z0-9+znaki spec) co pozwala na jego odwrócenie nawet na starym DX386 w dosłownie sekundy ;-) (brute-force dla pierwszej literki na podstawie jej md5 – 80 prób, dla następnej (z doklejoną pierwszą, kolejne 80 prób) itd.) Ostrzeżenie: nie wprowadzajcie swoich haseł na tej stronie. Pozdrawiam. BKA

http://imgur.com/3P6nLB1

http://imgur.com/GpG3rxg

http://imgur.com/jPnEco1

:-)

Ho ho ho, jedno z moich “unikalnych” haseł okazało się wycieknięte D: Czas ogłosić czerwony alarm…

Może by tak założyć portal, gdzie ludzie będą mogli przesyłać banknoty do sprawdzenia, czy o takich numerach były już gdzieś użyte? :)

“Podstępny” system do zbierania haseł. Teraz sobie jeszcze więcej hashy przygotują do testów bruteforce. To nie jest bezpieczeństwo tylko jakiś czarny dowcip :)

dajcie spacje i enter zobaczcie co sie dzieje z licznikiem :)

A ja troszkę poprywacę sobie :)

Pytanie mam do kolegi o nicku Malgond – czy zgodziłby się Kolega abym wykorzystał jego komentarz (odnośnie typów tworzenia i przechowywania haseł) napisany powyżej – dla celów publikacji n/t zasad bezpieczeństwa haseł – dla użytkowników =pracowników w mojej aktualnej pracy ? Oczywiście jako cytat, z podaniem autora źródła oraz własnym komentarzem .

Pytam dlatego bo od pewnego czasu myślałem o napisaniu takiego materiału samemu, ale materiału który w prosty ,przystepny i jednocześnie w miarę komptenetny sposób prezentowałby podstawowe zasady dot. bezpieczeństwa i tworzenia haseł w korporacyjnych systemach. I właśnie dzisiaj spostrzegłem text Kolegi który w dużej mierze świetnie sprostał wszystkim tym założeniom. Jeśli Kolega mógłby ustosunkować się do mojej prośbybędę wdzięczny :)

Pozdrawiam