5/8/2020

O tym, że Garmin pozyskał klucz deszyfrujący pisaliśmy już 27 lipca, ale teraz wiadomo więcej. Firma nie zapłaciła przestępcom wprost. Wynajęła konsultantów z Arete IR, którzy w imieniu Garmina zajęli się płatnością i zapewne również negocjacjami.

Garmin zostanie ukarany za zapłatę okupu?

Przypomnijmy, że Garmin padł ofiarą WastedLockera, ransomwaru, który jest przypisywany gangowi EvilCorp wpisanemu na listę sankcji USA, co mocno komplikuje kwestię przekazywania im pieniędzy — choć prawnicy nie są zgodni, czy dotyczy to także okupów.

Te formalne nieścisłości spowodowały, że pierwsza z firm, do której Garmin zwrócił się o pomoc odmówiła współpracy ze względu właśnie na ryzyko prawne. I tak Garmin trafił do Arete IR, firmy, która utrzymuje, że powiązania pomiędzy WastedLockerem a EvilCorpem “nie zostały dowiedzione“.

W skrócie, sprawa wygląda więc tak, że Garmin doszedł do wniosku, że taniej będzie zapłacić. Z oczywistych względów nie robi tego bezpośrednio, a szuka firmy “konsultingowej”, która nie musi mieć żadnych kompetencji w tworzeniu dekryptorów (co zresztą nie zawsze jest możliwe), a jej jedyną rolą jest znegocjować okup i go opłacić, a w razie zadymy prawnej, przyjąć baty na siebie.

Czy warto być taką firmą konsultingową? Jeśli znegocjowała okup o kilka milionów w dół, to pewnie zatrzymała z tego spory procent. I siup, spora sumka wpływa na konto za “jedynie” kilka godzin wymiany e-maili z przestępcami :-)

Dekryptor zamiast reinstalacji i backupów

Użycie dekryptora to ryzykowna gra. Po pierwsze, nie wiadomo, czy przestępcy na zaszyfrowanych stacjach roboczych nie “zmienili” i zostawili czegoś jeszcze. Po drugie, czasem dekryptory (jak każde oprogramowanie) mają błędy i część z plików nie zostanie poprawnie odszyfrowana.

Taki błąd może wyjść na jaw dopiero po kilku miesiącach, kiedy kopie bezpieczeństwa nadpiszą się błędnie rozszyfrowanym plikiem, a z przestępcami nie będzie już kontaktu. I będzie to kolejna tragedia.

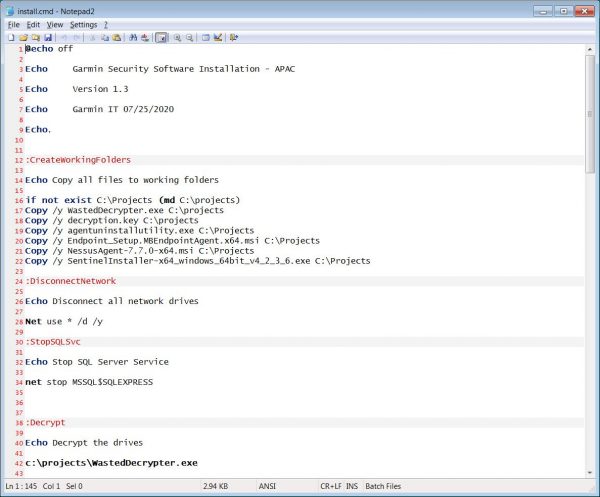

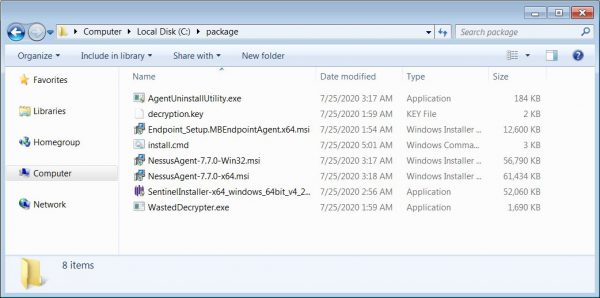

Dziennikarze z BleepingComputer otrzymali paczkę, jaka powędrowała na komputery pracowników Garmina i zauważył, że zawiera ona odniesienia do firm Emsisoft i Coveware. Pierwsza poinformowała, że zajmuje się jedynie tworzeniem narzędzi deszyfrujących i nie bierze udziału w negocjacjach okupów, a druga odmówiła komentarza.

Zaangażowanie firm trzecich do analizy narzędzia dekryptującego dostarczonego przez przestępców to akurat dobry znak i przejaw braku zaufania. Tym bardziej rozumiemy, jak bezpieczników z Garmina musi boleć pójście drogą “dekryptora” zamiast “clean installa”.

Wciąż nie wszystko działa

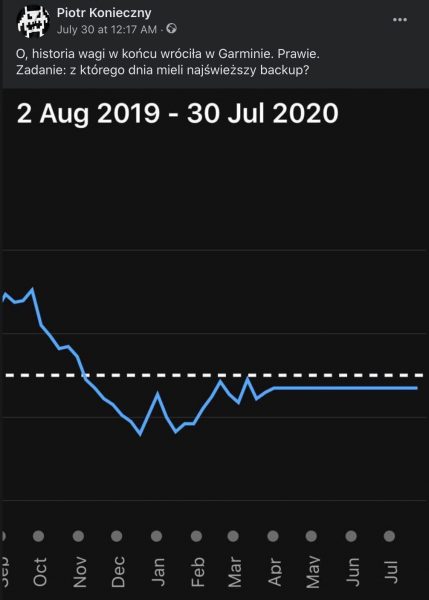

O ile większość usług Garmina już się podniosło, to wciąż nie wszystkie funkcjonują poprawnie. Inteligentne wagi dalej nie dostarczają na konto w chmurze nowych odczytów, a i odczyty z kilku dni przed atakiem przepadły.

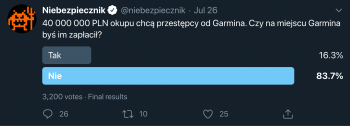

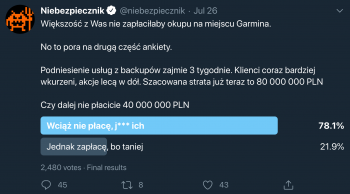

Większość z Was nie byłaby dobrym prezesem Garmina

Na koniec musimy Wam powiedzieć, że większość z Was, a przynajmniej tych śledzących nas na Twitterze, zupełnie nie nadaje się na przewodzenie dużej międzynarodowej firmie ;-) A przynajmniej tak wynika z rezultatów ankiety na Twitterze, którą niedawno zorganizowaliśmy. Podjęliście inne decyzje niż zarząd firmy.

Śledzący nas na Twitterze twardo obstawiali, by nie płacić przestępcom, podnosząc w twittach, że:

Taka firma jak Garmin na pewno ma backupy

Firmy nie powinny finansować przestępców

Odtworzenie z backupu nie powinno zająć im więcej niż 3 dni.

A tu guzik. Garmin zapłacił okup (nie wiadomo, czy backupy miał, a jeśli tak, to czy aktualne, niezaszyfrowane i wszystkich systemów, które zostały dotknięte atakiem). To po prostu niekiedy najlepsze wyjście z sytuacji, czy się to komuś podoba, czy nie.

Decyzja czy zapłacić to nie jest łatwa decyzja. Więcej o zawiłościach w jej podejmowaniu pisaliśmy w naszych poprzednich tekstach:

- Atak ransomwarem to także wyciek danych, dlaczego trzeba tak o tym myśleć?

- Zapłacisz okup, a danych i tak nie odzyskasz…

- Czy Garmin zapłacił 40 milionów okupu?

- Oferowali odszyfrowywanie danych, a po cichu dogadywali się z przestępcami i płacili im okup

W powyższych artykułach znajdziecie także wskazówki, co do tego czy Wasze dane, jako użytkowników Garmina, wyciekły. I czy ufać przestępcom, że na pewno je usunęli.

Z puntku widzenia użytkownika incydent w Garminie nie jest (aż taki) straszny. Nawet jeśli jakieś dane użytkowników wyciekły, to nie będą to bardzo interesujące dla typowych przestępców dane, ponieważ nie za bardzo da się je wykorzystać do masowych ataków. E-maile i hasła użytkowników latają po sieci w setkach innych dumpów, a na unikatowych dla Garmina danych (np. wadze, czy śladach GPS) ciężko będzie zarobić. Natomiast z punktu widzenia IT incydent w Garminie jest zdecydowanie ciekawszy.

Jestem firmowym adminem, co robić, jak żyć?

Wygląda na to, że warto zawczasu powinieneś:

- wybadać, jaka firma może negocjować okup w imieniu Twojej firmy albo samemu zyskać podstawowe kompetencje pozwalające szybko nabyć bitcoinów za miliony ;-)

- odpowiednio przeszkolić pracowników, jak się zachować kiedy ich komputer zostanie zaszyfrowany (i czego nie wysyłać do mediów) — tu polecamy nasz wysoko oceniany 3 godzinny internetowy kurs przeznaczony dla każdego pracownika korzystającego z komputera i internetu, pt. “Cyberbezpieczeństwo w Firmie“. Nasze materiały przystępnym językiem i z humorem pokazują pracownikom na co zwracać uwagę i co robić, aby podnieść bezpieczeństwo podczas korzystania z komputera i smartfona nie tylko w firmie, ale i w życiu prywatnym.

A najlepiej, to po prostu odpowiednio zbudować infrastrukturę, która nawet jeśli nie będzie w stanie uniemożliwić ataku ransomwarem, to znacznie ograniczy szkody. Domyślnie wbudowane w Windowsa mechanizmy mogą w tym bardzo pomóc. Trzeba tylko wiedzieć jak je poprawnie skonfigurować. A m.in. to pokazuje Maciek na naszym 2 dniowym, praktycznym szkoleniu z Bezpieczeństwa Systemu Windows. Polecamy każdemu firmowemu adminowi, z kodem “WASTEDLOCKER” dla rejestracji do końca tygodnia możecie otrzymać 100PLN rabatu:

Warszawa: 07-08 maja 2024r. — UWAGA: zostały tylko 2 wolne miejsca

Ostatnio ktoś zarejestrował się 22 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2699 PLN netto (do 26 kwietnia)

2999 PLN netto (od 27 kwietnia)

Kraków: 24-25 czerwca 2024r. — zostało 6 wolnych miejsc

Ostatnio ktoś zarejestrował się 12 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2699 PLN netto (do 26 kwietnia)

2999 PLN netto (od 27 kwietnia)

Wrocław: 26-27 sierpnia 2024r. — zostało 7 wolnych miejsc

Ostatnio ktoś zarejestrował się 24 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2699 PLN netto (do 3 maja)

2999 PLN netto (od 4 maja)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Moja waga Garmina działa (ma też historyczne dane z downtime’u), jednak już wcześniej miała problemy – wąskim gardłem był serwer ntp Garmina. Po przekierowaniu w lokalnych dnsach na któryś bardziej stabilny nie ma problemów (oczywiście poza tymi dniami, gdy backend nie działał).

Ja czegoś nie rozumiem, a dokładniej pewnego aspektu w przypadku ataków polegających na szyfrowaniu danych i żądania okupu:

Pierwsze to opcja kontaktu. Domyślam się iż taki kontakt jest odpowiednio zabezpieczony przez atakujących, ale dlaczego ktoś chciałby dopuścić do negocjacji ceny? To tak jakby atakujący chcieli się coś pokazać, ale nie rozumiem co… Może brakuje mi szerszego pola widzenia.

Po drugie to fakt iż czasami atakujący zostawia informacje (już po ataku oraz wpłaceniu okupu) na temat zabezpieczenia danych. Też nie do końca rozumiem tego podejścia. Rozumiem że nie wszyscy jesteśmy źli do kości, ale ciekawi mnie czy to forma nauki po szkodzie (czy jak).

Pytania głupie jak but, ale ostatnio mamy parę akcji z szyfrowaniem danych i troche się zastanawiałem.

Z góry dzięki za odpowiedzi :)

Na drugie pytanie nie odpowiem, ale pierwsze wydaje się być typową zagrywką “Door-in-the-face”

1. Lepiej dostać 50% z 40 mln 2 dni później czy nic?

2. A co mu zależy? Przykłada sie do szybkiego i trudnego w diagnozowaniu ataku. Proces naprawy już taki nie musi być – więc po co tracić czas?

Patrzysz na nich jak na jakiś przestępców, a powinieneś patrzeć jak na biznesmenów którym zależy na zadowoleniu “klienta” i zarobieniu kasy.

Kontakt do supportu jest po to, żebyś miły człowiek po drugiej stronie pomógł Ci w zakupie bitcoinów i pomógł w odszyfrowaniu plików, jeśli natrafisz na problemy. Oraz 40% z 40milionów to więcej niż 0%.

Tak samo info o zabezpieczeniu danych ma zostawić dobre wrażenie u “klienta”.

Wszytko po to, żeby jak kolega Ci się zaszyfruje to powiesz mu, że “w sumie to jak zapłaciłeś to dostałeś deszyfrator i ziomek pomógł Ci z paroma problematycznymi plikami a na koniec zostawił parę porad dotyczących bezpieczeństwa”, zamiast “te ch**e zaszyfrowały mi dane, a deszyfrator który podesłały robiło chyba Asseco na spółkę z Comarchem”.

Powyższe oczywiście nei zmienia faktu, że to przestępcy, ale jak spojrzymy na ich działania od strony biznesu, to nabierają więcej sensu.

określając okup bazujesz na swoim wyczuciu ile to powinno być warte, jeżeli klient np. ma backupy których przywrócenie będzie go kosztowało tyle samo lub mniej to czemu miałby płacić? ale jeżeli zadowolisz się mniejszą sumą to kasę dostaniesz

czasem atakujący zdecyduje się kogoś ukrzyżować za same próby negocjacji, czasem zdecyduje się wziąć 20% tego czego zażądał, a czasem weźmie kasę i zniknie, różnie może być

jako atakujący budujesz wiarygodność oraz upewniasz ‘klienta’ że nikt nie powtórzy mu takiej akcji tydzień później, kiedy jeszcze nie skończył rozszyfrowywać po poprzednim ataku – jeżeli po wpłacie klient nie będzie zadowolony to szanse na wysokie okupy od kolejnych drastycznie maleją jeżeli działasz dalej tym samym softem spod tej samej nazwy, z kolei jeżeli zbudujesz sobie odpowiednią wiarygodność zarobisz więcej

Dowiedzieli się pewno, że mam nadwagę, ale zauważyłem, że zniknęły wszystkie moje rekordy biegowe. Ostatnio wyszedłem na 10km truchcik i miło było zobaczyć, że zrobiłem trzy “rekordy”. Taki mały plus tego całego zamieszania. Ale na poważnie, to słabo wygląda. Technologicznie zaawansowana firma daje się tak sparaliżować:(

Znegocjować? Jest takie słowo?

Jeśli nie było, to teraz już jest :)

Co jak co, ale backupowanie jakiejkolwiek dużej bazy danych SQL to dramat. (O rozproszonych nie wspominajmy.) Nie dziwię się, że różne firmy dają ciała.

Ciekawe jak wyglądałoby księgowanie płatności gdyby zaszyfrowali coś z polskiej budżetówki? Czy w ogóle by płacili?

A co ty! „MY DUMNY NARÓD POLSKI! MY MAMY DAĆ SIĘ ZASTRASZYĆ?! NASI SPECJALIŚCI SĄ NAJLEPSI NA ŚWIECIE I NA PEWNO UDA SIĘ IM WSPÓLNYMI SIŁAMI PRZY POMOCY !!!WSPARCIA RZĄDU!!! ROZSZYFROWAĆ ZASZYFROWANE DANE. NIE DAMY SIĘ ZASTRASZYĆ TERRORYSTOM! NIE POZWOLIMY NA TO, ŻEBY POLACY CZULI SIĘ NIEPEWNIE KORZYSTAJĄC Z DOBRODZIEJSTW DZISIEJSZEJ TECHNOLOGII! NIE MOŻEMY DOPÓŚCIĆ DO MOMENTU, W KTÓRYM KRAJ TAKI JAK POLSKA UGNIE SIĘ POD RZĄDANIAMI NAJEŹCÓW! NIE WAŻNE CZY TO SĄ OBCE WOJSCA, TERRORYŚCI, BOJÓWKARZE CZY BANDA SFRYSTROWANYCH DZIECIAKÓW SIEDZĄCYCH PRZED KOMPUTEREM!”

Takie przemówienie dla dudy wtedy bym widział. Pogrążając ten naród w coraz większym ciemnogrodztwie.

I to jest właśnie powód, dla którego Bitcoin powinien być zaorany.

Hoho! Mamy tutaj futurosceptyka. Nie było bitcoinów, a okupów też żądali i co lepsze! Je się niejednokrotnie płaciło.

Poza tym, idąc tym tokiem rozumowania, zabrońmy sprzedaży i posiadania noży! Może przecież posłużyć jako broń biała. Co rusz się słyszy, że ktoś kogoś dźgnął nożem. Zabrońmy samochodów! Może to posłużyc jako narzędzie zbrodni! Mało to ludzi wsiada po pijaku? A ile ginie ludzi w wypadkach samochodowych co roku!

Od wielu lat kolejni specjaliści od finansów zapowiadają jego samozaoranie, ale na razie coś nie wychodzi…

To że można nim zapłacić okup? FYI wcześniej też się brało okupy za różne sprawy.

Daleki jestem od obwiniania tej konkretnej firmy, zwłaszcza że “padła ofiarą” ale dbałość o dane i infrastrukturę w dzisiejszych czasach często przypomina parkowanie kabrioletu z leżącymi na siedzeniach walizkami pełnymi gotówki w podejrzanej dzielnicy i liczeniu że każdy kto to zobaczy będzie przestrzegał prawa. Można, ale rzeczywistość tak nie działa. Do tego tłumaczenia że aż do tego feralnego momentu wszystko było ok i że w zasadzie wszyscy tak robią…

przed bitcoinem trzeba było przygotować walizkę z kasą o przypadkowych numerach. czyli kasa fizyczna też do zaorania :) monety, banknoty ….. ups. bilety NBP ;)

a co do problemów na styku developerka – infrastruktura, mnie przeraża (patrz ostatnio benchmark.pl) jak ludzie piszą jakieś skrypty php do weba, i w tych skryptach jest zawarte hasło dostępowe do całej bazy, wszystkie tabelki do wyświetlenia jak na tacy. ktoś się na taką infrastrukturę włamie, i uzyskuje np. hashe haseł. zero izolacji. przecież te dane powinny być dostępne wyłącznie w momencie autoryzacji, czyli albo blokada wjazdu na takie tabelki i dostęp przez funkcje aby nie dało się select * from , albo dodatkowa warstwa API, być może na osobnej bazie, albo nawet innym rozwiązaniu, gdzie dane pozyskuje się pojedynczo a nie swobodnie.

także do wielu rzeczy wjazd powinien się odbywać terminalowo a nie ‘zamapuję sobie dysk z serwera”, bo tak łatwiej.

To był realny problem dla mnie … nie chodzi wcale o możliwość synchronizacji zegarka ze światem. Garmin oprócz konsumenckich gadżetów produkuje naprawdę poważne urządzenia, które wymagają stałej aktualizacji. Sama taka usługa kosztuje często ponad 1000 € rocznie, a musisz ją wykupić żeby nie zgubić się np na niebie, bo mapy nieaktualne, bo magnetyczny model ziemi nieaktualny, bo jakaś nowo powstała wieża nie zaznaczona na mapie itd. itd. Garmin spieprzył sprawę po całości, aż mi się wierzyć nie chce, że krytyczna infrastruktura nie jest odseparowana. Kosmos.

Jak Garmin już poległ, to teraz trzymaj kciuki za Jeppessena.

No właśnie. Serwery na Windowsie? Czy te linuxowe też szyfrują?

@asdsad

No, jak przejmą root’a (lub inne konto z sudo na odp funkcje) to pewnie też , W sumie w zasadzie niczym to się nie różni, co najwyżej tym, że trzeba skompilować sam programik szyfrujący na inny typ binarek (elf-executable) niż dla windy. No i potem (też nie zawsze i nie koniecznie) obejście różnych (czasem naprawdę zmyślnych) hardeningów czy nawet warstw/kontekstów SELinuxowych. Trudniejsza rzeczą jest samo przejęcie dostępu do takiego konta – tzn. być powinno o ile się “admin gdzieś nie chlapnął “.

Bo, oczywiście nikt przy zdrowych zmysłach nie zakłada – że na platformie serwerowej/produkcyjnej wszystko się robi – jak czasem jeszcze widuję to w niektórych zespołach na developerce – na uprawnieniach roota…… (bo tak wygodniej ;P )

Pozdrawiam

Uwazam ze placenie okupu powinno byc zakazane i karalne – 30 lat wiezienia. I ransomware by sie ukrocil. Od reki