14/3/2018

Poniżej przedstawiamy Wam artykuł, z którego dowiecie się czym są honeypoty i jak można je wykorzystać do ochrony sieci i zbierania danych na temat złośliwego oprogramowania i atakujących, którzy czają się na Wasze dane. W treści artykułu znajduje się też opis dwutygodniowego eksperymentu z użyciem honeypotów do ochrony testowej sieci. Zgadnijcie jaki protokół był najczęściej atakowany, co było najpopularniejszym wektorem ataku i ile końcówek botnetu probowało przez ten czas dobrać się do testowej sieci. Artykuł jest z gatunku tych dłuższych, ale mocno polecamy jego uważną lekturę — pomiędzy akapitami linkujemy do ciekawych, darmowych narzędzi, które mogą wspomóc Was w walce z atakującymi.

Ochrona sieci przez Honeypoty

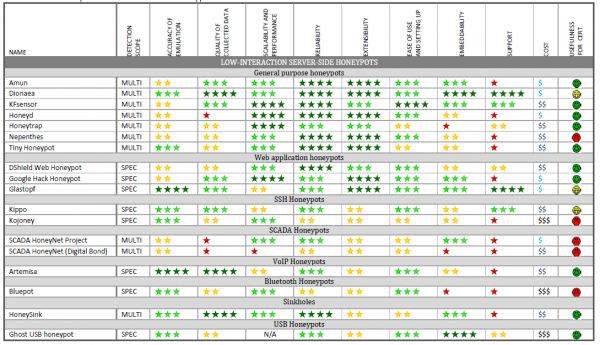

Niezależnie od wielkości firm problem cyberprzestępczości i cyberzagrożeń dotyczy każdego. W identyfikacji obszarów ataków bardzo pomocne są�honeypoty, czyli pułapki, których celem jest wykrywanie prób nieautoryzowanego pozyskania danych poprzez udawanie pojedynczej usługi, systemu lub całej sieci lokalnej. W zależności od zastosowania wyróżniamy honeypoty nisko i wysoko interaktywne. Oba rodzaje pułapek mogą funkcjonować w obszarze klienta (Thug, HoneyC) lub serwera (Kippo, Amun, Dionaea) i wykorzystywać wiele adresów IP, w tym nawet monitorować i rejestrować działania atakującego.

Z perspektywy osób zajmujących się bezpieczeństwem, honeypoty są szczególnie użyteczne. Często bywa tak, że atakujący musi najpierw dokonać rozpoznania usługi, która może być uruchomiona na niestandardowych portach, tak więc musi dowiedzieć się o wewnętrznej strukturze sieci i spróbować ją, w jakiś sposób, zaatakować. Niektóre honeypoty, zwłaszcza te wysoko interaktywne, są trudne w konfiguracji i korelacji z systemami SIEM, ale świetnie nadają się jako „wabik”, to znaczy narzędzie do wczesnego ostrzegania przed szkodliwym oprogramowaniem, nowymi exploitami czy lukami w zabezpieczeniach. Stanowią też doskonałą analizę przypadku dla badaczy i administratorów, którzy na „żywym organizmie” mogą poznać taktyki atakującego i najczęściej exploitowane obszary firmowej sieci.

Bardzo dobrym uzupełnieniem wiadomości o honeypotach jest obszerna lektura przygotowana przez CERT Polska, która została również opublikowana przez Europejską Agencję ds. Bezpieczeństwa Informacji.

Chociaż opublikowany artykuł ma już prawie sześć lat, to zawarte w nim informacje są nadal aktualne.

Użytkownicy, którzy szukają nowszych i niestandardowych honeypotów, np. dla systemów SCADA lub IoT, mogą zapoznać się z publicznie dostępną listą takich wabików.

Honeypoty przeznaczone są zarówno dla sieci operatorskich, jak również małych i średnich firm. Stanowią solidne uzupełnienie rozwiązań ochronnych, produktów korelujących informacje z punktów końcowych i urządzeń, które zabezpieczają całe środowisko IT na styku z Internetem. Poznanie wektorów ataków to bardzo cenna umiejętność. Dzięki niej zespół IT będzie miał lepszy wgląd w jakość zaimplementowanych zabezpieczeń i to jeszcze przed nieautoryzowanym dokonaniem zmian w systemach produkcyjnych.

Eksperyment z wykorzystaniem honeypotów i WatchGuarda

WatchGuard to producent urządzeń NGFW/UTM, regularnie klasyfikowany jako lider i wizjoner w raportach Gartnera, posiadający już ponad milion wdrożonych rozwiązań w sektorze SMB i Enterprise na całym świecie. To co ciekawe, to wykorzystanie przez niego w swoich rozwiązaniach dwóch typów honeypotów. Jeden z nich jest zlokalizowany na każdej stacji roboczej, zabezpieczonej przed zaszyfrowaniem plików w ramach behawioralnej ochrony hosta przed szkodnikami szyfrującymi (Host Ransomware Prevention). HRP jest wspierany przez moduł APT Blocker, który działa w trybie proxy dla protokołów HTTP i SMTP blokując komunikację stacji roboczej ze szkodliwymi serwerami. Działa to w ten sposób, że lekki sensor dostępny dla systemów Windows tworzy ukryte foldery i pliki, które po usunięciu lub zmodyfikowaniu przez szkodliwe oprogramowanie są przywracane do stanu sprzed infekcji. A więc HRP monitorując szereg charakterystycznych wskaźników określających szkodliwe oprogramowanie typu ransomware, może zatrzymać atak jeszcze przed rozpoczęciem szyfrowania plików.

Drugim rodzajem honeypotów, wykorzystywanym przez firmę WatchGuard, są „tradycyjne” pułapki, które wchodzą w skład zewnętrznej farmy honeypotów. Pułapki te odgrywają bardzo ważną rolę w zbieraniu informacji o zagrożeniach 0-day i blokowaniu komunikacji z serwerami C&C. Oprócz tego, kluczową rolę w ochronie stacji roboczych pełni składnik TDR (Threat Detection and Response) — który analizuje dane przy użyciu autorskiego algorytmu behawioralnego i przypisuje zagrożeniu kompleksową ocenę i rangę (ważność). Ten potężny mechanizm korelacji informacji pomiędzy urządzeniami WatchGuard z serii Firebox a chmurą producenta, pozwala lepiej chronić przedsiębiorstwa przed nieznanym dotąd, szkodliwym oprogramowaniem i złośliwymi hostami IP składającymi się na łańcuch dostawy malware’u.

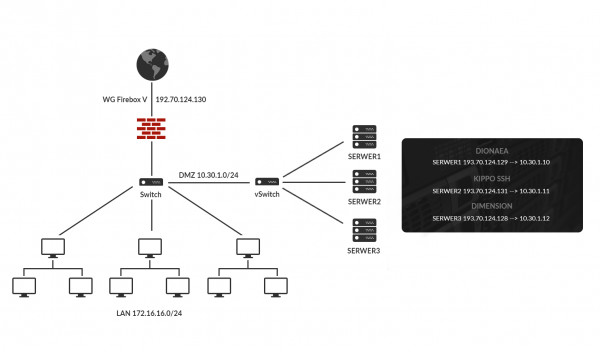

Na poniższym schemacie przedstawiono symulację serwerów z publicznymi usługami w sieci firmowej za pośrednictwem dwóch ww. honeypotów: Dionaea i Kippo SSH.

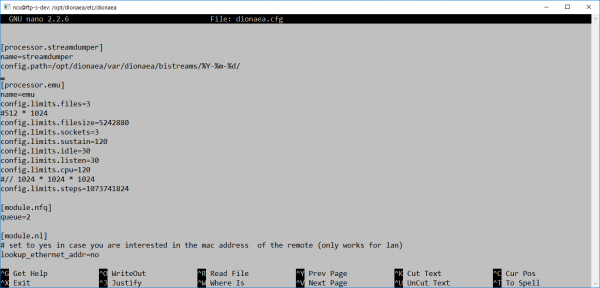

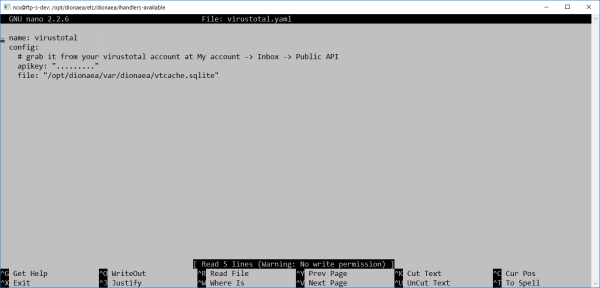

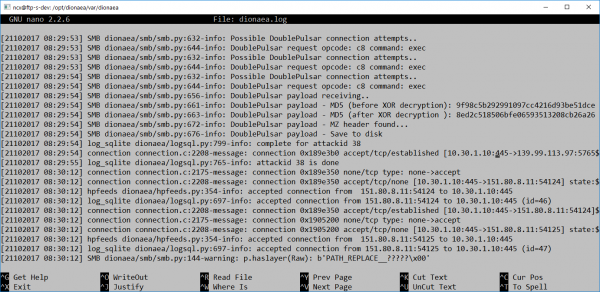

Jednym z wykorzystanych honeypotów dla serwera 193.70.124.129 jest Dionaea. Wabik kładzie duży nacisk na implementację protokołu SMB. Podatność MS17-010 za pomocą exploitów DoublePulsar wykorzystuje się na dużą skalę do rozprzestrzeniania robaków internetowych i szyfrującego szkodliwego oprogramowania: WannaCry, NotPetya, BadRabbit i innych. Dionaea jest dobrym źródłem pozyskiwania do analizy złośliwego oprogramowania: potrafi zapisywać pliki binarne wykorzystane przez atakującego, emulować protokół SMB/445 przy jednoczesnym wsparciu wielu innych usług, np. SIP (VOIP), HTTP, FTP, TFPT, MySQL, a nawet SmartTV, IoT czy konsolę XBOX za pośrednictwem protokołów UPnP i MQTT. Umożliwia przesłanie plików celem analizy do zewnętrznych serwisów, takich jak VirusTotal (wymagany jest prywatny klucz API), a także umożliwia integrację honeypota z dostępną publicznie piaskownicą Cuckoo Sandbox — w formie usługi online lub w postaci wdrożonej piaskownicy w sieci lokalnej.

Jak wspomniano, Dionaea emuluje m.in. protokół SMBv1 dla Windows z luką MS17-010. Administratorzy i badacze mogą zaobserwować nie tylko zadania zrealizowane przez serwer, ale także proces uruchomienia kodu w systemie operacyjnym — aczkolwiek nie tak szczegółowy, jak podczas manualnej analizy.

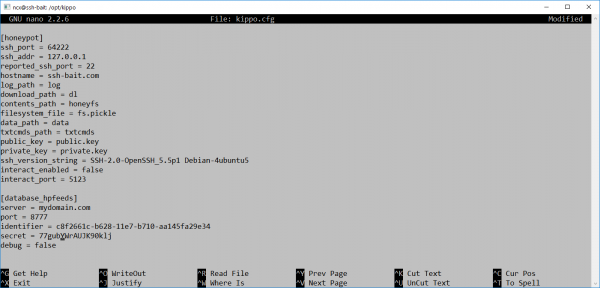

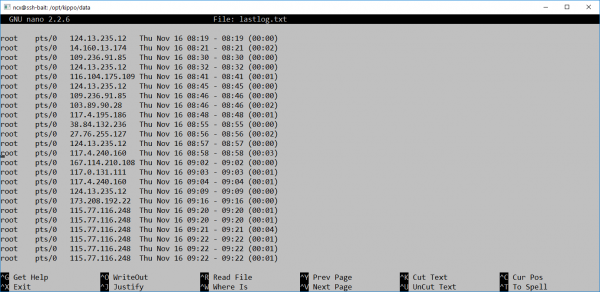

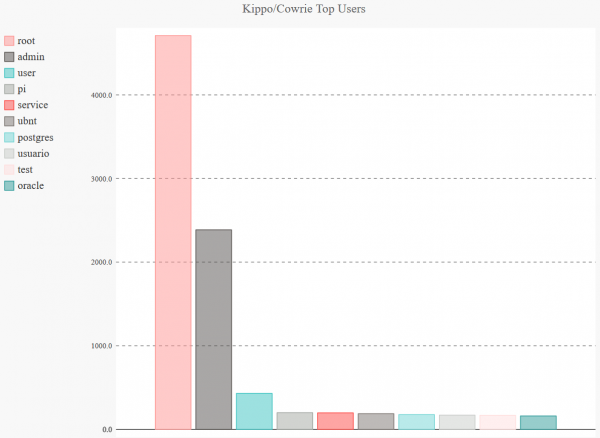

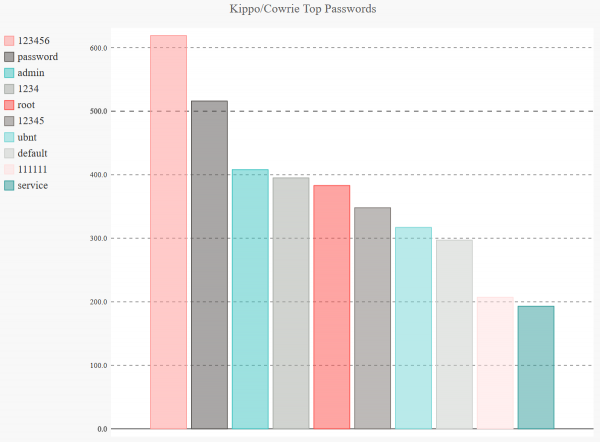

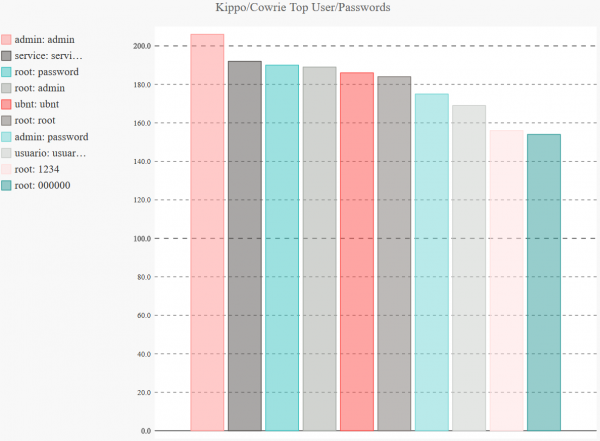

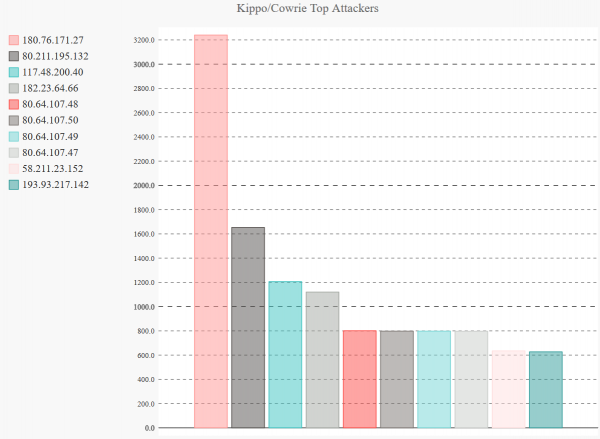

Drugim honeypotem dla serwera 193.70.124.129 jest Kippo, który emuluje usługę SSH i przechowuje informacje o atakach słownikowych. Administratorzy dzięki praktycznemu wykorzystaniu Kippo SSH mogą wzmocnić zabezpieczenia systemu. Kippo jest wyposażony w szereg funkcji, m.in.:

- emuluje uruchomienie i zakończenie sesji SSH,

- emuluje polecenia wget i curl,

- przechowuje wszystkie pobrane pliki podczas sesji SSH i uruchomione przez atakującego komendy,

- tworzy plik binarny przechowujący historię sesji, którą da się odtworzyć w celu późniejszej analizy,

- pozwala podstawić atakującemu dowolne pliki i katalogi,

- emuluje plik /etc/passwd.

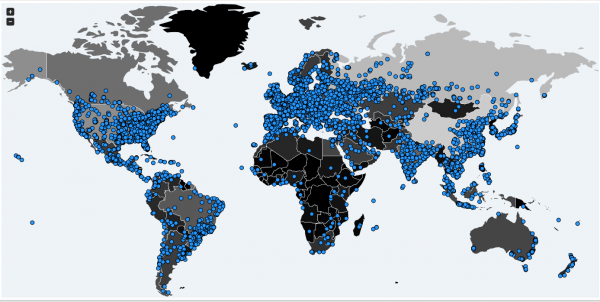

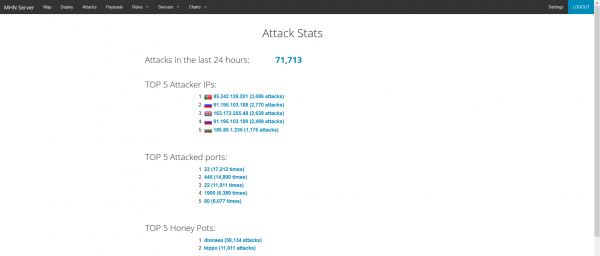

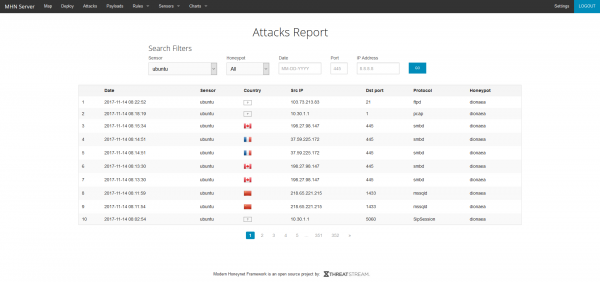

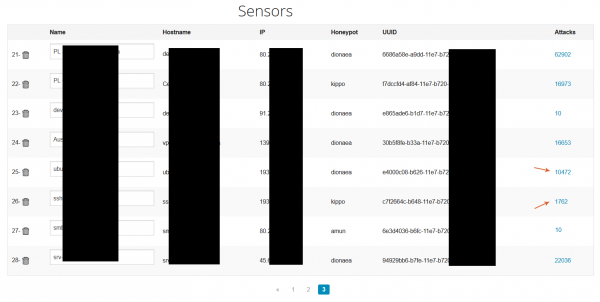

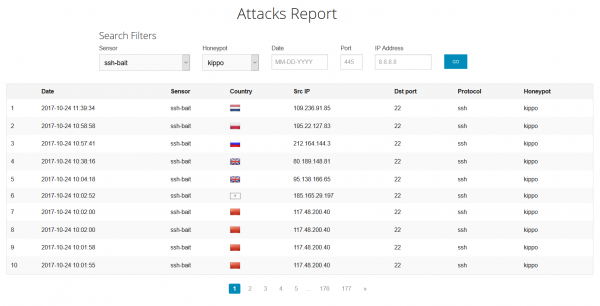

Do graficznej konsolidacji informacji z honeypotów wykorzystano projekt Modern Honeypot Network. MHN Jest całkowicie darmowym oprogramowaniem, posiada podstawowe API i może być zintegrowany z systemami SIEM.

MHN pozwala zintegrować ze sobą kilkanaście najpopularniejszych honeypotów, wyświetlić ilość ataków na serwery w ciągu doby, wskazać najczęściej atakowane usługi i porty, zebrać informacje o wykorzystanym przez atakujących szkodliwym oprogramowaniu i wiele więcej. MHN w domyślnej konfiguracji wysyła statystyczne dane do firmy Anomali Inc., która odpowiada za rozwój projektu. Warto o tym pamiętać i w razie potrzeby wyłączyć tę funkcję.

Techniczne obserwacje

Wykorzystanie exploita DoublePulsar i próba zainfekowania systemu:

[21102017 08:29:54] SMB dionaea/smb/smb.py:632-info: Possible DoublePulsar connection attempts..

[21102017 08:29:54] SMB dionaea/smb/smb.py:644-info: DoublePulsar request opcode: c8 command: exec

[21102017 08:29:54] SMB dionaea/smb/smb.py:656-info: DoublePulsar payload receiving..

[21102017 08:29:54] SMB dionaea/smb/smb.py:661-info: DoublePulsar payload - MD5 (before XOR decryption): 9f98c5b292991097cc4216d93be51dce

[21102017 08:29:54] SMB dionaea/smb/smb.py:663-info: DoublePulsar payload - MD5 (after XOR decryption ): 8ed2c518506bfe06593513208cb26a26

[21102017 08:29:54] SMB dionaea/smb/smb.py:672-info: DoublePulsar payload - MZ header found...

[21102017 08:29:54] SMB dionaea/smb/smb.py:676-info: DoublePulsar payload - Save to disk

[21102017 08:29:54] log_sqlite dionaea/logsql.py:799-info: complete for attackid 38

[21102017 08:29:54] connection connection.c:2208-message: connection 0x189e3b0 accept/tcp/established [10.30.1.10:445->139.99.113.97:57653] sta$[21102017 08:29:55] log_sqlite dionaea/logsql.py:765-info: attackid 38 is done

Informacje o atakujących i próby nawiązania połączenia na porcie 80:

[21102017 18:47:13] hpfeeds dionaea/hpfeeds.py:354-info: accepted connection from 139.162.108.53:46634 to 10.30.1.10:80

[21102017 18:47:13] log_sqlite dionaea/logsql.py:697-info: accepted connection from 139.162.108.53:46634 to 10.30.1.10:80 (id=1410)

[21102017 18:47:13] connection connection.c:2208-message: connection 0x19a5400 accept/tcp/established [10.30.1.10:80->139.162.108.53:4663$

[21102017 18:47:13] connection connection.c:2208-message: connection 0x19a5400 accept/tcp/shutdown [10.30.1.10:80->139.162.108.53:46634] $[21102017 18:47:14] log_sqlite dionaea/logsql.py:765-info: attackid 1410 is done

Negocjowanie połączenia z usługą SSH dla honeypota Kippo:

2017-11-13 21:48:58+0100 [kippo.core.honeypot.HoneyPotSSHFactory] New connection: 91.195.103.189:54550 (127.0.0.1:64222) [session: 26770]

2017-11-13 21:48:58+0100 [HoneyPotTransport,26770,91.195.103.189] Remote SSH version: SSH-2.0-OpenSSH_7.3

2017-11-13 21:48:58+0100 [HoneyPotTransport,26770,91.195.103.189] kex alg, key alg: diffie-hellman-group1-sha1 ssh-rsa

2017-11-13 21:48:58+0100 [HoneyPotTransport,26770,91.195.103.189] outgoing: 3des-cbc hmac-sha1 none

2017-11-13 21:48:58+0100 [HoneyPotTransport,26770,91.195.103.189] incoming: 3des-cbc hmac-sha1 none

2017-11-13 21:48:59+0100 [HoneyPotTransport,26770,91.195.103.189] NEW KEYS

2017-11-13 21:48:59+0100 [HoneyPotTransport,26770,91.195.103.189] starting service ssh-userauth

2017-11-13 21:48:59+0100 [SSHService ssh-userauth on HoneyPotTransport,26770,91.195.103.189] admin trying auth password

2017-11-13 21:48:59+0100 [SSHService ssh-userauth on HoneyPotTransport,26770,91.195.103.189] login attempt [admin/1234] succeeded

2017-11-13 21:48:59+0100 [SSHService ssh-userauth on HoneyPotTransport,26770,91.195.103.189] admin authenticated with password

2017-11-13 21:48:59+0100 [SSHService ssh-userauth on HoneyPotTransport,26770,91.195.103.189] starting service ssh-connection

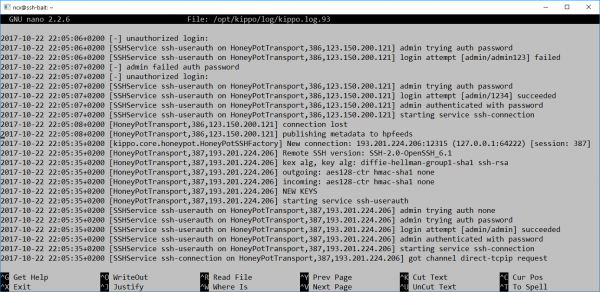

Interesujące mogą być nie tylko wykonane komendy na serwerze, ale też czynności przez użytkownika:

2017-11-12 16:23:34+0100 [SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] got channel session request

2017-11-12 16:23:34+0100 [SSHChannel session (0) on SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] channel open

2017-11-12 16:23:34+0100 [SSHChannel session (0) on SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] pty request: xterm (24, 80, 0, 0)

2017-11-12 16:23:34+0100 [SSHChannel session (0) on SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] Terminal size: 24 80

2017-11-12 16:23:34+0100 [SSHChannel session (0) on SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] getting shell

2017-11-12 16:23:34+0100 [SSHChannel session (0) on SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] Opening TTY log: log/tty/20171112-162334-7545.log

2017-11-12 16:23:34+0100 [SSHChannel session (0) on SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] /etc/motd resolved into /etc/motd

2017-11-12 16:23:36+0100 [SSHChannel session (0) on SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] CMD: w

2017-11-12 16:23:36+0100 [SSHChannel session (0) on SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] Command found: w

2017-11-12 16:23:41+0100 [SSHChannel session (0) on SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] CMD: cat /proc/cpuinfo

2017-11-12 16:23:41+0100 [SSHChannel session (0) on SSHService ssh-connection on HoneyPotTransport,22547,89.45.32.174] Command found: cat /proc/cpuinfo

Podsumowanie doświadczenia

Pod koniec października wspólnie z firmą Net Complex przeprowadziliśmy testy, które miały na celu zaobserwowanie ilości ataków na emulowane protokoły, wskazanie wykrytych przez urządzenie WatchGuard podatności i zebranie danych o zablokowanym szkodliwym oprogramowaniu. Testy trwały około 2 tygodnie. Podsumowanie doświadczenia podzielono na wyniki sprzed wdrożenia WatchGuard FireboxV w sieci firmowej oraz na te już po wdrożeniu i skonfigurowaniu UTM-a.

Obserwując incydenty związane z bezpieczeństwem sieci, zanotowano następujące wnioski. Oto najważniejsze z nich:

- Po pięciu dniach od wdrożenia pułapki Dionaea na sensorze Serwer1 zaobserwowano 10472 ataki wykorzystujące różne podatności na emulowane usługi. W tym samym czasie zarejestrowano 1762 próby logowania na usługę SSH dla sensora Serwer2.

- W wyniku ataków na Serwer1, ale jeszcze przed wdrożeniem w sieci firmowej urządzenia WatchGuard FireboxV, zebrano 27 próbek szkodliwego oprogramowania. Połowa z nich stanowiła szkodniki z rodziny krypto-ransomware (analiza jednego z nich na VirusTotal), które zostały dostarczone przez lukę w protokole SMB z użyciem exploita DoublePulsar.

- Po 20 dniach od wdrożenia urządzenia WatchGuard FireboxV w sieci firmowej nie zaobserwowano żadnych infekcji na sensorze Serwer1.

- Od dnia wdrożenia w sieci firmowej urządzenia WatchGuard FireboxV zablokowano prawie 2400 prób ataków ze zidentyfikowanymi podatnościami:

- 2354 prób wykorzystania podatności w protokole SMB pozwalającej zdalnie wykonać kod.

- 14 prób przepełnienia bufora poprzez lukę w usłudze HTTP.

- 9 prób wykorzystania podatności (CVE-2004-0113) dającej atakującemu wgląd w konfigurację serwera HTTP.

- 4 próby zdalnego wykonania kodu poprzez luki w innych usługach.

- 4 próby wykorzystania podatności dającej zdalny dostęp do shella.

- 3 próby wykorzystania kilku podatności w OpenSSL dających podgląd na informacje przesyłane pomiędzy klientem a serwerem.

- 3 próby zdalnego wykonania kodu w serwerze HTTP.

- 2 próby wykorzystania podatności dającej osobie atakującej możliwość uruchomienia dowolnego kodu na serwerze z uprawnieniami użytkownika.

- 2 próby wykorzystania luki w konfiguracja PHP.

- 1 próbę wykorzystania przepełnienia bufora w programie Photodex ProShow Producer v5.0.3256.

Szczegóły znajdują się wygenerowanym raporcie PDF [http://netcomplex.pl/uploaded/logotypy/raport-WG-firebox.pdf]

Zebrane w ciągu 5 dni szkodliwe oprogramowanie przed wdrożeniem WatchGuard FireboxV:

06249443e4033ccb9d5f22d011ea2958: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

0ab2aeda90221832167e5127332dd702: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

10b2b15de964a0ee6333ebb5d273cb10: HTML document, Non-ISO extended-ASCII text, with CRLF line terminators

395776053aa880541b468a77539db466: PE32 executable (GUI) Intel 80386, for MS Windows, UPX compressed

3e400aa8547eebd134f75e7aa83d1d61: HTML document, Non-ISO extended-ASCII text, with CRLF line terminators

4d80a6183ca6f959e4fa4f6111f8a74f: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

5ad3cffe7b208008cbd7be8ea3d0f0b4: PE32 executable (GUI) Intel 80386, for MS Windows, UPX compressed

5fb5a0aa70b5b2a060325ecdc6d557fb: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

60ad1b61d6a6a9c6313ac3da13954b43: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

733a328497418b363f19a9ed93801901: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

7d50dd3519e87fcf78ee0342dfd8fef8: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

844290834b6450425b146d4517cdf780: ELF 32-bit LSB shared object, Intel 80386, version 1 (SYSV), dynamically linked, stripped

84c528ee86e3e8ba10da0b73bdb84d76: HTML document, Non-ISO extended-ASCII text, with CRLF line terminators

8e6bfea06cb00553ee29b3822b349bd6: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

9536a0729ceddb528c0eb1ca893ef9e6: PE32 executable (GUI) Intel 80386, for MS Windows, UPX compressed

996c2b2ca30180129c69352a3a3515e4: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

a3e21eaf099d33e5c82062e46ffc537b: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

a55b9addb2447db1882a3ae995a70151: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

ab27f6c7634e9efc13fb2db29216a0a8: ELF 64-bit LSB shared object, x86-64, version 1 (SYSV), dynamically linked, stripped

ae12bb54af31227017feffd9598a6f5e: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

b3e19cf2932892c5cdb0a46c1591282a: PE32 executable (GUI) Intel 80386, for MS Windows

ba1a9d87d242674e7546fc9187135750: HTML document, Non-ISO extended-ASCII text, with CRLF line terminators

db54d5b582983f7f0cc434b5e254ef25: PE32 executable (GUI) Intel 80386, for MS Windows

e7696960cbeed3e9eb8c5b9f6536b2fa: HTML document, Non-ISO extended-ASCII text, with CRLF line terminators

e9da72d8ac0ce4aeca62a54396c4bc72: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

f338e266616e64f5ec7b7c22b7fac9a8: HTML document, Non-ISO extended-ASCII text, with CRLF line terminators

f5b34e8554e3b1e13676a6646f84c194: PE32 executable (DLL) (GUI) Intel 80386, for MS Windows

WatchGuard na straży sieci

Firma WatchGuard współpracując z wiodącymi dostawcami technologii zabezpieczających została w kwadracie Gartnera umiejscowiona w części wizjonerów i to już trzeci raz z rzędu. Klienci, którzy wybierają wielokrotnie nagradzaną platformę UTM WatchGuard cenią sobie stosowanie przez deweloperów WatchGuard tylko tych technologii ochronnych, które charakteryzują się wysoką skutecznością. Zaliczamy do nich m.in. moduł zapobiegający włamaniom i post-exploitowaniu systemów (Intrusive Prevention System) od firmy Trend Micro.

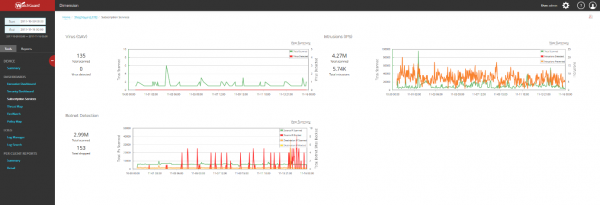

Składnik IPS zaimplementowany w urządzeniu WatchGuard z serii Firebox podczas przeprowadzonych testów zdołał przeskanować ponad 4 miliony pakietów, blokując 187 adresów IP przynależnych do sieci botnet. Dodatkowym zabezpieczeniem składającym się na sygnatury IPS-u jest protekcja przed atakami internetowymi i złośliwym oprogramowaniem. Ze względu na nieustanną ewolucję ataków i wykorzystywanych sposobów wykorzystywania luk, IPS zapewnia szczegółową inspekcję pakietów przechodzących przez wszystkie porty i protokoły. Chroni m.in. przed iniekcjami SQL, atakami XSS i atakami wykorzystującymi przepełnieniem bufora. Analizuje ruch na „najniższym poziomie” dopasowując wzorce ruchu do obszernej i stale aktualizowanej bazy sygnatur. A jeśli w trakcie analizy zidentyfikuje zagrożenie, to WatchGuard Firebox podejmie skonfigurowaną przez administratora akcję blokowania lub zaraportowania zdarzenia.

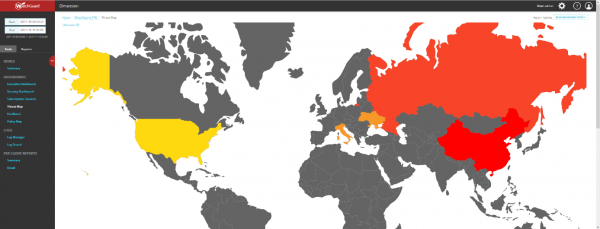

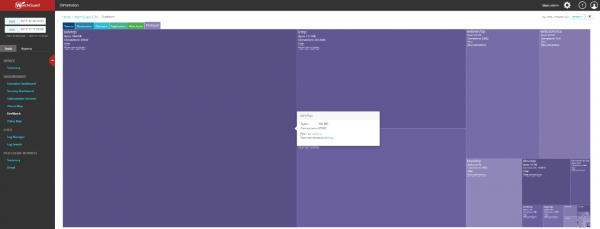

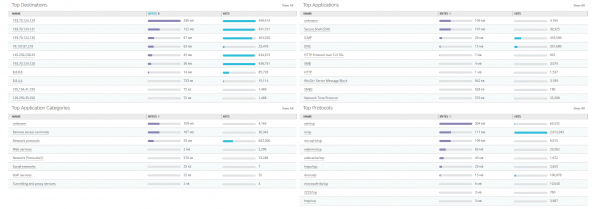

Moduł IPS, tak jak pozostałe składniki ochronne, integruje się z WatchGuard Dimension — autorskim systemem raportowania, który daje graficzny wgląd we wszystkie informacje dostarczone przez pozostałe składowe kompleksowego zabezpieczenia. Pozwala m.in. natychmiast zauważyć najbardziej „aktywnych” użytkowników, najczęściej odwiedzane strony, najpopularniejsze aplikacje wykorzystywane przez pracowników w sieci lokalnej i rozpoznawać źródła ryzyka w czasie rzeczywistym.

WatchGuard Dimension gromadzi dane z całej sieci i przedstawia je w atrakcyjnej i praktycznej formie. Jest doskonałym przykładem jak wykorzystać graficzne informacje o incydentach bezpieczeństwa i przedstawić je osobom nietechnicznym, ale decyzyjnym — kierownikom działów, dyrektorom, prezesom. Dzięki systemowi raportowania możliwy jest wgląd w kluczowe zagrożenia i aktualne problemy z siecią. Z poziomu wizualnych i interaktywnych logów możliwe jest zrekonstruowanie aktualnej polityki o bieżące trendy. Jeżeli wykresy zwizualizują np. aplikację, port, adres IP, stronę WWW lub użytkownika w sieci lokalnej, które niekorzystnie wpływają na przepustowość sieci lub stan bezpieczeństwa, to już z poziomu graficznego logu możliwe jest utworzenie reguły dla wskazanej polityki.

- Oprócz wspomnianego modułu modułu IPS, w skład technologii zabezpieczających zaliczamy:

Moduł APT Blocker firmy LastLine blokujący zaawansowane i nieszablonowe zdalne ataki. APT Blocker działając w trybie proxy dla protokołów HTTP i SMTP efektywnie sprawdza się jako prewencyjna ochrona przed ransomware, zagrożeniami 0-day i „tradycyjnym” szkodliwym oprogramowaniem, na które nie przygotowano jeszcze sygnatur. - Moduł Web Blocker firmy Websense kontrolujący treści odwiedzanych adresów internetowych. W oparciu o 130 różnych kategorii tematycznych i własnych reguł, a także w oparciu o próg reputacji zasobu internetowego, pozwala zablokować dostęp do niepożądanych kategorii stron, adresów IP i adresów WWW.

- Moduł ochrony antywirusowej dostarczany jest przez firmę Bitdefender. Wykorzystywana technologia producenta antywirusów z Rumunii jest od wielu lat wielokrotnie nagradzana w niezależnych testach.

- Moduł do ochrony przed spamem na poziomie bramy sieciowej od firmy Cyren.

- Moduł App Control od Trend Micro weryfikujący uruchamiane aplikacje na stacjach roboczych. Jego głównym zadaniem jest kontrolowanie przepustowości wskazanych aplikacji i zezwalanie lub blokowania ruchu internetowego dla wskazanych programów lub oprogramowania zamieszczonego w kilkudziesięciu tematycznych kategoriach.

- Moduł Data Loss Prevention firmy Sophos zapobiegający kradzieży plików i własności intelektualnej z firmowej sieci.

- Autorski moduł TDR (Threat Detection and Response) do behawioralnej ochrony stacji roboczych z zaimplementowanym zabezpieczeniem przed ransomware (Host Ransomware Prevention).

Uzupełnieniem wszystkich technologii są skorelowane anonimowe informacje o atakach, które pochodzą z urządzeń WatchGuard Firebox i z farmy honeypotów, w tym dane o złośliwych hostach IP i sieciach botnet. Dobrze skonfigurowane urządzenie UTM będzie zabezpieczać pracowników przed złośliwymi witrynami, stronami typu „landing page” inicjującymi ataki drive-dy download, nieodpowiednimi treściami uwarunkowanymi ustawieniami polityki czy socjotechniką, najczęściej wykorzystywaną w wiadomościach elektronicznych.

Pełną integrację wszystkich komponentów zapewnia WatchGuard Dimension — zaawansowany analizator logów, system raportowania i wizualizacji w jednym, pełniący funkcję wewnętrznego audytu bezpieczeństwa. Sporym ułatwieniem dla administratorów rozproszonych oddziałów jest funkcja RapidDeploy, która umożliwia bezpieczną konfigurację urządzeń WatchGuard z serii Firebox w odległych miejscach i to bez personelu technicznego. RapidDeploy świetnie sprawdzi się w sektorze handlowym, hotelarskim, medycznym i w innych przedsiębiorstwach rozproszonych — wszędzie tam gdzie wyspecjalizowana kadra techniczna nie może dotrzeć na czas lub po prostu jej nie ma.

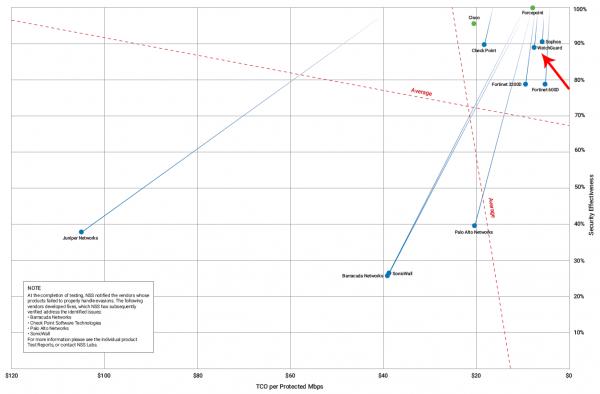

Co istotne, najważniejszą zmianą w najnowszych rozwiązaniach w portfolio producenta jest wzrost wydajności urządzeń o około 50%. Z pewnością klienci końcowi docenią zwiększoną przepustowość skanowania przy włączonych wszystkich modułach ochronnych UTM WatchGuard, które dostępne są niemal w tej samej cenie, co starsze modele. Wyniki zaprezentowane przez NSS Labs i Miercom w okresie letnim 2017 roku napawają optymizmem:

Tak dobre ogólne wyniki, które zostały pokazane przez NSSL Labs w lipcu 2017 roku, umacniają w przekonaniu, że renomowane szkoły i uczelnie wyższe, instytucje publiczne oraz firmy prywatne, które wybrały rozwiązanie firmy WatchGuard, nie mogą się mylić.

Ciężko wybrać UTM-a…

Skonsolidowane w jednym urządzeniu komponenty: firewall, antywirus, kontrola aplikacji, filtrowanie treści, zapobieganie atakom, włamaniom i kradzieży danych — to tylko niektóre praktyczne technologie, które obejmują cały proces zarządzania bezpieczeństwem. Każdy producent wskazuje najmocniejsze strony swoich produktów. Mnożąc te informacje przez ilość dostawców podobnych urządzeń, otrzymujemy niewyobrażalną porcję informacji, przez które należy w jakiś sposób przebrnąć – i to w rozsądnym czasie. Stąd, prawdziwą sztuką jest wytypowanie najlepiej dopasowanego do potrzeb rozwiązania ochronnego klasy UTM/NGFW. Praktyka ma jednak to do siebie, że nie zawsze idzie w parze z teorią. Istnieje szereg problemów operacyjnych, które należy wziąć pod uwagę podczas doboru mechanizmów kontrolujących stan zabezpieczeń i dopasować je w taki sposób, by spełniały wymagania konkretnej sieci.

W ciągu kilku ostatnich lat wielofunkcyjne zapory bezpieczeństwa rozwinęły się tak bardzo, że dobranie właściwego produktu stanowi nie lada wyzywanie nawet dla doświadczonego zespołu IT. W jaki sposób uzyskać pewność, że urządzenie spełni pokładane w nim wymogi bezpieczeństwa, przy jak najmniejszych nakładach finansowych na wewnętrzne testy? Dodatkowo, czy tej klasy rozwiązanie będzie tylko uzupełnieniem już wdrożonych technologii ochronnych? I wreszcie, jaką przepustowością musi cechować się sprzętowy firewall, aby poradził sobie z analizą ruchu internetowego w czasie rzeczywistym? Każde informacje będę pomocne: o wykorzystaniu przez pracowników łącza internetowego, średnią liczbę osób podłączonych do sieci w jednym czasie czy użytkowników jednocześnie korzystających z tunelu VPN. Zebranie uśrednionych statystyk dotyczących użycia łącza nie jest kłopotliwe, ale już wytypowanie wszystkich atakowanych obszarów środowiska IT bez odpowiednich logów jest prawie niemożliwe.

Sprawdź WatchGuard na konferencji – spotkajmy się we Wrocławiu i Lublinie.

Z raportów wynika, że prawie 91% współczesnych ataków cybernetycznych rozpoczyna się od wiadomości e-mail. Mimo stale zwiększającej się liczby zagrożeń, spora część społeczeństwa w dalszym ciągu nie zdaje sobie sprawy ze skali problemu. Wciąż twierdzimy, że cyberzagrożenia nas nie dotyczą, a sieć, którą mamy pod opieką, jest wystarczająco dobrze zabezpieczona, gdy chroni ją zwykły program antywirusowy. Należy pamiętać, że solidna ochrona sieci informatycznej to podstawa funkcjonowania każdego przedsiębiorstwa. Chociaż zapewnienie bezpieczeństwa w obliczu tak dużej ilości zagrożeń wydaje się zadaniem trudnym do wykonania, to istnieją różne strategie i wskazówki, które wiele wyjaśniają i pomagają w walce z wrogiem. Sieć informatyczna przypomina boisko do gry, atak – ogromny, pełen emocji mecz. Każde używane przez firmę rozwiązanie do ochrony sieci zwiększa szanse na wygraną.

Już niedługo Net Complex organizuje dwie bezpłatne konferencje, które odbędą się kolejno w dniach 17 i 20 kwietnia – we Wrocławiu i Lublinie. Spotkania odbędą się w niezwykle klimatycznych miejscach – Browarze Prost oraz Perła.

Pełny program konferencji i rejestracja znajdują się tutaj:

- Wrocław 17 kwietnia, godz. 10:00

https://www.netcomplex.pl/konferencja-wroclaw-zbuduj-strategie-obrony-przed-zlosliwym-1 - Lublin 20 kwietnia, godz.10:00

https://www.netcomplex.pl/konferencja-lublin-zbuduj-strategie-obrony-przed-zlosliwym-oprogramowaniem

P.S. Ten artykuł jest autorstwa ekspertów z firmy Netcomplex, a za jego publikację redakcja Niebezpiecznika otrzymała wynagrodzenie. W Niebezpieczniku artykuły sponsorowane pojawiają się bardzo rzadko, ponieważ wysoko stawiamy poprzeczkę firmom, które chciałyby reklamować się na naszych łamach. Regularnie odrzucamy propozycje artykułów sponsorowanych, które w naszej ocenie nie poszerzają wiedzy Czytelnika. Wierzymy, że lektura tego artykułu dostarczyła Wam ciekawej i praktycznej wiedzy, a tak rozbudowana technicznie forma wpisu jest przez Was akceptowalna i spotka się z Waszym zainteresowaniem.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Po kliknięciu w screen “MHN wizualizuje m.in. ilość ataków w ciągu ostatnich 24h”

otwiera się magiczne okno z local adresem.

Trochę stary ten raport ENISA podlinkowaliście; zorientowałem się dopiero, gdy się zdzwiłem, że wg niego Cuckoo Sandbox dalej ma adres https://www.cuckoobox.org/…

AFAIK dionea nie jest rozwijana? Albo baaaardzo słabo.

Powstało kilka forków Dionaea. Ale oryginał też jest rozwijany https://github.com/DinoTools/dionaea

193.X.X.X czy 192.X.X.X ? 193 to już chyba adresy publiczne…

Firmom reklamującym się stawiałbym jeszcze wyższą poprzeczkę i umieszczał informację o tym, że artykuł jest sponsorowany nad artykułem, a nie pod.

Kolega dopiero na samym końcu się zorientował?

Wcześniej. Ale przewinąłem sobie, żeby się upewnić. “Boisko… mecz…” Chyba niewiele straciłem.