25/9/2012

3 lata temu opisywaliśmy jak złamać hasło do BitLockera i TrueCrypta. Wspomnieliśmy wtedy o ataku Cold Boot, czyli nie tak szybkiej ulotności danych z pamięci RAM jak uczyli nas w szkołach. Wyjaśniliśmy też atak Evil Maid autorstwa Joanny Rutkowskiej. Dziś mamy dla was praktyczną implementację ataku “złośliwej pokojówki”.

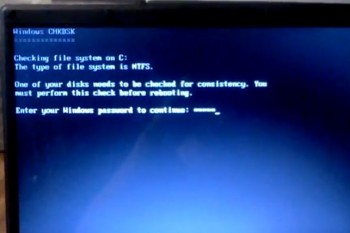

Evil Maid w akcji

Alex Webr zaimplementował atak Evil Maid przy pomocy “fałszywego” narzędzia CHKDSK (512 bajtów!), którego zadaniem jest poprosić użytkownika o hasło do dysku w trakcie bootowania pod pozorem wykrycia usterki w filesystemie. Po przechwyceniu, hasło jest zapisywane na nośniku z którego uruchomiono CHKDSK, a następnie komputer restartuje się… Wszystko wygląda więc jakby rzeczywiście nastąpił problem z dyskiem, z którym na szczęście narzędzie CHKDSK sobie poradził.

Przypomnijmy, że aby przeprowadzić atak Evil Maid, atakujący z reguły musi uzyskać fizyczny dostęp do komputera ofiary aby podmienić bootloader. Stąd też nazwa “złośliwa pokojówka”, wskazująca na sytuację w której zostawiamy laptopa w hotelowym pokoju, schodząc np. na kolację.

Jak się ochronić przed atakiem Evil Maid?

Aby zabezpieczyć się przed atakiem Evil Maid należy:

- Nie spuszczać swojego laptopa z oczu. Nigdy. Nierealne? No to lecimy dalej;

- Ustawić hasło na BIOS i zmienić kolejność bootowania tak, aby nie można było wystartować komputera z innego nośnika (to pozwala atakujacemu na podmianę bootloadera).

- Zapisać sumę kontrolną swojego bootloadera i weryfikować ją przed każdym “zimnym” startem komputera (narzędzie typu disk hasher).

- Alternatywnie, usunąć kod bootloadera z dysku i startować komputer z bootloadera z karty pamięci, pendrive lub płyty CD. Albo skorzystać z TPM i jednocześnie bacznie rozglądać się w poszukiwaniu hardware’owych keyloggerów w trakcie wprowadzania hasła.

Tym, którym atak wydaje się być małoprawdopodobnym, dedykujemy nasz niedawny artykuł pt. “miętówkami w agentów” opisujący historię HD Moora i jego laptopa pozostawionego w hotelowym pokoju…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Mozna schowac lapka do komina i po sprawie .

A potem przyjdzie pokojówka i napali w kominku.

AVE…

Teraz każdy już wie, jakie niebezpieczeństwa czyhają na jego zaszyfrowaną kolekcję filmów porno…

Można zapobiec wszelkim atakom wymagającym fizycznego dostępu do komputera po prostu zamykając go w sejfie lub szafie pancernej. Ewentualnie można w komputer stacjonarny wbudować alarm. Każdy, kto niepotrzebnie wozi ze sobą laptopa z cennymi i istotnymi danymi zasługuje, by za to oberwać po tyłku przez złośliwą pokojówkę lub agentów chińskiego wywiadu. Do podróży można brać netbooka i trzymać na nim tylko to, co i tak zostanie pokazane publicznie, a dane tajne albo mieć na serwerze firmowym, dobrze zabezpieczonym, albo szyfrować jako pojedyncze pliki. Albo ukrywać w filmach porno o chorwackich karlicach…

Można prosić do linka do filmu porno o chorwackich karlicach?

Hasło na BIOS i zmieniona kolejność bootowania nic nie da (poza dobrym samopoczuciem), gdy z laptopa można wyjąć dysk. W 5 minut będziesz miał podmienionego bootloadera. Trzeba się dodatkowo miętówkami zabezpieczyć ;-)

Teraz każdy szpieg będzie chodził z paczką miętówek, żeby je rozkruszać pod śrubkami każdego zinfiltrowanego komputera.

Ale lapkowe dyski, w przeciwieństwie do tych 3,5″, mają możliwość założenia hasła “na dysk”. Na elektrodzie coś tam pisali, że to też jest do załatwienia, no ale…

W skrócie: żeby uniknąć tego ataku wystarczy TPM (oczywiście aktywny :)

https://niebezpiecznik.pl/post/ups-tpm-hacked/ trololololo ;-)

“Atak Tarnovskiego na chipy TPM to tak naprawdę podsłuch. Hacker najpierw moczył chipy w kwasie (bez skojarzeń) aby usunąć ich zewnętrzną warstwę. Następnie użył cienkiej igły aby podpiąć się do ścieżek komunikacyjnych, co pozwoliło podsłuchać instrukcje, jakie chip wymienia z pamięcią.” – to chyba nie jest takie proste i szybkie? :-)

Pozostaje jeszcze kwestia sprzętowego keyloggera…

Słusznie. To może przezroczysta obudowa? Paranoicy mają ciężkie życie ;-)

A co z iPhone’ami leżącymi nieopodal? :-)

https://niebezpiecznik.pl/post/keylogger-z-akcelerometru-innowacyjny-atak/

W takiej sytuacji pozostaje już tylko uważnie się rozglądać. W końcu zawsze ktoś może jeszcze zaglądnąć przez ramię :-)

Taa, stary atak shoulder bypass, jest i na to patch. http://theaggregate.net/wp-content/uploads/2011/05/laptopprivacy.jpg

To może warto jeszcze zainstalować w komputerze wibrator z telefonu, albo pada od konsoli? Wtedy nawet keylogger z iPhone nie pomoże! ;)

Aby podmienić bootloader w starszych windowsach, wcale nie trzeba fizycznego dostępu do maszyny. Trzeba tylko usera ładnie poprosić o odpalenie aplikacji odpowiedniej. Wtedy można na przykład zmienić listę zainstalowanych na maszynie systemów operacyjnych, system domyślny na liście i czas oczekiwania przy wyborze systemu. Przy następnym odpaleniu maszyny zostanie odpalona nasza aplikacja zamiast bootloadera i można oryginalny MBR nadpisać bez przeszkód.

a ja to bym pragnął zobaczyć naszą Joanne w stroju tej /Evil Maid/

Nie chciałbym zobaczyć mężczyzny w takim stroju ;)

Przebranie za kod źródłowy na pewno wyglądałoby ciekawie.

Annę Grodzką też pewnie lubisz co? ;)

Mozna też nic nie robic i celowo zostawic falszywe dane na dysku oraz dac troche czasu wrogowi na przejecie ich. To się nazywa kontrwywiad ;-).

To się nazywa “dezinformacja”, a nie “kontrwywiad”.

Pewna polska firma udająca tajwańską produkuje fajne czujniki wspomagające obronę przed takim atakiem. A właściciel udziela porad via Skype. Polecam.

Jakieś namiary? :)

Niedługo “Secure Boot” wejdzie do powszechnego użytku. Wtedy ataki cold boot powinny stać się niemożliwe^H^H^H^H^H^H^H^H^Hbardzo trudne do przeprowadzenia. Inna sprawa, że niektórzy producenci pewnie uznają Linuksa i inne OS’y za atak cold boot (czytaj: nie dadzą możliwości zmiany klucza)… :P Ogólnie, jestem zadowolony z kierunku, w którym zmierza bezpieczeństwo komputerów osobistych. Teraz pozostaje tylko kwestia, jak serwery i maszyny przemysłowe przystosują się do zmieniającego się horyzontu bezpieczeństwa, w którym wszelkie granice przestają istnieć, a wrogami są nie tylko biedni chakierzy, ale też korporacje, wrogie (i pozornie przyjazne!) rządy, i przeróżne organy chcące wyegzekwować na nas pewne działania. P.S. ciekawe, ile backdoorów jest w tych implementacjach Secure Boot na potrzeby TSA (no bo jak to tak, niepewny laptop w samolocie?!), NSA, CIA, DHS, FBI, NBA i NHL.

Popsuła Ci się strona:

Notice: Array to string conversion in /srv/www/rkaw.pl/htdocs/modules/comments/model.Comment.php on line 38

Za mało^H, a trzeba było użyć ^W

Hej, tu twoj checkdisk. Masz problem na partycji NTFS. Partycja jest zaszyfrowana ale ja i tak potrafilem ja odszyfrowac i wykryc problem. Na wszelki wypadek(?) zapytam ciebie jeszcze o haslo….

Realy…. nikt nie widzi tu problemu logicznego….. nikt juz nie mysli?

haha też zastanawiałem się w jaki sposób ma zostać wykryty błąd skoro jest zaszyfrowany dysk ? genialna uwaga :)

AVE… To pułapka na amerykanów strzegących swojego sekretnego zbioru porno, a nie dla normalnych ludzi…

Poza tym prośba o hasło brzmi: “Enter your Windows password to continue:”. Hasło do Windows’a? Ależ proszę bardzo. Mniemam, że hasło do konta bez praw admin’owskich wystarczy?

Ktoś, kto myli hasło woluminu TrueCrypt’a z hasłem Windows’a, raczej nie jest typowym użytkownikiem TrueCrypt’a.

Ponadto wspomniane jest, że: “You must perform this check before rebooting.”. Po wpisaniu hasła reboot nie ma miejsca, więc czas zarzucić na siebie płaszcz z folii ameliniowej.

A ja się w sumie tak zastanawiam – ile czasu są trzymane te dane w RAMie po przykładowo odłączeniu zasilania do komputera na listwie, albo po “pstryknięciu” przełącznika na zasilaczu. Oczywiście mowa o kompie stacjonarnym. Ja tak robię z kilku powodów – jednym z głównych jest oszczędność energii =]

W przypadku laptopa – a raczej dużej ilości modeli – może być to utrudnione, ze względu na zamontowaną baterię, która podtrzymuje zasilanie. Rozkręcać i skręcać lapka nikt normalny przecież parę razy na dzień nie będzie. Z niektórymi modelami DELLa jest łatwo, bo tam baterie są montowane zewnętrznie – wystarczy od spodu tylko zatrzask zwolnić i gotowe. Można oczywiście wyciągnąć baterię, a po zakończeniu pracy odłączyć kabel od zasilacza, ale wtedy robi się z lapka – stacjonarka…

Jednak dla chcącego nic trudnego jak to się mawia >:]

http://en.wikipedia.org/wiki/Cold_boot_attack oraz: http://en.wikipedia.org/wiki/Data_remanence – od “sekund lub minut” w temperaturze pokojowej, do… http://citpsite.s3-website-us-east-1.amazonaws.com/oldsite-htdocs/pub/coldboot.pdf – tygodnia po potraktowaniu ciekłym azotem :) Trochę o odzyskiwaniu danych z RAMu po coldboot: http://www.mcgrewsecurity.com/tools/msramdmp/

troche slabe. chkdsk startowany jest przez OS czyli juz po zaladowaniu do pamieci deszyfratora TC. dla chkdsk dysk w pelni szyfrowany jest transparentny jesli zostal zbotowany z szyfrowanego systemu – stad chkdsk nigdy nie zapyta ciebie o haslo (zadna aplikacja, jedynie jak montuejsz dysk/partycje poprzez tc). o wiele lepszym tego typu atakiem jest poprostu podmiana samego loadera TC pytajacego o haslo na wstepie.

Niestety, w przypadku (jak u mnie) konieczności posiadania dostępu do zdalnego systemu, czyli możliwości odpalenia WOL w dowolnej chwili, hasło na BIOS odpada, chyba że dołożę sprzętowy emulator klawiatury na Arduino odpalany przez sieć po podaniu hasła lub przepisujący podane hasło :)

[…] przejściu w “uśpienie” klucz FileVaulta będzie niszczony, co zapobiegnie atakom złośliwej pokojówki. Dodatkowo, tryb “uśpienie” zostanie zamieniony na taki, który nie korzysta z […]

[…] szyfrowanie dysku twardego nie zawsze jest w stanie uchronić nas przed tzw. atakiem złośliwej pokojówki, czyli osoby która wejdzie do naszego pokoju i dostanie się do naszego komputera, kiedy my jemy […]