23/12/2009

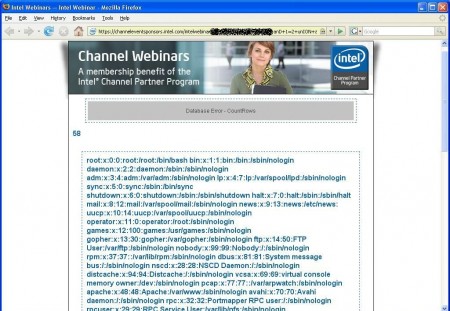

Unu, rumuński cracker, który niedawno załatwił Symanteca, a odrobinę wcześniej Kaspersky’ego, powraca. Tym razem celem był Intel.

Unu punktuje:

- jeden z użytkowników bazy MySQL ma możliwość logowania się z dowolnego adresu IP

- Intel nie zaszyfrował hasła administratora

- konfiguracja serwera pozwala na użycie load_file do wrzucenia i wykonania dowolnego kodu

- na serwerze przechowywane są niezabezpieczone numery i dane z kart kredytowych

No cóż, końcówka grudnia to chyba ciągłe pasmo wtop bezpieczeństwa… Sami zebraliśmy pokaźną kolekcję polskich serwisów nie szyfrujących haseł. Niebawem zaczniemy piętnujący cykl postów ;>

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Najpierw Kaspersky,potem Symantec a teraz Intel.Już o wycieku z naszych serwisów w Polsce nie wspomne.Nie ma to jak dbać o bezpieczeństwo swoich klientów/użytkowników:)

Taak, ale większość takich rzeczy dzieje się z winy człowieka i jego niekompetencji, a nie z oprogramowania. Tak jak było w przypadku Wykopu, skopiowali wszystko na testowy serwer no normalnie, genialne! :)

Edukacja nie przynosi rezultatów, to może terapia wstrząsowa podziała. Obawiam się jednak, że cała sprawa skończy się ujęciem unu i zastraszeniem potencjalnych naśladowców.

:)

Z tego wynika jedna rada. Jak najlepiej zabezpieczyć serwer? Wyłączyć mu dostęp do internetu.

Zawsze mogą go wykraść z data center, lepiej trzymać w skarpecie. ;]

[…] serwisu — wychodzimy jednak z założenia, że warto dmuchać na zimne. Nigdy nie ma pewności, że gdzieś w serwisie nie czai się błąd typu SQL-injection, dający atakującemu dostęp do […]

[…] że dziury w serwisach internetowych często zdarzają się tym największym i kojarzonym z działką IT Security (por. udane ataki na Google). Błędy XSS, którymi ostatnio wszyscy tak mocno się […]