20/10/2011

Jeśli na biurku obok twojego laptopa, znajdzie się iPhone, to możesz mieć problem. Najnowsze badania pokazują, że na podstawie odczytów z akcelerometru w iPhone można z powodzeniem wywnioskować, jakie klawisze są wciskane na klawiaturze komputera.

Zdalny keylogger z iPhone’a

Nie tak dawno pisaliśmy o tym, jak to akcelerometr w iPhone może zostać wykorzystany do przechwycenia PIN-u wprowadzanego na klawiaturze telefonu. Najnowsza publikacja zespołu z Georgia Tech i MIT pokazuje, że iPhone’a i jego akcelerometr można wykorzystać do jeszcze jednego ataku.

Jak działa iPhone-keylogger?

iPhone umieszczony na blacie obok klawiatury wychwytuje wibracje powstałe na skutek uderzeń palców w klawisze. Na podstawie wibracji oprogramowanie przewiduje, co “ofiara” wstukała na klawiaturze. I to z 80% skutecznością!

Warto tu podkreślić, że iPhone nie odczutuje klawisza po klawiszu, ale skupia się na rozpoznaniu wciskanych par liter. Do wytrenowania keyloggera użyto 58 000 wyrazów. Dodatkowo lepsze wyniki osiągnięto przy pomocy iPhone’a 4, który w przeciwieństwie do iPhone’a 3GS posiada oprócz akcelerometru także żyroskop.

Uważaj również na własnego iPhone’a

Na koniec warto zauważyć, że nie tylko obce iPhone’y położone na naszym biurku mogą stanowić problem. Informacje o wciskanych klawiszach może przechwytywać także nasz własny telefon, o ile zainstalujemy na nim z pozoru niewinną aplikację, która będzie miała dodatkową “ukrytą” funkcję…

Lepiej wiec trzymać iPhone’a w kieszeni. Albo zamienić na starą Nokię ;)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Trochę mnie przerażają te nowinki z keyloggerami wykorzystującymi akcelerometry. Powoli w życiu pojawiają się metody zdobywania danych, których nie uświadczyliśmy nawet w “CSI: Miami” ;)

Rodzaj klawiatury nie ma znaczenia dla tego keyloggera?

Wspomniane jest 58 tyś wyrazów, czyli mam rozumieć, że z hasłami, które są losowymi sekwencjami znaków będzie miał problemy?

Rozpoznaje też wciśniętego shifta?

Podejrzewam, że bardziej chodzi o nauczenie keyloggera, z jaką siłą i prędkością są wciskane różne klawisze w różnych kombinacjach. Np inaczej “zabrzmi” wpisanie “az”, a inaczej “ae”.

“For example, take the word “canoe,” which when typed breaks down into four keystroke pairs: “C-A, A-N, N-O and O-E.” Those pairs then translate into the detection system’s code as follows: Left-Left-Near, Left-Right-Far, Right-Right-Far and Right-Left-Far, or LLN-LRF-RRF-RLF. This code is then compared to the preloaded dictionary and yields “canoe” as the statistically probable typed word. Working with dictionaries comprising about 58,000 words, the system reached word-recovery rates as high as 80 percent.”

Wiec wprowadzane 58000 slow sluzy jako baza “wzorcow” wibracji, ktore wykrywa telefon, a nastepnie przeksztalca to na orientacje poszczegolnych klawiszy wzgledem siebie. Skutecznosc podejzewam podobna jak w T9 na klawiaturze numerycznej. Podejzewam, ze wzorce wykazuja pewne podobienstwo niezaleznie od materialu podloza (mocniejsze udezenie vs slabsze).

A jakie znaczenie ma użycie shifta jeśli z 8^64 dzieki temu keylogerowi zejdą do 8^4?

@mariusz

Z tego co napisałeś to działa wtedy gdy wiadomo po której stronie laptopa znajduje się ajfon.

Czas przerzucić się na układ Dvoraka…

Albo też korzystać z jakże europejskiego AZERTY :) O ile ten “keylogger” działa jedynie z układem qwerty.

Lame, lame, lame.

Solucja: Zrobić sobie biurko z jednego kawałka marmuru/granitu i po sprawie :-D

Nie będzie terlipać ani hybać.

…wystarczy nie trzymać telefonu obok klawiatury.

Z tą 80% skutecznością również bym polemizował. Zbyt wiele zróżnicowanych czynników musi zostać wzięte pod uwagę. Rodzaj klawiatury, skok klawisza, siła nacisku, materiał podłoża, odległość od klawiatury itd. Przez te małe szczegóły siła wibracji się zmienia więc i odczyty keyloggera powinny się zmieniać. Te 80% skuteczności można pewnie osiągnąć w stałych warunkach laboratoryjnych. W grupowych testach praktycznych te 80% spadnie pewnie do 20-30%.

@mistiqe odległość nie ma aż takiego znaczenia, ponieważ proporcje drgań pozostają bez zmian, więc wystarczy przeskalować. Atak zapewne opiera sie na analizie statystycznej+ergonomia użytkowania klawiatury. Zapewne środkowy rząd jest najsilniej naciskany, bo tak najwygodniej. Jak się bronić? Trzymać klawiaturę na podkładce, która tłumi wszystkie drgania (własne kolana?). ;)

@kostuch: odnośnie odległości – masz rację. Jednak to nie zmienia faktu pozostałych zmiennych które muszą zostać wzięte pod uwagę i których praktycznie nie da rady wszystkich ogarnąć. Chyba, że ja czegoś nie wiem. Poczekamy na bardziej techniczną publikację na temat tego “keyloggera”.

jestem zdumiony. ale do wykorzystania tego jako typowego keyloggera to daleka droga. jednak będzie to pomocne do zawężania zakresu hasel w brute force.

Czekam na oprogamowanie analizujące koła powstające w kubku kawy stojącym koło klawiatury:D

80%? Z samych wibracji? Chętnie bym to zobaczył. I sprawdził, czy np. położenie jakiegoś przedmiotu pomiędzy klawiaturą a telefonem nie zakłóca tego odczytu.

Albo wściekłe walenie jak podczas pisania na maszynie :P

A gdzie video prezentujące działanie takiego keyloggera?

odczutuje – jeszcze pogrubione…

Podobnie dane z akcelerometru można wykorzystywać do do stworzenia keyloggera do samego telefonu i jego klawiatury ekranowej: http://geeknizer.com/android-iphone-keylogger/

Patrz link w drugim akapicie…;)

@Piotr: W moim wieku ślepota jest już usprawiedliwiona, ale kajam się :)

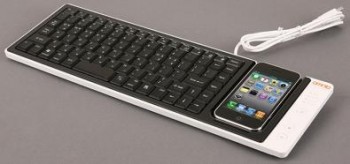

jak widać na załączonym obrazku iPhone jest zadokowany w stacji i wówczas jego czujnik ładnie zbiera drgania klawiatury, bo stanowią w pewnym sensie niejako jedność,po rozdzieleniu nie będzie już tak różowo, trochę “żduka dla żduki” jak to mawiał Boguś zwany Lindą

Przecież to przykładowa ilustracja… #facepalm

I kolejny powód by pozostać przy telefonie z J2ME :)

Co my posiadamy w komórkach tak straszliwie ważnego, że wszystkie te agencje i inne policje chcą od nas pozyskać?

@Piotr K.

a ja myślałem, że ta ilustracja to jest poglądowa … i nie spuszczę twarzy na wewnętrzną część dłoni.

Mam wrażenie, że z równie dobrym powodzeniem można wykorzystać pierwszy lepszy mikrofon.

Co też badani zauważyli, i co zostało opisane w powyższym tekście.

Potraktuj to jako informację zwrotną o małych szarych fragmentach przypominających reklamę;).

[…] klawiatury mogą wykrywać wibracje pochodzące od wciskania klawiszy i na tej podstawie sondować, jakie hasło wpisał użytkownik a często wystarczy po prostu trzymać je w ręce w trakcie wprowadzania hasła… Ciekawe […]