16/12/2020

Wczoraj na Facebooku minister rodziny, pracy i polityki społecznej, Marleny Maląg, pojawił się kontrowersyjny wpis. Chwilę później oficjalny profil Ministerstwa opublikował informację, że konto Pani minister zostało zhackowane. Z kontem Pani minister nic innego (poza publikacją kontrowersyjnego wpisu) się nie działo. Wpis powisiał kilka godzin, po czym został skasowany, a jeśli wierzyć dziennikarzom cytującym policję, to “konto było odzyskiwane dwa razy”.

Czy to faktycznie “hakerzy”?

Zacznijmy od najbardziej interesującej wszystkich kwestii. Czy publikacja kontrowersyjnego postu to naprawdę sprawka włamywaczy? Tego nie wiemy. “Zhackowanie” konta co prawda wedle dziennikarzy WP potwierdziła policja, ale artykuł na WP jest tak kuriozalny, że do tej wiadomości póki co należy w całości podejść z dystansem. Wpis na stronie pani minister równie dobrze mogli dodać włamywacze, jak i sama pani minister lub jej współpracownicy. To prawda, że wielu polityków i innych postaci publicznych po publikacji niezbyt rozsądnych wpisów tłumaczy się “atakiem hakerów”:

- Poseł Paweł Kukiz

- Rektor prof. dr hab. inż. Uniwersytetu w Radomiu

- Republikanin Dean Browning (tu “pomyłka”, nie hackerzy ;)

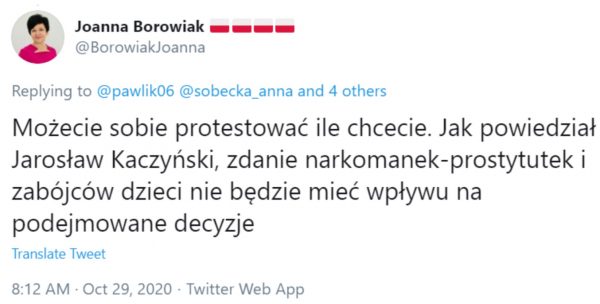

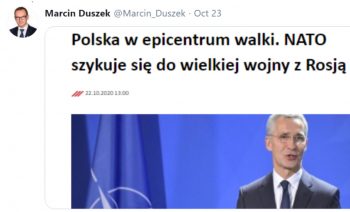

Ale prawdą jest także, że konta polityków są przejmowane w celu celowego szerzenia kontrowersyjnych wpisów i polaryzacji oraz dezinformacji społeczeństwa. Przypomnijmy, że zaledwie miesiąc temu ktoś faktycznie przejął konta kilku polskich polityków PiS, m.in. Joanny Borowiak i, jak ustalili dziennikarze Konkret24, także Marcina Duszka (sprawa odważnych zdjęć prywatnych “z asystentką”) i Andrzeja Melaka.

Na kontach opublikowano treści przeciw strajkowi kobiet, a potem promowano fałszywe treści na temat NATO.

Kontrowersyjne twity, jak można było się domyśleć, szybko skomentowała i nagłośniła opozycja, m.in. poseł Budka i partia Razem (która wpis już usunęła), “nakręcając” akcję dezinformacyjną. Zwróćcie uwagę, że posty wykorzystywane do operacji dezinformacyjnej miesiąc temu są zbieżne z tematyką posta, który ukazał się na koncie pani Marleny Maląg.

Nie ferujemy jednak żadnych wyroków, zdając sobie sprawę, że niezależnie co byśmy nie napisali, zawsze znajdą się tacy, którzy będą mieli inne zdanie i nie zaakceptują prawdy, która nie do końca jest po ich myśli. To zresztą jeden z celów, dla których realizuje się operacje dezinformacyjne ;)

Odnotujemy jednak, że policja potwierdziła dziennikarzom WP, że “dwa razy” wczoraj “odzyskiwała” konto pani minister. Niepokoi nas to “dwa”…

Jeśli to było włamanie, jak mogło do niego dojść?

Możliwości jest kilka. Dwie najbardziej prawdopodobne to:

- Pani minister korzystała z takiego samego hasła do konta na Facebooku, jak do innego serwisu, z którego jej dane wyciekły (i są publicznie znane).

- Pani minister kliknęła w linka, którego otrzymała w e-mailu, na Messengerze (nawet od znajomego!) i nie zorientowała się, że nie została przekierowana na fałszywą stronę logowania do Facebooka — gdzie niestety wpisała hasło. Czyli klasyczny atak phishing.

Jak się zabezpieczyć przed przejęciem kont?

O ile rozumiemy, że “zwykły obywatel” może mieć wyrąbane na swoje profile w mediach społecznościowych, to naprawdę ciężko jest nam zrozumieć, że VIP-y swoich kont przed phishingiem nie zabezpieczają, choć przed phishingiem można się zabezpieczyć w 100%.

Zarówno Facebook, Twitter, GMail, Microsoft jak i dziesiątki innych serwisów wspierają dwuskładnikowe logowanie przy pomocy kluczy U2F, czyli jedynego rozwiązania, które w 100% chroni przed phishingiem.

Dlatego mocno sugerujemy każdemu, kto nie chce dać się zhackować:

- Kup sobie klucz U2F np. w tym sklepie. Najtańsze klucze sprawdzonej, szwedzkiej firmy Yubico to koszt 160 złotych, ale jednego klucza możesz używać z wieloma serwisami. To niewielka cena, która na pewno jest wielokrotnie niższa niż koszt stresu i być może wstydu po tym jak ktoś przejmie Twoje konto i upubliczni Twoje prywatne wiadomości lub skradnie Ci tożsamość i wyłudzi od Twoich znajomych pieniądze “na Blika”.

- Obejrzyj nasz darmowy wykład o tym Jak zabezpieczyć swoje konta w serwisach internetowych przed hakerami?. W godzinę dowiesz się jak poprawnie ustawić hasła i co włączyć na GMailu, Facebooku i Twitterze, aby maksymalnie utrudnić przejęcie Twojego konta.

Zastanawia nas, dlaczego politycy po zeszłomiesięcznych wpadkach swoich kolegów wciąż nie wyciągnęli z nich wniosków i nie zabezpieczyli swoich kont? Ciekawe też, na ilu jeszcze kontach ważnych w Polsce osób ktoś już teraz siedzi i słucha, nie ujawniając jeszcze swojej obecności…

Aktualizacja 17.12.2020, 10:57

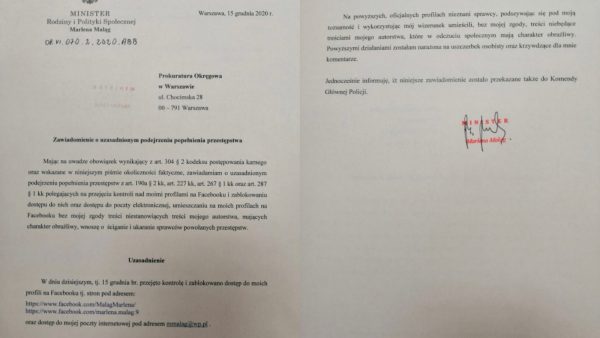

Ministerstwo podzieliło się kopią zawiadomienia które zostało złożone do prokuratury i na policję:

Wynika z niego, że phishing mógł zacząć się od e-maila. Ciekawe czy służbowego.

PS. Klucz U2F to świetny prezent na święta. Dlatego kup kilka kluczy i rozdaj rodzinie, wtedy phishing nie będzie im straszny, nawet jeśli ktoś skutecznie ich podejdzie.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Możecie pokazać jak skonfigurować U2F do konta Microsoft? Bo za Diabła nie mogę znaleźć takiej opcji.

https://www.microsoft.com/en-us/microsoft-365/blog/2018/11/20/sign-in-to-your-microsoft-account-without-a-password-using-windows-hello-or-a-security-key/

https://support.microsoft.com/en-us/windows/sign-in-to-your-microsoft-account-with-windows-hello-or-a-security-key-800a8c01-6b61-49f5-0660-c2159bea4d84

Nie wszędzie się da, jeżeli masz konto firmowe to firma może nie udostępniać takiej opcji (nie wiem dlaczego, ale tak jest np w moim korpo…)

Panie Marku, jesli ma Pan zaklejone USB to zgaduje ze wzgledu bezpieczenstwa ;-)

jeśli taki kluczyk ma być skonfigurowany w firmie, czytaj w domenie windows, to sprawa nie jest trywialna. czy są na to jakieś przepisy krok po kroku?

To kwestia wersji konta firmowego MS – dopiero Azure Active Directory w wersji Premium P1/P2 mają yubi. Niższe mają do wyboru aplikację MS Authenticator, dzwonienie na numer lub kod smsem.

Klikam te linki jak skonfigurować konto Microsoft z kluczem, a tam: windows 10 required♂️

A co z Xboxem, linuksem?

Z tamtymi systemami nic. Nie są bezpieczne, to nie używaj.

Nie wiedziałem, że policja�zajmuje się odzyskiwaniem shakowanych kont. Ciekawe.

Szukasz obsługi Linux na stronach Microsoft?

Użyj Google: linux+u2f

Np. dla Arch (i Manjaro): https://wiki.archlinux.org/index.php/Universal_2nd_Factor

tutaj policja niczego nie odzyskuje. po prostu obecna ekipa przy korycie podpisała umowę z kilkoma dużymi dostawcami. na wniosek policji taka firma ponownie nadaje dostęp do konta na tej zasadzie, że policja już zweryfikowała tożsamość właściciela konta. i tyle. to jest tak że idziesz do admina i mówisz “zapomniałem hasła do konta, zrób z tym coś proszę”, i zazwyczaj dostajesz nowe tymczasowe hasło które sobie zmieniasz po zalogowaniu.

Jak na podstawie pisma do prokuratury wywnioskowaliście, że zaczęło się od phishingu konta służbowego?

Nie ma tam o nim ani słowa.

Co do sprawy sprzed miesiąca to czy Pani Joanna nie napisała kolejnego twitta w którym tlumaczy się, że zrobiła to przez przypadek myśląc że wysyła wiadomość prywatną?

A co do samego artykułu to mam wrażenie że kończy się w połowie, jest reklama klucza i potem nie ma powrotu do głównego wątku :/

Ten drugi wpis u Pani Joanny też był dodany przez włamywaczy. Bardzo sprytne, prawda? Daje dodatkowy argument przeciwnikom i jeszcze mocniej dezinformuje.

Dziękuję za sprostowanie, dałem się nabrać. A akurat były to dwa tygodnie testowania twittera jako nowej dla mnie platformy social i po dwóch tygodniach uznałem że lepiej usunąć.

Czy jeden klucz U2F może służyć dwojgu użytkowników czy muszę mieć jeden dla mnie a drugi dla żony? I co jeżeli używamy jednego laptopa?

Mikołaj czeka na info.

Najlepiej jakybś sam miał 2.

Pomyśl o tym co się stanie jak zgubisz lub się zepsuje, a przy okazji zapomnisz gdzie masz zapisane klucze awaryjne dla serwisów.

Tracisz wtedy dostęp do własnych kont.

Powód jest prosty. Politycy podobnie jak społeczeństwo mają niską świadomość zagrożeń cyfrowych.

Gdyby politycy wyciągali wnioski to mielibyśmy Szwajcarię albo Irlandię u nas a nie państwo z kartonu chroniące interesy korporacji. Choćby i weszli na konta 300 posłów to pozostali posłowie nic nie zrobią.

Przede wszystkim konto Pani Maląg zniknęło na kilkanaście godzin z fb.

A co z 2FA ale nie w postaci przepisywania kodu, tylko aplikacji która dostaje powiadomienie push “czy to Ty się logujesz”? Przecież taka aplikacja też “swoimi »cyfrowymi oczami« patrzy na adres strony, na której loguje się użytkownik”. Tylko nie piszcie, że da się ją obejść, bo jeśli tak przyjmiemy, to U2F też się *da* obejść (tylko że trudniej).

Taka aplikacje da się obejsc, niestety. Podasz login i hasło, które atakujący wpisze na prawdziwej stronie, to spowoduje pusha do Ciebie – a Ty go potwierdzisz, bo przecież się logujesz (tyle tylko że nie zdajesz sobie sprawy że na fałszywej stronie) i w ten sposób otworzysz dostęp do konta atakującemu.

W scenariuszu z kluczem nawet jak włożysz klucz w port USB/zbliżysz do telefonu i go dotknjesz podczas logowania na fałszywej stronie to odpowiedź z klucza która dotrze do przestępcy nie pozwoli mu na użycie jej na prawdziwej stronie (odpowiedź “zawierać” będzie fałszywy URL, dlatego prawdziwy serwis ją odrzuci)

Mało tego! Gdy ktoś przejmie Twój login/hasło do Gmaila i w środku nocy telefon zacznie pikać żeby potwierdzić TAK / NIE, TO NIE JA – to na 20% odruchowo/nieświadomie klikniesz TAK, wpuszczając złodzieja.

Najgorsze, że mając skonfigurowane konto na Androidzie, nie da się tego wyłączyć. Chyba, że przez włączenie “Ochrony zaawansowanej”. Tyle, że wtedy przestanie też działać Google Authenticator, SMS-y i kody zabezpieczające z telefonu. Zostanie U2F i kody jednorazowe. Coś za coś.

Co myślicie o U2F jako aplikacji mobilnej – Krypton Authenticator (krypt.co), projekcie obecnie należącym do Akamai? Chroni przed phishingiem, ale czy jest godny zaufania?

„ nie zorientowała się, że nie została przekierowana na fałszywą stronę logowania do Facebooka”

chyba błąd, bo jak to tak, „myślała że loguje się na fałszywej stronie logowania do Facebooka a nie zauważyła, że loguje się na prawdziwej?”

Za przejmowanie kont polityków w social mediach odpowiada jeden z najbardziej znanych na świecie hakierów, uaktywniający się zwykle w weekendy, aczkolwiek reguły nie ma. Nazywa się Walker. Johhnie Walker. To taki agent 0.7 blended, czyli zmieszany, a nie wstrząśnięty. Czasem działa wspólnie z kolegą po fachu po fachu, niejakim Jackiem Danielsem. Na temat ataku może wypowiedzieć się np. poseł który bezrefleksyjnie zaakceptował cookies (czytaj: Kukiz). Co najśmieszniejsze, ci hakierzy po wyrzuceniu ich z biurowca pod nazwą “W in the JAR” teraz oficjalnie rezydują w biurowcu dla niepoznaki nazwanym “W on the Rocks”. Mnie przed atakami na szczęście chroni pakiet sprzętowy Single Malt ;-)

To jest mega mega przykre, że jesteśmy już tak skłóceni ze sobą że w przypadku tego ataku nikt nawet pani minister nie daje kredytu zaufania że rzeczywiście ją hackneli. Nie jestem za pisem ale w tym incydencie widzę rękę ze wschodu, która cieszy się że odniosła sukces.

@Kieff

To nie jest kwestia skłócenia. Ja także w przypadku osób które lubię, ale które jednocześnie znam z ignorancji technicznej oraz wzbudzania fałszywych alarmów, jestem bardzo sceptyczny wobec podawanej przez nich wersji wydarzeń. To klasyka – jeśli ktoś wystarczająco dużo razy krzyczy “tonę” i ratownicy po dotarciu do niego orientują się, że tak naprawdę robił sobie jaja / chciał zwrócić uwagę kolegów / litość szefa, a bynajmniej nie tonie – którymś razem będą sceptyczni. A którymś razem nie dotrą na czas.

Jeśli ktoś ciągle mija się z prawdą, nie może się dziwić, że mu nie dowierzają.

Dla gmaila klucz bezpieczeństwa może być jedyną metodą uwierzytelnienia – można dodać do konta dwa klucze bez telefonu/sms jako alternatywy.

Z tego co wiem dla Facebooka i Twittera można dodać klucz bezpieczeństwa, ale nie można usunąć telefonu jako alternatywy. To naraża na ryzyko sim swap?

Nie, o ile na TT i FB ustawisz zamiast telefonu (kod na SMS) aplikację typu Authenticator. Trzeba tylko pamiętać o tym aby nie wierzyć w komunikaty podczas logowania że “uwierzytelnianie kluczem nie jest dziś dostępne”. Mówię o tym na darmowym webinarze który jest podlinkowany w artykule.

Czy w ten sposób można zabezpieczyć logowanie do bankowości internetowej?

Nie. Chociaż wiemy, że jeden bank rozważa wprowadzenie. Ale w przypadku bankowości, problem nie polega na nieautoryzowanym dostępie do konta (fakt, można sobie wtedy spojrzeć w kilka informacji) a na potwierdzeniu przez klienta transakcji innej niż mu się wydaje. A tego problemu technologia U2F/Fido2 nie rozwiąże, bo nie do tego służy (nie pokaże co użytkownik faktycznie “podpisuje/autoryzuje”).

Czy ten klucz pasuje do smartfonów, tabletów, Linukza, NetBSD, Makbuków, Midori OS i ReactOS?

Na smartfonach i tabletach tak, ale z obsługą NFC.

Pod linuksem też bez problemu.

Panie Grzegorzu, jesli ma Pan zaklejone USB to zgaduje ze wzgledu bezpieczenstwa ;-)

Przepraszam pomylka. Mozna usunac.

Klucze yubi czy jakiekolwiek inne sa mega niewygodne.

Minusy:

Jak zgubisz to co zrobisz?

Musisz miec dwa jesli zdarzy sie sytuacja powyzej

Musisz miec zawsze przy sobie

Skomplikowana oblsuga

W moim przypadku nie udalo mi sie go zintegrowac z keepass

Plusy: bezpieczne tyle i az tyle.

Ja swoj zgubilem ale jakos specjalnie go tez nie szukalem :)

Jak zgubisz, to masz zawsze jednorazowy kod, który otrzymujesz od serwisu podczas konfigurowania klucza. Jeśli ktoś uważa, że kod zgubi, to polecamy kupić 2 klucze (albo kilka) i podpiąć je wszystkie do danego serwisu. Wtedy jeden do sejfu, drugi zakopany w lesie i problem z głowy ;)

Klucza nie trzeba mieć zawsze przy sobie (zależy jak skonfigurujemy urządzenie, z którego logujemy się do usług zabezpieczonych kluczem, ale z reguły dopóki jest aktywne ciastko sesyjne, klucz je nie jest wymagany). Natomiast dlatego nazywa się go kluczem, żeby …wpiąć go obok klucza do domu i nosić przy sobie. Można też niektóre zostawić na stałe w porcie USB.

Zarcik z zakopywaniiem w lesie jest moze i smieszny, ale warto zaznaczyc, ze nie da sie klonować kluczy u2f, więc za każdym razem jak dodajemy u2f do jakiegoś serwisu, musimy isc do lasu odkopac klucz, dodać serwis, zakopać klucz ponownie. To raczej wyklucza trzymanie zapasowego klucza w innym miescie (lub w lesie)

Powiedzcie to takiemu onetowi na ten przykład. Masz dwie opcje: albo konto bez uzywania klucza sprzętowego i osiagalne z Thunderbidra, albo z kluczem i tylko przez www. Albo rybki albo akwarium. Nie wiem co chodzi po głowie ludziom w tej firmie, ale narpawdę, to jest żenujące.

A powiedz coś WP/o2! Albo ich aplikacja z kodami online lub offline, albo “goń�się leszczu, twoje konto wkrótce przestanie działać”. Czemu nie np. Google Authenticator? Bo on dla nich nie umie szpiegować.

OK, a jakie ograniczenia (poza koniecznością posiadania klucza) narzuca to na przykład przy koncie Google? Bo, o ile pamiętam, przy konfiguracji informuje, że nie można podpiąć większości serwisów pod logowanie Google i jeszcze kilka podobnych ograniczeń, które zaczynają być zwyczajnie kłopotliwe.

Interesują mnie klucze U2F. Naczytałem się na niebezpieczniku, jakie to jest super (śmierdzi to trochę afliliacją).

Pytania:

1. Jak można zaatakować 2FA/google authenticator na ajfonie? Czy istnieje jakiś realistyczny wektor ataku?

2. Mój pierwszy klucz jaki kupię będzie wspierał USB-C i NFC (więc będzie droższy). Czy zapasowany klucz który będę trzymał w sejfie może być tani? np. wspierać tylko USB-A?

3. Co jeśli np. spali się dom i w cholerę pójdą oba klucze, albo zgubie oba… czy to oznacza dożywotnią utratę poczty bez możliwości odzyskania? (zakładam, że przecież wszelkie SMSy czy google auth będą wyłączone). Czy przy próbie dodania nowego klucza google nie poprosi o autoryzację którymś ze starych? Nie sądzicie, że to trochę niebezpieczne?

4. Czy google auth na ajfonie zabezpieczonym biometrią nie daje lepszego poziomu bezpieczeństwa niż U2F w scenariuszu członka rodziny/domownika próbującego uzyskać dostęp np. do gmaila, fb, itd?

5. Czy google auth na ajfonie zabezpieczonym biometrią nie daje lepszego poziomu bezpieczeństwa niż U2F w scenariuszu służb próbujących uzyskać dostęp do zasobów (np. przez włamanie do domu, do pokoju hotelowego i podwędzenie klucza na chwilę)?

6. Przeczytałem, że seria 5 od yubikey umożliwia bezhasłowe logowanie… czy da się to wyłączyć i używać tak jak wcześniejsze wersje?

7. Czy da się zrobić kopię klucza, zamiast dodawać drugi klucz do usług? (scenariusz: drugi zapasowy klucz leży u mojej mamy w innym mieście, ale nie muszę go dodawać do nowych usług, bo to kopia mojego pierwszego klucza, więc klucze działają wymiennie)

Oj, chyba nie przeczytałeś dokładnie opisu naszego klucza na sklepie i nie obejrzałeś darmowego webinara – tam są odpowiedzi na praktycznie wszystkie Twoje pytania. Ale, skrótowo:

1. Tak, istnieje. Wpiszesz kod na podrobionej stronie a przestępca przepisze go na prawdziwej. Demo ataku na webinarze.

2. Tak, dokladnie to sugerujemy w opisie droższych kluczy w naszym sklepie

3. Nie, będziesz mieć jeszcze kod jednorazowy który serwis dostarcza przy setupie klucza

4,5. , skąd znają hasło? Jeśli znają to poznają też do iPhona.

6. Tak

7. Nie

O kluczach U2F pisaliśmy lata temu chyba jako pierwsi w Polsce, zanim dało się je u nas kupić. Od dawna rekomendujemy klientom i widzimy jak dobrze obniżają ryzyko powdrozeniu w wielu firmach. To jedyny produkt kogoś innego, który dopuściliśmy do sprzedaży na naszym sklepie. Bo działa. Nie zarabiamy na nim praktycznie nic, marża pokrywa koszt pakowania i obsługi zamówień oraz prowizji sklepowych i serwera. Nie musisz kupować u nas, kup gdziekolwiek. Nam nie chodzi o to żebyśmy zarabiali a żeby Polacy byli bezpieczniejsi.

@ Piotr Konieczny 2020.12.19 10:04

“3. Nie, będziesz mieć jeszcze kod jednorazowy który serwis dostarcza przy setupie klucza”

Nie przypominam sobie aby kiedy włączyłem Advanced Protection i dodałem dwa klucze bezpieczeństwa google dostarczyło mi jakiś kod jednorazowy.

Za to na https://landing.google.com/advancedprotection/faq/ jest informacja:

“Jeśli zgubisz klucz, ale będziesz zalogowanym użytkownikiem na którymkolwiek ze swoich urządzeń, możesz dodać lub zastąpić klucz na account.google.com. W innym przypadku musisz przesłać prośbę o odzyskanie konta. Potwierdzenie Twojej tożsamości i przywrócenie dostępu do konta może zająć Google kilka dni.”

To prawda bo google AP to inna bajka, dla bardziej świadomych. Nie wiem jak jest bez google advanced protection, ale chyba przy parowaniu klucza wypluje kod (lub każe wcześniej skonfigurować apkę).

Co nie znaczy, ze babka nie powinna poniesc zadnych konsekwencji – bo zaraz jakies cwaniaki zaczna spokojnie i publicznie organizowac kolejny holokaust przez (niekoniecznie nieprzypadkowo) “zhakowane” konta, calkowicie zwolnieni z odpowiedzialnosci za swoje slowa…

Ps. Ja sam moge zlozyc zawiadomienie do prokuratury ze stalem sobie na łące a ktos ze mnie zlosliwie i bezprawnie wydoił 200 lirow, co nie znaczy ze wydarzenie z zawiadomienia mialo miejsce (i to NAWET jesli ktos zostanie skazany…)

Ależ Pan głupoty gadasz.

Równie dobrze można każdego zgłaszającego szkodę do AC od razu skazywać za wymuszanie odszkodowań.

Kara jest po udowodnieniu winy i tyle.

Co to wogole za porownanie? Od kiedy to sama stluczka przynosi kozysci?

“Rownie dobrze krowa moze zezrec za duzo trawy i w ten sposob udowodni ze sie mylisz…”

Pomijajac juz to, ze jeszcze nie slyszalem o ubezpieczycielu ktory wierzyl by poszkodowanym na slowo – a wlasnie to ma tutaj miejsce. Pani Minister rzuca (swoja droga wyjatkowo niemoralnymi) propozycjami, a potem *twierdzi* ze to nie ona… Ok…

A słyszał Pan kiedyś o ubezpieczycielu, który wyciąga konsekwencje za oszustwo bez udowodnienia pierw oszustwa?

Oczywiście, że stłuczka może przynieść korzyści. Mało to razy ktoś wymuszał stłuczkę, żeby dostać nową lampę w miejsce takiej, którą sam pierw uszkodził przy parkowaniu? Byli i tacy, co potrafili sobie podpalić auto po awarii wykluczającej naprawę lub korzystną odsprzedaż.

> “Oczywiście, że stłuczka może przynieść korzyści. Mało to razy ktoś wymuszał stłuczkę

> żeby dostać nową lampę w miejsce takiej, którą sam pierw uszkodził przy parkowaniu?

No jakbym rozmawial z niezbyt rozgarnietym kurczakiem. Stluczka NIE PRZYNOSI KOZYSCI – ODSZKODOWANIE NIE JEST NATURALNYM KOMPONENTEM SZTUCZKI tylko mechanizmem majacym rekompensowac czesc strat na zasadzie solidarnosci, wszyscy placa skladki ktoych wysokosc jest do ogarniecia zeby uniknac sytuacji w ktorej glupi przypadek rujnuje ich finansowo. Natomiast to co opisales powyzej to nic innego jak oszustwo – nie kazdy zysk na ubezpieczeniu musi byc oszustwem, ale takie ktore jest nie jest zadnym argumentem. Bo to argument z rodzaju “oddaj mi swoje pieniadze bo ci je moge ukrasc – ja bede przestepca, ty ofiara przestepstwa – czyli dobrowolny datek oferuje kozysci kazdej ze stron!”

> A słyszał Pan kiedyś o ubezpieczycielu, który wyciąga konsekwencje

> za oszustwo bez udowodnienia pierw oszustwa?

Z tego co rozumiem, warunkiem przyznania odszkodowania jest (w normalnych warunkach) spelnienia pewnych przeslanek, skonstruowanych tak zeby byly latwe do spelnienia przez faktycznych przestepcow a trudne dla oszustow, poniewaz swiat w ktorym zyjemy nie jest niestety takim w ktorym mozna zaufac na slowo (pomijajac juz kwestie kompetencji – bo ktos moze stwierdzic ze zbity reflektor to podstawa do zezlomowania).

Spelniasz warunki przysluguje ci odszkodowanie a jego nie przyznanie samo w sobie jest oszustwem, i znowu “oszustwo” nie jest argumentem na nic patrz ludzie kradnacy po sklepach mogacy argumentowac ze sprzedawczyni nie wyda im towaru jak zaplaca…

Natomiast niewiem czemu ma sluzyc cwaniakowanie tutaj za pomocy zabawy elastycznoscia definicji oszustwa… Parasz sie pan moze zawodowo wyludzeniami?

“Latwych do spelnienia przez faktycznych przestepcow”

Powinno byc “Latwych do spelnienia przez faktycznych poszkodowanych”.

Oj prawie ci sie udalo falszowanie rzeczywistosci :p

A teraz stwierdzam sobie ze to nie bylem ja tylko HAKERY i wszysko cacy…

No ja przepraszam – czy ludzie sa naprawde tak naiwni?

Jesli potrafisz *udowodnic* ze to byl atak hakerski, to oczywiscie wszystko ok i bardzo przepraszam, ale nie powinny byc jakies konsekwencje! Jak ja kupie sobie CKM, ktory potem bedzie sie walał w ogrodku, jakis dzieciak podpie* go i zrobi masakre a ja w tej sytuacji jestem bez winy? Pytanie jest czy konto PANI MINISTER bylo zabezpieczone przynajmniej w podstawowy sposob i STOSOWNIE do funkcji jaka sprawuje wlasciciel?

Ps. Jak ktos sie zastanawia, post wczesniej byl kontynuacja odpowiedzi na wypowiedz “Marcin 2020.12.21 14:50” (reply button sie czasem cos psuje)

Swoja droga, konta politykow powinny dzielic sie na publiczne(polityczne) i prywatne, gdzie publiczne powinny byc zarzadzane przez odpowiednie do tego sluzby (jak normalne konta pracownicze) a na prywatnych cale ryzyko jest na wlascicielu – tzn. albo kazda wypowiedz polityczna traktowana jest jako przejecie konta (przestepstwo) albo bierzesz ryzyko na siebie i jesli parafrazujac: “twoja (podobno skradziona) spluwa zostanie znaleziona kolo martwej prostytutki”, po prostu idziesz siedziec…

“O ile rozumiemy, że “zwykły obywatel” może mieć wyrąbane na swoje profile w mediach społecznościowych, to naprawdę ciężko jest nam zrozumieć, że VIP-y swoich kont przed phishingiem nie zabezpieczają, choć przed phishingiem można się zabezpieczyć w 100%.”

Przecież większość polityków to idioci…

Cześć,

Zainteresowany Waszym artykułem https://niebezpiecznik.pl/post/jak-pani-minister-konto-przejeto-albo-nie/?fbclid=IwAR2gduBTNbzsc_qip9DxjWk0IqlbUjyRjbfRJqja2RXsQ-tDUkzJygabdNY

Kupiłem klucz Yubico, ale jestem zawiedziony. Skonfigurowałem go na FB, jednak nie da się wyłączyć weryfikacji za pomocą kodu SMS. Oznacza to więc, że jeżeli ktoś ma dostęp do mojego telefonu to i tak może obejść klucz. Wystarczy, że na FB kliknie, że nie ma klucza. Napisaliście coś takiego:

Niewiele osób jest świadomych tego, że jednorazowe kody wysyłane SMS-em czy generowane w aplikacji takiej jak Authenticator/Authy da się wyłudzić i obejść w ten sposób dwuskładnikowe uwierzytelnienie. A klucza U2F w ataku phishingowym obejść się nie da — nawet jeśli ofiara nie zauważy, że jest na “lewej” stronie i wpisze na niej hasło, a potem podepnie klucz do portu USB i go naciśnie, to przestępca nie otrzyma drugiego składnika, który pasowałby do serwisu, pod jaki się podszywa. Nie wchodząc w szczegóły kryptografii asymetrycznej, klucz U2F swoimi “cyfrowymi oczami” patrzy na adres strony, na której loguje się użytkownik i do fałszywej stronie nie wyśle prawdziwej odpowiedzi.

Czy jednak jeżeli mam ten klucz to, przed takim atakiem jestem zabezpieczony? Przecież wystarczy kliknąć, że go nie mam.

Odepnij telefon po skonfigurowaniu klucza.

[…] temu opisywaliśmy jak przejęto konto minister Marleny Maląg. Tym razem niepokojące treści pojawiły się na profilu posła […]

[…] ma miesiąca, żeby któryś z polskich polityków nie został zhackowany. Tym razem pliki, które rzekomo mają należeć do szefa Kancelarii Prezesa Rady Ministrów, […]

[…] w tym całym incydencie. Mądry Polak po szkodzie… Jak zwykle nie wyciągnięto wniosków po pierwszej fali ataków. Nie wyciągnięto ich także po drugiej fali. Każdy z postów opisujących kolejne incydenty w […]

[…] Włamanie na konta minister Marleny Maląg, Joanny Borowiak, Marcina Duszka, Andrzeja Melaka […]

[…] dezinformację, polaryzację i generalnie — burdel medialny — potrafi wywołać były ataki na polskich […]