23/3/2017

Amerykański departament sprawiedliwości informuje, że 48 letni Evaldasowi Rimasauskasowi udało się, przy pomocy jedynie e-maila i podrobionych dokumentów, wyłudzić aż 100 milionów dolarów z 2 amerykańskich firm technologicznych z branży social-media. Litwin po prostu podszył się pod spółkę będącą biznesowym partnerem obu ofiar.

Sklonował firmę-patrnera

Evaldas zaczął w 2013 roku od założenia na Litwie spółki o takiej samej nazwie jak znany azjatycki producent komputerowy, który jest obecny na rynku od lat 80-tych i regularnie przeprowadza wielomilionowe transakcje z amerykańskimi spółkami, w tym obiema spółkami-ofiarami. Fałszywa spółka Evaldasa otworzyła następnie rachunki bankowe zarówno w Litwie jak i na Cyprze. Wtedy Evaldas skontaktował się z pracownikami firm-ofiar — w rządowych dokumentach nie pada ich nazwa, ale zagraniczne media opisują je jako “gigantów technologicznych działających w branży social media i usług online”.

Kontakt nastąpił z “adresów e-mail stworzonych tak aby przypominały oryginalne adresy azjatyckiego producenta sprzętu“, a wiec zapewne z domeny z subtelną literówką, albo po prostu w litewskiej domenie TLD. Jedynie poprzez komunikację e-mailową Evaldasowi udało się przekonać pracowników spółek-ofiar, aby należne azjatyckiemu koncernowi pieniądze zostały przekazane na konta w banku na Litwie. Nie wiemy niestety, jakiego pretekstu użył, ale musiał on być przekonujący, bo na konto Evaldasa pieniądze faktycznie wpłynęły. I tak szybko jak się pojawiły, zostały rozesłane do banków na Słowacji, Węgrzech i Hong Kongu. Aby banki nie nabrały podejrzeń, Evaldas dodatkowo uwiarygadniał swoje wielomilionowe przelewy sfałszowanymi fakturami i kontraktami.

Ponieważ jednak spółka była zarejestrowana na jego dane, a o niezapłacone miliony zawsze ktoś się upomni — sprawa nie tylko wyszła na jaw, ale FBI nie miało większych problemów z namierzeniem i aresztowaniem Evaldasa. Postawiono mu 4 zarzuty i grozi mu do 20 lat więzienia.

Zaskakujące czy nie?

To, że da się wyłudzać pieniądze tylko i wyłącznie za pomocą e-maila, siedząc po drugiej stronie świata, wiemy od dawna. Na łamach Niebezpiecznika informowaliśmy o tego typu incydentach zarówno w Polsce:

- Podlaski Zarząd Dróg przelał 3,7 miliona złotych na złe konto

- Warszawskie metro straciło pół miliona złotych przez fałszywą fakturę

- Polskie firmy na celowniku chińskich gangów

jak i zagranicą

- wyłudzili 46 milionów dolarów od producenta sprzętu sieciowego

- Ryanair stracił 5 milionów dolarów płacąc za paliwo złej spółce

Tzw. ataki socjotechniczne wykorzystywane są zresztą nie tylko do wyłudzenia przelewów za fałszywe faktury, ale do zatrudniania się na stanowiskach, na które nie ma się kompetencji (por. Podrobił e-maila aby dostać pracę w TVP).

To co wzbudza niedowierzanie zagranicznych mediów w przypadku ataku Evaldasa, to fakt, że ofiarami padły firmy technologiczne, działające w branży mediów społecznościowych, a więc — wedle dziennikarzy — zatrudniające pracowników, którzy powinni być bardziej świadomi zagrożeń. Nas atak Evaldasa jednak wcale nie dziwi.

Socjotechnika poważnym zagrożeniem w polskich firmach

W ostatnich latach w ramach wykonywania testów penetracyjnych z użyciem socjotechniki wykonywaliśmy kontrolowane ataki na pracowników topowych polskich firm z sektora technologicznego i z branży bankowości. Do tej pory mamy 100% skuteczność. To znaczy, że w każdym przypadku, nasz atak powiódł się i uzyskaliśmy nieautoryzowany dostęp do cennych firmowych zasobów (nie tylko finansowych).

Wniosek jest prosty: ataki socjotechniczne działają, a polskie firmy nie są na nie gotowe.

Nasze ataki z reguły zaczynają się od podstawienia fałszywego serwisu imitującego firmowego webmaila, albo innego z systemów, z których korzystają pracownicy audytowanej firmy. Potem następuje rozesłanie zespoofowanego e-maila i przejęcie haseł od tych z pracowników, którzy nie zauważą różnicy pomiędzy “domeną” a “dorneną”.

Kiedy pozyskamy dostęp do skrzynki e-mail, praktycznie zawsze jesteśmy w stanie nie tylko znaleźć “wrażliwe” dokumenty, ale również precyzyjnie zmapować strukturę zatrudnienia w firmie i następnie wykorzystać ją do eskalacji ataku na kolejne osoby, w tym te, które posiadają uprawnienia do kontrolowania transakcji finansowych. Tym razem nie musimy już “spoofować” e-maili. W eskalacji ataku często pomaga nam wykorzystywanie przez pracowników tych samych haseł do wielu systemów …i zmęczenie (rozkojarzenie) ofiar. Większość ataków celowo wykonujemy tuż przed końcem dnia pracy, kiedy czujność jest niższa, a ewentualna wpadka spowoduje, że dział bezpieczeństwa będzie miał olbrzymi problem, aby wszystkich skutecznie powiadomić. Nie wszyscy przecież mają telefony służbowe, albo — jeśli je mają — odbierają je po godzinach pracy. W trakcie prowadzonych przez nas ataków, nie tylko wykradaliśmy dane ze skrzynek e-mailowych kadry zarządzającej, ale również obchodziliśmy systemy dwuskładnikowego uwierzytelnienia, pozyskiwaliśmy dane z systemów finansowo księgowych i sami podstawialiśmy fałszywe faktury.

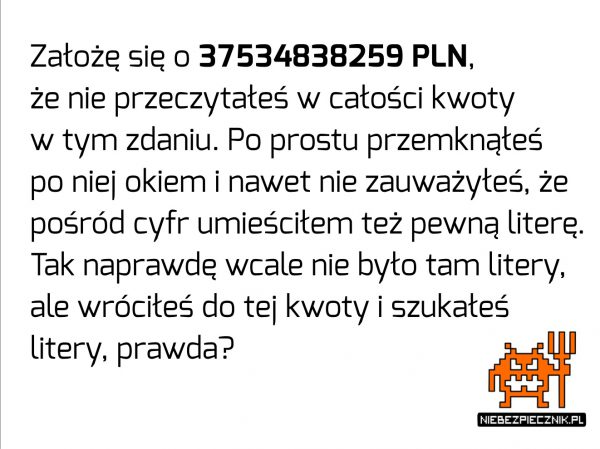

Warto podkreślić, że naszymi ofiarami nie zawsze były tylko niczego nieświadome panie Halinki z kadr, ale także administratorzy systemów i szefowie zespołów programistycznych z wieloletnim stażem. Bo podejść da się każdego, trzeba tylko trafić na odpowiednią chwilę. Najprościej obrazuje to poniższe ćwiczenie:

Jeśli dałeś się złapać na powyższy trik (zwłaszcza, że znajduje się on w artykule o socjotechnice) lub zastanawiasz się jak można skutecznie podnieść świadomość Twoich współpracowników w temacie ataków socjotechniki, zapraszamy do kontaktu — w swojej ofercie mamy 2 usługi, które pomogą zabezpieczyć Twoją firmę przed tego typu atakami:

- testy penetracyjne wykorzystujące socjotechnikę. Ich przeprowadzenie umożliwi ci poznanie słabych stron nie tylko firmowej sieci, ale przede wszystkim personelu. Poza sama odpornością pracowników na ataki typu phishing i spoofing, w praktyce weryfikujemy też procedury, zwłaszcza te, które powinny w poprawny sposób obsłużyć incydent po jego wykryciu. Prawie zawsze coś pójdzie niezgodnie z planem — lepiej wychwycić to w ramach “kontrolowanego” ataku, a nie podczas realnego incydentu ;)

- szkolenie Bezpieczny Pracownik, podnoszące świadomość personelu w zakresie socjotechniki i bezpieczeństwa (m.in. korzystania z internetu; przeglądarki, e-maila, pakietu biurowego czy VPN-a). Szkolenie realizujemy w 2 wariantach — dla tzw. “pań Halinek”, czyli wszystkich pracowników korzystających w pracy z komputera, jak i dla VIP-ów (managerów i Zarządu — bo tu zwracamy uwagę na dodatkowe kwestie istotne dla kadry zarządzającej). Szkolenie możemy oprzeć nie tylko na “znanych przykładach z innych firm”, ale także na konkretnym case study bazującym na wynikach ataku na twoją firmę. W celu uzyskania oferty skrojonej pod Twoją firmę, wyślij zapytanie na adres szkolenia@niebezpiecznik.pl.

PS. A kto z Was zauważył literówkę w słowie partner?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Jesteście mi winni trzydzieści siedem miliardów pięćset trzydzieści cztery miliony osiemset trzydzieści osiem tysięcy dwieście pięćdziesiąt dziewięć złotych!

Dawać!

:)

Nie “trzydzieści siedem miliardów pięćset trzydzieści cztery miliony osiemset trzydzieści osiem tysięcy dwieście pięćdziesiąt dziewięć” tylko “trzydzieści siedem miliardów pięćset trzydzieści cztery miliony osiemset LITERA_Y osiem tysięcy dwieście pięćdziesiąt dziewięć”.

A teraz przyznaj, że wróciłeś do artykułu, żeby sprawdzić czy rzeczywiście czegoś nie przeoczyłeś :)

Podbijam. Umowa to umowa – założyli się – przegrali – muszą zapłacić.

P.S. Jakby co to mogę być świadkiem. Siedzieliśmy razem w pokoju i czytałeś na głos artykuł. Bez zająknięcia przeczytałeś na głos poprawnie wpisaną kwotę i dopiero potem pozostały tekst. Sądzę że nie znajdą bardziej wiarygodnego dowodu aby podważyć naszą linię ataku.

P.S.2 Nie zapomnij podzielić się fifty/fifty w końcu razem czytaliśmy arta.

Serio, nie wracałem, od razu zacząłem nazywać tę liczbę. Lubię to.

:)

Pani Basia z kard i Beatka z księgowości to największy wróg bezpieczeństwa w firmie. So true.

Przecież piszą, że nie tylko Basie i Beatki dają się na to złapać…

W Białymstoku wyłudzili też kilka mln zł i starają się posadzić księgową z urzędu, ale kazał wykonać przelew jej przełożony.

Nienawidzę Was za tę literę ;-)

Niech ktoś pochwali jak rozwiązał problem odcięcia pracownika od internetu. Tak aby mógł odbierać maile i wchodzić na strony internetowe.

Niestety dziś google jest także narzędziem pomagający w pracy.

Zastanawiałem się nad zwirtualizowaniem firefoxa i neta puszczenie po vlan. Tak aby np. poczcie (Microsoft Mail) i na stacji roboczej nie było internetu. Ale okno z firefox miało intenret. Taka osobne pudełko (piaskownica) co było niezależne od systemu operacyjnego na którym pracuje pracownik.

Możesz zablokować dostęp na firewallu do wszystkich maszyn poza serwerem. Na serwerze (Debian, Ubuntu) instalujesz x2go server. Na końcówkach instalujesz x2go client.

Działa z podobną szybkością jak RDP, zwłaszcza jeśli odpalasz tylko aplikację (bez pulpitu)- popatrz w opcje.

Whitelisting. Pracownik ma tylko dostęp do dozwolonych stron (gugiel, strony branżowe, e-mail) a wszystko inne jest wycinane, wliczając strony typu webproxy coby nie omijał blokad.

Zastanawiam się czy oprzeć na doceker a w niej zainstalować firefox.

Łączyli by się po vnc.

Firewall wytnie cały net w sieci dla stacji roboczych/serwerów. Włączał bym od czasu do czasu co by aktualizacje poszły automatycznie dla stacji roboczych.

Problemem może być przenoszenie tekstu między oknami (schowek), drukowanie, zapisywanie plików na dysk.

Problemem do tego jest jeszcze monitoring – historia co na co wchodzi pracownik. Obecnie oparte na statlook. Tak wiec musi być identyfikacja usera.

Przy dużej ilości pracowników tworzenie indywidualnych obrazów dla każdego pracownika jest średnia wym pomysłem.

Obecnie mam uwierzytelnianie oparte na AD. Stacje z Win10pro

x2go lepiej sprawdza się niż VNC. Schowek działa, chociaż czasem zawodnie.

Pliki możesz wymieniać po sambie (dyski sieciowe).

Nie wiem o jakich obrazach mówisz. Nie znam statlooka. Nie wiem czy można zrobić uwierzytelnianie AD.

Ale wiem, że x2go działa, bo sam z tego korzystam w podobnym scenariuszu.

jak chcesz sprawdzonego sandboxa to FF możesz umieścić dodatkowo w firejail.

Działa, sprawdzone.

Mr. Boo 2017.03.23 15:51 | # |

> Włączał bym od czasu do czasu co by aktualizacje poszły automatycznie dla stacji roboczych.

Jak masz, wspomniałeś, AD, to po co jakieś włączanie? WSUS i group policy.

WSUS nie mam obecnie skonfigurowane. Także można to przemyśleć i w drożyć. Problem iż nie chce mieć WSUS zainstalowane na AD. Ponieważ nie chcę instalować dodatkowych rzeczy co by nie mieć więcej problemów z niezawodnością.

Także nie wiem czy nie lepiej nie kombinować i cudować a wydać parę złoty i kupić licencje na utworzenie serwera RDP.

Bo RDP mam sprawdzone i działa takie rzeczy jak

– czytnik podpisów kwalifikowanych – działa dobrze połączenie czytnika z pulpitem zdalnym stąd można podpisywać i akceptować certyfikatem (podpis kwalifikowany)

– nie ma problemów np. z wgraniem plików na lokalny dysk co unikne potrzebę konfigurowania zasobów SMB dla użytkowników. Bo rdp odrazu mapuje dyski lokalne do pulpitu zdalnego

– działa dźwięk

– będzie działało uwierzytelnianie AD. Serwer RDP zepnę z AD a na firewallu ustawie tak aby tylko uwierzytelnianie działało.

– dobre zarządzanie i monitorowanie bo bez problemu będzie działał statlook.

– będzie działa silverlight i inne wynalazki, które są często wykorzystywane przez projekty ministerialne. –

– zaoszczędzę czas na cudowanie i wysłuchiwanie użyszkodników czemu nie działa czemu tak itd.

Możesz zrobić RDP, ma wady (cena) i mnóstwo zalet o któryvch wspomniałeś. Tylko zainstaluj na oddzielnej maszynie (może być wirtualna) a nie na serwerze AD.

Serwer RDP chce oddzielić całkowicie co by AD zawsze działało. Czyli było idiotoodporne. Ale mimo to kilka portów miedzy rdo a ad będzie trzeba otworzyć.

SMB także będzie odciete dla RDP.

Ale jest jeszcze jeden problem. Wsparcie techniczne, które udzielam przez teamviewer.

TeamViewer ma możliwość ustawienia proxy ale pragnę wszystko wyciąc co by nie było możliwości wykorzystania potencjalnych furtek. Np. znalezienie proxy przez soft.

Jest z tego co widzę ustawienia tylko po LAN więc, team po vpn pozwoli łączyć się.

Wiem, że są różne szkoły jak np. stworzenie profile systemu. Gdy z neta chce się kożystać to trzeba się przelogować i podłącza się do innej sieci. Niestety pracownicy często muszą mieć jednoczesny dostęp do obu źródeł.

I chyba nic lepszego sensownie działające nie znajdzie się. Bo co z tego, że zrobię docker z firefox jak potem trzeba łączyć po vnc a wtedy mogę mieć problemy z kompatybilnością. Także inne jak wspomniane x2go.

Trzymając się konwencji memów: not sure if smart or stupid

Niby sprytny sposób na wyłudzenie gotówki, a jednocześnie nawet brak jakichkolwiek prób zatarcia śladów. Chyba, że liczy. że nie dojdą do pieniędzy i po 10 latach jak wyjdzie za dobre sprawowanie to będzie bogaty.

Ja tam bym wpuścił wszystko w BTC a portfel bym schował na jakimś filehoście typu MEGA albo dropbox gdzie nikt by nie doszedł, dodatkowo w zaszyfrowanym wolumenie truecrypta spakowanym w rarze na hasło. Oczywiście konto filehostowe założone na fałszywy e-mail typu 10minutemail.

Oczywiście gościu o tym nie pomyślał ale ja bym tak zrobił.

Dopisek: Do tego BTC tylko wartości nabiera więc po tych 10 latach za dobre sprawowanie bym był jeszcze bogatszy niż te 100 milionów.

Rzeczywiście wyłudzenie tak niedopracowane, że aż głupie. Pomyślałem że to jednak niekoniecznie tak, że założył spółkę i wyłudził bez zacierania śladów.

Może dopiero po aresztowaniu dowiedział się, że na jego wykradzione dane ktoś założył spółkę. Rzeczywiście wyjdzie wcześniej za dobre sprawowanie. A ktoś w Hong Kongu cieszy się milionami.

To uczucie… kiedy za kradzież pieniędzy dostaniesz większy wyrok niż za zabójstwo lub gwałt ..

To uczucie, kiedy za rozpoczęcie wojny z powodu ropy i śmierci milionów dostajesz uznanie i dobre stanowisko… Tak w ogóle poszukaj pozwów RIAA, wyroki wskazują, że za udostępnienie nawet 1 mp3 możesz dostać karę większą niż za zabójstwo. Pieniądz od zawsze był ważniejszy niż życie, ale tylko dlatego, że ludzie go tak cenią.

@SuperTux ty naprawdę uważasz że twój pomysł jest dobry?, do tego stopnia uwasz chmurą i sądzisz że nic w przyrodz… internecie nie ginie? :)

To backup portfela w kilku chmurach umożliwiających założenie konta na lewe dane. Zawsze w którejś zostanie.

mielismy podobny przypadek ale troche w druga strone. zajmuje sie zakupami w pewnej firmie handlowej, importujemy duzo towaru z ameryki poludniowej (okolo 1 kontener dziennie – srednia wartosc faktury od naszego dostawcy to 100tys usd).

ktos podszyl sie pod naszego dostawce z argentyny: najpierw dostalismy “od niego” info o nieznacznej zmianie jego adresow mailowych a potem z “nowych” adresow info o zmianie rachunkow bankowych + prosbe aby jak najszybciej zaplacic kilka faktur bo musza jakies rozliczenia zrobic. co ciekawe przyslali nam faktury od tego dostawcy z naniesionym juz “nowym” numerem konta. przyznam ze na poczatku chcialem isc im na reke i zaplacic ale cos mnie tknelo i zadzwonilem do dostawcy. okazalo sie ze to przewal i wszyscy ich odbiorcy na calym swiecie dostali taj jak i my – takie info … i kilku zaplacilo.

Nie dałam Wam się złapać na trik z ciągiem liczb i niby-ukrytą literą. Niestety identyczny obrazek już dzisiaj spotkałam ;)

Socjotechnika to podstawa. Zabezpieczenia poszły do przodu, ludzie nie i to właśnie ludzi najłatwiej złamać.

Mam – świeży pomysł: dział bezpieczeństwa zasobów ludzkich. Jako pracownik korpo jesteś odpowiedzialny za ważne, firmowe sprawy (jak przelew na 94023S589zł), przychodzisz rano do pracy i rozwiązujesz test na spostrzegawczość przygotowany przez zespół DBZL (lub po ang. HRSD). Zawalasz test – obrywają Ci z premii i dostajesz dzień przymusowego, bezpłatnego urlopu :D

P.S.: Dobra fantastyka – ludzie do korpo byliby w takim przypadku podawani na taśmach, jak auta w fabryce :D,

P.S.2: Tak – w ciągu cyfr jest litera…

P.S.3: “Łamałem ludzi, nie hasła” doskonałym mottem do artykułu