13/3/2013

Kancelaria Premiera, MSZ, MON i Kancelaria Prezydenta zhackowane. Wiemy kto stoi za tymi włamaniami.

W zeszłym tygodniu jako pierwsi w Polsce opublikowaliśmy informację o włamaniu do sieci KPRM na podstawie anonimowego zgłoszenia od jednego z pracowników KPRM. Rzecznik prasowy KPRM wydał wtedy lakoniczne oświadczenie o “możliwości nietypowej aktywności“. Wczoraj nareszcie KPRM przyznała, że atakujący przejął skrzynkę Tomasza Arabskiego i wysyłał z niej zainfekowane wiadomości do innych instytucji rządowych — ale sytuacja jest znacznie poważniejsza! Od kilku dni drążyliśmy temat i dziś wiemy już co się stało i kto stoi za włamaniem do KPRM. Wiemy także, że na KPRM się nie skończyło – atakujący włamał się również do sieci komputerowych MON, MSZ i Kancelarii Prezydenta Rzeczpospolitej Polskiej.

KPRM milczy, więc włamywacz się ujawnia

W czwartek pod naszym pierwszym artykułem dotyczącym włamania na serwery KPRM odezwał się Alladyn2 — osoba, która włamała się rok temu na serwery CUW (jednostki świadczącej usługi na rzecz KPRM). Alladyn2 przyznał, że to on stoi za obecnym włamaniem do KPRM i że udało mu się złamać zabezpieczenia także innych ministerstw:

Pragnąc uspokoić CERT oraz inne instytucje rządowe, uprzejmię informuję, że nie był to “state sponsored attack”. Więc nie były to “chinole” i ich APT1 :) Rok temu się nie udało, tym razem KPRM zdobyty (inne ministerstwa też się załapały na niezamówiony test penetracyjny). Na razie trwa zacieranie śladów, ale za kilka dni pojawi się dowód, że nie był to tylko dostęp do poczty kilku pracowników :)

Natychmiast skontaktowaliśmy sie z osobą korzystającą z pseudonimu Alladyn2, prosząc o dodatkowe wyjaśnienia i przesłanie dowodów na poparcie opisywanych przez niego ataków. Na podstawie odpowiedzi Alladyna2, można potwierdzić, że uzyskał on nieautoryzowany dostęp (czyt. włamał się) do:

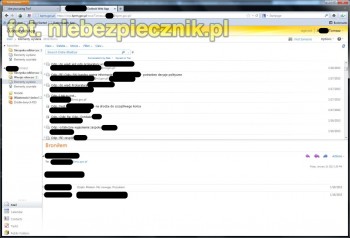

- poczty elektronicznej pracowników KPRM, jednym z nich jest były szef Kancelarii Prezesa Rady Ministrów:

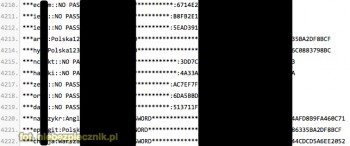

- Active Directory KPRM, skąd wyciągnął, jak twierdzi nazwy użytkowników i ich hasła (w tym hasła administratorów domeny — szybkie przeszukanie Pastebine’a potwierdza, że zrzut ponad 1300, częściowo ocenzurowanych kont AD pracowników KPRM został niedawno opublikowany w internecie — wśród nich znajduje się hasło premiera Donalda Tuska)

Alladyn2 wyjaśnia, że testuje bezpieczeństwo instytucji rządowych bo chciałby, aby były one dobrze zabezpieczone. Alladyn2 dąży do tego, aby za rok, podczas kolejnej próby włamania (którą już teraz zapowiada), nie udało mu się dojść tak “głęboko” jak obecnie. Hackowanie, jak dodaje, przynosi mu “fun i doświadczenie”. Nie interesują go firmy komercyjne, te — żartuje — zostawia Chińczykom.

“Jak za rok zrobię powtórkę i nie uda mi się nigdzie zdobyć praw admina domeny to będę spał spokojniej :)”

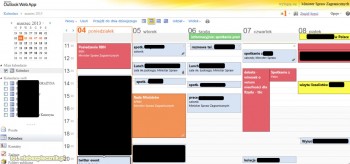

Alladyn2 zapewnia, że “żadne wrażliwe dane nie opuściły sieci rządowych, chodziło tylko o sprawdzenie ich zabezpieczeń“, ale jednocześnie podsyła screenshoty zawierające m.in dane osobowe pracowników “zhackowanych” instytucji, w tym zrzut z kalendarza jednego z najwyższych rangą pracowników MSZ:

MSZ, MON i Kancelaria Prezydenta (KPRP) też zhackowane?

Alladyn2 przyznał, że oprócz KPRM testował także zabezpieczenia KPRP, MON i MSZ. Nie chciał zdradzić z jakimi rezultatami. Twierdzi, że obecnie podsumowuje swoje działania i wyda odpowiednie oświadczenie w przyszłym tygodniu. Na razie, jako dowód podsyła screenshota z metasploita, na którym widać kilka (licznik wskazuje, że było ich kilkadziesiąt) aktywnych sesji do przejętych przez Alladyna2 hostów nie tylko z sieci KPRM, ale także z MSZ i KPRP (o tym dlaczego na poniższym obrazku nie ma MON-u za chwilę).

W przypadku MSZ Alladyn również dostał się do loginów i haseł Active Directory, na co wskazuje opublikowany na Pastebine wyciąg z ponad 8000 kont!

Znalezione w internecie, opublikowane przez Alladyna loginy (częściowo ocenzurowne) oraz hashe haseł 8000 pracowników MSZ

O ile z MSZ Alladynowi2 się udało, to z KPRP i MON, jak przyznaje, nie poszło tak łatwo:

“W ataku na MSZ mogłem też na bieżąco przeglądać ich pocztę i obserwować jakie działałania podejmują aby odeprzeć atak. KPRP i MON zbyt szybko wykrył atak i nie miałem czasu przejąć admina domeny.”

Oświadczenia instytucji rządowych dotyczące tego włamania

Zapytaliśmy zarówno KPRP, jak i MSZ oraz MON o komentarz do włamań. MSZ odpisało, że potrzebuje więcej czasu na przygotowanie odpowiedzi — opublikujemy je jak tylko zostaną do nas przesłane. Departament Prasowo-Informacyjny MON jak na razie milczy, a Kancelaria Prezydenta RP przesłała następujące oświadczenie:

W odpowiedzi na Pana pytania uprzejmie informujemy, że Kancelaria Prezydenta RP jest świadoma incydentu informatycznego związanego z bezpieczeństwem sieci teleinformatycznej KPRP na przestrzeni ostatnich 2 tygodni. Internauta Alladyn2 nie kontaktował się z Kancelarią Prezydenta RP w celu przekazania rekomendacji co do usunięcia błędów. Dodatkowo informujemy, że obecnie trwa analiza incydentu dotyczącego poczty elektronicznej, która zawierała załącznik ze złośliwą zawartością. Informacje przetwarzane na komputerze nie są sklasyfikowane jako niejawne w rozumieniu przepisów ustawy o ochronie informacji niejawnych.

Wszystkie otrzymane od Alladyna2 materiały przesłaliśmy także do rządowego CERT-u, który zajmuje się analizą tych incydentów. Poprosiliśmy o opinię na temat wiarygodności zarówno screenshotów jak i zrzutek haseł z AD. Do chwili publikacji artykułu nie otrzymaliśmy żadnej odpowiedzi w tej sprawie.

Co Alladyn2 zarzuca rządowym informatykom

Zapytaliśmy Alladyna2 o listę napotkanych w trakcie ataku podatności, które najbardziej go zaskoczyły. Jest to:

- Trzymanie haseł do serwerów i aplikacji w formie jawnej (txt) na pulpicie lub dyskach sieciowych

- Używanie konta admina domeny do monitorowania stacji roboczych (dzięki temu miało się udać podnieść uprawnienia w sieci KPRM)

- Brak reakcji systemów bezpiezeństwa (AV/IPS/SIEM-u) na przeprowadzane przez kilka dni ataki słownikowe

Czy Alladyn2 boi się konsekwencji swoich czynów?

Alladyn2, pytany o to czy nie boi się kosekwencji wykonywania “niezamówionych testów penetracyjnych” instytucji rządowych, odparł, że wierzy w siłę serwerów proxy… (Potwierdzamy, włamywacz chroni swoją prywatność — unika odpowiedzi na pytania mogące go zidentyfikować, a wszystkie komentarze dodaje przez TOR-a). Zdaje sobie także sprawę z tego, że “trochę wkurzył ABW”. Dodaje jednak, że po ataku na CUW przekazał administratorom informacje, gdzie popełnili błędy wraz z rekomendacjami. Teraz zamierza uczynić to samo i chwilę potem podsyła nam następujące wskazówki:

Rekomendacje po atakach w 2013:

1. Monitorować:

a. próby logowania się na OWA na konta z wysokimi uprawnieniami,

b. próby logowania się na wysokie konta na stacjach roboczych,

c. próby wyłączenia procesu AV lub jego odinstalowanie na serwerach i stacjach roboczych,

d. dodanie/usunięcie/zatrzymanie usługi na kluczowych serwerach,

e. próby wyłączenia FW lub dodania nowej reguły na serwerach.

2. Wdrożyć HIPS-y na kluczowych serwerach (np. monitorowanie nowych plików wykonywalnych w %TEMP%).

3. Wdrożyć czujki sieciowe wykrywające skanowanie portów i próby logowania się na share/ftp/ssh/web (honeypot).

4. Usunąć z grupy „local admins” grupę „domain admins”. Nigdy nie używać wysokich kont w domenie do logowania się na stacje robocze.

5. Ograniczyć/wyłączyć możliwości uruchomienia skryptów powershell dla kont zwykłych użytkowników (tylko nt_service może).

6. Wyłączyć możliwość wykonywania niepodpisanych plików z folderów %TEMP%.

7. Wyłączyć możliwość dodania plików do startup lub reg_run dla kont zwykłych użytkowników.

8. Konta serwisowe logują się tylko na stacjach na których mają się logować (ograniczyć to w AD).

9. Wdrożyć skaner monitorujący minimum 2 razy dziennie porty na kluczowych serwerach.

10. Odinstalować Javę :)Oczywiście rekomendacje z poprzedniego roku dalej aktualne:

1. Wszelkie zdalne dostępy powinny składać się z podwójnego uwierzytelnienia (hasło + token/sms/certyfikat).

2. Wykrywanie błędnych prób logowania nie per konto, tylko globalnie (np. ilość błędnych logowań na rożne konta z różnych IP w zadanym przedziale czasu tworzy alert).

3. Brak uprawnień admina lokalnego dla wszystkich użytkowników (nawet adminów). I nie mówcie, że się nie da, bo się da, tylko trzeba chcieć coś takiego poprawnie skonfigurować.

4. Zablokowane konta lokalnych adminów na każdej stacji, w środowisku domenowym są one nie potrzebne. W razie problemów z siecią, można się zalogować w trybie awaryjnym na te zablokowane konto lokalnie, a przy działającej sieci są konta domenowe helpdesku.

5. Wykrywanie wyłączonych/odinstalowanych AV jako poważny incydent oraz poważne traktowanie logów z AV (nie na zasadzie przeglądania ich raz na pół roku).

6. Admini domeny pracujący na kontach zwykłego usera w domenie. Do prac administracyjnych posiadają oddzielne konto na wysokich prawach, które do zalogowania się wymaga podwójnego uwierzytelnienia.

7. Korzystanie z menadżerów haseł. Niedopuszczalne jest zapisywanie haseł w formie jawnej (w plikach na dysku, w poczcie email, itp.)

8. Separacja za pomocą FW sieci IT i serwerowych od zwykłych użytkowników. Bo czy „Pani Hania” z księgowości potrzebuje się logować przez RDP na kontroler domeny?

9. Dla kont serwisowych i administracyjnych hasło powinno być nie słownikowe i zawierać minimum 15 znaków (co automatycznie likwiduje hash LM, zresztą przechowywanie LM’ów powinno być wyłączone globalnie).

10. Zalogowane sesje na serwerach powinny być automatycznie wylogowywane (nie blokowane) po 10 minutach bezczynności, a użytkownicy nie powinni zostawiać włączonych komputerów po godzinach pracy.

Jak Alladyn2 przeprowadzał swoje ataki?

Oddajmy głos włamywaczowi:

Zawsze pierwszy etap to infekcja chociaż jednej stacji roboczej, tak aby uzyskać informacje o kontach użytkowników, zastosowanym AV, wygląd sieci LAN. Potem już w LANie ataki słownikowe, wyszukiwanie domyślnych lub prostych haseł, ataki socjotechniczne na adminów. W żadnym ataku nie był spoofowany email oraz nie został użyty ani jeden exploit.

Sam malware nie był generowany przez metasploit (tylko shellcode). Malware to był to mój własny kod. Metasploit służył też jako serwer C&C.

Pierwsze ataki szły na ogólne adresy, które można znaleźć w necie. Potem mając już książki adresowe, leciały bardziej targetowane ataki.

Na początku próbowałem z najnowszymi exploitami na Javę, ale okazało się, że albo mają aktualną albo wogóle nie ma Javy na stacjach. Dlatego zgodnie z zasadą KISS użyłem najprostszych metod, typu “grzecznie proszę ściągnąć ten plik i go uruchomić” :)

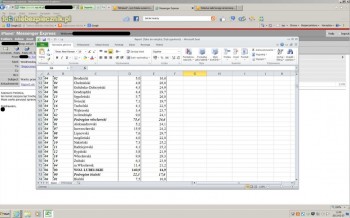

W drugim etapie na inne ministerstwa były już użyte zabawki typu makra w office + skrypty powershell. Infekujący plik Excel widać na poniższym screenie:

A że zawsze uczy się ludzi, żeby nie otwierali załączników od nieznanych osób, to maile infekujące inne ministerstwa były wysyłane ze skrzynek kprm.gov.pl :)

Podsumowanie ataków i wnioski z nich płynące

Jak widać, przeprowadzone przez Alladyna2 ataki nie są skomplikowane. Na miejsce KPRM czy MSZ spokojnie możecie podstawić nazwę swojej firmy i zapewne skutek w 99% byłby taki sam — niech każdy, kto będzie chciał krytykować którąś z pokonanych przez Alladyna2 instytucji o tym pamięta — ktoś prędzej czy później otworzyłby zainfekowany niezbyt skomplikowanym malwarem załącznik, a włamywacz uzyskałby dostęp na stację roboczą szeregowego pracownika w firmie i rozesłałby “wirusa” do jego kontaktów. Dalsza eskalacja ataku to czekanie na błędy administartorów (logowanie na workstację z uprawnieniami admina AD) lub przeglądanie publicznie dostępnych plików (pod kątem haseł w txt).

Ataki Alladyna2 nie odbiegają więc od najbardziej podstawowych i najtańszych opcji testów penetracyjnych wykonywanych np. przez niebezpiecznikowy zespół bezpieczeństwa. Należałoby sobie więc postawić pytanie, czy tego typu testy były wykonywane regularnie w KPRM i MSZ i czy pracownicy tych instytucji byli szkoleni z zakresu ochrony przed socjotechniką?

Co z informacjami niejawnymi?

Należy też silnie podkreślic, że o ile Alladynowi2 udało się dostać do skrzynek pocztowych, kalendarzy i ActiveDirectory w danej intytucji (czyli de facto jej sieci wewnętrznej) to nie miał prawa znaleźć tam informacji tajnych. Systemy przetwarzające informacje niejawne powinny być odseparowane od sieci internetowych. Innymi słowy, nikt z urzędników nie ma prawa trzymać na skrzynce pocztowej czy też swojej workstacji tego typu dokumentów — a jeśli trzymał i wykaże to analiza powłamaniowa, zapewne osoba taka usłyszy poważne zarzuty wynikające z Kodeksu Karnego.

Brawo MON! Brawo KPRP!

Wreszcie, wyrazy uznania należą się administratorom KPRP i zespołowi tzw. MIL-CERT-u, czyli Resortowemu Centrum Zarządzania Bezpieczeństwem Sieci i Usług Teleinformatycznych w MON-ie, za szybkie namierzenie zainfekowanych stacji roboczych i usunięcie z sieci aktywności Alladyna2. Nigdy nie jesteśmy w stanie w 100% obronić się przed atakami, dlatego nie powinniśmy zakładać, ze nigdy nas nie “zhackują” ale przygotować się za wczasu na taką ewentualność. Z tego powodu, w drugiej linii obrony funkcjonować powinien sprawny monitoring “anomalii”, który jak widać w przypadku MON-u i KPRM popłacił — szybkość działania MON-u i KPRP docenił nawet sam Alladyn2.

Te włamania, choć kontrowersyjne, zapewne okażą się w niektórych kręgach wiadrem zimnej wody wylanym na głowę. (To na rządowe komputery można się włamać? Tak łatwo? Pomimo zabezpieczeń?). Zresztą w przypadku MSZ włamania to nie jedyne zagrożenie — jak informują koledzy z Computerworld, z polskich placówek dyplomatycznych wyciekły dane finansowe. Miejmy nadzieję, że z udanych (niestety) ataków Alladyna2, odpowiednie osoby wyciągną odpowiednie wnioski (rekomendacje podane przez Alladyna2 to dobry start). I oby wyciągnęły je szybko, bo pokusimy się o stwierdzenie, że w dzisiejszych czasach internetem i wiedzą wymaganą do przeprowadzenia tego typu ataków dysponuje zapewne większość gimnazjalistów w naszym kraju. I nie tylko naszym… Ataki “wirusami” są już przez niektóre Państwa uważane za równoznaczne z atakami rakietami balistycznymi — używając tej analogii, można powiedzieć, z łatwością można “e-zbombardować” pewne instytucje rządowe. Z domu. Będąc nastolatkiem.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Ruski i tak nie potrzebują się włamywać bo na bank mają u nas normalne konta. Ciekawe czy to hakerzy potrafią wykryć ;)

Dobre.

Fobię masz czy pod nickiem tym ukrywa się Macierewicz ?

szacun na dzielni

a tak serio to wszyscy powinniśmy być wdzięczni, bo dzięki działaniom tego Pana jest szansa na nagłośnienie problemu i być może poprawę zabezpieczeń najważniejszych instytucji w kraju

Skąd pewność, że jest to Pan?

Nie ma pewności, ale tak sugeruje nick.

I cytaty typu “próbowałem” sugerują. pana ;)

To mozna sie wlamac z kuchni?

No w końcu jakiś konkret, bez zbytniej ekscytacji i dobudowywaniu górnolotnych ideologii. Oby więcej takich artykułów.

Również dorzucę swoje trzy grosze uznania za fachowość przeprowadzonego niezamówionego testu penetracyjnego. Tak, jak wspomniał kolega powyżej – bez zbytniej ekscytacji i dobudowywaniu górnolotnych ideologii. Brawo.

Dopóki wszelkie środki ostrożności dla użytkownika końcowego są tylko zawracaniem czterech liter i wszystkie działania informatyków sprowadzane są do robienia problemu to nigdy nie będzie bezpiecznie. Możecie stworzyć najlepszy system zabezpieczeń, a nieodpowiedzialni ludzie, którzy siedzą na końcówkach i tak obrócą wszystko w perzynę. ;-)

@veneoth: Dokładnie tak! Tylko robi to w dość mocny sposób, który moim zdaniem zawsze jest bardziej przemawiający niż wiadomości, które niekiedy są irytująco ignorowane – sam Niebezpiecznik takie przypadki wiele razy opisywał. Szkoda, że takie instytucje rządowe jak MON czy KPRP uległy tak nieco “trywialnym atakom”.

IMHO każdy by uległ. Sytuacja sprowadza się do otworzenia załącznika od tym razem (uwaga!) zaufanej osoby! Załącznik zawiera malware. Przecież wszyscy doskonale wiemy jak łatwo jest stworzyć malware, który nie zostanie wykryty przez ŻADEN program antywirusowy – a callback z sieci do C&C? Prosty test – odpal Skype – jeśli Skype wyjdzie z Twojej do internetu (połączy się), to atakującemu też na pewno się to uda ;-) Whitelisting może i by pomógł, ale mocno zabiłby wydajność pracy takiego np. prawnika czy księgowej…

Bardzo fajny news. A czy ktoś może ewentualnie wie, jaki konkretnie system wykrywania anomalii wdrożony jest we wspomnianych instytucjach? Co zadziałało w tym konkretnym przypadku?

Wiem, że w KPRP jest F-Secure, co z resztą to nie wiem ;]

MON zamierzal 2 lata temu wdrozyć SIEM – ArcSight – czy doszło do skutku … nie wiem …

A co ma F-Secure do systemów “wykrywania anomalii”?

@detergent co masz na myśli pod stwierdzeniem “wykrywanie anomalii”? Miałeś na myśli rozwiazanie w stylu SIEM/SIM, korelację logów, itd.? Czy raczej urządzenia typu IPS/IDS/HONEYPOT etc.?

“Z tego powodu, w drugiej linii obrony funkcjonować powinien sprawny monitoring “anomalii”, który jak widać w przypadku MON-u i KPRM popłacił — szybkość działania MON-u i KPRP docenił nawet sam Alladyn2.”

Tym fragmentem jestem zaciekawiony. Czy ktoś mógłby się bardziej rozwinąć? Interesuje mnie ten konkretny przypadek, nie jakie rozwiązania należy stosować.

Bombonierka dla Alladyna2

Ładnie. Mały plus dla broniących i duży dla Alladyn2.

Jak napisano. Problemem jest to, że w 99% instytucji efekt był by podobny. Wszędzie gdzie jest to oparte na Excelu, Wordzie, JAVA, PDF…

Do bezpieczeństwa podchodzi się bardziej teoretycznie, bo na praktyczne testy bezpieczeństwa nie ma pieniędzy. Zwykle do tego pracodawca wymaga funkcjonalności, a nie bezpieczeństwa. Prędzej czy później idzie się na jakiś kompromis.

Ok, zgadzam się że nie ma kasy na zewnętrzne usługi audytowe, testy penetracyjne, itd…, ale chyba należy mieć choc odrobinę świadomości, że można mieć kogoś (TRZEBA!) kto wyszkolony, z większym uposażeniem zadba o “ich” tyłki…

Zresztą, ani CERT, ani Pollicja, ani inne istniejace państwowe służby zdolne do podjęcia tematyki bezpieczeństwa teleinformatycznego, a już cyberterroryzmu itd… nie mają ani dobrej opinii ani oddanych fanów… Spójrzcie na same komunikaty jakie wydaje CERT lub ich zalecenia … zresztą sam portal niebezpiecznik ma kilka jak nie więcej ciekawych wpisów na ten temat…

Odnośnie tego że żąda się funkcjonalności … też nie do końca, żąda się wykonania projektów o nazwach, za któe się płaci, lub za któe ktoś coś osiąga, nieliczne projekty mają na celu usprawnienie lub wdrożenie nowej lepszej funkcjonalności … o bezpieczeństwie się nie tylko zapomina – po prostu ten aspekt w 80% przypadków nie ma zastosowania – bo aplikacja jest wewnętrzna, bo są hasła, a komunikacja i tak jest szyfrowana, a serwer stoi w pięknej szafie w pokoju obok pani Krysi, a na nim jest wielgaśna naklejka serwerownia (oczywiście drzwi mają klamkę i rygiel, z czytnikiem karty od strony korytarza, któy po podłaczeniu 9V baterii gwarantuje przejście…

PAnowie – nie ma się co skupiać na fragmentach – jak widać jest źle… od techniki, przez regulacje, po informatykę … nawet w zaleceniach jakie dał Alladyn są luki.. ale gdyby MSZ wykorzystał choć tą wiedzę i przekuł ją w faktyczne zabezpieczenia – będzie już jakiś sukces.

Mnie to się tylko nie podoba jak na początku rżnęli głupa.

… nic mi nie jest …

… nic mi nie jest …

… nic mi nie jest …

… nic mi nie jest …

… nic mi nie jest …

Szacunek dla Alladyna2. ABW zamiast szukać jego, powinna się zająć bezpieczeństwem serwerów. Podoba mi się takie włamanie. Gdyby nie on, być może ktoś inny o złych intencjach mógłby narobić szkód. Całkowicie popieram takie włamania, gdzie włamywacz nie wykorzystuje zdobytych informacji, a do tego informuje co należy naprawić.

a skąd pewność, że ktoś już to zrobił?;)

*już tego nie zrobił

Cos mi się zdaje, że redakcja niebezpiecznika bardzo dobrze zna tego Alladyna2

Dobra robota. Świetny spis rekomendacji dla każdego admina. Dzięki Alladyn2!

Przyjemnie się czytało. Rekomendacje Alladyna również sa wiele warte i trzeba je wziąć pod uwagę. Wydrukowałem i idę zrobić rachunek sumienia.

Nie pokonasz windows-owego myszojeba! Jemu gwarancję bezpieczeństwa dają kolejne service packi!! O organizacyjnych rozwiązaniach ZAPOMNIJ! Zwłaszcza w urzędach! Te wszystkie organizacyjne rozwiązania, TO ZAMACH na swobodny dostęp do zasobów stron www (potocznie zwanego dostepem do internetu) dla urzędników!

Robi się nawet takie wygibasy, jak serwery pocztowe u komercyjnego dostawcy! Byle tylko było uzasadnienie podłączenie wyjścia do internetu na każdym biurku! A powód jest prozaiczny! Jak urzędu nie stać na Microsoft Server, to inne rozwiązania nie wchodzą w grę! Dlaczego? Bo wymagają uczenia się, a nie tylko włożenia płytki DVD czy CD i kliknięcia setup.exe albo install.exe… Tak to miernoty urastają do rangi guru w urzędach! Wystarczy, że nie znają nic innego niż MS Windows i mają największe poparcie u dyrektorów, neofitów cyfryzacyjnych! A dopóki przyjmować na stanowiska pracy w IT, będzie się ludzi nie wg kryterium wiedzy rozległej, a tylko “odwagi” kliknięcia w button “OK” czy umiejętności wetknięcia karty sieciowej we właściwy slot, to tak będą wyglądały zabezpieczenia ważnych obiektów! Zresztą dziś wystarczy tylko umiejętność kliknięcia “install”, bo w większości na biurkach są już laptopy. A w laptopach nic się nie dokłada :-) Zatem wystarczy tylko “odwaga” aby kliknąć “install”. Wiedzy nie trzeba żadnej, bo instalacja sama rozwiąże problemy! A jak nie rozwiąże, to zawsze można kupić nowszy laptop! A ten z pewnością sprosta problem instalacji… A wiedza? A po co? Kliknąć potrafi i dziecko z pierwszej klasy podstawówki!

I tak go znajdą, a to co on zrobił to nie było fajne, bo

jak się chce zrobić coś dla kogoś etycznego, to trzeba poprosić o

zgodę i wtedy są korzyści, a nie walić z ukrycia, bo wtedy są

konsekwencje

To ja dodam od siebie, że przyjemnie się czyta wypowiedzi hackera, który potrafi korzystać z języka ojczystego. Najwyraźniej nie należy do pokolenia gimbusów ;)

No jak, przecież napisał LM’ów, a powinien LM-ów!!1

(Czytać tylko z przymrużonym okiem!)

Ale mają zapierdziel w tym MSZ.

i wychodzi jak to certyfikowano sieć, jak zakłady mięsne

:)))

Fajnie napisany artykuł (grauluję). Samo zagadnienie

niezwykle ciekawe. Alladyn2 – dobrze że są tacy ludzie jak

on.

“Ataki “wirusami” są już przez niektóre Państwa uważane za równoznaczne z atakami rakietami balistycznymi — używając tej analogii, można powiedzieć, z łatwością można “e-zbombardować” pewne instytucje rządowe. Z domu. Będąc nastolatkiem. ”

@Piotr Konieczny: Prawie równie łatwo uczynić atak fizyczny. Tylko po co.

ABW powinno takiemu człowiekowi podziękować i…zatrudnić go u siebie,ale pewnie mają teraz mały zgryz,bo ich odrobinę ośmieszył.

Parafrazując można powiedzieć,że w Policji za nadzór na specjalistycznym oprogramowaniem wspomagającym Wydziały Dochodzeniowo-Śledcze jeden z komendantów dostał 200 “patyków”,choć ten program “leży i kwiczy”.

Z drugiej strony po co im ten program skoro przez 6 m-cy niektórzy nie widzą zwłok wiszących w pętli młodego chłopaka.W tym wypadku komputer i najlepsze oprogramowanie nie zastąpi dobrego mózgu z kryminalistyki.

Bardzo ciekawy artykuł.

Ale to nie ABW odpowiada za bezpieczeństwo sieci komputerowych w KPRM/MSZ/KPRP/MON… — nawet jeśli pisząc ABW większość z Was ma na myśli rządowy CERT, to przypomnę, że rolą rządowego CERT-u jest *reakcja* na incydenty, a nie profilaktyka, czy administracja serwerami w poszczególnych ministerstwach… To czy ktoś się stosuje do rekomendacji GOV CERT-u to jego wewnętrzna sprawa (nakazu nie ma). Słyszałem opinie (stare, niepowiązane z tym incydentem), że GOV CERT chciał kiedyś pomóc jakiejś instytucji, ale ta nie pomoc odrzuciła — jej wybór. Powód? Dla mnie nieznany…

@Piko: To się nazywa polityka ;) Podejrzewam, że pomoc sprowadzałaby się do przeprowadzenia audytu, na którym wyszłoby więcej niż można byłoby przypuszczać. Później nie ma zasobów (patrz poniższe komentarze o zasobach ludzkich IT w rządzie) do tego, żeby to naprawiać (i później utrzymywać ten poziom!) ani chęci ze strony betonu, który nie da sobie wytykać błędów. Łatwiej zamieść pod dywan. O budżecie i tym jak będzie wydawany decyduje się na poziomie ministerstw, które wolą się wykazać: pokazać idiotyczne, monolityczne systemy-kolosy – tych z kolei nie ma jak ze sobą łączyć, trzeba budować nowe i tak biznes się kręci.

Szkoda, że przy okazji nie wyciągnął jakichś ciekawych informacji z komputerów i nie przekazał do WikiLeaks albo dla reporterów.

Przez takie publikacje niedociągnięć – są większe szanse ze coś takiego się wydarzy …

Ale przecież można zrobić obie te rzeczy, prawda?

A co z polityką haseł – w intytucjach rządowych się nie jej stosuje?

Hasła: Pogoda, Polska,qwerty to norma?

Niczego się nie nauczyli.

@xxx – to jest właśnie przerażające, nie widać za bardzo wdrożonych polityk dotyczących haseł. Ja rozumiem,część kont mogła być ‘stara’, ale co w takim razie z wymuszaniem zmiany haseł? Widać wyraźnie że w tym wypadku ‘zwyciężyła’ wygoda.

Bardzo profesjonalne podejście do tematu Alladynie. +++

czyżby alladyn szukał pracy? niekoniecznie w rządówce :>

ps fakt faktem pokusa otwarcia załącznika jest wielka na tym działają ddosnety

Rekomendacja w zakresie reguły korelacyjnych chyba jest z podręcznika a nie z praktycznego doświadczenia, bo przy 3000 użytkowników co chwilę wpadają informację że ‘komuś’ się nie udało zalogować ‘gdzieś’ ;-) Generowałaby w głównej mierze FP…

Komuś nie udało się zalogować gdzieśtam, a komuś nie udało się w przeciągu x(t>10m) zalogować do n=100 zasobów to trochę inna sprawa (nie wiem jak szybko bfował Alladyn2, ale domyślam się że szybko i stąd ta rekomendacja).

“Słyszałem opinie (stare, niepowiązane z tym incydentem), że GOV CERT chciał kiedyś pomóc jakiejś instytucji, ale ta nie pomoc odrzuciła — jej wybór. Powód? Dla mnie nieznany…”.

To jeszcze gorzej to świadczy o tej instytucji.

Alladynie czekamy na więcej, niech się wezmą do roboty..

(jestem ciekawe jakie hasełko miał Tusk :D)

Strzelał bym, że karinka albo 123qweASDZXC .

:p a ja bym stawiał na du_a.8_nie-lubie-PIS …

co za różnica jakie hasło, im trudniejsze tym cięższe do zapamiętania, im prostsze i krotsze, tym wieksze szanse na złamanie … ale przed brutalnym łamaniem nie problem się zabezpieczyć (utrudnić lub wręcz uniemożliwić zadanie), tylko jak średnia wieku pracowników RP wynosi 58 lat, to i hasło trudno i długo się wpisuje, i błędy się robi, a pion service-desk nie ma czasu na obsługiwanie każdej pieluchy … (wiecie o co chodzi)… więc limit jest pewnie dośc wysoki, do tego czas ponownej próby też jak najkrótszy, a blokowanie kont raczej nie występuje… bo jakby to było – jak by się minister jakiś wściekł jakby jego sekretarka przez tipsy źle hasło jego kilka razy wpisała i nie miałby dostępu do najnowszych twitów które spływają na skrzynkę pocztową … hę ?

A druga sprawa – jak prościej niż brutalnie atakować, można zrobić super apkę na Samsunga lub iCośtam – np Radek na grubych rybach … i jak sądzicie, kto pobierze taką apkę … i jakie są szanse, że dzięki niej możecie coś uzyskać – wierzycie w izolację applikacji, weryfikację kodu itd… ?

:)

Stawiam na “Rudy_102” … w sumie dość mocne (hasło)…

A ja bym stawiał na niebieski8. Skoro niebieski7 złamane, to logika nakazuje powiększyć numerek w haśle o 1.

Co jak co, ale w szukajcie na screenie z excelem: “żel do twarzy” wygrywa wszystko ;)

Szkoda, że – najprawdopodobniej – za punkt honoru wezmą

sobie ukaranie “dzieciaka z zapałkami”, zamiast zabezpieczyć się

przed prawdziwymi “podpalaczami”… W mediach zrobią nagonkę na

człowieka, który tylko obnażył radosne podejście do bezpieczeństwa

w kluczowych instytucjach państwowych. Alladyn dostanie “w lampę”

;) , a media zapomną o drążeniu tematu (bo co to ludzi obchodzi, że

jesteśmy dziurawi… Smoleńsk k…a! ;) )

Jaki rzad takie zabezpieczenia :D

Moim zdaniem to robota służb specjalnych. Polskich.

Chodziło o wywołanie publicznej dyskusji i potrzebę zwrócenia uwagi

opinii publicznej na fakt istnienia zagrożeń dla Rządu płynących z

internetu. W konsekwencji może chodzić o przepchnięcia jakiś

“rozwiązań legislacyjnych” w kwestii internetów. Sądzę tak z tego

powodu, że zdobycie tak newralgicznych danych przez

profesjonalistę, wiąże się z ogromnymi korzyściami finansowymi.

Takie dane można sprzedać za ciężkie pieniądze i jeśli ktoś

dysponuje wiedzą i umiejętnościami które pozwoliły mu na dokonanie

takiego ataku, wie również gdzie i za ile mógłby takie dane

sprzedać.

Zgadzam się z Janem. Były szef ABW, gen. Bondaryk jest zaangażowany obecnie w tworzenie nowej służby specjalnej zajmującej się “wywiadem elektronicznym”. Projekt nosi nazwę Narodowego Centrum Kryptografii, ale domniemywać należy, że w przyszłości będzie to nowa służba specjalna na wzór amerykańskiej NSA. Poza tym, to co wzbudza moje wątpliwości to dump haseł i loginów z AD ministerstw. Zazwyczaj w tego typu zrzutach danych loginy i hasła są podane bez cenzury (tzn pełen login, pełne hasło). Tu o dziwo mamy podane hasła (te złamane) natomiast loginy są “ocenzurowane”. Dla mnie sprawa wygląda na inspirowaną przez służby. Czasy dobrych samarytanów się skończyły. Oczywiście nie neguje tu umiejętności technicznych Alladyna2, raczej wydaje mi się, że ten człowiek jeżeli sam nie siedzi w służbach to jest przez nie inspirowany.

I to jest hacker, a nie cracker.

Alladyn2 nie daj się zwerbować, budżetówka słabo płaci… Super news. Dobrze napisany. Każdy by padł. Np większość firm shippingowych lub z sektora oil and gas jest bardzo słabo zabezpieczonych.

Wszystko fajnie tylko czemu Radosław Sikorski

milczy??

Teraz ABW pewnie monitoruje niebezpiecznika i wszystkich

którzy piszą komentarze, tak na wszelki wypadek;) A i pamiętajcie

jak się prokuratorzy i funkcjonariusze będą chcieli wykazać to mogą

oskarżyć kogoś o nakłanianie do przestępstwa już za same gratulacje

w komentarzach… wiecie, na zasadzie: jak się nie ma co się lubi

(czytaj: Alladyna2) to się lubi co się ma:) Pozdrawiamy Wielkich

Inwigilatorów. P.S.: Czy na dachu państwowych instytucji nie

powinien być zamontowany specjalny komin (tak jak w Watykanie przy

wyborze papieża), aby informować obywateli o włamaniach do

państwowych/samorządowych sieci. Jest włamanie – dymek czarny,

dzień bez włamania – dymek biały. A jak!;)

kolejna prowokacja GRU/AGD

tajne oddziały MPO Białystok znowu zaatakowały :D

Alladyn2 – na Twoim miejscu zastrzegłbym iż każda próba zidentyfikowania Cię zakończy się w spektakularny sposób, PUBLIKACJĄ 1/10 posiadanych emaili. I tak kolejno, dostajesz cynk że np. administrator portalu/serwera został zmuszony do wydania logów, to publikujesz kolejną część. Publikować można bezpiecznie na wikileaks.

Nalezy zadac pytania,

– ile wynosza srednie wynagrodzenia informatykow jednostek budzetowych/rzadowych bez uwzglednienia ‘kierownikow/dyrektorow’…

Wielu z nas bardzo sie ich wysokoscia zdziwi. Po prostu selekcja negatywna.

– jaki jest jest ich staz pracy /czy pracuja kika lat i uciekaja do biznesu gdzie placa kilka razy lepiej…?/.

– jakie sa budzety na cele bezpieczenstwa /ile sie trzeba nameczyc by zakupic dobry antywirus na koncowki a nie tylko najtanszy/ itd… Kasa na ‘kwiatki i ciasteczka’ zawsze sie znajdzie. Za to budzet ‘IT’ zawsze przeciez mozna obcinac…bo ONI przeciez i tak za duzo wydaja…

;/////

1200 – 1500 PLN na rękę (admin + programista + serwisant + informacja).

Niestety , miliony idą na przekręty przy zakupie sprzętu , ale na sam sprzęt jak i na ludzi się niewiele wydaje

Gdyby prawo było elastyczne to Alladyn2 zamiast osądzony powinien zostać zatrudniony na lukratywnym stanowisku. Znając życie w pojedynkę ma większą wiedzę, niż wszyscy informatycy tych systemów razem wzięci.

Śmieszne jest to gadanie o zatrudnianiu osób włamujących się do systemów – żadna firma tego praktycznie nie robi bo do takiej osoby nie można mieć pełnego zaufania o czym było dużo razy mówione.

Kuba Rozpruwacz też miał świetną wiedzę nt anatomii człowieka a pewność cięcia wręcz legendarną.

Jednakże nie zatrudniałbym go na lukratywnym stanowisku ordynatora oddziału chirurgii.

@whitevinyl

To oprogramowanie nazywa się e-posterunek i jest skopane już od założeń np. generowanie druków w htm-u, co powoduje, że wyglądają jak radosne zabawy dziecka z edytorem tekstu, a nie urzędowe pismo, do tego potworek pisany w NET i przechowujący dane w loklnym SQL Server Express Edition, plus “gratis” losowe zwisy, brak mozliwości pracy grupowej, czcionkę o rozmiarze 8. Do tego proszę dodać radosną twórczość naszych posłów, którzy zapmnieli uprawnić Policję do przetwarzania innych danych niż o: “osobach podejrzanych o popełnienie przestępstw ściganych z oskarżenia publicznego, nieletnich dopuszczających się czynów zabronionych przez ustawę jako przestępstwa ścigane z oskarżenia publicznego, osobach o nieustalonej tożsamości lub usiłujących ukryć swoją tożsamość oraz o osobach poszukiwanych” – więc co z danymi świadków/biegłych/innych osób przechodzących w sprawiach?, a GIODO twierdzi, że “Zgodnie z art. 7 pkt 1 ustawy o ochronie danych osobowych przez zbiór danych rozumie się każdy posiadający strukturę zestaw danych o charakterze osobowym, dostępnym według określonych kryteriów, niezależnie od tego, czy zestaw ten jest rozproszony lub podzielony funkcjonalnie. Stosownie zatem do tej definicji za zbiór danych można uznać wszelkie materiały gromadzone w formie akt, w tym sądowe, prokuratorskie, policyjne i inne zawierające dane osobowe” – więc powstał zator prawny, bo kto do jasnej ch… jest administratorem akt postępowań, a kto powstałych baz elektonicznych, Prezes Sądu/Prokurator Rejonowy/Komendant – przecież akta wędrują pomiędzy Policją-Prokuraturą-Sądem.

Kilka linków:

http://www.tvn24.pl/system-za-5-mln-nie-dziala-i-policja-nie-wie-co-z-nim-zrobic,311600,s.html

http://finanse.wp.pl/kat,104132,title,Milionowe-lapowki-za-przetargi-dot-systemow-bezpieczenstwa-panstwa,wid,15406396,wiadomosc.html?ticaid=110397

Co do tego nieszczęsnego przypadku z Hrubieszowa, fakt porażka, ale nijak sie to ma do pracy Wydziałów Dochodzeniowo-Śledczych…

Odnośnie fragmentu: “więc powstał zator prawny, bo kto do jasnej ch… jest administratorem akt postępowań, a kto powstałych baz elektonicznych, Prezes Sądu/Prokurator Rejonowy/Komendant – przecież akta wędrują pomiędzy Policją-Prokuraturą-Sądem” – właścicielem jest twórca dokumentu (ten który dokumentu potrzebuje i zlecił jego przygotowanie), jeżeli go przekazuje (zbywa wyższej/niższej instancji) robi to albo na zasadzie udostępnienia albo na zasadzie przekazania – i do tego są opracowania, są normy i regulacje, są dobre praktyki – można zapożyczyć rozwiązania z SZBI (27001), można zapożyczyć rozwiązania z nromy dla przetwarzania danych szczególnie wrażliwych (medyczne – ISO 27779), itd… ALE TRZEBA CHCIEĆ !

Tyle…

@fog

Napiszę o realiach: jednostka podstawowego szczebia wynagrodzenie informatyka od 1200 do 1400 zł na rękę – tzw człowiek od wszystkiego. Staż pracy od 0 do 2-3 lat czyli nauczyć się cokolwiek, zarobić na czesne na studiach i znaleźć lepiej płatną pracę… O budżecie na IT nawet nie warto wspominać, tzn. na zaszczytne centralne buble informatyczne wydaje się miliony złotych, natomiast na zupełnie podstawowe sprawy na tzw. dole nie ma pieniędzy od lat. Najgorsze jest to, że wyrzuca sie pieniądze w błoto i np. robi się namiastkę sieci strukturalnej LAN, rok później zmienia się koncepcja i tę namiastkę zmienia sie na inną, ale również źle zaprojektowaną, a w kilka lat później kupuje się sprzęt, który wymaga rozbudowanej sieci LAN, ale takowej nie ma. Albo kupuje się drukarki w przetargu, które w detalu kosztują o 200-300 zł mniej. Zresztą możanaby epopeję napisać

Ehh… to dotyczy całej budżetówki, a nawet wszystkich firm i instytucji związanych z Ministerstwem Skarbu Państwa… przykłady można mnożyć, ale po co?

Wystarczy wykazać kto i za co został szefem nowego pionu cyberterroryzmu …

A drugie pytanie – kogo się w tym nowym pionie zatrudni … na podstawie jakich wymagań… czy będą to specjaliści / entuzjaści / fanatycy – czy raczej bierni, nie zagrażający wyższym szczeblom, ale pokorni i produktywni, a przy tym skromni i bojaźliwi …

Czyli tacy którzy coś tam wiedzą, tacy którzy nie będą się buntować jak to co znajdą zostanie zignorowane, a gdy ktoś ich cięzką pracę w postaci istotnego dokumentu przerobi na swój własny, zmieniając tylko w nim nazwisko autora – nie podniosą głowy po należne.

Z takim traktowaniem i z takimi płacami jak kolega wcześniej napisał – kto z was chciałby tam pracować? Są chętni?

Jeśli mamy w miesiącu wyżyć z tej pensji i się dokształcać

we własnym zakresie to np na taki kurs z bezpieczeństwa sieci

Niebezpiecznika trzeba dłuuugo odkładać.. A pracowników kancelarii

lepiej wysłać na kurs “komunikacji” gdzie podczas 3 dni 2 godziny

mówi się o temacie a pozostały czas to pogawędki przy wódce,

tańcach i muzyce.

Panowie, zapoznałem się z wszelkimi dostępnymi materiałami o działaniu naszego właściciela magicznej lampy i… na prawdę poraził mnie fakt – że techniki zastosowane do udanego włamania wcale nie były skomplikowane, a zalecenia jakie przekazał nasz “nowy bohater narodowy” (jak już go na forach obwołują – choć ja tego tak nie postrzegam), to nic ponad to co każdy logicznie myślący i mający odpowiednią świadomość i wiedzę w zakresie systemów i bezpieczeństwa IT/ICT spec od bezpieczeństwa powinien zalecić/wykonać… nie chcę się przechwalać czy udowadniać co to nie ja, jak np “ethical…”, ale dla mnie są to oczywiste działania i tam gdzie miałem na to wpływ analogiczne działania czy zachowania wprowadzałem. Uważam nawet, że te przekazane zalecenia to wierzchołek góry, bo są one jednostronne (dotyczące przede wszystkim ścieżki jaką autor wypracował – chyba że miał czas robić szersze testy ;P).

Generalnie – nie popieram takiego upubliczniania informacji o wynikach takich działań, ale być może jest to jedyna metoda na zwrócenie uwagi na ujawnione problemy.

Pozdrawiam :)

@ktosiowy.ktos

Pojedynczo te techniki nie są jakoś bardzo skomplikowane. Ale po pierwsze mistrzostwo nie polega na brnięciu w super skomplikowaną technikę – to mało pragmatyczne i nie ma na to zwykle czasu przy tego typu odwiedzinach.

Najbardziej zaawansowana ochrona przed 0-day nic nie pomoże jeżeli sieć pada po kilku minutach od arp spoofing albo na stacji roboczej w pamięci jest token uprawnień domain admina lub vCenter.

Mistrzostwo polega na połączeniu wielu z pozoru banalnych/prostych błędów i ładną eskalację. Atakujący idzie zawsze po najłatwiejszej ścieżce. To nie znaczy, że gdyby było więcej czasu nie znaleziono by poważniejszych zaniedbań.

Ataki Alladyn2 przypominały bardziej pen-testy niż prawdziwie ekstrafilacje danych. Były zdecydowanie zbyt pośpieszne i zbyt głośne stąd powierzchowność.

Musisz też przyznać, że poziom przygotowania Alladyn2 znacznie się podniósł od ostatniego razu.

Teraz jak widz w kinie czekam czy to będzie ostatni odcinek i obserwuję reakcję zaatakowanych urzędów.

Jam zrozumiał zalecenia Ajlajdyna a to znaczy, ze to całkiem proste było.

Teraz trzeba bedzie sledzic informacje o samobojstwach w kraju, moze w ten sposob poznamy tozsamosc alladyna ;-)

Moim zdaniem przeginacie … z tymi służbami … z tym działaniem dla zarobku, z tym jak to ABW nic innego nie robi ylko szuka aby pod osłoną potknięcia sie na mydle (26,5 raza) załatwić “narodowego bohatera”.

Jeżeli nasze legalne i patriotyczne “tajne” służby były by zdolne do takich działań, to jest kilka znanych głów które w pierwszej kolejności powinny się pośliznąć, potknąć, powiesić podczas wieszania prania, czy wypaść z balkonu podczas karmienia wróbli … i nie będę ich tutaj wymieniał, ale oni przez swoją niefrasobliwość i determinację w udowadnianiu własnych urojeń czy pragnień spowodowali że dobrzy ludzie mogli/stracili zdrowie lub życie.

Więc – z takimi planami trochę sobie pofolgujcie, to nie filmy … a nie każdy super agent to James Bond z jego zabawkami i wspaniałymi przygodami … (patrz nasz wspaniały “agent” Tomek vs rzeczywistośc opisana np w ksiażce Szpiedzy Gideona, etc.)

:P

Wielka Brytania jest doskonałym przykładem, dlaczego

pewnych “głów” się nie rusza, choćby nie wiem, jak były niewygodne

(vel Suworow). Wlicza się je w straty i tyle. Chyba że bilans

korzyści będzie się dodatkowo w jakiś sposób wyróżniał (vel

Litwinienka). Alladyn2 to po prostu zbyt mała “przeszkoda”, więc

nie musi się o cokolwiek bać. Raczej ja bym się obawiał, że pomaga

Królowi i Jego świcie w znalezieniu uzasadnienia dla kolejnych

“nieprzyjemnych” zmian w prawie.

@ktosiowy.ktos

Służba jako całość to pożyteczna organizacja, która legalnie czy statutowo wypełnia swoją misję i chwała im za to. Jest tam na pewno wielu dobrych ludzi. Jednak jest tam pewnie jakaś struktura, która się nie musi przed nikim tłumaczyć i jest generalnie bezkarna, a w niej kilku ludzi, którzy mają określoną agendę utrzymania określonego stanu i niezbędną determinację. Seryjny samobójca jednak wtrąca się dopiero wtedy gdy nie ma czasu na inne sposoby, bo w większości przypadków lepiej nie tworzyć męczenników. Mając władzę w naszym kraju określonego człowieka banalnie łatwo zdyskredytować, ośmieszyć, zastraszyć, wykończyć ekonomicznie itp itd.

Interesujące, czy zaimplementują nowe zabezpieczenia, czy

tylko usuną zagrożenia i wszystko powróci do “normy”

hahaha… @odmianaktosia :) miło mi się zrobiło ;P

A tak serio – sądzę, że skończy się na wdrożeniu penwych poprawek, wymianie jakeigoś wysokiego rangą dyrektora lub kierownika – który nic nie zmieni poza wprowadzeniem terroru lub ewentualnego wprowadzenia super hiper świetnych i drogich firm doradczych … z cenami na miarę E&Y itp. które sprzedadzą kolejne pudełka, lub kolejny wyciagniety z szafy przykurzony już segregator gotowych najlepszych zasad i praktyk … i zamiast próbować choćby je dopasować do organizacji, będą zmieniać organizację … bo skoro zawiodła to jest zła …

BRAKUJE mi na rynku firm (innymi słowy mało takich jest), które zamiast tłuc z szablonu każdego jak leci, pochyli się i zainteresuje specyfiką i wymaganiami indywidualnymi …

Ale co tu dużo mówić – sam zajmuję się tematyką security, pracuje dla kogoś i wiem jak traktuje się “wynurzenia specjalistów” chcących zmian, kasy, obostrzeń, a nie daj bóg zabierają prawa admina na komputerach, i kto to wymyślił aby laptop musiał raz na tydzień być podłaczony do sieci w firmie bo jak nie to się go nie da używać … a tak chrześniak miał by świetny prezent… (SERIO!).

Z ciekawości – co robicie z iPadami, iPhonami, iPodami czy tak samo Samsungami Galaxy, Note itd. w swoich sieciach firmowych? Dopuszczacie do sieci – bo prezes czy dyrektor działać musi.. tak? A na jakim poziomie oceniacie ryzyka związane z pocztą czy dostępem VPN na ych urządzeniach? Z tym że mogą sobie pobrać co chcą i potem użytkować równolegle z wpisanymi na stałe hasłami do skrzynek, wgranymi certyfikatami itd.?

Miłęgo początku dnia :)

@Bartek – zgadzam się z Tobą :) i też jestem ciekaw dalszego rozwoju spraw.

Odnośnie ścieżki jaką obrał właściciel Dżina, masz rację – po co szukać więcej jak można prościej …

Ciekawym wyniku pentestów w nastepnym roku … Chyba że wygra jakaś polska komórka i znajdzie Alladyna….

Przywyknijcie… włamy były, są i będą.

Włam do jawnej sieci to dla rządzących pikuś. Mówiąc wprost mają w to w y j e b a n e.

Co byście o tym nie mówili i nie myśleli….

Wizerunek, prestiż…, a z punktu widzenia rządu co to jest kurwa prestiż i wizerunek lol?? :-) :-)

Jakby Al pojechał po sieci tajnej wyciągając chociażby screena to byłby szok…

a to że ktoś tam zamawiał kwiaty dla dupy ze służbowego maila , a inny sparował go z allegro to już ich sprawa…

…reszta jest milczeniem.

@Bartek, co zaś do ukrytej komórki … ja mam czasami wrażenie – że tam nikt przed nikim się nie tłumaczy – no chyba ze z przekręconej kasy aby każdy po równo przekręcał) … znam trochę osób z tego światka, i ze starego i z nowego … widziałem ich tak w akcji jak na polu podczas odpoczynku … i oczywiście chwała im za ciężką i tródną pracę, za narażanie włąsnego zdrowia i życia, ale … świętych tam nie szukaj …:P przynajmniej nie w potocznie przyjętych standardach.

Ot i tyle…

PS- ciekawe gdzie Alladyn ćwiczył nowsze umiejętności ;P

Sorki za słowo “tródną” zamiast “trudną” … Fuck

:P

Wszystko wydarzyło się w złym momencie. Media żyją nowymi wyborami papieża i nie interesuje ich ten temat. W ten sposób całość ucichnie dosyć szybko. I tak uważam, że to co zrobił aladyn2 jest kubłem lodowatej wody na głowy ludków. Dobrze się stało, nie można przesypiać życia, trzeba być czujnym. Prawda jest taka, że jak nie Alladyn2 to jakaś inna grupa lub narodowość mogłaby zrobić dokładnie to samo i wykorzystać materiały dla własnej korzyści.

“bezpiezeństwa”? Powinno być “bezpieczeństwa”

FAKT, racja, idę się wychłostać … moja wina, moja bardzo wielka wina, przeto błagam najświętsze głowy tego Centrum Wszechwiedzy (niczym Forum Romanum) o wybaczenie błędów i zaśmiecania mowy ojczystej, bezeceństwami spowodowanymi zbyt szybkim klepaniem klawiszy…

I nie, nie zainstaluję do TorBrowsera dodatkowych słowników lub prędzej będzie to chiński. Powody? Oczywiste!

Przepraszam za błędy.

PS: Wasze komputery nie mają przy was zadyszki?

aaa i sam wlazłem w maliny!

Przepraszam, też często zdaża mi się taki błąd ze zjadaniem lub zamienianiem kolejności liter w wyrazie bezpieczeńśtwo, i sądziłem że któryś z moich postów go zawiera – a to artykuł ma takiego byka! Spoko, ja wybaczam i wychłostałem się za autorów:P wystarczy?

PS – ekhm, dostałem captcha za nadproduktywność? Czy raczej strona na serio stwierdziła, że jestem “zinfekowany”…

W tych malinach to się ‘zdarzyło’ ;) Bez urazy – taki żarcik ;)

Dla purystów: https://www.youtube.com/watch?v=T2iISWltdzc

[…] naszym wczorajszym artykule dotyczącycm włamania do sieci KPRM, KPRP, MON i MSZ otrzymaliśmy ciekawy list od pewnego rządowego informatyka, który chciał pozostać anonimowy. […]

Nie jestem specjalistą od bezpieczeństwa ale czy do celów otwierania załączników nie można używać sandboxa? np w formie wirtualki odciętej od sieci która czyta pliki poprzez współdzielony katalog? w sensie zapisuje na stacji w katalogu a później czytam w wirtualce.

Czy to rozwiązuje problem bezpieczeństwa otwierania załączników?

A wyobrażasz sobie otwieranie kilkunastu/kilkudziesięciu załączników w taki sposób? Poza tym, jak zorientujesz się, że coś jest nie tak? Musiałbyś każdy plik obwąchać z każdej strony, przeanalizować makra jeśli są. Pomysł realny przy obciążeniu 1 załącznik na tydzień. W normalnych warunkach to nie jest możliwe.

Można skorzystać z takich rozwiązań jak GesWall czy DefenseWall HIPS pod Windowsa – pakiet biurowy byłby wtedy otwierany jako niezaufany i mogłoby tam siedzieć cokolwiek – jednym guzikiem wszystkie zmiany zostały by odwrócone.

wlasnie sluchalem o tym Informacji w radiu Tok FM. Podali Was jako zrodlo.

Brawo AL2, masz teraz niezłe “referencje” do wykonywania w przyszłości podobnej roboty za realną kaskę.

Sęk w tym że ciężko będzie teraz z tych “referencji” skorzystać – z doświadczenia wiem że teraz co drugi będzie twierdził że to on jest Alladyn2…

Al – gdyby jednak Cię namierzono i zaczynałyby się kłopoty pamiętaj że nie jesteś sam !

Mam prośbę do włamywacza (jak rozumiem to haker bo nie sprzedał swoich rewelacji za pieniądze). Napisz jakie anonimowe sieci są Twoim zdaniem najlepsze i jakich powinniśmy uzywać.

Zwiększy to bezpieczeństwo sieci (ilość użytkowników) i utrudni złapanie Ciebie.

Czy uzywasz freenetu, albo i2p.

I jeszcze jedno czy twój nick ma cos wspólnego z terrorystami arabskimi lub islamskimi? Jesli tak, możesz nie odpisywać. Brzydzę się tymi tchórzami.

No patrz… a już miał odpisać. :-(

“(…) a jeśli trzymał i wykaże to analiza powłamaniowa, zapewne osoba taka usłyszy poważne zarzuty wynikające z Kodeksu Karnego.”

Doprawdy przedni to żart milordzie. Chwilę wcześniej zobaczę jak Panowie Prezesi z PL.2012 oddadzą swoje skandalicznie wielkie premie?

powinni go zatrudnić tam

1. Tejn całen ajlajdyn to powinien podać swoje konto na bijtkojnie to siem chłopakie zrzucą mu na batonika.

2. Tera to niebezpiecznie bedzie uzywac tor-a wogole!

A ja popieram takie dzialania. Dziwi mnie ze nie istnieje jeszcze ustawa ktora pozwolila by na kompromitacje ministertsw i innych rzadawych perelek. W kazdym urzedzie powinna pracowac osoba kompetentna “a nie balwan dbajacy o swoje PR – jak to opowiedzial admin w swoim email’u”.

Przykro mi sie robi kiedy moje bezpieczenstwo lezy w rekach bezuzytecznych ludzi :(

Jeśli dziennikarz może zrobić kontrolowaną prowokację by skompromitować urzędnika, jeśli może wnieść do sejmu teczkę z materiałami do wykonania bomby (był taki przypadek, dotyczył naszego sejmu), to dlaczego nie może przełamac tego taki człowiek jak ty czy ja?

Często instytucje rządowe wywalają bardzo dużo pieniędzy na wszelkiej maści szkolenia i warsztaty nie monitorując postępów pracownika. I tak mamy panów przeszkolonych ze wszystkich ścieżek od CCNA do CCIE, ale de facto umiejętności za tym nie idą.

“Nigdy nie jesteśmy w stanie w 100% obronić się przed atakami, dlatego nie powinniśmy zakładać, ze nigdy nas nie “zhackują””

Do goriona nikt nigdy sie nie włamał :)

No i TVN z jednego “wyniosłego na wietrze” ( علاء الدين ) nagle zrobił grupę hakerów… Brakowało tylko by napisali, iż “zorganizowana grupa” jest powiązana z arabskim lub perskim terroryzmem… Nioch, nioch, nioch

z góry przepraszam za śmiecenie w temacie.

O, chakiery przebiły się do mainstreamu przez papieża?

Ba!!!! Nawet zacytowali Niebezpiecznik… “Serwis Niebezpiecznik.pl, powołując się na kilka niezależnych źródeł, podał, że do sieci KPRM włamali się hakerzy.” Tylko kurcze nie mogę się doczytać gdzie ta informacja padła o chakjerach…

a na poważanie, szkoda, że zapomnieli wspomnieć o działaniach pro publico bono, w ramach edukacyjnego testu penetracyjnego… no cóż media nie zawsze interesuje rzetelna informacja, ważne by tytuł był krzykliwy… BTW co z KRAZ’em?

Najlepszy żart w artykule to ten o “hasłach 8 tys pracowników MSZ” – podczas gdy w tym resorcie (wraz z placówkami zagranicznymi) pracuje ok 3 tys. ludzi :)

Jeśli reszta rewelacji jest równie wiarygodna… no to rzeczywiście jest czym się ekscytować.

Być może nie ma 8k pracowników, ale jest 8k kont w AD.

Bo te 5tys to wlasnie te ruskie :)

Może ktoś mi wytłumaczyć (nie jestem “mocny” w temacie security) dlaczego tak istotne jest: usunąć z grupy „local admins” grupę „domain admins” ? Domyślnie w domenie windows dla stacji właśnie grupa domain admins jest dodawana do lokal – czy zakładając ze nie loguje się na stacji na admina domenowego można przy takim ustawieniu łatwiej uzyskać hasło admina domenowego znając lokalnego czy tez odwrotnie ? Gdzie tu jest duże niebezpieczeństwo ? z góry dzięki za wyjaśnienie.

Głównie chodzi pewnie o nie logowanie się na stacje i

serwery kontami z uprawnieniami domain admin. Samo to, że do grupy

local admin należy domain admin nie ma znaczenia przy pozyskiwaniu

hasła. Trzeba pamiętać jednak, że jeśli nie zmienisz opcji logowań

to w przypadku pierwszego zalogowania na taką stacje poświadczenia

konta zostają zapisane lokalnie na stacji. Możesz to sprawdzić

poprzez odpięci od takiej stacji sieci i próby ponownego

zalogowania się do stacji z kontem domenowym które zostało już

użyte do zalogowania. Jeśli wytniemy domain adminów z local admin

to nie będziemy się logować tak wysoko uprzywilejowanym kontem na

workstacje przez co dane konta nie zostaną zapamiętane na stacji co

utrudni pozyskanie tych danych.

A mi się wydaje, że tu chodzi o prostą sprawę związaną z efektem takiej sytuacji, a nie bezpośrednio o samo ryzyko płynące z obecności tej grupy w grupie lokalnych adminów ;P

Jeżeli grupa zabezpieczeń “domain admins” jest dodana do grupy “local admins”, wtedy wszyscy administratorzy będący w grupie “domain admins: (de facto administratorzy domeny), mogą się logować na lokalne komputery … czy tak? A dalej to już z górki …

Czy to już wyjaśnia istotę propozycji? Czy nadal trzeba tłumaczyć?

Jak będą pytania – wyjaśnię.

Pozdrawiam :)

Odpowiadając na 2 część Twojego pytania: “czy zakładając ze nie loguje się na stacji na admina domenowego można przy takim ustawieniu łatwiej uzyskać hasło admina domenowego znając lokalnego czy tez odwrotnie”

Zakładasz że się nie logujesz kontem admina domeny (lub kontem będącym w grupie domain admins), a skąd masz pewność że inni tak nie robią … w myśl zasady okazja czyni złodzieja, lub inaczej – skoro ktoś już wydeptał ścieżkę, przez trawnik, to czemu ja miałbym tędy nie pójść?

Co do możliwości eskalacji uprawnień do domeny, poprzez poznanie szczegółów grupy domain admins – nie widzę takich możliwych zagrożeń. Analogicznym zagrożeniem jest jeszcze jakaś usługa pracująca na koncie z grupy domain admin.

“Gdzie tu jest duże niebezpieczeństwo ?”

Ja widzę tylko w tym, że jakiś admin jednak zaloguje się z konta domenowego na lokalnym komputerze (a nuż jeszcze będzie pracował na nim na co dzień – często spotykane).

Generalnie zasada brzmi “as needed” – czyli jeżeli zakładasz że się nie logujesz, to po co ta grupa na komputerze – powinna być oddzielna specjalnie przygotowana grupa do zarządzania komputerami – a nawet i te grupy powinny być podzielone w strukturze bardziej złożonej i o zróżnicowanym poziomie zabezpieczeń.

zalogujesz się gdzieś jako admin domenowy, a będzie tam

malware, to rozprzestrzeni się Ci na wszystkie kompy …..

Alladyn2 nic nie zyskał, instytucje rządowe też zachwycone

nie są, a kto zaciera ręce bo ma naprawde fajnego newsa, odbiera

część splendoru medialnego Franciszkowi a do tego wychodzi że testy

penetracyjne to nie kasa w błoto? Hę?

Alladyn, jesteś sławny. Nawet w tv o Tobie jest. Trzymaj

się chłopie, bo faktycznie ABW się czai :-D

on się nie boi ABW … sam jest pracownikiem tej instytucji , tylko mu za mało płacą …

Nie kupuje tego. Nikt o zdrowych zmyslach nie wlamuje sie

dla sportu na strony rzadowe. Co innego podmienic glowna strone

jakims glupim tekstem, a co innego grzebac w najtajniejszych

emailach.

strony są słabo zabezpieczone bo żadnych ważnych dokumentów

się tam nie trzyma po co komu skrzynka pocztowa premiera czy kilku

ministrów.Od ważnych dokumentów są czerwone teczki przechowywane

np. na tanecznej i z pewnością jakiś szpieg najpierw by tam zajrzał

niż włamywał się do sieci.

Korzystal z Tora, zajmie im to lata ażeby go znaleźć, a teoretycznie w dniu, kiedy mogliby go odnalezc zdazy juz zniknac po nim slad:-)

A tak apropo to czekam na alaldyna w roli glownej przy ataku na wyzsza szkole policji w szczytnie. Ciekawi mnie czy dalby rade.

Nie czekaj – tylko kup pentesty.

Witam,

Trochę nie na temat ale wiadomo co się dzieje z allegro.pl ? Nie jest przeprowadzany jakiś atak na nich ?

Może powinni zatrudnić Alladyna2 na jakimś stanowisku admina?

Tacy ludzie się często marnują ;)

Zatrudnic slupa jakiegos wywiadu lub internetowego swira – tylko pogratulowac pomyslu…

Czy ktoś wie jak to zrobić ?

3. Brak uprawnień admina lokalnego dla wszystkich użytkowników (nawet adminów). I nie mówcie, że się nie da, bo się da, tylko trzeba chcieć coś takiego poprawnie skonfigurować.

Jeśli usuniemy całkowicie uprawnienia lokalnego administratora,

to jak potem wykonać najprostsze czynności administracyjne.

Choćby ponowne podłączenie do domeny danego kompa ? (czasem synchronizacja haseł komp się wykrzaczy)

Dwie uwagi Panie i Panowie:

1. Obfuskacja payloadu ktory pentester uzyl spowodowala ze wszystkie obecne na rynku sytemy av dzialajace w oparciu o reguly budowane z wykorzystaniem podzbioru wyrazen regularnych poddalyby sie. Dobry automatyczny sendbox sniffujacy ruch sieciowy (FireEye? Wild Fire w Palo Alto? Sendbox w SourceFire?) znacznie skrocilby jednak czas wykrycia ataku przy nie wielkich nakladach ludzkich i nie jest to reklama tylko fakt.

Pentester zrobil z payloadem to co zwykle robi dobry metamorficzny malware – troche wlasnego assemblera, czesto trash codu (puste instrukcje, zmiana kolejnosci instrukcji, skoki i petle nie zmieniajace sensu logicznego kodu), moze binary patching i na koniec dobry stub do zaszyfrowania payloadu nawet base64. Wazne zeby stub byl wlasny. Zadnych komercyjnych packerow i av przechodzi do historii. Dla zainteresowanych wymiana doswiadczen – mailmenow@tormail.org

2. Stosowanie msf, styl napisania rekomendacji, logika dzialania wskazuje ze atakujacy jest z branzy i prawdopodobnie jest pentesterem, raczej nie pracujacym dla najlepszych firm zajmujacych sie tym tematem – ABW juz to pewnie wie. Kolega zdobyl wiedze, ktora pociaga za soba spora odpowiedzialnosc ale dal sie skusic ciemnej stronie mocy i zlamal prawo. To kwestia etyki. Sporo osob mialo te rozterki, slabi ulegaja. Ta slabosc niestety spowoduje ze nie widze jego przyszlosci w kolorach teczy. Bycie blackhatem to przede wszystkim stosowanie sie do zasady 3 madrych malp. Do tego trzeba naprawde predyspozycji. Ten Pan ich nie ma. Ja tez nie i dlatego nigdy nie popelnilbym bledu ktory on popelnil.

Zgadam się z tobą ale:

1. Pod warunkiem, że ktoś by został skutecznie powiadomiony. Bo nie był by zajęty jakimiś niepotrzebnymi duperelami.

2. Do zdobycia wiedzy, którą ten Pan posiada nie trzeba być pentesterem – to mit. Zwykle działa to w drugą stronę. Najpierw jest wiedza i chęć,a dopiero potem praca w branży. Wiedzę można swobodnie zdobyć online, potrzeba tylko wolnego czasu i zaangażowania.

Co do 3 małp to się z tobą nie zgodzę. Jest wręcz przeciwnie. Im więcej słyszysz, widzisz i jesteś w stanie skutecznie przekazać tym lepiej.

Co do reszty. Najmniej predyspozycji mają organizacje, które powodują dysonans i frustrację pracowników poziomem swoich zaniechać i w których panika zarządzających na myśl niezależnego zewnętrznego pentestu jest normą. A jak to mówią zło triumfuje jeżeli dobrzy….

Gratuluję Alladynowi2. Do kompletu jeszcze mógłby pogonić tych tłumoków z MSW.

A może w końcu z instytucji rządowych wywalić dziurawy Microsoft ?? MS TO SHIT !!!

I teraz 99% “mocy/zasobów/uwagi” zużyją na szukanie go w tor zamiast połatać to przynajmniej jak im “zalecił” ;)

A załączniki “na pałę” dalej będą otwierać, spokojna głowa ;)

temat powraca: http://www.rmf24.pl/fakty/polska/news-kancelaria-premiera-zawiadamia-prokurature-o-kradziezy-danyc,nId,952727

IMO nie odpuszczą Ci Alladynie. A ja na Twoim miejscu sprzedałbym mediom to co tam znalazłem – oni mili by kłopot a Ty spokój i $. Ale podobno nic nie zabrałeś. Dlatego Ci nie odpuszczą.

Dziś o 13 mówili o tym zdarzeniu i o was w wiadomościach radia WaWa :)

[…] użył socjotechniki, na styl polskiego Alladyna2, który kilka miesięcy temu wykradł dane ze skrzynek pocztowych polskich polityków i eskalował atak do sieci wewnętrznej Kancelarii Premiera, Kancelarii Prezydenta, MSZ i […]

[…] Usług Wspólnych powiązanych z KPRM a następnie, po kilku miesiącach powtórzył swój atak i spenetrował sieć Kancelarii Prezesa Rady Ministrów, MSZ, MON oraz Kancelarii Premiera uzyskując dostęp do ministerialnych skrzynek, oraz poczty szefa KPRM, Tomasza […]

[…] ich pracy mogliście się zapoznać na łamach Niebezpiecznika w marcu 2013 roku, kiedy to Alladyn2 po raz kolejny włamał się do kilku rządowych sieci, przełamując zabezpieczenia Kancel…, wykradając zawartość skrzynek pocztowych i kalendarzy ministrów. Zespół MIL-CERT był wtedy […]

[…] Można więc założyć, iż w swych działaniach atakujący kierowali się swoiście rozumianym patriotyzmem, który wśród internetowych włamywaczy nie jest znowu tak rzadko spotykany. […]

[…] Autor raportu powstałego najpóźniej 16 stycznia 2015 podzielił go na 6 sekcji i zaczyna od wyjaśnienia, że “jest kiepsko i należy na to zwrócić uwagę“. Na dowód przytacza niedawne włamanie na serwery Giełdy Papierów Wartościowych (zastanawiające, że tak mocno przemilczane przez mainstreamowe media…), zhackowanie strony internetowej PKW w trakcie wyborów oraz ataki Alladyna2 na Kancelarie Premiera, Prezydenta MON i MSZ. […]

[…] Na koniec przypomnijmy, że do MON-u udało się już włamać. W marcu 2013 roku jako pierwsi informowaliśmy o ataku niejakiego Alladyna2, któremu udało się przejąć komputery pracujące w sieci nie tylko MON-u, ale również Kancelarii Prezydenta, Kancelarii Premiera oraz MSZ. […]

[…] sieci wewnętrznych najpierw kancelarii premiera, a potem takich instytucji jak kancelaria prezydenta, MSZ czy MON-u. Tym razem jednak Alladyn2 nie podesłał kalendarzy ani e-maili ministrów. Podesłał coś […]

[…] Można powiedzieć, że Ameryka jest daleko w tyle za Polską. W końcu w ten sam sposób ponad 2 lata temu Alladyn2 włamał się do wewnętrznych sieci polskich instytucji, w tym MSZ, MON oraz kancelarii p…. […]

[…] Aktualizacja jest już poniżej. Dane są stare i pochodzą z włamania z 2013 roku, a po raz pierwszy w internecie zostały opublikowane przez Alladyna2 […]

[…] że do skrzynek w sieci jawnej włamać się można “z internetu” (dokonał tego m.in. opisywany na naszych łamach Alladyn2) — nie wiemy jednak czy to o jego działaniach pisze Bondaryk, bo artykuł nie wskazuje […]