5/10/2011

Właśnie upłynęły 3 miesiące, od zgłoszenia błędu typu SQL injection w BIP-ie Kancelarii Prezesa Rady Ministrów. Do dziś nie otrzymaliśmy odpowiedzi od rzecznika KPRM, a ponieważ błąd został już załatany, postanowiliśmy, że opiszemy sprawę.

SQL injection

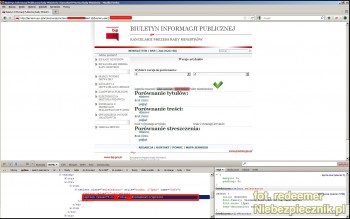

Podatność w parametrze artykul w serwisie http://bip.kprm.gov.pl/ znalazł redeemer, jeden z naszych czytelników.

4 lipca 2011 roku przeslaliśmy informację o błędzie oraz prośbę o komentarz do KPRM i do dzisiejszego dnia, pomimo ponownej prośby o kontakt, nie otrzymaliśmy na nią odpowiedzi.

1. Kto jest autorem kodu na w/w stronie?

2. Jakie dane atakujący mógł uzyskać korzystając z w/w błędu? (Czy oprócz danych kont dostępowych w bazie tego serwisu znajdują się inne informacje niepubliczne?)

3. Czy/Kiedy błąd zostanie poprawiony?

O błędzie jednocześnie poinformowaliśmy także rządowy CERT, który potwierdził istnienie podatności i poinformował o jej załataniu. Nieoficjalnie dowiedzieliśmy się także, że na stronie występowały inne błędy.

Powyższy post to początek serii publikacji informacji o błędach, zgłoszonych do różnych instytucji, i ich rzecznikach, którzy zamiast dialogu wybrali milczenie.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Milczą bo nie wiedzą co powiedzieć w takiej sytuacji. Chociaż z drugiej strony, jeśli wysłaliście 3 krótkie pytania to powinien coś odpisać. Nie wierzę, że jest aż tak zajęty żeby nie mieć czasy dla Niebezpiecznika.

Na pewno nie o zajętość chodzi, a o zwyczajny brak pomysłów na wybrnięcie z twarzą ;)

“Brak pomysłów na wybrnięcie z twarzą”? Tu nie trzeba żadnych pomysłów. Najlepszym sposobem było by przyznanie się do błędu i naprawienie luki.

Przynajmniej załatali :) nie zawsze przysyłają w podziękowaniu słodycze ;P Jakby był pwn3d to by musieli skomentować, a tak po co? ;) był błąd nie ma błędu;-)

Przykro mi to stwierdzić ale panowie z CERT + osoby zajmujące się stroną nie wykazały się zbytnio..

No cóż ale to nasz kochany kraj gdzie wszystko robi się na tzw “sztukę”..

Strona nadal zawiera krytyczne błędy np. XSS oraz inne… ale dajmy jeszcze 24h na załatanie :)

MG

“Strona nadal zawiera krytyczne błędy np. XSS” – no krytyczne na maxa, ostatni stopien w skali richtera lol…. ale czego mozna sie bylo spodziewac po specach, ktorzy publikuja bledy w nieznanym i nieuzywanym oprogramowaniu :)

Natomiast co do samego bledu, to … hah w 2008 podmieniono KPRM, a Wy teraz sie podniecacie bugiem, ktory ma ~3 lata, jak nie wiecej. Jesteście bardzo na czasie :)

Chwila, lamerskie pytanie – ale jak się ma ten zrzut ekranu do błędu? Przecież wszystkie zmienne przekazywane do skryptu przetwarzającego dane od użytkownika powinny być filtrowane. Wygląd samego formularza HTML chyba ma się nijak do błędu. Chyba, że chodzi tu tylko o pokazanie która zmienna nie była prawidłowo filtrowana…

Pomocy bo się zamotałem.

@smihyhihy: Jakimś cudem nie spojrzałem na URL, a wyłącznie na firebug. Dzięki :)

@OkropNick wynik zapytania SQL jest wtswietlany w zrodle, – jako value danego pola w formularzu, dlatego został on pokazany …

@smihyhihy My nie wymyślamy klasyfikacji, jest ich kilka np. OWASP TOP 10 A2..

Podstawa to wyciąć fragment zdania “Strona nadal zawiera krytyczne błędy np. XSS”

w oryginale jest “XSS oraz inne” ,dziecko z 2 SP chyba jest w stanie właściwie zrozumieć to zdanie, jak widać niektórzy nie.. dziecinna manipulacja..

A błędy publikujemy tylko dotyczące oprogramowania, które piszemy sami i zapominamy wypuścić.

MG

“A błędy publikujemy tylko dotyczące oprogramowania, które piszemy sami i zapominamy wypuścić.” Tzn? Sami napisaliscie np “SHOP A LA CART”, albo “Adult Website PRO” i porobiliscie tam celowo dziury, a potem pokazaliscie gdzie sa? – no tak wynika z tego co napisałeś (pomijam już fakt, że Twoje zdanie jest nieskładne)

Owasp srowasp, zamiast powtarzać po kimś sugerowałbym użyc własnego mózgu celem określenia stopnia niebezpieczeństwa danego buga.

A co do Waszych publikacji, to bez urazy, ale są conajwyżej przeciętne, mógłbym nazywając rzeczy po imieniu stwierdzić, że są smieszne – gdzie większośc to non persistent xss w nieuzywanych przez nikogo aplikacjach, ale jestem gentelmanem i tego nie zrobie,sugerując jednoczesnie, że liczy się jakość a nie ilość lol :)

ciau

To na pewno ukryta opcja niemiecka w ataku :)

(Parafrazując dowcip o wujku Stalinie i nawiązując do sprawy z “głębokim ukryciem” w PKO)

A mogli pozwać…

Ja wysłałem Wam info o luce w stronie mbanku i też nie odpisaliście więc nie czepiajcie się innych ;)

Zacytuje Twojeg e-maila:

###

Taka mała ciekawostka z konsoli błędów FF:

http://www.mbank.com.pl : server does not support RFC 5746, see CVE-2009-3555

To stanowi jakieś zagrożenie dla użytkowników?

###

Czy to miałeś na myśli pisząc, że wysłałeś nam “info o luce w stronie mbanku”?

Oraz, o ile nie na wszystkie wiadomości, które są do nas wysyłane odpisujemy, o tyle Twoje porównanie nas do KPRM byłoby zasadne wtedy i tylko wtedy, gdybyś zgłosił nam błąd w *naszym* serwerze, a my byśmy go załatali, a Tobie nic nie odpisali ;-)

Na marginesie, obecnie mamy 994 nieprzeczytane wiadomości z formularza kontaktowego… Przyrost po kilkanaście-dziesiąt dziennie. Ale jeśli ktoś wrzuci “cycki” w pierwszym zdaniu, prawie od razu klikniemy ;-)

no jak juz sie czepiamy :P

a co z dostepem do serva marynarki wojennej ? ktory wam podeslalem ?

tylko nie piszcie mi ze to nic bo te dane byly “wrazliwe”

@Konieczny – Jesteś świadom, że nie powinieneś kopiować mojego maila?

Nie chodzi o lukę w Waszej stronie, jednak liczyłem, że powiecie chociaż co to za luka – w końcu to bank, a nie strona z głupimi filmikami.

hiryu:

Srsly, nie jesteśmy w stanie odpowiedzieć na każdego e-maila, no hard feelings. Formularz kontaktowy to najwolniejszy sposób na kontakt z nami, niestety.

FYI: odbiorca/nadawca może w pełni zarządzać treścią korespondencji, o ile ta nie zawiera np. danych osobowych innych ludzi ;)

Jesteś w błędzie:) Możesz co najwyżej wybrać konkretny cytat, nie kopiować całą wiadomość ;)

A co do kontaktu – pisałem maila, a nie przez formularz kontaktowy ;)

Any way myślałem, że to Was zainteresuje. Jednak fail banku to trochę siara. Co ciekawe oni nie odpisali ani słowa, choć nie powinni zlewać takich akcji.

hiryu: podstawę prawną poproszę ;) (odnośnie tego cytatu).

A co do mBanku, to na pewno wiedzą – sporo pracowników mBanku czytało dzisiaj ten artykuł. Jak ci nie odpowiedzą do końca miesiąca, daj znać, przypomnimy im ;)

Ja znalazłem po otwarciu niebezpiecznik.pl na konsoli błędów FF:

Ostrzeżenie: Oczekiwano deklaracji, ale odnaleziono „*”. Przeskoczono do następnej deklaracji.

Plik źródłowy: https://niebezpiecznik.pl/wp-content/themes/pyrmont-v2/style.css

Wiersz: 1

Mam pytanie: czy to stanowi niebezpieczeństwo dla użytkowników?

Podstawkę prawną dotyczącą zwykłej kultury osobistej? Chyba Pan żartuje albo próbuje z siebie zrobić idiotę ;) Dobre maniery nie muszą mieć paragrafów :) Co innego wklejenie treści maila w artykuł, a co innego w post jako pokaz jakie Pan ma możliwości – mnie to nie imponuje. Info dostaliście, bank od ponad 2tyg nie odpisał więc widocznie mają w nosie zabezpieczenia, i trzeba będzie pomyśleć o zmianie banku. Tyle ode mnie, pozdrawiam. P.S – Jak bardzo zależy Panu na podstawie prawnej to niewątpliwie wujek googlek pomoże.

Panowanie sobie darujmy, to internet ;) Google nie pomoże, bo jak już wcześniej wspomniałem zarówno nadawca jak i odbiorca ma pełne prawo do zarządzania treścią korespondencji (nawet uzywane przez niektorych stopki na dole e-maila z kretynskimi zakazami mozna spokojnie zignorować). Jeśli Ktos twierdzi inaczej, poproszę o stosowny paragraf. Wklejenia czyjegos mejla, zwłaszcza bez informacji osobistych/kompromitujących nie postrzegam jako czegoś co łamie kulturę osobista – zwlasza jeśli chodzi o ustalenie technicznych aspektów problemu – podobnie nie widzę różnicy pomiędzy wklejeniem treści w komentarzu a treści artykułu, chyba wiec będziemy musieli pozostać przy twoim stwierdzeniu, ze jestem idiota ;)

To samo odnośnie zlecenia.przez.net więc faktycznie “nie ma co się czepiać innych” :D

Śmiem twierdzić, że nie tylko Niebezpiecznik

nie otrzymał od KPRM żadnej odpowiedzi :)

powiem tylko ze jest tam jeszcze rfi …

no to jedziesz panie na co czekasz

Jak sama nazwa wskazuje, to jest biuletyn informacji, za przeproszeniem, PUBLICZNEJ więc o co w ogóle chodzi? :)

tu nie chodzi tylko o “dostep” do publicznych danych tylko np. O deface, wgranie shella etc.

często też baza BIP-a/serwer są wspólne z… ;) Do tego standardowo reuse haseł.

IMHO to może rzecznik miał dobre chęci odpisać, ale nie dostał odpowiedzi od odpowiedniego działu/departamentu odpowiedzialnego za techniczną stronę BIP. Być może “wmieszał” się lokalny dep. ochrony, który uznał, że napisanie “BIP wykonała firma XYZ” to ujawnienie informacji poufnej (w rozumieniu handlowej).

Chociaż nawet jeżeli tak było, to fakt mógł rzecznik odpisać coś w rodzaju dziękuję, ale pewnych informacji nie podam nie mogę. Chociaż z trzeciej mógl się obawiać (paranoja?), że będzie z tego “sprawa polityczna”… Ech… Inna możliwość to taka (wiem to z własnych doświadczeń) zapytanie od rzecznika mogło “zgubić się” w gąszczu dekreatacji, czy innych wewnętrznych wymogów obiegu dokumentów :)

@Kubuś “Być może “wmieszał” się lokalny dep. ochrony, który uznał, że napisanie “BIP wykonała firma XYZ” to ujawnienie informacji poufnej (w rozumieniu handlowej).””

Nie do końca. Serwisy typu BIP są wykonywane zazwyczaj na zasadzie przetargu publicznego. Info o wykonawcy więc jest jawne. Pewnie można znaleźć te info w archiwum tego BIPu.

ps. w wyszukiwarce tej strony są rewelacyjne wartości w polu “Grupa artykułów” :)