9/7/2019

Każda strona internetowa może aktywować kamerę na komputerze odwiedzającego i go po cichu podglądać. Mokry sen stalkera. Na szczęście problem dotyczy tylko tych, którzy mają zainstalowaną popularną aplikację Zoom w wersji na MacOS. Ale to nie koniec. Złośliwa strona, która nie jest zainteresowana podglądaniem ofiary przez kamerę, może po prostu ofiarę podsłuchiwać albo “przywiesić” jej komputer.

Dziura w Zoomie

Błąd odkrył Jonathan Leitschuh. Atak polega na wymuszeniu na odwiedzającym dołączenia do “Zoom calla” głosowo lub w wersji z aktywną kamerą (o ile wcześniej złośliwemu spotkaniu ustawimy opcję “participants” na “on”).

Atak przeprowadza umieszczenie na stronie takiego kodu:

Wersja z wideo:

<iframe src="https://zoom.us/j/NUMERSPOTKANIA"/>

Wersja bez wideo:

<img src="http://localhost:19421/launch?action=join&confno=NUMERSPOTKANIA"/>

Wersja paraliżująca komputer:

kod pod tym linkiem

Jeśli chcesz zobaczyć przykłady tych ataków w akcji, kliknij poniżej, ale bądź świadomy, że możemy Cię zobaczymy i usłyszeć:

- Daj się podejrzeć — kliknij tutaj!

- Daj się podsłuchać — kliknij tutaj!

- Daj się zawiesić — link celowo umieszczamy dopiero na końcu artykułu.

Zoom zostawia na komputerach tajemniczy serwis

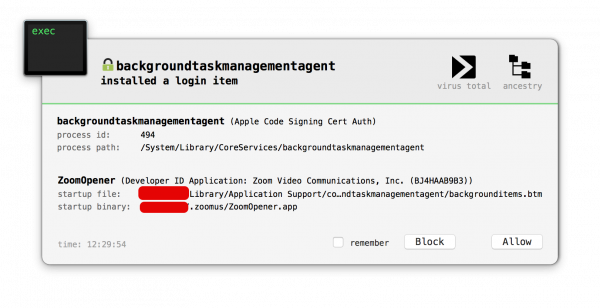

Co więcej, na atak podatni są nawet ci, którzy Zooma kiedyś mieli ale potem go odinstalowali. Okazuje się bowiem, że na ich komputerze wciąż na porcie 19421 na localhoście nasłuchuje webserver, który po odpowiedniej komendzie po cichu z powrotem zainstaluje aplikację Zooma.

lsof -i :19421

Na marginesie, serwer ten w ciekawy sposób obchodzi CORS dla serwerów localhostowych — komunikuje się z przeglądarką za pomocą rozmiaru zwracanego obrazka. Jego wymiary mapują się na poszczególne komunikaty błędu, jak np. 1×1 to succes, a 2×3 to fail_download. Nie wiesz co to jest CORS? To zapraszamy na nasze warsztaty z Bezpieczeństwa Webaplikacji.

Jonathan narzeka, że twórcy Zooma do sprawy tego błędu podeszli raczej dość olewczo. Po 90 dniach od jego zgłoszenia wprowadzili jedynie “quick fixa”, którego proponował jako …no właśnie, quick fixa, a nie permanent solution. A po kilku dniach nawet z quick fixa nic nie zostało przez błąd regresji w kolejnej wersji Zooma…

Mam Zooma na Macu — co robić, jak żyć?

Upewnij się, że zaktualizowałeś go do najnowszej wersji. A potem dodatkowo włącz opcję “Turn off my video when joining a meeting” w ustawieniach. To uchroni Cię przed automatyczną aktywacją kamery po wejściu na złośliwą stronę nawet po zaktualizowaniu aplikacji, bo wg Johnathana, nawet najnowsza wersja wciąż jest na ten atak podatna.

Można też zakleić sobie tymczasowo kamerkę na Macu. I ten problem z Zoomem to chyba jedyny sensowny powód, dla którego warto kamerkę zakleić, bo w rzeczywistości żaden atakujący — w przeciwieństwie do tego co wmawiają Wam amerykańskie seriale — nie chce Was podglądać przez kamerkę.

PS. A o to obiecany link do strony zawieszającej macOS z Zoomem w podatnej wersji, prezentowany na końcu artykułu, po sekcji porady, aby nikt nie zrobił sobie za szybko krzywdy… Daj się zawiesić — kliknij tutaj!

Aktualizacja 9.07.2019, 13:26

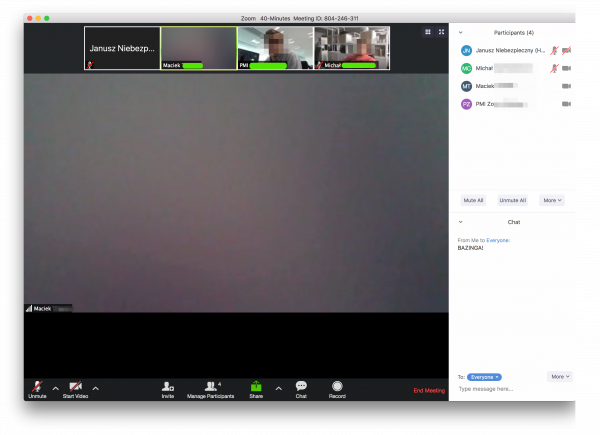

Od publikacji posta, z naszą “konferencją” połączyło się już 40+ osób. Większość mówi słowo na k… i ucieka. Pamiętajcie że słucha Was nasz kot!

PS. Martwi nas, że tylu naszych czytelników nie ma aktualnego oprogramowania na swoich komputerach…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Wie ktoś może co to za bankowe zabezpieczenia przełamał ten haker ?

https://biznes.interia.pl/wiadomosci/news/malopolskie-haker-wyprowadzil-z-konta-wlasciciela-hotelu,2622572,4199

Jak dobrze, że przeglądarka po otwarciu pyta czy użyć aplikacji zoom dla linka. Sprawdzałem na Windows 10

W windows 10 wyłączyć sobie telemetrie i inne szbiegowskie dziadostwa?

Ale dlaczego zaraz uogólniać, że ŻADEN atakujący nie chce podglądać przez kamerkę? Jest parę zastosowań tej techniki, które mogą być dość przydatne w ustalaniu niektórych danych trudnych do pozyskania w inny sposób.

No pewnie, że można poglądać. Tylko po co się w ten sposób męczyć? Wrażliwe dane można prościej zdobyć :)

Pomysł na phishing stulecia: stwórz świetną i popularną stronę internetową na temat cyberbezpieczeństwa, rozwijaj ją sumiennie przez kilka lat, a potem w artykułach zacznij wprost namawiać czytelników, żeby pozwalali się podglądać i klikali w linki blokujące ich urządzenia :)

Tylko w sprzętach Apple napewno od 2011 roku , a chyba i wcześniej jest sprzętowe połączenie kamerki z diodą. Dioda swieci w momencie aktywacji kamery i nie da się tego obejść.

@Apple IT

Być może w niektórych modelach nie da się obejść programowo lub sprzętowo. Ja takich jeszcze nie spotkałem. To tylko elektronika, niezależnie od życzeniowego myślenia sprzedawców ;)

Nie ma czegoś takiego jak sprzętowe połączenie kontrolki kamery z kamerą :)

Jest

A ja nie mam kamery ani mikrofonu … jak żyć?

@Holian

Pozostaje Ci tylko strzec się cudzych kamer i mikrofonów ;)

Najlepiej poprosić mamę o zakup nowej ^^

> To uchroni Cię przed automatyczną aktywacją kamery po wejściu na złośliwą stronę nawet po zaktualizowaniu aplikacji, bo wg Johnathana, nawet najnowsza wersja wciąż jest na ten atak podatna.

> PS. Martwi nas, że tylu naszych czytelników nie ma aktualnego oprogramowania na swoich komputerach…

Skąd wiadomo czy oprogramowanie jest zaktualizowane czy nie jeżeli nawet najnowsza wersja jest podatna?

Czy dobrze mysle ze opcja na zabezpieczenie sie jest tez odmowa dostepu do mikrofonu i kamery aplikacji zoom tak jak na screenach ?

Można wyłączyć możliwość otwierania zoom z linków

lsof -i :19421

kill -9 [process number]

rm -rf ~/.zoomus

touch ~/.zoomus

Wczoraj pojawiła się wersja 4.4.53932.0709, w której lokalny web server nie jest już używany. Dodatkowo daje możliwość odinstalowania przez menu ustawień.

Powinna nie być podatna. Po instalacji faktycznie nasłuchiwanie na porcie 19421 znika.

Po pierwsze tu jest link do patha: https://blog.zoom.us/wordpress/2019/07/08/response-to-video-on-concern/

Po drugie przegladarka pyta o wejscie do Zooma tylko gdy link jest nie personalizowany czyli taki jak wskazany w artykule, gdyby byl np https://zscaler.zoom.us/my/niebezpiecznik to juz nie pyta.

Próba kamerki- w okienku strona z ustawieniami Zooma, zero obrazu- fail. Aaa, przecież nie mam kamerki :-)

Próba mikrofonu- charakterystyczna pokruszona ikonka- błąd skryptu- fail. Nie dostał od systemu zezwolenia na dostęp do mikrofonu.

Próba zawiechy- j.w., skrypt w ogóle się nie wczytuje.

Jak cos nie działa na macu a na Windowsie tak to zwykle piszecie czemu jest ta różnica, tutaj tego zabraklo. Czemu?

Apple zaczął wprowadzać poprawki “po cichu”:

https://techcrunch.com/2019/07/10/apple-silent-update-zoom-app/

Mogę potwirdzić, że podobnie jest z RingCent….

Jeżeli na MACu ofiara ma uruchomiony RingCent… i wejdzie na stronę z linkiem np. http://localhost:19424/launch?action=join&confno=XXXXXX to nieświadomie dołączy do konferencji, którą my ustawiliśmy pod numerem XXXXX. Można więc podglądać/podsłuchiwać innych, zwłaszcza jak nie siedzą przy komputerze, albo gdy np. uśpiony komputer zostanie wzbudzony (aktualizacje itp.).

Według supportu RingCent… jest on jedną aktualizację za Zoomem.

Jest jakieś generyczne zabezpieczenie przed takimi rzeczami? Firewall połączeń przychodzących by jakoś pomógł?

@Marek

Nie mam pewności czy dobrze rozumiem pytanie, więc będę trochę strzelać ;)

a) jeśli chodzi o samą kamerkę, to najpewniejsze są zabezpieczenia fizyczne (niezależnie od tego, że wiele osób się z nich śmieje): np. wymontowanie, uszkodzenie, zaślepka, pokrowiec

b) zabezpieczenia fizyczne mikrofonu, to np wymontowanie, uszkodzenie, wmontowanie przełącznika. Nie jest zabezpieczeniem ściśle hardware’owym umieszczenie w gnieździe uciętego wtyku, w celu przełączenia domyślnych ustawień z wbudowanego mikrofonu na gniazdo – to może nie zadziałać na niektórych konfiguracjach i trzeba sprawdzać zanim się zaufa temu.

c) niektóre antywirusy mają opcję ochrony kamery i mikrofonu; blokady, zwiększonej sygnalizacji itp

d) niektóre przeglądarki mają opcję ochrony kamery i mikrofonu (przyznawanie praw określonym stronom, blokowanie żądań, itp)

Główny punkt ryzyka jest, gdy musimy / bardzo chcemy jednak użyć wbudowanej kamery i mikrofonu, podczas rozmowy na żywo. Bo wtedy jest presja czasu, drugiej osoby / osób i większość użytkowników jest skłonna wyłączyć na szybko wszystkie zabezpieczenia (zamiast mozolnie dodawać reguły) A potem zapomnieć włączyć.

“I ten problem z Zoomem to chyba jedyny sensowny powód, dla którego warto kamerkę zakleić” – a co z pracą z domu na służbowym sprzęcie? ;)

Cześć,

Mam pytanie odnośnie Waszego stanowiska, że obecnie nie ma sensu zaklejać kamery. Staram się śledZić wszystkie Wasze artykuły po kolei (dlatego właśnie dopiero teraz czytam ten artykuł, bo miałem małą przerwę, którą teraz nadrabiam) i nie przypominam sobie, żeby gdzieś było to wyjaśnione. Chodzi mi o to, że kiedyś, wydaje mi się, rekomendowaliście to “sprzętowe” rozwiązanie zabezpieczenia kamery, a nawet rozdawaliście niebezpiecznikowe zaślepki na kamerę w charakterze gadżetów. Teraz natomiast mówicie, że zaklejanie nie ma sensu. Chciałbym się dowiedzieć dlaczego tak sądzicie. Czy możecie podać linka do jakiegoś artykułu, gdzie o tym piszecie? Nie mogę sobie tego tematu przypomnieć z poprzednich artykułów, a z wyszukiwania po tagach nic nie znalazłem.

Dziękuję i Pozdrawiam!

JD

> w rzeczywistości żaden atakujący — w przeciwieństwie do tego co wmawiają Wam amerykańskie seriale — nie chce Was podglądać przez kamerkę.

Wow, skąd taka teza? Odważne stwierdzenie jak na niebezpiecznik.

Z praktyki. Z analizy setek incydentów. I z prostej logiki oraz rachunku zysków i strat, jeśli postawisz się po stronie atakującego, który na 5 minut ma dostęp do czyjegoś komputera zdalnie. Podglądać może Cię kolega ze szkoły (co i tak jest bez sensu, bo niczego kompromitującego i tak nie zobaczy). W skrócie: nie ma biznes kejsów na podglądanie.

[…] W lipcu ubiegłego roku pisaliśmy o tym, że Jonathan Leitschuh odkrył błąd w Zoomie, który powala na stworzenie strony internetowej wymuszającej odwiedzającym dołączenia do “Zoom calla” i to głosowo lub w wersji z aktywną kamerą. Co ciekawa, na atak podatne były nawet osoby, które Zooma wcześniej odinstalowały bowiem na ich komputerze wciąż na porcie 19421 na localhoście nasłuchiwał webserver, który po odpowiedniej komendzie po cichu z powrotem instalował aplikację Zooma. Przetestowaliśmy ten atak na naszych Czytelnikach, a o efektach możecie poczytać w tekście pt. Korzystasz z Zooma? To masz problem, nawet jeśli go odinstalowałeś (i masz Maca). […]