15/10/2015

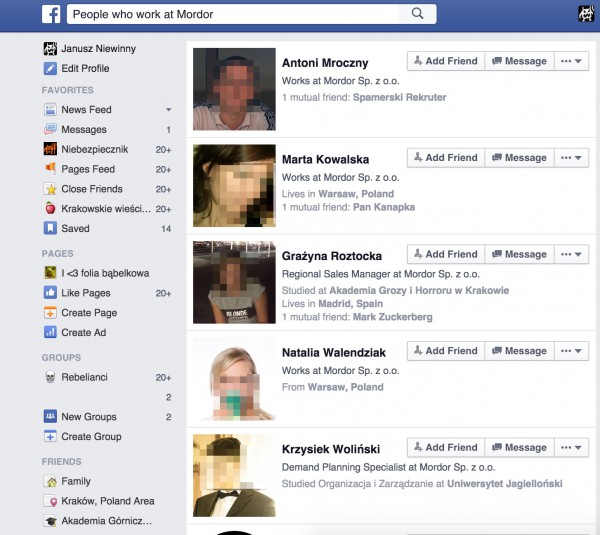

“Jeszcze ze trzy panienki” — pomyślał przeglądając kolejne profile pracowników na LinkedIn i GoldenLine. “Najlepiej z działu marketingu, HR albo prawnego, bo te codziennie zasypywane są mailami i istnieje największe prawdopodobieństwo, że klikną w to, co się im podsunie“. Po kilku zapytaniach jednak zesmutniał. Mało wyników. Doszedł do wniosku, że pracownicy polskiej korporacji, którą miał na celowniku, nie są zbyt aktywni w serwisach wspomagających zmianę pracy. “No tak, ciepła posadka, darmowe obiady i nielimitowany dostęp do coca-coli robią swoje. Nikt nie myśli o zmianie pracy“. Dlatego aby uzupełnić swoją listę potencjalnych celów, postanowił użyć Facebooka. Przy młodszym wiekiem personelu ma to sens. Nie sądził jednak, że wyniki będą aż tak dobre… Proste zapytanie wpisane w Facebookową wyszukiwarkę “People who work at Mordor Sp. z o.o.” zwróciło dziesiątki wyników.

Po dwóch minutach jego lista ofiar powiększyła się o 7 nowych pracowniczek. Dwie z działu prawnego, trzy z HR i dwie z marketingu. Był gotowy do ataku.

* * *

Ponieważ pracował na zlecenie konkurencji, interesowały go przede wszystkim dane finansowe. Zarobki pracowników i wysokości kwot na umowach z kontrahentami. Z tego powodu na pierwszy ogień wziął dział prawny, przez którego ręce przechodziły wszystkie najważniejsze dokumenty, a jego pracownicy, umówmy się, choć inteligentni, to zapewne najmniej ze wszystkich w firmie znali się na komputerach. Za cel postawił sobie zainfekowanie stacji roboczej jednej z prawniczek złośliwym oprogramowaniem. Dzięki temu miałby dostęp nie tylko do plików na jej komputerze, ale także mógłby ją podglądać przez wbudowaną w laptopa kamerkę (ze zdjęcia na Facebooku wyglądała na fajną babkę).

Za pomocą powszechnie dostępnej w sieci bramki spoofującej e-maile (czyli pozwalającej wysyłać je z dowolnego adresu nadawcy), wygenerował następującą wiadomość, podszywając się pod kierowniczkę działu marketingu:

FROM: Agata Superproduktowa agata.superproduktowa@mordor-spzoo.pl

TO: Kasia Uczciwa kasia.uczciwa@mordor-spzoo.plKasiu,

Mamy problem. Ktoś oczernia naszą firmę na tym forum. Tutaj masz linka:

http://forum.antymordor.pl/thread/krakow.html?f=30150

Czy możesz proszę przygotować mi szablon wiadomości, którą teraz i w przyszłości będę mogła wysyłać do właścicieli serwisów internetowych, na których ktoś pisze o nas głupoty? Najlepiej napisz tak, jakbyśmy mieli od razu ich pozywać. Mam nadzieję, że dzięki temu większość właścicieli od razu się przestraszy i pousuwa te brednie, bo nie chce mi się z tym latać na policję :)))

Jakby się udało dziś, byłoby super. Koleś jedzie po prezesie i nie chcielibyśmy, aby to zauważył. Musi być w dobrym nastroju przed dzisiejszą kolacją z inwestorami.

Dzięki!

Pozdrawiam, Aga

Takiego samego e-maila wysłał też do drugiej z prawniczek. Aby zwiększyć jego wiarygodność, dokleił na dole firmową stopkę. Pozyskał ją od recepcjonistki kilka dni temu, kiedy na ogólny biurowy adres firmy wysłał pytanie, czy szukają programistów. Wiedział, że szukają, bo w serwisie pracuj.pl było aż gęsto od ogłoszeń Mordor Sp z o.o. Wiedział też, że na tak przesłanego e-maila na pewno dostanie odpowiedź. Nikt nie ignoruje kandydata do pracy, a zwłaszcza programisty. W Krakowie każdy chętny do pracy koder był na wagę złota, ceniony prawie tak samo, jak świeże powietrze.

Znajdujący się w wiadomości link do forum tak naprawdę prowadził�do odpowiednio przygotowanej złośliwej strony. Wygenerował ją w programie wspierającym ataki socjotechniczne (SET) i osadził na serwerze na DigitalOcean. Zawsze wybierał ten serwer z racji sekundowego rozliczania, bo całkowity koszt ataku nie przekraczał wtedy dolara. Miał dużo BitCoinów wykradzionych z pierwszej polskiej giełdy Bitcoina, ale mimo wszystko, jak każdy Krakus nie lubił niepotrzebnie wydawać gotówki. Serwery w DigitalOcean miały jeszcze jedną zaletę — można je było błyskawicznie zmigrować na inny adres IP, gdyby dział IT wykrył atak i zaczął filtrować ruch na firewallu. W wygenerowanym kodzie strony osadził stworzony przez metasploita, stosunkowo świeży, bo pochodzący z niedawnego ataku na firmę Hacking Team exploit na Flasha. “Teraz to ja jestem CBA!“, wymsknęło mu się pod nosem, kiedy wydawał komendę:

use exploit/multi/browser/adobe_flash_hacking_team_uaf

Kilka dni temu Polskę obiegła informacja o tym, że CBA wydało ponad milion złotych na oprogramowanie szpiegowskie produkowane przez firmę Hacking Team.

Do exploita, jako payload podpiął meterpretera w wersji reverse_https. Dzięki temu ominie firewalla firmy Mordor Sp. z o.o., bo to nie on będzie musiał łączyć się do komputera prawniczek, a one automatycznie połączą się z nim, jak tylko zostaną zainfekowane. I to w sposób szyfrowany.

“Dajmy im z godzinę” pomyślał i aby się rozerwać, odpalił kolejny odcinek Mr. Robota.

Niestety, nawet po 3 godzinach, jego serwer nie otrzymał żadnego połączenia przychodzącego. Zaczął się niepokoić. Nie wierzył, że żadna z prawniczek nie odczytała wiadomości — zazwyczaj ofiary reagują już w pierwszej godzinie ataku. Po chwili go olśniło. Wydał polecenie:

host -t TXT mordor-spzoo.pl

…i zauważył, że cel jego ataku, jak to firma IT, ma ustawiony nagłówek SPF, który utrudnia podszywanie się pod oficjalną domenę i wysyłanie z niej fałszywych wiadomości e-mail. Jego korespondencja najprawdopodobniej trafiła do spamu i żadna z prawniczek jej nie odczyta. Trzeba będzie zmienić plany…

* * *

Postanowił zwiększyć swoje szanse na sukces i kolejną wiadomość skierował do wszystkich pracowników działów HR, marketingu i sprzedaży, którzy znajdowali się na skomponowanej przez niego liście ofiar. Tym razem przybrał tożsamość kierownika działu IT. Aby ominąc mechanizm SPF, tym razem decydował się nie spoofować adresu, ale zarejestrować domenę łudząco podobną do oryginalnej. Wybrał mordoor-spzoo.pl i z niej rozesłał wiadomość, licząc na to, że pracownicy nie zauważą drobnej literówki, jeśli wiadomość będzie brzmiała i wyglądała wiarygodnie.

FROM: Andrzej Buse andrzej.buse@mordoor-spzoo.pl

TO: hr@mordor-spzoo.pl, marketing@mordor-spzoo.pl, handlowcy@mordor-spzoo.pl

BCC: (tu umieścił adresy e-mail pracowniczek działów HR i Marketingu, które pozyskał z serwisów społecznościowych)Witam,

Z początkiem nowego tygodnia wystartuje nowa wersja naszego firmowego CRM. IT właśnie zakończyło finalne testy. Wasze konta zostały już testowo przeniesione na nową platformę. Loginy i hasła pozostają bez zmian!

Aby migracja była bezproblemowa, zwracam się z PILNĄ prośbą do każdego pracownika działów HR, Marketing i Sprzedaż o zweryfikowanie, czy wszystkie wasze projekty zostały poprawnie przeniesione na nową wersję CRM. Oto adres do strony logowania do nowej platformy:

(przypominam, że loginy i hasła pozostają bez zmian, a zatem do logowania używacie tych danych, co obecnie).

Bardzo proszę o potraktowanie sprawy priorytetowo sprawdzenie dostępu i zawartości kont w systemie do końca dnia.

Nacisnął SEND. Pozostało czekać.

Już po 5 sekundach otrzymał spodziewane zwrotki z serwera pocztowego, informujące, że osoby z zewnątrz nie mogą wysyłać wiadomości na firmowe aliasy HR@ i Marketing@. Doskonale zdawał sobie z tego sprawę i właśnie dlatego listę swoich ofiar umieścił w nagłówku BCC. Dzięki temu każda z adresatek otrzyma wiadomość, która będzie sprawiała wrażenie, jakby została wysłana na pracowniczy alias, mimo, że tak naprawdę została skierowana bezpośrednio do grupy ściśle wyselekcjonowanych osób. Ten trick bardzo podnosił wiarygodność fałszywej wiadomości.

Po minucie zauważył, że do stworzonej przez niego kopii CRM-a próbują logować się pierwsi z pracowników. Szybko odczytał z logów ich loginy i hasła:

k.uczciwa : Kasia69

a.podatna : MichalIsMyLove123!

Otworzył przeglądarkę i powyższe dane wprowadził do prawdziwego CRM-a. Pasowały. Zaczął szybko zrzucać raporty sprzedażowe, dane klientów i historie wybranych projektów. Po kilku godzinach buszowania po CRM miał to, czego szukał. Kiedy pobierał ostatni z raportów, na jego komputerze rozległ się dźwięk pierwszych taktów z filmu Rocky — znak, że infekcja komputera prawniczki powiodła się i jej komputer nawiązał połączenie z serwerem oraz czeka na komendy. Prawniczka musiała być bardzo skrupulatna i zapewne regularnie pod koniec każdego dnia pracy sprawdzała katalog spam, wyciągając z niego wiadomości, które w jej opinii trafiły tam przez pomyłkę.

“Rychło w czas” pomyślał. Miał już bowiem wszystko co chciał i co więcej, był z siebie bardzo dumny. Dane wykradł bez potrzeby korzystania ze złośliwego oprogramowania. Ot, socjotechnika.

Nie mógł się jednak powstrzymać i na sekundę przełączył się na serwer i wydał polecenie zrzutu stopklatki z kamery prawniczki. W istocie, była bardzo ładną blondynką.

Komentarz eksperta

Autorem wypowiedzi jest Michał Iwan, dyrektor zarządzający F-Secure w Polsce:

Na rynku dostępny jest obecnie szeroki wybór programów chroniących użytkowników przed złośliwym oprogramowaniem oraz atakami hakerów. Jednak aplikacja nie zapewni nam pełnego bezpieczeństwa, jeżeli sami nie będziemy ostrożni podczas przeglądania zasobów Internetu czy obsługiwania poczty e-mail. Coraz częściej bowiem hakerzy do włamań zamiast skomplikowanych skryptów i algorytmów, wykorzystują socjotechnikę, bazując na ludzkiej naiwności, pośpiechu oraz braku wiedzy w zakresie bezpieczeństwa informatycznego.

Przestępcy przeważnie podszywają się pod znane firmy, instytucje publiczne, partnerów biznesowych lub współpracowników. Najczęściej w tym celu wykorzystywane są adresy e-mail łudząco podobne do prawdziwych. W treści maila zazwyczaj umieszczane są linki lub dokumenty, które po otwarciu automatycznie kierują użytkownika na stronę ze złośliwym oprogramowaniem czy niepostrzeżenie pobierają aplikację umożliwiającą włamanie do komputera. Może się również zdarzyć, że malware zostanie ukryty w pozornie bezpiecznym pliku – np. kilkuset stronicowej instrukcji obsługi w formacie PDF, i nie będzie dla nas widoczny na pierwszy rzut oka. W efekcie nim spostrzeżemy, że coś jest nie tak, w naszym systemie zostaną dokonane nieodwracalne zmiany.

Niestety, w dobie ciągłego pędu i nadmiernej ufności wobec zasobów sieci, ataki bazujące na socjotechnice odnoszą coraz większy sukces. W ten sposób narażamy się na utratę cennych danych lub poważne straty finansowe, zagrażając naszej karierze czy funkcjonowaniu całej firmy.

Jak zatem ustrzec się przed tego typu atakami? Przede wszystkim nie spieszmy się podczas przeglądania wiadomości e-mail. Uważnie czytajmy treść, a za nim otworzymy załączony plik lub klikniemy w przesłany link, zweryfikujmy nadawcę. Nie zaszkodzi również, jeżeli przeskanujemy otrzymaną wiadomość pod kątem obecności szkodliwego oprogramowania. I najważniejsze, jeśli coś wzbudzi nasze wątpliwości, niezwłocznie zgłośmy się do firmowego działu IT.

Pamiętajmy, nieprzestrzeganie podstawowych zasadbezpieczeństwa może sprawić, że wyświadczymy tylko przysługę hakerowi, a sobie poważnie zaszkodzimy.

PS. Niniejszy artykuł, choć historia jest fikcyjna, bazuje na prawdziwych zdarzeniach, które miały miejsce podczas testów penetracyjnych zespołu Niebezpiecznik.pl. Pierwsze z opowiadań z cyklu CSI Stories, poświęcone bezpieczeństwu haseł, znajdziecie tutaj.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Jak dobrze posłuchać starego, dobrego Ricka Astleya ^___^

Genialne, dzięki.

Dobre, więcej takich.

Świetne! Genialna wstawka z DigitalOcean :D

Firewall poza zablokowaniem przychodzących pozwala na zablokowanie wszystkich szyfrowanych wychodzących spoza whitelisty, a to rozwiązuje problem reversehttps.

Fakt, jest to upierdliwe, szczególnie na początku, ale po jakimś czasie lista jest już “stabilna”.

Na typosquating też da się w firmowej poczcie nałożyć filtry. co też rozwiązuje sporo problemów.

Dostęp do wrażliwych danych tylko z poziomu sieci lokalnej i po kluczach też znacznie utrudniłby atak.

W razie malware wypadałoby też trzymać osobne działy w osobnych podsieciach.

Wszędzie się mówi/pisze o tym, żeby edukować personel z zasad bezpieczeństwa, ale bardzo często da się prościej i lepiej, bo automatycznie.

Whitisting stron https ominiesz meterpreterem tunelujacym sie po dns. Generalnie zasada jest taka, ze jak skype wychodzi z sieci, to i malware wyjdzie :)

Rozwin “filtry na typosquatting”

z tym typosquatingiem to trochę nazwę pomyliłem, ale chodziło o blacklistę nazw domen łudząco podobnych(np rnordor).

Żeby uniknąć utraty danych z falsepositive to taki mail mógłby być przesłany do analizy “ręcznej”.

Kwestia jest taka, że musi być możliwość postawienia serwera proxy który sprawdzi skąd mail przyszedł zanim ten mail trafi do adresata.

Nie jestem pewny czy korpo google tego nie ma(prawie na pewno tak), ale nawet jak nie to nic(technicznego) nie stoi na przeszkodzie, żeby firma miała własny serwer.

O tunelowaniu faktycznie nie pomyślałem.

Dzięki.

Poczytam o tym jak poznać coś udającego transmisję skype od faktycznej transmisji skype.

Kiedyś takie udawanie było popularne do maskowania połączeń tora więc może snort ma już jakieś magiczne reguły do odkrywania tego.

BTW: w poprzenim poście nie chodziło mi o to, że sama edukacja userów jest zła, tylko, że nie nie powinien to być główny element zabezpieczeń a jedynie ich cienka warstwa końcowa.

świetny tekst, autor ma nie tylko wiedzę ale i talent do tej formy jej przekazywania, patent z nowym CRMem i UDW też niezły :)

Opowiadania są wzorowane na prawdziwych przypadkach, które wykorzystujemy w naszych testach penetracyjnych realizowanych w polskich firmach :-)

Krzyś a cert na rekrutacji w tym Apache-Coyote/1.1 kupicie kiedys ?

IMHO penetrujecie zjawiskowo chłopcy ;-)

Make my day! :D

Propsy za motyw z Rickiem!

Przyjemnie się czyta taki artykuł.

Czekam na więcej!

Ja nawet nie otworzyłem a już widziałem że rickroll

Ja jakbym po najechaniu zobaczył adres https://niebezpiecznik.pl/wp-uploads/2015/10/blondi.jpeg zamiast linka do jutuba to i tak bym się spodziewał przekierowania na Ashleya. Zamiast tego posłuchałem sobie jednak motywu z Rockiego. ;)

Historia ładna, wszyscy się ostrzegają i na tym się kończy.

Fajnie opisane było to tu:

http://www.wykop.pl/link/2743689/bezpieczenstwo-wg-bzwbk/

Pracownica banku dzwoni do człowieka i prosi o dane za pomocą jakich można się autoryzować dzwoniąc do banku.

Człowiek zgłasza podejrzenie wyłudzenia danych, ale dla BANKU nie ma przecież problemu bo kobieta się przedstawiła jako pracownik banku – przecież przestępcy tak nie robią.

o, też macie mordor w krakowie? :)

i wcale nie małą armię orków wyposażonych w maczety [cool]

Kuźwa znowu Ricka posłuchałem ;)

Poprawiliście mi humor ^_^

Czy nie powinno być http://mordoor-spzoo.pl/crm2/ zamiast http://mordor-spzoo.pl/crm2/?

Ależ tak wlasnie jest. 1:0?

Niech będzie 1:1. :P Po “FROM:” przełączyłem się w tryb analizy czystego tekstu (źródła wiadomości). Nie zauważyłem, że to link, bo nie odnotowałem “<a href=". ;)

Dokładnie, to jest link, wiec wpisać można tam zupełnie co innego co się na ekranie wyświetli, a dać href zupełnie inny :D

Dobra robota!

Wy tak na serio, czy tylko reklamujecie?

Czasem dobrą ochroną przed phishingiem jest dokładne czytanie _całej_ wiadomości. Do ostatniego zdania.

“Otworzył przeglądarkę i powyższe dane wprowadził do prawdziwego CRM-a.” Kto wystawia produkcyjnego CRMa do Internetu bez kontroli dostępu opartej chocby na certach..? O jakims VPNie nie wspominajac.. Jesli to fikcja to jest to najsłabsza czesc historyjki :-)

Znam kilka takich firm. Wszystkie Sp. z o. o. W jednej nawet dostęp był tylko po VPN, ale pracownicy się burzyli, że dostęp jest utrudniony i niemal niemożliwy spoza służbowych komputerów.

Oj, serio sporo…

> Zawsze wybierał ten serwer z racji sekundowego rozliczania, bo całkowity koszt ataku nie przekraczał wtedy dolara.

Godzinowego* (o ile jest takie słowo)

Niezły poradnik, dzięki ♥

Ciekawe o ile zmniejsza sie ryzyko takich scenariuszy, gdy poczta firmowa musi być podpisywana cyfrowo przez wysyłającego, a serwery to filtrują.

Swoja drogą czy crm nie powinien używać obecnie czegos w stylu kerberosa? Użytkownik logując sie podaje haslo tylko raz. Bilety sa wysylane tylko do zaufanych subdomen. Pod Windowsom cos takiego działa wzorowo (Outlook, firefox, smb, …). Nic nie stoi na przeszkodzie by używać drugiej tożsamości (ja posiadam w pracy 3, w tym jedno związane z AD), okienko samo wyskakuje jak tgt nie byl wczesniej ustawiony.

Co za skryptkid najpierw zaatakował a potem wpisał host txt ;D

Więcej takich artów poproszę.

Bedzie jeszcze 9

Z całej historii jest jeden wniosek – admini dali ciała i źle skonfigurowali serwer pocztowy.

W momencie gdy z zewnątrz ktoś robi:

telnet 1.1.1.1 25

ehlo costam

mail from:

Serwer powinien zwrócić: “Sender address rejected”

Pozdr

Mega. Dobrze się czyta i można ‘laikowi’ podesłać, żeby zobaczył jak łatwo nim manipulować i jak ważne jest czytanie ze zrozumieniem.

Czekam na więcej! ;]

opiszcie prawdziwe historie delikatnie zmienione, a nie takie sf

To jest delikatnie zmieniona prawdziwa historia. W rzeczywistosci prawniczka byla beunetka a firma nie nazywala sie mordor.

Świetny tekst.

Ale tutaj wielu rzeczy dałoby się ustrzec. Pomijając już jakość baz reputacyjnych na firewallach, istnieją takie zabezpieczenia, które są w stanie wykryć malware nawet w formie zmutowanej, np. Hillstone Networks. Taki firewall oprócz baz reputacyjnych czy sygnatur w tej sytuacji wykryłby podejrzanie duży ruch do jednej ze stron internetowych (crm2), oraz próbę ściągnięcia zmutowanego malware’u. Jak ktoś wspomniał na firewallu jest też możliwość wklepania URLi podszywek. Sprawę oczywiście ułatwia fakt, że malware to nie był 0day (na takie ataki nie ma obrony, sandbox nią nie jest). Na komputerze prawniczki też mogą być zabezpieczenia.

PS. Dzięki za tipa z DigitalOcean, sprawdzę swoje bazy reputacyjne, konkurencji też ;)

I <3 folia bąbelkowa XD

z innej beczki – pomijając windows 10 i jego licencję pozwalającą na gromadzenie i wykorzystanie przez ms wszystkiego co robisz na komputerze (a w tle wysyła na swoje serwery dane telemetryczne, prywatne pliki, obraz z kamerki, wszystko co klikasz na klawiaturze) to zostały wprowadzone aktualizacje do windows 7 i 8 które także robią wszystko to samo co na windows 10, nawet keylogera usługę dodali, tymczasem tam w licencjach nie ma zapisów i na nic takiego przy instalacji się nie zgadzało. Ciekawe czy ktoś mógłby stworzyć narzędzie, które będzie rozkodowywać wysyłane pakiety by ludzie się przekonali że nie są bezpieczni, a może nawet zaczynali pozwy do Microsoftu?

Niedociągnięcie w artykule:

SPF nie zabezpiecza przed podszywaniem się pod czyiś adres – sprawdza tylko tzw. envelope address – w otrzymanej wiadomości zapisywany zazwyczaj w nagłówku “Return-Path” i domyślnie niewidoczny. Może być zupełnie inny od “From”, który jest wyświetlany w programach pocztowych. Więc aby obejść filtr SPF wystarczy wysłać mail przy pomocy SMTP:

EHLO domena-bez-spf.pl

MAIL FROM:

RCPT TO:

DATA

From: Dyr Anna Wyniosla

To: Krystyna Uczciwa

Subject: Nowy CRM

Nowy CRM: http://mordoor-spzoo.pl/crm2/

.

Zazwyczaj obejdzie to też filtry adresów grupowych np. hr@mordor-spzoo.pl. Aby zabezpieczyć się przed podszywaniem pola From z zewnątrz trzeba wdrożyć np. DKIM.

Chciałem o coś zapytać mail’owo, poprzez zakładkę KONTAKT ale okazało się, ze jest ślepa(!!!) wiec pytam tutaj: Kiedy wreszcie (a możne już jest) strona będzie dostępna w innej konfiguracji kolorystycznej? Biała czcionka na czarnym tle skutecznie i szybko meczy wzrok, co z kolei powoduje skutecznie i szybkie zniechęcenie do portalu.

Polecam Redshifta, ewentualnie Stylish.

Większość CRMow chmurowych jest tak udostępniana ostatnio. Znam kilka dynamicsow i salesforceów w firmach z top 100 w polsce

Kurde, dałem sie nabrać na blondynkę, zresztą widzę, że nie ja jedyny :) Artykuł świetny!

““Teraz to ja jestem CBA!“, wymsknęło mu się pod nosem, kiedy wydawał komendę:

use exploit/multi/browser/adobe_flash_hacking_team_uaf”

Brzmi jak z pamiętnika gimbohakera

gonzohakera ;)

Pod “była bardzo ładną blondynką” znajduje się Rick Roll, co nie?

Bardzo mi sie podobalo… Prosze w kolejnej edycji nie zapomniec opisac testow ‘phisical security’ gdzie wchodzicie Panstwo w przebraniach z Pizza w reku i gnacie do HR albo prosto do serverowni gdzie glodni Admini IT czekaja na podlaczenie kolejnego RaspberryPi do ich sieci :) Bateria 16000mAh powinna wystarczyc na kilka tygodni reverse_ssh :D

Tak to mniej wiecej robimy w Irlandii, w czasie lunchu… aha no i potem oczywiscie sami wcinamy ta pizze!

Korzystając z okazji zapytam eksperta F-Secure.

Szanowny Panie Michale Iwanie, dlaczego Wasza infolinia nie obsługuje klientów biznesowych? Skąd taka decyzja?

Drogi Adminie!

Rozumiem, że redakcji nie spodobała się sugestia “zaczerpnięcia pomysłu” z Mitnicka??

Słabo

Od kiedy to Niebezpiecznik linkuje zdjęcia ładnych blondynek :P

PS. W korpo gdzie pracuję Facebog działa tylko przez tunel ssh (jeszcze). Więc prawnicy raczej nie mają dostępu.

Czy w przypadku niezgodności z SPF mail nie powinien być odrzucany zamiast trafiać do spamu?

Jest mała różnica między ~all a -all :)

“jak każdy Krakus nie lubił niepotrzebnie wydawać gotówki” – dlatego zwą ich centusiami