30/12/2013

Zamówiłeś Kindle z Amazona albo akcesoria komputerowe z innego sklepu internetowego i kurier się spóźnia? Jest szansa, że NSA przejęła twoją paczkę i zainfekowała twój sprzęt — informuje Spiegel, bazując na najnowszej porcji dokumentów ujawnionych przez Edwarda Snowdena.

Technika operacyjna NSA

Spiegiel opublikował wczoraj dwa artykuły opisujące technikę operacyjną specjalnej jednostki NSA o nazwie TAO (Tailored Operations Access), którą Spiegiel pieszczotliwie nazywa “cyfrowymi hydraulikami”. Pod koniec listopada informowaliśmy, że to właśnie ta jednostka jest obecna w jednej z polskich serwerowni.

Otwieranie pocztowych paczek jest najwydajniejsze

Artykuły Spiegela ujawniają, że NSA “wstrzykuje” swoje trojany nie tylko do ruchu internetowego (por. projekt o kryptonimie QUANTUM) ale modyfikuje także elektronikę, którą osoby będące na celowniku służb zamawiają tradycyjną pocztą. Przesyłka jest kierowana do warsztatu NSA, gdzie jest ostrożnie otwierana przez techników, a następnie infekowana albo programowo, albo hardware’owo poprzez dolutowanie odpowiedniego komponentu zapewniającego służbom możliwość skorzystania z backdoora.

Dzięki tej technice, która jak przyznają sami agenci jest jedną z “najbardziej wydajnych”, NSA może infekować odpięte od publicznego internetu sieci. Część zamawianej przez “cel” elektroniki może np. wylądować w odseparowanej sieci służącej do kontroli systemów SCADA elektrowni (por. Stuxnet).

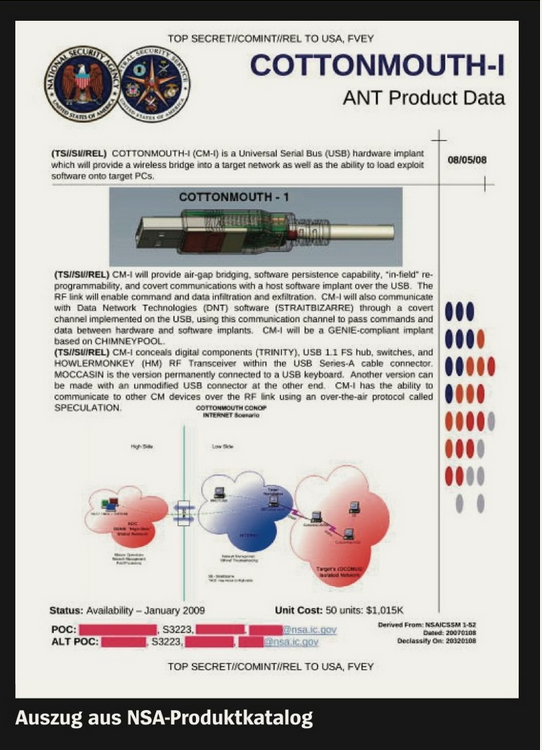

ANT dla TAO jak Q dla Jamesa Bonda

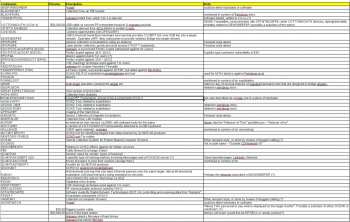

Tworzeniem specjalnych komponentów do ataków z wykorzystaniem programowych i sprzętowych backdoorów (nazywanych przez NSA “implantami”) zajmuje się w NSA grupa o nazwie ANT (Access/Advanced Network Technology). Spiegel uzyskał dostęp do 50 stronnicowego katalogu, który pozwala agentom zamawiać produkty tworzone w laboratoriach ANT. Niektóre z nich są darmowe, inne kosztują aż 250 000 dolarów.

Przykładowo, narzędzie służące do ataków na systemy operacyjne Junipera uzyskało kryptonim FEEDTROUGH i jest w stanie przechodzić przez firewalle tej firmy oraz przetrwać reboot i upgrade (!).

Ale w arsenale ANT znajdują się także:

- Kable do monitora, pozwalające na zdalny podgląd przesyłanego przez nie obrazu ($30 USD)

- Fałszywy BTS ($40 000 USD)

- Wtyczki USB, pozwalające na komunikację radiową z celem, pakowane po 50 sztuk za 1 milion dolarów.

ANT specjalizuje się także w rozwiązaniach pozwalających infekować BIOS. Zaleta: przetrwa całkowity “format” systemu. ANT-owcy są także w posiadaniu narzędzi umożliwiających podmianę firmware’u dysków twardych Western Digital, Seagate, Maxtor oraz Samsung (por. Hackowanie kart SD

Pełen katalog opublikowano już w internecie.

Więcej faktów na temat TAO

Inne ciekawe informacje, jakie można znaleźć w publikacjach Spiegla to:

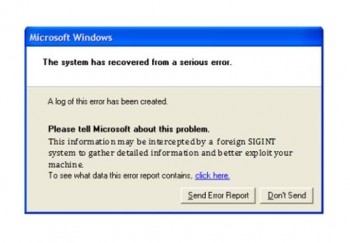

- Kiedy TAO zacznie monitorować cel, podając jego “namiary” do baz takich jak XKEYSCORE czy PRISM, to zaczyna być informowana o wszystkich aktywnościach celu w internecie, włączając komunikaty o crashach, jakie Windows wysyła w momencie problemów z konkretną aplikacją. Analizując te raporty TAO jest w stanie od razu uderzyć w czuły punkt, najprawdopodobniej mając exploity.

- Skuteczność “wstrzykiwania” trojanów w połączenia “monitorowanych” przez NSA/TAO ofiar: 50%

- NSA nie tylko sniffuje ruch na kablu oceanicznym SEA-ME-WE-4, łączącym Francję (operator: Orange i Telecom Italia) z północną Afryką oraz Indiami i Pakistanem a także Malezją i Tailandią, ale również posiada dane umożliwiające zarządzanie siecią obsługującą ten ruch.

- NSA korzysta z odrzutowców FBI do przerzucania grup operacyjnych.

- NSA unieruchomiła garaże setek mieszkańców w San Antonio, ponieważ nadawała na tej samej częstotliwości co piloty do ich otwierania.

- TAO powstało w 1997 roku, kiedy z internetu korzystało zaledwie 2% ludności i nikt nie słyszał o Facebooku. W ciągu ostatniej dekady TAO kontrolowało 258 celów w 89 krajach. W 2010 przeprowadzono 279 na całym świecie.

- Główna siedziba TAO mieści się w starej fabryce Sony w San Antonio. Ale TAO jest także obecne m.in. na Hawajach, w bazie lotniczej w Buckley i oczywiście Fort Meade. Wszystko wskazuje także na to, że TAO ma oddział w okolicy Frankfurtu (największy punkt wymiany ruchu w Europie) na przedmieściach Darmstadt.

NSA jest o krok dalej

Informacje ujawnione przez Spiegel pokazują, że NSA trzyma rękę na pulsie. Kiedy tylko pojawia się nowe medium komunikacyjne (np. Internet), w agencji tworzona jest jednostka której zadaniem jest opracowanie metod zbierania danych przy pomocy tego medium.

Dodatkowo, NSA mając dostęp do podwodnych kabli, punktów wymiany ruchu i przejętych routerów w sieciach operatorskich jest jeden krok dalej niż klasyczni “cyberprzestępcy” — działania TAO nie opierają się bowiem na naiwności użytkowników i nie są uzależnione od tego, czy ktoś kliknie w link/otworzy “złośliwy” załącznik podpięty do podrobionego e-maila. TAO atakuje przy pomocy technik MITM, wstrzykując lub podmieniając dane w ruchu internetowym ofiary. I jak się okazuje, agenci wcale nie muszą być, jak to zazwyczaj bywa w przypadku internetowych przestępców, w sieci lokalnej ofiary. TAO jest bowiem w stanie przechwytywać połączenia (lub je przekierowywać) na dalszych hopach, np. w punkcie wymiany ruchu…

Na szczęście w dokumentach będących w posiadaniu Spiegla brak jest jakichkolwiek wzmianek na temat tego, że Cisco, Huawei, Juniper, Samsung, czy też inne wspomniane powyżej firmy poszły na współpracę z NSA. Wygląda na to, że pracownicy ANT i TAO prowadzą niezależne badania mające na celu znajdowanie podatności w danym sprzęcie bez pomocy producentów.

Aktualizacja 20:40

Zaktualizowaliśmy tekst o pełen katalog produktów ANT.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

To wszystko jest:

1. Przerażające

2. Trochę dziwne, że Snowden ciągle ujawnia jakieś nowe rewelacje i tu:

2a. albo ma ciągle jakąś dobrą wtyczkę w NSA,

2b. NSA świadomie podsyła mu jakieś dokumenty, tylko po to, żeby zamydlić oczy

:)

Snowden raczej ujawnił całość pół roku temu, a prasa dawkuje informacje, żeby temat nie “umarł” i żeby odpowiednio naświetlić wszystkie aspekty — to zapewne są ogromne archiwa informacji. Jest też szansa, że Snowden przekazał wszystko komuś, kto teraz to pomału uwalnia. Wątpie jednak, aby będąc pod opieką Rosjan i mając warunek azylu od Putina w postaci “morda w kubeł” teraz robił takie numery oficjalnie.

Mógł poprosić o azyl u Ojca Świętego. W watykanie miałby warunki lepsze niż w Moskwie.

No tak… To by trochę tłumaczyło, ale temat już jest taki… do obrzygania…

Wszystko można skrócić do: NSA szpieguje (albo przynajmniej próbuje) wszystko i wszystkich :)

Nie wiem, na ile to była prawda, ale ktoś napisał na temat

systemów komputerowych Watykanu: “Ten “geniusz informatyki” – jak

określa go gazeta – stworzył w podziemiach Pałacu Apostolskiego

najnowocześniejszy system komputerowy z całą siecią zabezpieczeń.

Jak podkreśla gazeta jest on nawet lepszy od tego systemu, którym

dysponuje CIA.”

Cel jest taki, aby ludzie przyzwyczaili się i całkowicie zaakceptowali fakt, że są permanentnie inwigilowanie i że władza ma wiedzieć o nich wszystko. Wiemy już, że NSA nie tylko monitoruje ruch internetowy ale modyfikuje sprzęt komputerowy w celu inwigilacji. Tylko co z tego, czy coś się zmieniło? Kilku dziennikarzy napisało parę artykułów, kilku internautów się oburzyło i nic – nic się nie zmieni, bawmy się dalej… Nawet jak rozpoczął się kryzys finansowy, to niektórzy politycy domagali się audytu FED’u (chociaż też nic z tego nie wyszło), ale z NSA nikt nie będzie zadzierał.

@kriss bo bez watpienia NSA jest w stanie pokazac dowolnemu politykowi na jakie strony ‘przypadkowo’ wchodzil, z kim robil interesy – nawet jezeli byl to zakup chusteczek u arabskiego kioskarza 10 lat przed tym jak ow zdecydowal sie gdzies wysadzic itd. itp.

kazdy kto podskoczy organizacji z taka iloscia informacji moze zostac ‘zniszczony’ w tydzien, ba, jak sie siegnie pamiecia do pierwszego zwyciestwa Obamy (sprawa aktu urodzenia) to nawet jego moga zamiesc pod dywan w dwa tygodnie jezeli zechcial by sie stawiac i n.p. ulaskawic Snowdena.

Az dziw bierze ze Snowden nie poslizgnal sie jeszcze na mysle w lazience albo nie wpadl pod samochod. Wypadki chodza po ludziach… :)

Na to już za późno.

Niebezpieczne figury wycina się na szachownicy zanim zajmą mocną pozycję chronioną przez pionki.

“Spiegel uzyskał dostęp do 50 stronnicowego katalogu, który pozwala agentom zamawiać produkty tworzone w laboratoriach ANT. ”

Ten katalog jest dostępny gdzieś?

W wydaniu papierowym była tylko ta strona, której skan jest powyżej (plus parę slajdów z prezentacji dot. QUANTUM). Jeśli się pojawi w sieci, to pewnie zostanie to opublikowane na cryptome…

Za dwadzieścia lat przejdzie go jakaś czarna Wołga na numerach z amasady hamerykańskiej i tyle. Jak już wszyscy o nim zapomną.

Skoro są wszędzie, mogą wszystko podmieniać, wycinać

(blokować)ruch w sieci i do tego mają tyle kasy to ciekawe czy są w

stanie zakosić moje bitcoiny poprzez “czary” z blokami, strach mnie

ogarnia bo uciułałem już na kilka zgrzewek piwa szkoda by było to

stracić :D

Internet of Things

Podobno to kilka milionów stron samego tekstu więc nie

dziwota że szczegóły wychodzą na jaw stopniowo. Snowden zarzeka się

że nie chce szkodzić państwu a tylko powstrzymać inwigilację więc

teksty są analizowane aby nie ujawnić czegoś wrażliwego dla

operacji wywiadu czy samych agentów

Kurde… Zamówiłem tydzień temu iPad Air, pisali, że przeszyłka może potrwać aż do 2tyg. oby NSA na moim iPadzie nic nie grzebała…

Nic nie grzebaliśmy. Słowo. Ale może jesteś zainteresowny

usługą składowania historii całej twojej komunikacji elektronicznej

na naszych super bezpiecznych serwerach za drobne 10$/m-c?

W IPadzie grzebac – po co? Przeciez tam takie “dodatki” sa zakladane na linii produkcyjnej.

już wiadomo dlaczego poczta polska ma takie opóźnienia z

dostawą paczek w okresie wzmożonego ruchu przed i po świątecznego

:-)

Internet of Things

Najgorsze że takiego tabletu nawet nie rozprujesz, żeby

sprawdzić co jest w środku. W przypadku Androida to jakieś

źródła/binarki są dostępne do pooglądania ale Apple musisz po

prostu zaufać i nigdy nie wiesz co siedzi w iOSie. Zwykłego kompa

łatwiej sprawdzić i rozpruć, albo zbudować własnego…

http://www.bunniestudios.com/blog/?p=3265 wtedy straszne są tylko

backdoory w chipie :D

http://spritesmods.com/?art=hddhack&page=6

A to NSA pierwsi grzebali w paczkach? Nasi przecież w 1929 odkryli w paczce na Okęciu cywilną wersję Enigmy, rozebrali, obfotografowali, złożyli z powrotem do kupy i posłali dalej.

@Marcin

Swego czasu czytałem, że w XVIIw najlepszy wywiad miała Austria kontrolowała 70% poczty w Europie. Otwierali kopiowali i wysyłąli dalej. W jendym z listów autor napisał, żę podłożył trzy pchły aby sprawdzić czy list nei był otwierany i austriacy te pchły podłożyli spowrotem. Tak więć NSA możę się schować.

Pozdrawiam

Radom

To wszystko przypomina nieleczona schizofrenie. Ci ludzie sa szaleni w sensie medycznym i pisze to z pelna powaga.

To teraz pozostaje mi rozebranie całej mojej elektroniki w mieszkaniu, bo może nie musze iść jutro do pracy, bo dostałem sprzęt za 1 000 000 USD :)

http://cryptome.org/

No nic, idę jutro do sklepu po wór tranzystorów i składam własny komputer. Szach mat, NSA :D

Fajnie, że informujecie, ale ogólnie to po co z tego takie halo? FBI od poczatku istnienia używało różnych metod podsłuchu, przez większość czasu nielegalnie (lub też pół-legalnie).

Poza tym dziwicie się? Jeśli mają możliwości to czemu mieliby nie skorzystać? Przecież to leży w interesie ich kraju.

Uświadamiać baby to jest najważniejsze i pokazywać jak to zakłamana jest ta niby najlepsza demokracja świata – wszak ciągle pouczają innych – to są clowni nie mający pojęcia jak postępować z ludźmi – tylko zamordyzm im w głowie – jesteśmy dla nich wrogiem numer 1 bo chcemy jawności i uczciwości dlatego nie pytaj co zrobić dla innych pomóż nam zniszczyć te cholote!

To po prostu straszne, żeby taki prosty terrorysta nawet nie mógł sobie strzelić sweet-foci z bombą za pomocą ajfona albo przeczytać na kindle siedząc sobie na kibelku “Jak się rozerwać – poradnik dla opornych”, czy te wszystkie gadżety nie nadają się bardziej do szpiegostwa przemysłowego niż zwalczania terrorystów?

Thank you, Captain Obvious :)

Tumany kształcone przez TVN CNBC, Polszmat i inne ambitne i światłolubne stacje pozwolą sobie na wszystko. Wódczano-buraczani biznesmeni uważają, że i tak prywatność jest nic nie warta, bo znajomi mają synchronizację kontaktów z google i pewnie i tak wszyscy wszystko wiedzą. Snowden pewnie to element układanki, aby zobaczyć, na ile ludzie pozwolą. A pozwolą sobie – tumany Dody i Big Bradery na wszystko. No cóż, zbyt wielu ludzi ma mentalność niewolnika, tylko szkoda, że przy okazji cierpią ci, którzy są intelektualnie lata świetlne dalej.

Przy okazji, NSA miało ścigać niby jakiś tam terroryzm i przestępczość. A okazuje się, że wrogiem jest zwyczajny człowiek, z ktorego robi się marketingowy pasztecik dla korporacji.

Jesteś tak bardzo niezależny i świadomie myślący, że twoje łzy układają się w napis “RADIO M*RYJA” xD

http://leaksource.wordpress.com/2013/12/30/nsas-ant-division-catalog-of-exploits-for-nearly-every-major-software-hardware-firmware/

“Strona z katalogu NSA przedstawiająca zabawki ANT (źródło: Reddit/stealin_yo_tits)”

Powaliło mnie to.

Hmm. Przerażające jest to, ze wiele osob próby totalnej

inwigilacji obraca w zart. Byc moze jest to reakcja obronna mająca

na celu wyparcie trudnej do zaakceptowania rzeczywistości. Możliwe

również, iz tak zwane wysoko rozwinięte społeczeństwa, do tego

stopnia przywykły do wszechobecnych rozwiązań monitoringu, ze

przechodzą nad tematem do porządku dziennego. Jak pokazuje

historia, pod sztandarami walki z takimi czy innymi zagrożeniami,

można przeforsować najbardziej krwawe projekty. Hitler w ramach

czystości rasy hurtem mordowal nawet wlasnych rodaków, wujaszek

Stalin, pod pozorem walki ze szpiegami na lono Abrahama wyslal

wielu ludzi. Byc moze, dożyjemy czasow gdy osoby glosno mówiące o

prywatności, stana sie głównym celem odpowiednich służb jako

potencjalne zagrożenie. Jednakze sadze iz osob dostrzegających

problem jest znacznie mniejsze grono niz tych ktore w sposób

bezrefleksyjny, wręcz groteskowy, podchodza do kwestii

bezpieczeństwa jak tez prywatności. Mysle jednak ze czytelnicy

tekstow na niniejszej stronie naleza do osob obeznanych z tematem.

Wiem ze sa wśród nich zarówno nastolatkowie, jak tez etatowi

pracownicy tak poważnych służb jakimi sa m[ ABW oraz AW. Szeroko

rozumiane bezpieczeństwo państwa w obecnych czasach jest

nieslychanie istotnym elementem obronności. Problem w tym ażeby

instytucje odpowiedzialne za obrone obywateli bronily owych

obywateli nie zas, by stosowaly dostepne mechanizmy w celu

ujarzmiania niewygodnych jednostek.

Ja mysle, ze przerazajacym jest fakt calkowitego uzaleznienia gospodarki od rozwiazan IT. Zwlaszcza te rozwiazania wymuszajace online sterowanie procesami czy to technologicznymi czy tez chociazby taki wazkimi dla spoleczenstwa kwestiami jak zdrowie, bankowosc czy tez kwestie bezpieczenstwa. Jak latwo zdestabilizowac sytuacje w kraju po odcieciu pradu, wody widac bylo w NY po ostatnim huraganie gdzie uzbrojone grupy rabowaly obywateli. Wyobrazmy sobie sytuacje, ze w wyniku silnej burzy na sloncu lub tez poteznego wyladowania elektomagnetycznego ulega uszkodzeniu wiekszosc urzadzen opartych na krzemie. Chaos? Wbrew pozorom takie sytuacje sie zdarzaja… Co gorsza inne panstwo moze uzyc takich srodkow do totalnego paralizu swojego przeciwnika… Jakie rozwiazania awaryjne mozna zastosowac?

[…] sposób dostać się do sprzętu i umieścić w nim sprzętową pluskwę — zaledwie wczoraj opisaliśmy zespół ANT, który dostarcza tego typu narzędzi. Przypomnijmy też, że Amerykanom udało się zbackdoorować faks Unii […]

Przykro mi to stwierdzić ale amerykańska NSA wygląda na bardzo dobrze zorganizowaną organizację terrorystyczną :D

W amerykańską glebę już dawno temu powinno zostać wbite kilka głowic za to co robią , z punktu widzenia wielu krajów ,które są okradane przez nich z tajnych informacji oraz padają ofiarą uprawianego przez amerykanów szpiegostwa przemysłowego .

Wydzieliliśmy też departament d.s. Linuxów bo ludziska

masowo porzucają windę i są problemy z kompatybilnością

departamentów i pracy operacyjnej.

NIGHTSTAND troche stary… Fedora 3.. exploity na Windows 2000, XP… IE5-6….?!

Zwróć uwagę, że to katalog z 2008/2009 roku…

Inne przemyslenia, ceny podane za jeden produktow np 6000$ za 1szt, a myslenie ludzi ze ich to tez dotyczy.. no nie wiem czy NSA jest gotowe na instalacji tych chipow wszystkim Kowalskim ktorzy piraca gry czy sciagaja porno…. raczej taki Putin, Merkel.. powinni sie bac czy bosowie mafii..

A potem dziwne że połowa sprzetu jest “zalana” przy

odrzucaniu reklamacji :>

Niech mnie ktoś oświeci, bardzo proszę: Gdyby Polska zerwała stosunki dyplomatyczne z USA z powodu np. niejasności działania NSA. Mogliby się skupić na nas czy powstałoby małe tąpnięcie na arenie międzynarodowej?

Hm, przeglądając “katalog” mam niejasne przeczucie że to w dużym stopniu jest podpucha. Wystarczy przyjrzeć się zdjęciom, zwłaszcza płytek drukowanych. Przypuszczam że NSA stać na to by nawet do produkcji prototypów mieć normalną płytkarnię, a nie używać płytek na poziomie termotransferu z żelazka, nie wspominając o amatorskiej jakości montażu (płytki wręcz zalane topnikiem i lutem).

więc gdzie lepiej kupować sprzęt? z Chin czy USA?

[…] mające na celu włamywanie się do sieci Wi-Fi ich właścicieli. Potem na jaw wyszło, że z podobnych technik korzysta NSA… A teraz okazuje się, że tzw. IoT (ang. “Internet of Things”), czyli […]

@qklw

I od chinczykow, i od amerykanow dostaniesz backdoory, wiec… Nigdzie.

[…] wiedziało lub nie wiedziało o Heartbleedzie — nie ma znaczenia, w swoim arsenale mają szereg innych exploitów/0day’ów, o czym często wspominał Edward […]

[…] NSA przechwytuje paczki z elektroniką kupowaną/produkowaną w USA i w specjalnych laboratoriach modyfikuje ich firmware dodając złośliwy kod i tylne furtki (tzw. backdoory) …a następnie sprzęt z powrotem pakowany jest w oryginalne opakowanie i wysyłany do […]

USA! USA! USA!

hmm.. Polscy poslowie dostali tablety Appla.

trudno o lepsze miejsce na trojany. czy ktokolwiek sprawdzal czy te talbety nie zawieraja cos wiecej i nie lacza sie z NSA?

[…] wiemy, że NSA ma specjalną komórkę “przepakunkową”, której zadaniem jest przechwytywanie paczek, otwieranie ich i modyfikowanie firmware’u urządzeń, które są wysyłane z fabryk producentów do klientów na całym […]

[…] Snowdenowi już rok temu dowiedzieliśmy się o projekcie NSA o nazwie DROPOUTJEEP, przy pomocy którego służby wydobywają dane z urządzeń mobilnych Apple (SMS-y, dane z GPS-a, […]

[…] ujawnionym w zeszłym roku katalogu “ANT”, czyli zabawek od NSA można było znaleźć bardzo podobnoe do AirHoppera rozwiązanie o nazwie […]

Wotum nieufnosci dla NSA i pozamiatane.Jest tak jak myslalem usa nie jest pempkiem swiata sa raczej anusem skąd plyną odchody w caly swiat

[…] Aktualizacja: 25.11.2014 Regin zawiera w swoim kodzie kilka modułów (LEGSPINv2.6, WILLISCHECKv2.0, HOPSCOTCH, STRAITBIZARRE, UNITEDRAKE), których nazwy pasują do …kryptonimów systemów GCHQ, czyli brytyjskiego wywiadu komputerowego (część znalazła się w amerykańskim katalogu szpiegowskich zabawek): […]

[…] jest odnalezienie w jednym z komponentów rządowego keyloggera słowa GROK, które pokrywa się z katalogiem “zabawek NSA”, który opisywaliśmy w 2013 roku. Z kolei inne z produktów opisanych w katalogu, choć ich nazwy […]

[…] odczytują historię podpinanych do komputera urządzeń USB i pendrive’ów. To też bardzo sprytne zachowanie — każdy dysk USB ma unikatowy identyfikator, a po jego składowej można określić np. jaki telefon lub typ dysku USB albo klawiatury ma ofiara. Być może wojsko wykorzystuje tę wiedzę do stworzenia “zbackdoorowanej kopii” sprzętu i podmiany — w końcu NSA już tak robi. […]

[…] generowane przez zmianę sposobu pracy karty graficznej jednego z urządzeń. Nawet NSA miało implant “COTTONMOUTH” działający na podobnej zasadzie, a już prawdziwym przebojem było wykorzystanie do podsłuchu […]

[…] ciekawy — ale nie innowacyjny. Metoda takich “wszczepów” znana jest od lat (por. NSA przechwytuje paczki ze sprzętem elektronicznym i wszczepia w nie podsłuchy). Tu po prostu ktoś zamiast w doniczce, gniazdu, czy kabelku do ładowania ukrył go w smartfonie […]