8/2/2018

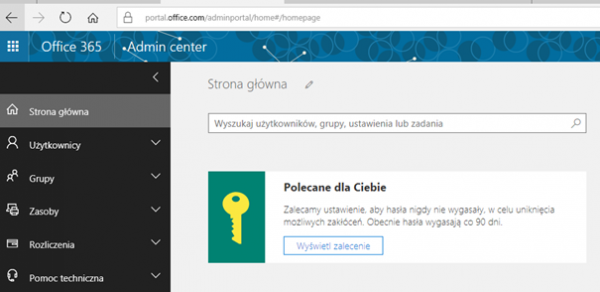

Taki screen podesłał nam jeden z Czytelników. Wynika z niego, że Microsoft zachęca do braku regularnej zmiany haseł:

I Microsoft nie jest w tym podejściu odosobniony. Najnowsze sugestie organizacji standaryzującej NIST są takie same — nie powinno się na użytkownikach regularnie (np. co miesiąc) wymuszać zmiany haseł.

Oczywiście, jak zawsze, takie podejście ma swoje plusy i minusy. Wszystko zależy od sytuacji i przyjętego modelu ryzyka. Jeśli chcecie wiedzieć co my sądzimy na ten temat, to odsyłamy Was do kwietniowego wpisu, który poświęciliśmy tej sprawie. Poniżej najważniejszy cytat z tamtego artykułu:

Regularna zmiana haseł, do której NIST zniechęca, rzeczywiście może być problematyczna, bo sprawia, że pracownicy tworzą słabsze hasła (np. tak znane w naszej administracji publicznej, wymagającej comiesięcznej zmiany haseł, Kwietnie2017, Maje2017). Po prostu z racji tego, że hasła ciągle muszą zmieniać, nie mogą ich zapamiętać, szukają więc prostych (i niestety przewidywalnych!) algorytmów.

Ale jeśli pracownik jest bardziej świadomy (a takich nie brakuje!) i korzysta z rekomendowanego przez wszystkich (ale nie zawsze łatwego w obsłudze) managera haseł, to dla niego odejście od regularnej zmiany haseł może być bardzo nieprzyjemne. W sytuacji, gdy włamywacz przechwyci hasło do skrzynki e-mail, będzie miał do niej dostęp na zawsze, podczas gdy stosowanie regularnej zmiany haseł “odcięłoby” włamywacza od nowych treści z końcem miesiąca. Jak widać, nie dla każdego taka rekomendacja NIST-u bazująca na uogólnionych wynikach jest korzystna.

Jak widać, wszystko sprowadza się do tego, czy mamy więcej problemów z niezauważonymi włamaniami na konto, czy z kosztami jakie generuje regularna zmiana haseł (czyli stratą czasu pracowników, spadkiem ich wydajności, większymi kosztami helpdesku) i pozornym poczuciem, że dopisanie do hasła 2 na końcu sprawia, że jest ono trudniejsze do przewidzenia od poprzedniego.

Niezależnie od tego, jakie podejście wybierzecie, zalecamy Wam także wymuszenie dwuskładnikowego uwierzytelnienia tam, gdzie to możliwe, najlepiej za pomocą tokenów U2F. O tym dlaczego tylko tokeny U2F chronią przed phishingiem przeczytacie tutaj. Ale pamiętajcie, że nawet nierekomendowane ustawienie dwuskładnikowego uwierzytelnienia w oparciu o kody z SMS-ów jest lepsze niż nic. Choć to prawda, że da się je przechwycić, obejść i przekierować, to z powodzeniem ochronią one konto po wycieku hasła użytkownika z innego serwisu — a to właśnie taki wektor ataku na konta użytkowników jest najpopularniejszy.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Niezliczoną ilość razy widziałem hasła na post-it. Po 3 latach używania SAPa wszyscy logowali się na ‘d..a123’ lub podobne. Wymuszanie zmiany haseł to jakiś idiotyzm. Wole mocne hasło które zapamiętam.

Chyba najlepsze jest takie rozwiązanie: Nie wymaganie częstych zmian haseł, ale pozwalanie świadomym użytkownikom na zmianę haseł tak często jak chcą. Najlepsze z obu światów.

Comiesięczna zmiana hasła to durnota. Wszyscy maja takIe same hasło, tylko numerek jest inny dla różnych ich wersji. A jeśli takich haseł do zmiany jest więcej (bo nie ma powiązania z LDAP) to już w ogóle kosmos i praktycznie zerowe zabezpieczenie.

A najśmiszniej jest jak firma zabroni używać keepass bo uwaga: “to jest oprogramowanie opensource, nie wiadomo co w nim siedzi”

“to jest oprogramowanie opensource, nie wiadomo co w nim siedzi”

czekaj, co?

Hmm. sjkąd ja znam te słowa. Ktoś w mojej obecności wypowiedział prawie identyczne…

> firma zabroni używać keepass

gdzie Wy pracujecie, w Korei Płn.?

“Te drzwi są otwarte, nie wiadomo co za nimi jest”

genialne!

“W sytuacji, gdy włamywacz przechwyci hasło do skrzynki e-mail, będzie miał do niej dostęp na zawsze, podczas gdy stosowanie regularnej zmiany haseł “odcięłoby” włamywacza od nowych treści z końcem miesiąca”. No tak… jeśli hasło brzmiało Luty2018 i nagle przestało pasować to zupełnie nie mam pojęcia jakie może być następne.

A czytałeś, co jest napisane wcześniej i dalej?

Zasadniczym problem tutaj nie jest sama zmiana haseł, lub jej brak, ale tej zmiany _wymuszanie_. To właśnie _przymus_ powoduje powstanie słabych haseł. To już lepiej hasła generować i zmuszać użytkowników do ich zapamiętania – jeśli będą w miarę “wymawialne” i często wprowadzane ręcznie, to większość dość szybko je zapamięta, a na resztę żadne mechanizmy i tak nie pomogą.

Hm, ale macie świadomość że to wymuszanie w większości przypadków wynika z zapisów rozporządzenia do ustawy o ochronie danych osobowych.

Poza tym nie wrzucajmy wszystkiego do jednego worka. Konta uprzywilejowane np. -hasła mają być stałe? Koszty resetowania haseł można zminimalizować. Gorsze w wymuszaniu częstej zmiany haseł na zwykłym użytkowniku jest to, że hasła ustawia zwyczajnie słabe. Szczególnie jeśli.ma 5 różnych haseł bo systemy mają osobne mechanizmy uwierzytelniające

Ja jestem za łączeniem obu metod, to znaczy… nie wymuszamy zmiany hasła, chyba że, zaistnieją podejrzenia o włamanie lub przejęcie konta, wtedy obligatoryjnie nakazujemy zmianę wszystkich haseł. Reagowanie na sytuacje w stylu „wyciekły hasła” ma sporą zaletę… stwarza poczucie zagrożenia i podświadomie zachęca do tworzenia silnych haseł.

Sorry, ale ja też tak robiłam w robocie. Niestety, ale narzucenie COMIESIĘCZNEJ zmiany haseł skończyło się w końcu hasłami w stylu ABcd12#$201802 – nie dawali zainstalować żadnego menedżera haseł, nie wolno było podpinać zewnętrznych urządzeń, więc dostali hasło zdoopy. Po prostu po 10 zmianach haseł do kilku systemów nie ma się już weny twórczej w tym zakresie, aby je pamiętać. A polityka firmy nieugięta – nie wolno korzystać z żadnej pomocy dla haseł.

A nie wystarczyło mieć dwa hasła, stosowane na zmianę? Chyba że admin trzyma stare hasła (w jakiejkolwiek postaci) i sprawdza czy rok temu nie było użyte już…

Alojzy – nie doceniasz “geniuszu” bezpieczników, często przy wymuszeniu zmiany hasła ustawia się że hasło musi się różnić od np 30 poprzednich i dupa.

Ja jak musiałEm zmieniać hasła regularnie to wklepywałem tytuł książki, którą aktualnie czytałem. I tyle z bezpieczeństwa :D. W domu mam KeePassa i tyle haseł ile dusza zapragnie, i takich że w życiu bym ich nie zapamiętał. Ale w pracy musiałem mieć hasło takie, żebym dał radę dobrze spamiętać a po 2 miesiącach i tak zmienić. I takie wymuszone hasło faktycznie musiało mieć niewiele wspólnego ze starym. Nie można było wachlować dwoma na zmianę.

Tak, admin w jakiś sposób trzymał hasła z całego roku albo dłużej. Wymagania: do każdego systemu (było ich 5) inne hasło, zmiana co miesiąc. Niestety wpisanie hasła z przed roku powodowało komunikat w domenowym Windowsie, że takie było już nadane. Stąd dopisywanie roku, bo jak miał olej w głowie nie trzymał ich w plaintexcie.

Więc aby było prosto robiło się w końcu według schematu. Jeszcze 1 hasło co miesiąc można scierpieć, ale wszystkie co miesiąc?

Polityka okresowej zmiany hasła to ten rodzaj polityki, która z perspektywy bezpieczeństwa wygląda na doskonały pomysł, ale nie bierze pod uwagę ludzkiej natury.

Moim zdaniem każda skrajność jest zła. Całkowity brak zmiany jest zły i zmiana co miesiąc też. Trzeba to zrobić z sensem. Zmiana co 4-6 miesięcy ma sens.

Ale niestety nasz ustawodawca takiego podejścia nie przewiduje.

ROZPORZĄDZENIE MINISTRA SPRAW WEWNĘTRZNYCH I ADMINISTRACJI z dnia 29 kwietnia 2004 r.

w sprawie dokumentacji przetwarzania danych osobowych oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych

Mówi że “W przypadku gdy do uwierzytelniania użytkowników używa się hasła, jego zmiana następuje nie rzadziej niż co 30 dni”

Dzisiaj śmiało możemy przyjąć, że większość systemów można zakwalifikować jako systemy do przetwarzania danych osobowych. Więc wg prawa działamy chyba nielegalnie tworząc polityki z hasłami dłuższymi jak 30 dni?

Szczęście w nieszczęściu, że ROD”wyłączy” rozporządzenie.

Niektóre programy same pamiętają hasła i nie pozwalają ich zmienić np na hasło które było użyte 6mc temu.

Taaa nie zmieniaj haseł bo oni mają do nich dostęp

Eh te hasła, PESEL nie, imie Matki Babcie nie….

Cały problem z tym to taki że wrzuca się wszystkich do jednej beczki, a przecież problem leży po stronie użytkowników Janek12 kur… itd.

Wszystko się wzięło przez ten zabójczy rozwój serwisów , systemów itd. żaden człowiek nie jest w stanie zapamiętać tylu haseł, ustawia jedno dwa, jakieś forum czy inny serwis zostanie złamany i hasło mają do połowy systemów….

Jak żyć się pytam, jak… i tak źle i tak nie dobrze.

Bo tak na prawdę należy mieć: hasło do banku, hasło do windowsa/linuxa (najlepiej szyfrowanego), hasło do pracy (koniecznie inne) i hasło do govvno-serwisów (różne od wszystkich innych – włamią się trudno – chcieli logowania to mają – oczywiście na inną skrzynkę pocztową niż reszta). Pozostałe hasła do ważnych serwisów w dobrym menedżerze haseł.

A może sprytna kombinacja np. ciąg “trudny” do zapamiętania ale “mocny”+ coś co się zmienia i łatwo pamięta. Np coś takiego: Tresc%Trudna%luty – zmieniamy tylko luty na marzec itd.

Częste wymuszanie zmiany haseł = monitory oklejone żółtymi karteczkami! :)

No i weź tu człowieku nie zwariuj… mamy przede wszystkim jeden wielki problem – za dużo informacji. Przez co trudno się połapac jakie konkretnie działanie jest najlepsze

Do ważnych systemów bardzo mocne hasła. Do głupot w stylu “fora dyskusyjne” można mieć nieco słabsze. Jak słabe, to zależy od tego, co w danym forum zostało zamieszczone. Hasła do często używane łatwiej zapamiętać niż takie, których używa się sporadycznie i na to dobry będzie menadżer haseł. Ale znowu trzeba pamiętać, że baza z hasłami to skarb dla złodzieja.

A jakby tak dać użytkownikom wybór? Albo wymuszamy zmianę hasła co 30 dni, albo używasz 2FA?

A to nie jest tak, że zmiana nie rzadziej niż co 30 dni wynika z rozporządzenia MSWiA, któe obowiązuje jeszcze do 25 maja?

Heh… dla mnie szczytem jest comiesięczne wymuszenie zmiany hasła do systemu, w którym udostępnione są paski płac (i właściwie nic więcej). I tak częściej niż raz w miesiącu tam nie zaglądam (zwykle rzadziej) – stąd jest to dla mnie forma “hasła jednorazowego”.

Tak to jest, jak za ustalanie reguł bezpieczeństwa bierze się ktoś o mentalności leśnego dziadka czy innego profesura z uczelni, który uważa, że to JEGO dziedzina jest tą najważniejszą na świecie, dzięki czemu on sam NIE MUSI uwzględniać aspektów otoczenia, tylko to otoczenie ma się dostosować. A aspekt otoczenia jest taki, że 95% moich haseł MNIE kompletnie nie interesuje, podejrzewam że przypadkiem szczególnym i powszechnym jest to, że pracownika nie interesuje siła hasła do systemów firmowych, bo to nie on będzie miał poważny problem w razie ich wycieku (nawet nagany do akt nie dostanie, bo w sądzie pracy się wybroni – przecież każdemu się zdaża wyciek danych i “włam”).

Użytkownika nie można zmuszać do zmiany hasła – będzie ustawiał proste.

Użytkownika nie można zmuszać do stosowania “silnego” hasła – zapisze je na żółtej karteczce.

Użytkownika należy do tego zachęcać:

– ustawisz silne hasło, będziesz się logował nim do woli,

– ustawisz słabe hasło – będziesz musiał wpisywać captchę, podawać datę urodzin, kopać rów, czyścić firmowy kibel itp.

Zmiana hasła tak, ale nie częściej niż 6-12 miesięcy. Wymuszanie zmiany co miesiąc, dwa mija się z celem. Po kilku comiesięcznych zmianach każdemu skończą się pomysły na dobre hasła. Najlepszy moim zdaniem jest manager i mocne hasła. A jeśli nie można go użyć, to można wybrać np ulubioną książkę i pierwsze 3 słowa z danej strony, oddzielone zawsze takimi samymi znakami. Przy następnej zmianie hasła odwracamy stronę i wybieramy następne pierwsze słowa.

A co na to RODO? ;-) Jaki mistrz IOD-a pozwoli na takie praktyki?

No cóż, najwyraźnie wytyczne dostosowywane są do standardów biometrycznych – w końcu nasze odciski palca czy obraz siatkówki to również “hasła” których nie jesteśmy w stanie zmienić.

Biometrię niech sobie w doope wsadzą. Tego nie da się zmienić, a hasło trzeba czasem zmienić, np. gdy zostanie skompromitowane przez włamanie lub podsłuchane. Poza tym biometrię prościej jest wykradać. Odcisk palca już dziś można sfotografować. Podobnie tęczówkę oka. A siatkówka – wystarczy, że lekarze okuliści zaczną wykradać podczas badania. DNA jeszcze prościej wykraść – wystarczy jeden włos z “cebulką”. Głos – to już wykradają.

Ja nie wymuszam regularnej zmiany haseł, za to mam dedykowanego kompa który aktualizuje słowniki i co noc łamie hashe, z tego generuje mi raport. Jeśli ktoś ma słabe hasło albo dopisał cyferkę to jest wyłapywany. Przy okazji mogę obserwować trend.

Z radością przyjmuję wszystkie aktualizacje rekomendacji, żeby skupiać się na skomplikowaniu hasła, menadżerach i 2FA zamiast walenia po łbach.

A nasi ustawodawcy odwrotnie – wymuszają przepisami zmianę haseł co 30 dni.

Ludzie się wkurzają, IT ma więcej roboty a bezpieczeństwa to nie podnosi, bo jak pani Jadzia miała mocne hasło typu: K@cz!#00w i miała go od dwóch lat, to teraz ma hasło typu:

K@czuch@2001 – i za miesiąc będzie to K@czuch@2002 itd.

Piszecie “przechwyci hasło do skrzynki e-mail, będzie miał do niej dostęp na zawsze, podczas gdy stosowanie regularnej zmiany haseł “odcięłoby” włamywacza od nowych treści z końcem miesiąca”.

Jeśli włamywacz dostał się do skrzynki to pewnie już dawno włączył przekierowanie maili na swoją skrzynkę, więc to i tak nic nie da.

Nie wszędzie się da takie przekierowanie ustawić.

z deko nie rozumiem tego co piszecie, bo to wogole bez sensu, naukowo udowodnione ze 95% urzyszkodnikow wybierze najprostsza mozliwa droge, wiec zmiana hasla co miesiac skonczy sie tym ze beda to hasla latwe do zlamannia zwyklym bruteforce albo i nawet slownikowym, wiec sorki

najprosze i dzialajace – haslo wymagane 24 znaki, zmiana raz na rok, enkrypcja

zmiana hasel co miesiac jest podyktowana tylko jedna logika, slaby monitoring IT, i sorki jak ktos nie chce wydawac na IT, to zmiana hasla nawet co 1h nic mu nie da, a wlasciwie odniesie odwrotny skutek, BO 95% URZYSZKODNIKOW TO NIE SPECE OD IT I CHCA MIEC WSZYSTKO W MIARE LATWE, JUZ NIE WSPOMNE O RZYSZKODNIKACH KADRY MANAGERSKIEJ

[…] co boli najbardziej. Czy wymuszanie zmiany haseł co X dni, od czego się odchodzi, bo częściej nie służy to bezpieczeństwu a powoduje patologiczne zachowania, czy sugerowany przez pracownika IT sposób budowania haseł, […]

Mi się zdarzało i przez wiele lat nie zmieniać hasła i jakoś żyję. :D

Ciekawy artykuł. Daje do myślenia. Jeśli ktoś miał kiedyś włamanie na konto to z pewnością inaczej podchodzi do tematu!

Będę mieć to na uwadze. Bezpieczeństwo jest na pierwszym miejscu!

Bepieczeństwo jest dla mnie na pierwszym miejscu w mojej pracy.