13/4/2014

Jeśli macie konto w serwisach mPay.pl lub Cardmobile.pl (oba służą do płatności kartą z poziomu telefonu komórkowego) i ostatnimi czasy logowaliście się do tych usług, ktoś mógł przechwycić wasze dane osobowe i uzyskać nieuprawniony dostęp do Waszego konta. Dodatkowo, można było poznać dane kart płatniczych/kredytowych dodawanych do konta informuje DOgi.

mPay i Cardmobile podatne na atak Heartbleed

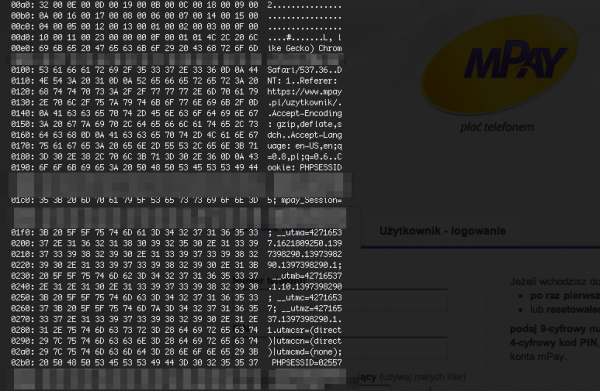

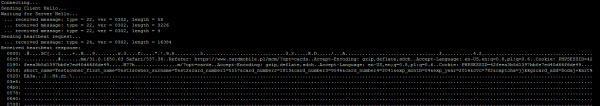

Oba serwisy są [aktualizacja: były do godzin popołudniowych niedzielę] podatne na atak Heartbleed i jest możliwe odczytanie z ich pamięci zarówno ciasteczek sesyjnych użytkownika (co pozwala na uzyskanie nieautoryzowanego dostępu do jego konta w serwisie) jak i danych kartowych, o ile były one wprowadzane do serwisu w trakcie sesji.

Lepiej teraz nie zmieniać teraz haseł!

Nie polecamy zmieniać haseł do ww. serwisów — każde logowanie teraz, kiedy serwer nie jest jeszcze zabezpieczony, stwarza ryzyko, że zarówno stare jak i nowe hasło zostanie przechwycone przez atakujących.

Jak najbardziej zmieńcie hasło — ale do innych serwisów, do których mieliście ustawione takie samo hasło jak do cardmobile.pl czy mpay.pl. Rozważcie też zastrzeżenie numery karty kredytowej, o ile dodawaliście ją do serwisu na przestrzeni ostatniego tygodnia — wycieka:

-

numer karty

data ważności karty

kod CVV/CVV2

imię i nazwisko właściciela.

…i zadzwońcie do obsługi klienta obu serwisów domagając się załatania serwera. DOgi pisał w tej sprawie do serwisów, ale twierdzi, że jego wiadomość pozostała bez odpowiedzi.

Aktualizacja 18:30

Serwery zostały załatane. A post został przeniesiony z *ptr, czyli naszego linkbloga (widocznego w sidebarze) na stronę główną Niebezpiecznika, z racji olbrzymiego zainteresowania czytelników.

Aktualizacja 16.04.2014

Usunięcie tego poważnego błędu, które nastąpiło dopiero po 6 dniach od publikacji informacji o luce Heartbleed, dziś mPay / Cardmobile w komunikacie do klientów nazwało …”reakcją natychmiastową” ;-)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Nie wszystkie serwisy wymagają kodu CVV2 więc, to że on akurat nie wycieka jest chyba niewielką pociechą?

Z ciekawosci, ktore nie wymagaja? (Amazon nie wymaga dla kolejnych transakcji, ale przy pierwszej tak AFAIR, to ze biora na siebie ew. fraud, to pewnie kwestia analizy ryzyka).

Może trzymają w bazie ten kod.

Nie robię tony zakupów ale mam wrażenie, że czasem jest, a czasem nie jest wymagany. Pierwszy przykład z brzegu – booking.com – nie wymagają CVV2 (może to jeszcze zależy od hotelu?) – przekazują prawdopodobnie dane karty bezpośrednio do hotelu, który zdaje się bez CVV2 bez problemu dokonuje autoryzacji.

Booking pobiera CVV do karty i przekazuje je do hotelu …e-mailem/faksem. Już kilka razy widziałem pełne dane swojej karty leżące na recepcyjnym desku.

+1 – skąd pomysł, że CVC2/CVV2 jest konieczny do obciążenia karty? Zamknijcie na chwilę oczy i wyobraźcie sobie, że poza Polską też jest życie :) W Izraelu płatnośc kartą w terminalu polega na tym, że sprzedawca bierze kartę, przeciąga pasek i oddaje kartę. Bez pinu, bez podpisu. Amazon AFAIK nie wymaga CVV2/CVC2 żeby dodać kartę.

Amazon nie wymaga nawet jednorazowego podania kodu CVV.

Jak nie wszystkie? Wszędzie CVV2 jest wymagany…

Nope. Kwestia umowy z bankiem, a nie faktycznego, technicznego czy prawnego wymagania. ;)

http://d.gimb.us/b/49a25721424ac183b2b401d19e7df651.txt – czyli jednak ktoś czyta Wasze newsy :P

mpay podatny na atak i wyciekają im id sesji ale zablokowali już możliwość logowania

Chyba na wyrost te rewelacje test wypada ok…

Jak kupowałem na empik travel bilty lotnicze, to nie chcieli kodu CVV2..

Kto pisze takie artykuły?

https://www.ssllabs.com/ssltest/analyze.html?d=cardmobile.pl jednak pokazuje co innego – to jednak załatane chyba.

Kto nie czyta artykułów do końca?

Zobacz aktualizację z informacją o czasie, w którym usterka została przez administratorów załatana. Spójrz też w screenshota, który pokazuje przykładowe dane jakie wyciekały z serwera (oraz przejdź z łaski swojej na stronę DOgiego i pooglądaj dane kart kredytowych dodawanych do serwisu).

Szkoda że DOgi w swym artykule nie napisał kiedy ten atak przeprowadził. Bo jeśli zaraz po wykryciu luki to większość serwisów była na niego podatna ;-)

Jest gdzieś w Internecie lista kart które wyciekły?

Mam tam konto, choć za bardzo się nie boję bo w banku włączam możliwość płacenia kartą gdy chcę, ale lepiej dmuchać na zimne.

Do ok. 18:15 dziś oba serwisy były jeszcze podatne na atak.

Witam,

Z czystej ciekawosci pytam – czy plugin do Chrome (i chyba FF) dostepny tutaj

( https://chrome.google.com/webstore/detail/chromebleed/eeoekjnjgppnaegdjbcafdggilajhpic )

NIE DZIALA czy po prostu oba serwisy w/w sa juz “zalatane” ?

Sprawdzalem 14/04/2014 o 11:17

Wtyczka pobrana ze Sklepu Chrome – link wykopalem z jakies strony powiazanej do�Heartbleed

Cloudflare zrobiło konkurs, i postawiło serwer z podatnością, żeby sprawdzić ilu ludziom uda się zdobyć klucz prywatny. Serwer wciąż działa, i jest podatny, link tutaj https://www.cloudflarechallenge.com/ :)

Moze i dalej stoi ale klucz dawno wykradziono, zobacz kolejny wpis

O szlag by was z ta notka “Aktualizacja 18:30

Serwery zostały załatane.”

Czemu nie ma ‘update’ w naglowku strony ? :)

[…] jeszcze większą wtopą był aż 6 dniowy brak aktualizacji serwerów firm mPay.pl / Cardmobile.pl pozwalających korzystać z kart kredytowych przez internet. Z serwisu wyciekały dane osobowe oraz […]

Intryguje mnie takie podejście. My jesteśmy małym operatorem ISP, który raptem ma SSL dla panelu klienta i poczty, a i tak siedziałem w nocy i łatałem OpenSSL oraz zleciłem wymianę kluczy u naszego dostawcy. Czy to takie trudne? :)

Nie jest to trudne, a czasochłonne. Ty masz dwa miejsca inni mają kilkaset do załatania ;)

Oczywiscie masz racje. Ale skoro ja mam kilka miejsc do załatania i mam automatykę do tego celu to tym bardziej ktos kto ma kilkaset miejsc to ja powinien mieć.

korzystając z okazji..

nowy firmware dla routerów ASUSa – m.in. RT-N16:

Firmware version 3.0.0.4.374.5517

Security related issues:

1. Fixed remote command execution vulnerability

2. Fixed cross site scripting vulnerability

3. Fixed parameters buffer overflow vulnerability

4. Fixed XSS(Cross Site Scripting) vulnerability

5. Fixed CSRF(Cross Site Request Forgery) vulnerability

6. Added auto logout function. The timeout time can be configured in – Administration–> System

7. Included patches related to network map. Thanks for Merlin’s contribution.

8. Fixed password disclosure in source code when administrator logged in.

9. Changed OpenSSL Library from 1.0.0.b to 1.0.0.d. Both OpenSSL versions are not vulnerable to heartbleed bug.

Others:

1. Fixed IPTV related issues.

2. Modified the 3G/LTE dongle setting process in quick internet setup wizard.

3. Fixed the Cloud sync problem

4. Fixed Parental control check box UI issues.

5. Modified the FTP/ Samba permission setting UI

6. Modified media server setting UI

7.Samba/ media server/ iTunes server name can be changed.

8. Dual wan fail over now support fail back

9. Fixed wake on lan magic packet sending issue.

10. Fixed false alarm for samba and ftp permission.

11. Fixed IPv6 related issues.

Special thanks for David and Palula’s research

CVE-2014-2719 http://dnlongen.blogspot.com/2014/04/CVE-2014-2719-Asus-RT-Password-Disclosure.html

Remote command execution http://seclists.org/fulldisclosure/2014/Apr/58

Reflected XSS: http://seclists.org/fulldisclosure/2014/Apr/59

Minęło tyle czasu a serwis http://www.avocomp.hu/ dalej nie jest załatany.

Czy mbank jest już zabezpieczony ? Bo był to chyba jedyny bank z tą luką, a na https://filippo.io nie idzie go sprawdzić.

Czy wersja OpenSSL 1.0.1e-2+deb7u6 jest podatna na atak, czy nie?