29/6/2011

Jeśli w myszkę wbuduje się mikrokontroler symulujacy klawiaturę, to po jej podpięciu do komputera w tle “wpisane” zostanie polecenie uruchamiające wirusa z wbudowanej w “złośliwą” myszkę pamięci flash. Użytkownik może mieć zablokowane automatyczne uruchamianie (autorun.inf), a atak i tak zadziała.

Symulacja klawiatury w myszce

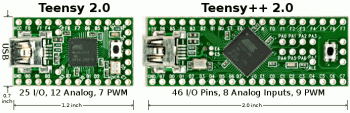

Do symulacji klawiatury można użyć mikrokontrolera od Atmel i Teensy Board (pomysł nie jest nowy).

Myszkę taką można wykorzystać podczas testów penetracyjnych do uruchomienia złośliwego oprogramowania. Dokładnie taki scenariusz przetrenowała firma Netragard, która dodatkowo użyła nieudokumentowanego sposobu na ominięcie antywirusa McAfee, chociaż firma twierdzi, że jest w stanie ominąć dowolne oprogramowanie antywirusowe. Jak ofiara podpięła myszkę instalującą malware do swojego komputera? Otrzymała ją pocztą, jako “promocyjny gadżet”, niech żyje social engineering.

Wygląda na to, że obecnie nie tylko komputery, ale i urządzenia peryferyjne należy dokładnie weryfikować, przed podpięciem do firmowej sieci (lub portu USB). Oprócz “złośliwej myszki” w atakach może przydać się Pineapple Wi-Fi — do łatwego przeprowadzania ataków MitM w sieciach bezprzewodowych.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

“(…)mikrokontrolera Teensy Board” – Teensy Board, jak nazwa wskazuje to nazwa płytki, nie mikrokontrolera. Mikrokontroler wyprodukowała firma Atmel, model z serii ATMega.

Sprzedaję komputer i jadę do lasu w Bieszczady…

Malware w myszce !? No qwa, to teraz już zupełnie paranoikiem… Strach będzie cokolwiek podpiąć do kompa, czego samemu się nie skonstruowało i zaprogramowało.

E tam. Po prostu w pewnym momencie zaczynasz olewać ochronę aktywną (antywirusy itp) i stawiasz na pasywna (szyfrowanie, backupy, dedykowany sprzet do ‘zabawy/eksperymentów’ i do pracy itp).

@Marcin

Ochrona aktywna, pasywna…. brzmi jak wyższość buffer overflow nad sql injection ale czy oba mogą być 111101001101001 i nie są to po prostu innymi warstwami tego samego?

Najtrudniej ocenić i zarządzać efektywnie inwestycjami w swój czas. Uważasz, że aktywne metody są tak bardzo nieefektywne?

Czyzby po pomyslnym zainstalowaniu pamieci flash w systemie urzadzenie wysylalo serie winkey+R X:\sciezka\do\aplikacji.exe albo cos w tym rodzaju, iterujac po mozliwych literach dysku?

Same antywirusy moga poradzic sobie z tym bez problemu (albo system?) – wystarczyloby potwierdzenie podpiecia urzadzenia HID przez uzytkownika, a w wypadku wykrycia pamieci i HID na jednym porcie takze pytanie o pamiec.

Whitelisting/monitoring/kontrola podłączanych pamięci flash (czy innych urządzeń na USB) w połączeniu z DLP to coraz częściej stosowana praktyka. Jest do tego sporo softu, jeden lepszy, drugi gorszy…

“(…) wystarczyloby potwierdzenie podpiecia urzadzenia HID przez uzytkownika”

Jakoś tak skojarzył mi się stary komunikat: “Nie wykryto klawiatury, naciśnij F1 aby kontynuować”.

Myszka nie musi nawet pamięci flash posiadać, którą nie tak trudno zablokować. Możliwość podłączenia klawiatury będzie próbował blokować tylko co bardziej śmiały admin :)

Nawet łatwiej dodać użytkownika, uruchomić program z netu, napisać i odpalić reverse shell w Powershellu, odinstalować aktualizację Windowsa, wyłączyć wygaszacz ekranu.

Trudno też taki sprzęt testować – pamięć flash będąca na hubie USB z kontrolerem Tensy i polecenia nie muszą uruchamiać się od razu po podłączeniu, może być opóźnienie czasowe lub ciąg znaków, można też użyć w zasadzie dowolnego detektora czy zdalnego sterowania.

@Torwald Bieszczady to dobra opcja, też czasami rozważam… strach podpiąć do kompa… ;) No cóż, jeżeli chodzi o samego kompa też trzeba łańcuch dostaw kontrolować, bo na każdym etapie dostawy/produkcji, dostawców dostawców itp. – ktoś może podmienić sprzęt, oprogramowanie na “ulepszone” . Nie skontrolujesz biosu, sieciówki, modułu TPM, dysku twardego, myszki, klawiatury, sterowników, oprogramowania itp… “no fucking way” :)

A zmiany mogą być subtelne, czasami wystarczy zmniejszyć o rząd wielkości losowość jakiegoś elementu – “it’s not a bug it’s a feature”.

A zakładając nawet że uda się zatrudnić zaufanych ludzi i zabezpieczyć wszystko jak w banku, to wtedy zawsze pozostaje human error (nobodys perfect) albo zła ladacznica (bo przy takim stopniu paranoi ciężko pewnie utrzymać stały związek :) .

Uruchomienie programu z sieci zostawi ślad na urządzeniach sieciowych (o ile w ogóle wyjdzie)

@Piotr

Masz rację, nie ma metody idealnej tylko taka pasująca do okoliczności. Wszystko zależy od tego co wiemy o atakowanym systemie.

Jeżeli rozważa się scenariusz, że FW pozwala się tylko łączyć na określone w białej liście IP i protokół. To i tak trzeba posiadać inny sposób dotarcia do sieci/komputera jako ewentualne źródło/kanał wyniesienia danych.

W GPO można zablokować odpalanie EXE z flasha, montowanie pamięci flash też może być zablokowane lub ograniczone do określonych użytkowników, użytkownicy mogą być ograniczeni do określonych liter napędów, może być też wyłączone montowanie wszelkich pamięci masowych na USB w Windowsie itp itd.

Jeżeli trafimy na użytkownika bez uprawnień administratora, a Windows jest ładnie utwardzony to ciężko może być skopiować/odpalić coś z innej strefy zaufania.

Prawdopodobnie większość działań dotyczących chronionych zasobów zostawi też ślad. Te z komputera pod kontrolą trojana można usunąć tylko jeżeli miejscem przechowywania/kontroli nie są inne komputery lub urządzenia, co jest mało prawdopodobne (jak często myszkę w serwerze wymieniamy). Dodatkowo jakaś zaawansowana automatyka w trojanie – w nieznanym środowisku pewnie zostawi dużo więcej szumu niż połączenie i obsługa przez człowieka.

Pytanie w jakim kręgu użyteczności/bezpieczeństwa/uwagi monitorów itp się poruszamy.

W każdym razie wydaje mi się, że podczas pen-testu są ważniejsze rzeczy, które bardziej prawdopodobnie zostaną wykorzystane przez atakującego niż offline trojan w myszce (np 0-day w mailu/dokumencie/sieci) – atakujący nie ma wąskiego spektrum. Trzeba sobie określić jakiś krąg dopuszczalnego ryzyka adekwatny do potrzeb klienta i inaczej koszty zabezpieczenia rosną geometrycznie.

Dlatego nie korzystam z windowsa ;)

A jakie to ma znaczenie, z czego korzystasz? Klawiatura zachowuje się tak samo pod każdym systemem operacyjnym.

Odpowiednie reguły udev’a i nawet myszka się nie przeciśnie

@wh, dokładnie. Podobnie jak odpowiednie group policy / odpowiedni program pod Windows. Także imho nie ma co za bardzo dywagować, czy win/lin/mac jest lepszy/gorszy.

Teraz wiadomo dlaczego Apple nie daje możliwości podpinania sprzętu do USB w “wybranych” produktach :D Sppppppryciarze!

Informacje o odporności ataku na zablokowanego autoruna(.inf) oraz obchodzenie antywira McAffe sugerują, że atak jest wymierzony w systemy windowsopochodne.

Oczywiście żaden system nie ochroni nas przez wklepaniem ciągu znaków (no chyba, że na nowych Applach będzie blokada na ‘niecertyfikowane’ urządzenia HID ;D). Zasadniczą kwestią są jednak następstwa wprowadzenia wybranego tekstu i tutaj użytkowany system może mieć już znaczenie. Inne możliwości daje XPek z użytkownikiem na prawach administratora, inne linuxowy serwer z odpalną konsolą roota, a jeszcze inne linuxowy WM z dziwnymi skrótami. Otwartą kwestią pozostaje też interaktywność – proponowane rozwiązanie jest raczej statyczne i sam atak należy z góry zaplanować, co wymaga albo dokładnego rozpoznania celu albo iterowania po kolejnych wprowadzanych tekstach.

“A jakie to ma znaczenie, z czego korzystasz? Klawiatura zachowuje się tak samo pod każdym systemem operacyjnym.” ?? zacmienie mysli czy cos opanowalo naczelnego .. czy moze zbytnia pewnosc siebie :D

@smartas: no rozwiń swoją wypowiedź, bo zaczynam się zastanawiać, czy żeby skorzystać z klawiatury pod Linukem, trzeba zatańczyć najpierw, albo wpisać hasła z 3 tokenów…

Panie Piotrze podstawowa różnica jest taka, że tylko pod windows da się instalować oprogramowanie bez znajomości hasła. Ponieważ mysz hasła roota nie zna innym systemom zagrozić nie może.

Żadnych specjalnych zabezpieczeń wprowadzać nie trzeba, standardowe zasady bezpieczeństwa obowiązujące w uniksach od lat 70tych ubiegłego wieku w zupełności wystarczą.

mnlf: to zależy, jak rozumieć malware. Dla mnie malwarem będzie również rm -rf ~ lub scp tajne.dane host.hackera.com:, a do tego nie potrzeba znajomości hasła użytkownika.

@PK: moze przespal kilka lat, nie uzywa evdev i zeby klawiatura dzialala pod Xami musi dodac wpis do xorg.conf ;-)

@PK co tu rozwijac? zaraz ktos inny wyjasni :)

@up:

gratuluje argumentacji.

smartas: z takim podejściem, gratuluje, zasługujesz na swój nickname ;)

Myslalem kiedys nad czyms podobnym…

Powiedzmy ze ktos zaprojektowalby myszke ktora mialaby w srodku ukryty 32 GB “pendrive” (sama kosc – zmiescilby sie) zasilany z tego samego zrodla co myszka. Dodatkowy kontroler zaprogramowany tak by zbieral informacje z komputera / sieci a potem “zepsul” myszke po 3 miesiacach…

Klient dzwoni do BOK i slyszy tak oczywiscie dostanie pan nowa myszke tylko prosze odeslac nam uszkodzone urzadzenie i poprosze o panskie dane itp itd…

Moze nie tak skuteczne jak dostep do sieci od srodka…

Wiem wiem… Jestem paranoikiem… przyznaje sie bez bicia ;).

Andrzej

Hehe dobre :) Nie zdziwiłbym się, gdyby takie coś było już praktykowane.

Przerazajace co? Myslalem nad tym nie dalej jak 3 – 4 miesiace temu…

Andrzej

Atakujący zwykle będzie unikał wszelkich fizycznych śladów. Dowody elektronicznie wciąż są nowością i niezrozumiałe dla wielu, a kryminalistyka śledcza to od dawna doskonalona sztuka.

Jeżeli atakujący ma wybór będzie próbował wszystko łatwiej zrobić minimalizując fizyczną obecność. Na przykład wmontować w wymieniony przez ciebie tandem modem 3G/wifi albo przez internet/siec ale prędzej znajdzie sposób wymagający mniej zachodu i ekspozycji siebie :)

Mysz nie ma dostępu do żadnych informacji które warto by zbierać.

Przesunięto kursor w lewo o 30jednostek potem do góry o 70jednostek i naciśnięto środkowy przycisk.

Bez wiedzy co było w tym czasie wyświetlone na ekranie takie informacje nie będą miały żadnej wartości.

Mysz nie wie nawet gdzie znajduje się kursor, zna jedynie jego względne przesunięcie, nie wie nawet jaką sobie użytkownik ustawił szybkość i przyspieszenie przesuwu kursora aby te jednostki podawane przez mysz na jakieś bardziej konkretne pixele przeliczyć.

Żadne udawanie klawiatury tu nie pomoże bo jedna klawiatura nie wie o tym co jest pisane na drugiej (zna jedynie status lampek capslock/numlock/scrollock)

Znacznie większy sens ma zamontowanie czegoś takiego fizycznie w klawiaturze, z informacji o naciskanych klawiszach można się już sporo dowiedzieć.

Takie szpiegowskie klawiatury są już od dawna w sprzedaży, za kilkanaście dolarów nawet lepsze cuda można sobie kupić jak np keylogger ukryty we wtyczce przelotce albo w przedłużaczu do klawiatury – zatrudniasz się jako sprzątaczka w jakiejś firmie, jednego dania podłączasz małą przelotkę przed wtyczką od klawiatury a za kilka dni-tygodni ją zabierasz. Nie potrzeba do tego żadnych gigabajtów pamięci.

Oczywiście za inteligentne to nie jest bo klawiatura sama się nie domyśli kiedy szło hasło a kiedy list ale już człowiek który to potem będzie analizował powinien się połapać bez większego problemu.

Do chwili przeczytania tego artykułu myślałem, że to ja mam coś nie pokolei w głowie.. Kochana ‘ostrożność’;)

Zwykła kreatywność… Tu nie ma nic dziwnego, nic nadprzyrodzonego, a mimo to ludzie się dziwią. Ale tak jest zawsze, potem są pytania co to za technologie, jak oni to zrobili itp. a to zwykła, ludzka kreatywność… xD

Jakiś rok temu, pokazał to Adrian Crenshaw na DEFCON (http://www.youtube.com/watch?v=NkzUzgQX8x8) a szczegóły konstrukcji opisane są na stronie: http://www.irongeek.com/i.php?page=security/programmable-hid-usb-keystroke-dongle . Warto dodać, że zamiast teensy, można użyć tanszych atmeg (np atmega8) lub attiny i skorzystać z v-usb (http://www.obdev.at/products/vusb/index.html) – efekt ten sam, w kontekscie emulacji myszy/klawiatury oczywiście, bo ogólnie w kwestii USB, to teensy (a konkretnie seria atmeg z usb) ma przewagę.

A tak swoją drogą, to teensy to ostatnio ulubiona zabawka crackerów playstation (PSGroove) ;)

(oj, przepraszam, jeden z podanych przeze mnie linków (irongeek) jest już podlinkowany w newsie – nie zauważyłem.)

Coraz lepiej zabezpieczone komputery zmuszają do szukania nowych otwartych wrót. W tym przypadku znaleziono je w miejscu niekonwencjonalnym dla przeciętnego użytkownika. Podobnym zdziwieniem może być włamanie do komputera przez HDMI, SPDIF czy gniazdo zasilania ;)

AVE…

Nie trzeba nawet dokładać pamięci flash – mam kilkanaście mikrokontrolerów mających po 128-512kB pamięci programu i 64-128kB pamięci danych. Wystarczy na umieszczenie programu instalacyjnego i wirusa. A że obsługa USB2.0 jest całkowicie sprzętowa, to nie trzeba kombinować zbytnio z programem. Ciekawą opcją byłoby bootowanie z myszki – prawie jak atak wirusem zainstalowanym w MBR…

I tak apropo jeszcze linuksów – niewiele malware’u na nie nie jest spowodowane tym, że są tak bezpieczne. To kwestia popularności. Ponadto jest ich tyle, że trudno napisać wirusa na nie. Twórcy byłoby głupio, gdyby jego wirus prosił użytkownika o doinstalowanie jakichś bibliotek, bo nie może zadziałać prawidłowo…

To raczej kwestia lepszego projektu i dziesięcioleci doświadczeń które wyeliminowały błędne założenia których w windowsach nadal jest pełno.

1 Kontrola uprawnień – tak prosta rzecz jak pytanie o hasło przed podniesieniem uprawnień eliminuje wszelkie próby zainstalowania czegokolwiek bez wiedzy i zgody użytkownika (bez znaczenia jest tu pochodzenie robactwa – internet, dyskietka czy spreparowana myszka)

2 Kontrola oprogramowania na zasadzie białych list (znam i wiem, że dobre to pozwalam, czego nie znam nie pozwalam) a nie czarnych (znam i wiem, że złe to zabraniam).

3 Codzienna automatyczna, aktualizacja całego oprogramowania.

4 Osobne uprawnienia każdego pliku do odczytu, zapisu i uruchamiania – z podziałem na użytkowników i grupy (nie wystarczy zmienić nazwę pliku aby można go było uruchomić, dodatkowo w miejscach do tego nie przeznaczonych uprawnienia do uruchamiania są odgórnie wyłączone jak noexec na przy montowaniu systemów plików nieprzeznaczonych na oprogramowanie).

5 Jasna struktura plików, oddzielenie danych modyfikowalnych od wykonywalnych (pliki wykonywalne w innym miejscu niż np konfiguracja albo dane użytkownika), biblioteki tylko w ustalonych miejscach – żadnego poszukiwania ich w katalogu bieżącym albo tym podobnych głupot.

6 No i najbardziej podstawowa zasada żadnych działań bez wiedzy i zgody użytkownika.

Troche off topic, ale rowniez o USB i bardzo warte uwagi :)

http://theinvisiblethings.blogspot.com/2011/06/usb-security-challenges.html

Świetne.

Za niedługo będzie strach otworzyć lodówkę.

Może to i wszystko fajne jest, ale mi osobiście chodzi po głowie taka myszka co… wydziela jakieś smrody i dymy co jakiś czas. O, cholera – już było: v=l0KvS1otHIo

http://theinvisiblethings.blogspot.com/2011/04/linux-security-circus-on-gui-isolation.html – myślę, że ten link choć dotykający sprawy starej jak Xy jest znacznie ciekawszy. Tylko zamiast jakiejś aplikacji – ustaw sobie stronę logowania swojego banku w teście :D

Niezłe. W Windows wydaje się to trudniejsze.

Na pocieszenie są tokeny (Impersonation Token), które pozwalają się podszyć i podnieść uprawnienia jeżeli aplikacja, do której mamy dostęp posiada na przykład impersonation token z delegacją uprawnień administratora albo innego użytkownika to możemy “pass the hash” dostać się do innych komputerów/zasobów w domenie.

Myszka nietypowa, ale naciągana.

Mam jakieś wrażenie, że z to myszo to rodzaj sztuki dla sztuki. Albo taka zabawa na halloween. KUPIĆ mysz i zrobić kumplowi boo-boo. Inwestować w myszę, żeby wypuścić jednego wirusa? Ubaw po pachy. Nowy, wspaniały gadżet.

Karmienie myszy informacją z komputera ofiary ma już większy sens, ale w okolicy ogonka (może nawet pod?) powinna mieć wifi i gdzieś te dane odprowadzać. W przeciwnym przypadku szybko się przekarmi.

Może oprócz PC wprowadzić PM (Personal Mouse)? a w chip wszyć certyfikat osobisty i nosić toto na sznurku, na szyi?

A tak w ogóle czy ktoś jeszcze pamięta, że zysk z takich sztuczek powinien przewyższać ich koszt?

Troche sie z toba zgadzam, troche nie.

Zaczne od konca: “zysk z takich sztuczek ponien przewyzszych ich koszt”

Koszt wystarczajaco dobrej myszki to okolo $30-$40. Do tego koszt ukladow to pare $, poczta to tez pare $. Roboczogodziny poswiecone na to to pewnie najwiekszy koszt tutaj.

Ale… zauwaz w jakim scenariuszu ta myszka zostala wykorzystana: pentest. Tak wiec zysku tutaj to:

– udany pentest (to owocuje przyszlymi kontraktami, a to wymierny zysk przewyszajacy koszty o pare rzedow wielkosci)

– reklama za ‘pierwsza uzycie takiej myszki w pentescie’ (j/w)

– jesli mieli umowe typu ‘bonus w przypadku udanej kompromitacji’, to tym bardziej zysk bedzie wymierny

Piszesz “Inwestowac w mysze, zeby wypuscic jednego wirusa?” – tak, w atakach w ktorych masz konkretny jeden target potrzebujesz dokladnie jednego wirusa czesto tylko w jednej kopii. Przypominam ze security to nie tylko obrona przed masowymi atakami/zagrozeniami, ale rowniez przez przypadkami w ktorych jeden atakujacy sobie obierze nas za cel.

“Karmienie myszy informacja z komputera ofiary ma juz wiekszy sens … powinna miec wifi”

Nie wiem czy ma wiekszy sens, ale przyznaje ze sens ma. Natomiast via USB trudno jest magicznie duzo danych pozbierac (ale idzie; patrz link ktorzy wrzucilem kilka komentarzy wczesniej). Tak wiec ten pomysl jest dobry.

“Może oprócz PC wprowadzić PM (Personal Mouse)? a w chip wszyć certyfikat osobisty i nosić toto na sznurku, na szyi?”

Piszesz to z sarkazmem, ale wbrew pozorom, z punktu widzenia security, podpisany cyfrywo sprzet jest fajnych pomyslem i ja osobiscie chetnie bym czegos takiego uzywal (ale to moze byc kwestia zboczenia zawodowego).

Mam wrazenie ze strasznie sie przyczepiles tego ze trzeba “KUPIC” mysz (albo inne urzadzenie USB). Czy wziales pod uwage ze dla niektorych nie jest zadnym problemem wydac sporo kasy na dobry dowcip/atak/etc?

OK, tyle.

@Gynvael Coldwind: Podpisana cyfrowo myszka – to brzmi trochę śmiesznie, ale jest to pomysł. I tak mniej absurdalne niż metoda ataku, zwłaszcza jeśli miałoby dotyczyć wszystkich urządzeń zewnętrznych.

Oczywiście rozumiem, że w dyskusji chodzi o brainstorm, a nie o rozprawę naukową. Czyli się dołączam.

@Gynvael Coldwind

Też zacznę od końca. “Czy wziales pod uwage ze dla niektorych nie jest zadnym problemem wydac sporo kasy na dobry dowcip/atak/etc?” Jasne. Już na samym początku wspomniałem o zabawie w Halloween. Jestem nawet pewien, że istnieje także odpowiednio dziana grupa żuli, których stać na kupienie ciężkiego przedmiotu (figury Behemota, św. Antoniego, a może Lenina?) za 100-150 zł żeby rzucić nim i wybić komuś okno. Dla dowcipu oczywiście.

“z punktu widzenia security, podpisany cyfrowo sprzet jest fajnym pomyslem” Chyba nie tylko pomysłem. Mam nadzieję, że są instytucje, które to stosują. Ja pisałem o umieszczeniu w myszy certyfikatu osobistego czyli użyciu jej jako nośnika autoryzującego właściciela i jego mysz. Napisałem to z dużym sarkazmem, ponieważ taką mysz należałoby, po umieszczeniu w niej certyfikatu, zalać, zatopić czy w inny sposób zabezpieczyć przed możliwością otwarcia (w dodatku dane właściciela i jego myszy musiałyby trafić do kolejnego rejestru), a ponieważ rozmiar myszy nieco przekracza urządzenia obecnie stosowane do tego celu to nie ukrywałem naiwności takiego pomysłu.

Czy coś tylko ma sens, czy ma większy lub mniejszy sens od czegoś innego jest zależne jedynie od punktu widzenia. Np. dla przywołanego przeze mnie wcześniej żula, który lubi niszczyć, karmienie myszy danymi będzie w ogóle bez sensu. Prawdziwy sens będzie dla niego miała mysz za pomocą której może coś komuś zniszczyć.

“potrzebujesz dokladnie jednego wirusa”. Rzeczywiście, nie wziąłem pod uwagę nowoczesnej medycyny i operacji chirurgicznych. Wstyd się przyznać, ale nigdy nie patrzyłem na bezpieczeństwo systemów od tej strony. To chyba moje skrzywienie zawodowe.

“zauwaz w jakim scenariuszu ta myszka zostala wykorzystana: pentest” Jeżeli polityka bezpieczeństwa pozwalała na podłączanie nieautoryzowanych urządzeń lub autoryzacja polegała na pokiwaniu głową “można, można” to wykryta została luka proceduralna, a ewentualne sukcesy marketingowe takiej myszy podsumowałem określeniem “nowy wspaniały gadżet”.

A gadżet to słowo kultowe obecnych czasów. Nie jeden/na dali by się pokroić za nowy gadżet, którego nie ma nikt inny.

Wracając do tematu ciekaw jestem co to oznacza, że firma “jest w stanie ominąć dowolne oprogramowanie antywirusowe” Czy to oznacza, że może umieścić wirusa na komputerze ofiary? że wirus może działać, a program av go nie wykrywa? a może firma potrafi dezaktywować działanie programów AV?

Nie bardzo znam się na elektronice i elektryce, ale czy umieszczenie w myszy baterii i jakiegoś kondensatora, aby wywołać odpowiedni impuls elektryczny nie spowodowałoby większych szkód? Dodatkowo impuls elektryczny jest chyba nieczuły na prawa dostępu i inne takie fanaberie?

@Jan

(…) nie spowodowałoby większych szkód (…)

Jestem pewien, że umieszczenie w myszce miny odłamkowej lub chemicznych środków bojowych spowodowało by jeszcze większe szkody ;-)

czemu wifi – spokojnie nadajnik gsm i jedziemy. Żadnych problemów z firmowym firewallem i żadnych śladów gdziekolwiek poza rachunkiem u dostawcy internetu

załączam ukłony

Skoro może uruchmić coś co ma w sobie to może i wysłać – ot, zwykły post/get do jakiegoś formularza chociażby. Nie musi być żadnego wifi, jeśli komputer tylko łączy się chociażby sporadycznie z netem. Do tego procesorek atmega czy może nawet atiny do koszt rzędu 20 zł? W detalu? Płytka może kolejne 50 zł.

Koszty żadne :D

przesadziłeś z tym 20 i 50zł ;) atmega8 to jakies 6zł, attiny jeszcze tansze, a plytka + gniazdo usb + kwarc + inna drobnica (oporniki, diody, kondensatory) to juz jakies 10zł góra lacznie, także takiego wykonującego automatycznie komendy dongla można zrobić za jakieś 20zł łącznie. Całość może się mieścić praktycznie w samej wtyczce USB – tutaj przykład: http://diy.elektroda.eu/miniaturowy-usb-capslocker/ (ten projekt akurat włącza capslock, ale może robić cokolwiek, jeśli starczy pamięci na zapisanie sekwencji klawiszy). Koszt praktycznie żaden ;)

ATtiny 20zł? Przesadziłeś ;P. Najpopularniejszy ATtiny2313 kosztował chyba 2-3zł, jakaś bardzie rozbudowana ATmega już może więcej. Płytka 50zł? Robiona na zamówienie może, ale laminat miedziowany – kilka zł, wykonać to samemu (wytrawiacz, maska zaleznie od metody (najprościej termotransfer – papier kredowy też niewielki koszt)). Więc koszty tym bardziej żadne – lepiej martwić się o koszt myszki :P

AVE…

@Olo16…

Dowolny mikrokontroler ośmiobitowy uciągnie takie proste funkcje. Płytka? Zbędna fanaberia – w pająku idzie zrobić. Osobiście jakbym miał szykować myszkę czy klawiaturę infekującą lub kradnącą dane, to użyłbym czegoś z rodziny PIC32 ze sprzętowym USB2.0 i karty SD/MMC jako zasobnika danych…

@Mnlf…

Z przypisaniem praw własności do użytkownika ostatnio miałem problemy pod NTFS. Wirus, który miałby pełne uprawnienia i tak zainfekuje takie pliki, a użytkowników to denerwuje, gdy nagle tracą prawo własności do pliku po reinstalacji systemu, bo komenda takeown z jakiegoś powodu pominęła go. Ponadto UAC w Windowsie Vista i 7 jest jedną z bardziej denerwujących funkcjonalności, choć nieraz uratowała ludziom tyłki i dane…

Wracając do tematu, to można połączyć funkcję sprzętowego keyloggera z tym atakiem i skutecznie załatwić w ten sposób nawet bezpiecznego Linuksa. Niech keylogger w klawiaturze wykrywa logowanie się na prawach administratora lub komendę su w terminalu. Wtedy keylogger przejmuje kontrolę i wykonuje serię poleceń mających na celu otwarcie wrót systemu dla czekającego hakera. Byłaby to najlepsza metoda ataku na konkretny cel, do którego nie można normalnie uzyskać zdalnego dostępu…

skoro uzytkownik wlasnie co wpisal su na klawiaturze, to znaczy, ze wlasnie siedzi przed ekranem i raczej zauwazy jak mu “wpisza sie” dziwne polecenia, wiec z ta najlepsza metoda bym nie przesadzal ;-)

A nie tak dawno się śmiałem, że niedługo potrzebny będzie firewall w podkładce do myszki. Niewiele się pomyliłem. Zgroza!

A ja też znam pewne “myszki”, od których można coś złapać, jak się człowiek podepnie. Pozdrawiam niebezpiecznie.

@Urgon

Witam

Co do linuksa.

Coś tam jest więcej od jakis 10 lat odnośnie kilowania uruchomionych keyloggerów przed logowaniem.

http://www.mjmwired.net/kernel/Documentation/SAK.txt

Witam, sluchajcie, niektorzy z Was (Jan, mnlf) chyba nie do konca złapali sens tej myszy, przeciez nie chodzi o to (co czytam w komentarzach), ze ta mysz wykradnie dane (slusznie zauwazono ze mysz/klawiatura nie posiada danych i nie uczestniczy w przekazywaniu danych z drugiej-wlasciwej klawiatury). Przeciez chodzi o to, ze taka mysz posiada “klawiature” i “payload” + string odpalajacy ten payload, i dopiero ów payload pozwala na COŚ (tudzież wykradanie danych, połączenie zwrotne, dodatkowy sewis, itp/itd, wysłanie logu juz tej właściwej klawiatury i co tam kto sobie wymyśli albo znajdzie). To zasadnicza różnica. Toż o ten program/payload chodzi, ktory jest odpalany inna metoda (innowacyjna wlasnie – za pomocą vKlawiatury) niz “autorun” z ukrytego storage, ktory wlasciwie jest juz malo sensowny dla malware… Sorki ze marudze ale moze zmienicie zdanie – bo pomysl jest rzeczywiscie innowacynjy i metoda dosc mocna.

[…] P.S. Niedawno opisywaliśmy malware w myszce. […]

[…] (z jednej strony, niezły pomysł na wymianę sprzętu na nowszy model, z drugiej przecież myszki mogą być zainfekowane podobnie jak telewizory czy też drukarki). Destrukcje kolejnych urządzeń (wartych w sumie ok. 10 […]

[…] pisaliśmy o nich w kontekście iPhone’a. Zresztą, to nie musi by ładowarka, a np. niewinna myszka komputerowa — równie dobry gadżet na […]

yyyy to jak sprawdzić czy myszka ma wirusa ?