10/7/2018

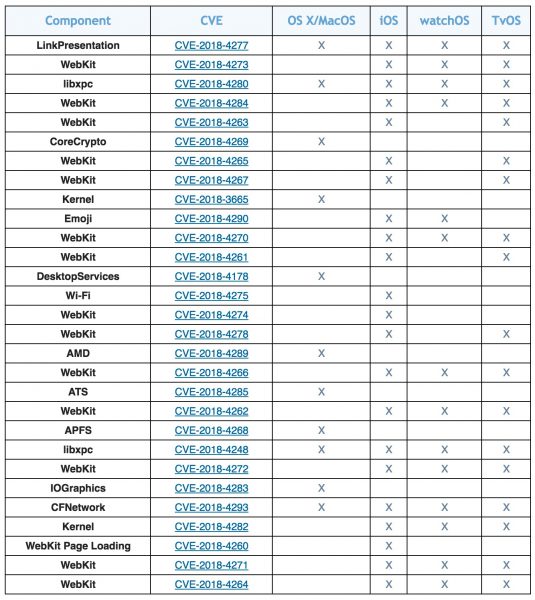

Apple wydało gigantyczny zestaw poprawek dla wszystkich swoich systemów operacyjnych (macOS, iOS, tvOS, watchOS) oraz aplikacji na Windowsa. Najbardziej wyczekiwaną zmianą jest wprowadzenie do iOS USB Restricted Mode o którym pisaliśmy w artykule Dziura w iPhonie która nie istniała.

Dużo łatek…

Opis wszystkich patchy znajdziecie tutaj. Nie ma co poświęcać im wiele miejsca, bo patche, jak to patche, łatają błędy. Przyjrzyjmy się za to nowej funkcji, której wprowadzenie miało znacząco podnieść odporność iPhonów na ataki zgadywania hasła i pokrzyżować plany firmom takim jak Greyshift i Cellebrite, czyli chętnie wykorzystywanym przez organy ścigania wielu krajów producentom dedykowanych urządzeń do siłowego odblokowywania iPhonów.

USB Restricted Mode

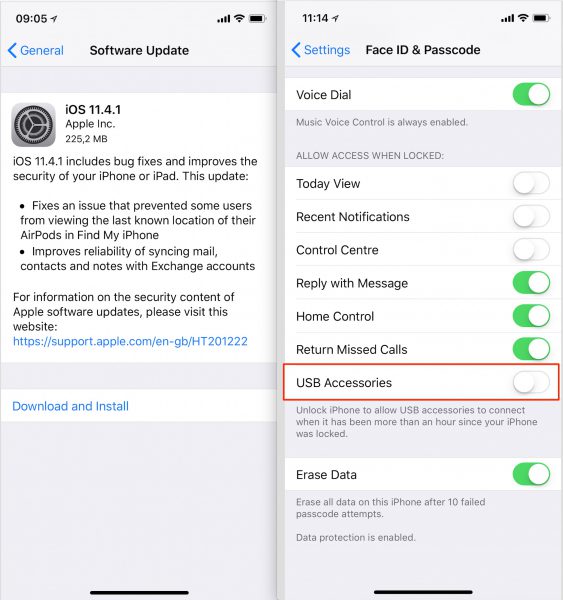

Po aktualizacji iPhona do wersji iOS 11.14.1, w ustawieniach TouchID/FaceID znaleźć można dodatkową opcję o nazwie USB Accessories:

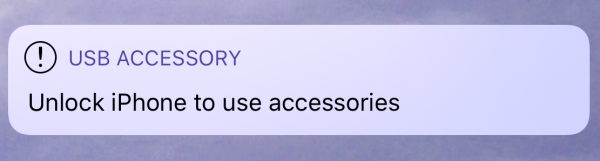

Jeśli opcja jest WYŁĄCZONA (jak na screenie powyżej), to po godzinie od ostatniego zablokowania ekranu iPhona wszystko co podepnie się pod port Lightning nie będzie mogło wymieniać danych z iPhonem. Port Ligtning można wykorzystać jedynie do ładowania telefonu.

Takie podejście chroni dane (i prywatność) użytkownika. Założenie jest następujące: ktokolwiek kto pozyska iPhona po godzinie od jego ostatniego użycia, nie będzie w stanie się na niego dostać, nawet jeśli dysponuje np. urządzeniem GreyKey służącym do “łamania” kodu odblokowującego telefon. Bo po godzinie podpięcie czegokolwiek pod port Lightning wymaga odblokowania telefonu, czyli wprowadzenia nieznanego atakującemu kodu.

Atak zwykłą przejścówką?

Służby po ogłoszeniu planów wprowadzenia USB Restricted Mode już szykowały się na zabieranie ze sobą na każdą akcję GreyKey’a, ale okazuje się, że nie będzie to potrzebne. Jeśli tylko uda się pozyskać iPhona przed upływem godziny, to podpięcie pod port Lighning dowolnego akcesorium blokuje działanie zabezpieczenia USB Restricted Mode. Badacze z firmy Elcomsoft informują, że wystarczy zwykła przejściówka na USB.

Wciąż zablokowany iPhone, do którego służby nie znają kodu, nie uaktywni USB Restricted Mode w takim przypadku. I paradoksalnie …jest to całkiem sensowne, bo inaczej nawet w normalnej sytuacji zwykłym użytkownikom iPhona po godzinie jazdy w samochodzie przestałby działać zestaw Audio podpinany pod port Lightning lub CarPlay. Apple dokonało tu więc dość sensownego dla większości kompromisu pomiędzy bezpieczeństwem a użytecznością.

Ale wielu użytkowników iPhona chyba jednak wolałoby raz na godzinę doświadczyć niedogodności wpisania kodu (dotknięcia przycisku Home lub popatrzenia na ekran) byle tylko zagwarantować sobie większą prywatność.

Pozostaje więc mieć nadzieję, że w kolejnych wersjach iOS pojawi się opcja, która pozwoli wyłączyć “resetowanie” godzinnego licznika USB Restricted Mode, tak aby podpięcie dowolnego akcesorium zawsze wymagało odblokowania ekranu, nawet przed upływem godziny.

Obecna rekomendacja dla służb i informatyków śledczych jest następująca:

1. Po zarekwirowaniu iPhone podłącz go pod przejściówkę Ligtinig-do-USB

2. Pod port USB przejściówki podepnij battery packa.

3. Umieść całość w torbie Faradaya

W ciągu ostatniej godziny używałem iPhona a policja puka do drzwi — co robić, jak żyć?

Jeśli posiadasz iPhona i cenisz sobie wygodę, czyli korzystasz ze słabego 6-cyfrowego kodu odblokowywania, a do twoich drzwi puka policja i na dodatek od wygaszenia ekranu iPhona nie minęła jeszcze godzina, to nie wpadaj w panikę. Nie wszystko stracone! Nawet jeśli pan aspirant ma ze sobą przejściówkę Lightning na USB.

Blokadę portu Lightning czyli USB Restricted Mode możesz wywołać na żądanie, błyskawicznie. Wystarczy uruchomić na iPhone SOS mode.

Nie wiesz co to jest SOS mode i jak go włączyć? To zapraszamy do lektury naszego artykułu pt. 15 rzeczy, które warto zrobić, aby stać się bezpieczniejszym, a zwłaszcza przeczytanie części C (dokładnie porady nr. 8).

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

A mnie zastanawia, dlaczego nie jest po prostu tak, że aby wymieniać dane kablem, trzeba odblokować telefon i tak kliknąć zgodę na połączenie. Bez żadnego śmiesznego licznika. Zablokowany telefon ma być zablokowany i tyle.

Tak jest na Androidach z microUSB, więc chyba się da…

Tu nie chodzi tylko o zwykle wymienianie danych.

Ludzie korzystają z bardzo wielu akcesoriów USB, w samochodach czy w sprzętach grających lub kinach domowych. Chyba nie wyobrażasz sobie żeby co godzinę podczas imprezy odblokowywać telefon bo�muzyka przestaje grać? Dlatego ta opcja że licznik nie liczy się gdy jest coś podpięte jest ok…

Bo skoro masz ten komunikat to nastąpiła już wymiana danych między telefonem a urządzeniem. I potencjalnie można wykonać atak już na tym etapie. A jeżeli całkowicie wyłączysz piny danych to nie masz jak uzyskać komunikatu.

Pytanie jest inne. Dlaczego licznik nie leci w tle z założeniem „odpięcie obecnie podpiętego akcesorium wyłączy port jeżeli minęła godzina”?

Nie zrozumiałeś.

Dostęp, który blokuje Apple odbywa się na totalnie niższym poziomie.

W iPhonie też jest pytanie o dostęp na kod po podłączeniu do PC.

Ten USB Restricted Mode całkowicie ogranicza komunikację z urządzeniem nawet na niższych warstwach.

Nie znając Twojego pinu do Androida dalej mogę go podłączyć do komputera i np. wymazać czy próbować zmieniać ROM czy po prostu się z nim komunikować.

Co więcej, na Androidzie nie podajesz hasła przy podpięciu np. adaptera karty pamięci do portu USB telefonu.

A tutaj chodzi o jakąkolwiek komunikację tym portem.

“Ten USB Restricted Mode całkowicie ogranicza komunikację z urządzeniem nawet na niższych warstwach.”

Chyba nie do końca, nie testowałem jednak w artykule jest screen z komunikatem żeby odblokować aby uzyskać tel więc wyższe warstwy też dostają sygnał że coś się podłączyło, także monit o hasło nie powinien stanowić większego problemu.

Niekoniecznie. Wyższe warstwy mogą dostawać informacje o jego zablokowaniu. Informacja ta może wyświetlać się stale niezależnie od tego czy jest coś podpięte do portu czy nie. Jeżeli ktoś ma iPhona może to łatwo sprawdzić.

Do komputera w dalszym ciągu można taki telefon podpiąć… można go wprowadzić w recovery albo DFU, bo czemu nie, skoro do tego wystarczą przyciski ;)

@Pawel319

Ty chyba nie używasz telefonu z Androidem albo ja nie kumam o co Ci chodzi. Mój działa tak że po odblokowaniu przy podpięciu do kompa w celu wymiany danych mogę je wymieniać nawet jak telefon się po czasie zablokuje. Jeśli po blokadzie go odepnę i podepnę ponownie muszę znowu odblokować. Także na imprezie na której lecą MP3 z telefonu po USB (jak z pendrive) bez odpinania nie ma takich problemów, o których piszesz

witam, czegos nie rozumiem,

“producentom dedykowanych urządzeń do siłowego odblokowywania iPhonów”

czemu dostep do iPhonea z Lightning nie moze by blokowany po 6 blednych probach tak jak uzywajac numerycznego kodu?

Bo te urządzenia wykorzystują podatności w iPhonach… Po co ograniczać ilość prób do wykorzystania podatności, jeśli można je usunąć?

Problemem jest to, że raczej nie można tego zrobić nie znając ich. A wiesz – producenci takich urządzeń raczej nie powiedzą Apple o lukach z których korzystają, bo to było by dla nich samobójstwo :)

Albo czegoś nie rozumiem albo kompletnie tego nie przemyśleli, nie mogli by zrobić tego jak poniżej:

a) Mam odblokowany IPhone, podłączam akcesorium więc telefon wie że jest to dokonane przez autoryzowanego użytkownika – niech akcesorium działa aż do odpięcia niezależnie od czasu.

b) Mam zablokowany IPhone lecz podłączam urządzenie które już jest znane telefonowi oraz nie minęła jeszcze godzina – akcesorium zostaje podłączone

c) Mam zablokowany IPhone i minęła więcej niż godzina od blokady lub podłączone urządzenie jest nieznanym akcesorium – zapytaj o odblokowanie ekranu przed uaktywnieniem portu.

Cześć Michał,

tu też Michał.

Myślę, że punkt C sprawia Ci największą trudność poznawczą.

Apple dawno posiadało standardowe pytanie o łączność z komputerami, i z tym, czy wyświetlać zawartość telefonu, zdjęcia tak aby były dostępne do przeglądania.

USB Restricted Mode idzie o krok dalej i dotyczy on teraz wszystkich akcesoriów wpinanych do portu Lightning (bardziej zaawansowanych od przejściówki LightningJack).

Więc np. bardziej rozbudowane przejściówki, adapter karty SD, zestawy Hi-Fi, radia samochodowe odczytujący starszy standard iPoda, itp.

I są takie sytuacje, że chciałbyś wpiąć tego iPhone’a do wieży, samochodu, czy innego urządzenia, bez uwierzytelniania.

“I są takie sytuacje, że chciałbyś wpiąć tego iPhone’a do wieży, samochodu, czy innego urządzenia, bez uwierzytelniania.”

A czy przypadkiem aktualne rozwiązanie USB Restricted Mode i tak tego nie wymaga jeśli minęła godzina od zablokowania?

Wg mnie punkt C właśnie polega na tym co wprowadzili, łącznie z komunikatem o odblokowanie.

Propozycje Michała 1 jak dla mnie są bardzo sensowne bo jeśli coś nowego podpinam pod tel to i tak w większości wypadków będę chciał odblokować ekran żeby coś zrobić a dodatkowo zabezpiecza godzinną lukę bezpieczeństwa.

Czy czegoś nie rozumiem?

Chyba tu ten tradeoff nie jest racjonalny ;). Rozumiem że rozumiesz ich decyzję ale to nie jest żadne rozwiązanie.

A nie moglibyście tych zrzutów ekranu po polsku dawać? No ja wiem, że Wy wolicie po angielsku, bo cośtam cośtam. Pisaliście już o tym. Jednak większość Waszych czytelników na co dzień używa języka polskiego i ma ma jednak w telefonach ustawiony język polski [citation needed], więc moglibyście się poświęcić. ;)

Służby na akcję będą zabierały ze sobą klucz, może i szary, ale do opon, za 5 dolarów.

Ten trick z naciśnięciem przycisku sleep 5 razy nie działa na iPhone X, tutaj podobnie zachowuje się kombinacja sleep + vol down.

Ciekawi mnie za to czy wyłączenie telefonu spowoduje ten sam efekt co „tryb SOS”, teoretycznie po restarcie urządzenie zachowuje się podobnie wymagając kodu do włączenia Touch/Face ID.

5 x sleep działa też na iPhone X (choć sleep plus volume szybszy)

A wcale że nie działa.

A tymczasem… Windows (każdy – mobilny, tabletowy czy IoT) tę opcję ma w standardzie już od drugiej publicznej RTM (10586.0) :D

(Ustawienia -> Urządzenia -> USB -> “Zapytaj mnie przed zezwoleniem innym komputerom na połączenie USB z moim urządzeniem przenośnym”)

Żeby zobaczyć okienko dialogowe z pytaniem po podpięciu USB, trzeba najpierw odblokować ekran ;)

Mylisz konia z koniakiem…

Już wiadomo jak dostać się do iphona 5c tego islamisty…

Dawno temu złamany ;)

Może głupie pytanie ale męcząca sprawa dla mnie ostatnio- czy to przez tą aktualizację mogło mi przestać działać puszczanie muzyki z youtube/spotify w samochodzie jak po kablu usb podłączam się do radia? Jeszcze jakoś 2 tygodnie temu działało bez problemu, teraz nie.

OK – może jestem lajkonikiem w tym temacie ;) ale jeżeli chodzi o “służby” to co za problem olać całą “infrastrukturę” telefonu i wpiąć się bezpośrednio na płycie do pamięci/procesora?

Coś jak odzyskiwanie danych z hdd – niezależnie od braku możliwości komunikacji, czy zniszczenia elektroniki – wypruwamy sam nośnik i czytamy.

Poważnie pytam.

też jestem tego ciekawy bo skoro pin 6 cyfrowy to 10^6=1000000 kombinacji to można rozkręcić i podączyć dysk do policyjnego kompa i lecieć z bruteforcem bez limitów. Czemu służby jeszcze tego nie robią?

(@Piotr Konieczny wiesz coś na ten temat?)

Bo nośnik jest szyfrowany. Klucz szyfrowania (na wmiarę nowych iPhone’ach) znajduje się w security enclave – który tak jakby jest oddzielnym zamkniętym komputerkiem z własnym procesorem, oprogramowaniem i pamięcią. Więc owszem, można sciągnąć dane z nośnika, ale nie mają żadnego sensu, ‘hackować’ i tak trzeba będzie security enclave, który (jeśli się nie mylę) jest przywiązany do konkretnego iPhone’a.

Więc scenariusz odszyfrowania danych z wyciąganiem elementów z iPhone’a musiałby wyglądać tak:

1) Wyciągamy flash i Security Enclave

2) Podpinamy Security Enclave do urządzenia które przekona go że on znajduje się w iPhone z którego został wyciągnięty

3) Flasz wpinamy do tego samego urządzenia (Nie ma możliwości wyciągnąć klucz z Security Enclave, SE sam odszyfrowuje dane za pomocą kluczy które ma w sobie)

4) W jakiś sposób hackujemy Security Enclave (który w teorii ma zabezpieczenie przed bruteforce)

5) SE odszyfrowuje dane

Problem w tym, że majstrując w pobliżu SE można się nieźle zdziwić ;)

Porównanie do komputera jest trochę chybione – to bardziej ASIC sprzętowo szyfrujący/deszyfrujący, idący o krok dalej niż TPM montowany w telefonach z Windowsem i wielu nowych komputerach. W przypadku wykrycia manipulacji z układem ma procedurę pozbycia się wszystkich przechowywanych kluczy prywatnych z pamięci, a co to oznacza wiadomo. Inna sprawa, że CIA/NSA jakby chciały, to mogłyby rzucić wszystkie swoje superkomputery do złamania klucza prywatnego bez potrzeby wyciągania go z SE ;)

Nie można odłączyć wszsytkiego od prądu i zrzucić obraz dysku tego security enclave? Bez prądu nie będzie jak dokonać samozniszczenia

Jaki obraz jakiego dysku? ASIC zaprojektowany własnorę

Jaki obraz jakiego dysku? Ten ASIC nie ma jtaga ani w ogóle żadnego dostępu do składowiska kluczy prywatnych innego niż przez niego samego. Nie ma takiej technologii (jeszcze?) żeby się dało taki chip rozmontować na czynniki pierwsze i wydobyć informacje z jego struktury offline’owo.

Za bardzo przekombinowali. Powinno być tak:

1) urządzenie można podłączyć tylko do odblokowanego telefonu;

2) do zablokowanego telefonu nie można podłączyć bez względu na to ile czasu minęło od zablokowania;

3) zablokowanie telefonu nie przerywa działania urządzenia już podłączonego, aż do czasu odłączenia.

Proste?

Nie trzeba co godzinę przerywać komunikacji. Będąc na imprezie możemy podłączyć telefon do wieży po czym zablokować, dzięki temu muza będzie szła a nikt nie będzie nam gmerał po telefonie.

Powinno być tak że restrykcja aktywuje się tylko gdy urządzenie zostało podpięte na zablokowanym ekranie. W innym przypadku głośniczki i inne bajery powinny działać normalnie.

11.14.1 -> 11.4.1

Moim zadaniem to wszystko ściemka. Jak służby chcą dostać się do appla to nie bawią się w dziwne przejściówki, ingerencja fizyczna w telefon nie ma sensu.

Idą do producenta i a chmury apple ściągają co potrzebują – może numer seryjny muszą odczytać lub coś podobnego.

Tak właśnie Apple zwiększyło sprzedaż przejściówek na USB ;D

p.s. swoją drogą zamiast odblokowywać co godzinę wystarczyło by dodać takie urządzenie jak NAVI czy zestaw głośnomówiący do zaufanych ;)

Już nie aktualne beta 4 ios 12 http://onetech.pl/ios-12-beta-4-wlacza-zabezpieczenia-portu-lighting-automatycznie/

[…] Przede wszystkim ustaw na telefonie co najmniej 6 znakowe hasło blokady i włącz kasowanie zawartości telefonu po 10 błędnej próbie odblokowania ekranu. A jeszcze lepiej, hasło blokady ustaw jako alfanumeryczne (dłuższe niż 6 znaków). To skutecznie chroni Cię przed najpopularniejszym atakiem, czyli siłowym zgadywaniem haseł za pomocą zabawek, jakimi dysponuje FBI. […]