15/11/2014

Opublikowana niedawno praca naukowców na temat deanonimizacji użytkowników sieci Tor poprzez analizę korelacji ruchu przy użyciu informacji z NetFlowa wzbudziła żywą dyskusję. Badacze informują o 80% skuteczności w identyfikacji tożsamości osoby “kryjącej” się za Torem …ale należy pamiętać, że można to osiągnąć jedynie przy spełnieniu kilku — nie zawsze łatwych do spełnienia — warunków.

Na czym polega atak?

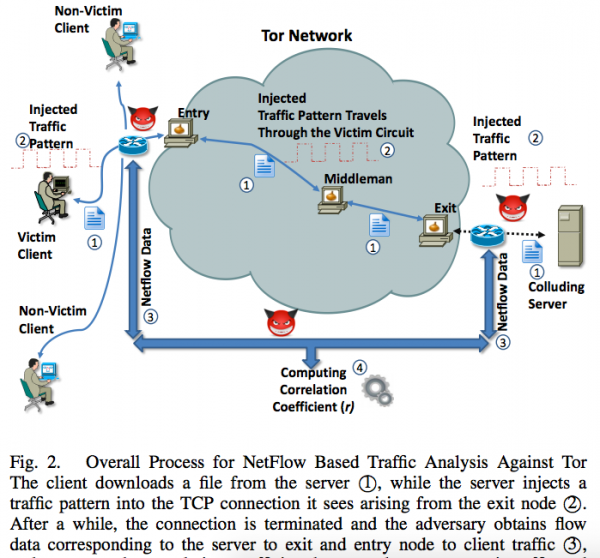

Sam raport znajdziecie tutaj. Praca autorstwa zespołu Sambuddho Chakravarty z Uniwersytetu Columbia opiera się na korelacji ruchu wchodzącego i wychodzącego z sieci Tor (tzw. traffic confirmation attack), gdzie atakujący ma kontrolę nad n węzłami w sieci i zbiera informacje na temat połączeń, które przez nie przechodzą (tu właśnie przydaje się wspomniany protokół NetFlow, który — w skrócie — służy do analizy i opisu ruchu sieciowego).

Warto jednak zauważyć, że metoda korelacji tego typu nie jest nowa, a wysoka skuteczność ataku (81,4%) dotyczy nie skuteczności metody w całej sieci Tor, a w środowisku eksperymentalnym badaczy (co jasno i uczciwie podkreślają w swoim opracowaniu).

Co musi zrobić atakujący?

Atakujący musi kontrolować zarówno serwer, z którym łączy się ofiara, jak i tzw. węzeł wejściowy, przez który z siecią Tor łączy się ofiara. Już samo to dość mocno ogranicza ataki w realnym świecie… Z kolei koniecznej do identyfikacji korelacji dokonuje się poprzez wstrzykiwanie pewnego wzorca w połączenia Torowe (np. dzięki dołączaniu dodatkowych plików HTML lub wprowadzaniu celowych opóźnień w transmisji poprzez modulacje jej prędkości w czasie) od serwera do węzła wyjściowego. Następnie wzorca tego szuka się w danych zebranych przez NetFlow na kontrolowanych węzłach wejściowych, które jako jedyne znają prawdziwy adres IP łączącej się z siecią Tor ofiary. Na tej podstawie z n łączących się do danego węzła wejściowego klientów można wyłuskać tego jednego, któremu celowo modyfikowano dane “od serwera”.

Odpowiedź projektu Tor

Zespół Tora już odniósł się do doniesień badaczy; zauważając, że sieć Tora nie jest w stanie chronić przed atakującymi, którzy jednocześnie widzą ruch wejściowy i wyjściowy do sieci Tor dla danego połączenia (tzw. atak end-to-end correlation) — zawsze bowiem można wtedy łatwo określić, czy wejście�pasuje do wyjścia.

Dodatkowo, należy zwrócić uwagę na wysokość false positive w metodzie opracowanej przez zespół Sambuddho, a jest to aż 6%. To oznacza, że w próbce zebranych 100 000 danych na temat połączeń, do badanego połączenia pasować będzie aż 6 000 z nich… A im więcej ruchu w sieci Tor tym więcej potencjalnych pasujących połączeń (jest to tzw. błąd zaniedbywania miarodajności).

Na koniec warto wspomnieć o tym, że pojawiające się w internecie rady, aby używać VPN-ów w połączeniu z klientem Tora, nie są zbyt celne w tej sytuacji. Połączenia VPN-owe zachowają zmodyfikowaną charakterystykę ruchu i nie wpłyną znacznie na możliwości identyfikacji klienta Tora.

Krótko mówiąc, nie osoby korzystające z Tora nie powinny wpadać w panikę. Wymagania konieczne do przeprowadzenia ataku oraz jego dość wysoki współczynnik false positive nie czynią z niego idealnego narzędzia w rękach służb do deanonimizacji “wywrotowców”.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

[…] Aktualizacja 23:00 igH opisał temat głębiej tutaj. […]

igH opisal – gdzie? Link?

To jest pingback, link jest w miejscu normalnie zajmowanym przez nick.

ja zamiast tora wolę używać antycenzora bo szybciej działa

Artykuł fajny, proponuję go jeszcze przejrzeć i poprawić rzeczy typu “Krótko mówiąc, __nie__ osoby korzystające z Tora nie powinny wpadać w panikę”

“Wymagania konieczne do przeprowadzenia ataku”

– serwer z publicznym IPkiem z dużym plikiem

– kilka fast entry nodów

Wystarczy że Cisco ma backdoora (producenta, lub zainstalowanego podczas przesyłki sprzętu lub zwykłego w firmware)i sobie mogą kontrolować, prawdopodobnie służby bigbrothera mają od dawna takie możliwoóści

Rozwiązaniem może być filtrujący zapytania proxy-firewall z ponowną anonimizacją (działający w TOR):

1. Filtruje przepuszczając tylko poprawne zapytania (do poprawnych urli/plików, bez wielkich POSTów i GETów jeśli nie są używane np. powyżej jakiegoś limitu np. 2mb),

2a. limitując ruch np. 1req/sek od usera w stronę http://www.onion/page.php

2b. limit np. globalnie 100req/sek od usera w stronę http://www.onion

Żeby było wredniej i kompletnie spłaszczyć traffic pattern:

3a. limit wyjściowy z proxy-firewalla do odpowiedniej liczby (zależnej od potrzeb) np. 100req/sek od proxy-firewalla w stronę http://www.onion/FILE (HIT FILE limit)

3b. limit wyjściowy z proxy-firewalla do odpowiedniej liczby (zależnej od potrzeb) np. 1000req/sek od proxy-firewalla w stronę http://www.onion (GLOBAL limit)

Taki prosty cloudflare. I wtedy nawet zmasowany atak bardzo wielu userów ujawniłby tylko proxy-firewall którego zastępstwo można uruchomić w 15 min na byle czym byle gdzie.

A co jakby założyć własny node TORa i go używać? Nawet nie musi być wyjściowy…

Bagiety z dostawą do domu.

Używanie vpna me sens o tyle że w logach mojego isp nie widać od razu że siedzę na torze a vpnie czyli “w pracy” ;)

Skąd ty się urwałeś? Właśnie używając VPNa przez wielkiego brata jesteś brany pod uwagę jako przestępca, którego tylko trzeba teraz będzie złapać za rękę.

“Krótko mówiąc, nie osoby korzystające z Tora nie powinny wpadać w panikę. Wymagania konieczne do przeprowadzenia ataku oraz jego dość wysoki współczynnik false positive nie czynią z niego idealnego narzędzia w rękach służb do deanonimizacji “wywrotowców”.”

W niektórych krajach służby ścigające “wywrotowców” raczej mają w głębokim poważaniu to czy w grupie 100 złapanych osób znajdzie się 6 niewinnych.

– do administracji – Prezes NIK podjął decyzję o przeprowadzeniu kontroli wydatkowania publicznych pieniędzy na system informatyczny PKW. Kontrolerzy Izby sprawdzą czy pracownicy Krajowego Biura Wyborczego budowali system informatyczny w sposób zgodny z prawem, rzetelny, celowy i gospodarny. NIK w czasie tej kontroli wykonania budżetu przez Krajowe Biuro Wyborcze skorzysta z wiedzy zewnętrznych ekspertów z zakresu informatyki. Kontrola rozpocznie się na początku stycznia 2015 roku – czytamy na stronie internetowej NIK.

MNÓSTWO TUTAJ FACHOWCÓW, BĘDZIE POLE DO POPISU.

“W niektórych krajach służby ścigające “wywrotowców” raczej mają w głębokim poważaniu to czy w grupie 100 złapanych osób znajdzie się 6 niewinnych.”

Dokładnie. Tor jest tak bezpieczny jak doopa. Samo wejście na entry-node powoduje podejrzenia ;))

W sieci nie istnieje coś takiego jak anonimowość i bezpieczeństwo. 20 lat temu może, ale nie teraz, niech nikt głodnych kawałków ludziom nie wciska.

Dobrze, ze w tytule tego artykulu jest cytuje “i nie taki skuteczny”, a tutaj jest cos, na ten temat – https://www.nikcub.com/posts/onymous-part1/

Superhacker: co to jest entry-node?

I mam takie ogólne pytanie: po co wchodzić na Tora? Czy jest tam coś ciekawego, bo nie interesuje mnie “niemoralna pornografia”, przestępstwa, narkotyki, czy polityka/anarchia.

Dowiedziałem się stosunkowo niedawno o Tor. Ponoć jest tam coś o ufo, ale jeśli mają to być takie fajki jak “rosyjska sekcja zwłok ufo” to nie widzę sensu tam czegokolwiek podobnego szukać…

Będę wdzięczny za jakieś wyjaśnienie.