15/7/2014

Glenn Greenwald opublikował właśnie kolejny reportaż na podstawie dokumentów, które przekazał mu przeszło rok temu Edward Snowden. Tym razem dokumenty, choć wyniesione z NSA, dotyczą nie Amerykanów, a ich brytyjskiego sojusznika, agencji GCHQ — a dokładnie jednostki JTRIG (Joint Threat Research Intelligence Group).

Fałszowanie internetowych ankiet

Artykuł Glenna zaczyna się dowcipnie, ponieważ ujawnia, że GCHQ stworzyła narzędzia do manipulacji opiniami w internecie. Manipulacja polega m.in. na fałszowaniu internetowych ankiet (często obecnych na serwisach “portalowych i newsowych”).

Podbijanie propagandowych artykułów

Brytyjczycy, oprócz fałszowania ankiet, swoją propagandową machinę (czyli zapewne botnet) wykorzystują w internecie do:

- pompowania statystyk niektórych stron internetowych (zapewne chodzi o wpływanie na algorytmy pokazujące “najpopularniejszy artykuł” na niektórych serwisach). Dzięki temu służby mogą “zepchnąć” niewygodny materiał poniżej TOP 10, nabijając fałszywe odwiedziny innym, nic nieznaczącym materiałom lub wręcz odwrotnie — “podbić” wygodne dla nich artykuły na TOP1. I tu znów znów zero innowacji w metodach Brytyjczyków — ankietami internetowymi od lat manipuluje 4chan, ale oni robią to dla żartów.

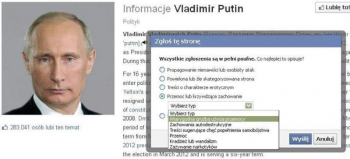

- cenzurowania treści w internecie, a dokładniej zgłaszania niektórych filmów na YouTube i zapewne wpisów na Facebooku jako “do usunięcia“. Niektóre z serwisów, jeśli dostaną odpowiednio dużo raportów tego typu, automatycznie blokują dostęp do niektórych treści. Tego typu “ataki” spotkały m.in. fanpage “Płoń tęczo płoń“, fanpage Putina

ale zgłaszać/kasować można także pojedyncze posty — oto przykład tego, co widzi autor “zgłaszanego” postu i administrator atakowanego fanapge:

Jak Brytyjczycy to robią? Botnet? Frame inject?

Aby generować fałszywe odwiedziny i wykonywać akcje na stronach internetowych (głosowanie, zgłaszanie postu jako “naruszający regulamin”) wymagana jest albo armia ludzi (za drogie, por. wirusy nie potrzebują paszportów) albo odpowiedni skrypt.

Przygotowanie skryptu nie przerasta umiejętności przeciętnego gimnazjalisty — ale aby atak był udany, skrypt musi się łączyć przez szereg serwerów proxy. I jeśli do głowy przychodzi wam Tor, to nie jest to dobry pomysł — wejścia z Tora często są blokowane (skrypt musi np. rozwiązać CAPTCHA) a sama “cebulkowa” sieć nie grzeszy szybkością. Zresztą, wejścia spoza adresacji Wielkiej Brytanii szybko wzbudzą podejrzenia moderatorów na manipulowanych serwisach (por. Platforma nie kupiła sobie fanów na Facebooku).

Czyżby zatem Brytyjczycy korzystali ze swojego botnetu? A jeśli tak, to czy są to “zhackowane” komputery, czy zwykłe modyfikowanie normalnego ruchu przechodzącego przez węzły wymiany kontrolowane przez GCHQ? Można to zrealizować wstrzykując w nieszyfrowane treści protokołu HTTP odpowiednie ramki, wymuszające przez użytkownika wywołanie danego żądania GET/POST.

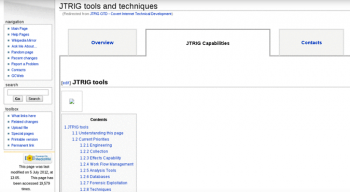

To pytanie pozostaje otwarte — ale nieco światła na technikę operacyjną jednostki JTRIG może rzucić dokument opisujący stworzone przez nich narzędzia…

Z wyciekniętych dokumentów dowiemy się, że do dyspozycji brytyjskich szpiegów stworzonych zostało kilkadziesiąt narzędzi. Autorem jest jednostka JTRIG, a narzędzia są podzielone na sekcje:

- “Diagnostyka” (narzędzia zapewniające poprawne działanie innym narzędziom i monitorujące stan infrastruktury),

- “Zbieranie danych” (narzędzia służące do inwigilacji, wyciągające aktywnie i pasywnie informacje na temat użytkowników m.in. z ich profili na sieciach społecznościowych),

- “Efektowe” (zmieniające to co widzą użytkownicy — efekt uzyskiwany jest zarówno przy pomocy ataków MitM jak i podbijania/zbijania widoczności treści w internecie poprzez manipulacje statystyką odwiedzin ale także podrabianie e-maili czy ataki DDoS, które blokują dostęp do danego celu),

- “Analiza i Forensic” (narzędzia służące do wyciągania informacji z telefonów komórkowych i komputerów oraz sprzętu w celu określenia co cel robił, gdzie i kiedy się łączył).

Znajdziemy wśród nich m.in. takie narzędzia (projekty) jak:

- Spamiarka SMS i E-mail oraz Twittera — program masowo “dostarczający wiadomości wspierające ackję informacyjną”. Kryptonimy, odpowiednio WARPARTH i BADGER oraz BIRDSONG

- Narzędzie do dzwonienia do użytkownika, udające spamera, którego celem jest namierzenie IP użytkownika (użytkownik nie musi odebrać połączenia) — czyżby chodziło o Skype? Kryptonim: GLASSBACK

- Usuwacz treści video “z ekstremistycznych stron”, kryptonim SILVERLORD

- Monitoring Facebooka w czasie rzeczywistym i pobieranie danych na temat użytkownika – GODFATHER i RESERVOIR

- Monitoring Skype w czasie rzeczywistym (chodzi zarówno o połączenia SkypeOut, SkypetoSkype i chat) – kryptonim MINIATURE HERO

- Monitoring Twittera w czasie rzeczywistym i pobieranie danych na temat użytkowników (m.in. archiwizacja zdjęć) (BIRDSTRIKE)

- Wykradacz prywatnych zdjęć z Facebooka (SPRING BISHOP) – zapewne chodzi o domyślanie się URL-a zdjęcia poprzez dekodowanie części URL-a z CDN-ów — tę technikę opisywaliśmy w artykule pt. Polski rząd pomagał NSA, a NSA podsłuchiwało miliony Polaków.

- Monitoring profili na Google+ i pobieranie danych na temat użytkowników (BUGSY)

- Monitoring profili na LinkedIn i pobieranie danych na temat użytkowników (FATYAK)

- Monitoring for internetowych (Vbulliten) i archiwizacja postów (FUSEWIRE)

- Pobieranie lokalizacji access pointów sieci Wi-Fi (DANCING BEAR)

- Ukryty dostęp do stacji GSM (MUSTANG)

- Nabijacz wejść na stronę internetową (GATEWAY i SLIPSTREAM) oraz YouTube (GESTATOR)

- Narzędzie do ataku DDoS (PREDATORS FACE, ROLLING THUNDER)

- Ulepszony nmap, do równoległego skanowania przez sieć TOR (SILVER SPECTER) — więcej domysłów na ten temat znajdziecie na liście developerskiej nmapa.

- Narzędzie do wstecznego ściągania plików dot. danego użytkownika z serwisu Archive.org

- Narzędzie do inwigilowania użytkowników na eBayu (ELATE)

- Narzędzie do skanowania całych miast (!!!) – HACIENDA

- Podrabiacz (spoofer) e-maili (CHANGELING) — takich narzędzi w internecie jest pełno, i jak pokazują incydenty w Polsce — potrafią nieźle namieszać, por. Beata Kępa rezygnuje ze startu w wyborach oraz Podrobiony e-mail dał mu pracę w TVP

- Ściągacz “bezpieznego” malware’u (POISON ARROW)

- “Złączacz” rozmów telefonicznych z 2 numerów (IMPERIAL BARGE)

Katalog narzędzi (który de facto jest zbudowany na skryptach MediaWiki) kończy się następującą informacją

“jeśli nie znalazłeś tu narzędzia, którego potrzebujesz, nie zniechęcaj się, daj znać, to że czegoś tu nie ma, nie oznacza, że nie możemy tego stworzyć”

Dokumenty udostępnione przez Snowdena ujawniają, że ostatnie informacje na stronie JTRIG były aktualizowane w lipcu 2012 i do tego czasu strona została odwiedzona 20 000 razy.

[poll id=”44″]

PS. Katalog programów CGHQ/JTRIG jest łudząco podobny do arsenału NSA/TAO, o którym pisaliśmy kilka miesięcy temu.

PPS. Większość z ww. “właściwości” ma mieć także polski wojskowy wirus (tzw. “PROJEKT 29”), który właśnie się tworzy…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Ciekawe, czy Australijczycy też mają takie narzędzia/jednostki, czy korzystają z pomocy pozostałych członków piątki. Swoją drogą, dla w miarę ogarniętego agenta/operatora czy kto tam ma dostęp to całkiem fajny sposób na zrobienie dodatkowego biznesu, ciekawe, jak wygląda kontrola nad wykorzystaniem tych narzędzi.

Poza tym, z tym politykowaniem moglibyście już skończyć, fajnie, że zajmujecie się niemal tylko szeroko rozumianą techniczną stroną danego zdarzenia, a takie wtrącenia tylko obniżają może nie wiarygodność, ale ‘uznanie’. Jeśli komentarz jest prorosyjski (czy nawet nie probanderowski) to to płatni agenci i botnety, natomiast wszystko, co probanderowskie, to naturalny i oddolny odruch ludu miast i wsi? Takiego poziomu spodziewałbym się po jakimś brukowcu pokroju gw czy innego onetu albo tnvu, ale nie tu.

A czy przeczytełeś ten podlinkowany artykuł ? Bo ja tak i na prawdę nie wiem jak inaczej określić te komentarze , jak nie mianem prorosyjskich wlasnie . W zalinkowanym przez NB artykule jest tez dosc dokladna analiza co moze byc przyczyna tych komentarzy. Redakcja rozwaza wszystkie opcje prowadzace do pojawiania sie takich komentarzy na portalach . To wszystko jest moim zdaniem bardzo obiektywnie przedstawione no i swietna niespodzianka jest na koncu tekstu w aktualizacji ;] Obala wszystkie hipotezy poza jedna wiec nie bede spoilował , sprawdz sam :]

Trzeba mieć coś nie tak z głową, żeby być polakiem i popierać Rosję.

Trzeba miec cos nie tak z glowa zeby popierac Amerykanow.

Ale spoko nie obrazam sie gdy ktos mowi o mnie ruski agent czy oszolom zwlaszcza przez kogos kto lyka telewizyjna propagande jak mlody pelikan.

Tak sie zastanawiam, co mozna ciekawego mozna wyciagnac z LinkedIna ?

“Wykradacz prywatnych zdjęć z Facebooka (SPRING BISHOP) – zapewne chodzi o domyślanie się URL-a zdjęcia poprzez dekodowanie części URL-a, opisywaliśmy to w tym artykule.”

“w tym artykule” nie jest podlinkowane

Błąd naprawiony, dzięki za czujność!

Jako że ostatnimi czasy bardzo wiele słyszy się o złych i niedobrych organizacjach kontrolujących, monitorujących oraz analizujących ruch na głównych węzłach w kraju, gdzie aktualnie, najbezpieczniej byłoby korzystać z internetu?

We Francji znajduje się m.in. wiele serwerowni OVH, gdzie na pewno duża ilość osób korzysta z połączeń VPN przez tamtejsze serwery. Czy jest to opcja bezpieczniejsza, niż łączenie się z Internetem przez Polskę?

Jeżeli nie, gdzie jest najbezpieczniej “wyjść na świat”, pomijając TOR’a?

Obiło mi się o uszy, że Szwajcaria jest całkiem “spoko” w te klocki, i podobno również niektóre kraje Skandynawskie? Jak to z tym jest tak do końca?

Nigdzie nie jest bezpiecznie. Masz tylko wybór, kto cie będzie podsłuchiwał: NSA/GCHQ, Rosja czy Chiny. Pomyśl, kto ci (i twoim klientom) bardziej może zaszkodzić ;-) A najlepiej wszystko szyfruj.

Unikaj Szwecji z krajow skandynawskich oraz krajow ktorym ciagle roja sobie bycie znaczacymi (UK, Francja, Wlochy).

Sluzby specjalne to jedno, prawo to drugie, zawsze lepiej byc w kraju gdzie prawo nie zezwala na takie walki jak w USA. To ogranicza skale zarowno ilosciowo jak i jakosciowo.

Patrzac gdzie powstaja startupy uslug chroniacych prywatnosc stawialbym na Islandie, Szwajcarie i moze Austrie oraz Holandie.

Problemem Islandi i Irlandii jest lokalizacja, kable ida pewnie przez UK.

Homofobiczne strony z polskojęzycznego facebooka (typu właśnie “Płoń tęczo płoń”) kasuje “pospolite ruszenie” lewicowych facebookowiczów a nie botnet:) https://www.facebook.com/oko.saurona

beka z tęczowo-brązowych (xDDDD) wojenek gimbazy.

Ciekawe nazwy tych projektów (np. PREDATORS FACE, ROLLING THUNDER). Kto to wymyślał?

Teoretycznie są losowane, bo nie powinno być związku między kryptonimem a tematem operacji/projektu.

Czasami jednak wygląda jakby ręcznie nadawał ktoś z bardzo specyficznym poczuciem humoru.

Jakby ktoś chciał przejrzeć dokumenty: https://firstlook.org/theintercept/document/2014/07/14/jtrig-tools-techniques/

To teraz pewnie zobaczymy jak Niebezpiecznik spada w wyszukiwarkach poniżej TOP10 ;D

Nie wierzę, że CGHQ może dodawać fałszywe komentarze pod artykułami i wy też nie powinniście w to wierzyć. Artykuł Glenna mija się z prawdą.

Ej, wcale nie to napisałem!!!

My lepiej wiemy co napisałeś, terrorysto wywrotowcu!

Potwierdza to w jakis nie az tak pokretny sposob teorie, ze nie tylko internet to gowno i chwasty, ale ludzie maja w glowach 98% gowien i chwastow. Pozostale dwa procent to marzenia – zapewne o gownie i chwastach :P.

I o rzepie ;)

Kto sie orientuje jak u nich (GCHQ) mozna dostac prace i czy biora do szeregow kogos z Polskim paszportem? [pytam serio]

Cytat z ich strony: the first and most important thing to remember is, you have to be a

British citizen to work for GCHQ. There are no exceptions to this rule.

Pięknie… a kibla, tv i lodówki jeszcze nie monitorują? W sumie to z 2012… więc… zaczyna mi to wszystko już koło pędzla latać.

Google ostatnio kupil firme od monitoringu zdalnego urzadzen grzewczo-chlodniczych…

A skoro ma to znaczy sie moze :)

A jakby bylo malo to polecam nadmuchiwane ostatnio ‘internet of things’

Skąd mamy pewność że nasze władze nie robią identycznie?

Przykład mamy tutaj: http://i.imgur.com/6k3AJpJ.png

Z lewej strony komentarze kilka godzin po publikacji newsa w którym krowin mikke “zaatakował” boniego, z prawej po kolejnych kilku godzinach. Jaki z tego morał? Albo gazeta manipuluje opinią publiczną promując wyżej komentarze bardziej przychylne władzy a tuszując te które są przeciwko niej.

“Tak sie zastanawiam, co mozna ciekawego mozna wyciagnac z LinkedIna ?”

Np. posiadając konto premium, możesz zebrać dość dużo informacji dot. danej osoby, np: nazwisko, szkoły/uczelnie, powiązania do innych osób, dane kontaktowe, społeczności w których się udzielasz, zainteresowania, co czytasz, jakie firmy obserwujesz, jakie tematy Cię interesują (kluczem może być email do powiązania z aktywnościami na innych portalach). Jakich masz znajomych, skąd ich znasz, gdzie się poznaliście, przez kogo, etc. Jestem przekonany, że na podstawie dobrze skorelowanych danych można wiele ciekawych rzeczy uzyskać.

Mam nadzieję że ktoś się tym zajmie i za jakiś czas agenci będą te narzędzia mogli wsadzić głęboko gdzieś i że to samo spotka każdy inny taki projekt (w tym Polski)

W dzisiejszym świecie zarzucanie komuś przez rządy poszczególnych krajów działalności przestępczej w internecie jest co najmniej śmieszne … :D

Przecież rząd robi to samo co zwykły , pospolity “hakier” … przez media “głównego ścieku” taką działalność “rządową” nazywa się “legalną” (cokolwiek to znaczy) :D

Trzeba się bronić przed pokusami władzy ;]

No ale skoro coraz większa część naszego życia przenosimy do internetu,państwo zyskuje wspaniałe narzędzie kontroli.Już niedługo państwo bedzie wiedziało o nas wszystko,każdy nasz ruch bedzie monitorowany.Bedzie to taki nowy rodzaj dyktatury,bo nie sądze że ten proceder może cokolwiek powstrzymać.Wystarczy popatrzeć na tempote i obojętność przeciętnego obywatela,a jakby co podrzucą ludzi do góry kilkoma bombami i powiedzą że niby te alkaidzi to coś tam w necie teges i że muszą pilnować i czochrać cały net!Problem reakcja rozwiązanie,ile lat my już to znamy i co?I nic!Tylko sie pisze inwigilacja inwigilacja,jakoś nie wielu zadaje sobie pytanie jak rzeczywistość bedzie wyglądać jeśli ta wigilacja bedzie postępować a coraz większa część naszego życia przenosi sie do internetu,moim zdaniem wszystko idzie w kierunku tego co można zobaczyć czy usłyszeć w niżej podanym filmiku!Pozdrowienia !

http://www.youtube.com/watch?v=RNJl9EEcsoE

Mam nieodparte wrażenie, że w tym JTRIG pracuje dużo miłośników science fiction ;).

[…] Kilka podstawowych (i darmowych) narzędzi służących do analizy danych z urządzeń mobilnych, to m.in. iPhone Analyzer, BitPim, viaForensics, MIAT, TULP2G, Katana Forensics’ Lantern Lite Imager. Na rynku dostępne są także płatne kombajny oraz dedykowane urządzenia (przejsciówka plus oprogramowanie), nie wspominając także o autorskich skryptach autorstwa np. brytyjskich służb specjalnych). […]

[…] HACIENDA skanuje całą przestrzeń adresową wybranego kraju. Informacje o zakresach adresów IP bierze z bazy GEOFUSION, a same adresy skanuje przy pomocy dobrze znanego nmapa (choć pewnie odrobinę zmienionego, bo w poprzednich wyciekach pojawiły się już informacje o wewnętrznych modyfikacjach tego narzędzia przez agencje wywiadowcze) […]