8/12/2009

Niektórym cyberprzestępcom nie chce się marnować czasu na żmudne poszukiwania naiwnych internautów, gotowych podać swój PIN do karty kredytowej na pierwszej lepszej stronie WWW. Wolą od razu przejść do sedna. Zamiast więc przeprowadzać ataki typu phishing, uderzają w tych, którzy już je przeprowadzili, czyli wykradają phisherom zrabione od internautów numery kart kredytowych oraz loginy i hasła do serwisów internetowych.

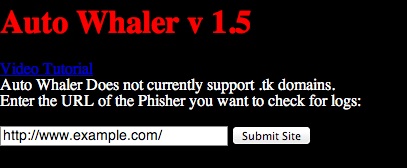

Aby ułatwić okradanie phisherów powstała specjalna webaplikacja. AutoWhaler stosując technikę forceful-browsing skanuje serwer phishera w poszukiwaniu plików zawierających przechwycone dane internautów. Skaner wie czego i gdzie szukać, ponieważ jej autor poddał analizie najpopularniejsze “frameworki” wykorzystywane przez phisherów do budowania fałszywych stron.

Większość tego typu narzędzi trzyma wykradzione od użytkownika dane w plikach tekstowych, do których prawa odczytu ma każdy (o ile zna nazwę pliku). Jeśli phisher korzystał z “własnego” oprogramowania do przeprowadzenia ataku, AutoWhaler niestety nie zadziała.

Poniżej lista żądań, które AutoWhaler kieruje w stronę skanowanego serwera:

66.147.240.185 "GET /passwords.txt HTTP/1.0"

66.147.240.185 "GET /logs.txt HTTP/1.0"

66.147.240.185 "GET /l0gs.txt HTTP/1.0"

66.147.240.185 "GET /log.txt HTTP/1.0"

66.147.240.185 "GET /logg.txt HTTP/1.0"

66.147.240.185 "GET /pws.txt HTTP/1.0"

66.147.240.185 "GET /pw.txt HTTP/1.0"

66.147.240.185 "GET /pass.txt HTTP/1.0"

66.147.240.185 "GET /passes.txt HTTP/1.0"

66.147.240.185 "GET /users.txt HTTP/1.0"

66.147.240.185 "GET /usernames.txt HTTP/1.0"

66.147.240.185 "GET /accounts.txt HTTP/1.0"

66.147.240.185 "GET /password.txt HTTP/1.0"

66.147.240.185 "GET /logins.txt HTTP/1.0"

66.147.240.185 "GET /pazz.txt HTTP/1.0"

66.147.240.185 "GET /pazzes.txt HTTP/1.0"

66.147.240.185 "GET /data.txt HTTP/1.0"

66.147.240.185 "GET /database.txt HTTP/1.0"

66.147.240.185 "GET /members.txt HTTP/1.0"

66.147.240.185 "GET /info.txt HTTP/1.0"

66.147.240.185 "GET /culeadora.txt HTTP/1.0"

66.147.240.185 "GET /hellz.txt HTTP/1.0"

66.147.240.185 "GET /hacked.txt HTTP/1.0"

66.147.240.185 "GET /owned.txt HTTP/1.0"

66.147.240.185 "GET /hack.txt HTTP/1.0"

66.147.240.185 "GET /technico.txt HTTP/1.0"

66.147.240.185 "GET /random.txt HTTP/1.0"

66.147.240.185 "GET /robados.txt HTTP/1.0"

66.147.240.185 "GET /pas.txt HTTP/1.0"

66.147.240.185 "GET /kucc.txt HTTP/1.0"

66.147.240.185 "GET /dino.txt HTTP/1.0"

66.147.240.185 "GET /hasil.txt HTTP/1.0"

Pamiętajcie, żeby następnym razem wkleić URL otrzymany od phishera w AutoWhalera …i oczywiście ostrzec osoby, których dane wyleją się z serwera ;-)

P.S. Jak to mawiają, nie ma to jak okraść znanego złodzieja — on na pewno nie zgłosi tego na policję…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

tak czy siak, okradanie złodzieja to dalej kradzież. Na policje nie pójdzie, pewnie, za to może nam wjechać do domu ekipa z miękkim akcentem ;-)

hmm… ciekawe tylko niby skąd będzie wiedział do kogo pójść… zawsze można przecież skorzystać z proxy xD

Ekipa z miękkim akcentem w przeciwieństwie do policji nie ma możliwości uzyskania informacji o adresie fizycznym dla danego IP klienta w przypadku DSLi itd. Samo uzyskanie dostępu do tych plików trudno podciągnąć pod jakiś paragraf, zwłaszcza jeśli się to potem wyśle do CERT-PL.

ajusiur?

Taaa super, tylko że w ten sposób nie okradniecie phisera, tylko niewinnych ludzi, których on chciał okraść…