16/7/2018

To oszustwo opisywaliśmy już miesiąc temu w artykule pt. Wiem co robisz przed swoim komputerem, zapłać mi tysiaka, to nikomu nie powiem. Tym razem jednak przestępcy ciekawie je zmodyfikowali, co spowodowało, że od kilku dni dostajemy od Was dziesiątki e-maili, z których bije przerażenie. Dlaczego ofiary nagle zaczęły traktować to wyłudzenie poważnie?

Wiem, że Twoje hasło to “XXX”

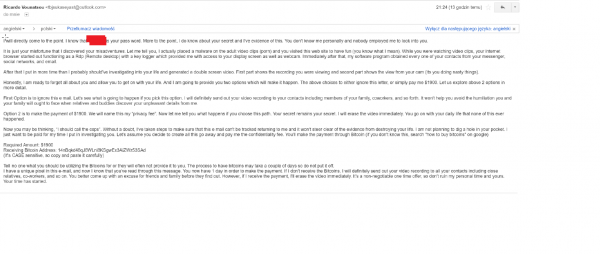

Bo w e-mailu jaki dostają, zarówno w tytule, jak i w pierwszym zdaniu pojawia się ich faktyczne hasło. To z którego korzystają (lub kiedyś korzystali). Oto jak wyglądają e-maile:

I won’t beat around the bush. I’m aware [wycięte] is your pass word. More importantly, I am aware about your secret and I’ve proof of this. You do not know me and no one paid me to investigate you.

It is just your hard luck that I found your blunder. Well, I placed a malware on the adult vids (pornography) and you visited this site to have fun (you know what I mean). When you were busy watching videos, your internet browser started out functioning as a Rdp (Remote desktop) with a keylogger which provided me with access to your display screen and web camera. Just after that, my software program obtained every one of your contacts from your messenger, fb, as well as email.

Next, I gave in more time than I should have digging into your life and created a double display video. 1st part shows the video you had been viewing and other part shows the video of your web camera (its you doing nasty things).

Frankly, I’m ready to forget all about you and allow you to move on with your regular life. And I am going to give you two options that will achieve that. The above option is to either ignore this letter, or perhaps pay me $2900. Let=92s examine above two options in details.

First Option is to ignore this message. Let’s see what will happen if you select this option. I will send your video recording to all of your contacts including relatives, colleagues, and many others. It won’t shield you from the humiliation your self will face when friends uncover your unpleasant videos from me.

Option 2 is to send me $2900. We will call it my =93confidentiality tip=94. Now let me tell you what happens if you choose this path. Your secret remains your secret. I will erase the recording immediately. You move on with your daily life as if nothing like this ever occurred.

Now you may be thinking, =93Let me call cops=94. Without a doubt, I have covered my steps in order that this message can’t be tracked returning to me plus it will not stay away from the evidence from destroying your health. I am not trying to dig a hole in your pocket. I just want to be paid for the time I placed into investigating you. Let’s assume you have chosen to generate pretty much everything go away and pay me my confidentiality fee. You will make the payment by Bitcoins (if you do not know how, search “how to buy bitcoins” in search engine)

Required Amount: $2900

Receiving Bitcoin Address: 169rDGiiDxTKknBYgLPDq4sCQJjKgejkni

(It is cASe sensitive, so copy and paste it carefully)Tell no-one what you should be utilizing the Bitcoins for or they will often not provide it to you. The task to have bitcoins will take a day or two so do not wait.

I have a special pixel in this email, and now I know that you’ve read through this email. You have 2 days in order to make the payment. If I do not get the Bitcoin, I will definitely send your video to your entire contacts including family members, coworkers, and so on. You better come up with an excuse for friends and family before they find out. Having said that, if I do get paid, I will destroy the video immediately. It’s a non negotiable offer, thus don’t waste my personal time and yours. Time is running out.

I’m going to cut to the chase. I know [wyciete] is your pass word. Moreover, I’m aware about your secret and I have evidence of this. You do not know me and nobody hired me to examine you.

It’s just your hard luck that I found your misadventures. In fact, I actually setup a malware on the adult videos (adult porn) and you visited this website to have fun (you know what I mean). While you were busy watching video clips, your browser started functioning as a Rdp (Remote control desktop) with a keylogger which provided me with accessibility to your display as well as webcam. Right after that, my software obtained your entire contacts from your messenger, facebook, as well as email.

After that I gave in more time than I should’ve exploring into your life and made a double screen video. 1st part shows the recording you were watching and next part shows the recording of your webcam (its you doing nasty things).

Honestly, I am willing to forget about you and allow you to continue with your daily life. And I will offer you two options that will achieve that. The above option is to either ignore this letter, or simply just pay me $ 3600. Let’s examine these two options in details.

First Option is to ignore this e mail. Let me tell you what is going to happen if you choose this option. I will definitely send out your video recording to your contacts including relatives, coworkers, and so on. It will not shield you from the humiliation you and your family will feel when relatives and buddies uncover your sordid details from me.

Other Option is to send me $ 3600. We’ll name this my “confidentiality tip”. Now let me tell you what happens if you choose this path. Your secret remains your secret. I will delete the recording immediately. You keep your lifetime that nothing ever occurred.

At this point you may be thinking, “I will complain to the police”. Without a doubt, I’ve taken steps to ensure this e mail can’t be traced back to me plus it won’t prevent the evidence from destroying your daily life. I am not looking to dig a hole in your pocket. I just want to get paid for time I put into investigating you. Let’s hope you have decided to create all of this disappear and pay me the confidentiality fee. You will make the payment via Bitcoin (if you don’t know how, type “how to buy bitcoins” on google)

Required Amount: $ 3600

Bitcoin Address to Send to: 1PjUiw2oesScKsba9uwVanMPzpzr3Fn1DX

(It’s CASE sensitive, so copy and paste it carefully)Tell no person what you would be transferring the bitcoin for or they will often not provide it to you. The procedure to have bitcoins will take a couple of days so do not procrastinate.

I’ve a specific pixel in this e mail, and right now I know that you have read through this email message. You now have 2 days in order to make the payment. If I don’t receive the BitCoins, I will, no doubt send your video to all of your contacts including family members, coworkers, and so on. You better come up with an excuse for friends and family before they find out. Having said that, if I receive the payment, I’ll destroy the video immediately. It’s a non-negotiable offer, so kindly do not ruin my time & yours. Your time has started.

Większość próbek, jakie widzieliśmy została wysłana z adresów z domeny outlook.com. Każdy z nich ma unikatowy adres BitCoina, co utrudnia ustalenie ile osób mogło się nabrać. Tu podajemy jeszcze kilka:

1AoQB1GHm41XrrbZ6orcH4eKA5nummvGgr

14nBqkd48qJ8WLni8KSgwEx3AiZWz53SAd

18gyZFAVhZ7pVBaFaTP5LDsoyGbuwFCSQa

1PhAzthZMqAaFHBAEDLinbNk6yZBVVfyrr

Jak widać, kwoty okupu są różne. Podobnie jak i treść, która wygląda na przepuszczaną przez słownik wyrazów bliskoznacznych. Warto zauważyć, że kwoty okupu poszły w górę o rząd wielkości (zamiast ~300USD jest teraz ~3000USD). Być może właśnie dlatego, że dzięki odwołaniu do hasła ludzie traktują sprawę poważnie(j), wierzą i płacą nawet takie kwoty, byle ich filmiki nie wyciekły.

W przypadku naszych Czytelników, hasła za każdym razem były poprawne. U większości pochodziły z wycieku z LinkedIn i Dropbox (u jednej z osób było to aktualne hasło do RDP), ale naciągacze prawdopodobnie wysyłają te wiadomości na każdy adres e-mail, jaki znajduje się w jakichkolwiek pozyskanych przez nich dumpach wykradzionych i opublikowanych w internecie baz danych.

Jeśli dostaliście taką wiadomość, od razu poślijcie ją do kosza. Albo zróbcie “forward” na nasz redakcyjny adres :) Niezależnie od tego co zrobicie z samą wiadomością, upewnijcie się, że już NIGDZIE nie korzystacie z tego hasła.

Trzeba przyznać, że tym trickiem nieźle podbili poziom grozy… i niestety dla ofiar pewnie także współczynnik konwersji. Ciekawe jakie będzie kolejne wcielenie tego scamu? Może korelacja e-maila z sieciami społecznościowymi i spreparowane video właściciela, tzw. deepfake?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

tak się zarabia w XXI wieku :(

I znowu czuję się krzywdząco pominięty :(

Ej, podoba mi się taka kampania informowania ludzi, jakie hasła im wyciekły i należy zmienić. Prawie jak społeczny BrickerBot ;]

Jezu, to ludzie używają jeszcze Internet Explorera że tak łatwo dają się nabrać?

Przecież gdyby haker miał taki poziom dostępu jakim się chwali (RDP) to otworzyłby aplikację notatnik i wpisał/wkleił taką treść. Wtedy to dopiero powinny puścić zwieracze ;).

Spróbuj skorzystać z którejkolwiek genialnej strony rządowej wymagającej podpisu elektronicznego, np. ZUS, GIIF, eKRS itp. Wszystkie do obsługi podpisu wymagają skryptów Szafir i to jest Java. Odpada więc od razu Edge, Chrome i Mozilla. Zostaje Opera, która czasem na tych stronach działa a czasem nie, no i IE (który jest, nota bene, zalecany w tych serwisach, jako jedyny kompatybilny). To tyle w kwestii bezpieczeństwa w PL…

To co napisał @JajozGór + mała uwaga – w większości biur stoją cienkie klienty z Windowsem Embedded, mało który ma zainstalowane cokolwiek poza domyślnym IE…

Ej no, ja ostatnio na eKRS podpisywałem i wysyłałem dokumenty za pomocą podpisu elektronicznego i podpisu ePUAP na Mozilli i działało :) Co prawda musiałem zainstalować Javę ale działało.

Bezpieczeństwo w PL? Zobacz sobie gdzie IE ma największe udziały na rynku. USA i wiele korporacji stoi wciąż IE. Polska się tutaj szczególnie nie wybija.

@JajozGór.

Przecież na komputerze możesz mieć zainstalowane kilka przeglądarek. Jeżeli jakaś strona nie działa z którąś z nich to nie znaczy, że należy używać cały czas tej, w której akurat ta strona działa do przeglądania innych stron.

Wysyłajcie do nas bez hasła czy z ? :P

Oczywiście, że z hasłem, Pani Dyrektor.

Hasło jest z jakiegoś wycieku, więc i tak należy je zmienić, a zatem usuwanie go w mailu do Niebezpiecznika jest zbędne – zaś zachowanie go oznacza, że Niebezpiecznicy mogą sprawdzić skąd wyciekło etc.

avatar… :)

każdy orze jak może :)

Chyba ostatnio oglądali na netflixie Black Mirror – s03e03 Shut up and dance…

Ja forwarduję na me@rescam.org no i nie wiem, jak potoczy się korespondencja :(

Po co wam forward na waszą skrzynkę? Kolekcjonujecie hasła? :) niezłe socjo na gimbusów.

Jeżeli dostałeś w takim e-mailu swoje hasło i jeszcze go nie zmieniłeś, to gratuluję.

To są ludzie, którzy nie zakleili jeszcze kamerki w laptopie?

Tak, bo z niej korzystają. Często gęsto, w sprawach osobistych i zawodowych. Ale laptop ma sprzętową blokadę portu kamery, jak jest nieużywana, niedającą się obejść programowo.

Ja nie zakleiłem, wymontowałem całkowicie chwila po kupnie laptopa :D

W jakim celu? Może jeszcze powiedz, że wierzysz w te kretyńskie szantaże? Ja mam w nosie – po pierwsze, od razu pomyślałem że to fake, po drugie, moje mogą wyciekać, nie jestem z serii “co ludzie pomyślą”, nie mam żony, dzieci, reputacji i mam w nosie jazdę po ambicjach laików.

czemu do mnie nic takiego nie przychodzi :(

Dlaczego ja nigdy nie dostaje żadnych maili z wyłudzeniami :(

Są tacy, którzy zaklejają kamerę przezroczystą taśmą klejącą. :)

W tej wiadomości ukryłem magiczny piksel wiec wiem że ją przeczytałeś o.O

Jeszcze trochę to z szafy będą wyskakiwać i podszywać się pod Hiszpańską Inkwizycję.

Moj maz dostal taki email w sobote. Akurat przed proba w teatrze, wiec troche mu adrenalina skoczyla, wlasnie ze wzgledu na aktualne haslo – kombinajce liter i cyfr, ktora stosuje wszedzie oprocz email i banku. Poniewaz stosuje te kombinacje na roznych stronach trudno bylo dociec skad ten przeciek, Dropbox jest prawdopodobny, ale cialge sa jakies hackowania, wiec po prostu zmienil to haslo gdzie sie dalo. Zadnych pieniedzy oczywisice nie przeslal. Smailismy sie, ze ktos w pierwszym zdaniu pisze “przejde od razu do rzeczy” a potem smaruje list na trzy strony. Kto ma czas, zeby to czytac?

Dostalem wspomnianego maila i podane haslo jest uzywane czasem przeze mnie do malo waznych serwisow. Co ciekawe dawno juz go nie stosowalem i na pewno nie jest to dropbox (chyba ze resetowali hasla) lub linkedin (chyba ze dane wyciekly juz dosc dawno temu – spokojnie rok+).

Do podejrzanych zaliczyl bym:

– apteka internetowa

– apka do sledzenia aktywnosci sportowych

– jakas ksiegarnia

– gra gieldowa

– pewne tanie linie lotnicze

– gopass

– prepersi

Ktos jakies korelacje?

Podaj maila, to sprawdzimy w jakich dumpach jesteś.

Moje wyciekło jakiś czas temu z last.fm.

Piotr Konieczny

jak samodzielnie sprawdzić swoje maile/hasła w dumpach? Jest jakiś serwis gdzie można sprawdzić wszystkie?

Skoro już o hasłach mowa: BEZPIECZNY, idioto-odporny, (najlepiej darmowy) menadżer haseł (na windę 10)?

KeePass

KeePassXC

Nie nazwałbym KeePassa[XC] idiotoodpornym.

Jeśli ktoś nie ma ustawionego dobrego backupu bazy haseł i padnie mu dysk twardy, to katastrofa.

Dlatego też w podcaście Kuba wspomina o zapamiętywaniu w przeglądarce. To prostsze, daje automatycznie bazową ochronę przed phishingiem a jedyne co musisz pamiętać to 2 hasła – do kompa i skrzynki e-mail.

@vucalur – idąc tym tokiem myślenia trzeba by tankować samochody ludziom w nocy, gdy śpią, bo mogą biedactwa zapomnieć, i co wtedy.

Nie róbmy z ludzi większych idiotów, niż są.

@Piotr nie wiem jak sytuacja wygląda teraz, ale czytałem[1], że rzekomo wbudowane w przeglądarki managery haseł mają słabe krypto.

[1]: https://steveshank.com/cgi-bin/article.pl?aid=729

@Monter rozumiem, że Ty i osoby którym robisz setup (rodzina) od zawsze jak korzystaliście z komputerów mieliście wszystko dograne w 100% bez najmniejszego błędu, czy przeoczenia w setupie? Słowem: “Ok, pecet kupiony. To teraz nie włączamy tylko przez rok czytamy ArchWiki jak ustawić żeby wszystko było cacy.” Ludzie są tylko ludźmi – mają pracę, rodzinę, hobby a nie tylko komputer. Czy oznacza to, że nie powinni korzystać ze zdobyczy technologii; albo tworzone przez IT narzędzia powinny przeciętnego Kowalskiego zostawić na lodzie, bo “jest idiotą” i sam sobie winien, że nie miał super-hiper disaster-proof setupu?

Przepraszam za kąśliwy ton, no ale sam się prosiłeś.

Managery online typu LastPass, czy nawet te wbudowane w przeglądarkę, o których wspomniał Piotrek, może mają sporo luk w bezpieczeństwie/kryptografii, ale przynajmniej nie straci się bazy haseł, bo padł dysk twardy (KeePass).

I nie, pendrive, czy rsync z dyskiem zewnętrznym trzymanym w tym samym mieszkaniu to nie jest poprawny backup. (włamania, pożary)

Mają słabe krytpo, to prawda, ale żeby je złamać musisz mieć dostęp do komputera ofiary (malware lub fizyczny). A jak masz taki dostęp, to nie ma znaczenia, czy ktoś korzysta z managera haseł o mocnym czy o słabym krypto, bo prędzej czy później po prostu i tak wpisze do niego hasło / użyje jakiegoś hasła które się w nim znajduje.

A one nie wysyłają przypadkiem zaszyfrowanego sejfu haseł – razem z innymi ustawieniami – do chmury? (Firefox, Chrome)

Czysto hipotetycznie w przypadku ataku na providera i pozyskania paru(set) takich sejfów, atakujący może sobie potem crackować offline bez potrzeby dostępu do komputerów użytkowników.

Co do “kiedyś musi w końcu wpisać hasło” to glitter nail polish i bootloader na pendrivie na szyji + FDE rozwiązują problem?

Oczywiście czysto hipotetycznie, bo nie wiem czy ktokolwiek nie będący HVT tak robi.

Mail podeslalem na kontakt jesli mozna sprawdzic – az ciekaw jestem co moze z tego wyjsc po znanych wlamach.

Moja przyjaciolka tez dostala podobnego maila. Oto co im odpisala:

This email address is now under the control of UK anti terrorism authorities. Note, all information in the email along with the outlook source is now being monitored and investigated by UK police, Action Fraud and Microsoft, any further communications from this point will be fully investigated and logged for the purpose of case prosecutions brought forward before the CPS, the contents of your email constitutes to sections 1, 2 and 4 of the malicious communications act 1988 with intent to cause distress and or anxiety, carrying a sentence up to 6 month in prison. Blackmail, ransom and extortion under Section 21 of the Theft Act 1968 carrying a conviction on indictment be liable to imprisonment for a term not exceeding fourteen years. The Computer Misuse Act 1990 section 1 CMA, section 2 CMA, Section 3 CMA carrying a conviction on indictment be liable to imprisonment for a term not exceeding ten years, contrary to section 7 and or section 6 of the Fraud Act 2006, carrying a maximum sentence of 10 years imprisonment.

A powiecie na szkoleniach jak załączyć taki pixel do widomości?

Jak poślesz komuś e-maila w formacie HTML to możesz umieścić tam dowolne łącze URL. Wtedy wykorzystując metodę GET i unikalny identyfikator nie trudno śledzić, czy dany użytkownik otworzył tę wiadomość.

Znacznie lepsze śledzenie zapewnia JavaScript, ale na szczęście jego użycie w wiadomościach e-mail jest blokowane przez większość klientów pocztowych (włącznie z tymi na stronach WWW).

znałem tę metodę ale większość klientów poczty z góry blokuje obrazki (i inne elementy chyba też). Poza tym to mało h4x0rski3 ;)

Wytłumaczcie mi dlaczego nie ma mechanicznych przysłon kamerek?

Ależ są :)

Też dostałem taki mail.

Emaile i hasła pochodzą z wycieku danych z LinkedIn w 2012 – były wtedy przez chwilę dostępne publicznie, więc dziś może posługiwać się nimi ktokolwiek.

Żadnych pikseli w tym mailu też nie było – zwykły tekst.

A w mailu do mnie było 7000$.

To na pewno LinkedIn. Był wyciek danych, które pewnie obrabiają do dzisiaj.

Kwota już 7000 USD – chyba zakwalifikowano mnie do wyższego managementu :-)

To sam dostałem. Hasło znali ale niepełne. Mam wpłacić 0,15BC. ;)

Też w końcu to dostałem z wyceną na 1000$, pewnie tak mało bo pracuję w IT w służbie zdrowia i może bali się, że jak zażądają więcej to skoczę z mostu zamiast płacić.

Hasło na 100% pochodzi z last.fm, ale jest bardzo stare, prawdopodobnie sprzed 2010.

Obecności unikatowych pikseli nie stwierdziłem :D

Wczoraj taki dostałem na 8050$, hasło z linkedina.

Też wczoraj dostałem. Bardzo stare hasło z któregoś z wycieków parę lat temu. Od lat go nie używam. :P

Dzisiaj przyszło. Najlepsze że na firmowy adres. :) A i ludzik pisze że jest z Estonii. Nowa wersja wymuszenia bez hasła.

Hej, też dostałem.

Co ciekawe. Przyszło na adres z hasłem który używanym tylko i wyłącznie w freshmailu… Czy freshmail nie miał jakiegoś wycieku danych?

Ja dziś już dwa dostałam z jakimś hasłem sprzed kilku/nastu lat ;-)

czesc, jestem zupełnie nowa i zielona w takich sprawach, ale…niedawno moj mąż dostał takiego maila, tez z haslem, niestety nie wiem do czego było to haslo, ale na pewno aktualne. Po jakimś czasie dostał nastepnego z wyzsza kwota i tym samym haslem (ktore po pierwszym mailu szybko zmienił jak zreszta wszystkie inne hasla), a dzisiaj kolejnego. czy cos mozna zrobic? mamy sie jakos przejmowac? isc moze na policje? Bede bardzo wdzieczna za pomoc

Szacunek,

Też dzisiaj dostałem coś takiego. Trudno powiedzieć, czy jest jakiś piksel, bo na oko to jest tekst. Na moje zgadzam się z jednym z wcześniejszych postów, że wyciek to linkedin. Tam swego czasu była taka afera i to moje stare hasło, którego dawno nie używam. Mail na który przyszła wiadomość od zawsze miał inne hasła, także się nie wpasowuje.

Natomiast wygląda, że potwierdzenie jednak nie działa całkiem automatycznie, bo w ostatnim akapicie “If you need evidence reply with “Yes!” and I’ll send out your video recording to your 6 contacts.” – wygląda, że jednak liczą na to, że ktoś będzie oczekiwał jakiegoś potwierdzenia zanim zapłaci.

Aha – kwota jest w tym przypadku 800$ (czyli jadą w dół) i wcześniej w treści jest dość bez sensu, że “I backuped phone. All the photo, video and contacts. I created a double-screen video, …”, co sugeruje, że cały proces miałby być robiony na telefonie.

Mogę Wam forward zrobić w całości. Tylko dokąd – na biuro@niebezpiecznik?

Pozdrawiam.

Nowy scam…

Hello there

So I am a hacker who cracked your e-mail and device a couple of weeks back.

You typed in your password on one of the web pages you visited, and I intercepted that.

This is your password from magdlew@interia.pl on time of hack: volibize

Obviously you can will change it, or perhaps already changed it.

However this would not change anything, my personal malware modifie ;d it every time.

Do not really attempt to get in touch with me personally or even find me, it is impossible, since I sent this mail from your email account.

Via your own email, I uploaded malware program code to your Operation System.

I saved all of your current contacts along with buddies, co-workers, relatives along with a full histo ;ry of visits to the Online resources.

As well I installed a Trojan on your system.

You’re not my only victim, I commonly lock computer systems and ask for the ransom.

However I ended up being hit through the websites of personal material that you generally visit.

I am in great shock of your own fantasies! I have certainly not noticed anything like this!

So, when you had enjoyment on piquant web pages (you know what I mean!) I created screen shot with utilizing my program through your camera of yours device.

Following that, I put together them to the content of the currently seen site.

Now there will certainly be laughter when I send these images to your acquaintances!

Nevertheless I am sure you don’t need this.

Hence, I expect to have payment from you intended for my quiet.

I feel $900 is an appropriate price regarding this!

Pay with Bitcoins.

My Bitcoin wallet: 1PGNaa8R7kWCWYmXvLG9Du5WSni2t3oxnF

If you do not really know how to do this – enter in to Google ‘how to send money to a bitcoin wallet’. It is not difficult.

Immediately after getting the given amount, all your info will be instantly destroyed automatically. My malware will also eliminate itself out of your operating-system.

My Trojan viruses have auto alert, so I know when this specific mail is opened.

I give you two days (Forty eight hours) for you to make the payment.

If this does not occur – all of your friends will get crazy photos from your darker secret life and your device will be blocked as well after two days.

Do not be silly!

Authorities or buddies won’t help you for sure …

PS I can provide you with advice with regard to the future. Do not type in your security passwords on unsafe web-sites.

I wish for your wisdom.

Good-bye.

ok 9 rano otrzymałem takie coś, wygląda jakby sie znowu obudzili do działania.

tego maila uzywam typowo do dziwnych stronek gdzie daje banalne slownikowe haslo

kiedyś podawaliście link bazę wyciekniętych adresów, oczywiście tam był z nieaktualnym hasłem (identyczny jak w mailu poniżej)

Hello there

I’m a hacker who broke your e-mail as well as device a couple of months ago.

You entered your password on one of the sites you visited, and I intercepted this.

Here is your password from b[wyciete]i@interia.pl upon moment of compromise: [wyciete]

Clearly one can can change it, or even already changed it.

However it would not mean much, my own malicious software modifie ;d it every time.

Do not really try to contact me or even find me, it is impossible, since I sent you mail from your email account only.

By means of your email address, I uploaded harmful program code to your Operation System.

I saved all of your current contacts with friends, colleagues, loved ones plus the complete record of visits to the Online resources.

As well I installed a Virus on your system.

You are not my only victim, I normally lock computers and ask for the ransom.

But I ended up being hit through the websites of close content material that you frequently visit.

I am in great shock of your current fantasies! I have certainly not observed anything at all like this!

Thus, when you had fun on piquant web sites (you know what I mean!) I made screen shot with utilizing my program through your camera of yours system.

After that, I put together them to the content of the currently seen site.

Now there will be fun when I send these images to your contacts!

Nevertheless I am sure you do not want it.

Consequently, I expect to have payment from you with regard to my quiet.

I consider $900 is an appropriate cost regarding it!

Pay with Bitcoin.

My BTC wallet address: 1kja2h5tayam28uMAMt8KNvngvHQMJzVz

In case you do not really understand how to do this – type in to Google ‘how to send money to a bitcoin wallet’. It is not difficult.

Immediately after getting the specified amount, all your info will be promptly eliminated automatically. My trojan will ad ditionally remove itself through your operating-system.

My Computer virus possess auto alert, so I know when this particular e mail is read.

I give you 2 days (Forty-eight hours) for you to make the payment.

If this does not happen – all of your connections will certainly get mad shots from your dark secret life and your system will be blocked as well after two days.

Do not be stupid!

Police or friends won’t assist you for sure …

p.s I can give you advice with regard to the future. Don’t type in your passwords on risky internet sites.

I wish for your discretion.

Adios.

Dostałam podobnego maila, ale dodatkowo oprócz hasła były moje dane osobowe, tj. imię i nazwisko, adres zameldowania i numer telefonu. Wszystkie podane dane są prawidłowe i aktualne :/

To już dużo wyższy poziom wtajemniczenia… Na forach w Stanach, gdzie pełno zestresowanych “ofiar” nikt nie pisze o tak szczegółowych danych osobowych. Co na to Niebiezpiecznik?

Ja już mam na koncie chyba sześć tych paskudnych scamow.

Kiedy to się skończy? Chyba trzeba zmienić maila… Bo to się robi męczące. Antywirus nie łapie, zapory, nic, wpada prosto na skrzynkę służbową. Pewnie dlatego że mail jest ogólnodostępny na stronie firmowej…

To linkedin, stare hasło, tylko tam używane – ciągle zmieniam hasło, bo zapominam. Wcześniej dostałam email wyglądający jakby z wysłany z mojego adresu. Jak to zrobili??

Obiecali, ze w następnym mailu wyślą video do 6 kontaktów. Trochę kulą w płot z tymi hakami na mnie, bo nie oglądam porno ani nie mam romansu. Nie wiem co mogliby nagrać, ale na pewno nie jest to warte 822 USD.

Dzis przegladalam swoje skrzynki mailowe a dokladnie spam i tam znalazlam kilka takich wiadomosci. Dodam ,ze posiadam 2 adresy mailowe na interia.pl i na oba byl adresowany ten spam. Kwoty rozne 900$-700$

Dostałam i ja. Zgłasza się takie coś gdzieś oficjalnie? Jakaś policja coś?

Też właśnie dziś dostałam takiego mejla, ale w języku polskim, na początku mega się przeraziłam i od razu kamerkę zakleiłam, a teraz jak tu czytam kolejny artykuł apropo tego, to chyba nie może być aż tak zle. Dostalam mejla jakby od siebie, czyli ktoś z mojego starego mejla wysłał do mnie mejla właśnie, że mi zhakowali przez router laptopa i takie tam, ale trochę się zdziwiłam, bo jak prpbuje zmienić hasło na poczcie to nie mogę, wyskakuje mi jakiś błąd i już teraz nie wiem, w co mam wierzyć…

Też właśnie dostałem trzy takie maile. Dziwna sprawa, bo przyszły na moją skrzynkę pocztową, którą od niedawna się posługuję na swojej domenie .pl. Hasło niby nie zostało skradzione. Trochę dziwne skąd mają akurat ten adres, a nie częściej używany @gmail, czy @interia.eu

Dostalem dzisiaj z meila na wp

Mam dla ciebie złe wieści.

20/08/2018 – w tym dniu włamałem się do twojego systemu operacyjnego i uzyskałem pełny dostęp do twojego konta @@@

Nie ma sensu zmieniać hasła, moje złośliwe oprogramowanie przechwytuje je za każdym razem.

Jak było:

W oprogramowaniu routera, do którego byłeś podłączony w tym dniu, wystąpiła luka.

Najpierw zhakowałem ten router i umieściłem na nim mój złośliwy kod.

Kiedy wszedłeś do Internetu, mój trojan został zainstalowany w systemie operacyjnym twojego urządzenia.

Potem zrobiłem pełny zrzut twojego dysku (mam całą twoją książkę adresową, historię przeglądania stron, wszystkie pliki, numery telefonów i adresy wszystkich twoich kontaktów).

Miesiąc temu chciałem zablokować Twoje urządzenie i poprosić o niewielką kwotę, aby odblokować.

Ale patrzyłem na strony, które regularnie odwiedzasz, i doszedłem do wielkiej radości z twoich ulubionych zasobów.

Mówię o witrynach dla dorosłych.

Chcę powiedzieć – jesteś wielkim, wielkim zboczeńcem. Masz nieokiełznaną fantazję !!!

Potem przyszedł mi do głowy pewien pomysł.

Zrobiłem zrzut ekranu z intymnej strony, na której się bawisz (wiesz o co chodzi, prawda?).

Potem zrobiłem zrzut ekranu z twoimi radościami (za pomocą kamery twojego urządzenia) i połączyłem wszystko razem.

Okazało się pięknie, nie wątp.

Jestem głęboko przekonany, że nie chciałbyś pokazać tych zdjęć swoim krewnym, przyjaciołom lub współpracownikom.

Myślę, że 640 $ to bardzo mała kwota za moje milczenie.

Poza tym spędziłem dużo czasu nad tobą!

Akceptuję pieniądze tylko w bitcoinach.

Mój portfel BTC: 1NrKHZosu8wTfq9jJuMRgZaHCsT98GCz78

Nie wiesz, jak uzupełnić portfel Bitcoin?

W dowolnej wyszukiwarce napisz “jak przesłać pieniądze do portfela btc”.

To łatwiejsze niż wysłanie pieniędzy na kartę kredytową!

W przypadku płatności masz trochę więcej niż dwa dni (dokładnie 50 godzin).

Nie martw się, zegar zacznie się w momencie, gdy otworzysz ten list. Tak, tak … już się zaczęło!

Po dokonaniu płatności mój wirus i brudne zdjęcia automatycznie ulegną samozniszczeniu.

Opowiadanie, jeśli nie otrzymam określonej kwoty od ciebie, twoje urządzenie zostanie zablokowane, a wszystkie twoje kontakty otrzymają zdjęcia z twoimi “radościami”.

Chcę, żebyś był ostrożny.

– Nie próbuj znaleźć i zniszczyć mojego wirusa! (Wszystkie twoje dane są już przesłane na serwer zdalny)

– Nie próbuj się ze mną kontaktować (nie jest to możliwe, wysłałem Ci wiadomość e-mail z Twojego konta)

– Różne służby bezpieczeństwa ci nie pomogą; formatowanie dysku lub niszczenie urządzenia również nie pomoże, ponieważ dane są już na serwerze zdalnym.

P.S. Gwarantuję ci, że nie będę ci przeszkadzał po wypłacie, ponieważ nie jesteś moją jedyną ofiarą.

To jest kodeks hakerski.

121792dktnt41560

Drogi autorze, to co jest między liniami pisanego tekstu zawierało ukryte znaki. Mam oryginalny e-mail, ale po zaznaczeniu tekstu ujawnił się tekst ukryty

Kto normalny w tych czasach do logowania sie na dziwnych stronach podaje prawdziwe dane i e-maila? Do tego trzeba miec specjalna skrzynke e-mail, malo wazna na fikcyjne dane. Ja juz nawet jak zakupy na ebayu, Ali…x, czy innym portalu robie to w adresie nie podaje swojego prawdziwego imienia. Czasem dla zgrywy imie Psa ;). Teraz majac czyjes dane to mozna komus fikcyjna windykacje o dlug u komornika zrobic.

Ja tez dostałem podobnego maila (wklejam poniżej), co mnie niepokoi to że ZOSTAŁ WYSŁANY Z MOJEGO WŁASNEGO ADRESU! Czy ktoś wie jak mogło do tego dojść? Co można zrobić?

=====================================================

Pozdrowienia!

Jak być może zauważyłeś, wysłałem Ci wiadomość e-mail z Twojego konta.

Oznacza to, że mam pełny dostęp do Twojego konta.

Patrzyłem na ciebie od miesięcy.

Faktem jest, że zostałeś zainfekowany złośliwym oprogramowaniem podczas odwiedzania witryny dla dorosłych.

Jeśli nie jesteś obeznany z tym, wytłumaczę.

Trojan Virus daje mi pełny dostęp i kontrolę nad komputerem lub innym urządzeniem.

Oznacza to, że widzę wszystko na ekranie i włączam kamerę i mikrofon, ale nie wiesz o tym.

Mam również dostęp do wszystkich Twoich kontaktów.

Dlaczego Twój program antywirusowy nie wykrył złośliwego oprogramowania?

Odpowiedź: Mój trojan ma sterownik i aktualizuję jego sygnatury co cztery godziny. Dlatego twój program antywirusowy milczy.

Nakręciłem film pokazujący, jak zaspokoisz się w lewej połowie ekranu, a po prawej widzisz film, który oglądałeś.

Za pomocą jednego kliknięcia mogę wysłać ten film wideo do wszystkich Twoich e-maili i kontaktów w sieciach społecznościowych.

Aby temu zapobiec, przenieś 255 € na swój adres Bitcoin (jeśli nie wiesz jak to zrobić, napisz do Google: “Kup Bitcoin”).

Adres Bitcoin: [tu adres bitcoina]

Po otrzymaniu płatności usunę wideo i nigdy mnie nie usłyszysz.

Dam ci 48 godzin na zapłacenie.

Gdy zobaczysz ten e-mail, otrzymam

zawiadomienie. Czasomierz rozpoczyna się zaraz po tym.

Składanie skarg gdzieś nie ma sensu, ponieważ ten e-mail nie może być śledzony jako mój i adres Bitcoin.

Nie popełniam żadnych błędów.

Jeśli dowiem się, że udostępniłeś tę wiadomość innej osobie lub organizacji, film zostanie natychmiast rozprowadzony!

Cześć!

Znowu to rozsyłają. Ale przecież od razu wiadomo, że spam. Żeby chociaż pisali prawdę, to ktoś mógłby się może dać nabrać, ale tak? Hasło podają nieprawdziwe. Strony, które odwiedzam… cóż, co niby jest wstydliwego w blogach scrapowych? I jak niby mnie nagrali? Nawet gdyby mieli drona latającego na wysokości V piętra, to jak niby ktoś miałby mnie rozpoznać w podczerwieni? LOL. Bo jak niby mieliby filmować przez żaluzje? I dlaczego miałabym się przejmować tym, że mnie sfilmowali przy komputerze? Nie wierzę, że można być tak bezmózgim! Żeby ktoś się tym przejął, to musieliby jakimś cudem przemycić kamerkę przez wentylację w łazience, przeciąć bardzo gęstą siatkę na mole, wysłać delikwentowi dowód na to, że faktycznie go sfilmowali, i mieć nadzieję, że ktoś się będzie wstydził tego, że się nago myje w łazience albo robi kupę. Really?

Cześć

Patrząc na wszystkie wpisy mam olać raczej i tylko przeskanować urządzenia w domu

co ciekawe na stronach xxx nie mam konta, może parę razy byłem na takich stronach ale bez przesady nic nie klikałem nic nie pobierałem szczególnie z takich stron, kolejna rzecz to na laptopie nie odwiedzam takich stron, czasem na telefonie gdzie mam ustawione żeby nic nie instalować z nieznanych źródeł oraz skanuje regularnie telefon :/

dostałem dzisiaj coś takiego

Od:Awort

Do: mnie <awort@op.pl

I know ………is your passwords. Lets get right to the point. absolutely no one has paid me to investigate about you. You may not know me and you are probably thinking why you're getting this mail?

in fact, i actually setup a software on the 18+ videos (pornographic material) web-site and guess what, you visited this website to experience fun (you know what i mean). When you were viewing videos, your internet browser began working as a RDP that has a keylogger which provided me access to your display screen as well as cam. Right after that, my software program gathered all your contacts from your Messenger, Facebook, as well as emailaccount. Next i made a video. 1st part shows the video you were viewing (you've got a good taste haha . . .), and second part displays the view of your webcam, yeah its u.

You get only 2 solutions. Let us look at these types of options in aspects:

Very first option is to disregard this e-mail. in this situation, i am going to send your actual video recording to each one of your personal contacts and also just think about the humiliation you will get. Keep in mind if you happen to be in a loving relationship, exactly how it can affect?

in the second place solution should be to give me $998. i will call it a donation. as a result, i will asap discard your video recording. You could keep going your life like this never occurred and you will never hear back again from me

You will make the payment via Bitcoin (if you do not know this, search for 'how to buy bitcoin' in Google).

BTC address to send to: 1Lq8TnU33SMFUXcyGYmwkfriaBAfEoX5Co

[CaSe SeNSiTiVe copy & paste it]

Should you are wondering about going to the police, look, this mail can not be traced back to me. I have taken care of my actions. i am also not trying to charge a fee very much, i simply prefer to be paid. specific%} pixel in thi5Co if i do not receive the bitcoin, i will, no doubt send your video recording to all of your contacts including relatives, co-workers, and many others. Nevertheless, if i do get paid, i will destroy the video right away. If you want evidence, reply Yup! then i definitely will send out your video recording to your 13 friends. it is a non:negotiable offer, and so do not waste my personal time and yours by replying to this message.

No, wszyscy piszą, że dostali ale czy ktoś słyszał o kimś kto nie zapłacił i został w ten sposób skompromitowany?

No i czy jest coś jeszcze oprócz rady – nie reaguj? W sensie, gdzieś, komuś jakoś zgłosić? Czy to przy dzisiejszych możliwościach rzeczywiście nienamierzalne?

&

Dostałem takiego maila. Na szczęście z hasłem, którego już od wieków nie używam. Pod żadnym pozorem nie wysyłajcie nikomu tego maila bo jest w nim wasze hasło (obecne lub stare). Nawet jeśli wykreślicie je z treści, w mailu cały czas białą czcionką między wierszami są wypisane jakieś ciągi znaków i dziesiątki razy powtórzone wasze hasło wraz z loginem. Sprytne.

Ja natomiast dostałem coś takiego:

“I know …. is one of your pass words. Lets get right to purpose. Nobody has compensated me to investigate you. You don’t know me and you’re most likely thinking why you are getting this e-mail?

Let me tell you, i actually placed a malware on the X streaming (porno) web site and guess what, you visited this website to experience fun (you know what i mean). While you were viewing videos, your browser began operating as a Remote Desktop that has a key logger which provided me with access to your display screen as well as web camera. immediately after that, my software program gathered all of your contacts from your Messenger, social networks, and e-mail . and then i made a video. First part displays the video you were viewing (you have a fine taste lol . . .), and 2nd part shows the recording of your web camera, yea its you.

You have only 2 possibilities. Why dont we look at these types of solutions in details:

1st option is to skip this e mail. in this instance, i will send out your videotape to almost all of your personal contacts and think about regarding the disgrace that you receive. and consequently should you be in a relationship, how it will certainly affect?

Number two option is to pay me USD 979. Let us refer to it as a donation. Consequently, i most certainly will right away remove your video footage. You will go on daily life like this never happened and you will not ever hear back again from me.

if you are planning on going to the authorities, surely, this e-mail cannot be traced back to me. I have taken care of my actions. i am not looking to charge a fee very much, i only want to be compensated. pay%}. {%ROT :i have %}bbGLnSFAdA if i don’t receive the bitcoin, i will certainly send your video to all of your contacts including family members, co-workers, and many others. Having said that, if i receive the payment, i’ll destroy the recording immediately. If you want evidence, reply with Yeah! then i will send your video to your 6 friends. This is the non-negotiable offer, that being said don’t waste mine time and yours by replying to this e mail”.

Reagować w jakiś sposób? czy po prostu olać?

Witam! Dziś otrzymałem takiego maila, a w tytule był fragment mojego hasła który używam raczej do mało ważnych rejestracji, no ale właśnie – tylko fragment! Jedynie gdzie go użyłem to przy logowaniu się na jakiś portal randkowy, wpisałem go omylnie w przeglądarkę – czyli jak to mam rozumieć? Jak ten fragment hasła wyciekł? Do dzisiaj mam ten fragment w propozycjach auto uzupełniania przez aktualizowaną przeglądarkę chrome na win10. Zaraz wyczyszczę historię auto uzupełniania formularzy. Proszę o opinię na ten temat.

Ja rowniez dostalam na mojego glownego maila. dwa razy. Dobrze ze jest taka strona jak wasza bo przez to haslo serio mozna sie przestraszyc. Przejrzalam szybko gdzie uzywalam takiego hasla i nie byl to ani linkedin ani dropbox, bo ich nie uzywam (choc kiedys mialam linkedin, mozliwe ze z takim haslem). Nie uzywam tez tego hasla w zadnych serwisach spolecznosciowych. Tylko w mniej waznych miejscach jak: apteka internetowa, strona o moim hobby, filmweb, czasem do prtalu z jakas karta lojalnosciowo w sklepie itp.

Niemniej zmotywowalo mnie to by pozmieniac hasla na bardziej pomyslowe na stronach ktore uzywam czesto.A hasla zamiast zapamietywac na kompie wpisac w kajecik ;)

Kurde… to ja jestem już skończony… :P

Dostałem tego maila 5 razy…

Miałem chwilę to w końcu zajrzałem na skrzynkę do różnych dziwnych rejestracji i był jeden w skrzynce odbiorczej i 4 kolejne w spamie – najnowszy jest z dzisiaj, najstarszy w spamie datowany jest na 21 marca.

Każde ma inny adres do wpłaty BT.

Też dostałem podobnego maila. Wylądowało w spamie. Hasło akurat takie podał, którego nie używałem, a jeśli już to jakieś lata temu i nawet tego już nie pamiętam. Więc jeśli to jakiś wyciek z bazy danych to z jakiejś przedpotopowej. Przyszło to na maila, którego używam do normalnej komunikacji a nie na maila śmieciowego używanego na śmieciowych stronach. Więc faktycznie dawno temu mogłem tego maila gdzieś podać. Ale to tylko jakieś forum czy sklep. Kret nie przewidział jednego. Nie używam laptopa więc nie mógł przejąć kontroli nad kamerą i nagrywać filmiki ;)

Właśnie dzisiaj otrzymałem takiego maila o oglądaniu porno i zaspakajaniu się. Mam wpłacić na konto bitcoin 750 $.

Ja dostałem coś takiego 1 maja. Hasła jednak nie podał, choć sugerował, że podaje.

Fakt jest, że jakiś czas temu dostawca poczty zablokował mi ją z powodu próby wysyłania spamu. Ktoś ją przejął. Najprawdopodobniej najsłabsze ogniwo – SMARTFON – tam korzystalem z aplikacji do poczty.

Poniżej treść maila

Hello!

This is important information for you!

Some months ago I hacked your OS and got full access to your account

On day of hack your account has password:

So, you can change the password, yes.. Or already changed… But my malware intercepts it every time.

How I made it:

In the software of the router, through which you went online, was a vulnerability. I used it…

If you interested you can read about it: xxx-xxx-xxx – a vulnerability in the web-based management interface of the Cisco routers.

I just hacked this router and placed my malicious code on it.

When you went online, my trojan was installed on the OS of your device.

After that, I made a full backup of your disk (I have all your address book, history of viewing sites, all files, phone numbers and addresses of all your contacts).

A month ago, I wanted to lock your device and ask for a not big amount of btc to unlock.

But I looked at the sites that you regularly visit, and I was shocked by what I saw!!!

I’m talk you about sites for adults.

I want to say – you are a BIG pervert. Your fantasy is shifted far away from the normal course!

And I got an idea….

I made a screenshot of the adult sites where you have fun (do you understand what it is about, huh?).

After that, I made a screenshot of your joys (using the camera of your device) and glued them together.

Turned out amazing! You are so spectacular!

I’m know that you would not like to show these screenshots to your friends, relatives or colleagues.

I think $709 is a very, very small amount for my silence.

Besides, I have been spying on you for so long, having spent a lot of time!

Pay ONLY in Bitcoins!

My BTC wallet: 1GLvEgpHZxBMhkcoUXP69owPTbHs51mHGe

You do not know how to use bitcoins?

Enter a query in any search engine: “how to replenish btc wallet”.

It’s extremely easy

For this payment I give you two days (48 hours).

As soon as this letter is opened, the timer will work.

After payment, my virus and dirty screenshots with your enjoys will be self-destruct automatically.

If I do not receive from you the specified amount, then your device will be locked, and all your contacts will receive a screenshots with your “enjoys”.

I hope you understand your situation.

– Do not try to find and destroy my virus! (All your data, files and screenshots is already uploaded to a remote server)

– Do not try to contact me (you yourself will see that this is impossible, the sender address is automatically generated)

– Various security services will not help you; formatting a disk or destroying a device will not help, since your data is already on a remote server.

P.S. You are not my single victim. so, I guarantee you that I will not disturb you again after payment!

This is the word of honor hacker

I also ask you to regularly update your antiviruses in the future. This way you will no longer fall into a similar situation.

Do not hold evil! I just good do my job.

Good luck.

Dostałem to samo kilka razy w ostatnich tygodniach na jednego z moich firmowych maili. Co ciekawe raz podane było hasło bardzo dawno używane przeze mnie ale nie do logowania skrzynki. Jest też jeszcze jeden mail w którym użyte jest hasło prawie takie samo jak do logowania tej samej skrzynki sprzed 3 lat bo teraz jest inne. Ta skrzynka figuruje w bazie skradzionych ale teraz to bym uważał na wszystko, nawet na takie strony bo te dziwne maile zaczęły się właśnie po tym jak chciałem sprawdzić czy był kiedyś wyciek.

Wcześniej lekcewarzyłem sobie bezpieczeństwo w sieci ale teraz jak poczytałem na ten temat to biorę się ostro za to.

Też dostałem kilka takich. Ale ja mam chyba z 8 maili do rejestracji na róznych stronach. Maile anonimowe , nie korzystam z nich jako ‘Ja’. Najpierw w mailu rzeczywiście było moje hasło. Musiało już to wycieknać z jakiegoś serwisu kilka lat temu. Bo hasło miałem unikatowe – wymyslony wyraz który nic nie znaczy. Wpisałem go w google kiedyś i wyszukało i znalazło strony z róznymi haslami i miedzy innymi było to moje. A jakiś czas temu właśnie te maile że niby mnie nagrali jak oglądam porno i robie przy tym rzeczy o których bym niechciał żeby sie ktos dowiedział i szantaż żebym zapłacił. Na początku korespondencja była po angielsku – akurat ja znam angielski, ale nie kazdy musi znać , pewnie wiele osób dostało takie maile ale nawet ich nie mogli przeczytac z uwagi na nieznajomość jezyka angielskiego.

Dziś dostałem maila po polsku, oto jego treśc:

“Pozdrawiam was!

Mam dla ciebie złe wieści.

11.02.2019 – w tym dniu włamałem się do twojego systemu operacyjnego i uzyskałem pełny dostęp do twojego konta monika25@autograf.pl.

Tak to było:

W oprogramowaniu routera, do którego byłeś podłączony w tym dniu, wystąpiła podatność na zranienie.

Najpierw zhakowałem ten router i umieściłem na nim mój złośliwy kod.

Kiedy połączone do niego przez Internet, mój trojan został zainstalowany w systemie operacyjnym twojego urządzenia.

Następnie wykonałem pełną kopię dysku (mam całą książkę adresową, historię przeglądania stron, wszystkie pliki, numery telefonów i adresy wszystkich kontaktów).

Miesiąc temu chciałem zablokować Twoje urządzenie i poprosić o niewielką kwotę, aby odblokować.

Ale przypadkowo widziałem witryny, które regularnie odwiedzasz. Jestem zszokowany twoimi ulubionymi zasobami.

Mówię o witrynach dla dorosłych.

Chcę powiedzieć – jesteś wielkim zboczeńcem. Masz nieokiełznaną fantazję!

Potem przyszedł mi do głowy pewien pomysł.

Zrobiłem zrzut ekranu z intymnej strony, na którym “cieszyłeś się”(wiesz o co mi chodzi, prawda?).

Potem zrobiłem zdjęcie twojej rozrywki (używając aparatu twojego urządzenia).

Rezultat był świetny!

Jestem głęboko przekonany, że nie chciałbyś pokazać tych zdjęć swoim bliskim, przyjaciołom lub znajomym.

Myślę, że 259€ to niewielka kwota za moje milczenie.

Poza tym spędziłem dużo czasu nad tobą!

Akceptuję pieniądze tylko w Bitcons.

Mój portfel BTC: 12YfqqLP4qAeENmnuW7sB8oC8T6TFLawE5

Nie wiesz, jak uzupełnić portfel Bitcoin?

W dowolnej wyszukiwarce napisz “jak uzupełnić portfel btc”.

To łatwiejsze niż przelanie pieniędzy na kartę kredytową!

W przypadku płatności masz trochę więcej niż dwa dni (dokładnie 50 godzin).

Nie martw się, timer włączy się, gdy tylko otworzy się ten list. Tak, tak … już się zaczęło!

Po dokonaniu płatności mój wirus i kompromitacja z Tobą automatycznie ulegają samozniszczeniu.

Pamiętaj, jeśli nie otrzymam określonej kwoty od ciebie, twoje urządzenie zostanie zablokowane, a wszystkie twoje kontakty otrzymają zdjęcie z twoją “rozrywką”.

Chcę, żebyś nie robił głupich rzeczy:

– Nie próbuj znaleźć i zniszczyć mojego wirusa! (Wszystkie twoje dane są już przesłane na serwer zdalny)

– Nie próbuj się ze mną kontaktować (nie jest to możliwe, adres nadawcy jest generowany automatycznie).

– Różne usługi bezpieczeństwa nie pomogą, formatowanie dysku lub niszczenie urządzenia również nie pomoże, ponieważ dane są już na serwerze zdalnym.

P.S. Gwarantuję ci, że nie będę ci przeszkadzał po wypłacie, ponieważ nie jesteś jedyną osobą, z którą “pracuję”.

To jest kod honoru hakera.

Od tej pory radzę korzystać z dobrych programów antywirusowych i aktualizować je regularnie (kilka razy dziennie)!

Nie bądź na mnie zły, każdy ma własną pracę.

Do widzenia ”

Nawet jakby to była prawda to pamiętajcie że szantazysta nie odpusci nawet po wpłaceniu pieniędzy, będzie was szantazował do końca zycia , bo niby dlaczego miałby przestać? Haker ma etyke pracy ale nie złodziej, naciągacz i oszust – oni nie mają sumienia i etyki.

nie publikujcie mojego emaila bo nieopatrznie go podalem w komenarzu:D Chcę zauwazyć że akurat hasło do tego maila mam inne niż rzekomy haker twierdził że mam. w pierwszej chwili chciałem zmienić hasło ale sie zorientowalem ze przeciez na tym koncie mam i zawsze miałem zupełnie inne hasło:D

Dostalem ten scam 2 dni temu. Takie haslo mialem tylko na LinkedInn gdzie konto mialem przez tydzien zanim skasowalem 10 dni temu. Wiec ich serwis jest po prostu dziurawy jak szwajcarski ser.

U mnie już się znudzili. Wysyłali miesiącami i nic nie dostali więc mnie olali. Dali sobie spokój na szczęście nasi hackers. Najlepszy był mail z informacją że mieli pełny dostęp do mojego konta w dniach 01.06.2019-31.08.2019. ciekawe że mieli pełny dostęp do mojego konta i mnie o tym powiadomili. gdyby mieli go rzeczywiście wiedzieliby że mogą więcej zarobić na sprzedaży danych ludziom którzy mnie nie lubią niż szantażowaniem mnie.

Dostałam takiego maila 2 dni temu ;) z hasła już od dawna nie korzystam.

ja dzisiaj dostalam takiego maila .Chcieli 950 euro a nie to opublikuja wideo a i mieli dostep dp mojej poczty(((((((( zmienilam haslo i tyle

wyłapywać takich skurwysynów i na długie lata zamykać w więzieniu o zaostrzonym rygorze to raz dwa z najgorszą recydywą i jak by taki szmaciarz był gnębiony to klawisze żeby mieli zakaz reagować a po wyjściu z więzienia na kolejne minimum 20 lat żeby miał zakaz posiadania jakiegokolwiek komputera czy smartfonu czy nawet konsoli i to bezwarunkowe! i w dodatku wszystko to co zdązył ukra sc żeby te pieniądze były zablokowane tak żeby nie miał do nich dostępu

Dostałam takiego emaila z takiego adresuwhites@ozxpress.com.au

Dziś dostałam. To już 2 w przeciągu 3 miesięcy. Nie otwierałam- Od razu usunęłam. Szkoda, że raczej nie da się nic zrobić z tym bo zaczyna mnie to już irytować

z dzisiaj: @outlook.com, niby hasło z Linkedin, wspomniano o 2000USD w bitcoinach

Ja też dziś dostałem. Mają podobno moje zdjęcia. Postanowiłem z żoną, że zrobimy zdjęcie mojego napompowanego kutasa i wyślemy im z pytaniem czy to ten… :D W dupie mam ich stare hasło i tyle. :)

U mnie co ciekawe , podali haslo , ktore testowo (i umyslnie) ustawilem dla raspberry pi, na krotki czas (sprawdzić czy się ktoś włamie i co będzie robił). Skanerem skanowano chyba wszystkie porty bo 22 na ssh mam przekierowany na port powyzej 10tys.

I to nieszczesne haselko “tescik” :) pojawia sie w srednio w 20 mailach tygodniowo. Gdybym zaczal placic to łuuuu niezła suma by się zebrałą. Pierwszy mail jaki dostałem trochę mnie zmroził :) była tam duuuża kwota coś koło 1200E (MAAASSAAKRA jakby nie patrzeć) i takie przerażenie “ale że jak to…..” a dopiero po chwili (serio dopiero po dłuższej chwili) sobie pomyślałem przecież nie wchodzę na takie strony (z całym szacunkiem ale ryzyko wynikające tylko z wejscia na porno strony jest tak duże że ostatni raz to było chyba gdzieś w szkole średniej hahahah. Czytałem nawet że samo obejrzenie na stronach dla dorosłych darmoweg materiału może skutkować otrzymaniem wezwania do zapłaty) . Nadal nie bardo rozumiem jak powiązali mojego maila z tym hasłem

Nadal rozsyłają wiadomość o treści.

https://imgur.com/I7dfWCG

Myślę, że warto przypomnieć internautom o tym, że tak go nazwę triku.

Dziś również dostałem takiego maila jak wrzucił Tomasz powyżej. Treść identyczna

Widzę, że artykuł młody nie jest ale sposób funkcjonuje dalej. Dzisiaj znalazłem w spamie takiego maila. Hasło prawidłowe, ale stare i raczej nieaktualne, proszą o 5200$ w bitcoinach albo udostępnią moje żenujące nagranie :O

Dziś też dostałem…. Cwele mają nasrane we łbch. TO do czasu, potem zajmie sie nimi Policja. Oczywiści olewam to, leży w spamie. :)