21/7/2019

Ktoś ukrywający się pod pseudonimem 0v1ru$ tydzień temu włamał się do firmy SyTech (Сайтэк) — największego podwykonawcy FSB, czyli Federalnej Służby Bezpieczeństwa, której kadra kierownicza w większości składa się z oficerów dawnego KGB. Atakujący skasowali dane na serwera SyTechu, podmienili treść strony internetowej na uśmiechniętą buźkę, a wykradzione dane przekazali grupie Digital Revolution, która podzieliła się nimi z dziennikarzami.

Najwięcej szczegółów dotyczących tego włamania wyczytać można z artykułu BBC. Wynika z niego, że SyTech — firma Denisa Krajuszkina — pracowała głównie na rzecz jednostki wojskowej 71330 będącej częścią 16. dyrektoriatu FSB zajmującego się SIGINT-em. W ramach ataku miała stracić 7,5 TB danych, ale — wedle dziennikarzy którzy je widzieli — nie ma tam żadnych tajnych rządowych projektów, a niepubliczna dokumentacja do projektów, o których wiadomo było, że są przez służby realizowane.

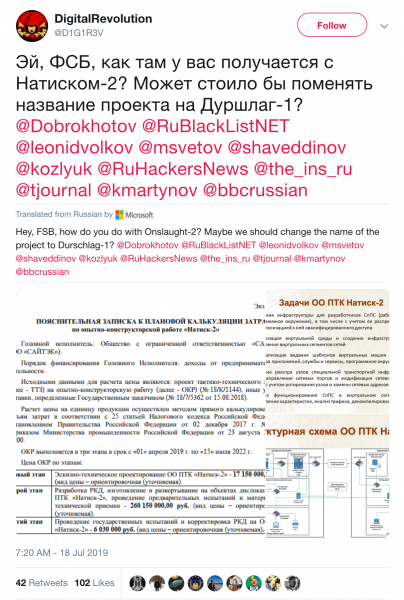

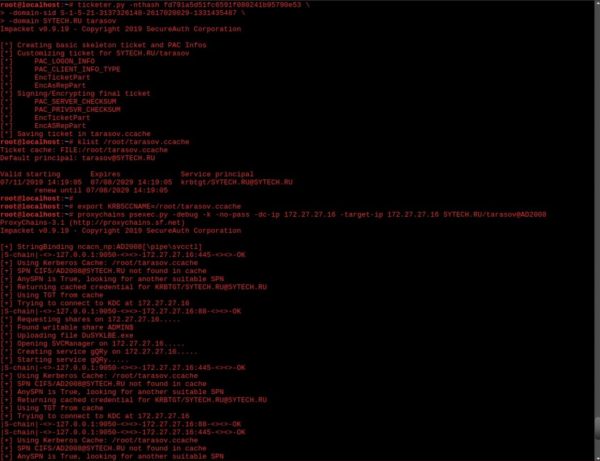

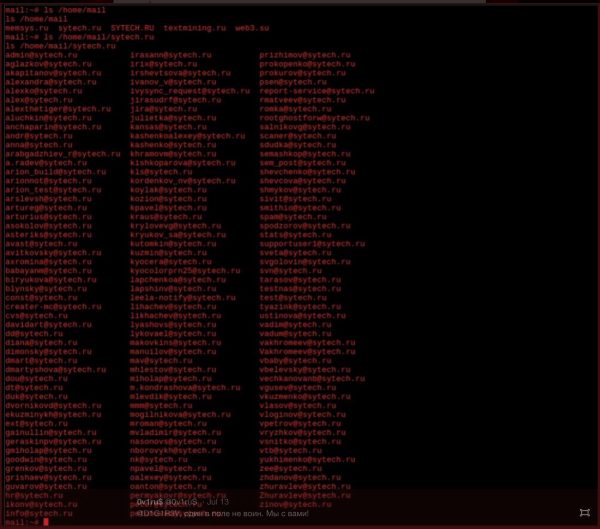

Z opublikowanych na Twitterze zdjęć, zauważyć można, że hackerzy dojechali serwer AD firmy SyTech

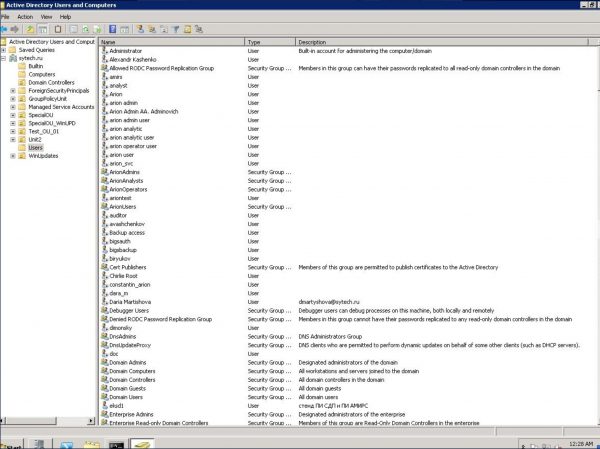

pozyskali informacje o pracownikach:

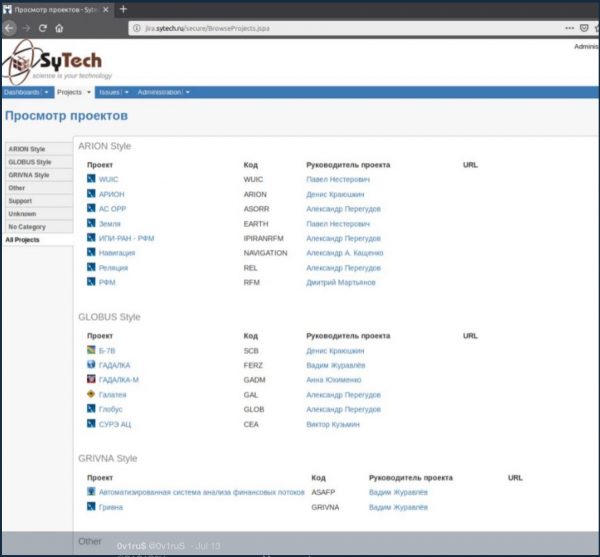

i uzyskali dostęp do firmowej Jiry, która zawierała informacje na temat prowadzonych przez SyTech projektów:

Rosjanie deanonimizują użytkowników Tora

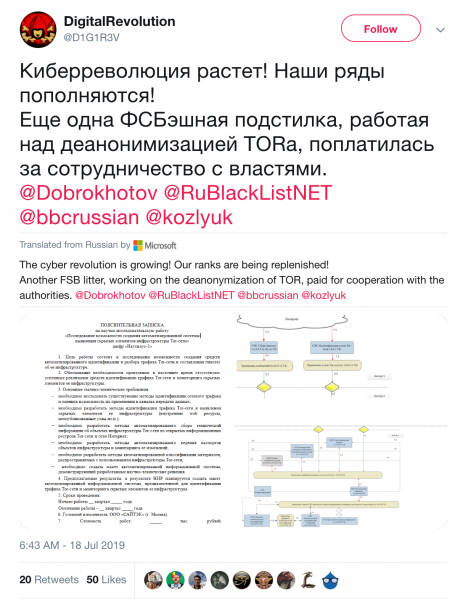

Jak wynika z wykradzionych dokumentów, jeden z projektów o kryptonimie Nautilus-S skupia się na deanonimizacji użytkowników Tora za pomocą odpowiednio spreparowanego węzła wyjściowego.

Projekt rozpoczął się w 2012 roku pod nadzorem rosyjskiego Instytutu Badawczego “Kvant”, który także powiązany jest z FSB. I chyba nawet serwery przetestowano “na żywo”, bo w 2014 roku badacze ze Szwecji zauważyli, że w Rosji pojawiły się “złośliwe serwery Tora”, które próbowały deszyfrować ruch. Te złośliwe serwery miały dokładnie wersję, jaka występuje w wykradzionej SyTechowi dokumentacji: 0.2.2.37.

Serwery miały też możliwość namierzania prawdziwego adresu IP uzytkownika, o ile np. dostawca internetu na terenie Rosji dostarczyłby dane i połączenie widziane na węźle wychodzącym udałoby się z połączeniem do węzła wejściowego skorelować. Bardzo dużo rzeczy musiałoby pójść po myśli inwigilujących, aby to się udało. Nautilus-S miał też możliwość przekierowania wybranych żądań na inne serwery niż te, pod które faktycznie chciał przejść korzystający z Tora (brzmi podobnie do projektu NSA o nazwie QUANTUM). Ale znów — obecnie przy większości połączeń HTTPS, na takie przekierowanie mogliby nabrać się tylko najbardziej naiwni.

Pozostałe projekty są mniej spektakularne

Bazując na dokumentach, wyróżnić można inne projekty nad którymi dla FSB pracował SyTech:

- Nautilus (Наутилус) — scraper mediów społecznościowych, m.in. Facebooka, MySpace czy LinkedIn.

- Reward (Награда) — projekt wycelowany w protokoły i programy klienckie sieci P2P, m.in. torrenty, w których chciano zidentyfikować podatności aby móc kontrolować treści pobierane przez ich użytkowników. Projekt dotyczył też protokołów Jabbera czy ED2K

- Mentor (Наставник) — projekt skupiający się na pozyskiwaniu danych dot. rosyjskich firm m.in. z korespondencji e-mailowej

- Hope (Nadezhda) i Tax-3 (Nalog-3) — projekt mający na celu odłączenie Runetu (rosyjskiego internetu) od globalnej sieci, bazujący m.in. na własnej sieci serwerów DNS oraz na mechanizmie cenzorskim, który automatycznie usuwałby treści istotne dla bezpieczeństwa Rosji (np. dane osób “pod ochroną” państwa).

Bida z nędzą

Jak widać, wykradzione materiały faktycznie nie opisują żadnych “supertajnych” i niespodziewanych możliwości z obszaru cyberbezpieczeństwa. Jest to raczej typowy research, jaki każdy szanujący się kraj powinien w tych dziedzinach prowadzić.

Co więcej, ciężko chyba wymagać od SyTecha cudów na kiju, bo w 2018 roku SyTech pozyskał “rządowe” kontrakty na kwotę jedynie 40 milionów rubli (ok. 2,5 miliona PLN). Nie jest to oszałamiający budżet, w ramach którego można tworzyć i rozwijać innowacyjne internetowe techniki ofensywne…

Wnioski są zatem dwa. Po pierwsze, możliwości SyTechnu nie umywają się do możliwości zespołu NSA o nazwie TAO, którego listę projektów wyniósł i ujawnił Edward Snowden. Po drugie, ktoś jeszcze w Rosji musi więc tymi tematami się jeszcze zajmować i robi to zdecydowanie lepiej. Kto wie, może i na tego kogoś niebawem skierowane zostaną niebawem oczy Amerykanów, tfu, 0v1ru$a ;)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Zapomnieliście wspomnieć o projekcie утка (kaczka), mającym na celu ulokowanie u władzy w jednym ze środkowo europejskich państw swojego człowieka ;)

Zacny suchar milordzie :)

Dobrze, że nie operacja Tusk bo byśmy szprechali po deutsch, a to trudny język ^^

@panstwo_wirtualne, Sophie Friederike Auguste von Anhalt-Zerbst była innego zdania :)

@bergost

Nie tylko Ona. Historia powtórzyła się w dniu podpisania przez Polskę traktatu akcesyjnego 16 kwietnia 2003 roku w Atenach. W jednej i drugiej sprawie władza zrzekła się suwerenności w zamian za profity:)

Równie dobrze może to być wystawka, żeby np. poznać drogi rozchodzenia się informacji “o zhackowaniach”, albo jeden z setek start-upów z których werbują do pracy wyżej.

Bardzo możliwe, taki scenariusz rodem z “mr robot” , najpierw dajemy zadanie a potem… : )

Cóż, jeśli faktycznie do tego doszło to niestety polecą głowy …

Zawsze się zastanawiałem jak ktoś może pobrać z serwera taką ilość danych bez wzbudzania jakichkolwiek podejrzeń? 7.5TB zakładając że masz gigabitowego symetryka zajmie to mniej więcej 16 godzin podczas których zapychasz całą przepustowość łącza. Naprawdę nikt/nic się nie zorientuje że coś jest nie tak w tym czasie (oczywiście zakładając że mają tam 1Gb symetryka w co wątpię).

Jeśli siedzisz w sieci to ofiara nie ma pojęcia co sie dzieje… a ty sobie spokojnie kopiujesz dane… już nie wspominając ze operację kopiowania i kasowania robisz np w święto. Rano przychodzą do roboty a serwery czyste…

Atak mógł trwać np. tydzień po parę Mb/s. Niewielki ruch, praca zdalna z AD.

Być może SyTech na bieżąco nie monitorował łącza. Wyprowadzenie danych mogło odbyć się przez serwer, który standardowo wysyła ich sporo np. serwer poczty, www więc bez specjalnych mechanizmów, które wykrywają anomalie w stosunku do poziomu ruchu z poprzednich okresów czasowych wyciek danych pozostał niezauważony.

Przy okazji kto z Państwa w firmie monitoruje ruch wychodzący z komputerów pracowników? Wystarczy włączyć taki mechanizm z progiem np. 250MB/24H lub 500MB/24H a się okaże, że niektórzy robią backup danych firmowych np. na Google Drive bez wiedzy IT :)

Jeśli nie chcesz, żeby pracownicy przenosili dane firmowe na Google Drive (i podobne), to wystarczy ustawić właściwą politykę i zablokować taka możliwość.

Może być to uciążliwe dla niektórych (klient chce nam udostępnić swoją dokumentację przez dysk google), ale warto – bo sen spokojniejszy ;)

2,5 kk PLN to im nawet na waciki nie wystarczy, a co dopiero na rozwój rządowych programów ;-)

Kontroler domeny wystawiony w internet? Sami się prosili.

No chyba że ktoś uzyskał dostęp do sieci wewnętrznej to to zupełnie inna bajka by była.

Może ktoś napisze w jaki sposób admin popełnił błąd. Wiedza przydała by się aby u siebie poprawić błędy. Ciągle tylko słyszę, że był włam ale już brak jak do tego doszło i co było nie tak zrobione.

Ale piszcie te artykuły bardziej profesjonalnie, a nie jakimś “gimbojęzykiem” :(

“ktoś jeszcze w Rosji musi więc tymi tematami się jeszcze zajmować” – poprawcie

Warto poddać analizie ujawnienie tak lichych w sumie informacji. Moim zdaniem istnieje prawdopodobieństwo, że to zdarzenie symptomatyczne.

Hah, ale wtopa :)

poprawcie zdanie ” Atakujący skasowali dane na serwera SyTechu”

Co skłoniło was do tłumaczenia rosyjskich nazw projektów akurat na angielski – pisząc artykuł po polsku? Nie sądzicie, że po czesku brzmiałyby zabawniej? A w chińskim uproszczonym byłby ciekawszy hieroglif? A może po prostu polski wydał się wam zbyt plebejski “a na jakiś trza”?

Albo tłumaczysz na język artykułu albo zostawiasz nazwy orginalne.

Krytyka – koment się danie nie pojawi, trudno.

https://www.zdnet.com/article/german-banks-are-moving-away-from-sms-one-time-passcodes/#comments-9255467a-0c21-4365-a5de-f0e40746e7f3

Polskie banki w reakcji na dyrektywę PSD2 wprowadzają SMS przy logowaniu i twierdzą że to w odpowiedzi na dyrektywę. A w podanym artykule niemieckie banki rezygnują z SMSów twierdząc że są niezgodne z dyrektywą. I bądź tu mądry.

Bo dyrektywa mówi widocznie, że bogatsze banki powinno dać się łatwiej okradać :)

No to pokaźna Bazka.

Co do Rosyjskich atakow to najlepsza specjalizacja siedzi na syberi ale zdemaskowana pod betonem . A przykryta budynkami przemyslowymi heh

[…] Białoruś to nie jest pierwszy kraj, w którym rząd postanowił “odciąć” się od internetu. W trakcie arabskiej wiosny ludów z internetu znikała Syria, Egipt a Rosja wprost przyznaje, że buduje “własny” internet, właśnie po to aby móc w razie czego odciąć się od reszt…. […]