28/7/2010

Kilka dni temu Adobe ogłosił, że nowe wersje Acrobat Readera będą wyposażone w mechanizm “piaskownicy”, który zyska nazwę Adobe Reader Protected Mode. Czy sandboxing czytnika PDF-ów to remedium na wszystkie jego problemy?

Adobe Reader + Sandbox

Sandboxing w Readerze ma bazować na Microsoftowym rozwiązaniu, podobnym do tego stosowanego obecnie w Microsoft Office 2010 Protected Viewing Mode oraz Google Chrome. Piaskownica dla Adobowego czytnika PDF będzie domyślnie włączona.

Tryb chroniony ma zapobiec takim akcjom jak zapisywanie plików na dysku czy uruchamianie PDF-owych załączników przy pomocy zewnętrznych aplikacji. Czy piaskownica w Readerze oznacza koniec z modyfikacjami w rejestrze i instalacjami malware’u przez PDF-y? Tak, ale niestety pierwsza wersja sandboksa nie ochroni nas na razie przed odczytywaniem danych z dysku.

Na marginesie, w dobie sandboxingu każdego programu z osobna, coraz ciekawszym rozwiązaniem staje się Qubes OS, polski system operacyjny tworzony m.in. przez Joannę Rutkowską.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

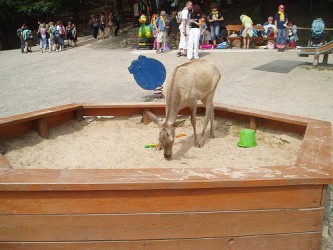

Nie ma to jak trafne zdjęcie ;d

niech dodają jeszcze trochę ficzerów, w końcu to taki lekki program zarówno dla zasobów i miejsca i jest jeszcze pole do zabawy

Wspominali o tym ostatnio Leo i Steve w SecurityNow. Brzmi jak dobry pomysl… Ponoc M$oft i Adobe maja wspolgrac w tym projekcie.

Sandboxing czyli Piaskownicowanie… Program ZANIM cokolwiek odpala zrzuca wszystkie zbedne polaczenia z systemem. Trudniej jest taki program wysadzic z siodla.

Moze to i dobry pomysl? Sam juz nie wiem :).

BTW: @ r9s Fotka rzeczywiscie trafiona ;)

Andrzej

No tak, teraz kolejny rdzeń będzie do obsługi piaskownicy… Ciekawe ile będzie jeszcze potrzebne do obsługi łopatek i foremek nie wspominając o wiaderku. Czytając takie rzeczy odnoszę wrażenie, że gdzieś tu ktoś zjadł swój własny ogon. Dotyczy to zarówno twórców OS’ów (nie wszystkich) jak i godzinowych klepaczy kodu (zamkniętych w pudełkach 2×2). Koncepcje koncepcjami, rozwiązania rozwiązaniami, co z tego jeżeli pies został pogrzebany na samym początku.

Odnośnie wątpliwości w kwestii wydajności: proponuję poczytać o sposobie realizacji sandboxa w Google Chrome czy w dokumentacji projektu (http://dev.chromium.org/developers/design-documents/sandbox), czy na moim blogu (http://wampir.mroczna-zaloga.org/archives/833-dlaczego-chrome-ma-lepsza-piaskownice.html). Mechanizmy wykorzystywane w tego typu sandboxach są już w systemie, pozostaje kwestia ich wykorzystania przy tworzeniu aplikacji.

I jeszcze jedna kwestia – sandbox to jednak nie wirtualizacja.

Sandbox to bardziej tzw. pseudo-jail. Pseudo ponieważ nie ma potrzeby tworzenia dodatkowego, ograniczonego środowiska w systemie, a cały proces odbywa się to za pomocą wbudowanych mechanizmów systemowych (kernel space + polityka + narzędzia do zarządzania). Dobrym przykładem jest SELinux – http://danwalsh.livejournal.com/28545.html

Swoją drogą taki sposób ograniczania aplikacji to chyba jeden z najrozsądniejszych na tą chwilę…

A czy ktoś z Was korzystał z ironfoxa (http://www.romab.com/ironfox/) ?

@Leszek Miś: Kiedyś próbowałem skłonić Firefoxa do pracy z mniejszymi uprawnieniami niż mój standardowy użytkownik. Konkretnie chciałem wykorzystać poziom Restricted czyli “o jeden niżej” niż “standardowy użytkownik”. Skończyło się to klęską, Firefox uporczywie otwierał tak wiele zasobów (pliki/katalogi/klucze rejestru) z prawami większymi niż niezbędne do działania, że dałem sobie spokój z tym pomysłem.

Teraz chcąc przeczytać ulotkę będę musiał najpierw odpalać wirtualną maszynę, żeby sprawdzić czy aby przypadkiem nie zainfekowano jej jakimś świństwem. Jeszcze parę mega i oleję to dziadostwo na rzecz jakiegoś FoXIt Readera czy cuś.

@Sergi Orientujesz się, czy kwestie dziur i innych problemów z bezpieczeństwem plików pdf dotyczą też czytników innych firm (np. właśnie Foxit Readera)?

@ukasz:

wbrew pozorom, Foxit Reader rowniez nie jest bezpieczny. Jaki czas temu pojawil sie taki test http://blog.didierstevens.com/2010/03/29/escape-from-pdf/

Calosc polega na probie uruchomienia cmd, a jak autor pisze “In this case, Foxit Reader is probably worse than Adobe Reader, because no warning gets displayed to prevent the launch action. “

Wiem, że nie jest bezpieczny, ale jest chyba z 10 razy mniejszy i szybszy od od programu Adobe.

Jeśli każda z zamiennych aplikacji gwarantuje bezpieczeństwo na zbliżonym do siebie poziomie, to zgadzam się, że wybór można oprzeć na porównaniu wydajności. Także pozostaje mi sprawdzić w akcji nowego AR w sandboxie :)

[…] koniec lipca opisaliśmy zmiany, jakie Adobe planowało wprowadzić do swojego czytnika, aby przeglądanie PDF-ów było […]