5/10/2015

Doświadczenie zdobyte w ostatnim czasie podczas naszych wykładów na różnych konferencjach i szkoleniach pokazuje, że części użytkowników komputerów wciąż brakuje jasnych odpowiedzi na podstawowe pytanie — co widzi i jak pracuje informatyk śledczy? Dlatego ruszamy z cyklem kilku artykułów, w ramach których, za pomocą przykładów zobrazujemy, jak działanie użytkownika i pozostawiane przez niego artefakty widziane są (i analizowane) przez informatyka śledczego (a raczej wykorzystywanego przez niego oprogramowanie).

W tym artykule chcemy na bardzo podstawowym poziomie (nie wnikając w szczegóły techniczne) odpowiedzieć na 3 najpopularniejsze pytania internautów, dotyczące tego, czy informatyk śledczy może odtworzyć dane działanie, a jeśli tak, to jakie ślady (tzw. artefakty) i gdzie w systemie pozostawia to działanie. Zastanowimy się jak “odtworzyć” historię przeglądanych stron WWW, podłączanych do systemu dysków USB oraz otwieranych plików. W tym artykule, dla przejrzystości, jedynie w dość ogólny sposób wskażemy lokalizację artefaktów, nie wnikając szczegóły techniczne i inne okoliczności, które mogą wpłynąć na kompletność informacji, jakie są ujawniane. Natomiast w kolejnych postach, dla każdego z przypadków, opiszemy konkretne techniki analizy artefaktów oraz przybliżymy oprogramowanie, które służy do tego celu.

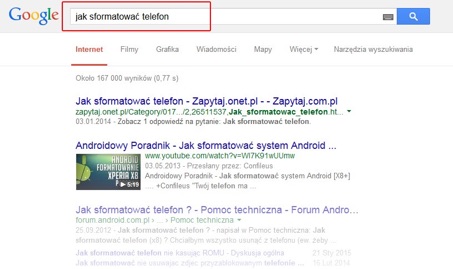

1. Historia przeglądanych stron WWW

Nieważne z jakiej przeglądarki internetowej korzystasz. Szukając zadanej frazy zapisujesz ślady swojej aktywności w systemie operacyjnym. Jeśli myślisz, że przed analizą uchroni cię usuwanie informacji pod koniec sesji albo alternatywy w postaci używania „przenośnych” przeglądarek na USB, możesz się przeliczyć. Ślady aktywności zostają m.in. w rejestrze i plikach prefetch.

Do analizy aktywności internetowej użytkownika stosuje się zarówno płatne, jak i bezpłatne oprogramowanie. Ładnie wyglądające interfejsy albo rozwiązania niskopoziomowe oparte o analizę bazodanową. Poniżej zrzut ekranu z programu SQLite Studio przedstawiający rekord z wyszukiwaną przez użytkownika.

Bezpieczne (niepozostawiające śladów) przeglądanie stron internetowych najlepiej jest więc wykonać na sprzęcie, który zostanie uruchomiony z dystrybucji LiveCD — przy czym należy pamiętać jeszcze o logach routera i tym, aby dać czas pamięci RAM na usunięcie z niej informacji. Dlaczego? Ponieważ poza analizą śladów pozostawionych w systemie, można także analizować pamięć RAM komputera — o tym pisaliśmy szczegółowo w tym artykule.

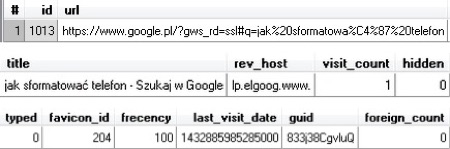

2. Historia podłączanych dysków USB

Podłączając urządzenie przenośne do komputera zostawiasz na komputerze ślad (w logach). Czasami ten ślad jest znikomy, w postaci informacji, że „coś” było podłączane do komputera, ale czasami wskazuje na konkretne urządzenie z nazwy i numeru seryjnego.

Wybór oprogramowania do analizy podłączanych urządzeń jest w gestii śledczego. My korzystamy np. z darmowego USBDeviceForensics. Wybierając system operacyjny i odpowiednie pliki z rejestru i profilu użytkownika ustalamy szczegóły urządzeń tj. producenta, model, numer seryjny. W zależności od systemu operacyjnego możemy też ustalić datę pierwszego i ostatniego podłączenia oraz datę ostatniego usunięcia z systemu. Korelacja tych informacji z innymi dowodami pozyskanymi w toku śledztwa bardzo często pomaga szczegółowo ustalić okoliczności zdarzeń.

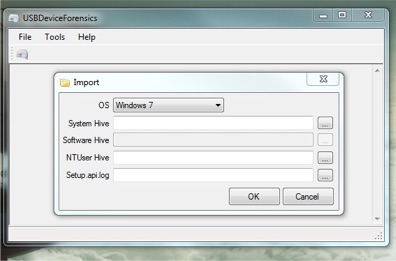

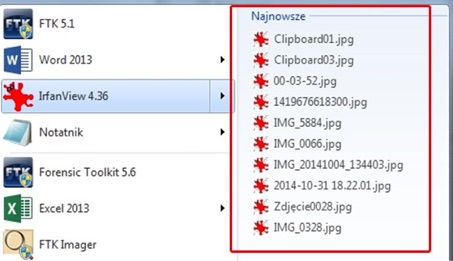

3. Historia otwieranych plików na komputerze

Kolejnym artefaktem, który tworzysz podczas uruchamiania niewykonywalnego pliku jest tak zwany skrót – plik .lnk. Ma on w znaczny sposób usprawnić działanie użytkownika. Raz uruchomiony plik ma być szybko dostępny dla użytkownika, więc programy podpowiadają co uruchamiały w ostatnim czasie.

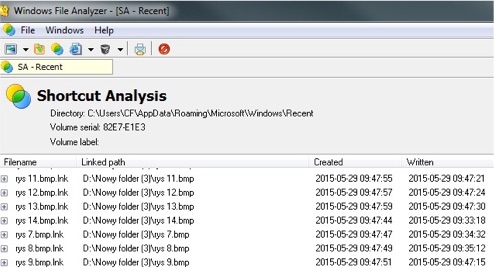

Linki do uruchamianych plików wszystkich rodzajów przechowywane są w folderze Recent konkretnego użytkownika. Poniżej zamieszczono zrzut ekranu darmowego oprogramowania WFA, dzięki któremu jesteśmy na przykład w stanie ustalić, jaki dokument był uruchamiany przez użytkownika oraz czas kiedy otwierał go po raz pierwszy i ostatni. A co w przypadku plików otwieranych i później skasowanych? Do nich także śledczy znajdą odniesienia…

Czasami ze strony klientów padają pytania, czy jest możliwość ustalenia jakie dane w konkretnym dniu były przekopiowane na pendrive? Znając możliwości śledcze przedstawione w tym artykule można próbować odpowiedzieć na to pytanie korelując dwa artefakty – uruchamiane dokumenty oraz podłączane urządzenia. Jeśli przeanalizujemy ostatnio uruchamiane pliki i znajdziemy w ścieżkach dostępu do plików wskazujące na zewnętrzne nośniki, należy poddać badaniu ostatnio podłączane urządzenia USB i przeanalizować pod jakimi literami były podmontowywane.

Jak wykorzystać te techniki w firmie?

Informatyka Śledcza to nie tylko praca na rzecz organów ścigania. Jednym z głównych odbiorców usług tego typu są firmy. I nie chodzi tu jedynie o “odzyskiwanie” danych po awarii nośnika, ale o odtworzenie tego, co dokładnie na firmowym sprzęcie robił “podejrzany” pracownik lub włamywacz, któremu udało się przeniknąć do firmowej infrastruktury.

Z tego powodu znajomość technik z zakresu computer forensics powinna być obowiązkowa dla każdego administratora sieci i systemów. Wiedzę z zakresu analizy artefaktów i oprogramowania do wyznaczania “tego co się działo”, ale także informacje dotyczące tego jak poprawnie zabezpieczyć ślady, aby było możliwe ich wykorzystanie w trakcie ew. rozprawy przekazujemy na naszym szkoleniu z Informatyki Śledczej. Jego najbliższa edycja odbędzie się 12-13 października w Warszawie — serdecznie zapraszamy do rejestracji.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

A jak skutecznie czyścić te wrażliwe dane? Są jakieś narzędzia, które pozwalają się pozbyć tych niechcianych artefaktów czy pozostaje ręczne czyszczenie?

format c:\

dla pewności młot lub kilof, dla bogatszych młynek do dysków

Szlifierka kątowa – zmielisz dysk w pył – szybko tanio i skutecznie, do tego opiłki na jakiś magnes i masz 90% pewności – lub przetopić w piecu to masz już 100% pewności.

Korzystać z Tails OS. ;)

wszystkie wyżej wypisane komentarze są złe / nic nie wnoszące / nie znające problematyki…

…tak, wystarczy taki CCleaner z ustawioną opcją “bezpieczne usuwanie pliku, wystarczy ustawić 1 nadpisanie (i nic nikt już nie odzyska choćby się starał), do tego opcję “wymaż alternatywne strumienie danych” oraz “wymaż końcówki klastrów” a wtedy przeprowadzić właściwe czyszczenie zaznaczając jeszcze w sekcji “zaawansowane” – stare dane prefetch, dziennik zdarzeń systemu windows, usuwaj dane z wolnej przestrzeni, historia użytkownika. Przeprowadzić czyszczenie. Po tej operacji (będzie trwałą dłuuugo) praktycznie zatrzemy wszystkie “ślady naszej działalności”. Jak ktoś chce to może do tego wesprzeć się darmowym softem Hardwipe i skorzystać dodatkowo z opcji “clear pagefile” z menu kontekstowego. Pozbędziemy się śladów włączania / przeglądania (a aplikacje korzystają z pagefile jeśli jest włączony). Pozdrawiam.

Jest taka prosta metoda na artefakty. :)

Obraz świeżego Windowsa z poinastalowannymi świeżymi programami.

4 minuty przywrócenia i cała aktywność na danym komputerze z poprzedniej instalacji ulatnia się w niebyt. Polecam Acronis.

Obecnie najlepiej używać SSD, bo jeżeli talerzowiec to warto jeszcze defragmenturę świeżynki zrobić i przeczesać shrederem z minimum 7 razy. :)

Pozdrawiam!

Gów* windows, linux nie zostawia śladow!

Ludzka naiwność czasami mnie przeraża.

Nawet Linux wydaje mi się, że więcej loguje, oraz nawet sądzę, że łatwiej się do tego dorwać.

Linux loguje duzo wiecej niz Ci sie wydaje kolego, duzo wiecej i bardziej przejrzyscie niz na Windzie. Artykul taki sobie – raczej na poziomie “troche lepiej niz amator” – na wiekszosc rzeczy mozna cos zaradzic.

@joj: no to lecisz, przygotuj artykuł jak można zaradzić na “większość rzeczy”. Jak będzie dobry, to się pojawi na Niebezpieczniku. Lecisz.

Logi w Linuksie masz w katalogu /var/log. Np. u mnie a auth.log mogę znaleźć kto i kiedy używał roota (konta administratora).

Taka mała wskazówka: Każde urządzenie podpinane do systemu linux jest odnotowane w logu. Wpis w logu pojawia się także przy odłączaniu takiego urządzenia. Zatem w logu jest dokładny przedział czasu, przez który dane urządzenie było podłączone. Znając te wartości, można poszukać modyfikowanych w tym czasie plików. Jasne, że cześć z nich będzie się odnosić do systemowych zdarzeń ale raczej z dużym prawdopodobieństwem można ustalić czy coś było kopiowane do systemu, czy też nie (gorzej w drugą stronę).

Do tego dochodzi jeszcze korelacja timestampu plików, czyli o ile sekund czy minut się one różnią między sobą. W oparciu o dane techniczne podpiętego modelu pendrive, które znamy, można oszacować z jaką prędkością dane mogły być zapisywane na dysku. Porównanie timestampów da przybliżoną prędkość zapisu, którą można porównać z parametrami technicznymi pendrive i jeśli te wartości są zbliżone, to można założyć, że te dane pochodzą z tego konkretnego urządzenia. Choć z tym różnie bywa. :]

Szyfrowanie i analiza tyle warta co …

Twórca Silk Road też szyfrował: https://niebezpiecznik.pl/post/czy-zalozyciela-silk-road-zgubilo-zlecenie-morderstwa-kulisy-prowokacji-fbi/ :-)

Młotem w drobny mak :)

A co korzystaniem z maszyn wirtualnych, np vmware workstation, które przy wyłączeniu maszyny wirtualnej wracają do odpowiedniego snapshota?

Byłem zaskoczony kiedy w Temporary Internet Files hosta znalazłem obrazki ze stron, które odwiedzałem przy użyciu wirtualnej maszyny (VMware Workstation 11).

Szach mat, jak dorzucisz do tego jakis tunel czy TORa, oczywiscie poza podlaczaniem urzadzen ;)

Masz hosta VM – i do tego TORa i szyfrowane dyski? Dożywocie za to powinno być, bo możesz być odpowiedzialnym za włamania internetowe i mieć dziecięcą pedofilie…

Myślę że generuje problem. Proszę poprawić jeśli jest inaczej.

@vanitas “Dożywocie za to powinno być, bo możesz być odpowiedzialnym za włamania internetowe i mieć dziecięcą pedofilie…”

Bitch, please. Masz w domu nóż? Dożywocie, bo może dziegłeś nim kogoś po nerce.

@Tomek Polecam tailsa

Rzeczywiście bardzo niefajnie, że skupiacie się na systemach Microsoftu.

No i niefajnie, że nikt z redaktorów nie koryguje tekstów np. “Poniżej zrzut ekranu z programu SQLite Studio przedstawiający rekord z wyszukiwaną przez użytkownika.” Frazą? Treścią? Dziewczyną? (-;

A w sprawie zabezpieczania śladów, to chyba najlepiej sprawdzają się takie magnesy neodymowe, jak już po Ciebie przyjdą. http://www.magnesy-neodymowe.pl/chwytaki-magnetyczne.html

Tylko mi nie mów że trzymasz taki magnes na wypadek “W”.

Moim zdaniem najlepszym zabezpieczeniem jest dysk SSD z zainstalowaną wersją Live jakiegoś Linuxa, osobiście używam Ubuntu, oczywiście przez siebie skonfigurowanej w taki sposób żebym bez żadnego problemu odpalał go na większości komputerów. System startuje płynnie, brak syfu w postaci Ad-Aware czy innego dziadostwa. W PCie stoi winda 7, legalna, tak żeby było można pograć :).

A jak by co, gdyby co, młotek zajmuje mniej miejsca niż taki magnes.

Z tego co mi wiadomo to Pan K, pseudonim “Niebezpiecznik” korzysta z sprzętu jabłuszka? W takim razie dlaczego prezentuje te zabiegi na Windowsie?

większość linuksiarzy raczej wie jak się pozbyć takich rzeczy…

Wiedz czego nie znajdziesz na styku polityki i informatyki?

.

.

.

.

Logiki.

BADUM TSSSSSSS

zpmo: linuksiarze tak, zwykli uzytkownicy linuksa nie maja o tym pojecia. A wydaje mi sie, ze jest ich sporo wsrod wszystkich uzytkownikow tego systemu.

Słaby art dla wyjadaczy IT ;)

Pokażcie coś lepszego, np czy da się wyciągnąć dane z przeglądania w trybie incognito :)

approved

Dokładnie to samo mnie zastanawia. Czy przeglądanie w trybie incognito (np. w Chrome) też zostawia takie ślady?

Wszystko zostawia ślady. Po to wymyślono pseudo cleanery i pseudo tryby prywatne/incognito, żeby szybciej znaleźć gdzie szukać :-)

Panowie, jak chcecie wiedziec co zostawia slady polecam wlaczyc sobie Repackagera z installshielda na jakiejs wirtualce, wyrzucic wszystko z exclusion, i zobaczyc co sie zlapie. Polecam :)

Czyli: CCleaner z czyszczeniem przeglądarek + danych prefetch + .inków + paru innych rzeczy, do tego jakiś reg cleaner i…? ;)

Chciałbym jedynie zwrócić Twoją uwagę na to, że linki mają skrót Lnk, nie Ink (“L”, nie “i”).

A gdyby tak uruchamiac linuxa z pendrive-a i w razie czego go po prostu zniszczyc :)

Chyba tym śledczym podsunę laptopa mojej partnerki, gdyż jakimś cudem wyparowały z jej dysku wszystkie zdjęcia. Nawet użycie różnych programów do odzyskiwania danych nie pomogło, gdyż żaden soft nawet nie widział tych plików jako usuniętych, za to znalazły się pliki z początku tego roku w lepszym lub gorszym stanie… Przeszla mi też myśl, że skopiowaliśmy te zdjęcia do jakiegoś durnego folderu, ale i tutaj aplikacja Everything niczego nie znalazła. A ciężko zgubić kilka giga plików…

Miałem kiedyś tak samo: córka “zagrała” na klawiaturze i jakimś cudem nacisnęła kombinację klawiszy, która nadała plikom atrybut “ukryty”. 2 dni szukałem tych plików różnymi programami – na nic. Przypadkiem przełączyłem pokazywanie plików ukrytych i nagle się znalazły. Sprawdź, czy też przypadkiem tak nie macie.

Windows XP SP3 EN z zaszyfrowanym dyskiem TrueCrypt, na nim postawiony VMware z zaszyfrowanym obrazem pliku który znajduje się na szyfrowanym sprzętowo pendrive (DataTraveler 4000 G2 FIPS 140-2 Level 3 certified) i oczywiście za hasłem do samego obrazu VMware, wewnątrz obrazu postawiony Kali Linux, do połączeń wykorzystujemy VPN + Socks5 w Windowsie natomiast do połączeń w Linuxie VPN + Socks5 + TOR. Do czyszczenia dysku w Windows używamy CCleanera i najlepiej raz na jakiś czas wykonać wymazywanie dysku “wolnej przestrzeni” z parametrem 7 przebiegów, taki sam zabieg wymazywania dysku z użyciem 7 przebiegów wykonujemy na systemie linux. Przed zamknięciem systemu Linux czyścimy pamięć RAM. Po zamknięciu wirtualnej maszyny także czyścimy pamięć RAM. Po zakończonej pracy wyciągamy pendrive i jesteśmy bezpieczni:) Dla zwiększenia bezpieczeństwa korzystamy z komputera typu laptop pracującego na baterii bez zasilacza.

Informatyka śledcza opisana w powyższym artykule to przedszkole, a nie zaawansowane techniki.

Hoho, widzę Pan ‘znawca’, przedszkole… a nadpisywanie danych siedem razy (skoro wystarczy raz), to jak nazwać?

Chyba laptop na zasilaczu bez baterii jak już :P

IT Voodoo, i jeszcze “Weźmisz jedno czorno kurę …”

Raz nie zawsze wystarczy http://pl.wikipedia.org/wiki/Zamazywanie_pliku

na baterii???

lepiej na zasilaczu jak robisz takie brzydkie rzeczy.

lepsza ochrona niz wbanku:D

Analizowałeś kiedykolwiek firmware dysku IMHO?

Niestety jednokrotne wymazanie nie zawsze wystarczy co zostało już wielokrotnie potwierdzone.

Co do pracy z BATERIA czy BEZ polecam zapoznanie się w wymaganiami TEMPEST SDIP-27 tam znajdziecie odpowiedź:) Dla komputerów stacjonarnych w opisanej przeze mnie konfiguracji najlepiej używać dobrej klasy UPS, zagwarantować także należy separacje galwaniczną dla zwiększonego bezpieczeństwa o czym mówia wymienione wcześniej wytyczne SDIP-27.

I nie żaden Voodoo tylko praktyk, zajmujacy się bezpieczeństwem teleinformatycznym

Z tym wykorzystaniem IŚ do rekonstrukcji działań pracownika to bardzo nagięte zastosowanie. Są o wiele prostsze i skuteczniejsze sposoby na inwigilację swoich owieczek w stadzie – w czasie rzeczywistym.

Wiadomo, że w każdym corpo, które zarabia głownie na informacji każda owieczka ma zainstalowany odpowiedni soft do monitoringu on-line i/lub agenty kombajnu do analizy behawioralnej (i to nie tylko w firmowym laptopie). W małych firmach nie ma takich środków, więc tam w przypadku data breach lub jego podejrzenia zleca się zebranie dowodów firmie zewnętrznej. Przyjeżdża wtedy gostek z blockerem i potem szuka na kopii dysku i RAMu dowodów ręcznie za pomocą narzędzi free (gdy biedny ale kumaty :-) albo wrzuca do kombajnu typu Encase (gdy leniwy ale bogaty) i wszystko widzi jak na dłoni.

porteus kiosk z pendriva albo z plyty

Artykuł powinien mieć raczej tytuł: ” Sekrety informatyki śledczej: użytkownik vs informatyk śledczy VS DATA” ;-)

Dziwne, a najbardziej z tą baterią. Bo u mnie nic nie czyścimy, tylko odtwarzamy dyski przez pxe z image.raw (1:1 plus pbzp2). Dla zwiększenia bezpieczeństwa korzystamy z komputera typu tempest any blaszak pracującego BEZ baterii NA zasilaczu, botowanego z CF/w-lock. Stara metodyka i pewnie czas mi na emeryturę. “Zasłużoną”, ex definitione

I możemy jeszcze pomruczeć… mianowicie MRU List w rejestrze Windows – też pokazuje jakie pliki i programy uruchamialiśmy.

to chyba tylko z 50g trotylu na HDD ratuje sprawę, a przy zakupie 5g na RAM… kosmos.. już nie można sweet foci z FB czy gołego cyca pooglądać w spokoju w sieci… :)

a co się dzieje u naszego ISP? Bo google to ok wiemy ze zbiera wszystkie nasze wpisy z przeglądarki jak jestesmy zalogowani. A nasz dostawca internetu nic nie wie co wpisujemy? Ok. Kupuję sobie raspberry pi montuje tam na karcie kali wkladam stick z karta pre paid na internet z orange np. albo lacze sie z pi za pomoca vnc z mojego internetu i co taki nasz dostawca internetu nie bedzie widzial co dokladnie wpisywalismy jak poprosi go o to odpowiedni organ ścigania? te warsztaty sa bardzo fajne które oferujecie na swojej stronie ale sa za drogie. to co oferujecie powinno byc juz przekazywane w szkolach podstawowych a “tajniki” powinne być drogie lub tajne :) dyski twarde z tego co wiem najlepiej potraktować paralizatorem lub jakimś małym EMP https://www.youtube.com/watch?v=uOAnAjpXqc0

Mama małej Madzi tego nie wiedziała…

Cubes+VM, odpalane z zaszyfrowanego USB?

wystarczy linux i cały dysk zaszyty luksem i mogą się bujać…chyba, że drugi Silk Road postawisz i zaczną Cię ścigać jankeskie służby ..;)

System nie gra roli – równie dobrze można napisać że Windows + TrueCrypt na wszystko. Ale to jest szerokie (możliwe że słuszne) obejście problemu.

Jeszcze jest coś takiego jak anti forensic. Ale opisane w artykule narzędzia są słabe (freeware) w porównaniu do encase, x-ways czy ftk.

Tu się nie zgodzę. Właśnie w przypadku podejrzenia stosowania przez figuranta technik anti-forensic kombajny nie powinny być stosowane w pierwszej kolejności (najlepszy przykład DECAF vs. COFEE).

To, że narzędzie jest darmowe wcale nie oznacza, że jest słabe. Najlepszy przykład to kultowy już Dcfldd czy TSK. Komercyjne kombajny typu Encase, X-Ways Forensics, FTK, ProDiscover czy COFEE często korzystają z darmowych narzędzi obudowanych ładnym GUI.

Tylko osoby o małej wiedzy lub bardzo leniwe zdają się tylko na rozwiązania komercyjne. To jest trochę tak, że płaci się za to, żeby nie nie trzeba było za dużo myśleć i rozumieć. Te narzędzia powstały też po to, żeby zwykły “krawężnik” mógł być szybko przeszkolony z podstawowej obsługi i żeby coś udało mu się wydobyć. W profesjonalnych rękach te same narzędzia w połączeniu z własnymi skryptami i sprawdzonymi narzędziami darmowymi są potężnym orężem.

A to, że nie wymienili wielu ważnych narzędzi to oczywiste, w końcu to nie kurs dla śledczych tylko reklamówka szkolenia (pokazują tylko mały kawałek marchewki).

Czy to system zapisuje datę np. otwarcia pliku? Co by było, gdyby użytkownik za każdym razem (lub nawet kilka razy) przy używaniu komputera ustawiał inną datę (losową)? Albo jeszcze inaczej: gdyby nie miał baterii lub sam ustawiałby przy każdym włączeniu tą samą datę?

Miałbyś problemy z poprawnym działaniem systemu – np. aktualizacje, programy typu antywirus itd. Ogólnie mówiąc jedni potrafiliby machnąć ręką, ale innym bardzo by to przeszkadzało.

Oprócz tego co kolega napisał nie działałyby Ci połączenia szyfrowane SSL (np. nie połączyłbyś się z bankiem), które używają certyfikatów ważnych od jakiejś daty do jakiejś daty. Jeśli Twoja data systemowa nie mieści się w tym przedziale, to się nie połączysz.

A co z prywatnymi sesjami w przeglądarkach? Też zostawiają ślady jakie strony się przeglądało, co się wpisywało do wyszukiwarek?

Przerażają mnie komentarze… czy niebezpiecznik staje się forum cyberprzestępczym? Takie mam wrażenie… normalny człowiek nie ma potrzeby ukrywania swej aktywności

prodze tu napisac z czego jest ten koment napisany

tu pod nim dac info urzadzenie siec lokalizacja ip

hardware software i inne tu podac

to wasze zadanie jak nie podacie to sie nie znacie

isp i urzadzenia w sieci zapisuja pakiet i przechowuj

dane z kazdego wyslanego i odebranego pakietu sa gromadzone

po stronie isp jak i na przekazujacych dalej w marszrutach

traceroute kazden jeden przezut pakietu z jednego punktu do drugiego jest zapisywany i przechowywany

kazden jeden punkt zapisuje na dysk

nic nie daje brak danych aktywnosci w sieci na lokalnej maszynie

mozna opierac sie na danych zgromadzonych naurzadzeniach laczacych sieci internety

Całe internety są inwigilowane przez Echelon.

Służby różne i firmy odpalają węzły Redundantne sieci Internetów. Nagrywają sobie caly ruch dla analizy. I taki śledź to ma kontakty i dla nich pracuje. Trampkonet jest lepszy, jak masz znajomych, a nie kapusiów.

I admin tu zna moje ip teraz i dostawcę dostępu do internetów. Wysyłając ten post zdradzam maszynkę Babbage’a i karty perforowane. Telegram wysłany lampą sygnalizacyjną, a jej światła były widziane z lądu. Światłowód. Myśl techniczna upiększają podobnymi.

Tryb incognito jest tylko dla waszych #rozowypasek zeby nie widział jak wchodzicie na redtuba :D reszta aplikacji wyciaga wszystko bardzo ladnie :)

Co wielu z was zdziwi, spokojnie mozna wyciagnac z waszych systemow jakie dokumenty drukowaliscie i ..druknąć jeszcze raz nawet jak wymazaliscie go jakimis smiesznymi eraserami typu ccleaner i 7x nadpisywanie :)

Rozmowy z facebooka oraz GG też mozna wyciagnac, nawet jesli edytujecie tekst na fejsie :)

“pracującego na baterii bez zasilacza” wszystkie nadpisane dane ktore chowaly sie w zasilaczu, zchowaja sie teraz w baterii, wiec bezpieczenstwo polowicznie zwiekszone.

http://eraser.heidi.ie/

dzien dobry

A czy ktoś mi powie, czy jest możliwość aby ustalić czy z danego komputera był odpalany LIVECD?? np.Ubuntu na pendrive.

Podpinam się pod pytanie.