16/2/2021

W tym artykule przyglądamy się aplikacji, która twierdzi, że “sprawdza, czy smartfon jest zhackowany“. Czy takie sprawdzenie jest w ogóle możliwe i wiarygodne? Nie będziemy trzymać Cię w napięciu — odpowiemy od razu: Nie, nie jest. Żadna aplikacja naszym zdaniem nie jest w stanie rzetelnie odpowiedzieć Ci na pytanie, czy Twój telefon jest “zhackowany”. Sorry :(

Ale dlaczego to nie jest możliwe?

Wyobraź sobie, że siedzisz w pokoju przesłuchań. Takim z kamerą w rogu, która jest na Ciebie skierowana. Czy jesteś w stanie powiedzieć, że ktoś przez tę kamerę w danej chwili Cię podgląda? Nie. Możesz tylko zgadywać… Dokładnie tak samo jest z wszelkimi aplikacjami, które za cel stawiają sobie odpowiedź na pytanie, czy Twój smartfon jest zhackowany (lub zainfekowany złośliwym oprogramowaniem).

Te aplikacje nie mogą odpowiedzieć na to pytanie, bo — używając porównania do pokoju przesłuchań — one są razem z Tobą w monitorowanym pomieszczeniu i nie widzą tego, co dzieje się po drugiej stronie kamery. W naszym porównaniu kamera jest odpowiednikiem systemu operacyjnego Twojego smartfona, który stale monitoruje to, co robisz na urządzeniu. Aplikacje nie są w stanie wykryć podglądacza, bo po prostu nie mają odpowiednich dostępów do “drugiej strony” kamery…

Pokażmy to na przykładzie!

Do testów wybraliśmy jedną z aplikacji, którą od listopada regularnie nam podsyłacie z pytaniami “na ile to wiarygodne?“, “czy to naprawdę działa?” lub “patrzcie jaka ściema!“.

Choć pokazujemy tu przykład jednej aplikacji, to ten artykuł dotyczy również innych aplikacji sprawdzających czy “smartfon jest zhackowany” albo “zainfekowany”, czyli np. aplikacji antywirusowych. Bo wszystkie działają podobnie. I wszystkie nie są w stanie w pełni rzetelnie odpowiedzieć na pytanie czy Twój smartfon został faktycznie “zhackowany”. Mogą Ci za to powiedzieć, że “wszystko jest OK”, kiedy tak naprawdę ktoś wykorzystuje Twój smartfon do inwigilowania Twojej osoby. Niefajne, prawda?

Przyznajmy jednak lojalnie, że twórcy aplikacji, którą wybraliśmy jako przykładową, są na tyle poważni i przezorni, że sami nigdzie oficjalnie nie twierdzą, że ich aplikacja “sprawdza czy Twój telefon jest zhackowany”. Ale niestety, dokładnie w ten sposób “półoficjalnie” ich aplikacja jest przedstawiana w mediach. A takie, jak widoczne poniżej stwierdzenia to (jeśli wprost nie kłamstwo), to co najmniej poważne semantyczne nadużycie:

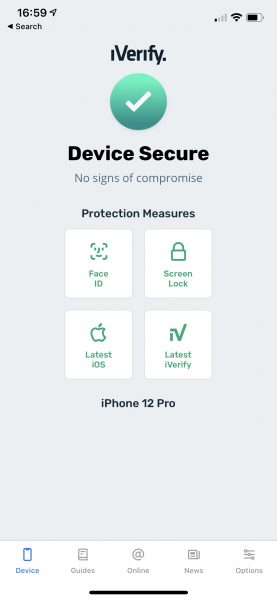

Aplikacja o którą nas pytaliście najczęściej to Verify i to na niej pokażemy “zasadę działania” tego typu rozwiązań. Kupiliśmy tę apkę i oto co pokazuje po starcie i sekundowym (lol?) “skanie” telefonu:

Aplikacja sprawdza czy smartfon ma pliki, które pojawiają się po znanych narzędziach do jailbreaku i zdaje się ograniczać do zweryfikowania:

- Czy masz włączone odblokowywanie urządzenia biometrią

- Czy masz włączoną blokadę urządzenia kodem

- Czy masz najnowszą wersję systemu operacyjnego

- Czy masz najnowszą wersję tej aplikacji

…a jeśli Twój smartfon spełnia te 4 warunki, to aplikacja stawia wniosek: “urządzenie bezpieczne“.

No nie, Chryste, nie!

Zabezpieczenie smartfona to temat zdecydowanie bardziej skomplikowany niż sprawdzenie obecności kilku plików i tylko tych 4 rzeczy! Co więcej, nie ma jednego, idealnego dla każdego, zestawu porad pt.: “co zrobić aby zabezpieczyć smartfona przed “hackerami“! Trzeba wyjść od ustalenia, m.in. przed kim konkretnie chcemy się zabezpieczyć. Trochę inaczej będziemy konfigurowali smartfona, do którego nie chcemy dopuścić wścibskiego partnera, a trochę inaczej, żeby ochronić go przed kradzieżą czy “rządowymi hackerami”.

Należy więc zadać pytanie: dlaczego aplikacja tego wszystkiego sama nie sprawdzi, nie wyświetli odpowiedniego do naszej konfiguracji ostrzeżenia, pokazując co włączyć, jeśli jest wyłączone i co wyłączyć jeśli jest włączone? I tu właśnie dochodzimy do sedna problemu wszelkich aplikacji, nie tylko tych “sprawdzających zhackowanie” telefonu, ale i innych, np. antywirusowych.

Aplikacje mają mniejsze uprawnienia niż system operacyjny na smartfonie i nie widzą wielu rzeczy i ustawień.

Innymi słowy, aplikacja po instalacji zobaczy tylko to, co system zechce jej pokazać, a system — ze względów bezpieczeństwa — nie daje aplikacji dostępu do wszystkiego. Mówiąc bardziej technicznie, każda aplikacja jest zamykana w tzw. sandboksie, czyli takim jakby “więzieniu”, które powoduje, że nie może ona zrobić wszystkiego, co jest niezbędne do wiarygodnego sprawdzenia, czy smartfon jest zhackowany. Dotyczy to zarówno iPhona (i systemu iOS) jak i smartfonów z Androidem na pokładzie.

Oddajmy głos Mateuszowi Bilińskiemu, Head of Mobile Security w Niebezpieczniku, który jest odpowiedzialny za testy penetracyjne aplikacji mobilnych i prowadzi szkolenia z bezpieczeństwa aplikacji mobilnych (Android/iOS):

Zwykłe aplikacje mobilne mają ograniczone możliwości analizy stanu systemu, ze względu na posiadane uprawnienia oraz odseparowanie ich od pozostałych procesów. Zakładając nawet podwyższone uprawnienia, i przez to zwiększone możliwości monitorowania systemu, należy pamiętać, że aplikacje mobilne uruchamiane są w środowisku, nad którym autorzy aplikacji nie mają pełnej kontroli. Z perspektywy aplikacji system może wyglądać na nienaruszony, lecz w rzeczywistości mieć wyłączone lub zredukowane niektóre elementy bezpieczeństwa. Natomiast, ze względów technicznych, aplikacje te nie mogą, z pełną wiarygodnością, stwierdzić, że telefon na pewno nie został zhackowany.

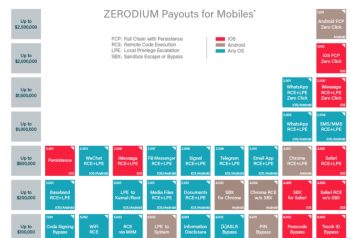

Gdyby aplikacje miały dostęp do wszystkiego, to każda z aplikacji mogłaby łatwo przejąć kontrolę nad telefonem, czyli mogłaby go “zhackować”. Co prawda aplikacje zamknięte w sandboksie też mogą telefon “zhackować”, ale wymaga to nie lada wysiłku — trzeba odnaleźć kilka dziur i połączyć je w atak — najlepiej taki, który do przeprowadzenia nie wymaga żadnej interakcji z użytkownikiem. Jeśli ktoś taki łańcuch exploitów (na sandboksa, a potem na system) opracuje, to może go sprzedać np. do firmy Zerodium — ostatnio płacili za to aż do 2 milionów dolarów!

Podsumowując: aby aplikacja mogła rzetelnie odpowiedzieć na pytanie, czy Wasz telefon jest zhackowany, sama musiałaby go najpierw zhackować :) Po to, żeby pozyskać uprawnienia, które pozwolą jej sprawdzić wszystko tak, jak należy. Ale wtedy mielibyśmy problem jajka i kury. Bo jeśli telefon jest już zhackowany, to ktoś, kto go kontroluje, może kolejne próby hackowania wykrywać i udaremniać. To po pierwsze, a po drugie — żadna aplikacja z oficjalnego sklepu nie będzie nawet próbowała hackować (lub inaczej “jailbreakować”) Waszego smartfona, bo Apple od razu taką aplikację zabanuje, a stosowane przez nią dziury załata. I koniec zabawy.

Na szczęście nie każdy się nabiera!

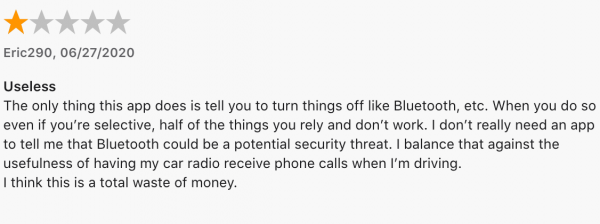

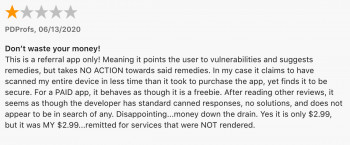

Jak wspomnieliśmy, twórcy omawianej przez nas aplikacji są świadomi ograniczeń swojej aplikacji i sprytnie przedstawiają ją jedynie jako “aplikację będącą zestawem porad“. Naszym zdaniem powinni mocniej akcentować problem “fałszywego poczucia bezpieczeństwa“, aby być fair. Niestety, wiele osób myśli o tej aplikacji jak o jakimś cudownym, magicznym rozwiązaniu — szklanej kuli, która odpowie, czy jestem zhackowany. A to tak nie działa. Jak pokazują “jedynki” w ocenach aplikacji na AppStore, wielu użytkowników orientuje się, że coś tu nie gra dopiero po zakupie:

Czy warto tę aplikację kupić?

Jeśli Twoim celem jest sprawdzenie, czy telefon jest zhackowany albo zainfekowany “Pegasusem”, to zdecydowanie nie. Tego typu aplikacje nie dadzą Ci wiarygodnej odpowiedzi. Lepiej oszczędź i po prostu sam sprawdź 4 rzeczy, które widzisz na ilustracji naszego smartfona kilka akapitów wyżej. Efekt będzie taki sam.

Ale, jeśli chcesz zobaczyć instrukcje po angielsku, jak wyłączyć BlueTooth na swoim smartfonie, “bo hakerzy” albo jeśli chcesz sobie z jakiegoś powodu zmniejszyć wygodę użytkowania telefonu po zastosowaniu się do porady “wyłącz Handoff” (ale aplikacja nie wspomina, dlaczego niby ta funkcja miałaby być groźna) to możesz rozważyć zakup i oddanie przy okazji autorom aplikacji informacji na temat swojego urządzenia (tak, tak, ta aplikacja ZBIERA trochę danych na Twój temat po instalacji). Aplikacja ma też kilka użytecznych rady jak zabezpieczyć konta online przed atakami i dodatek DoH, tunelujący zapytania DNS, ale dla nich naszym zdaniem też nie warto jej kupować, bo to samo zapewni darmowa aplikacja od Cloudflare i ten darmowy poradnik.

Chce zabezpieczyć swojego smartfona — co robić, jak żyć?

A masz godzinę? Bo mniej więcej tyle zajmie Ci rzetelne sprawdzenie wszystkiego, co trzeba sprawdzić, żeby zabezpieczyć Twojego smartfona oraz doinstalować dodatkowe, darmowe aplikacje (ale takie rzeczywiście przydatne), które zwiększą bezpieczeństwo danych i podniosą poziom Twojej prywatności.

Jak masz godzinę, to zobacz nagranie naszego szkolenia Jak zabezpieczyć smartfona? (w wersji na iPhona lub Androida). Jak z każdego poradnika dowiesz się co w systemie włączyć, a co wyłączyć, ale u nas dodatkowo, do każdej rekomendacji dostaniesz obszerne wyjaśnienie, dlaczego warto to zrobić, a kiedy lepiej tego nie robić, bo konsekwencje mogą być nie do zaakceptowania. Wszystko prostym, zrozumiałym dla każdego językiem, więc można podesłać rodzicom ;) Dodatkowo otrzymasz PDF z listą najważniejszych zmian do wprowadzenia. Tylko do końca dnia, możesz zobaczyć nasz kompleksowy video poradnik w cenie aż o 99 PLN jeśli wpiszesz kod PIASKOWNICA w tym formularzu.

Nie mam godziny, da się szybciej?

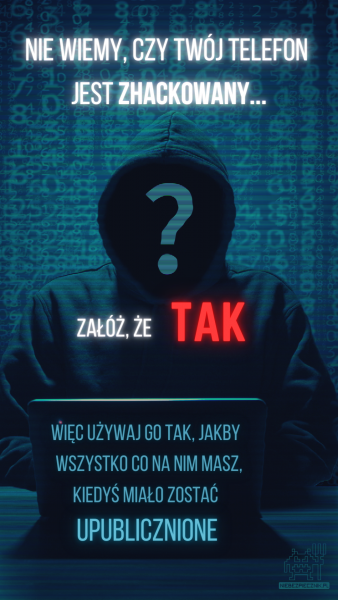

Dla wszystkich, którzy pomimo powyższych tłumaczeń potrzebują błyskawicznej (ale rzetelnej!) porady, czy ich telefon jest zhackowany, przygotowaliśmy specjalną magiczną tapetę*:

Jej instalacja na telefonie jest szybsza niż zobaczenie naszego video-poradnika i działa ona tak samo jak “aplikacje do sprawdzania czy telefon jest zhackowany” — czyli nie działa :) Ale, hej! Przynajmniej zachowuje rzetelność.

Wgraj ją sobie na swojego iPhona, albo nawet Androida! Wynik, który ta tapeta przedstawia i zdanie, które wyświetla — gwarantujemy — będą zawsze prawdziwe.

____

*Tapeta nie jest magiczna. To oczywiście chwyt marketingowy. Nie wierz w magię.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Inna znana aplikacja, która również chwali się wykrywaniem hackowania telefonu, poza kilkoma podstawowymi checkami jak w artykule po prostu odpala kosmiczną animację, za każdym razem w nieco innym tempie ale w gruncie rzeczy nie sprawdzając nic.

Jak patrzyłem na reklamę tej “aplikacji zabezpieczającej”, to się zastanawiam czy przy kolejnym update aplikacji, jak już będzie zainstalowana, nie wcisną jakiegoś szpiega do telefonu. oczywiście omijam takie kwiatki wielkim kołem.

Miło, że ktoś w końcu powiedział prawdę. Ba! Uważam wręcz, że redakcja Niebezpiecznika jako znana i lubiana w mediach, powinna się zwrócić z oficjalnym pismem do niektórych podmiotów publicznych (Pl*s), aby w swoich reklamach w TV nie okłamywały ludzi i jawnie nawoływały do bezmyślnego zakupu/instalacji tego typu aplikacji.

Natomiast rada z “magicznej tapety”, zdaje się być trochę paranoiczna. Omówmy się, że głównym powodem ataków na smartfony “zwykłych ludzi”, jest chęć przejęcia SMS/kodów z aplikacji bankowych ew. podstawienie fałszywych danych przy przelewach. Nie słyszałem jescze, żeby ktoś oglądał w sieci swoje prywatne zdjęcia z telefonu będąc przeciętnym człowiekiem. To trochę tak jak z zaklejaniem kamerek w laptopach. Każdy wie, że technicznie jest możliwy atak, tylko po co ktoś miałby podglądać zwykłego zjadacza chleba gdy ten gapi się w monitor?

tapeta dobra wlasnie. bo zhackowanie telefonu robi sie po to, zeby dane prywatne pozyskac i wykorzystac. moze nie zawsze ujawniac publicznie ale uzyc szantazu. patrz przypadek Jeffa Bezosa opisany tez na NBZ https://niebezpiecznik.pl/post/szef-amazonu-twierdzi-ze-arabia-saudyjska-zhackowala-mu-iphona/ albo Mansoor https://niebezpiecznik.pl/post/powazna-dziura-w-iphonach-i-ipadach-z-ktorej-korzystaly-rzady-wielu-panstw-do-nekania-aktywistow-i-dziennikarzy/

te ataki do hijacka smsow i injecty to nie jest cos co inna apka moze wykryc i wektorem jest socjotechnika albo naiwnosc usera. przed tym zaden soft nie zabezpieczy. nawet magiczny ;]

Przeczytaj jeszcze raz mój komentarz ;)

Jeff Bezos czy aktywiści, to nie są “przeciętne osoby”. Z szantażu w/w osób ktoś może osiągnąć korzyści, a z szantażu np mnie, jako osoby prywatnej, zwykłego człowieka, raczej nie ;)

Zależy co tam masz “ciekawego” i jak bardzo “zwykły” jesteś ;) Czasem historia przeglądarki czy jakieś screenshoty mogą być “ciekawe”.

No wiesz… chyba każdy z nas dostał co najmniej jednego maila z informacją typu “widziałem co robisz przed kamerką na stronach dla dorosłych – wpłać BTC albo powiem mamie” ;P

skoro mamy analizę osób znających się na sprawie może można to pchnąć chociaż do komisji etyki reklamy? a może i UOKIK-u?

chociaż spodziewam się, że może się wam nie chcieć

Bardzo ciekawy artykuł, swoją drogą oprócz aplikacji bankowych (Google Pay, ING), które sprawdzają odblokowanie bootloadera/zrootowanie telefonu, taką funkcję ma również aplikacja McDonald’s. Do dzisiaj nie wiem dlaczego, skoro kupony są server-side, ale nie odpali się na telefonie z zainstalowanym Magiskiem. Na szczęście prostym rozwiązaniem jest przepakować aplikację magisk z inną nazwą pakietu :-)

Ostatnio bawiłem się galaxy a5 2017 z rootem, robiłem wszystkie możliwe hide’y zmiany nazwy pakietu itd a google pay czy appki samsungowe i tak to widziały.

apki samsunga to sprawdzają przepalony bezpiecznik i na to nic nie poradzisz, ale gpaya działającego miałem na rootowanym A3

Twórcy aplikacji, którą redakcja przeanalizowała nie wmawiaja przynajmniej rzeczy niemożliwych. Szkoda, że komunikator Usecrypt jest promowany takim zgoła innym sloganem “Pierwsza aplikacja, która sprawdza czy Twój telefon nie został zhakowany” źródło – https://www.plus.pl/news/art-8476

Liczę na to, że twórcy Usecrypta skorygują szybko ten błąd, tak jak poprawiali inne wpadki

* podatność na atak – https://informatykzakladowy.pl/bo-do-komunikatora-trzeba-dwojga/

* nieścisłe informacje w dokumentach i rejestrach – https://zaufanatrzeciastrona.pl/post/kto-zarejestrowal-domene-przez-ktora-przechodzi-ruch-uzytkownikow-usecrypt-messengera/

Tworzenie bezpiecznych aplikacji to trudna sprawa.

Czy format smartfona do ustawień fabrycznych likwiduje wszelkie programy szpiegujące? Moze ktoś ma wiedzę w tej materii?

sam reset nie ale wgrania od nowa oryginalnego oprogramowania od producenta daje sporą szansę, że smartfon jest czysty

to już wbudowany “Pęk kluczy” w iphonie daje spoko rady odnośnie haseł: Twoje hasło jest za proste, twoje hasło jest używane na 5 innych stronach, twoje hasło wyciekło, zmień hasło na automatycznie wygenerowany trudny ciąg.

Artykuł oczywiście ma rację w swojej tezie że nie ma aplikacji do wykrywania czy smartfon jest zhackowany. Tym niemniej teza o tym że aplikacje mają ograniczony dostęp nie jest do końca prawdziwa. Przynajmniej na Androidzie są aplikacje które mają dostęp do administrowania urządzeniem. Przykładowo Intune od Microsoftu może przykładowo zrobić zdalny wipe urządzenia które zostało skradzione. To zdecydowanie wykracza poza uprawnienia zwykłej aplikacji. Osobna kwestia że dodanie uprawnień administrowania losowej aplikacji powinno być gigantyczną czerwoną flagą.

Używanie jako hasła czegoś czego nie możesz zmienić i nosisz to zawsze przy sobie to bardzo głupi pomysł.

Biometria co najwyżej może być jako składnik MFA, ale też nie bardzo. ze względu na to, że są to dane wrażliwe.

Wystaczy wyszukać: biometric database leak

Jeżeli ktoś używa faceID i ta baza wycieknie (a prędzej czy później wycieknie), to jeżeli później pójdzie na jakiś protest to przy pomocy clearview władza będzie wiedziała kogo represjonować

Przecież to nie tak że wszystkie ryje są gdzieś w jednej bazie, wszelkie dane biometryczne są tylko i wyłącznie na konkretnym telefonie gdzie są używane, tak zabezpieczone, że żaden program do nich się nie dostanie, tak to jest na iPhone i na Androidzie

@maniel

Teoretycznie trzymane są tylko hashe, ale pewności nie ma

Wpiszcie sobie na YouTube jak działa FaceID, pomijając już kwestie hashy i trzymania tego w obrębie telefonu i nie popadajcie w paranoje.

A co sadzicie o rozwiązaniu DTEK od BlackBerry dla ich wersji androida?

wlasniie – bardzo ciekawe…

Właściciela urządzenia z systemem operacyjnym poznaję po tym, że ma dostęp do powłoki roota w urządzeniu.

Mają roota, można kontrolować logi, ustawienia firewalla, polityki SELINUXa (to w Androidzie), także bezproblemowo zarządzać appkami systemowymi, których nie da się modyfikować w ustawieniach oficjalnych.

Jest też takie np magiczne polecenie jak np lsof.

Mają co roota w systemie mogę bez problemu sprawdzić, co w nim faktycznie jest.

Pozdro

Co sądzicie o Mobile Security od Micro Trend? https://play.google.com/store/apps/details?id=com.trendmicro.tmmspersonal

A UseCrypt Messenger? Mają taką świetną kampanię reklamową…

Zróbcie o nim artykuł pls

Nie ma sensu o nich pisac. Są tak samo niewiarygodni w tym aspekcie jak inne aplikacje sprawdzajace czy telefon jest zhackowany. Dowod do znalezienia u “Pana od komputerow” ktory wkleil tego linka z filmikami jak prosto mozna oszukac usecrypt w kwestii jailbreaka: https://pastebin.pl/view/bd661e2e

Tapeta jest rewelacyjna

Przydałoby się coś, co zewnętrznie mogłoby sprawdzać i zanalizować ruch sieciowy smartfona na wszystkich interface’ach…

Nie jest to wykonalne.

Jeżeli na telefonie jest jakiś malware, to będzie się łączył jakimś szyfrowanym protokołem i nie bedzie opcji analizy.

“Niektóre aplikacje, także część bankowych, również próbują wykrywać np. jailbreak jako oznakę “zhackowania”, ale to proces skazany na porażkę.”

I tak i nie. Jeżeli apka daje feedback “masz jailbreakowany system” to oczywiście jest to głupie, bo łatwo dojść do tego jak to sprawdza, albo jakie metody ukrywania tego faktu zadziałają. Jest to jedynie irytujące i nic ponadto.

Pracowałem pry kilku aplikacjach o, nazwijmy to, podwyższonym security, włączając bankowe. Wszystkie korzystały z różnych sposobów wykrywania jailbreak’a/roota, oraz ukrywały fakt że to robiły (broń boże jakieś gotowe libki). Jedynym efektem tych działań było dyskretne wysłanie informacji na backend. Informacja jest wtedy odnotowana i może być pomocna jeśli użytkownik miałby jakieś roszczenia w stosunku do firmy, np. dotyczące utraty danych itp.

Dalej – to nie ma chronić przed świadomymi userami, którzy root’ują telefon, a potem ukrywają ten fakt bo wiedzą co robią, jakikolwiek by mieli powód dla tych działań. Ma to raczej chronić przed pieniaczami którzy chcieli przyoszczędzić kilka dolców kradnąc apki z AppStore, a potem mają pretensje że ich klucze/passy/piny itp wyciekły albo ktoś przekierował ich zasiłek na inne konto.

Fajnie by było miec możliwość zalogowania się jako root i wtedy sprawdzenie systemu

Jest taka możliwość: to się nazywa jailbreak.

“Żadna aplikacja naszym zdaniem nie jest w stanie rzetelnie odpowiedzieć Ci na pytanie, czy Twój telefon jest “zhackowany” – to nie prawda. Żadna wróżka nie powie ci, czy zostaniesz dziś wieczorem pobity, ale bandzior powie ci to z wysoką skutecznością. Jest wiele aplikacji, które poinformują cię, że twój sprzęt jest zhakowany, że twoje dane są zahasłowane a nawet takie, które powiedzą za ile możesz je odhasłować. Czyli “”Żadna aplikacja naszym zdaniem nie jest w stanie rzetelnie odpowiedzieć Ci na pytanie, czy Twój telefon jest “zhackowany prze INNĄ aplikację”. To tak w kwestii czysto logicznej.

Tego typu aplikacje mają sens, tylko powinna pokazywać 2 typy rezultatów po skanowaniu:

a) Telefon zainfekowany malwarem x

b) Wynik nierozstrzygający

O ile żadna apka nie może rzetelnie zapewnic, ze trelefon nie jest zainfekowany, to jak najbardziej może wykryć sygnaturę jakiejś znanej infekcji.

Dokładnie tak samo jak antuwirusy na kompie.

Witam

A co sądzicie o aplikacji Usecrypt Messenger tak zachwalanej nawet przez Patryka Vega?

Może zrobicie jakieś testy tej aplikacji czy rzeczywiście jest taka dobra

A to reżyser filmowy to jakiś autorytet w sprawie cyberpiezpieczeństwa. Jeśli ktoś ma hopla na takim punkcie, to nie znaczy że cokolwiek się na tym zna ponad poziom zupełnie podstawowy.

Da się jeszcze uaktywnić kod rabatowy?

Wystarczy znać odpowiednie do telefonu kody zeby to sprawdzić,takie mam zdanie,takowe posiadam i to mi wystarczy,nie musze płacić i udostępniać moich danych.

Dzisiaj miałem telefon on kogoś z ukraińskim akcentem, ten ktoś podawał się za pracownika banku i pytał czy rozpoznaję przelew na pewną kwotę. Później było już tylko lepiej. Pojawiła mi się wiadomość push na potwierdzenie przelewu w aplikacji, a później w drugiej aplikacji bankowej ktoś automatycznie wygenerował mi kod BLIK, widziałem jak ktoś przejął mi kontrolę nad telefonem. Po skanowaniu Kasperskim nic się nie pojawia, nie wiem nawet jak do tego dopuściłem.

Zainstalowałeś Anydesk/teamviewer

[…] I nie wierzcie w bajki, że można sobie zainstalować jakąś aplikację, która z poziomu smartfona na 100% wykryje, czy urządzenie jest zainfekowane to bzdura — tutaj opisaliśmy dlaczego takie wykrycie z poziomu aplikacji jest niemożliwe. […]

Ktoś złamał kod dostępu do mojego konta