2/2/2014

Zaledwie 2 tygodnie temu ostrzegaliśmy Was przed poważną luką w wielu popularnych w Polsce modelach routerów Wi-Fi (m.in. w TP-Linkach, D-Linkach i Pentagramach). Wczoraj jeden z naszych czytelników opisał nam, jak z powodu powyższej dziury w routerze, z jego konta w mBanku zniknęło 16 000 PLN. Opis samego ataku oraz tego jak sprawdzić, czy wasz router jest dziurawy znajdziecie w tym artykule.

List od czytelnika

15 stycznia z konta mi zniknęło blisko 16.000 zł. Przelew został wykonany na konto mbanku do realnej osoby (jak potwierdził [mi] bank), ale i jednoczesnie natychmiast został przelany na kolejne numery kont (osób, które jak się okazało, też były ofiarami).

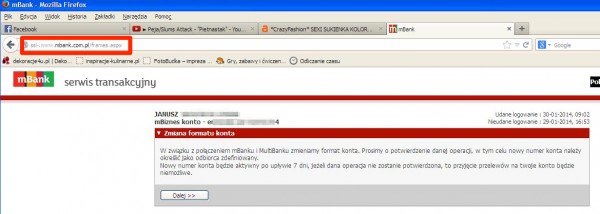

Cala procedura polegała, co mogę stwierdzić już po fakcie, na zamianie DNS-ów w routerze (podatny na atak AirLive WT-2000ARM). Potwierdzilem to, kiedy drugi raz, 2 dni temu, znów coś niepokojącego pojawiło się na stronie mBanku. Nie mogłem uruchomić nowej wersji strony banku. Caly czas przekierowywało mnie na starą wersję, co wydało mi się dziwne, a dodatkowo nie było już certyfikatu, a adres banku wyglądał tak: ssl-.www.mbank.com.pl

Tu warto wyjaśnić modus operandi atakujących. Pierwsze publikacje w sieci dotyczące możliwości przejęcia hasła administratora do wielu routerów pojawiają się 11 stycznia. Wiadomość o luce w routerach rozprzestrzenia się po internecie i zapewne niektórym do głowy przychodzi jak mogliby ją “zmonetyzować”. Atak w skrócie polega na

- wyszukaniu w internecie podatnych routerów (co można bardzo prosto zrobić przy pomocy odpowiedniego zapytania do Shodana).

- odwołaniu się do pliku z backupem konfiguracji na routerze i zdekodowaniu go w celu uzyskania hasła.

- zalogowaniu się na router “odzyskanym” hasłem i podmianie ustawień serwera DHCP na routerze tak, aby w polach “serwery DNS” zwracał nie dane dostawcy łącza internetowego, a fałszywy serwer DNS kontrolowany przez atakujących.

Od teraz wszystkie rozwiązania nazw domenowych przechodzą przez serwer DNS należący do atakujących, a ci mogą dla wybranych domen zwracać inny niż oficjalny adres IP (tzn. kierować ruch na kolejny swój serwer, pod którym kryje się wierna kopia oficjalnej strony, np. mBanku, z tym drobnym wyjątkiem, że brakuje certyfikatu SSL, a podane podczas logowania dane są przez atakujących zapisywane). Taki atak nazywamy pharmingiem.

Jak złodzieje zrobili przelew w mBanku bez kodu z SMS-a?

Bystry czytelnik mógł to już wywnioskować z zrzutu ekranu powyżej. W przypadku mBanku przestępcy nie mieli możliwości wykorzystania błędu logicznego, który pojawia się w niektórych bankach — musieli więc skorzystać z socjotechniki, aby przekonać ofiarę do samodzielnego zdefiniowania w ramach jej konta nowego “zaufanego odbiorcy przelewu“. Odbiorca taki charakteryzuje się tym, że wysyłane na jego rachunek przelewy nie muszą być potwierdzane jednorazowym kodem z SMS-a.

Ofierze sprzedali historię, że procedura ta ma na celu dodanie nowego formatu numeru rachunku bankowego do jej konta, wymaganego ze względu na niedawne i głośne w mediach połączenie mBanku z Multibankiem (piękna zagrywka!) …i ofiara na to poszła. Krótko mówiąc: ofiara przepisała podstawiony przez atakujących numer konta, dostała SMS-a z kodem i wpisała go na fałszywej stronie mBanku (w tym czasie atakujący, którzy byli zalogowani na faktyczne konto ofiary, równolegle odtwarzali rzeczy wpisywane przez ofiarę informacje, łącznei z kodem z SMSa)

Wedle relacji naszego czytelnika, przestępcy potrzebowali kilku godzin, aby wytransferować środki z jego konta. mBank, po złożeniu reklamacji przez klienta odpisał, że ma, cytując czytelnika, “związane ręce dopoki policja i prokuratura nie przedstawi swego stanowiska, a to może trwać od 3 do 12 miesięcy. Reklamacja zostaje zawieszona do momentu decyzji prokuratury”.

Jak mogę ochronić się przed tego typu atakiem?

Po pierwsze zweryfikuj, czy twój router posiada opisaną przez nas w tym artykule dziurę i w razie potrzeby zastosuj się do podanych tam wskazówek, które pozwolą go zabezpieczyć (podstawowa rada: ZABLOKUJ dostęp do panelu administracyjnego routera od strony “internetu”).

aby zobaczyć, czy nasz router dostępny jest “z internetu”, a jeśli jest — to czy jest podatny na dziurę, która umożliwiła opisywaną w tym artykule kradzież.

Po drugie, dla pewności możesz wpisać (na stałe) zaufane adresy serwerów DNS na swoim komputerze (np. skorzystać z prostych do zapamiętania adresów serwerów Google: 8.8.8.8 i 8.8.4.4 — o ile nie boisz się inwigilacji ze strony Google).

Dzięki takiem ustawieniu adresów DNS-ów na szytwno, twój komputer podczas podpinania do sieci nie pobierze ustawień DNS z routera (jakiekolwiek one by nie były). To uniemożliwi atak, jeśli ktoś kiedyś podmieni adresy DNS na routerze na złośliwe, albo kiedyś przez nieuwagę podepniesz się do złośliwej sieci Wi-Fi.

Warto jednak pamiętać, że powyższa metoda nie zabezpieczy cię w 100% przed innymi atakami modyfikacji ruchu na dziurawym routerze. Atakujący kontrolujący twój router może po prostu przechwycić wychodzące zapytanie DNS i podstawić pod nie swoją, fałszywą odpowiedź, nawet jeśli korzystasz z zaufanych serwerów DNS. Służy do tego m.in. pakiet DNSpoof, aczkolwiek jego użycie wymaga już od atakującego o wiele większego wysiłku i niekiedy znaczącej modyfikacji oprogramowania na routerze, co może nie być możliwe zdalnie.

Kto stoi za atakami?

Wszystko wskazuje na to, że Polacy. I że już wcześniej mieli przygotowane zaplecze, ale do tej pory korzystali z innego wektora ataku niż podatność w routerach Wi-Fi. Pracy wynikającej z nowego sposobu infekcji będą mieli sporo, ponieważ potencjalnie podatnych na atak routerów w Polsce jest aż ok. 1,2 milionów.

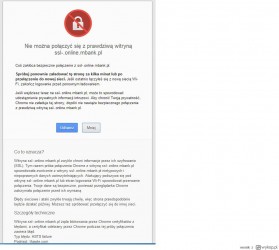

Przypadek naszego czytelnika nie jest odosobniony — problemy zauważył też jeden z użytkowników Wykopu, chociaż w jego sytuacji skórę uratowała mu przeglądarka Chrome i najwyraźniej brak zrozumienia nagłówka HSTS przez atakujących.

Dajcie więc znać swoim znajomym, aby sprawdzili, czy ich routery są podatne na atak zdalnego pobrania konfiguracji, co — jak widać powyżej — może doprowadzić do zalogowania się przestępców na ich router i podmiany DNS-ów na fałszywe. Prześlijcie im link do tego tekstu, a w razie potrzebny pomóżcie przekonfigurować i zabezpieczyć ich router. I do cholery, uczulcie, żeby patrzyli czy jest “kłódeczka”! ;)

Na zakończenie, warto zauważyć, że ten atak pięknie obrazuje, iż nawet dwuskładnikowe uwierzytelnienie można pokonać …socjotechniką. Polecamy artykuł dotyczący innych ciekawych ataków socjotechnicznych — ciekawe, na które byście się nabrali ;)

Aktualizacja [3.02.2014, 7:49]

Kolejny z czytelników, po lekturze tego artykułu, zauważył fałszywe DNS-y w konfiguracji swojego routera: 5.45.75.36 i 5.45.75.11:

Mamy też potwierdzony przypadek jeszcze jednej pary złośliwych DNS-ów: 95.211.241.94, 95.211.205.5 (podesłał v0id)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Wątpię że ktoś by ścigał osobę, która by załatała te 1 200 000 routerów.

My Też, ale podżegać nie mOżemy, dlatego pRzestrzegamy… ;>

Piękna wiadomość podprogowa :>

a może by tak zasugerować to CERT polska i żeby dostali zgodę od prokuratury itd ?

Licencję na zabijanie…

Piszą wszędzie, żeby przekierować port 80 na nieistniejący.

Może ktoś łopatologicznie napisać jak przekierować ten port 80 na nieistniejący na routerze?

(najlepiej TD-W8901G ale może być też inny bo powinno być podobnie po angielsku opisane)

Pozdrawiam

W routerze TD-W8901G napewno działa sposób taki: Zakładka AdvancedSetup > Firewall i należy włączyć opcję SPI (SPI = enabled)

Czy ustawienie ‘zaufanego odbiorcy’ w mbanku nie wymaga potwierdzenia SMSem?

Wymaga. Tak samo jak dokładne przeczytanie artykułu przed dodaniem komentarza ;-)

Dokładne przeczytanie artykułu jest tak ważne jak dokładne czytanie smsów od banku ;)

oj wojtek – zal mi ciebie – ciekawe jak ty bys sie czul w takij sytuacji. nie kazde siedzi od rana do wieczora na dupie i nic nie robi.. moze ktos jest zapracowany i po prostu przepadl w rutynie i nawet na mysl mu nie przyszlo ze cos moze byc….

Noo, nie jest jasno napisane że gościu najpierw musiał SMSem potwierdzić dodanie tego konta.

Tylko że już potem mogli wysyłać bez potwierdzenia (wiadomo).

„Wymaga. Tak samo jak dokładne przeczytanie artykułu przed dodaniem komentarza ;-)”

Przeczytanie artykułu wymaga potwierdzenia SMSem? [mspanc]

Janusz: i wlasnie dlatego jednak czytanie sms jest wazne, na tym polega wartosc sms, ze czytajac, mozesz sie przed taka sytuacja uratowac,

dar_ek: wlasnie jest bardzo jasno napisane – podrzucili strone, ktora sugeruje, ze zmienia sie numer rachunku, tymczasem jest to operacja utworzenia nowego odbiorcy zdefiniowanego, a w sms przyjdzie pewnie definicja odbiorcy zdefiniowanego, a w niej numer obecny, oraz “nowy” – czyli podstawiony,

@PK: “Wymaga. Tak samo jak dokładne przeczytanie artykułu przed dodaniem komentarza ;-)”

Jak widać w komentarzu powyżej, jest to raczej wolna wola komentującego.

Dobrze, że zmieniłem mojego tp-linka na linksysa xDD

kiepski żart ;p

dlaczego żart? sprawdziłem swój router linksysa tym narzędziem od Orange i według niego mój router jest bezpieczny.

Niezły numer! Przestroga aby zawsze patrzyć a URL aplikacji prze akceptacją czegokolwiek. Info posłane danej.

No zaraz, z tym odbiorcą zdefiniowany, to chyba tak nie działa. Do dodania odbiorcy zaufanego też potrzebny jest kod SMS, więc jeśli czytelnik robił to na podstawionej stronie, to atakujący nie mógł tego zrobić na prawdziwej stronie banku, nawet jeśli dysponował danymi do logowania.

Oczywiście, że mógł. Wchodzisz na podstawioną stronę i podajesz mi login i hasło. Wrzucam Cię na to co widać w screenshocie i odtwarzam na twoim koncie w mBanku (mam login i hasło!) wszystko to, co robisz na mojej fejkowej stronie. A na fejku rzecz jasna cię proszę o dodanie zaufanego odbiorcy.

Tak, ale klient wpisał na podstawionej stronie hasło sms, które zobaczyli atakujący i wpisali na prawdziwej stronie:)

jak bys mial dobra rzesze prawnikow to bys ta kase odzyskal od producenta routera

Zgoda, ale musialbys wpierw miec te kase na dobrych prawnikow, a to nie jest kwestia paru tysiecy zlotych, a o wiele wiekszej sumy, a ponadto UDOWODNIC, ze poniosles wymierne straty w wysokosci xxxxxxxxx złotych. Co juz bylo by ciezsze :)

… i mieć pewność, że w instrukcji routera nie było napisane, że producent nie odpowiada za szkody powstałe w wyniku udostępnienia panelu administracyjnego na interfejsie WAN-owskim.

Co z tego, że producent coś sobie napisał. W sklepach swego czasu też pisali, że “po odejściu od kasy reklamację nie będą uwzględniane”, albo “Nie przyjmujemy reklamacji po upływie tygodnia od zakupu”

Nawet mi gościa nie żal, przecież soctech na jaki sie nabrał jest na maksa kretyński. Z takim pacjentem nie trzeba nawet dziurawego routera zresztą.

na kazdego kolej przychodzi – nawet na kretynski sposob.. Ciebie tez ktos podejdzie i dokola inni beda sie smiac ! zal za podejscie ludzi do spraw innych

Wymaga, ale ofiara została tak zmanipulowana że nie zauważyła że przekazuje login, hasło i treść sms poprzez spreparowaną stronę oszustów, który to sms zostaje po kilku sekundach użyty do zmiany jednego z odbiorców zdefiniowanych przez przestępców na “poprawnej” stronie mbanku. Później ofiara już poprzez “prawidłową” stronę mbanku robi przelew nie na ten rachunek co trzeba – rachunek przestępców.

W skrócie sms zostaje wyłudzony poprzez spreparowaną stronkę i zaraz użyty a ofiara nie jest niczego świadoma dopóki nie przychodzi powtórne wezwanie do zapłaty.

na kazdego kolej przychodzi – nawet na kretynski sposob.. Ciebie tez ktos podejdzie i dokola inni beda sie smiac ! zal za podejscie ludzi do spraw innych

Zgadzam sie, pozatym czesto np. mnie sie zdarza wychodzic juz z domu, albo bedac mega spiacym a przelew musi byc zrobiony i wtedy nawet sie nie zastanawiam, czy adres w pasku url jest ok czy nie i czy strona wyglada na taka jak zawsze…

Nie będę cytował Einstein’a na temat intelektu ofiary, ale IMHO atakujący sami sobie strzelili w stopę komunikatem “odbiorca zdefiniowany”, a on mimo wszystko dał się nabrać. Na koniec warto przyjrzeć się paskowi ulubionych zakładek oraz otwartych okien poszkodowanego, widać, że chłopak myśli… redakcja mogła oszczędzić mu publicznego ośmieszenia.

No tak nikt nie moze uzywac fejsa. Nie miec w zakladce stron dla swojego dziecka i nie mowiac po co komu strona np dekoracji – a moze to firma ktora prowadzi ten czlowiek. Aaaa SEXI SUKIENKA hmmm przeciez jak ktos ma firme z dekoracjami moze tez prowadzi sprzedaz ciuchow na allegro? A moze najbardziej boli PEJA. Tak on jest bleeeee ale polowa spoleczenstwa slucha tego. Ocena osoby pi zakladkach Zal…..

Dobrym zwyczajem jest ujawnianie tyle informacji ile jest niezbędne do przedstawienia bądź wykonania jakiejś czynności, no ale nie będę tego tłumaczył ludziom korzystającym z “fejsa”, bo dla nich prywatna informacja i tak nie ma najmniejszego znaczenia. Przykro mi Panie Januszu, że lekcja z podstaw bezpieczeństwa kosztowała Pana 16 000, ale najwidoczniej była potrzebna – wystawienie routera w świat to taki hardware’owy “fejsbuk”.

Ja tu widzę większy problem – zostały 2 miesiące a tu ciągle Windows XP!

xp nie jest uzywany przezemnie.. jest to pierwszy komputer ktory mialem dostepny z systemem. atak z kradzieza pojawil sie na win7

i naprawde ocenianie po tym co widoczne jest bezsensowne i wogole nie dotyczy sprawy

Ten numer ze skryptem aby pomóc ludziom jest nielegalny ale tylko dla zwykłych kowalskich, bo jak zrobi to jakaś amerykańska, potężna korporacja to dziwnym trafem nikt z “wymiaru sprawiedliwości” tym się nie interesuje, wszyscy chowają głowy i rżną głupa, że niby nie rozumieją co wogóle się stało…:)

Wg mnie trochę podejrzane było sama technika wyłudzenia wiadomości SMS – kto każe na siłę definiować kolejnego odbiorcę zdefiniowanego pod groźbą (bo tak to brzmi) że kasa nie będzie wpływać na konto i to na konto firmowe? Którego to przestój kilka dni może oznaczać straty? Tylko oszuści…

Zresztą ssl kreseczka (ssl-) też zdradził dużo – ale tego można było jeszcze nie zauważyć.

Ja akurat coś z informatyką mam wspólnego i mam głowę na karku, ale się nie wymądrzam bo to kasy nie wróci.

Btw. sync (mam u nich konto) chociaż ma napisane na co zwrócić uwagę podczas logowania: https://online.sync.pl/ib/login.html

a mbank woli dizajn i reklamy:

https://online.mbank.pl/pl/Login

To mówi samo za siebie czy warto dalej z nimi współpracować, a ich strona jest po prostu wysmarowana jakimiś nikomu nie potrzebnymi modelami.

O aktualnych trendach w dizajnie i usability nie będę dyskutował ;) natomiast warto zauważyć, że większość trojanów, które w tej chwili operują na rynku wycina ze stron wszelkie informacje o bezpieczeństwie (czyli ofiara wchodząc na stronę banku nie zobaczy informacji “nasz bank nigdy nie prosi o podawanie haseł… sprawdzaj certyfikaty… itd.”)

Czy wystarczy zmienić router, by nie było problemu? Nie jestem “obcykana” w informatycznych sprawach, jestem raczej samoukiem i szczerze powiedziawszy nie zwróciłabym uwagi na “SSL-“, czy “ssl-“, bądź jeszcze jakiekolwiek inne kombinacje złożone z tych liter. Ważne jest dla mnie np. to, że na mojej stronie banku widnieje informacja o nie wysyłaniu sms-ów i nie podawaniu jakichkolwiek danych. Za każdym razem loguję się w ten sam sposób, a gdy moja strona nie wygląda, tak jak zawsze, to po prostu dzwonię do banku w celu ustalenia, jaka jest tego przyczyna. Tu przecież chodzi o nasze pieniądze i za każdym razem trzeba być ostrożnym, bo wiemy, że liczba przestępstw internetowych w naszym kraju wzrasta z roku na rok. Dzięki za dodatkowe ostrzeżenie. ;) Pozdrawiam :)

hm, a ten wielki header ‘Bezpieczeństwo’ pod formularzem logowania do mBanku? :)

8.8.8.8 i 8.8.4.4 — o ile nie boisz się inwigilacji ze strony Google

a co z OpenDNS?

http://www.opendns.com/opendns-ip-addresses/

OpenDNS IP Addresses

208.67.222.222

208.67.220.220

Z OpenDNS powolny internet.

Cloudflare?

https://1.1.1.1/dns/

Jest jeszcze ciekawsza opcja dla dzieciaków

Malware and Adult Content

Primary DNS: 1.1.1.3

Secondary DNS: 1.0.0.3

https://blog.cloudflare.com/introducing-1-1-1-1-for-families/

martwię się że ten artykuł jest za trudny dla mojej żony ;/

czyli lepiej w skarpecie kasę trzymać. bo widzę, że na współpracę ze strony banku też nie ma co liczyć. od 3 do 12 miesięcy od razu sobie zastrzegają. a jak ja miałam 1,60 zł zadłużenia to się domagali żeby uregulować. Następnym razem im odpiszę, że to atak na konto i żebyśmy to wyjaśnili przez prokuraturę.

U mnie Kozumi.. sam nie mogę się w nim połapać a co dopiero hackiery ;)

Tak przy okazji, ale związane z tematem. W jaki sposób można monitorować ustawienia routera i wyczaić zmianę w jego konfiguracji. Oczywiście bez ciągłego zaglądania do konfiguracji routera lub śledzenia sysloga?

Zależy od tego, co na tym routerze masz zainstalowane. Zamów sobie u informatyka skrypt, który po każdym włączeniu komputera będzie logował się do panelu administracyjnego i ładował konfigurację z pliku. Wada: 30 sekund mielenia konfiguracji przez router. /s

Ale takie rozwiązanie nic nie da, bo pomiędzy wgraniami konfiguracji atakujący może zrobić wszystko i nadal o tym nic nie będziesz wiedział. Zakładam, że na routerze jest standard co daje producent. A może przy alternatywnym oprogramowaniu jest coś do monitoringu ustawień?

Dlatego dodałem /s.

dd-wrt pozwala na informowanie o wszelkich zmianach:

http://www.dd-wrt.com/wiki/index.php/Useful_Scripts#Other_Useful_Misc._Scripts

W open source’owych firmware’ach możesz dodać sobie cron joba i monitorować dowolną aktywność i wysyłać sobie sygnały w postaci e-mailów, migających kontrolek itp.

Jak ktoś posiada nie standardowy firmware (DD-WRT, Open-WRT, czy każdy inny), raczej może czuć się bezpiecznie (chociaż to pojęcie względne).

Z tej prostej przyczyny że ‘domyślnie’ nie ma konta ‘Supp0rt’ czy innych wynalazków pomocniczych i w razie draki, zostaje tylko dostęp fizyczny do rutera (np ‘Eth-0’ jako console link).

Nie wiem czy wpisywanie DNSa na sztywno coś da. Jeżeli ktoś ma dostęp do routera to może przekierować ruch z danego IP na inny.

Następny akapit, Watsonie.

Po odpaleniu tuzina powiązanych linków nie doczytałem go. Mea culpa

DNSCrypt – jesli dobrze mysle – powinien byc odpowiedzia na takie zagrozenie. Komputer odwoluje sie do lokalnego 127.0.0.1 “DNSa”, a ten dopiero do docelowego w formie szyfrowanej (cos jak proxy). Nie wyobrazam sobie kombinacji, jakie by byly potrzebne aby cos takiego przejac. Tzn. wyobrazam sobie, ale watpie aby komus sie chcialo przy tak niewielkich potencjalnych zyskach.

Oj tam, trzeba mieć trochę zdrowego rozsądku. Nie trzeba być ekspertem, żeby zerknąć na pasek czy zgadza się certyfikat. A jak nie zawsze to przynajmniej jak jakieś “dziwne” komunikaty wyskakują. Ale mam wrażenie, że osobom, które się dają na nie złapać nic nie pomoże :| Ataki w takiej czy innej postaci zawsze będą, a najlepszą ochroną jest nasz własny mózg.

Ja tam jeszcze rozumiem nie zauważyć, że coś nie tak jest z certyfikatem, nabrać się na tekst wiadomości. Ale jak cholera można nie przeczytać SMSa w którym jest pięć słów na krzyż i zawsze (przynajmniej w mBanku) piszę, czego dotyczy hasło…

Co jak co, ale jeśli chodzi o pieniądze to już chociaż w tym przypadku można by się poświęcić i użyć tą trudną sztukę czytania.

Tak jak ekipa Niebezpiecznika uważam, że by to było złe – nie można czegoś robić za użytkownika. Lepiej każdą stronę www przekierować do tego newsa – wtedy użytkownik sam naprawi błąd ]:->

Serio? :D

https://niebezpiecznik.pl/post/masz-router-linksysa-masz-problem/

Wlasnie mam zamiar kupic router TP-LINK i mam do was dwa pytania:

1. Od razu bede instalowal Open-WRT, czy to pomoże?

2.Czy korzystajac z VPN (openvpn) jestem podatny na ten atak z DNS? Wewnetrznie w tunelu korzystam chyba z serwera DNS dostawcy VPN, wiec podmiana na routerze nie powinna mi zaszkodzic;)

1. Tak.

2. Nie

Teoretycznie “mirrorowanie” działań ofiary nie było konieczne – wystarczyło pod byle pretekstem poprosić o ponowne zalogowanie (już po przejęciu hasła) – minimalnie zwiększa to ryzyko wpadki, ale też umożliwia pracę bez synchronizacji z ofiarą.

Inaczej atakujący musieliby pełnić dyżur 24/7, żeby nie przegapić właściwego momentu ;)

Pewną trudność mogłoby jedynie stanowić “naprawienie” DNS-ów, bo jakiś prosty redirect mógłby spowodować ostrzeżenie w przeglądarce…

Jak się nad tym dłużej zastanowić, to ponowne uwierzytelnienie musiało nastąpić…

W końcu ofiara zalogowała się do swojego konta w konkretnym celu (np. sprawdzenia stanu czy dokonania przelewu) – wyświetlenie w fałszywym interfejsie wiarygodnych danych byłoby co najmniej bardzo skomplikowane… (oskryptowanie oryginalnego interfejsu + “przepisywanie” w czasie rzeczywistym stron na złośliwym serwerze)

Skoro więc i tak trzeba użytkownika jeszcze raz uwierzytelnić, najlepiej robić to od razu (by zminimalizować czas korzystania z “podejrzanego” adresu)

Swoją drogą ciekawe w jaki sposób następuje przekierowanie do prawdziwego serwisu…

Z punktu widzenia ostrzeżeń przeglądarki najbezpieczniejszy byłby pewnie link (“kliknij tu, by zalogować się w nowym serwisie transakcyjnym”, czy coś w tym stylu – da się to w miarę uwiarygodnić używając argumentu “łączenia banków”) – może więc przeglądarka wysyła przy okazji nagłówek http referer, który mbank mógłby wyłapywać w prawdziwym serwisie transakcyjnym?

przelew zostal wykonany o 12.35 gdzie mnie jzu nie bylo w domu. od 1,5 godziny.

Wtedy “hackerzy” mieli już Twoje dane do logowania, więc nie musiało im się spieszyć…

Pytanie tylko, czy po zobaczeniu fałszywego komunikatu na początku musiałeś się jeszcze raz logować, by operacji dopisania numeru konta dokonać już w prawdziwym interfejsie mbanku…

Nazwijmy strony X – oryginalna banku, Y – “złodziejska”.

Biorąc pod uwage kwotę 16tys. można spokojnie zakupić VPSy w Rosji i Rumunii, stworzyć kopię strony + skrypt, który po zalogowaniu się klienta na stronie Y skrypt loguje się na stronie X i pobiera dane o kontach. Na stronie Y wyświetlane zostają klientowi wszystkie dane konta. Pozostałe operacje jak historia czy moje konto działają na tej samej zasadzie.

Potem najważniejsze – jeżeli klient na stronie Y wejdzie w przelew, ustawi wszystkie dane i kliknie wyślij to skrypt na X nie robi tego samego, tylko ładnie dodanie np. zaufanego odbiorcę lub wykonuje ten przelew – jednak na inne konto.

W kwocie 16 tys. można bez problemu taki przekręt przygotować i to do tego stopnia zaawansowania, że w głowie się nie mieści. Takie technologie jak node.js potrafią nieźle namieszać i pomóc złodziejom w takich sytuacjach. Przedstawiony scenariusz dałoby się zmieścić w mniej niż 300 linijkach kodu pod node.js i w paru dniach pracy (zaledwie). Dodając do tego oskryptowanie hackowania routerów i podmiany wszystkie + przekierowanie ruchu też skryptowo – automat zarabiający dla nas pieniążki bez naszej ingerencji.

Tu metoda jak zabezpieczyć router tp-link, po tym status po skanowaniu przez orange zmienił się na bezpieczny:) Szkoda, że nie znalazłem tego w linkowanych wpisach o tej dziurze… http://www.tp-link.com.pl/article/?faqid=308

Od kiedy panel zdalnego zarządzania jest “dziurą”? Przeczytaj raz jeszcze “linkowane wpisy” wraz z komentarzami, znajdziesz tam wiele przydatnych informacji.

@NoWay Moze od wtedy, ze dziala, mimo ze jest wylaczony?

To nie czepialstwo, ale znalazłem literówkę:

“można pokoać …socjotechniką”

Świetny artykuł.

tak, to jest czepialstwo ;)

Kevin Mittnick powtarzał: najsłabszym ogniwem jest zawsze człowiek. Szczerze mówiąc zupełnie nie rozumiem komunikatu podstawionego przez atakujących na stronie mBanku – wiem że łatwo się mądrzyć patrząc z boku, ale po prostu aż w oczy kole, że coś jest nie halo, więc jeśli jeszcze nie spojrzałem na “kłódeczkę”, to po zobaczeniu takiego paszkwila na pewno bym to zrobił i zobaczył, że adres jest z dupy. Nie rozumiem też po co ludziom dostęp do panelu admina z zewnątrz – a domyślnie jest to chyba wyłączone, więc umyślnie sobie to włączyli

Winę należy na kogoś zwalić ważne żeby nie srać pod siebie… zły router, zły bank, ważne, że ja zrobiłem wszystko żeby uniknąć niebezpieczeństwa. Pal sześć, że ktoś mnie prosi o jednorazowe kody transakcyjne bez wykonania przeze mnie żadnej czynności… no ale to bank prosi… co tam, że mogą robić wszystko na Twoim koncie “bez” Twojej zgody (zapisy w umowie) ważne, że tym razem grzecznie poprosili.

Chyba we wszystkich routerach, a napewno w TPLinkach i Asusach dostęp zdalny z WAN jest wyłączony (IP dostępu ustawione na 0.0.0.0) i trzeba go samemu załączyć poprzez wpisanie ip zdalnego komputera lub wpisanie 255.255.255.255 aby dać dostęp wszystkim.

@artur Tu chodzi o ostatnio odkrytego chinskiego backdoora.

@Tom: najpierw zdaj sobie sprawę z tego jaki odsetek ludzi rzeczywiście wie od czego jest kłódka w pasku przeglądarki i co się liczy w bezpiecznej sesji podczas logowania a potem pisz takie bzdury. 9/10 osób z mojego otoczenia nie ma w ogóle o tym zielonego pojęcia.

…żeby patrzyli czy jest “kłódeczka” – to ostatnie zdanie idealnie zakańcza cały wpis. Warto tutaj podkreślić, że w tym wypadku winny był błąd w routerze, ale tak naprawdę podłączając się do cudzego wifi – czy to sąsiadów, czy znajomych, w pracy lub na uczelni, a może galerii czy większym sklepie jesteśmy narażeni na dokładnie to samo – bo to nie nasza sieć, to nie my jesteśmy administratorami – dlatego ta mała zielona kłódeczka to jednak nasza jedna z największych linii obrony w takiej sytuacji :)

Ale kto korzysta ze strony banku na uczelni albo w galerii?

Korzystać z DNS od Google? No ludzie :)

dziurawych jest wiele mionów w polsce sprawdćie na shodanie mi już po 50 stronie nie chciało się sprawdzać do 50 każdy był dziurawy tak samo inne państwa

A co masz może jakies inne alternatywy darmowe ludziu? Oprócz OpenDNS?

Czy faktycznie kłódeczka wystarczy? Ja wchodzę na stronę mojego banku, przy kłódce widzę jego nazwę a jak najadę myszą to pojawia się nazwa urzędu certyfikującego. Czy jednak możliwe byłoby zarejestrowanie takiej samej nazwy w innym urzędzie? Wtedy pojawiłaby się kłódka i nazwa banku (bo przeglądarka miałaby klucz tego urzędu) ale w rzeczywistości adres ip byłby inny. Napiszcie proszę, czy taki scenariusz jest możliwy.

Istnieje możliwość rejestracji “weryfikujących się” certyfikatów SSL nawet za darmo – ale należy mieć kontrolę nad prawdziwą domeną (potwierdzenie własności poprzez e-mail).

Ja nie mam takich problemów, bo przelewy zanoszę sam do banku i nie korzystam z przelewów internetowych. Pomimo usilnych zabiegów ze strony banku. Poprosiłem ich o pismo w którym zagwarantują mi 100% bezpieczeństwo takich transakcji. Do tej pory milczą a to już będzie z dziesięć lat.

Na marginesie – istotna informacja.

Pewnie starszy matematyk z Francji udowodnił twierdzenie Riemanna. Na razie nie jest to rozgłaszane, ponieważ jak wiecie wszystkie klucze oparte są o liczby pierwsze. Podpowiem tylko, że ta prosta to odcinek bardzo wielkiego okręgu.

Znając życie, NSA już to ma.

„jak wiecie wszystkie klucze oparte są o liczby pierwsze.”

A kryptografia oparta o krzywe eliptyczne?

PS: Widzę, że od jakiegoś czasu nie ma już moderacji komentarzy przed publikacją.

Stracił 16.000 przez dziurawy ruter

Stracił 500.000 przez dziurę w budżecie i podatki :-)…

e tam, wcale nie musieli naklaniac czlowieka do zdefiniowania “Zaufanego odbiorcy przelewu” przeciez czlowiek mogl samodzielnie wpisac kod z sms poniewaz widzial w przegladarce przelew jaki sam chcial wykonac a atakujacy uzyli jego kodu do wykonania swojej transakcji.

pozdr.

tux

ale sms jest jednorazowy. konto musi być identyczne

nowy format numeru rachunku bankowego (ze względu na jakąs tam fuzję, niewazne) a nowy ‘odbiorca zdefiniowany’ przyporządkowany na tym koncie to są dwie rózne sprawy, na moje oko. Jak jedno można zmieniac ustwiając drugie? Nie rozumiem.

No rzecz w tym, że nie można (wogóle nie ma nowych kont – nic nie zmieniają z tej okazji w banku). To tylko złodzieje wcisnęli taki kit użytkownikowi i ten dał się nabrać.

Podane DNS wciąż działają i mBank.pl przekierowuje na http://ssl-.www.mbank.com.pl

(sprawdzane na maszynie wirtualnej)

95.211.241.94, 95.211.205.5

Oczywiście na tych złośliwych DNS-ach SSH działa na standardowym porcie 22 i na dodatek nie jest zabezpieczone żadnym firewallem.

A nie wystarczy sprawdzać przy każdym połączeniu z bankiem czy jest włączona SSL-ka? Ja sobie tak skonfigurowałem firefoxa, że gdy jest niewłaściwy certyfikat lub jakikolwiek z nim problem, ma zablokować dostęp do strony… Tak parę razy miałem w Alior Banku, a też korzystam z TPlinka. Teraz problemu nie mam korzystam albo z swojego VPN-a w dedyku, albo na cyber ghost vpn. Zawsze gdy jest SSL na serwerze, to się włącza… Sam mam kilka stron z SSLkami, np mmodbo.com

Dobry żart. Uśmiałem się nieziemsko :))

Dla niekumatych – taki atak nie jest możliwy z prostego powodu: protokół TCP/IP v.6 automatycznie blokuje przekierowania DNS w locie.

Jeśli ktoś usilnie chciałby wyczyścić konto przez dziurę w routerze to jedyną możliwością jest podmiana fizyczna routera na przerobiony. Legalnie zajmuje się tym CIA i NSA, w Polsce NASK.

Większość nadal korzysta z IPv4, a strona mBanku nie używa IPv6.

Hehe… znawca…. od kiedy to głównym protokołem jest v6 ? Dla kumatych – Pan “Żoliborz” nie zna się na niczym. Swoją droga ktoś może mi wyjaśnić jak tcp/ip v6 blokuje przekierowania dns ? skoro na routerze ustawie 8.8.8.8 (ew. dostanę z automatu) a potem sam sobie zmienię na 4.4.4.4 to v6 mi to wykryje ?

OK włamania włamaniami, rutery podatne, ale najpierw ktoś musi się połączyć z siecią żeby połączyć się z panelem?

co za frajerstwo… nie bronię tu złodziei, ale okradziony popełnił tyle błędów, że inaczej to się nie mogło skończyć.

Nie jestem pewien czy dobrze zrozumiałem, czy taki dodatek:

https://niebezpiecznik.pl/post/https-everywhere-dodatek-do-firefoksa/

zabezpiecza przed tego typu atakiem? Oczywiście po skonfigurowaniu żeby mbank działał po https.

Wsystkie banki po zalogowaniu działają w protokole secure – https

mBank i jego g*wniane procedury bezpieczenstwa. Zasada w bankowosci elektronicznej jest prosta: nie ma tokena, nie ma banku i KAZDA operacja z palca. No, ale oczywiscie jeszcze wiecej smsikow i karteczek-zdrapek – bo tak taniej i modniej.

BTW: a Niebezpiecznik, zamiast reklamowac szpiegujacego Googla moglby zareklamowac OpenDNS z DNSCrypt (co dodatkowo zabezpiecza ruch i utrudnia takie hocki-klocki jak w powyzszym artykule). Oczywiscie, za OpenDNSem tez ktos stoi – nie mam watpliwosci – ale jednak nie jest to bandyckie Google. O DNSCrypt malo kto slyszal, a sprawa powinan byc domyslnym ustawieniem komputera (no, ale wiadomo: wtedy byloby to utrudnieniem dla roznych agencyjek rzadowych).

Brawo – wyśliłeś nowe zasady bezpieczeństwa.

Jak nie lubisz googla albo niebezpiecznika albo wp.pl to ich nie używaj.

Open dns jest marny i powolny – ponieważ jest ‘open’ i nie ma kasy na serwery. Jak zaczną zarabiać na tym interesie jak np. canonical na pozornie darmowym linuksie to może będą konkurencyjni, na razie to nisza dla pasjonatów.

To OpenDNS nie dokleja już reklam? Ja go pamiętam z czasów, kiedy nie dość, że był powolny (chyba, że łączyłeś się z USA) to jeszcze wrzucał własne reklamy.

@artur – nowe zasady, bo nie uzywam uslugodawcow blisko zwiazanych z NSA i szyfruje polaczenia z DNSami? Na glowe upadles?

@fksa – ??? Powolny w jakim sensie? OpenDNS ma serwery na calym swiecie system.opendns.com i dzialaja one swietnie, wlacznie z lokalnymi wpisami np. od Netii (czyli netiowskie redirektory na YT dzialaja – a to juz bardzo niezle, sam sprawdz jak sie zachowuja rozne DNSy redirector.c.youtube.com/report_mapping). Reklamy, jakie reklamy?! Jak niby DNS mialby je doklejac, u licha? (pomijam sytuacje, gdy wpiszesz blednie adres strony, wtedy sa male tekst-boxy reklamowe i info “strony nie ma”).

To teraz powiedz mi misiu złoty przed czym chroni cię w tym przypadku token? Jeśli goście przechwytują zapytania w czasie rzeczywistym, to złapią się na okienko czasowe tokena. Dodatkową wadą większości tokenów jest to, że nie wiesz co potwierdzasz – gdyby facet używał tokena jego poziom bezpieczeństwa byłby _mniejszy_ i obyłoby się nawet bez social engineeringu; wystarczyłoby poczekać na pierwszą transakcję potwierdzaną hasłem.

W opisywanym przypadku wszystko się składa na słabość e-bankowości w wydaniu mbanku w połączeniu z podatnymi na atak routerami.

Po raz kolejny można się przekonać o słabym pomyśle jakim jest możliwość definiowania zaufanych użytkowników w panelu mbanku. Taka opcja to proszenie się o kłopoty i moim zdaniem bank powinien zablokować taki feature bo to jest po prostu niebezpieczne.

Druga sprawa to mega chciwość BRE który nie daje tokenów. Każda operacja powinna być potwierdzana jednorazowym kodem i nie byłoby sprawy.

chm, cos Cie zaslepilo? nie zauwazyles, ze w innych bankach jest ten sam problem? tam tez mozna definiowac sobie przelewy, jako odbiorcow, szablony – jak zwal, tak zwal…

a o tokenach kontra sms lub karta kodow jednorazowych mozna dlugo … jak ktos nie czyta sms, to nic go nie uratuje, a tokeny jak nie generuja kodow na podstawie danych ktore w nie wklepujesz (tych samych co w przelew), to nie beda nic, a nic lepsze od kodow papierowych

…”tam tez mozna definiowac sobie przelewy, jako odbiorcow, szablony” i nic nie zrobisz, bo kazda operacje musisz potwierdzic. mBank to parodia banku i pisze to po raz KTORYS Z RZEDU na Niebiezpieczniku. Jakos dziwnym trafem mBank jest najczestszym “bankowym gosciem” na tej stronie – no ale pewnie w/g Ciebie to przypadek, spisek i plamy na Sloncu. To przeciez taki fajny bank – tak pan w TV mowil.

Trasho: bzdura – w inteligo mozna zdefiniowac przelew zdefiniowany tak, ze podczas wykonywania nic nie potwierdzasz kodem. W Aliorze szablon mozna oznaczyc jako zaufany i tez podczas wykonywania nie bedzie potwierdzany. To sa te ktore znam bo konto mam. Ale to wystarczy, zeby dowiesc, ze Twoje odsadzanie mBanku od czci i wiary jest oparte na przeslankach niemerytorycznych.

Mimo wszystko ten system ma lukę i póki co jest spora szansa, że z kont X liczby klientów banków zostanie wytransferowana kasa. Ja zauważę, że jest coś nie tak z certyfikatami lub ostatecznie że DNSy są podmienione w modemie ale dla mojej matki i sporej ilości zwykłych użytkowników to może być nie do wychwycenia.

Bank może najszybciej zareagować blokując możliwość definiowania zaufanych użytkowników. Ktoś powie, że to przesada ale jak się okazuje jest to słaby punkt bo jeśli dzisiaj da się wejść do TP-linków i innego badziewia to jutro może się okazać że Cisco, Linksys, Zyxel i inne modemo-routery też są podatne na włam z zewnątrz.

Porządny bank wypłaciłby kasę temu klientowi i wyciągnął wnioski z tego przypadku. Jak będą czekać na zmianę firmware w tych wszystkich modemach lub reakcję ISPów to w międzyczasie sporo kasy zostanie skradzione.

@Pepe Przperaszam, ale sadzilem, ze rozmawiamy powaznie. Inteligo? Co nastepne – Polbank, Sygma? Przeciez to sa instytucje o zerowej wiarygodnosci rynkowej – jeden wielki syf. Jezeli trzymasz w nich pieniadze, to lepiej juz zacznij uzywac skarpetki – bezpieczniej.

@Pepe Jeszcze musze dopisac – mBank, Alior i Inteligo (uzywania tego banku nie pojmuje, skoro jest oferta PKO BP) korzystasz z NAJGORSZYCH bankow w Polsce, one w moich oczach nie roznia sie od parabankow. Nie potrafie zrozumiec, jak mozna byc tak niepowaznym w stozunku do swoich pieniedzy (aby nie uzyc mocniejszego slowa). Ludzie, reklamy Wam mozgi wypraly.

@TrashO2: głupiś.

1. “Odbiorcy zdefiniowani” czy jak tam zwał a banku X czy Y to pożyteczna funkcja. Używać nie musisz. Zresztą bankowości internetowej też używać nie musisz, i raczej nie powinieneś, jeśli nie kapujesz.

2. Nawet jakby nie było tej funksji, to złodzieje po prostu złożyliby zlecenie przelewu z użyciem przejętych danych uwierzytelniających – skoro ofiara dała się nabrać na podanie im kodu przesłąnego SMSem.

3. Token sprzętowy lub programowy (typu bazowanego na czasie, czy “kalkulatorek” challenge-response), karteczka czy zrapka są MNIEJ bezpieczne od wiadomości SMS. W wiadomości jest opisana operacja, którą kod potwierdza – jeśli użytkownik nie czyta, co podpisuje, to jego problem. Kod z tokena itp. nie zawiera informacji dla użytkownika, jaka operacja jest potwierdzana!

@Malgond

1) A skad jasnowidzu wiesz, ze uzywam? To o mnie ten artykul? Gwarantuje ze nie uzywam i nie jestem bohaterem sprawy. Widze tez, wlasnie po powyzszej sprawie, jak jest to “bezpieczna i uzyteczna” funckja. Ty, Malgond, z faktami lepiej nie dyskutuj, bo z faktami dyskutuje tylko jedna grupa ludzi.

2) Znowu dywagacje z sufitu. Ty nawet wiesz co by bylo, gdyby bylo inaczej. Jasnowidz.

3) Napisze krotko: LOL. Faktycznie, system otwarty, zalezny od infrastruktury operatorow GSM, przechodzacy otwartym tekstem na kazdym etapie przesylania i korzystajacy z calkowicie niezabezpieczonego terminala (a tym jest typowa komorka) jest bezpieczniejszy od tokena (ze nie wspomne, o tokenach z klawiaturka). Musisz te swoje rewelacje przeslac do RSA i wszystkich organizacji (z wojskiem wlacznie). Napisz im, ze po cholere inwestuja grube miliony dolarow/euro w zamkniete procedury dostepu – wszak wystarczy komoreczka, co musi byc prawda, bo pan w reklamie TV tak powidzial.

Dobra rada – jak bedziesz chcial kiedys jeszcze “blysnac” swoim intelektem i wiedza, blyskaj na Onecie – tam Ci uwierza, a i idioty tez z siebie nie zrobisz.

@TrashO2: ja tez bardzo Cie przepraszam, ze Cie tak urazilem, ze nagle czepiasz sie tego gdzie trzymam pieniadze, zamiast merytorycznie odniesc sie do tego, ze udowodnilem Ci, ze mylisz sie co do tego ze tylko mBank ma “tak zle wykonane przelewy zdefiniowane”.

ps

napisalem ze tam mam konta, bo je mam (sa bezplatne, nikt nie nakazuje ich zamykac :D), dlatego moge wiarygodnie sprawdzic jak co gdzie dziala.

ps 2

w BZWBK tez jest wybor, czy odbiorca zdefiniowany ma miec operacje potwierdzane czy nie – czyli sytuacja taka sama

@TrashO2:

jeszcze musze dopisac – napisales:

> (uzywania tego banku nie pojmuje, skoro jest oferta PKO BP)

alez to bardzo proste: w inteligo nie place za prowadzenie rachunku, w PKO BP musialem placic, potem Szymon Majewski mnie nie przekonal zeby wykonac wysilek pojscia do oddzialu i to zmienic – po co, skoro nie place?

Witam, mnie okradli na 9 tysięcy , straszny bank

OPERATORZY zablokujcie porty zdalnego zarządzania dla zagrożonych routerów i wystawcie stronę komunikat na serwerach proxy aby właściciele poprawili konfiguracje. Pseudo działania zaradcze poprzez wystawienie strony skryptu do sprawdzenia czy nasze urządzenie jest zagrożone jest tym samym co ogłoszenie na przystanku “Jak masz router, który tak wygląda to jesteś zagrożony!”. Działanie musi być masowe bo nieświadomość jest masowa!

Moi rodzice dostali od operatora router widoczny na zewnątrz i z hasłami na poziomi admin1. Co gorsza to niby potrzebne, bo ISP się loguje i zmienia ustawienia kiedy to konieczne;/

1) dlatego mj ojciec zawsze sprawdza fingerprint :)

2) ustawienie innych DNSow w kompie nie pomoze, jesli “hacker” zrobil forwarding na swoje DNSy. Fakt ze pewnie wiekszosc routerow out-of-the-box tego nie umozliwia ;)

Na szczęście debetu mi nie ukradną :)

Nie rozumiem postawy banków w sprawie włamywania się i okradania kont swoich klientów. Przecież istnieją skuteczne sposoby na ochronę połaczeń klientów z serwisami transakcyjnymi. Okej jest tego duuużo.. przynajmniej trochę za dużo dla przeciętnego kowalskiego nie znającego się na programowaniu i połączeń internetowych. Ale dlaczego banki nie wypuszczą własnych oprogramowań, które będa nas chronić przed atakami? Czy nie mają aż takiej odwagi żeby wziąć “na siebie” całkowitą odpowiedzialność? Czy też jest im to “na rękę”?

Ta, już widzę Bank Spółdzielczy piszący własnego OSa.

@marcin Fakt BS jest bankiem biednym, ale z moich doswiadczen moge powiedziec, ze tam ludzie autentycznie sie staraja. Support i IT zawsze byly uzyteczne na tyle, ile to bylo w mozliwosciach, osoby kulturalne, moze nie jezdzace “furami” za grube miliony ale poziom zawsze na tip top.

Opps, mialo byc do @c.

Oh, na pewno się starają i oglądając IT niektórych tych banków to były lepiej ogarniętę niż bankowych molochów, ale celem mojego komentarza było jednak wyśmianie pomysłu pt. “niech banki piszą własny soft”, a nie BŚów.

BPH od lat, oprócz uwierzytelniania smsem, wymagało podpisania dyspozycji również wystawianym przez nich kluczem programowym, wskutek czego nawet mało rozgarnięte osoby chroniłoby to przed ww. atakiem. Ale oczywiście kilka miesięcy temu zrezygnowali z tego rozwiązania, zostawiając sam sms… Brawo :|

Bo taniej. Szmaaaaal, kaaaaasa, nie klienci, nie ludzie, nie zasady (o morlanosci i etyce litosciwnie nawet nie wspomne – ups, wspomnialem), a tylko i wylacznie $ i €.

Jak zwykle zawiódł czynnik ludzki. Jestem w stanie zrozumieć, że przy logowaniu (może rutyna, pośpiech itd.) mógł nie zauważyć “kłódeczki”, ale już na etapie kiedy dostał komunikat, że musi potwierdzić odbiorcę zdefiniowanego na rachunek zupełnie mu nie znany, powinna mu się zaświecić lampka i powinien przynajmniej spojrzeć, czy to aby na pewno, jest strona Banku.

Przykład ten niestety pokazuje również słabość dwuskładnikowego uwierzytelniania (w tym przypadku kody SMS), które uważane są powszechnie za gwarancję bezpieczeństwa realizacji zleceń w bankowości elektronicznej. Wydaje się, że również w przypadku innych metod uwierzytelniania np. token RSA, token typu “kalkulator” np. VASCO (nie wspominając już o wynalazkach typu zdrapka, lista kodów jednorazowych itd.) teoretycznie dało by się przeprowadzić podobny atak (moc socjotechniki).

Jedyną metodą uwierzytelnienia/autoryzacji, która w tym przypadku nie zawiodła by jest podpis elektroniczny, notabene stosowany przez wiele Banków dla klientów Biznesowych.

Reasumując wniosek jest jeden: należy się pilnować na każdym kroku (szczególnie jeżeli chodzi o nasze pieniądze).

W czym ci pomoże podpis, jeśli nie wiesz co podpisujesz?

Wadą 2FA z SMS-ami jest to, że rozmaite kiddies już rozpracowały (jeszcze nie u nas, ale pewnie wkrótce) procedury w BOK amerykańskich operatorów komórkowych – goście używając zdobytych gdzie indziej danych poufnych/personalnych byli np. w stanie zadzwonić na infolinię, ustawić przekierowanie SMS i połączeń na inny numer – i całe dwuskładnikowe uwierzytelnianie szlag trafił.

Swoja drogą jest jeszcze jeden aspekt tej sprawy, jeżeli dostajemy router od ISP, który daje go na czas trwania umowy i defacto odpowiada za sprawność routera bo my nie mamy pełni do niego praw. Kto ponosi odpowiedzialność za to że urządzenie nie było zaktualizowane i posiadało błąd pozwalający na atak Man-in-the-middle. Zastanawiam się czy można oskarżyć ISP o straty materialne spowodowane działaniem osób trzecich z przyczyny nienależytego zabezpieczenia elementu infrastruktury ISP jakim był ich router.

Dokładnie o tym samym pomyślałem. Jako że ISP dostarcza router-modem w ramach usługi teleinformatycznej to ponosi tak samo odpowiedzialność za sprzęt dostarczany użytkownikowi. Teraz, jeśli sprzęt nie spełnia podstawowych wymogów zapewniających bezpieczeństwo (tak jak w przypadku tych podatnych na atak z internetu) to w konsekwencji naraża klienta na straty finansowe. Klient nie musi wiedzieć jak zabezpieczyć ten modem. To powinien być ISP który sam wymieni je na bezpieczne lub dokona updeatu softu czy ustawi niestandardowe hasło i zabezpieczy przed dostępem z zewnątrz. Ci którzy zostali okradzeni a dostali jeden z tych modemów od ISP powinni się mocno zastanowić nad wytoczeniem procesu ISPom.

1 czlowiek raczej nie ma tu za dużo do powiedzienia ale pozew zbiorowy od 1200000 poszkodowanych to już zauważalny głos w dyskusji

A czy jeśli w takim routerze od dostawcy (DSL z TP) pozmieniam domyślne hasło admina (normalnie niedostępne userowi) i ustawienia dostępu do routera z zewnątrz, czy coś mi za to grozi (poza zwiększeniem sobie bezpieczeństwa)? Czy może się tak zdarzyć, że w pewnym momencie internet “się skończy”?

Facet dał się zrobić w balona bo zrobił to, czego przestępcy nie mogli zrobić. Zalogował się i ustawił tego zaufanego odbiorcę. To pokazuje, że naszym największym wrogiem jest niewiedza i my sami.

Mam ten router, przy domyślnej konfiguracji świeci panelem na internet…

Mało tego sporo ludzi jedyne co zmienia w konfiguracji routera to login i hasło do neostrady a reszty nie rusza, nie trudno znaleźć router świecący domyślnym loginem na internet. A to jak widać może sporo kosztować.

1 szlowiek raczej nie ma tu za dużo do powiedzienia ale pozew zbiorowy od 1200000 poszkodowanych to już zauważalny głos w dyskusji

A jak się ma sprawa z bezpieczeństwem CellPipe2013 hehehe…

witam,

co do dziurawego routera tp linka:

-skaner orange pokazywał mi że mój router jest dostępny z internetu, czyli ogólnie jest podatny na ataki

-na stronie tp linka http://www.tp-link.com.pl/article/?faqid=308 jest opis jak wyłączyć zdalne zarządzenie routerem przez WAN

-zrobiłem u siebie wszystko według tych instrukcji

-teraz skaner orange pokazuje ze jestem bezpieczny, nie ma dostępu z sieci WAN

Czy takie działanie wystarczy?

wystarczy, że zmienisz port z 8080 na inny i ten lipny skaner też pokaże, że jesteś bezpieczny, co wcale nie musi polegać na prawdzie

czy mbank ma dwuskładnikowe uwierzytelnianie?

Jeżeli chodzi o przelewy tak. Logowanie na nr konta i hasło oraz SMS z kodem jednorazowym do potwierdzania operacji

Przecieƶ wystarczy czytać smsa – jest tam napisane jaka akcja jest potwierdzana przez podany kod…

Przecież “przeczytał” że chodzi o dodanie nowego konta i dostał wyjaśnienie że to niejako miał być nowy format numeru konta.

Co pomoże ustawienie DNS 8.8.8.8 na stacji roboczej jeśli shakowany router przekieruje ruch z 8.8.8.8 na inny host?

Nic. I o tym jest kolejny akapit po sugestji dot. DNS-ów Google’a.

No jednak coś da, bo już nie będzie to takie proste

“…aczkolwiek jego użycie wymaga już od atakującego o wiele większego wysiłku i niekiedy znaczącej modyfikacji oprogramowania na routerze, co może nie być możliwe zdalnie. ”

DNS jest w pierwszej kolejności brany ze stacji, a jeśli tam jest ustawione pobieranie automatyczne to ciągnie od dostawcy (czyli z routera). Jak masz na stacji ustawiony DNS to ten z routera jest ignorowany. No i atakujący musi się trochę bardziej wysilić by go przejąć.

Haha! Podobna próba ataku na wymienionych routerach miała miejsce około 3-4 lat temu. Pracowałem wtedy na infolinii i zaczęły się telefony ze zgłoszeniami o braku wyświetlania stron pomimo połączenia z Internetem. Wtedy jednak goście przeprowadzający atak nie spodziewali się że ich podstawione serwery DNS “oberwą” tak wielkim ruchem i po prostu padły! Szkoda, że już wtedy nie zostały opracowane odpowiednie procedury i zabezpieczenia.

Tylko że nie jestem pewien czy to problem zaatakowanego routera ADSL. No chyba że ktoś mi zmienił oprogramowanie w routerze. DNS 5.45.75.36 mój router dostaję z połączenia z TPSA! Nie ma ich wpisanych ręcznie w routerze. Zaraz sprawdzę co podaje mi router jak nie będzie połączony z netem oraz po pokaże mi inny modem. A może ktoś się włamał na modemy TPSA?

Pozdrawiam

Upsss… w TP-Linkach kolesie zmieniają na stałe DNS. Nawet bez podpiętej TPSA dalej jest ten fałszywy, nawet jak się go wyłączy na 5 minut. To jednak nie wina tpsa. Pomaga tylko reset do ustawień fabrycznych i zaprogramowanie od nowa.

Pozdrawiam

Szkoda, że nie można edytować postów. Jeszcze jedna uwaga. Te łajzy przełączają kartę sieciową w TP-Linku na ‘promiscuous mode’. Nie wiem jak do działa na routerach ADSL ale najwyraźniej lubią dużo podsłuchiwać. Można przechwytywać pakiety z sieli lokalnej przez ADSL w promiscuous mode czy robią to w innym niecnym celu? Mnie DNSy mniej martwią bo mam na kompie wpisane na stałe, ale promiscuous jest mniej zabawny.

Pozdrawiam

TD-W8901G

Jak już wcześniej było wymienione totalnie podatny na atak.

Gdy przeczytałem o problemie zmieniłem ustawienia ACL, ale nie resetowałem ustawień i nie sprawdziłem innych. Dopiero gdy dziś internet czasami nie działał, sprawdziłem DNS i było ustawione “5.45.75.36”.

Wgrałem najnowszy firmware i ustawienia fabryczne, potem ACL, SPI.

Konta w mbanku nie mam i żadnej innej dziwnej aktywności nie zauważyłem. Mam nadzieję że nie będzie już problemów.

Mnie tez chcieli zalatwic z mbankiem. Na szczescie po zalogowaniu na strone banku nie zrobilem zadnego przelewu i zauwazylem brak certyfikatu. Zaraz po tym jak sie wylogowalem, sms z mbanku ze ktos probuje sie wlamac. W poszukiwaniach o co kaman znalazlem ta stronke i temat o dziurach w routerach. Oczywiscie moj tp-link dziurawy i dnsy pozmieniane, zrobilem co trzeba i certyfikaty nagle ozyly :]. Dzieki waszej stronce poczulem sie troche bezpieczniej. Dobra robota pozdrawiam.

Podeślij treść tego SMS-a od mBanku pls

@TrashO2

A czy Ty w ogóle wiesz jaka jest definicja para banku? Czy wiesz czym się rozni bankowosc internetowa od tradycyjnej? Ręce opadają.

jak to sprawdzić ten tp-link? nie umiem za bardzo

jeszcze wczoraj miałem u siebie taki DNS: 5.45.75.36 !!!!! WTF

Dokładnej tresci nie pamietam ale cos w stylu : kanał internetowy został zablokowany, proba włamania na konto, sprawdz komputer pod katem wirusow. Pozniej zadzwonilem i pozmienialem juz dostep z automatu

mam pytanie odnośnie innych dziur (np. https://niebezpiecznik.pl/post/masz-router-tp-linka-mozesz-miec-problem/?similarpost, podobnych dziur i nie zabezpieczonych routerów, które umożliwiają obejście hasła do panelu administracyjnego jest mnóstwo)- wszędzie jest mowa, że wyłączenie dostępu do wana rozwiązuje problem – a co to za problem napisać prosty skrypt w jakimś jquery, który wysyła http requesty np. zmieniające dnsy / dostęp do wana (zazwyczaj panel administracyjny domyślnie ma adres ip np. 192.168.1.1) i “skłonienie” użytkownika na wejście na spreparowaną strone?

To napisz, dowiesz się wtedy co to jest SOP ;-)

[…] Dziś wielu Polaków posiadających internet od Orange (TP SA) miało “problem z dostępem do internetu”. Tę odważną decyzję o nałożeniu blokady podjął dział bezpieczeństwa Orange. I bardzo dobrze. Ci klienci, którzy zostali “odcięci” są bowiem zhackowani — ktoś, włamał im się na routery Wi-Fi za pomocą opisywanej przez nas ostatnio poważnej dziury i podmienił DNS-y na takie, które przekierowują na fałszywe strony banków. Kilka dni temu opisaliśmy historię jednej z ofiar, która w ten sposób straciła 16 000 PLN. […]

Napisane zostało już dużo o wadliwych routerach ale niech ktoś w końcu napisze co kupić żeby było dobre i bezpieczne !!!!!!!!! Wszyscy to tacy świetni “fachowcy” ale nie ma nic konkretnego !!! Napiszcie jakie routery polecacie !!!!!!!!!!!

witam,ja odrazu wywaliłem tego tp linka ,kolego nie kupuj z połki madein PL ,bo to smieci sa.

Ja kupiłem terminatora za 700zł bez reklam poszukaj takiego juz od 200zł i bedie dobry pamietaj zeby był ADSL a nie XADSL

TP-Link jest produkowany w Polsce?

Wczoraj, tj. 5 lutego moja kartą wirtualną mBanku dokonano czterech transakcji nieautoryzowanych.

Straciłem ok 1500pln, a bank umywa ręce, karta wirtualna nie jest ubezpieczona i być nie może, tylko kredytowe.

mBank super bank ;)

koniec z tym bankiem

To walsnie nas utwierdza w przekonaniu ze online banking nie jest bezpieczny … gdyby banki nie byly takie chytre to juz dawno by dostarczyly generatory kodow kazdemu klientowi ak to ma miejsce w UK . Mam 3 konta i do kazdego konta posiadam generator kodu – i co z tego ze hakier przejmie moj router jak nie bedzie w stanie wygenerowac kodow. Swego czasu z polskiego banku otrzymywalem liste hasel a teraz postanowili to ulatwic ale chyba hakerom i przesylaja halsa telefonicznie.

tu bank nie ma nic do rzeczy, hasla sa przechwytywane po wpisaniu prxex ciebie na podstawionej stronie i to ty im je udostepnoasz.

Ludzie zacznjcie czytac artkuly a nia tylko kawalek. To jest ewdentna wina i niedopatrzenie uzytkownika, ktory przekonfigurowal swoj router a potem nie sprawdzil z jaka strona sie polaczyl.

Halo! Sam przekonfigurowal router? Moze sam jeszcze zrobil sobie ‘man in the middle attack’?

Ja nie rozumiesz tematu to lepiej sie nie wypowiadaj. Tem problem wynika z kilku glownych czynnikow-slabosci.

– tanie i z zaimplementowanym backdoorem routero modemy (isp kupil i dal badziewie)

– zly z zalozenia system weryfikacji i uwierzytelniania poprzez wiadomosc tekstowa oparta o siec gsm (polskie banki nie chca dac tokenow z klawiatura)

– mozliwosc tworzenia zaufanych kont do przelewow bez autoryzacji

– na koncu mozna wspomniec o bledzie czy nieuwadze uzytkownika koncowego

@kopyto

Zgaduję, że artur pisząc, że użytkownik sam “przekonfigurował swój router” miał na myśli to, że ów użytkownik zmienił domyślne ustawienie “nie pozwalaj na dostęp do panelu administracyjnego z WAN” na “pozwalaj (…)”. Po co grzebał przy tej opcji w pierwszej kolejności?

Przecież te modemo-routery standardowo przychodzą otwarte na WAN od ISPa. Większość użytkowników nawet nie wiem że można na nie wejść z zewnątrz.

Dla zainteresowanych instrukcja od tp-link’a do zmiany ustawień routera zamykających dostęp do routera z internetów: http://www.tp-link.com.pl/article/?faqid=568

nie znam routera, ktory mialby firmowo skanfigurowany dostep z wan, co nie znaczy, ze takich nie ma.

A co pomoze token przy ataku mim?

Jesli nawet jest tam backdoor to nie zostal w tym przypadku wykorzystany. Bo i po co jak sam podajesz im na tacy haslo?

Mozliwosc tworzenia kont zdefiniowanych jest dla mnie wygodna i raczej nie zalozylbym takigo konta na prosbe banku, a napewno bylbym b. ostrozny – to zdala smierdzi social engeneering.

Poczytaj o sieciach i roli resolverow na serwerach dns.

Ja miałem podobny problem z dziurami systemowymi które są przerabiane. Np: system JG w którym jest sporo błędów i dziur wyszukuje tylko podane hasła po przez kodowane strony.

Posiadając serwer + domene na home.pl przez pewien okres miałem podmieniane DNSy co kilka dni z linkami do gier. ( wchodząc na swoją stronę – przekierowywało mnie na gry) Home.pl też rozkładało ręce na to i juz po kilku dniach nawet nie chcieli przyjmować reklamacji na to samo.

Sytuacja się zmieniła gdy cały przebieg ponownego podpiecią swoich DNSów wykonałem z komputera gdzie było zainstalowany poprawny system bez udziwnień.

W Alior Sync to raczej niemożliwe – wydaje mi się, że przed takim rodzajem socjotechnicznego ataku chroni tzw. “obrazek bezpeiczeństwa”. Szansa, że oszuści trafią na dokładnie ten, który sobie zdefiniowałem dla konta jest jedna na kilkanaście…

Gdy 1 raz zobaczyłem tego newsa sprawdzając dns w netia spot nie były ustawione dzis z ciekawosci patrze i mam dns google ;) Administracja neti w swoich urzadzenia zmienia dns na bezpieczne ;D

Takie pytanie laika, jeśli atakujący podmienią stronę prawdziwą na swoją ale również szyfrowaną to wtedy chyba też pojawi się kłódeczka w przeglądarce ?

[…] Odkryto podatność CSRF w rotuterach Technicolor C7200, które — jak pisze nasz czytelnik “Tomecek” — są “masowo montowane przez UPC w Polsce i na świecie”. Podatność pozwala atakującemu na rekonfigurację ustawień routera (np. zmianę reguł firewalla, udostępnienie panelu zarządzania od strony internetu, albo reset do ustawień fabrycznych), a także uzyskanie do niego nieautoryzowanego dostępu. O tym, co może zrobić atakujący dysponujący nieautoryzowanym dostępem do routera Wi-Fi pisaliśmy niedawno w tekście pt. “Stracił 16 000 PLN bo miał dziurawy router“. […]

“Nieautoryzowana zmiana konfiguracji czyjegoś urządzenia, nawet w dobrej wierze, jest penalizowana przez polski Kodeks Karny (m.in. Art. 267 i 268(a)).”

Tak sobie myślę, czy decydująca w Microsoft osoba może zostać pociągnięta do odpowiedzialności za usunięcie oprogramowania, aby zlikwidować botnet Sefnit:

https://niebezpiecznik.pl/post/microsoft-skasowal-tor-a-z-komputerow-milionow-uzytkownikow-windowsa-w-ochronie-przed-botnetem/

Pomijam tu oczywiście “dobroć” takiego działania, oraz nie weryfikowałem zapisów umowy licencyjnej na MS Essentials, co może on usuwać.

Czyż to nie podpada pod te paragrafy? Może trzeba dołączyć do pytań do Prawnika?

Co do artykułu to mam pytanie.

Da się jakoś sprawdzić kto się logował do mojego rutera? Ruter zapisuje jakieś logi?

Ruter TP-LINK z WAN do kablówki.

Doprecyzuje pytanie. Chodziło mi oczywiście o logowanie do panelu rutera.

Dzisiaj przypadkowo odkryłem, że też miałem podmienione DNSy na 5.45.75.36 i 5.45.75.11.

W routerze TP-Link TD-W8901G.

W TL-WR340G, który jest podpięty do tamtego były tak samo zmienione z automatu.

[…] że są wyczuleni na pojawiające się w kolorystyce banku podejrzane komunikaty — w trakcie niedawnych ataków na routery, przestępcy naśladując komunikaty wewnętrzne banku (m.in. także mBanku) nakłonili kilka osób […]

[…] na klientów mBanku faktyczną sytuacją na rynku bankowości. W lutym informowaliśmy o wielu klientach mBanku którzy stracili kilkaset tysięcy złotych w wyniku podmiany przez przestępców ustawień DNS na ich domowych routerach TP-Linka — […]

[…] Niezbyt opłacalne/efektywne, prawda? Phishing z użyciem MitM lub malware na stacji jest jednak "trochę" lepszy. O, choćby taki: Stracił 16 000 PLN bo miał dziurawy router (…). […]

Nie mam 100% pewności, ale tego typu atak był próbowany i wobec mojego Techniocolora7200, ale mała darmowa aplikacja DesktopArmor wykryła podmiany i pozwoliła je zablokować.

Dodam i ja swoje trzy grosze….

192.99.14.132

Po raz kolejny mój TP LINK W8901G dostał taki DNS w prezencie.

http://whois.domaintools.com/192.99.14.132

dobry provider to podstawa :)

http://i60.tinypic.com/2n8d95c.jpg

http://oi60.tinypic.com/2n8d95c.jpg

[…] Dobry przykład tego typu ataków mieliśmy kilka miesięcy temu, kiedy przy pomocy dziury w oprogramowaniu routerów TP-Linka, atakujący wykradali hasło administracyjne do routera, a następnie logowali się na niego i jedyne co zmieniali, to ustawienia serwera DNS. Podstawiany przez nich DNS niektóre ze stron internetowych (głównie bankowe) rozwiązywał na fałszywe adresy IP. Niczego nieświadomi internauci oddawali przestępcom swoje loginy i hasła do kont bankowości internetowej i potem skarżyli się na kilkudziesięcio tysięczne straty finansowe. […]

[…] Misfortune Cookie to nazwa dziury, która ma dotykać 12 milionów domowych routerów (ok. 200 różnych modeli). Dzięki temu atakowi, intruz ma mieć możliwość zalogowania się na routerze jako administrator bez potrzeby znajomości hasła — a do czego to prowadzi, pisaliśmy już nie raz (por. stracił 16 000 PLN bo miał dziurawy router). […]

[…] Kiedy rozmawiamy o atakach na modemy nie można nie przywołać klasycznego numeru działającego na wszystkich “routerach”, czyli podmiany adresów IP dla serwerów DNS… (por. Stracił 16 000 o miał dziurawy router) […]

[…] później wyszło na jaw, że przy pomocy tej luki wielu Polaków straciło dziesiątki tysięcy złotych — atakujący wykradali hasła administratora, a następnie podstawiali swoje serwery DNS, […]

OpenWRT zapobiega takim atakom?

Dlaczego relomendujecie Googlowe 8.8.8.8, które najprawdopodobniej wykorzystuje to do profilowania użytkowników, zamiast nastawione na ochronę prywatności 1.1.1.1 czy 9.9.9.9?

[…] To możliwe i różne grupy regularnie skanują internet w poszukiwaniu dziurawych routerów (por. Ponad 1,2 milionów routerów Polaków można zhackować). Po przejęciu czyjegoś routera, sprawca ma możliwość korzystania z łącza internetowego […]