16/3/2023

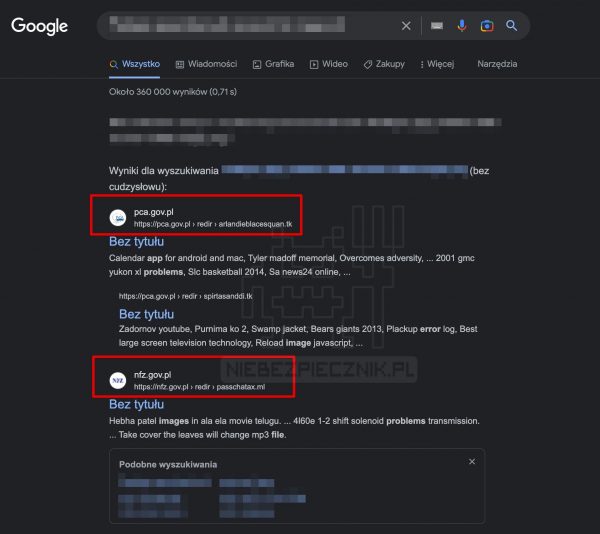

Wczoraj kilku naszych Czytelników zauważyło, że googlając za różnymi frazami (czasem niezbyt “legalnymi”), natykają się na wyniki z …polskich stron rządowych:

Po kliknięciu w wynik z domeny NFZ lądujemy na stronie, która informuje nas, że “4 dziewczyny chcą się z nami spotkać“. Niestety, musimy Was rozczarować — nie jest to nowa usługa NFZ poprawiająca samopoczucie schorowanych obywateli regeneracyjnym, prozdrowotnym masażem…

Wynik z Polskiego Centrum Akredytacji kieruje na mniej łagodne treści. Poniżej przedstawiamy zablurowany obrazek strony docelowej. Niech Wam wyobraźnia popracuje, w czym można było się na tej stronie poakredytować.

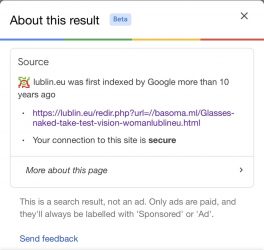

Na liście ofiar był też serwis lublin.eu, korzystający z hasła “miasto inspiracji“. Faktycznie, zdjęciami udostępnianymi przez “samotną matkę szukającą rozrywki” można było się nieźle zainspirować.

Szczęśliwie, wszystko wskazuje na to, że jedynym negatywnym skutkiem dla klikających w te linki były tylko przekierowania na strony “dla dorosłych”, a celem atakujących była chęć “spozycjonowania” tych serwisów w wyszukiwarkach.

Jeśli zastanawiacie się czy ten ktoś, kto nasze rządowe domeny tak mocno nadużył, miał nie tylko możliwość wykorzystania ich do złośliwych przekierowań, ale także posiadał zdolność odczytu danych z serwerów rządowych, to uspokajamy — osoby odpowiedzialne za kod rządowych serwisów internetowych twierdzą, że nie.

Jak doszło do tego ataku?

Każdy opisany wyżej serwis stoi pod kontrolą CMS-a o nazwie “Edito” autorstwa rzeszowskiej firmy Ideo, a za złośliwe przekierowania odpowiedzialny jest skrypt redir.php. Skutek, który zaobserwować można w wynikach wyszukiwania Google zazwyczaj oznacza, że:

Albo ktoś odkrył lukę w tym CMS-ie i zhackował korzystające z niego serwisy albo przejął uprawnienia użytkownika, który miał dostęp do zarządzania tymi serwisami.

Ale jest też trzecia opcja. Ktoś po prostu zauważył błąd typu “Open Redirect“, czyli możliwość umieszczenia dowolnego URL-a (także do serwisu dla dorosłych) jako parametr skryptu realizującego przekierowania (tu: redir.php). Edito CMS nie ogranicza gdzie może nastąpić przekierowanie z tego skryptu. SEO-spamerzy bardzo to lubią i często korzystają z takich “otwartych przekierowań”, zwłaszcza w serwisach rządowych, aby lepiej spozycjonować swoje strony. I jeśli dobrze rozumiemy odpowiedzi Krzysztofa Kawalca, Head IT / CTO odpowiedzialnego za CMS-a Edito, to właśnie z tą sytuacją mieliśmy do czynienia:

[Sytuacja] Dotyczy nieodpowiedniego (zewnętrznego) wykorzystania błędu funkcjonalności przekierowań w systemie. Jest to podatność, która wywoływana jest z zewnątrz systemu, dlatego nie możemy mówić o ataku jako takim. Pragniemy wyjaśnić, że nie doszło do włamania na serwery, czy do panelu Edito CMS, lecz został wykorzystany plik “redir.php” do przekierowania na złośliwe strony. (…) Ten plik występował w niewielkim odsetku projektów, które wymagały nietypowej obsługi przekierowań i związany był z modułem reklamowym.

Polskie Centrum Akredytacji potwierdziło, że natychmiast po pozyskaniu informacji o podatności plikdo przekierowań w całości usunęło, dodając, że plik ten znajdował się w instalacji systemu CMS, lecz nie był używany przez moduły funkcjonalne wykorzystywane w serwisie PCA. Odpowiedź NFZ nie dotarła do nas przed publikacją tego artykułu, ale kiedy dotrze, opublikujemy je w aktualizacji — nie spodziewamy się jednak, że tam wektor ataku był inny. Ale nawet gdyby był, to zauważmy że wspomniane strony to w większości głównie ulotki informacyjne. Nie są to systemy obsługujące użytkowników i wymagające logowania. Nawet gdyby okazało się, że błąd był poważniejszy i umożliwiał dostęp do zasobów serwerów, to incydenty nie powinny wpłynąć negatywnie na obywateli bo ich danych na tych stronach nie ma.

Aktualizacja (16.03.2023 16:25)

NFZ poinformowało, że plik redir.php już usunęło ze swojego serwera i zgłosiło incident do odpowiedniego CSIRT-u.

Błędów na stronach urzędów jest jeszcze wiele…

Na koniec przypomnijmy, że jakiś czas temu opisywaliśmy incydent związany z Krakowską Kartą Miejską także korzystającym z CMS Edito. Nieautoryzowany dostęp do danych był możliwy, bo hasłem administratora było “admin123“. Tłumaczono nam, że zastosowano “uproszczone hasło”, a przedstawiciel firmy Ideo wyznał, że incydent “był wynikiem braku włączenia w systemie wszystkich opcji zabezpieczających”. Mamy nadzieję, że obecne incydenty skłonią użytkowników CMS-a Edito do upewnienia się że wszystkie “opcje zabezpieczające” w swoich serwisach mają włączone, i że wszystkie nieużywane pliki (jak ten redir.php) są usunięte.

Przekierowywanie na stronki z “gorącymi mamuśkami” przez serwisy rządowe wygląda zabawnie, ale w przypadku ataku z ustawieniem przekierowań na strony wyłudzającą dane obywateli lub siejące dezinformacje, może być już mniej zabawnie…

Jak sprawdzić swój serwis internetowy pod kątem dziur?

Warto wykonać tzw. testy penetracyjne. Wiele nie kosztują, a mogą uratować przed poważną wpadką.

A jeśli jesteś programistą i chcesz nauczyć się jak wykrywać błędy w serwisach internetowych i jak je chronić przed atakami? Wpadnij na nasze dwudniowe, bestsellerowe, pełne praktyki szkolenie z “Atakowania i Ochrony Webaplikacji“. Ze względu na przydatność tego szkolenia w pracy, udział większości użytkowników finansują ich firmy.

Poniżej lista najbliższych terminów tego szkolenia:

ZDALNIE: 21-22 maja 2024r. — zostało 5 wolnych miejsc

Ostatnio ktoś zarejestrował się 23 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2399 PLN netto (do 26 kwietnia)

2699 PLN netto (od 27 kwietnia)

Warszawa: 27-28 maja 2024r. — zostało 6 wolnych miejsc

Ostatnio ktoś zarejestrował się 23 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2399 PLN netto (do 26 kwietnia)

2699 PLN netto (od 27 kwietnia)

Poznań: 12-13 czerwca 2024r. — zostało 8 wolnych miejsc

Ostatnio ktoś zarejestrował się 18 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2399 PLN netto (do 3 maja)

2699 PLN netto (od 4 maja)

Gdańsk: 17-18 czerwca 2024r. — zostało 9 wolnych miejsc

Ostatnio ktoś zarejestrował się 22 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2399 PLN netto (do 3 maja)

2699 PLN netto (od 4 maja)

Kraków: 15-16 lipca 2024r. — zostało 9 wolnych miejsc

Ostatnio ktoś zarejestrował się 25 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2399 PLN netto (do 10 maja)

2699 PLN netto (od 11 maja)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Przed chwilą szukałem czegoś o RPi pico i wynikach wyszukiwania znalazł sie nfz.gov.pl i lublin.eu :)))

wyszukiwarka od G płata figle ostatnio tj. np. Lendavske Gorice Slowenia nie istnieją dla niej, a wyświetla Gorlice i przy wynikach wyboru szukania jak się poklika na przemian Wyświetlam wyniki dla Lendavska Gorlice

Zamiast tego wyszukaj Lendavske Gorice. (chyba za 3. razem odpuszcza)

to już pokazuje cokolwiek

Chyba “zelazobeton slowenia” szukałem to głupoty pokazuje nic z drugiego słowa + błędy językowe i brak wyników raz spotkałem. Może ten bot się jeszcze uczy.

Nie zastanawia was fakt, że ten CMS nadal nie ma żadnego CVE…choć to nie pierwszy błąd w tym CMS?