4/1/2018

Dziś cały dzień aktualizowaliśmy nowe informacje dotyczące poważnej dziury w procesorach różnych producentów (ale przede wszystkim Intela). Informacji było wiele, ale z racji embarga, nie wszystko było wiadomo. Po godzinie 20:00 naszego czasu w sprawie dziury w końcy wypowiedział się Intel, którego akcje zaliczyły spory spadek. Intel zbagatelizował dziurę i Google chyba nie wytrzymało tego PR-u w wykonaniu Intela. Zespół bezpieczeństwa Google, a dokładnie Projekt Zero, postanowił więc złamać embargo i ujawnić szczegóły techniczne błędu i ataku. Słusznie.

Google ujawnia szczegóły i powagę dziury

Z bardziej ogólnego wpisu na blogu Google Security dowiadujemy się, że błąd odkryły niezależnie 3 zespoły, w tym badacza Google. Google błędy nazywa “serious security flaws” (teraz ci, którzy nie wierzyli w powagę problemu mogą już przestać śmieszkować). Błędy dotyczą wielu popularnych procesorów, także w AMD, choć trzeba przyznać, że problemy związane z tymi procesorami są mniej poważne niż w przypadku Intela i póki co zostały potwierdzone jedynie w niedomyślnych konfiguracjach pracy procesora (AMD PRO CPU, eBPF JIT włączone).

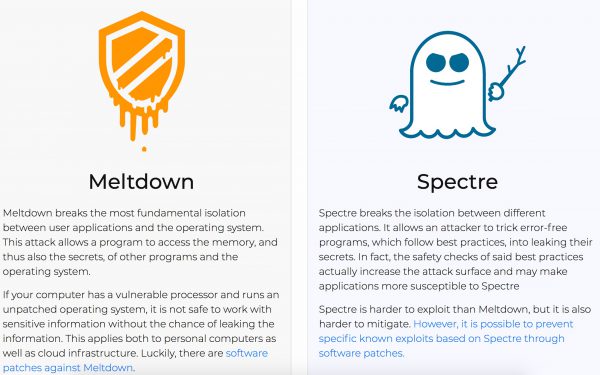

Badacze opublikowali dedykowaną stronę opisującą ten błąd: https://meltdownattack.com/ — wraz z logo (a jakże!):

Meltdown i Spectre

Google rozbija podatność na 2 ataki: Meltdown i Spectre. Jesteście gotowi na to, co strasznego (i potwierdzonego) za pomocą tych błędów można zrobić? To najpierw usiądźcie.

Meltdown and Spectre exploit critical vulnerabilities in modern processors. These hardware bugs allow programs to steal data which is currently processed on the computer. While programs are typically not permitted to read data from other programs, a malicious program can exploit Meltdown and Spectre to get hold of secrets stored in the memory of other running programs. This might include your passwords stored in a password manager or browser, your personal photos, emails, instant messages and even business-critical documents. Meltdown and Spectre work on personal computers, mobile devices, and in the cloud.

I bardziej technicznie:

The Project Zero researcher, Jann Horn, demonstrated that malicious actors could take advantage of speculative execution to read system memory that should have been inaccessible. For example, an unauthorized party may read sensitive information in the system’s memory such as passwords, encryption keys, or sensitive information open in applications.

Atak pozwala też na wyskakiwanie z wirtualnych maszyn:

Testing also showed that an attack running on one virtual machine was able to access the physical memory of the host machine, and through that, gain read-access to the memory of a different virtual machine on the same host.

Aby przeprowadzić atak na systemie-ofierze atakujący musi mieć możliwość uruchomienia swojego kodu. Są trzy wektory ataku — każdy może być przeprowadzony z uprawnieniami zwykłego użytkownika.

The Project Zero researchers discovered three methods (variants) of attack, which are effective under different conditions. All three attack variants can allow a process with normal user privileges to perform unauthorized reads of memory data, which may contain sensitive information such as passwords, cryptographic key material, etc.

Ale co najstraszniejsze, jednym z wektorów ataku może być złośliwy kod JavaScript umieszczony na stronie internetowej, który uzyska dostęp do danych z innych kart (domen) otwartych w przeglądarce. Można to efektywnie wykorzystać do kradzieży ciastek.

Co robić, jak żyć?

Tutaj znajdziecie listę urządzeń, oprogramowania i usług Google wraz ze wskazaniem czy są podatne, a jeśli tak — co należy zrobić.

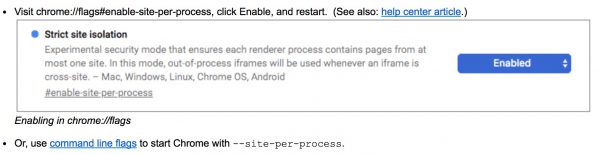

Przykładowo, użytkownicy przeglądarki Google Chrome powinni włączyć Site Isolation (osobne przestrzenie adresowe dla każdego z tabów).

Wpisz w pasku adresu: chrome://flags#enable-site-per-process i włącz oraz zrestartuj przeglądarkę

Google twierdzi, że prawie każdy jest podatny na ataki Meltdown i Spectre:

Every Intel processor which implements out-of-order execution is potentially affected, which is effectively every processor since 1995 (except Intel Itanium and Intel Atom before 2013). We successfully tested Meltdown on Intel processor generations released as early as 2011. Currently, we have only verified Meltdown on Intel processors. At the moment, it is unclear whether ARM and AMD processors are also affected by Meltdown.

(…)

Almost every system is affected by Spectre: Desktops, Laptops, Cloud Servers, as well as Smartphones. More specifically, all modern processors capable of keeping many instructions in flight are potentially vulnerable. In particular, we have verified Spectre on Intel, AMD, and ARM processors.

(…)

Cloud providers which use Intel CPUs and Xen PV as virtualization without having patches applied. Furthermore, cloud providers without real hardware virtualization, relying on containers that share one kernel, such as Docker, LXC, or OpenVZ are affected.

Google dodaje, że nie ma szans na to, aby sprawdzić, czy ktoś był/jest ich ofiarą. A że błąd został odkryty niezależnie przez aż 3 zespoły i w przypadku procesorów Intela istnieje od 2010 roku, to można przypuszczać, że od dawna może też być znany i wykorzystywany (bez śladu!) przez inne grupy.

No, to teraz zgodnie z zapowiedzią w poprzednim poście, sugerujemy jak najszybsze wgranie dostępnych patchy, jeśli jeszcze tego nie zrobiliście. Zmierzcie wydajność systemu przed i po zaaplikowaniu patchy — wciąż brakuje wiarygodnych danych o ile faktycznie spada wydajność w zależności od procesora i typu zadań. A potem patrzcie jak świat niebawem zacznie płonąć ;)

Na koniec przypominamy, że informacje o tym gdzie znaleźć patche i inne świeże informacje będziemy umieszczali, jak zwykle, w aktualizacjach tekstu głównego, które znajdziecie tutaj.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

czekamy na pozwy haha

Przecież wszystko zgodnie ze specyfikacja. Nie da się odczytać pamięci bezpośrednio. Odczytujesz pośrednio poprzez pomiar czasu, czyli w innej domenie, która nie jest gwarantowana.

Czyli z tego wynika, że aby przeprowadzić atak trzeba uruchomić malware na komputerze? Przecież po uruchomieniu malware jest milion innych rzeczy, które mogą się stać, więc podejrzenie pamięci innych procesów nie jest w takim przypadku dużo gorsze. Jeśli dobrze rozumiem, to ten błąd nie ma żadnego wpływu na użytkowników komputerów domowych, którzy nie używają maszyn wirtualnych. Jeśli jest inaczej (i jest na przykład możliwe przeprowadzenie ataku z poziomu skryptu js na jakiejś stronie) to przydałby się jakiś przykład takiego ataku w artykule.

“As a proof-of-concept, JavaScript code was written that, when run in the Google Chrome browser, allows JavaScript to read private memory from the process”

@Piotr Konieczny

Znaczy jest możliwe, że strona z JS wyciągnie mój klucz prywatny? A jak bardzo prawdoodobne? Tzn. czy taki złośliwy skrypt może “namierzyć się” na określoną informację, czy też czyta w ciemno, podobnie jak Heartbleed?

Tylko pytanie brzmi czy kod JS, który Google testowało był odpalony na standardowych flagach czy jak zwykle zmodyfikowali pół Chroma żeby udowodnić POC? Nie poruszam tematu Node.js, bo tam zapewne atak można przeprowadzić ‘od ręki’ ze względu na low level API.

Firefox od wersji 57 posiada “popsutą” precyzję działania kilku mechanizmów timingowych aby zredukować ryzyko wycieku informacji.

https://blog.mozilla.org/security/2018/01/03/mitigations-landing-new-class-timing-attack/

@kaper,

Możesz precyzyjnie wskazać jaki adres chcesz przeczytać. Tak więc, nie ma problemu nawet z brutalnym przejściem przez całą przestrzeń adresową by namierzyć to co się chce.

Tylko, że Malware żeby zaszkodził musi zostać uruchomiony z uprawnieniami administratora, a Meltdown może odczytywać dowolną pamięć na procesorach Intela nawet gdy jest uruchomiony z poziomu OGRANICZONEGO użytkownika. To jest znaczna różnica.

Malware uruchomiony na prawach użytkownika bardzo fajnie szyfruje pliki ;)

@Piotr Konieczny: Malware na prawach użytkownika szyfruje tylko pliki użytkownika. Nie dostanie się do plików do których nie ma praw. To jest ta różnica, że dzięki dziurze Meltdown, zaraza może dostać się do całej pamięci RAM, nawet do tej do której nie ma żadnych uprawnień.

Czy wiadomo jak idą prace nad tworzeniem łatek przez Microsoft i Apple?

Są gotowe a w przypadku Apple od 10.13.2 wdrożone. Sprawdź nasz poprzedni artykuł.

Udostępnione, na Windows wczoraj https://support.microsoft.com/en-us/help/4056892/windows-10-update-kb4056892

Na macOS częściowo w grudniu http://appleinsider.com/articles/18/01/03/apple-has-already-partially-implemented-fix-in-macos-for-kpti-intel-cpu-security-flaw

Jak nigdy wcześniej, na usta ciśnie się tylko jedno słowo…

Kurwa!

Android laguje po aktualizacji https://phandroid.com/2018/01/03/google-pixel-2-slowdown-lag-january-security-patch-update

Doczytałeś artykuł do końca. Mowa o tym, że lag jest spowodowany przez ręczne wgranie ostatniej łatki dla urządzeń. Update OTA nie powoduje problemów. Wystarczy też zrobić restart urządzenia jeśli update był robiony z pliku.

Witam, czy można prosić bardziej szczegółowe informacje jak uchronić swój komputer przed tego typu atakami. Jakie łatki zainstalować na jakie systemy, itd. Będę wdzięczny jakby było to bardziej czytelniejsze dla prostego użytkownika i po polsku.

Pozdrawiam

Przejrzałem papier o meltdown i faktycznie ten atak (tak jak parę poprzednich, może nie tak spektakularnych) opiera się na wnioskowaniu o zawartości cache na podstawie pomiaru czasu dostępu do pamięci. Ponawiam moje pytanie spod poprzedniego artykułu – czy byłoby jakimś problemem gdyby ograniczyć dokładność możliwego pomiaru czasu przez programy których się do tego wprost nie uprawni? Myślę że gdyby przynajmniej w przeglądarkach internetowych domyślnie zaokrąglać wynik funkcji window.performance.now() do pełnych milisekund to świat by się nie zawalił, a stałby się odrobinę bezpieczniejszy, bo ta rozdzielczość byłaby dla takich ataków bezużyteczna. Pewnie coś podobnego dałoby się wykombinować na poziomie maszyny wirtualnej.

Mozilla dokładnie to wprowadziła

https://blog.mozilla.org/security/2018/01/03/mitigations-landing-new-class-timing-attack/

Generalnie to zdaje się, że można nawet zablokować odczyt MSR przez nie uprzywilejowane programy i idąc dalej, zdaje się że można by emulować działanie instrukcji rdtsc i rdtscp.

Jest kilka problemów:

– jest spora szansa, że będzie to wszytko do ominięcia

– tego typu “tick countery” są używane w nieomal każdym programie, a ewentualnych skutków nikt nie jest w stanie przewidzieć

Przeglądarki tak ograniczają, tj. zaokrąglają wyniki pomiaru czasu, i… to nie wystarcza jak się okazuje bo da się zbudować mimo to wystarczająco dokładne timery: https://gruss.cc/files/fantastictimers.pdf

Ja bym z ciekawości posłał zapytanie do firm zajmujących się wytwarzaniem oprogramowania dla pożytku publicznego jakimi są duże polskie firmy informatyczne czy planują wprowadzić poprawki na swoich serwerach ;)

Ja ze swojej strony nie chciałbym wycieku moich danych związanych z zarobkami czy też chorobami.

Jak składasz PIT to każdy w US może to sprawdzić. Koleżanka miała staż w US, kupowała z mieszkaniem, a koleżanki do niej: “to ci sprawdzimy jakich będziesz mieć sąsiadów”.

Po co komu jakieś exploity do tego. Wystarczy zapytać kogoś kto pracuje w US.

Ciekaw jestem, czy Intel wyda nowe procesory dla każdej z generacji, które zastąpią te wadliwe, czy może wypuszczą nową serię niekompatybilną z OS Windows < Windows 10?

Co wówczas z Windows XP, Windows 7, 8 i innymi systemami?

Czy to jest polityczna zmowa Microsoftu i Intela, aby zwiększyć popularność Windows 10?

Tak. Zmówili się 30 lat temu żeby podbić sprzedaż win10 :v

Co ma Intel do Microsoftu?

Które nowe procesory Intela nie wspierają WinXP?

Jeżeli jeszcze używasz XP, to Meltdown czy Spectre są naprawdę najmniejszym z twoich problemów.

Nie muszą. Windows w zeszłym roku wydał oświadczenie w sprawie W7 w którym napisał, że z 2018 rokiem kończy wsparcie dla systemu i procesory intela od którejś generacji nie będą wspieranie na W7.

Mogli się zmówić nie na Win10, tylko na koniec możliwości przyspieszania nowych procesorów, i jakikolwiek Windows wtedy będzie, czy 10, czy 20 czy trzydzieści i pół. Takie zaplanowane postarzanie. A przy okazji mogli się sprzedać trzyliterowym agencjom.

>Co ma wintel do Microsoftu ?

https://pl.wikipedia.org/wiki/Wintel

A co z linuksami? Ktoś coś wie na ten temat? będą jakieś aktualizacje? Ktoś coś wie na ten temat?

są już łatki na linuxa. Więcej info o podatnych distro linucha i jak zainstalować łatke tutaj:

https://www.cyberciti.biz/faq/patch-meltdown-cpu-vulnerability-cve-2017-5754-linux/

Ciekawe, co z milionami niewspieranych Androidów …

Nic ;-) Ilu nie dostało łatki dla BlueBorne, który jest dość poważną luką, czy WPA2 PSK? Ile osób padło ofiarą eksploita wykorzystującego ww. bugi?

Kto by się na nich silił na Spectre, skoro mają 100 łatwiejszych do wyeksploitowania bugów?

Szukaj na LineageOS portu na swoje urządzenie. Proste ;)

Wiadomo może kiedy i czy wyjdzie łatka dla win8.1 i 7?

Nie planują takiej.

Jak mogą nie planować dla 8.1 skoro to wciąż wspierany system?

Już wyszły. Do starszych Windows Server również. Lista artykułów KB, skąd możesz ściągnąć te łątki jest tutaj: https://support.microsoft.com/en-us/help/4072698/windows-server-guidance-to-protect-against-the-speculative-execution

Jak masz Windows 8.1, to interesuje Ciebie ten sam numer KB, co dla Windows Server 2012 R2, w przypadku Win 7 interesuje Ciebie numer KB do Windows Server 2008 R2.

Czyli tak naprawdę są dwa błędy, a nie jeden.

KPTI zabezpiecza przed błędem Meltdown w procesorze Intela (póki co).

A co zabezpiecza przed Spectre?

Dzisiaj nic.

Spytam, bo nie potrafię znaleźć – czy jest już dostępna łatka dla Win 8.1? Tylko nie mówcie, że muszę się przesiąść na W10, żeby móc takową zainstalować. :X

Z ósemki najłatwiej się przesiąść. Toż to system równie nieudany jak Vista ;)

Musisz, nie planują latać 7 ani 8.1

Będą udostępnione łatki dla 7 i 8.1. Wystarczy wyguglać.

@Edi – nie wprowadzaj zamieszania i ludzi w błąd, jak wiesz trzy po trzy.

@Edi, wprowadzasz ludzi w błąd i opowiadasz bzdury!

https://support.microsoft.com/en-us/help/4072698/windows-server-guidance-to-protect-against-the-speculative-execution

tutaj info o łatkach do starszych systemów.

Info z Amazona (dotyczy aws)

https://aws.amazon.com/security/security-bulletins/AWS-2018-013/

Info dotyczące ARM ( trochę mało o tym napisaliście):

https://developer.arm.com/support/security-update

czyżby już tylko samo posiadanie włączonego smartfona ze starym kernelem było groźne :)

bluetooth wyłączony, smartfona nie wyłączę…

Ciekawe jak AMD po tych wpadkach Intela ( wcześniejsza z IME w Bios UEFI) skorzysta…

Mozilla też odniosła się do błędu:

https://blog.mozilla.org/security/2018/01/03/mitigations-landing-new-class-timing-attack/

Info od AMD na który wariant ataku są wrażliwe ich procesory

https://www.amd.com/en/corporate/speculative-execution

Pisanie, ze AMD jest podatne na rowni z Intelem jest nieprawda.

AMD jest podatne jedynie w specyficznym przypadku: “So for AMD, this appears to only impact Linux and FreeBSD users using an “APU” who’ve manually turned on the BPF JIT.”

Ponadto AMD jest calkowicie odporne na atak Meltdown.

Nikt nie wie jak bardzo AMD jest podatne na meltdown. Po prostu ma na tyle inną (bardziej skomplikowaną) logikę predykcji itd, że nikomu na razie nie udało się z powodzeniem przeprowadzić ataku. Mimo wszystko jednak, posiada wszystkie grzechy intela i zapewne jest to tylko kwestia czasu lub wycieku potrzebnych informacji ;]

> Mimo wszystko jednak, posiada wszystkie grzechy intela i zapewne jest to tylko kwestia czasu lub wycieku potrzebnych informacji ;]

A ten wniosek bazujesz na czymkolwiek poza własnoręcznie wyszlifowaną szklaną kulą?

> A ten wniosek bazujesz na czymkolwiek poza własnoręcznie wyszlifowaną szklaną kulą?

O co pytasz? Uzasadnienie masz w pierwszej części zdania. Procesory AMD działają zasadniczo podobnie do procesorów Intel-a i jedynym powodem dla którego nie udało się przeprowadzić ataków numer 2 i 3 jest ich inna logika stojąca za predykcją skoków.

> “O co pytasz? Uzasadnienie masz w pierwszej części zdania. Procesory AMD działają zasadniczo podobnie do procesorów Intel-a i jedynym powodem dla którego nie udało się przeprowadzić ataków numer 2 i 3 jest ich inna logika stojąca za predykcją skoków.”

Musisz wziąć pod uwagę, że predykcja skoków to nie wszystko (ładnie tak wszystko spłaszczać, nie?). Inżynier AMD ładnie to opisał: “The AMD microarchitecture

does not allow memory references, including speculative references, that

access higher privileged data when running in a lesser privileged mode

when that access would result in a page fault.”

Więc póki co różnice w architekturze procesorów AMD, wykluczają ten atak. Zresztą, nawet jak się okaże, że tego typu dziury istnieją, to na AMD włączasz sprzętowe szyfrowanie pamięci i masz to gdzieś. U Intela szyfrowania niestety brak :P

> Więc póki co różnice w architekturze procesorów AMD, wykluczają ten atak.

Przecież dokładnie to napisałem ;) Do tej pory nad problemem pracowało wąskie grono osób, teraz doszło “troszeczkę” więcej. Nie wiadomo co się z tego jeszcze może urodzić.

@adrb,

Myślę, że cokolwiek by się nie urodziło, atak wychodzący poza VM będzie i tak niemożliwy z faktu sprzętowego szyfrowania pamięci RAM przez kontroler pamięci.

KB4056892 jest dostępna i na razie po kilku testach mam mieszane uczucia, cinebench pokazuje delikatne wzrosty, natomiast rise of the tomb rider dostał 10 fps mniej. Test zrobiony na i7 6700.

Wasze easter eggi są genialne!

@wolny, dziś jest 04.01 a nie 01.04…

@Paweł zobacz na reklamę jaką serwują na stronie

To nie jest błąd, to jest “feature” na rzecz trzyliterowych amerykańskich agencji. Przypominam, że za Clintona zniesiono zakaz eksportu technologii informatycznych z kluczami większymi niż 56 bitów, ale jednocześnie wprowadzono wymóg, że (“dla dobra użytkownika oczywiście”) ma być możliwość “odzysku zgubionego hasła”. To jest w prawie USA, więc należało się tego spodziewać. Zrobiła się draka, bo pewnie odkryto, że nie tylko amerykańskie trzyliterowe organizacje zaczęły z tego korzystać, ale i rosyjskie oraz chińskie…

Ktoś się jeszcze śmieje z Rosjan, że do rządowych PCetów produkują swoje procesory, mimo że są 8x droższe od Inteli i o 1/3 wolniejsze?

“i o 1/3 wolniejsze?”

No nie wiem, czy wolniejsze.

Cytat z wiki:

“Elbrus 801-PC, wszedł do produkcji w 2017 roku. Procesor jest produkowany w procesie 22 nm i posiada 8 rdzeni taktowanych zegarem 1,3 GHz. Oferuje wydajność 250 GFLOPS”.

Przy 6 czy 60 GFLOPS Intela (w zależności od procesora) to te 250 GFLOPS nie tak mało.

Zatem ciekawe co Rosjanie “zaimplementowali nieoficjalnie” w procesorach swojej produkcji :) Jakoś nie wierzę, że oni teakże nie podążyli “amerykańską ścieżką” nadzoru nad użytkownikami :D

Moglibyście zaznaczyć, że procesory AMD są podatne tylko na 1 wariant, który przy ich procesorach występuje tylko na Linuxach I Unixach w bardzo specyficznych okolicznościach. I jest do naprawienia zwykłym, nieinwazyjnym patchem.

Nie ma w procesorach AMD możliwości wyjścia poza VM używając opisywanych tutaj podatności.

No ciekawe xen nie ma jeszcze łatki na całość:

https://xenbits.xen.org/xsa/advisory-254.html

Microsoft Azure przeprowadzilo aktualizacje i restarty wszystich VMs dzisiaj rano. Nawet nie wystosowalo jakiejkolwiek powiadomienia przed przystapieniem do aktualizacji.

Jest powiadomienie e-mail (a nawet dwa) – “Accelerated maintenance to address CPU vulnerability in your subscription”

a co z procesorami ryzen ??

“AMD states that its Ryzen processors have “an artificial intelligence neural network that learns to predict what future pathway an application will take based on past runs””.

Co oznacza, że realizacja rozgałęzień nie jest trywialna do przewidzenia. Aczkolwiek IMHO dużo to nie oznacza.

Mam proste pytanie.

Niewiele rozumiem z tej naukowej paplaniny, ale chcialbym sie dowiedziec…

Prywatnie posiadam Ryzen 7 1800X 4.00 GHz AM4 20 MB Cache 95 retail.

powinienem sie obawiac, jesli tak to czy sporo spadnie mi wydajnosc procesora po zainstalowaniu latki ?

Ps. jstem Ameba jest chodzi o wiedzie informatyczna.

z Gory dziekuje za odpowiedz

Najgorszy problem (Meltdown) Cię w tej chwili omija. Na Spectre nie ma w tej chwili pełnej łatki, pilnuj aktualizacji OS oraz BIOSu płyty.

Patrząc na reakcję Intela, zastanawia mnie czy to był faktycznie błąd, czy może świadoma implementacja z nakazu jakiejś agencji typu NSA itp ?

w jaki sposob moge sprawdzic spadek mocy mojego procesora. czy jest moze do tego jakis program ?

Benchmarkiem, cinebench albo inny, u mnie wynik przed patchem windy 618 pkt po patchu 598. Spadek 2% więc nie wiem o co to całe halo.

@Igor

Nie, no jasne, po co w ogóle temat ruszać, nic się nie stało bo u Ciebie 2% tylko.

a NSA ma swój własny procesor w procesorze :-)

https://hackaday.com/2017/12/11/what-you-need-to-know-about-the-intel-management-engine/

Ciekawe … nie wiedziałem o tym. Pytanie czy AMD też coś takiego posiada, jeżeli nie to kolejny minus Intela ;/

W AMD, w Zen jest cos podobnego, tj. PSP – ale w przeciwieństwie do ME można go z poziomu BIOS wyłączyć.

@Rafal

Z Ryzenem nie masz sie o co obawiac.

Mozliwy spadek wynika z tego, ze zapewne Windows wypusci latke ktora nie sprawdza producenta procesora, wiec moze sie uzytkownikom AMD oberwac za babol ze strony Intela.

Pod Linuxem rozroznili czy zainstalowany jest AMD czy Intel, wiec tam nie powinno byc zadnych spadkow wydajnosci.

Aby sprawdzic spowolnienie procesora stosuje sie przewaznie benchmarki. Wygogluj sobie “CPU Benchmark” :)

Panie… pomieszałeś zupełnie. Jest akurat dokładnie na odwrót. Łata w Linux Kernel (aktualnie) dotyka wszystkie procesory bez wyjątku, podczas gdy fix na Meltdown w Windows wykrywa rodzaj procesora i aplikuje tylko na zagrożone.

@Haos – czyli trzeba jakiś soft który spowoduje, że CPU przedstawi się jako cokolwiek tylko nie Intel i problem z głowy?

@Monter W teori… tylko ze ten soft musiałby być sterownikiem, odpalanym w trybie kernela. W tym momencie to i tak masz pełną kontrolę nad systemem i ta dyskusja przechodzi w tryb akademicki.

Do updejciku od amd http://www.amd.com/en/corporate/speculative-execution

To jak to jest w końcu, wystarczy wgrać łatkę systemową i/lub zmienić to ustawienie w chrome żeby być już niewrażliwym na te ataki? Czy to tylko półśrodki i trzeba wymienić procek żeby być w pełni bezpieczny? I co z routerami, jakie tam są procki, one też są na to podatne?

Cześć,

1. Dlaczego producenci nie oznaczyli łatek jako krytycznych? (sprawdzałem windows i vmware)

2. Nie ma na to żadnych wydanych exploitów?

3. Czy atak jest prawdopodobny poza warunkami laboratoryjnymi?

Pozdro

W przypadku ESXi przynajmniej, produkt nie jest podatny na Meltdown, a na Spectre nie ma chyba działającego PoC, stąd niższy priorytet.

Mam bardzo mieszane uczucia – z jednej strony na pewno bezpieczniej zainstalować łatkę. Z drugiej, dlaczego mamy się godzić na spowolnienie wydajności, w tym grach, nie z naszej (użytkowników końcowych) winy?

Już o to pytałem w poprzednim artykule, zapytam i tutaj – ktoś z Was z Windowsem 10 decyduje się nie instalować poprawki systemowej?

Czy jest jakikolwiek sposób, żeby się ‘załatać’ bez spowolnienia całego OS?

W grach mocno obciążających CPU spadki fpsów będą na pewno, bez dwóch zdań.

Póki co, spadki są spodziewane tam, gdzie jest dużo przełączeń kontekstów, więc np. w IO, czyli bazy danych. W grach nie ma tego tak dużo, chyba że sterownik by miał za dużo kodu na poziomie ring0, ale dzisiejsze sterowniki GPU raczej mają większość w userspace.

Które niby gry w dzisiejszych czasach “mocno” obciążają cpu. Gry w 90% odpalane są na karcie graficznej.

Ja nie będę wgrywał, bo mam Ryzena 7 1800X :D

Jeśli pogoda sprawi, że warunki na drodze będą bardzo kiepskie, to też będziesz rozumował w ten sposób: “Mam bardzo mieszane uczucia – z jednej strony na pewno bezpieczniej będzie jechać wolniej. Z drugiej, dlaczego mamy się godzić na wydłużenie czasu dotarcia na miejsce, w tym w drodze do pracy, nie z naszej (kierowców pojazdów) winy?”

@Fox – przyj…eś jak łysy grzywką o kant stołu. Odpal sobie jakąś grę i jednocześnie jakikolwiek program w tle, który będzie ci monitorował użycie CPU i GPU. Może być MSI Afterburner. Na moje oko to CPU ma jednak trochę większe użycie niż 10%. Jeśli to nie jest kompletny rupieć to rzadko osiąga się 100% obciążenia, ale już 50-60% często. GPU często pracuje na 100%. Ale CPU też ma co robić.

a czy taki stary procek jak XEON 5140 tez jest podatny?

wlasnie mam ten sam procesor, dzisiaj po pracy robie testy z latka i bez latki zobaczymy o ile wydajnosc spadnie :)

Czym polecacie zmierzenie wydajności?

Crystal Disk Mark, HD Tune, ATTO, AS SSD.

Czy Intel Atom N450 jest podatny na atak?

which is effectively every processor since 1995 (except Intel Itanium and Intel Atom before 2013) a w ARK jest Q1’10 czyli powinien być odporny.

Czy konsole są również podatne na ataki?

W konsolach są procesory AMD, więc dużo odporniejsze niż reszta. Poza tym na konsolach ląduje tylko to oprogramowanie, które jest ściśle kontrolowane przez Sony i Microsoft. Sam niczego tam nie wgrasz, nie uruchomisz. Konsolom nic nie grozi.

Po włączeniu site isolation nie ładuje się Gmail w Chrome. Można włączyć podstawowy widok HTML, ale ten standardowy nie działa. Zatrzymuje się na okienku ładowania.

Myślę, że to będzie wielka szansa Linuxa jeśli stworzy się dla niego mniej zasobożerną łatkę od windowsowej.

Po włączeniu Site Isolation w Chrome nie ładuje maila na gmailu.

U mnie na najnowszym chromie działa wszystko prawidłowo.

Bhyba pora pisać papiery procesowe o odszkodowanie do Intela. Ciekawe, kto ich kupi :)

Zdecydowanie — ludzie upgradują sprzęt na najdroższy, żeby dostać +30% wydajności, a teraz producent im mówi: obetnijcie sobie o 50%…

A co z jeżdżącymi komputerami(np: tesla)?

A gdzie te “Szczegóły techniczne”? Bo po przeczytaniu artykułu mam ogólny pogląd niezmącony znajomością szczegółów…

I przeczytałeś wszystkie podlinkowane serwisy i PDF-y?

Ktoś może wie czy procesory BCM (Broadcom) są podatne?

Rozpoczęto postępowanie przeciwko Intelowi za sprzedaż akcji po wykryciu błędów w procesorach. Ciekawe jak to się odbije na giełdzie.

https://www.businesswire.com/news/home/20180103006309/en/

A jak to jest z Xeonen W3680? On jest z pierwszego kwartału 2010 a Google twierdzi, że wszystkie procki 2011. Gdzie indziej jest napisane, że od 2010. To w końcu jak jest?

Jak to sie dzieje ze podatnosc nieznana szeroko przez 20+ lat na raz raportuja 3 rozne zrodla ?

Bo np NSA stwierdzila ze ma za maly dostep do danych ludzi .. albo ze swiadomosc ludzi wzrasta w zakresie bronienia sie przed “szpiegowaniem” wiec gremialnie doszli do wniosku ze musza bardziej przekonac do upgradowania prockow pod pretekstem drastycznych spadkow wydajnosci w obecnych … wiec licza ze duzo ludzi upgradnie sobie procki do nowych .. zgodnych z “wytycznymi” NSA .. gdzie wejscia tylne sa na tyle latwe i bogato wyposazone i mocno ukryte ze analitycy nie beda musieli kombinowac z exploitami na inne stare procki zeby dostac to co chca .. ulatwienie zycia wszystkim .. ;)

Moze po prostu stwierdzili ze na rynku jest duzo starych prockow a ludzie nie spiesza sie do ich wymiany .. wiec zastosujmy stara radziecka metode argumentacji .. zastrasz ze to koniec swiata a pozniej sprzedaj lekarstwo na to i oglos sukces ;)

Oczywiscie moze byc kilka innych scenariuszy … watpie zeby ujawnienie tego bylo tylko objawem dbania o bezpieczenstwo szarych ludzi .. zwlaszcza ze oni poswiecaja wlasnie duze budzety na to zeby dziury byly wszedzie bo sluza totalnej kontroli wszystkich i wszystkiego …

Chora wizja chorych ludzi do kontrolowania wszystkich i wszystkiego …

BTW: wiesz ze w czasach glebokiej komuny … centralki telefoniczne m.in dostarczane do polski byly przez amerykanow .. ktory wtedy juz instalowali dodatki w nich umozliwiajace im sluchanie kazdej rozmowy prowadzonej w polsce? :)

Wiec pomysl co oni teraz moga przy obecnym poziomie technologicznym ? :D

Do powyższych komentarzy. Po co snuć teorie spiskowe?

Skąd się wzięło zainteresowanie i wyniki aż trzech niezależnych zespołów badawczych?

Jak to by w nauce zostali zainspirowani wynikami badań innego naukowca i doszli do jeszcze ciekawszych wyników. Poza tym te zespoły częściowo wymieniały się informacjami i sposobami wykorzystania spekulatywnej metody wykonywania rozkazów poza kolejnością przez nowoczesne CPU.

Podobno jakiś dyrektor z Intele w listopadzie 2017 sprzedał swoje akcje Intela (warte 24 mln)… To nie jest przypadek.

Nie “jakiś dyrektor” a sam prezes (CEO) pan Brian Krzanich (vel Brian Chrzanić, jak przezywają go czasem niektórzy rodzimi złośliwcy).

To jest po prostu dramat. Ktoś kto siedzi i projektuje architekture procesorów powienien mieć już to wyobrażone. To tak jak wmówić sobie że kasowanie danych z dysku jest tak samo skuteczne jak wymazywanie. I co? kto za to wszystko zapłaci. Pewnie Intel powie że problem nie stanowi procesor tylko ludzie co go używają. jeszcze raz napisze DRAMAT.

Wyobraźnię miał ale pewnie miał jeszcze wytyczne. Procesory robione są tylko w USA i niektóre najnowsze modele nie były sprzedawane do Chin.

Jest gdzieś lista procesorów które są podatne? bo używam Celerona :v

Tu masz oficjalna liste od Intela.

https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00088&languageid=en-fr

Przecież to nie jest żadna pełna lista, wszystkie procesory które uważają za “zbyt stare” zostały pominięte. Tu jest dużo lepsza lista procesorów, które z dużym prawdopodobieństwem NIE SĄ podatne: https://forum.level1techs.com/t/list-of-cpus-most-likely-immune-to-spectre/123128

Producenci korzystają z prawa do nieudzielania informacji na temat niewspieranych już produktów i wykręcają się sianem i spuszczają na nie zasłonę milczenia. Od Nokii też się nie dowiesz, czy Bluetooth i Wifi w Symbianie są podatne na Blueborne i KRACK, po prostu nabierają wody w usta i tyle.

Tak z ciekawości, czy złośliwy program korzystający ze spectre potrafiłby czytać pamięć innego procesu? Bo na razie zrozumiałem to tak, że np. przykładowy złośliwy kod w JavaScript mógłby czytać dane procesu JS engine, który go odpalił, ale nie jakiegoś zupełnie innego programu, np. innej aplikacji (nie odpalonej przez JS engine)

moze czytac po calej pamieci, calego memdumpa mozna zrobic, poszukaj sobie gotowych sampli….

Zastanawia mnie jedna sprawa, kiedyś to była podstawowa świętość żeby przeglądarka i interpreter skryptów tak separowały odwołania systemowe że nie było możliwości że jakiś atak przeprowadzić… jak już pojawiały się takie możliwości szybko taka przeglądarka była hejtowana i za chwile wychodziła łata.

Teraz przeglądarki ze swoimi interpreterami mogą ryć w pamięci bezpośrednio ? niebywałe / czyli mogę wnioskować że takie możliwości już były zanim ktokolwiek wiedział o dziurze intela.

Nadal nikt nie pokazał jakim kawałkiem kodu w assemblerze języku maszynowym można odczytać pamięć sąsiedniego procesu, moim zdaniem tylko tak można taki atak przeprowadzić. Wszelkie ataki i możliwości skryptowych ataków to tylko i wyłącznie sprawa twórców interpreterów frameworków przeglądarek.

To nie tak działa :) Wszystkie procesy są od siebie doskonale odseparowane. Program nie może czytać pamięci innego programu. Chodzi o coś zupełnie, zupełnie innego. Ktoś kto to wymyślił musi być geniuszem najwyższego sortu O_o

Ot i9 joe sa podatne?

Podatna jest też nVidia – wszystkie procesory: http://nvidia.custhelp.com/app/answers/detail/a_id/4611/~/security-bulletin%3A-nvidia-gpu-display-driver-security-updates-for-speculative

Z wielkiej, jak już się musisz czepiać.

A co z routerami?

Zależy od architektury procesora w routerze.

Ciekawe kiedy antywirusy (i które z nich będą skuteczniejsze) dostaną odpowiednie wzorce do baz.

Masakrą jest to, że dotyczy to wyskakiwania z maszyny wirtualnej. Ile osób specjalnie uruchamia maszyny wirtualne, żeby testować/analizować każde zagrożenie jakie im wpadnie w ręce? Niebezpiecznik chyba też?

Microsoft wydał skrypt powershell żeby sprawdzić czy system jest narażony:

https://support.microsoft.com/en-us/help/4073119/protect-against-speculative-execution-side-channel-vulnerabilities-in

Install the PowerShell Module

PS> Install-Module SpeculationControl

Run the PowerShell module to validate the protections are enabled

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> Import-Module SpeculationControl

PS> Get-SpeculationControlSettings

PS> # Reset the execution policy to the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

Podpowiedzcie mi. Planowałem kupić nowego laptopa, miał służyć do programowania w javie (a więc całkiem ciężki IDE Eclipse), ponadto służyłby do codziennych czynności (internet, pakiet biurowy, czasem film, raczej bez gier). Czy teraz warto cokolwiek kupować, czy jednak wstrzymalibyście się na jakiś czas?

Na Twoim miejscu poczekałbym na laptopy z mobilnymi ryzenami. Zapowiadają się nadwyraz ciekawie. Na Amazon.com można już jeden model dostać, ale więcej będzie za ok 2 miesiące. A w Polsce pewnie w okolicach marca.

W tej chwili można dostać ten:

https://www.amazon.com/HP-Flagship-Touchscreen-Quad-Core-Keyboard/dp/B078S9ZG9H/ref=sr_1_6?ie=UTF8&qid=1515446873&sr=8-6&keywords=hp+360+envy+laptop+ryzen

A ja siedzę i klepię sobie javascript i wkurzam się, że jak chcę zmierzyć wydajność funkcji to za każdym dostaję inny wynik, i to sporo inny, bo ciągle procek w tle coś robi :D

Heh czyżbyśmy zbliżali się do czasów w których pomiar prędkości wykonania jakiegoś kodu będzie wiarygodny?

Może nawet w mierząc wydajność kodu będziemy już wkrótce otrzymywać wprost ilość cykli procesora, a nie czas jego wykonania :D

Trochę przypomina to czasy kiedy programy przestały współdzielić pamięć i każdy otrzymał własną przestrzeń adresową. Może wkrótce taka sama rewolucja będzie pojawi się w kwestii współdzielenia zasobów procesora na daną jednostkę czasu.

Kradzez ciastek jest tu zdecydowanie najgorsza

Zrobiłem testy na moim SSD przed i po aktualizacji na moim leciwym już sprzęcie (core i7 z 2010 r):

Przed łatką –

odczyt 274 MB/s; 45975 IOPS

zapis 179MB/s; 10288 IOPS

po łatce:

odczyt 272 MB/s; 46797 IOPS

zapis 139 MB/s; 10741 IOPS

czyli ~22% w plecy

Choose your destiny :D

Gdzie można sprawdzić dokładnie podatne procesory?

Jak była na początku promocja to APU R5 2500u z HP x360 to można było wyrwać za tyle tylko szkoda ,że do Polski nie było przesyłek – https://zapodaj.net/99da84e46639a.png.html

a teraz zaczyna się zawyżanie cen.

Nawet firmy piszą oświadczenia czy ich to dotyczy czy nie.

https://elkom.com.tw/pl/2018/01/15/notatka-dotyczaca-bezpieczenstwa-sterownikow-plc2011-we-wszystkich-wersjach-takze-tych-juz-nieoferowanych-oraz-lmbd3-lmbd4/

Redhat częściowo wycofuje patcha.

https://access.redhat.com/errata/RHSA-2018:0094?sc_cid=701600000006NHXAA2

My tu Gadu Gadu, a Intel ma 8 nowych luk Spectre NG na wolności…

Niestety nie widać na stronie głównej newsa o lukach Spectre NG w procesorach Intela od 2013r, a w internecie już od kilku dni huczy…

[…] zrozumieć z czego wynikają niektóre błędy bezpieczeństwa (por. atak Rowhammer, Bitsquatting, Spectre) i kto wie — może przez kolegów zostaniesz okrzyknięty mistrzem optymalizacji kodu, […]