31/8/2019

Wczoraj wieczorem konto @jack na Twitterze należące do jednego z założycieli tego serwisu zaczęło publikować wulgarne treści. Jego właściciel miał, zgodnie z najlepszymi praktykami, włączone “dwukrokowe uwierzytelnienie” (tzw. 2FA). Jak więc włamywacze przejęli kontrolę nad kontem milionera?

Stara integracja

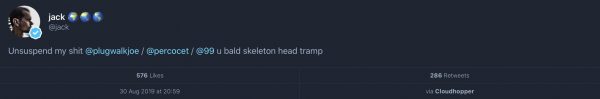

Jak można było zauważyć w opisie twitnięć, dodano je przez Cloudhoppera, czyli aplikację, którą Twitter kupił kilka lat temu:

Jack musiał się więc z nią “zintegrować”, co oznacza, że aplikacja ta miała dostęp do konta Jacka przez API, była “zaufana” i nie musiała się uwierzytelniać za pomocą 2FA. I teraz do sedna: aplikacja ta pozwalała na wprowadzanie twitów przez SMS. A więc każdy kto z numeru telefonu Jacka wysłał na numer aplikacji “40404” jakąś treść, ta pojawiała się na jego koncie.

Jak przejęto numer telefonu Jacka?

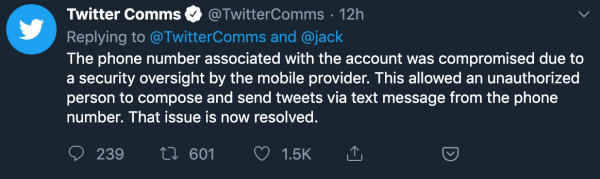

Biuro prasowe Twittera napisało, że było to “przeoczenie operatora telefonii komórkowej“.

The phone number associated with the account was compromised due to a security oversight by the mobile provider. This allowed an unauthorized person to compose and send tweets via text message from the phone number. That issue is now resolved.

Można to rozumieć na 2 sposoby;

- albo Jacek stał się ofiarą ataku SIM-swap, czyli ktoś wyrobił “duplikat karty SIM”, oszukując operatora, że jest *tym* milionerem,

- albo po prostu ktoś użył techniki SMS spoofingu, czyli wysłania SMS-a przez bramkę pozwalającą na dowolne ustawienie numeru nadawcy. Wcale nie trzeba atakować opratorskiego protokołu SS7.

O obu atakach pisaliśmy w przeszłości, bo regularnie dotyczą Polaków. Za pomocą nielegalnie wyrabianych duplikatów kart SIM w Polsce stale okradani są klienci bankowości internetowej. Drugi z ataków, SMS spoofing też jest na codzień obecny w naszym życiu — jako przekręt z “dopłatą do przesyłki” albo w wariancie “ureguluj dług“.

Mam Twittera — co robić, jak żyć?

Aby być superbezpiecznym na Twitterze, do wykonania masz trzy kroki:

-

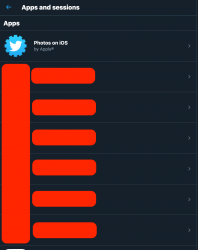

1. Przejrzyj spięte z Twoim kontem zewnętrzne aplikacje. Aby je zobaczyć, kliknij tutaj. Jeśli jest wśród nich jakaś staroć, coś czego nie poznajesz lub coś z czego od dawna nie korzystasz — zabierz takiej aplikacji dostęp. To zabezpieczy Cię przed sytuacją w której ktoś przejmuje serwery aplikacji zintegrowanej z Twitterem z której korzystasz. Takie ataki miały już miejsce w przeszłości (Buffer).

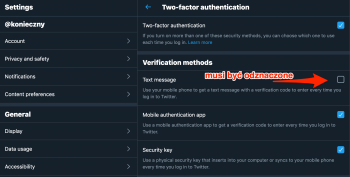

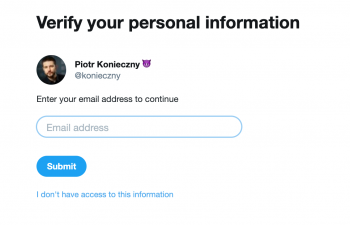

2. Włącz dwuetapowe uwierzytelnienie, jeśli jeszcze go nie masz (kliknij tu aby ustawić). Będziesz to jednak musiał zrobić umiejętnie. Aby włączyć 2FA na Twitterze, trzeba podać swój numer telefonu (a wiec narazić się na wariant ataku z duplikatem karty SIM), ale… jak tylko numer podasz, to w opcjach dwuetapowego uwierzytelnienia możesz odznaczyć “Text message” — i powinieneś to zrobić. Wtedy Twitter nie będzie Ci wysyłał żadnych SMS-ów, a więc nikt ich nie przejmie.

Wcześniej jednak — co zrozumiałe — będziesz musiał dodać “Mobile authentication app”, np. Google Authenticator. Bez włączonej dodatkowej niż SMS opcji 2FA nie da się odznaczyć wysyłania kodu SMS-em (no bo jakoś Twitter musi Ci jednak drugi składnik przekazać).

Po skonfigurowaniu klucza U2F podczas logowania po podaniu hasła w pierwszej kolejności będziesz pytany o klucz, a jeśli nie masz go przy sobie, będziesz mógł zalogować się kodem z “Mobile Authentication app” (czyli np. Google Authenticatora) lub kodem backupowym.

3. Włącz opcję “password reset protection” (kliknij tutaj i zaptasz kratkę).

Dzięki temu osoby, chcące “zresetować” Twoje hasło do Twittera po przejęciu Twojej karty SIM, nie będą mogły tego zrobić. Nie dostaną SMS-a z kodem, dopóki nie podadzą Twojego e-maila.

Tu samo przez się rozumie się, że e-maila powinieneś zmienić na “nieprzewidywalnego”.

jan.kowalski+tajneslowo@gmail.com

Dodanie do Twojego loginu GMailowego (w naszym przykładzie: jan.kowalski) ciągu “+tajneslowo“, powoduje, że e-maile dalej będą tafiać na Twojego GMaila, ale “zagdujący hasło” nie domyśli się, czym jest to “tajneslowo“, wiec nie będzie w stanie poprawnie podać Twojego e-maila.

Chcesz wiedzieć, jak jeszcze bardziej się “zabezpieczyć” przed atakami?

To świetnie się składa. Bo niebawem po raz 3 ruszamy w Polskę z bestsellerowym, kultowym już wykładem “Jak nie dać się zhackować?“.

W ciągu 3,5h przekażemy Ci wszystko co powinieneś wiedzieć, aby bezpiecznie korzystać z internetu na komputerze i smartfonie. Na żywo zademonstrujemy najpopularniejsze ataki jakimi cyberprzestępcy codziennie atakują Polaków i powiemy jak się przed nimi zabezpieczyć. Powiemy jak bezpiecznie robić zakupy w sieci, korzystać z bankowości online i nie dopuścić do wycieku sowich danych oraz co zrobić, aby w dzisiejszym świecie zachować prywatność i poufność podczas korzystania z popularnych usług. Wykład prowadzimy z humorem i przystępnym dla każdego, nietechnicznym językiem — zabierz więc ze sobą swoich rodziców, dzieci (16+) lub dziadków. To wiedza, którą powinien mieć każdy, kto korzysta z internetu.

Oto najbliższe terminy wykładu:

- WARSZAWA, 9 maja 2024 -- kliknij tu aby się zapisać!

- KRAKÓW, 18 kwietnia 2024 -- kliknij tu aby się zapisać!

- WROCŁAW, 20 czerwca 2024 -- kliknij tu aby się zapisać!

- ŁÓDŹ, 21 czerwca 2024 -- kliknij tu aby się zapisać!

- KATOWICE, 28 czerwca 2024 -- kliknij tu aby się zapisać!

Aby kupić bilety, kliknij na przycisk poniżej (obecnie trwa przedsprzedaż biletów w niższej cenie, ale pula tych biletów jest ograniczona):

PS. Bilety na wykład można też kupić komuś na prezent — a ich koszt zwraca się przy pierwszym “problemie” z bezpieczeństwem. Lepiej zapobiegać niż gasić pożary ;)

PPS. W poprzednich dwóch edycjach wykładu Jak nie dać się zhackować? zrealizowaliśmy 28 wykładów przeszkoliliśmy łącznie kilkanaście tysięcy Polaków. To największy tego typu cyberedukacyjny projekt w Polsce. I patrząc po ocenach uczestników (9.4/10) widać, że jest dobrze dopracowany i spełnia swoje zadanie :)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

A osoby posiadające email u innych dostawców warto by sprawdziły jaki u nich jest znak delimitera, bo część nie posiada takiej funkcjonalności, a część ma inny znak, np. minus.

Dlaczego piszecie “umieszczał wulgarne treści”?

Lepiej brzmiałoby “treści niepoprawne politycznie”.

Mi się podobała jego akcja. Włamywacz napisał to co większość myśli:)

Nie mam Twittera, a bardzo bym chciał poznać to , o czym myśli większość możesz dokonać streszczenia?

Nie bo nie chcę dostać bana za głoszenie jakże często nadużywanej przez większość mowy nienawiści, czy mieć przyklejoną łatkę współczesnego rasisty :)

Bardziej chodziło mi o to, że niebezpiecznik konstruując wypowiedź w taki, a nie inny sposób niejako wybrał stronę. Natomiast, gdyby zawarte były moje sugestie, to byłby to artykuł typowo neutralny :). Opisujemy, ale nie krytykujemy :). To podstawa dobrego dziennikarstwa. Szczególnie, że czytelnikami są i „radykałowie”.

Nazywając je „niepoprawnymi politycznie” wbrew pozorom tez obierasz stronę, drogi „radykale”. Czy dla ciebie retweetowanie posta o treści „Nazi Germany did nothing wrong” to treść „niepoprawna politycznie”, którą „myśli większość”? Nie sądzę.

L 2019.09.02 11:25

Przecież Niemcy nic złego nie zrobili. Za rozpętanie wojny odpowiada Hitler i jego świta, a nie jakaś gosposia niemiecka, czy żołnierz, który musiał wykonywać rozkazy bo by został rozstrzelany.

@L

Przykre, że nikt nie rozumie czym jest rozkaz. Każą zrzucić bombę atomową na Hiroszimę czy Nagasaki, albo opozy koncentracyjne budować to to robisz. Jako wojskowy jesteś świadomy, że wykonując rozkaz zginie tysiące niewinnych ludzi, ale ty nie masz żadnego wyboru bo o wszystkim decydują politycy.

Nie wykonasz rozkazu, zorganizujesz PUCZ to okrzykną cię zdrajcą i zarobisz kulkę w łep. Wykonasz rozkaz to za 30 lat sąd cię ukaże za to ,że wykonywałeś rozkazy polityków.

No i tak wygląda bezpieczeństwo w praktyce. Można mieć loginy, hasła, podwójne i potrójne uwierzytelnianie, kody sms, maile, autoryzacje ale i tak trzeba pamiętać że siódma aplikacja w czwartej zakładce używa biblioteki z drugiego źródła, a to źródło ma synchronizację z chmurą, która backupuje dane na serwer ftp stojący na RedHacie 5.2 u Zenka w garażu. Ale przypiętym do kowadła łańcuchem, bo RODO i “power security”.

Żartować sobie tak można, ale dalej odpowiedź na pytanie “co robić, jak żyć” dalej jest otwarta.

Edit: ale i tak poraża głupota włamywacza. Zamiast siedzieć cicho i w stosownym momencie puścić info “Raport finansowy za 2019 wskazuje, ze Twitter zaliczył w pierwszym kwartale 26 bilionów USD strat w wyniku ryzykownych operacji biznesowe. Huawei przejmuje Twittera za symbolicznego 1 centa”

I wcześniej kupić akcje Huwawei, poczekać na dołek i kupić akcje Twittera. Można zbić fortunę w 20 minut, a gość wolał poumieszczać parę bluzgów. Dooh!

Troche by zarobił, szkoda ze by go znalezli w godzine po takiej bezczelnej manipulacji akcjami

Etam :) Dać cynk jakiemuś maklerowi z Singapuru a potem podział 50/50. Ale koniec dyskusji, nie ułatwiajmy Ciemnej Strony Mocy zadań :-)

Mi się wydaje, że mogli shakowac jego konto na stronie operatora i skorzystać z bramki on-line. Niektórzy operatorzy udostępniają taką funkcję:)

Dla mnie jest to porażką, że bramki SMS mają taką możliwość podszywanie się pod dowolny nr. To raz a dwa, że NIE MA MOŻLIWOŚCI zablokowania lub wyłączenia wiadomości które nie mają numeru.

Wygląda na to ze ciąg dalszy hackowania kont przez przejmowanie numerów telefonów (z AT&T i celebrytami w tle).

W „na dopłatę” nie jest stosowany SMS spoofing, ale zwyczajne bramki SMS.

Spoofing do sfałszowanie faktycznego adresu sieciowego i większość polskich sieci ma wdrożona ochronę przeciwko takiemu atakowi.

A która zwyczajna bramka SMS pozwala na ustawienie nadawcy inpost? I czym jest spoofing jak właśnie nieautoryzowanym użyciem nazwy / numeru?

Tragedia [:

Brawo Panowie za świetną pracę.

Rozumiem że ministerstwo cyfryzacji pewnie nie wie o Waszym istnieniu?

Oni pewnie nadal trwają w przeświadczeniu że obsługa laptopa to już skill godny informatyka..

PS. Jak już usunęliście nowe-stare newsy (np. https://niebezpiecznik.pl/post/bledy-iphone/) to poprawcie też RSS, proszę :-).

Jeszcze ci trzyma :p

Ile Apple płaci za nie pisanie o ostatniej wpadkach, którą pozwalała przez dwa lata atakować ich użytkowników? A może grożą wycofaniem jakiś benefitow za publikacje?

Spokojnie – opisujemy – ale priorytet ma obecnie szkolenie z Osint które już w czwartek. Przepraszam, że twoja teoria spiskowa legła w gruzach :)

No a autoryzacja smsami zmierzajaca do obligatoryjności ma być standardem w bankowości elektronicznej. Co wam zdrapki przeszkadzały?

[…] SIM Swapperów, który choć znany organom ścigania i prawdopodobnie odpowiedzialny również za przejęcie konta współzałożyciela Twittera, pozostaje nieujęty. Ma to być PlugWalkJoe’s, czyli Joseph James Connor, 21-letni Brytyjczyk […]