25/2/2015

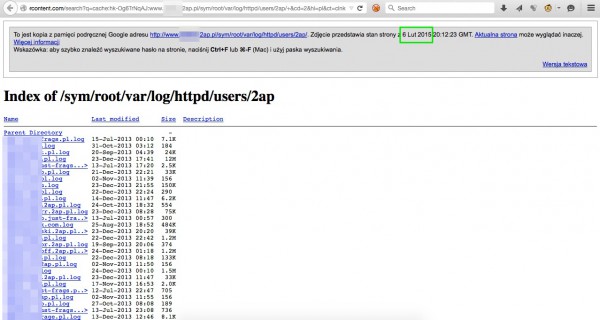

Jak informuje nas jeden z czytelników (dane do wiadomości redakcji), wygląda na to, że hosting 2ap.pl zaliczył potężną wpadkę i dane części jego klientów były dostępne do pobrania przez każdego jeszcze kilka dni temu — Google Cache ostatnią kopię ma z 6 lutego.

Czytelnik informuje, że przypadkowo natknął się na zasoby hostingu 2ap.pl, które nie powinny być dostępne publicznie. Twierdzi, że widział nie tylko logi serwera, ale również foldery użytkowników:

Czytelnik dodaje:

Nie wiadomo jak długo dostęp do logów był w necie i nie wiadomo, kto ściągnął sobie dane wszystkich klientów hostingu, myślę że każdy powinien się o tym dowiedzieć. Przeszli oni niedawno migracje na serwery mydevil.net i sądzę, że dziurę załatano dopiero w momencie migracji.

Przeglądane przez nas zasoby sugerują jednak, że wyciek nastąpił jedynie z serwera (miejmy nadzieję, że tylko) jednego z klientów (subdomena 2ap.pl). Czyżby Google, na skutek błędnej konfiguracji webserwera podążyło za symlinkiem do reszty filesystemu współdzielonego przez kilku klientów serwera, który zawierał vhosty innych użytkowników?

Aktualizacja 26.02.2015, 12:36

Otrzymaliśmy oświadczenie hostingowni w sprawie tego incydentu:

Potwierdzamy, problem z wyświetlaniem zawartości niektórych katalogów miał miejsce na jednym z serwerów hostingu 2ap.pl. Żadne pliki nie mogły być odczytane z poziomu serwera httpd, wiec żadne wrażliwe dane nie wyciekły i są w dalszym ciągu bezpieczne. Nie było też widocznej zawartości katalogów użytkowników.

Reakcja na ten incydent wbrew podanej wiadomości była natychmiastwa z naszej strony.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Wpiszcie w google sym/root

to znajdziecie więcej serwerów zhackowanych przez dziurawe wordpressy (w większości przypadków).

Jeszcze ciekawsze efekty daje wpisanie w google frazy \”Index of .git\”. :D

Dude really? o.O

Widzę, że “Google Hacking” always alive :D

To jest ciekawe z dwóch powodów:

1. W jaki sposób robot google trafia do niepodlinkowanych katalogów typu \”.git\”? Czyżby próbował popularne nazwy podkatalogów? ;)

2. Dlaczego googłe w ogóle indeksuje apaczowe listingi plików? Przecież wiadomo, że przeważnie to nie są dane dla ludzi. Częściej taki listing to wynik błędu admina niż celowe udostępnienie.

a czemu nie? to tez strony internetowe, dostepne publicznie, i gdyby mieli dodawac do czarnej listy wszystkie listingi, jakie wypluwaja serwery, to by musieli napisac niesamowicie dluga liste

Piotrze widzialem Twoja wypowiedź w panoramie :) gratuluje