24/4/2018

Phishing telefoniczny ciągle działa. Dobrym tego dowodem jest historia oszusta, który podawał się za pracownika banku lub kancelarii komorniczej. Straszył ofiary, że są zamieszane w oszustwa i/lub prokuratura może zablokować ich pieniądze. Wyłudzał dane dostępowe do poczty i banków. Zostawił niejeden ślad, w tym nagrania swojego prawdziwego głosu, z których jedno już wam prezentowaliśmy w ubiegłym roku, w artykule Uwaga na phishing telefoniczny skierowany na klientów banków. Przypomnijmy to nagranie:

Znamy dalszy ciąg tej historii tzn. wiemy kto mógł dokonywać tych oszustw, kto prowadził w tej sprawie śledztwo i do czego ono doprowadziło. Dowiedzieliśmy się również czegoś więcej o sposobach działania oszusta.

Oszust już zatrzymany

Na początku tego roku zgłosił się do nas kolejny Czytelnik, którego żona padła ofiarą vishingu. Czytelnik ten zgłosił sprawę na policji a nas poinformował, że prawdopodobnie to był ten sam oszust, którego było słychać na nagraniu. Aby się co do tego upewnić, przekazaliśmy czytelnikowi próbkę głosu samego oszusta. Żona Czytelnika rozpoznała głos bez problemu. Charakterystyczne były również zwroty użyte przez oszusta. Prawdopodobnie ciągle korzystał z tego samego “skryptu”.

Dzięki temu udało nam się ustalić, że nasz “ptaszek” to ten sam, który został zatrzymany przez policję z Tychów w grudniu 2017 roku. Policja wydała komunikat w tej sprawie i wynikało z niego, że 28-letni Tyszanin spowodował u różnych osób straty na ok. 90 tys. złotych. Według naszych informacji uzyskanych drogą nieoficjalną, kwotę strat można już liczyć na 300 tys., jeśli nie więcej.

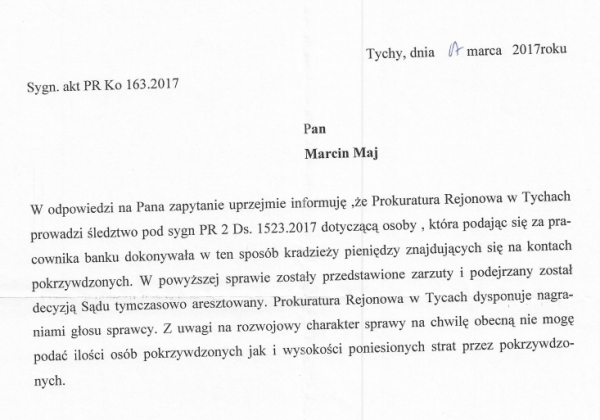

Oficjalnie prokuratura nie mówi o tej sprawie zbyt dużo.

Na drodze nieoficjalnej można dowiedzieć się więcej. To o czym napiszemy poniżej nie pochodzi z oficjalnych komunikatów, a jest wynikiem naszego mini-śledztwa i rozmów z niektórymi z ofiar oszusta (a jest ich przynajmniej kilkadziesiąt).

Wiele dokonał przed 30-tką!

Oszust był poszukiwany i ukrywał się przed organami ścigania. Wyrobił sobie charakterystyczny sposób działania – przedstawiał się np. jako pracownik banku, ostrzegał przed “atakami hakerskimi”. Prosił rozmówców o podanie loginów i haseł, a także kodów jednorazowych.

Nieoficjalnie dowiedzieliśmy się, że 28-letni Tyszanin zajmował się oszustwami już mając 17-18 lat. Był aresztowany wcześniej, ale udało mu się uciec do Niemiec. Przynajmniej raz w swojej karierze został zwolniony po zatrzymaniu, przekonując prokuratora, że chce załatwić sprawy związane z narodzinami dziecka. Z Niemiec miał dokonywać części swoich oszustw. Zdarzało mu się korzystać z rozwiązań do zmieniania głosu w czasie rozmowy telefonicznej, ale nie zawsze to robił. Prawdopodobnie korzystał ze słupów, a pieniądze wymieniał na drogą elektronikę kupowaną w Polsce. Często zmieniał miejsca zamieszkania, czasami meldując się na dane innych osób.

Posługiwał się różnymi nazwiskami. My będziemy go nazywać Olafem H., choć to nie jest ani prawdziwie imię ani nazwisko. Olaf był sprytny, ale jak każdy oszust trochę zbyt pewny siebie. Zostawiał różne ślady wskazujące na jego miejsce pobytu czy wiek. Wykazywał się słabością do kobiet, co ostatecznie mu zaszkodziło.

Jak działał Olaf H.

Wyłudzał m.in. hasła do poczty. Korzystał z dostępu do skrzynek by resetować hasła do innych serwisów (OLX, Allegro, FB). Potem dzwoniąc do ofiar powoływał się na dane z tych serwisów (w rozmowie prezentowanej u nas było odwołanie do OLX). Stamtąd po prostu czerpał dane na temat ofiar, które pomagały mu sprawiać wrażenie, że jest pracownikiem banku z wglądem do “akt” rozmówcy.

Olaf zmieniał też ofiarom dane na kontach (np. dane kontaktowe z OLX) i starał się wykorzystywać te konta do prowadzenia korespondencji z kolejnymi osobami. W ten sposób inne osoby również dowiadywały się o fikcyjnym przekręcie (czasami byli to znajomi ofiary). Dezorientacja zaczynała dotykać nie tylko ofiarę, ale też jej bliskich, którzy mogli nieświadomie pomagać oszustowi. Olaf stosował wariant ataku “na atak hakerski”. Jeśli jednak dodatkowo pisał do znajomych ofiary to ofiara dowiadywała się o swoich możliwych problemach nie tylko od oszusta.

Wspomnieliśmy, że kontaktował się z nami Czytelnik, którego żona padła ofiarą Olafa. Jedna z jego relacji bardzo dobrze wyjaśnia jak działało “potęgowanie psychozy”.

Narracja fikcji była tak silna, że żona działała jak w hipnozie – w niedzielę powiedziała mi telefonicznie tylko, że “ma tam jakieś kłopoty z OLX”, ale “jej to zabezpieczają na infolinii”, więc ja pojechałem na delegację w spokoju w poniedziałek. I dopiero wieczorem mi zadzwoniła, że “jestem też niby zamieszany, że mi pomogą i że mam podać ostatnio używany login do banku”. Tu muszę przyznać, że miałem go na końcu języka i powiedzieć (…) ale w ostatniej chwili się zreflektowałem i to chyba tylko dlatego, że używam tylko jednego loginu, więc nie pasowała mi ta fraza “ostatnio używany login” i powiedziałem, że jej nie dam, na co się mocno wystraszyła (…)

Dodam, że do tego stopnia żona była przekonująca (tzn wierzyła kompletnie w to co mówiła i w wersję jej przedstawioną), że obiecałem jej, że zadzwonię do swojego banku (mbank). Nawet tutaj konsultant był skonsternowany, bo ja również mówiłem mu z pewnym, choć już nie tak silnym, jak ona mi, przekonaniem i dopiero telefon ponowny do żony “wyrwał” ją z tej “hipnozy”.

Zwróćcie uwagę na podkreślony fragment. Znamy podobne sytuacje, gdy osoby świadome zagrożenia phishingu były bardzo bliskie zrobienia błędu (jak tutaj czytelnik) lub wręcz go zrobiły. Zawsze łatwo jest dostrzec socjotechnikę w masowym i prymitywnym phishingu, szczególnie jeśli nie dotyka on nas bezpośrednio. Dobrze wycelowany atak można łatwo przegapić, szczególnie jeśli oszust najpierw zaserwuje nam odpowiednią dawkę silnych emocji (np. strasząc prokuraturą).

Jeśli Olaf H. uzyskał dostęp do kont bankowych, używał ich w celu zlecania przelewów i zaciągania kredytów. Z jednego konta potrafił wykonywać po kilka przelewów dziennie na kwoty liczone w tysiącach lub dziesiątkach tysięcy. Systemy bankowe nie zawsze wyłapywały transakcje, które mogły wydawać się podejrzane. Ten wątek chętnie byśmy rozwinęli, ale wolimy tego nie robić na tym etapie.

Ten wykład powinien zobaczyć każdy, kto korzysta z komputera lub internetu. Jeśli chcesz wiedzieć jak poprawnie zabezpieczyć swoje dane przed hackerami lub zastanawiasz się jak bezpiecznie korzystać z internetu do bankowości albo zakupów online, przyjdź na nasz wykład — znamy już terminy wykładu w Warszawie, Krakowie, Gdańsku lub Wrocławiu.

W 3 godziny pokażemy Ci najpopularniejsze ataki, jakie czyhają na Polaków i nauczymy Cię jak się przed nimi zabezpieczyć. Wiedzę przekazujemy z humorem i kto korzysta z komputera i internetu bez problemu nas zrozumie. Zresztą, nie musisz nam ufać — poczytaj opinie uczestników poprzednich edycji wykładu.

Problemy towarzyszące

Dowiadując się coraz więcej o działaniach Olafa H. nie mogliśmy się nadziwić jak bardzo dały znać o sobie stare problemy, o których piszemy niemal regularnie. Przykładowo klienci banków nie mają możliwości łatwego potwierdzenia, czy dzwoniąca do nich osoba rzeczywiście jest konsultantem banku. Owszem, oszust zawsze może dokonać spoofingu, ale klienci powinni mieć możliwość weryfikowania, czy naprawdę o danej godzinie dzwonił do nich ktoś z banku. Tej możliwości często nie ma.

Nasz Czytelnik zauważył też całkiem świeże problemy w czasie “sprzątania” po oszuście. Udało mu się zalogować na konto OLX, mimo że oszust wcześniej dokonywał zmian na tym koncie. Wydaje się, że pomogły stare ciasteczka. Nam również udało się powtórzyć eksperyment tzn. korzystać z OLX na “starych” ciasteczkach pomimo zmiany danych. Zgłosiliśmy ten problem serwisowi OLX.

Bardzo ciekawy był problem dotyczący Gmaila ofiary Olafa. Google umożliwia odzyskanie konta osobom, które mają dostęp do określonych urządzeń np. można potwierdzić posiadanie danego konta klikając “Tak” na urządzeniu mobilnym. To się może przydać jeśli oszust zmieni hasło do konta …ale jeśli ktoś ukradnie sprzęt, pomocna funkcja może stać się tylną furtką dla złodzieja, który nawet na zablokowanym telefonie ofiary może — jeśli zna jej adres e-mail — przejąć jej konto pocztowe.

Generalnie, sposób działania Olafa H. uwypukla wiele problemów proceduralno techniczncych — nie tylko banków i popularnych serwisów ale i wymiaru sprawiedliwości. Nie chcemy w tym tekście za bardzo rozwodzić się nad tymi problemami, dlatego tylko je sygnalizujemy i obiecujemy szerzej opisać w przyszłości, kiedy nie będzie to generowało problemów dla niniejszej sprawy i kolejnych ofiar.

Co dalej?

Prokuratura Rejonowa w Tychach ciągle prowadzi śledztwo w sprawie tego oszusta. On sam jest tymczasowo aresztowany. Sprawa jest rozwojowa, a zatem liczbę osób pokrzywdzonych i szacunki dotyczący strat mogą się jeszcze zmienić. Jeśli byliście ofiarą vishingu tego typu, dajcie znać policji. Sygnatura sprawy to PR 2 Ds. 1523/2017.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

durnota nie zna granic !

Teraz po wprowadzeniu rejestracji numerów można rozważyć usługę identyfikacji rozmówcy będącego osobą prawną przez operatorów. Od razu pomogłoby to także w walce ze spamem telefonicznym.

Chętnie bym za coś takiego parę złotych zapłacił a i z prawem nie byłoby problemu ponieważ ochrona danych osobowych nie dotyczy osób prawnych i jednostek organizacyjnych, którym ustawa przyznaje zdolność prawną.

Jak masz JDG to zdaje sie Twoje dane nadal podlegaja ochronie :>

UWAGA! Nie jestem tego pewien. Gdzies mi sie obilo o oczy oswiadczenie GIODO ale moglem pokrecic fakty.

Osoby na JDG to nadal osoby fizyczna a nie prawne ani też nie są to jednostki organizacyjne, więc nie byłoby tym objęte.

Pamiętaj, że ustawa nie zabrania kupowania już zarejestrowanych numerów ani korzystania z numerów zarejestrowanych na inną osobę.

@tomcatek: chodzi o to, że powazna instytucja nie kupi numeru na słupa ani nie będzie się bawiła w odsprzedaż takowych. Jeżeli zobaczę, że dzwoni xbank lub ybank to będę miał pewność, że to oni.

Nie wiem jak to prawnie wygląda, ale częściowym rozwiązaniem Twojego problemu może być apka “Odebrać telefon?”. Mi się spisuje świetnie.

Kwestia uprawnień i zaufania pozostaje. Jednak apka na dzień dobry nie pyta o login i hasło do banku, tylko stopniowo prosi o potrzebne uprawnienia tłumacząc po co jej każde. Na pewno budzi większe zaufanie niż apki typu pogoda, które muszą mieć dostęp do zarządzania połączeniami sms ;)

@grekus coś dzwoni …

Dane osoby fizycznej nie podlegają ochronie jako dane osobowe w zakresie, w jakim mają związek z działalnością gospodarczą przez nią prowadzoną.

Co to w skrócie oznacza? Ano to, że jak prowadzę działalność i ktoś z CEIDG wyciągnie moje dane bo chciałby mi zaoferować super obligacje, granie na forex czy kosmiczne garnki, a żadna z tych rzeczy nie ma związku z działalnością przeze mnie prowadzoną to nie, nie może ich przetwarzania tłumaczyć tym, że CEIDG jest jawny i one tam są.

Niestety, jeżeli zechce zaoferować zmianę operatora telekomunikacyjnego dla numeru, z którego korzystam w DG to już przetwarzać dane może. Ale tu z odsieczą przychodzą ograniczenia dotyczące prowadzenia marketingu bezpośredniego ;)

Jak można przejąć kontrolę nad google przez zablokowany telefon? Przecież do odzyskiwania i potwierdzenia “tak” telefon musi być odblokowany

Przecież wiele osób nie blokuje swoich smartfonów. A wiele osób używa blokadę graficzną, którą łatwo jest podpatrzeć. Więc co za problem widzisz?

Sporo zależy od telefonu, telefon z androidem z wgranym TWRP przykładowo nie jest już ani trochę zabezpieczony, bo można bez problemu skasować z partycji systemowej pliki .key. Czasem uda się weflashować takie recovery nie uruchamiając factory resetu, możliwości jest generalnie sporo. O ile wiem nie dotyczy to sprzętu apple.

A co w wypadku gdy cały telefon jest zaszyfrowany? U siebie korzystam z LineageOS na Xiaomi Redmi Note 3, ofc właczyłem szyfrowanie. TWRP przy każdym właczeniu pyta się o hasło. Telefon przy każdym odblokowaniu też pyta się o hasło.

No ja nawet nie chcę myśleć co by było, gdyby ktoś ukradł mój telefon z Mediatekiem… Telefon za słaby na szyfrowanie, a bez niego można odczytać i zapisać wszystkie partycje bez ruszania jakiejkolwiek blokady

Sieci komórkowe nie miałyby problemu z wprowadzeniem powiadomienia ze rozmówca z drugiej strony to pracownik banku, sieci etc.

Przy numerze domowym są w stanie dodać pod numerem przybliżoną lokazliacje dzwoniącego więc co za problem przy numerach instytucji dodać alias wyświetlany pod numerem “numer zaufany” czy coś takiego. Nawet podmienić to z lokalizacja wyświetlana bo i tak co mnie to inetresuje gdzie mają call center. Wolałbym w tym miejscu bardziej przydatną informacje :)

Lokalizacja jest określana na podstawie kierunkowego, operator nie ma tu nic do rzeczy.

W serwisie bankowości internetowej / w aplikacji powinien być wyświetlany kod z tokenu, który mógłby podać dzwoniący konsultant i sprawa rozwiązana.

Ostatnio zakładałem sobie PeoPay i w trakcie była potrzeba ustalenia PIN-u (albo odzyskania jakiegoś PIN-u). Procedura przewidywała, że zadzwoni do mnie pracownik banku aby potwierdzić moją tożsamość. W tym momencie bank zachęca do podawania swoich danych osobowych losowym rozmówcom którzy do nas zadzwonią. Paranoja. Nie dało się zrobić tak, żebym to ja dzwonił do banku? Przecież i tak zadają mi pytania mające potwierdzić moją tożsamość.

> W tym momencie bank zachęca do podawania swoich danych osobowych losowym rozmówcom którzy do nas zadzwonią.

Losowym? Chyba masz na myśli przypadkowym.

Czy Olaf H. to jakieś nawiązanie do Hrabiego Olafa z książek serii “Serii niefortunnych zdarzeń”? :))

No i gdzie ta wspomniana słabość do kobiet…?

Na obrazku. Nie widzisz?;)

Dobry phising może trafić każdego nawet jak jest świadomy zagrożeń.

Ostatnio ktoś trafił znajomego w pracy, który jest stałym czytelnikiem tej strony. I zakładam, że trafił go ktoś z pracy lub nawet znajomy.

Koleś odebrał “telefon z banku”

– Dzień dobry. Dzwonię z banku takiego a takiego z działu bezpieczeństwa klientów bankowości elektronicznej w sprawie dostępu do pana rachunku, bo właśnie zauważyliśmy, że ktoś próbuje dokonać nieautoryzowanej transakcji z pana rachunku za pomocą karty.

– Jakiej transakcji?

– Ktoś próbuje pobrać jednorazowo całość środków z konta i dzwonię, żeby sprawdzić czy to Pan.

– Nie no. Nie ja. W robocie jestem.

– Czy ma Pan Swoją kartę przy sobie?

I tu się okazało, że nie ma. Ktoś wszedł do biura i zajumanił mu z kieszeni marynarki cały portfel, w tym karty. Wyszedł z zakładu i zadzwonił na jego prywatny numer.

Kolo spanikował. Ktoś “z Banku” zaproponował blokadę karty i powiedział, że potrzebuje do tej operacji numeru karty.

Oczywiście nikt nie zapamięta 16 cyfrowego numeru swojej karty.

– Więc co mam robić?!?

– No to jak nie pamięta Pan numeru karty, to możemy zablokować kartę poprzez PIN. Pamięta Pan swój PIN? Proszę podać.

Podał. Dalej wiecie co było

Świetne – podeślesz namiar na kolegę, z chęcią z nim porozmawiamy :)

Próbowałem Kola namówić na rozmowę ale oporny.

Raz, że temat ciągle jest otwarty i “odpowiednie organa” ponoć ciągle działają

Dwa, że Koleś ewidentnie nie w sosie i chyba mu łyso.

A trzy, wygląda, że akcja jest grubsza niż myślałem, bo wszystko miało miejsce dokładnie w dniu, w którym Firma dokonywała przelewów dla pracowników, za premie kwartalne za wyniki z Q1. Więc data zdecydowanie nie przypadkowa. Nie wiem czy skubnęli go do zera, czy do limitu na karcie, a jeśli do limitu to jak duży on był. Ale za dużo rzeczy wskazuje, że strzelił go ktoś “dobrze zorientowany” i prawdopodobnie z “bliskiego otoczenia”. Więc nabrał wody w usta.

Zechce to się sam odezwie. Czyta Was.

Ech, musieliby na mnie trafić. Loginu do banku nie znam, hasła również (mam je w szyfrowanym portfelu na stacjonarnym komputerze), a PIN do karty… no mogę podać, i tak mam tam zwykle max. 100zł.

Ciekawy jestem jak to się skończy. Tzn domyślam się jak to się skończy, pytanie tylko ile lat dostanie. Ale nie daje mi spokoju jedna sprawa – gość podaje się za konsultanta banku. Dajmy na to podam mu swój login i hasło. Gość wchodzi na moje konto siedząc ze mną na linii. Aby zrobić przelew poza rachunkiem zdefiniowanym trzeba podać SMS kod. W SMS-kodzie jest napisane “przelew w wysokości XXX”. Nikt tego nie czyta?

techniczncych – literówka

Drogi Autorze,

Prosiłbym o nie wkładanie obrazów NSFW bez ostrzeżenia/ukrycia pod kliknięciem albo co :P

Niebezpiecznik jest akceptowaną lekturą w biurze, ale wszyscy widzą mój monitor.

Na pewną brytyjską firmę, która już robiła testy bezpieczeństwa inteligentnych seks-zabawek już się wyczuliłem, ale Wy mnie wzięliście z zaskoczenia.

Nic mu nie zrobia. Zawiasy z obowiazkiem naprawienia szkod, czego nigdy nie zrobi.

zawiasy na pewno nie bo recydywa, w dodatku zwiał z przepustki.

Moj wniosek: poziom umyslowy typowych Kowalskich (po obu stronach sluchawki) to dno i katastrofa. Debil na debili.

Wniosek połowicznie trafny – można raczej rzec, że technologia wyprzedziła rozwój społeczny. 80% społeczeństwa nie rozumie czym jest np. SSL, czy zielona kłódka oznacza 100% bezpieczeństwo (a nie oznacza), nie zwraca uwagi na literówki, na to czy nadawca mejla może być fałszywy.

Ludzkość jako ogół nie nadąża i nie ma wystarczającej wiedzy jak odróżnić fałsz od prawdy, działa mocno na oślep posługując się dostępem elektronicznym. A ponieważ działa na oślep to jest podatna na manipulację opartą o tę niewiedzę. Jednocześnie istnieje pewna forma przymusu pt. zmuszanie do korzystania z bankowości jako takiej (np realizacja wypłat nie w kasach przedsiębiorstw tylko na konta bankowe) czy pośrednie zmuszanie w postaci zachęt typu konto online gratis, a konto zwykłe z wysokimi opłatami. Przyklaskuje temu fiskus, przyskakują przedsiębiorcy, ale nikt nie jest stanie skutecznie nauczyć ludzi ochrony przed manipulacją, nie wiadomo zresztą czy takie wyuczenie jest możliwe – może należałoby zrobić podział na technicznych ludzi (ubermenschów) i nietechnicznych “podludzi”/małpy technologiczne.

Zastanawiam się dlaczego pisma z prokuratury pełne są literówek i spacja przecinek. I jeszcze brak spacji po 2017 w dacie w nagłówku.

https://www.youtube.com/watch?v=_QdPW8JrYzQ

Dalej na czasie.

Wystarczyło by aby na stronie serwisu transakcyjnego banku (czy też w ustawieniach różnych aplikacji) można było wpisać hasło które miałby obowiązek wypowiedzieć pracownik banku podczas połączenia z nami aby się zweryfikować jako upoważniony do kontaktu z nami.

niestety oszustwo i manipulacja nie tak działa. Jak ofiara jest złowiona, to da sobie wmówić, by olać hasło, które sama ustawiłaby.

Pewna fima związana z bezpieczeństwem ma taką procedurę kiedy chce się skontaktować z klientem: dzwoni, przedstawia się i prosi o zwrotny kontakt telefoniczny. Trzeba oddzwonić na ustalony numer, inny niż ten z którego przychodzi połączenie. Można to zespoofować przy połączeniu stacjonarnym (druga strona nie odkłada słuchawki i generuje dialtone) ale przy komórkach jest OK.

Co do prezentacji nazwy dzwoniącego, to temat jest trudny: pojawia się ten sam problem co przy nazwach domen. Ktoś może sobie zarejestrować firmę o nazwie podobnej do tej pod którą chce się podszyć, ktoś (operator?) musiałby wziąć odpowiedzialność za prezentację nazwy (a to kosztuje…) itp.

[…] […]