20/7/2011

Ten dzień musiał nadejść. W sieci zauważono nową wersję ZeuS-a przeznaczoną na urządzenia mobilne działające pod kontrolą systemu Android.

ZeuS na Androidzie

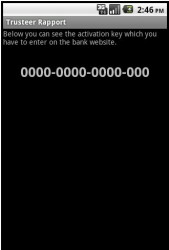

ZeuS na Androida zajmuje się przechwytywaniem jednorazowych kodów wykorzystywanych w bankowości online. Kiedy tylko nadejdzie SMS z kodem, ZeuS przesyła go do webserwera atakującego. Infekcja ZeuS-em to ciekawy proces. Najpierw zainfekowany musi zostać komputer ofiary. Potem, kiedy ZeuS na komputerze wykryje połączenie do jednego z “monitorowanych” banków, wstrzykuje ekran proszący użytkownika o pobranie dodatkowej aplikacji na swój telefon komórkowy (wersja na Androida podszywa się pod aplikację Rapport Trusteer). Kilka miesięcy temu w szczegółach opisaliśmy jak w mobilnym środowisku funkcjonuje ZeuS.

Skoro jesteśmy już w temacie Androida, to przypomnijmy, że na łamach Niebezpiecznika opisaliśmy już kilka programów, które mogą znacząco wpłynąć na bezpieczne korzystanie z telefonu z Androidem, np.: Whispernet czy DroidWall.

No to czekamy na ZeuS-a dla iPhone’a :-)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

na iphone’a bez jailbreak’a Zeusa nie bedzie :)

@pawel, a czytałeś o jailbreaku przez PDF, niedawno było na Niebezpieczniku.

No błaaagam… Tylko skończone ciołki dadzą się nabrać na taką szopkę. Najpierw PC, potem apka na telefon (żeby było śmieszniej, to nie da się na standardowych ustawieniach zainstalować aplikacji spoza Marketu).

Czyli – narażone na ten atak są osoby używające custom-romów, często grzebiące w telefonie i jednocześnie będące debilami.

Nie wróżę ZEUSowi sukcesów przy takim podejściu ;)

Da się. Np. GT540 z Orange miał defaultowo włączoną opcję instalacji softu spoza marketu.

Myślałem, że tylko mój – przypadkowo miał włączone – lecz z tego co wiem, miała to cała seria tych LG sprzedawana w grudniu ubiegłego roku w “pomarańczy”.

Ale żeście się pospieszyli… http://osnews.pl/trojan-bankowy-zeus-dla-google-android-juz-jest/ (14 lipca, czyli dzień wydania kolejnej wersji mojego ulubionego klona Minecrafta, tzn. Manic Diggera)

No cóż, nie zawsze jesteśmy online, a to jest jednak informacja z gatunku, warto wspomnieć, nawet jeśli ma już kilka dni — nie wszyscy nasi czytelnicy, to ludzie, którzy nałogowo przeglądają serwisy z wiadomościami ;)

Podaba mi się Pańskie podejście Panie P.K.

Ciekawa metoda ataku, jednak nie wydaje mi się że duża liczba osób zainstaluję tą aplikacje.

Przecież przed instalacją aplikacji mamy wypisane do czego dajemy jej dostęp. Więc już samo to, iż chce ona perma do smsów może wprowadzić nas w niepewność.

A już myślałem, że powinienem się bać… :)

Czy jeśli ktoś ma fizyczny token (tzn kody na nadrukowane na kartę), to mu też ZeuS zagraża? :P

Ja bym się nie zdziwił, gdy pojawi się nowa wersja ‘wirusa’ nakazująca userowi wejść na jakąś stronę, ściągnąć aplikację na telefon, zrobić zdjęcie kartce z kodami jednorazowymi albo wysłać sprzętowy token na adres skrytki pocztowej :P

W tym przypadku jest nawet łatwiej, bo wirus nie musi infekować komórki. Wystarczy, że podczas wykonywania transakcji podmieni nr konta i ew. kwotę (oczywiście wyświetlana jest ta pożądana przez usera), a użytkownik sam autoryzuje transakcję. Inne pytanie, czy ZeuS to robi…

qj0n: robi robi, to najpopularniejszy sposób obejścia, a raczej wykorzystania (nie)świadomej autoryzacji innych niż przypuszczamy przelewów, gdyż drugim kanałem nie dostajemy ani nr konta, ani kwoty na którą wykonywany jest przelew, tak jak ma to miejce przy autoryzacji sms, jeśli można tu mówić w ogóle o jakimś kanale, raczej wykorzystanie 2 częsci dwuskładnikowego uwierzytelniania

Scenariusz obrony przed nowymi trojanami, wirusami i innymi owadami wygląda następująco : Kowalski wchodzi do salonu GSM i na wejściu…” Dzieńdobry, chciałem kupić jakikolwiek telefon… z systemem JAVA !”.

Użytkownik musi być dostatecznie mądry*, żeby bawić się w tego typu aplikacje na telefonie z Androidem i jednocześnie dostatecznie głupi*, żeby dać się na coś takiego nabrać. Jakoś nie sądzę, że nastąpi teraz fala infekcji.

* – Chodzi oczywiście o wiedzę nt. tego typu technologii.

Dokładnie to samo napisałem ;]

Ciekawe czym rodacy zaskoczą internet jeśli chodzi o security na Androida:)?

Jeśli mowa o programach zabezpieczających Androida to ja polecam LBE Privacy Guard, który pozwala dokładnie kontrolować uprawnienia dla poszczególnych aplikacji.

Z tym Zeusem to prawie jak przysłowiową sytuacją w Rosji: to nie Ty wykonujesz przelew – to przelew wykonuje Ciebie :-)

Może kolejna wersja andka będzie miała sandbox dla SMSów i dostęp dla aplikacji będzie wymagał autoryzacji PINem.

Ewentualnie pozostanie kupić zegarek z modułem GSM i możliwością odbierania SMSów i używać osobnego numeru do potwierdzeń przelewów.