20/2/2015

Aby określić położenie użytkownika telefonu komórkowego wcale nie jest potrzebny dostęp do GPS-a — wystarczy śledzić różnice w poborze mocy smartphona. Technika ta jest o tyle ciekawa, że dostęp do odczytu stanu baterii nie potrzebuje żadnych dodatkowych uprawnień, a zatem każda apliakcja może po cichu “lokalizować” telefon i jego użytkownika w przestrzeni z 90% skutecznością.

Lokalizacja smartphona przez pobór mocy

Do lokalizacji telefonu komórkowego najczęściej wykorzystuje się GPS. Przybliżoną lokalizację można także podać na podstawie analizy odległości od nadajników GSM (tzw. BTS-ów) jak i poprzez obserwowanie nazw okolicznych sieci Wi-Fi. Ale wszystkie te metody mają podstawową wadę — aplikacja która chce z nich skorzystać, musi zdobyć od użytkownika zgodę — techniki te wymagają bowiem odpowiednich uprawnień (tzw. usługi lokalizacji).

Naukowcy z Uniwersytetu Stanforda pokazali jednak, że aby zlokalizować użytkownika, żadne uprawnienia nie są wymagane. Wystarczy odczytywać różnice w poborze mocy. W przypadku Androida polega to na odczycie 2 plików:

/sys/class/power_supply/battery/voltage_now

/sys/class/power_supply/battery/current_now

Lokalizacja na podstawie poboru mocy urządzenia bazuje na odległości od BTS-ów (im dalej, tym więcej mocy potrzebuje nadajnik). Korzystając z tej zasady, można zmapować daną trasę pod kątem poboru mocy urządzenia w danych obszarach, a następnie badać (z poziomu aplikacji) poziom mocy i sprawdzać, czy charakterystyka jego poboru odpowiada uprzednio zmapowanej trasie.

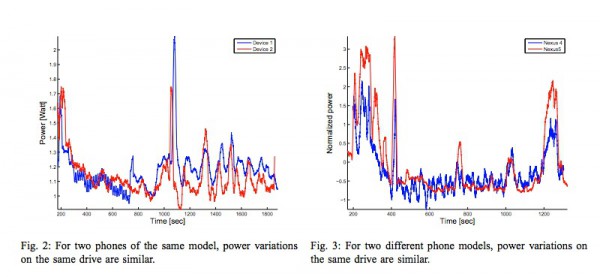

Sprawę ułatwia fakt, że różne modele telefonów mają bardzo zbliżone charakterystyki:

To nie takie straszne, bo…

Ta metoda ma oczywiście 2 wady. Pierwsza, kluczowa — ktoś wcześniej musi zmapować pobór mocy przez urządzenie na danej trasie. Druga to zakłócenia (np. włączenie przez użytkownika smartphonu odtwarzacza muzyki, który dodatkowo obciąża baterię i wprowadza anomalię).

O ile z pierwszą ciężko jest sobie poradzić, to na drugą wadę naukowcy znaleźli sposób — okazuje się że inteligentny algorytm podczas odpowiednio długiego pomiaru jest w stanie wykryć “zakłócenie” i zignorować jego wpływ na pobór mocy urządzenia wynikający z kontaktu z BTS-ami.

Zachęcamy do lektury oryginalnego dokumentu autorstwa badaczy ze Stanforda, który w szczegółach opisuje tę technikę inwigilacji.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Przejmujecie się baterią a tutaj macie całą prawdę o kartach sim:

https://firstlook.org/theintercept/2015/02/19/great-sim-heist

bezpieczeństwo kart sim do telefonów NIE ISTNIEJE KOMPLETNIE

każdą można przejąć, podrobić itp.

Telefony są dziurawe jak ser szwajcarski. SIM, BTSy, moduły NFC (kradzież z kart), dziury w systemach. Jeszcze trochę, a słynna gra Watch Dogs z fikcji stanie się rzeczywistością. Co robić, jak żyć?

Bez telefonu gdy go nie potrzebujesz. Albo trzeba jakoś sklecić własny z własnych części.

To jest wbrew pozorom troche możliwe:

http://www.raspberrypi.org/piphone-home-made-raspberry-pi-smartphone/

http://www.geek.com/mobile/piphone-is-a-simple-diy-raspberry-pi-smartphone-1592248/

A to dopiero początek.Nad kwestią zabezpieczeń należałoby trochę pewnie pokombinować.

@asdfg W sumie to może być ciekawa analogia: WD tak jak przyszłość zapowiadały się dobrze, a wyszło jak wyszło…Pozostaje mieć nadzieję, że przyszłość nie będzie zabugowana jak niektóre produkty ubisoftu ;)

Ostatnio natrafiłem na news, że jest też inna możliwość. Jest robal, który używa przejścia w stan uśpienia, żeby dostać uprawnienia roota. Telefon udaje wtedy swithed off, a aplikacja może go normalnie uzywać, łącznie z wykonywaniem połączeń. Taki ficzer.

O tutaj dziewczyny i chłopaki z AVG opisują to, można zrobić z tego newsa w wolnej chwili dla naszej społeczności: http://now.avg.com/malware-is-still-spying-on-you-after-your-mobile-is-off/

Słabe to. Opisuje przeprogramowanie guzika “power” w telefonie. Nic odkrywczego.

Artur – przepraszam, nie miałem zamiaru irytować takimi oczywistościami.

kiedyś robiłem aplikację która próbowała lokalizować nadajniki zigbee w pomieszczeniu na podstawie analizy mocy ale było to bardzo mało skuteczne i dało się jedynie określić w którym rejonie mniej więcej znajduje się nadajnik, może na wolnej przestrzeni i dla większych odległości to działa lepiej.

To troche jak strach przed inwigilowaniem po śladach butów.

Tja…. i znowu wszystko sprowadza się do serialu “Person of Interest” i ichniego “pudełka” (czyt. “The Machine”) :)

Polecam poczytać Gamedec’a niejakiego Marcina Przybyłka vel. Martin Ann – fakt faktem jest to lektura SciFi, aczkolwiek są w niej poruszone kwestie szpiegowania i tym podobnych działań ;)

Cos w tym jest, najgorsze ze sami nie wiemy kiedy i w jaki sposob mozemy byc inwigilowani… technika idac do przodu coraz czesciej uderza w nasza prywatnosc.

“że nie dostęp do odczytu stanu baterii nie potrzebuje żadnych dodatkowych uprawnień”

coś za dużo tego “nie” ;)

lepiej napiszcie o wykradzionych kluczach do SIM. ach ci brytowie…. ciągle im mało, nawet skrócony klucz im nie wystarcza.

Mało praktyczne moim zdaniem. Zawsze występują przeróżne zakłócenia począwszy od pary wodnej a skończywszy na czarnych plamach słonecznych. Ciężko chyba to wyeliminować…

Jak robiłem apkę do zczytywania danych o stanie baterii, dla konkretnego modelu telefonu. Byłem zdziwiony że mogę latać po folderze /sys bez uprawnień roota. A dodatkowo w niektórych plikach miałem uprawnienia do zapisu.

Chyba poboru energii…..moc to pierwsza pochodna pracy po czasie dW/dt wyrażana w watach czyli J/s, tego nie można pobierać, przekazywać ani rozpraszać…można przetwarzać energię z jakąś tam szybkością czyli mocą

Na atak narażone są osoby, które jeżdżą z przyklejonym do dachu telefonem po drogach, które zostały wcześniej sprofilowane przez atakującego (coś jak skyline navigation, ale zamiast linii horyzontu zbieramy profil energetyczny).

To jest faktycznie poważne zagrożenie – są jeszcze ataki z użyciem mikrofonu oraz akcelerometru (zbieranie danych o nawierzchni drogi z uwzględnieniem dziur, w jakie się wpada oraz elegancko zamontowanych studzienek), ale dostęp do tych źródeł również wymaga zgody użytkownika, w przeciwieństwie do odczytu baterii.

Nie chce mi się czytać, ale czy uwzględnili wpływ temperatury na odczyty z baterii? I najważniejsze – skąd mają informację o prędkości? Bo bez niej to ciężko skalować te fluktuacje; jak dużą entropię mają dla sygnatur – tzn. ile różnych przebiegów potrafią odróżnić?

Nie róbcie sobie żartów – ogromnym problemem jest stworzenie namiastki nawigacji działającej w oparciu o sam akcelerometr, co teoretycznie jest możliwe (wybieramy tylko punkt startowy), a w praktyce nie działa ze względu na zbyt duże błędy pomiarowe. Odczyt trasy na podstawie bezpośrednich odczytów samej mocy z BTS-ów (bez ich identyfikatorów) byłby osiągnięciem, zredukowanie tej informacji do energii zużywanej (nie tylko przez nadajnik telefonu) to jest co najwyżej wydawanie pieniędzy pozostałych z jakiegoś grantu. Równie dobrze można lokalizować na podstawie włączonej w telefonie kamery obserwującej gwiazdy.

Na podstawie widoku (bezchmurnego nocnego) nieba i informacji o pozycji urządzenia chyba dałoby się coś takiego zmajstrować. W końcu kiedyś nawigatorzy jakoś sobie radzili. Fajna tematyka, ale wydaje mi się niepraktyczna – znacznie łatwiej oprzeć się na GPS czy zarejestrowanych wifi… Nie wiem tylko po ktoś miał by to robić, gdybym ja chciał kogoś śledzić to chyba tak zwyczajnie spróbowałbym obserwować jego ruch na “serwisach społecznościowych”. Ludzie sami podają mnóstwo informacji o sobie, a już bezpośredni dostęp do takich serwisów (odczyt prywatnych danych, dostęp do prywatnych rozmów przez komunikatory, etc.) na pewno umożliwiła śledzenie znaczącej części populacji.

Nawigator z widocznym horyzontem sobie poradzi (albo i nie i wpakuje statek na skały). W mieście niebo nawet bezchmurne ciężko zarejestrować ze względu na smog świetlny. Dodajmy do tego nędzną tzw. ‘optykę’, czyli kawałek upapranego plastiku, wysokoszumną matrycę pierdypikselową o przekątnej ćwierci milimetra i obstawiam, że nawet lokalizacja z dokładością do ‘półkula północna/południowa’ będzie skuteczna gdzieś w 80%.

Przypomnę tylko, że do ustalenia długości geograficznej na podstawie gwiazd potrzebna jest synchronizacja czasu, a np. mój szajsung jeszcze odmierzania sekund dokładnie nie opanował i wskazuje zwykle gdzieś +5-10 minut (no chyba że to skutek opcji ‘synchronizuj czas z siecią komórkową’, tak czy inaczej nic dobrego o jakości sprzętu nie mówi).