9/9/2019

Zdaniem Gartnera, w ciągu najbliższych czterech lat, dzięki chmurze oraz analityce danych, uda się zmodernizować i zautomatyzować około 80 proc. procesów biznesowych. Jest to wynik zmieniającego się stylu pracy, w którym najważniejsza staje się mobilność i możliwość zdalnego dostępu do firmowych zasobów IT. Niestety, rosnąca liczba połączeń i urządzeń wykorzystywanych przez pracowników przyczynia się nie tylko do wzrostu efektywności, ale także do zwiększenia powierzchni cyberataków. Czy da się zapewnić bezpieczeństwo w takich warunkach? Cisco twierdzi, że tak i prezentuje ciekawe rozwiązanie o nazwie Umbrella, oparte o analizę ruchu DNS i globalną bazę reputacji.

Ochrona przed znanymi i nowymi zagrożeniami

Cisco Umbrella, to bezpieczna brama internetowa w chmurze, która chroni wszystkich użytkowników zarówno podłączonych do sieci korporacyjnej, jak i pracujących zdalnie. Rozwiązanie chroni przed znanymi oraz nowymi, dopiero pojawiającymi się zagrożeniami wykorzystującymi różne porty i protokoły. Dzięki bazowaniu na DNS, automatycznie blokuje dostęp do szkodliwych domen i adresów URL, IP oraz plików zanim jeszcze połączenie zostanie nawiązane lub plik ściągnięty.

Działanie w chmurze pozwala usłudze Cisco Umbrella dać użytkownikom coś jeszcze — dostęp do bazy wiedzy uzupełnionej o analitykę zagrożeń prowadzoną przez zespół ekspertów cyberbezpieczeństwa Cisco Talos. Każdego dnia analizują oni ponad 100 miliardów zapytań z Internetu i korelują je z już zapisanymi w bazie 11 miliardami historycznych przypadków. To pozwala na szybką identyfikację wzorców szkodliwych zachowań, wykrywanie anomalii ruchu sieciowego i tworzenie modeli umożliwiających automatyczne określenie jak wygląda infrastruktura przygotowywana przez cyberprzestępców w celu wykonania kolejnych ataków.

Bezpieczeństwo dla małych i dużych w 15 minut

Jak wynika z raportu „Małe, lecz potężne” autorstwa Cisco, dotyczącego cyberbezpieczeństwa małych i średnich firm, ponad połowa przedstawicieli tego sektora doświadczyła w ostatnim roku incydentu bezpieczeństwa. MŚP stają się coraz bardziej atrakcyjnym celem dla cyberprzestępców – zarówno bezpośrednim, ale także jako punkt wyjścia dla większych ataków.

Niestety, często mniejsze firmy dysponują ograniczonym budżetem i personelem o niewystarczających kwalifikacjach, a to uniemożliwia zapewnienie wysokiego poziomu bezpieczeństwa. Z pomocą przyjść mogą rozwiązania chmurowe sprzedawane w modelu subskrypcyjnym, do których zalicza się Cisco Umbrella.

Bramka internetowa Cisco nie wymaga dużych inwestycji początkowych w złożoną infrastrukturę IT, jest łatwa i szybka w implementacji. Wszystko można skonfigurować w 15 minut. Cisco Umbrella stanowi także doskonałe uzupełnienie systemów bezpieczeństwa na brzegu sieci, które już funkcjonują w większych organizacjach.

Wdrożenie

Cisco Umbrella to najszybszy i najłatwiejszy sposób ochrony wszystkich użytkowników. Ponieważ usługa jest dostarczana z chmury, nie wymaga inwestycji w dodatkowy sprzęt, a sama instalacja zajmuje zaledwie kilka minut. Nie przytłacza nadmierną złożonością, cechuje się łatwą instalacją i nie wymaga aktualizacji po stronie klienta. Platforma chmurowa działa jak bezpieczna bramka internetowa.

- Krok 1 – Określ, które urządzenie lub serwer w sieci utrzymuje adresy publicznych serwerów DNS – najczęściej router lub serwer DNS.

- Krok 2 – Zaloguj się do serwera lub routera, na którym skonfigurowano DNS. Znajdź obszar konfiguracji, w którym określono ustawienia serwera DNS i zastąp te adresy adresami Cisco Umbrella IP: 208.67.222.222, 208.67.220.220

- Krok 3 – Rozpocznij korzystanie z Cisco Umbrella — uzyskaj dostęp do panelu administracyjnego i rozpocznij konfigurację na stronie welcome.umbrella.com.

1. Konfiguracja

Ochrona DNS i polityki przypisywane są do konkretnej tożsamości. Dlatego pierwszym krokiem jest wybór oraz zdefiniowanie tożsamości urządzeń które mogą generować zapytania:

2. Wybór polityk bezpieczeństwa

Polityki bezpieczeństwa obejmują szereg kategorii zabezpieczeń, między innymi C2, phishing malware, url filtering. Polityki przypisywane są do konkretnej tożsamości (np. sieci lub urządzenia). Polityki można definiować manualnie lub z użyciem dostępnych profili.

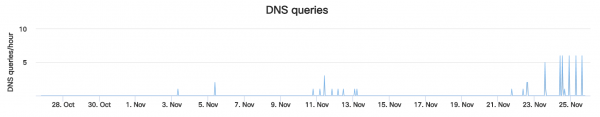

3. Oglądaj, co się dzieje w Twojej sieci

Na stronie głównej mamy przegląd wszystkich zabezpieczeń oraz przegląd i skalę wszystkich zagrożeń w organizacji. Dashboard pokazuje wszystkie zablokowane zapytania oraz blokady bezpieczeństwa wysyłane przez dowolne urządzenie (tożsamość) lub dowolny protokół. Umbrella zbiera incydenty segregując je pod kątem typu zagrożenia, tożsamości oraz strony docelowej.

Całość polityk bezpieczeństwa jest monitorowana na dashbordach, a statyski posortowane i umieszczone na osi czasu.

U jednego z klientów firmy ATENDE, integratora rozwiązań sieciowych i systemów IT, w ciągu jednej doby Cisco Umbrella zablokowała 242 zdarzenia, identyfikując przy tym aż 19 prób ataku typu malware, 2 próby ataków phisingowych i aż 15 prób ataków typu crypto mining. Jakub Jagielak, dyrektor ds. rozwoju w Atende tak opisuje konieczność zwrócenia uwagi na DNS podczas budowania strategii ochrony firmowej sieci:

Od 2017 roku konsekwentnie rośnie w szybkim tempie liczba ataków z wykorzystaniem zapytań DNS, także większość ataków złośliwego oprogramowania (malware) używa DNSa. Kluczowa staje się zatem ochrona DNSa, która powinna stanowić pierwszą linię obrony w każdej organizacji. Ochrona luk w systemie DNS jest łatwa do przeprowadzenia, skuteczna, ale niestety wciąż bardzo rzadko wykorzystywana.

Możliwość współpracy z innymi mechanizmami bezpieczeństwa

Cisco Umbrella ma również możliwość współpracy z systemem MDM, monitorując zapytania DNS pochodzące z urządzeń mobilnych.

Umbrella integruje się także z Active Directory umożliwiając widoczność na poziomie użytkowników oraz z wieloma urządzeniami Cisco (np. ASA, Meraki, Wi-Fi) by przechwytywać wszystkie zapytania DNS.

Mięso dla analityków SOC i firmowych adminów

Cisco Umbrella ma jeszcze jedną zaletę. Usługa wyposażona jest w moduł „Investigate” do prowadzenia internetowych śledztw, który firmowym analitykom daje dostęp bazy reputacji i do logów, jakie usługa zbiera na całym świecie, m.in. w oparciu projekt OpenDNS.

Dzięki temu, po zidentyfikowaniu w firmie zagrożenia (np. złośliwej strony internetowej), można po kilku zapytaniach określić, czy strona ta atakowała tylko i wyłącznie pracowników naszej firmy, czy również innych internautów. Dzięki wygodnym wykresom zobaczymy też od jak dawna strona ta przyjmowała ruch z internetu i jak dużo połączeń dziennie do niej było kierowanych. To pomoże określić skalę ataku. Dodatkowo, wszelkie zebrane IOC można wprowadzić w wyszukiwarkę modułu “Investigate” i od razu zbadać ich reputację oraz zapoznać się z ich historycznym użyciem (np. mapowaniem RevDNS).

Przez ostatni rok mogliście zobaczyć screenshoty z tego modułu w niektórych artykułach na Niebezpieczniku, np. podczas analizy kampanii złośliwych SMS-ów, kierujących na stronę wykradającą dane lub w trakcie szacowania liczby ofiar ataku ShadowHammer, który dotyczył niektórych posiadaczy sprzętu ASUS-a.

Sam przetestuj Umbrellę, za darmo!

Wypróbuj Cisco Umbrella już dziś. Skorzystaj z darmowego 42-dniowego trialu. Wygeneruj indywidualny raport dotyczący zagrożeń w Twojej organizacji i omów jego wyniki z ekspertem Atende. Dodatkowo uzyskasz rekomendacje jak zwiększyć poziom bezpieczeństwa w swojej firmie. Aby skorzystać z darmowego 42-dniowego testu, wypełnij ten formularz.

Niniejszy artykuł jest artykułem sponsorowanym, został stworzony przez firmę Atende, a za jego opublikowanie redakcja Niebezpiecznika otrzymała wynagrodzenie. Potwierdzamy, że z modułu Investigate od roku regularnie korzystamy i uważamy go za wartościowy w prowadzeniu internetowych śledztw.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Można też za darmo https://pi-hole.net/

REGEX’y + skrypty python albo dodawanie ręczne i mamy prawie to samo.

Czyli DNS RPZ. Mozna samemu zbudowac na Bindzie. Bez takiego fajnego GUI jak ma Cisco oczywiscie ;)

Najwiekszym problemem sa dobre feedy – duzo firm nie weryfikuje ani (zbyt czesto) nie aktualizuje rekordow, co zazwyczaj jest bolem w d*e (musisz sam budowac white-listy).

Nie, nie DNS RPZ, ale taka usługa też istnieje – w naszych innych rozwiązaniach, które wykorzystują dane z DNS jako jeden z kryteriów oceny bezpieczeństwa. (Prawie) wszystko można sobie dzisiaj wyklikać w domu, włącznie z GUI które jest dopasowane do najbardziej wyrafinowanych gustów użytkownika. A to właśnie wiedza którą mamy w bazach Cisco Umbrella jest największą wartością usługi (czyli Twoje uproszczenie w stwierdzeniu ‘feedy’) – stąd nikt inny nie jest w stanie zbliżyć się dokładnością i pokryciem. Cała reszta to dobrze rozproszony DNS z IP Anycastem, których jest masa na rynku komercyjnym i niekomercyjnym. Oczywiście, zdarzają się usługi potrafiące znaleźć coś, czego Umbrella jeszcze nie widziała – i zawsze będą. I dlatego to nie jedyne i cudowne rozwiązanie wszystkich problemów. Ale lepiej mieć rozwiązanie (n-te w linii), które wyłapuje powiedzmy 90% problemów bezpieczeństwa, czy takie które wyłapuje 2%? :D

A co jak złośliwe oprogramowanie nie będzie korzystało z nazw DNS a adresów IP? To jest rozwiązanie połowiczne.

Tam jest jeszcze program na windowsa Umbrella roaming client, który blokuje połączenia ze złośliwymi IP. Artykuł o tym nie wspomina.

Fajne to. Wygląda na coś podobnego do pihole. Czy się mylę ?

Porównanie Cisco Umbrella do pi-hole to niestety trochę nieporozumienie. Umbrella jest największym pod względem skali systemem DNS, który można zewnętrznie “odpytać” i nałożyć na zapytania politykę, dostać się do wiedzy którą zbieramy w czasie rzeczywistym o adresach IP i domenach. Umbrella dziennie przetwarza ponad 180 miliardów zapytań DNS, widzimy ataki rozwijające się, zwijające się, nowy malware, etc – a nasz Cisco Talos wykorzystuje te dane korelując je z innymi na wiele sposobów, żeby zatrzymywać zagrożenia w czasie (prawie) rzeczywisstym. pi-hole jest świetnym, darmowym rozwiązaniem dla domowych entuzjastów, którzy chcą się pobawić w filtrowanie i kontrolę tego co dostają, zresztą nie ma problemu żeby korzystanie z pi-hole połączyć z korzystaniem z Umbrelli. Aha… pi-hole ma w domyślnej instalacji pareset tysięcy domen do zablokowania. Umbrella przechowuje dane o paruset miliardach.

“…Umbrella przechowuje dane o paruset miliardach….” domen …???

To nie pomylka ? zwazywszy, ze w tej chwili na swiecie jest w tej chwili okolo 350 MILIONOW zarejestrowanych domen?

https://hostingfacts.com/internet-facts-stats/

Nie, Umbrella trzyma też domeny historyczne (bo ma to ogromne znaczenie dla możliwości śledzenia zmian) oraz wzorce generowane algorytmicznie (tych nie wliczamy do statystyk, każdy wzorzec liczy się z reguły jako “1” domenę).

Zdaniem Gartnera

“Gartner: Android i Windows Phone w 2015 roku będą liderami rynku” – Gartner przewiduje, że w ciągu czterech lat wyższe ceny zepchną Apple iPhone’a na trzecie, a RIM BlackBerry na czwarte miejsce pod względem liczby sprzedanych smartfonów. Dominować będzie Android, a telefony Nokii z systemem Windows Phone wyprzedzą inne platformy i zajmą drugie miejsce w 2015 r.

Podobne przewidywania przedstawiła niedawno firma IDC. Pokazuje to, że analitycy rynku widzą spory potencjał w sojuszu Nokii i Microsoftu oraz wierzą w ostateczny sukces mobilnego systemu Windows.”

Mądrości Gartnera i ISC pochodzą z kwietnia 2011 roku.

To tyle na temat wróżenia z fusów.

PS.

Jak będziemy mieszkać w roku 2000

https://www.youtube.com/watch?v=TqrJbuGHIfA

Gartner to ściema. Tak samo jak np. swojski “Laur Konsumenta” – płacisz, to przyznają Ci znaczek i tyle.

By zapewnić bezpieczeństwo, to po pierwsze trzeba zrezygnować z Cisco z jego backdoorami dla trzyliterowych rządowych organizacji USA… Na Cryptome są “tajne” instrukcje do tego sprzętu dla tych organizacji jak wchodzić na routery i inny sprzęt Cisco bez wiedzy ich administratorów (ale uprzedzam, że same instrukcje nic nie dają, bo trzeba mieć jeszcze klucze uwierzytelniające tych trzyliterowych organizacji). USA opluwa “za szpiegowanie” Huawei, nie przedstawiając na to żadnego dowodu, a o swoim pełnym backdoorów Cisco jakoś milczy… ;)

No ostatnio wpadli.

Co nie zmienia faktu ze na wiki pisze ze Cisco jest nadal liderem sprzetu i oprogramowania.

Przez kilka wczesniejszych lat koledzy bardzo zachwalali ten sprzet pod wzgledem stabilnosci.

A odnosnie bezpieczenstwa ja widze trzy rodzaje trendow.

— Niektorzy tworza dodatkowe oprogramowanie.

— Niektorzy tworza wolne oprogramowanie, a o dodatki i bezpieczenstwo zatroszcz sie sam.

— Niektorzy tworza wszystko najtanszym kosztem, nawet bez zapory internetowej.

Tylko z tym “wolnym oprogramowaniem” prosze mnie zle nie zrozumiec.

Sam system jest nadal wspierany przez producenta, i mozesz sam sprawdzic kod,

ale dodatki dla systemu osob trzecich musisz sam weryfikowac lub komus zlecic sprawdzenie.

Polecam sprawdzi Pi-Hole – na kontenerze, za darmo w domku – wycina sporo reklamowych linkow i tez daje fajne staty jakie hosty w domu w co strzelaja. Wystarczy ustawic jako defaultowy DNS w obrebie domowej sieci

Przecież umbrella jako filtr DNS staje się pomału bezużyteczna.

Firefox z tego co pamiętam miał natywnie już obsługiwać zapytania dns over HTTPS więc parasolka będzie wkrótce się nudzić, bez odpowiedniej rekonfiguracji stacji końcowych userów.

Nie ma to jak przeciwstawiać rozwiązanie komercyjne firmy “A” (Cisco Umbrella), chęci ładowania całego ruchu w nieoptymalny tunel TLS over HTTP – DoH (zamiast DNS over TLS, DoT) do pewnego przeciekawego dostawcy treści “B” (Cloudflare), który ma swoje za uszami jeśli chodzi o serwowanie róznego rodzaju treści i serwisów oraz totalny brak transparentności, nie mówiąc już o finansowych powiązaniach i wpływie w fundacji Mozilla. Jeśli uważasz, że DoH jest lepszy niż DoT (który jest przez Umbrellę wspierany) zajrzyj na fora OpenBSD, Linux Ubuntu i posty Paula Vixie, twórcy Binda, włącznie z jego wczorajszą prezentacją z EuroBSDConu o tym jak Cloudflare i pomysł Mozilli jest “wolnością”. Polecam.

All your (upgraded and safe) infrastructure are belong to us :)

Po co tracić czas na testowanie usługi, która nie publikuje cennika :-(

Dokładnie… Naszukałem się go i odpuściłem testy…

Jest 1 problem.

Jesli nie mam czasu dbac o bezpieczenstwo to tym bardziej nie skorzystam z trialu.

Dlatego tak wazne jest pokazanie zalet.

Piekny wykres mnie nie przekona o bezpieczenstwie.

Samo wymienienie zalet mnie nie przekona.

Jako zwykly uzytkownik.

Prosze kazdy taki portal o wieksze konkrety jak to dziala i dop czego sluzy wiekszosc opcji.

Zwlaszcza ze pisze ze ktos z tego korzysta.

Zwlaszcza ze za tym pojdzie moj czas na testowanie, moje pieniadze na nowy sprzet i moje pieniadze na usluge.

Lubie Was i Pozdrawiam wszystkich, ale wolalem byc szczery.

System wydaje się być bardzo dobrze zrobiony dla masowych ataków.

Również wydaje się być NIE skuteczny dla ataków kierunkowych, czyli właściwie na firmy.

Jak dla mnie to zwykły marketing. Ewentualne zabezpieczenie dla zwykłych szaraczków.

Gorsze od braku zabezpieczeń są udawane zabezpieczenia. Promowanie tego jako lek na całe zło, czyli “nowoczesne ataki”, nie jest chyba dobrym pomysłem.

Cisco Umbrella z uwagi na skalę potrafi złapać i łapie ataki ukierunkowane. Ale masz oczywiście rację, jak ktoś się na Ciebie uprze i ma w tym wsparcie, trudno będzie się obronić czymkolwiek. Ale czy przypadkiem w bezpieczeństwie nie chodziło o budowanie paru warstw bezpieczeństwa, które miały się wzajemnie wspierać? Czy to “czysty marketing”?

tak

Generalnie gadka o bezpieczeństwie “chmury” działa na mnie jak płachta na byka. Nie pracuje może obecnie w IT,a tym bardziej nie jestem sysadminem ale powtarzam starą mądrość: “Nie ma czegoś takiego jak chmura,to są czyjeś (nie twoje) komputery”.

Udostępnianie danych w chmurze instytucjom w USA to podatność na działanie nie tylko trzyliterowych agencji,ale i problemy związane z Cloud Act,FISAAA itd które pozwalają Amerykańskim instytucjom rządowym grzebać w plikach firm spoza USA. Trzymanie czegokolwiek sensownego w chmurze to zatem z reguły obniżanie bezpieczeństwa (lub chociaż możliwego inaczej do osiągnięcia jego poziomu) dla osiągnięcia oszczędności.

Przechodząc do tej reklamowanej usługi.Niby “tylko” DNS tak ? Jeśli jednak przyjrzeć się temu bliżej to jest to usługa pozwalająca na częściowe koordynowanie całego bezpieczeństwa IT w sieci firmowej.Usługi są tu choć częściowo zmapowane.Mylę się czy nie ?

No to teraz załóżmy,że jest się konkurentem jakiejś Amerykańskiej firmy.Albo że właściciel nie podoba się rządowi USA.Albo że jest się instytucją rządową. Skoro spora część infrastruktury jest obsługiwana albo zmapowana przez tą usługę CISCO to jeśli atakujący uzyska do niej dostęp (np działając “z upoważnienia rządu USA” – a USA jest rządzone tak naprawdę przez Amerykański biznes korporacyjny z tylnego fotela – czy u władzy są Republikanie czy Demokraci) to w dużej części można mieć przechlapane – infrastruktura sieci na widelcu.

Jeśli jednak ktoś pracuje i tak w powiązaniu z Amerykańskimi partnerami albo dla nich to przeszkód nie ma.Jeśli ktoś uważa,że Amerykanie nie są jego problemem – może też (ale może być w błędzie) i wtedy ta infrastruktura CISCO będzie bardzo użyteczna.Ale przyznacie – takie postawienie sprawy zawęża grono odbiorców… ZWŁASZCZA instytucje państwowe NIE POWINNY korzystać bezpośrednio z usług CISCO tak samo jak z usług Huawei.Można inaczej to zrobić,nie jest to rzecz jasna tanie…

Oczywiście bezpieczeństwa w sieci firmowej – mam na myśli że oficjalnie tego powiązanego z DNSem – to mam na myśli ! Aplikacja łączy się z infrastrukturą firmy CISCO w tym modemami – tak jest napisane no nie ? Trochę tu rzuciłem na wyrost i wiem że mogą polecieć gromy więc zawczasu się tłumaczę o co tu mi chodzi. Nie uważam,że ta aplikacja sama z siebie robi więcej – ale cały ruch idący na DNSie w firmie to już trochę jest…

Czym to blokowanie złośliwych domen w płatnej usłudze Cisco różni się od blokowania w darmowym OpenDNS (też ciscowym)?

Darmowa usługa blokuje na sztywno tylko najgorsze możliwe adresy w kontekście malware (usługa ogólna – 208.67.222.222/208.67.220.220 + IPv6), wersja ‘home’ pozwala wybrać część opcji i kategorii (i to konfigurować, adresy te same co dla usługi głównej), a wersja FamilyShield (208.67.222.123/208.67.220.123, nie wymaga poza tym żadnej konfiguracj) blokuje materiały groźne dla nieletnich. Płatne usługi w zależności od opcji pozwalają kontrolować wszystkie kategorie, zainstalować własny lokalny resolver (VMka z Ubuntu), który pozwala odfiltrować zapytania lokalne dla użytkowników nie lubiących Oczu Wielkiego Brata, zintegrować je lokalnie z AD (jeśli chcesz widzieć prywatne IP i/lub identyfikatory swoich użytkowników), etc – do bardzo skomplikowanych integracji lub w wersji najdroższej – pełnego proxy dla całego ruchu (nowa usługa, Cisco Umbrella Secure Internet Gateway). Wersja ‘trial’ pozwala zapoznać się z większością opcji komercyjnych przez 14 dni, potem zamienia się w wersję darmową. Czas testowania możemy wydłużyć.

Bardzo fajny artykuł reklamujący tą super, hiper parasolkę. A teraz trochę praktyki: globalna korporacja od około roku używająca ten szajs blokujący najczęściej serwery licencyjne O365. Od ponad tygodnia leżymy na łopatkach po infekcji Ryuka…wszystkie oddziały globalnie. Tyle nam z tej rewelacyjnej Ubrelli…

A od kiedy Umbrella to rozwiązanie do backupu?

snapshotow na macierzach nie robicie??

przyrostowe kopie ?

swoją drogą: nigdy nie da się obronić przed atakiem celowanym w daną firmę, trzeba mieć plan awaryjny (np. wspomniane dwie linijki wyżej snapshoty na macierzach)

Ostatnie czego bym chcial to bronic firme X czy Y, ale oczekiwanie ze ta czy inna solucja jest panaceum na wszystkie cyber problemy i zagrozenia, wyjasnia dlaczego pewna globalna korporacja lezy globalnie, “wszystkie oddzialy”. Obwinianie jednego vendora czy controla za zaniedbania na calej linii, mowi wiecej niz profesjonalnie napisany raport z tegoz incydentu. Pozdrawiam.

rozumiem, że nie zadziała dla osób które szyfrują requesty dns

Co robią? DNSSEC to nie jest szyfrowanie zapytań, tylko podpisywanie odpowiedzi!

Jeśli to nie jest sponsorowany artykuł to wypadało by choć wzmiankować że może ten produkt zabezpieczyć jedynie od wybranych zagrożeń. Korporacja firmującą go jest znana ze swojej ścisłej współpracy z NSA…..