15/6/2021

HAHAHAHAAH. W zasadzie tak powinien zacząć się ten artykuł. Bo to jak podchodzą do bezpieczeństwa swoich danych niektórzy posłowie to jest po prostu śmiech (przez łzy). Wirtualna Polska w odpowiedzi na dzisiejszą wypowiedź premiera Morawieckiego o “przejęciu szeregu skrzynek (polityków) na WP przez hakerów” odpowiada, że skrzynka Dworczyka nie była chroniona przez mechanizm dwuskładnikowego uwierzytelnienia.

Jest tylko jeden problem…

nawet gdyby minister Dworczyk włączył dwuskładnikowe uwierzytelnienie na WP, jego konto i tak zostałoby przejęte.

Wyjaśnijmy dlaczego.

Potwierdzone: skrzynka została zhackowana

W ostatnich dniach pojawiły się oświadczenia (ministra Dworczyka, a teraz premiera i WP) z których wynika, że skrzynka ministra Dworczyka została zhackowana. Mamy więc w końcu oficjalne potwierdzenie tego zdarzenia. Zaznaczmy jednak, że to wciąż nie oznacza, że wszystkie publikowane przez włamywaczy treści e-maili są prawdziwe lub faktycznie pochodzą z tego źródła. W operacjach dezinformacji celowo miesza się prawdę z fałszywkami.

Dziś do ataku odniósł się premier Morawiecki. I wydaje się, że w swojej dzisiejszej wypowiedzi zachęcał do używania dwuskładnikowego uwierzytelnienia. To bardzo dobra rada. Jest tylko jedno “ale…”. Ale o tym za chwilę, najpierw przytoczmy słowa premiera:

“doszło do bezprecedensowego ataku, który kierowany jest według wszelkiego prawdopodobieństwa zza naszej wschodniej granic (…) To nauczka, którą wszyscy, cała polska klasa polityczna, powinniśmy wziąć sobie rzeczywiście do serca i popatrzeć co, kto, w jaki sposób używa i jakie są zabezpieczenia (…) Też warto zwrócić uwagę na to, że jak zakładane są skrzynki, to nie każdy obywatel, a właściwie większość obywateli nie ma informacji, co do szczegółów tego, w jaki sposób dany gestor czy dany portal internetowy zabezpiecza te skrzynki mejlowe. Tu trzeba przede wszystkim polegać na dwustopniowym procesie weryfikacji bezpieczeństwa, zabezpieczaniu haseł, do tego wszystkich państwa namawiam Wszystko wskazuje na to, że cała polska klasa polityczna została w ten sposób zaatakowana. To jest takie nowe oblicze współczesnej wojny. Trzeba sobie wprost powiedzieć: dzisiaj mamy do czynienia z atakami różnego rodzaju, atakami hybrydowymi, atakami cyfrowymi. Tutaj poprzez tak zwane skompromitowanie – jak mówią fachowcy od cyberbezpieczeństwa – szeregu skrzynek zakładanych na portalu Wirtualna Polska z rozszerzeniem wp.pl, wiemy, że doszło do przejęcia tych skrzynek przez innych, nieuprawnionych do tego podmiotów”

Wirtualna Polska, wywołana do tablicy, odpowiedziała tak:

Bardzo mocno i dobitnie chcemy podkreślić, że systemy pocztowe WP są całkowicie bezpieczne, a informacje czy insynuacje, jakoby miało dojść do włamania na konta WP, są całkowicie nieprawdziwe.

Pewniak na plamy skórne! Może usunąć je bez lasera

Wejście na konto ministra Michała Dworczyka i co za tym idzie uzyskanie dostępu do jego emaili nastąpiło na skutek podania poprawnego loginu i hasła. Naszym zdaniem przestępcy albo wyłudzili hasło od żony ministra, albo używała ona takiego samego hasła u innych usługodawców i tam był wyciek. Przed jednym i drugim można się w prosty sposób zabezpieczyć poprzez uwierzytelnianie dwuskładnikowe albo dbać o higienę własnego hasła.

Premier Mateusz Morawiecki mówił dziś o potrzebie uwierzytelniania dwuskładnikowego. Chcemy jasno i wyraźnie zaznaczyć, że taki system uwierzytelnienia funkcjonuje w poczcie WP od dawna. Przykro nam to stwierdzić, ale minister Michał Dworczyk w momencie tego zdarzenia nie korzystał z takiego systemu

Tą wypowiedzią (w którą chyba wdarła się portalowa reklama?) Wirtualna Polska znokautowała ministra Dworczyka. Mocniejszym uderzeniem byłoby chyba tylko ujawnienie przez WP tego, jakim hasłem minister się posługiwał (ale hasła Dworczyka WP raczej nie zna, a przynajmniej mamy taką nadzieję).

My natomiast chcielibyśmy zauważyć, że

uwierzytelnienie dwuskładnikowe stosowane przez Wirtualną Polskę nie chroni przed atakami phishingowymi.

Dwuskładnikowe Uwierzytelnienie na WP nie zabezpieczy Cię przed phishingiem

To jak można obejść uwierzytelnienie dwuskładnikowe bazujące na generowanych kodach lub klikaniu w powiadomienia pokazywaliśmy na naszym darmowym webinarze o zabezpieczaniu kont przed hackerami. Zobaczcie go, serio. Każdy powinien zastosować się do rad tam zawartych.

W skrócie (na przykładzie Jasia):

-

1. Jaś dostaje e-maila o treści, np., że ma potwierdzić nowy regulamin konta pocztowego Wirtualnej Polski, bo jak nie, to mu je zamkną.

2. Jaś nie zauważa, ze ten e-mail to phishing (ktoś podszył się pod “Administratora WP”), bo nie widział naszej lekcji o wykrywaniu phishingu. Więc Jaś klika w linka w tej fałszywej wiadomości.

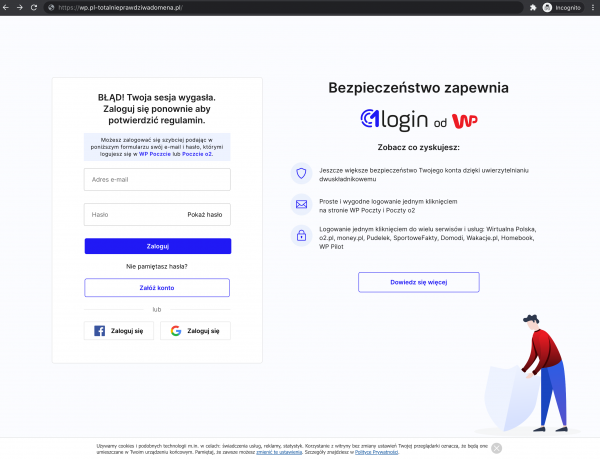

3. Fałszywa strona wyświetla Jasiowi komunikat błędu “Twoja sesja wygasła, aby potwierdzić regulamin musisz zalogować się jeszcze raz” i wyświetla okno logowania:

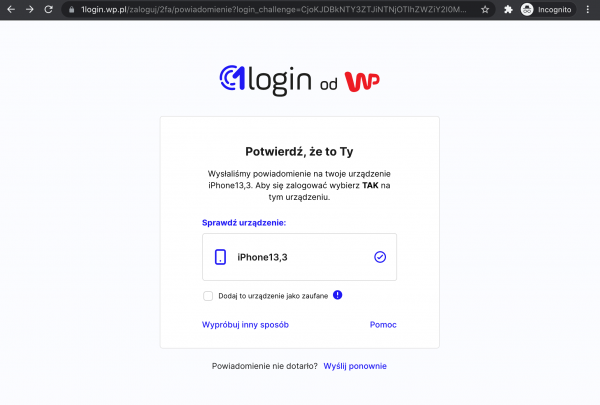

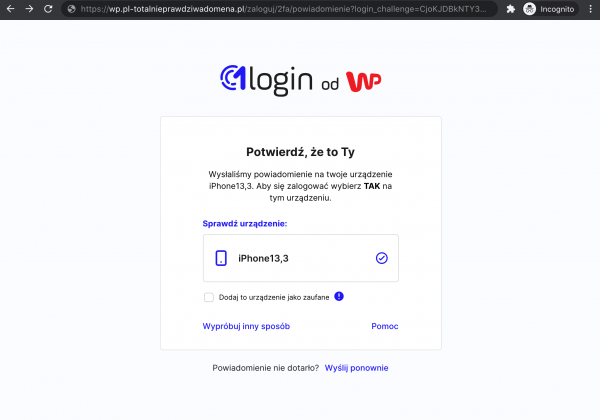

4. Jaś wpisuje swój login i hasło. Teraz ma je włamywacz, phisher, który automatycznie wprowadza je na prawdziwej stronie logowania do Poczty WP, ale tam widzi:

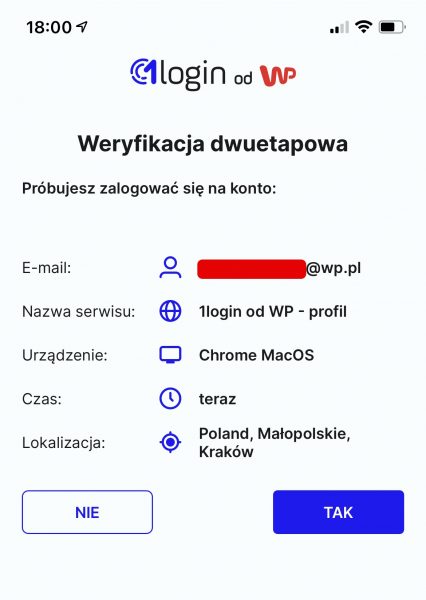

Co to oznacza? Że na telefon Jasia Wirtualna Polska wysłała prośbę o potwierdzenie logowania.

Myślisz, że atakujący nie potwierdzi swojej próby logowania, bo przecież nie ma dostępu do smartfona Jasia? Otóż Jaś mu tę próbę potwierdzi sam, bo…

5. Dokładnie taki sam ekran włamywacz pokazuje Jasiowi na podrobionej stronie, na którą go przekierował po tym, jak Jaś wpisał on swój login i hasło w kroku 4

6. Jaś chce się przecież zalogować i potwierdzić regulamin, bo inaczej zamkną mu konto, więc patrzy na swój telefon i klika TAK na komunikacie:

7. Włamywacz w tym momencie jest przekierowywany przez Wirtualną Polskę na konto Jasia. A Jaś? Jasiowi włamywacz wyświetla taki komunikat na podrobionej stronie:

“Dziękujemy za potwierdzenie regulaminu. Twoje konto nie zostanie skasowane”.

I Jaś się cieszy. A tak naprawdę, został zhackowany.

Ale przecież!!!!

Doskonale wiemy, co mniej techniczni z Was krzyczą uderzając w stół. Że przecież Jaś może zobaczyć, że przeglądarka i system nie takie albo że miasto jest złe, niejasiowe!

Otóż te dane, które są pokazywane w komunikacie na telefonie Jasia wysyłanym przez Wirtualną Polskę mogą być dokładnie takie, jak u Jasia. Bo system Jasia w kroku 2 odczyta sobie atakujący z tzw. User-Agenta Jasia, a lokalizację weźmie z adresu IP Jasia (też w kroku 2). Następnie do Wirtualnej Polski zaloguje się przez serwer proxy z miasta Jasia, ustawiając taki fingerprint przeglądarki, aby był zbieżny z Jasiowym.

Mam skrzynkę na WP — jak się przed tym zabezpieczyć?

Nie da się. Wszystkie metody dwuetapowego uwierzytelniania bazujące na podaniu kodu (np. z SMS lub wygenerowanej aplikacji) albo na kliknięciu potwierdzenia “Tak, loguję się” da się w pokazany powyżej sposób ominąć. Nie chronią więc przed phishingiem.

Powtórzmy do znudzenia:

Jedynym 100% skutecznym zabezpieczeniem przed phishingiem jest podpięcie pod konto klucza U2F.

W skrócie: tylko klucz U2F chroni w 100% przed atakami phishing. Nawet jak ofiara użyje klucza na fałszywej stronie, to nie da się odpowiedzi z klucza wykorzystać do zalogowania do jej prawdziwego konta.

Bardziej techniczne wyjaśnienie tego, jak dokładnie działa klucz U2F podczas logowania znajdziecie na naszej stronie poświęconej takim kluczom.

To która skrzynka jest odporna na phishing?

Jeśli chcecie ochronić swoją skrzynkę przed phishingiem, nie liczcie na to, że “ja to na pewno wykryję wszystkie ataki!“.

Każdego da się podejść phishingiem. Wierzcie nam. Mamy na swoim koncie osoby, które na co dzień zajmują się bezpieczeństwem IT, a dały się złapać na realizowane przez nas dla ich firm ataki phishingowe. Kwestia czasu ataku, przywołania odpowiedniego dla danej osoby pretekstu i konto przejęte.

Dlatego załóżcie sobie skrzynkę u dostawcy, który wspiera U2F. Z darmowych polecamy GMaila, bo ma dodatkowo wiele innych świetnych mechanizmów bezpieczeństwa (por. Dlaczego GMail jest najlepszym wyborem dla większości osób?), a tym którzy cenią sobie większą prywatność i są w stanie za skrzynkę zapłacić (lub korzystają z maila niezbyt aktywnie), polecamy Tutanotę. Obie skrzynki wspierają 2FA jako U2F, czyli można podpiąć pod nie klucze U2F i zagrać na nosie zarówno Rosjanom jak i naszym pentesterom :)

Tak, klucz to wydatek ok. 160 złotych, ale to pieniądze warte wydania. Włamanie na skrzynkę z reguły generuje większe koszty, nie mówiąc już o stresie, jeśli na skrzynce znajdowały się kompromitujące nas materiały, które ktoś może zacząć upubliczniać… Chyba nikt nie chciałby być ministrem Dworczykiem w ostatnich dniach…

PS. Dwuskładnikowe Uwierzytelnienie na WP choć, jak wykazaliśmy, przed dobrze zrobionym phishingiem Was nie zabezpieczy, to oczywiście warto je sobie włączyć, jeśli ze skrzynki na WP korzystacie. Będzie bardzo pomocne w przypadku, kiedy ktoś pozyska (podejrzy?) Wasze hasło. Nie tylko nie zaloguje się (bo jeszcze trzeba potwierdzić próbę logowania) ale Wy dowiecie się, że taka próba logowania była, bo otrzymacie powiadomienie na telefon.

PPS. Nawet z najlepiej zabezpieczonej skrzynki na GMailu/Tutanocie żaden polityk nie powinien korzystać do załatwiania spraw służbowych. Kropka.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Jak się ma zaszyfrowany dysk, to sobie pewnie można pozwolić na zapisywanie haseł w przeglądarce. Wtedy od razu widać jak ci przeglądarka nie wklepie log/pas automatycznie przy próbie phishingu.

Gwoli ścisłości przeglądarka lub jakikolwIek inny menadżer haseł z dodatkiem do przeglądarki ;-)

Niekoniecznie, szyfrowanie dysku nieszczególnie chroni przed czymkolwiek, jeżeli z komputera korzysta więcej niż jeden użytkownik, albo jest np. wspólny.

Gorzej jak wejdzie jakiś syf wykradający chociażby dane z przeglądarki.

A konta użytkowników to są od parady? Na litość Boską, zwłaszcza w Windowsie 10, w któym to logowanie kontem chmurowym jest już normą.

Zaszyfrowany dysk chroni tylko przed odczytaniem zawartości jak ktoś Ci ukradnie komputer.

Jeśli jednak ktoś Ci się włamie na kompa to ma dostęp do dysku taki jak Ty, czyli może sobie wczytać co zechce. Oczywiście pozostaje kwestia jak się włamać i mieć odpowiednie uprawnienia. Nie mniej jednak jak to się wydarzy to atakujący na tacy dostanie wszystkie Twoje unikalne hasła do wszystkich serwisów, dogodnie uzupełnione URLami gdzie można je użyć.

Tylko dwuskładnikowe uwierzytelnianie kluczem zabezpieczy Twoje konta, które to wspierają. I jeszcze jedna uwaga na koniec. Trzeba zobaczyć jakie protokoły wspiera klucz, te najtańsze klucze nie mają najnowszych zabawek.

…ech, poczta ślimacza, mimo, że wolniejsza, to może bezpieczniejsza?

Nie powiedziałbym niestety… adres źródłowy można bez problemu zespoofować ;)

to pokazuje poziom intelektualny (jego brak) Dworczyka i Mordawieckiego – uzywac poczty na zaspamowanej niepewnej WP, podczas gdy mieli do wyboru np. darmowego GMaila od Google

Według mnie bardziej skandaliczny jest fakt korzystania z tej skrzynki do celów służbowych. W każdej rozsądnej firmie dostaje się imiennego maila i wręcz zakaz korzystania z prywatnych kont do celów służbowych.

Sejm na pewno ma własną infrastrukturę do maili i to z nich m.in. minister Dworczyk powinien korzystać.

A że ludzie mają konta na poczcie WP, gdy są lepsze opcje. Cóż, niektórzy zakładali konta dawno temu, gdy nie było jeszcze GMaila i przeniesienie danych + modyfikacja kont + poinformowanie ludzi o zmianie maila to zbyt duży nakład, aby był tego wart.

pewnie wybrali wp bo patriotyzm

Morawiecki ma konto na gmailu

@rafaelos

Gmail nie jest mniej zaspamowany – kwestia tego, gzie podajesz swój adres.

@norbitor

Myślisz, że służbowe konta sejmowe są lepsze niż wp albo Gmail? Myślisz, że obsługują U2F albo choćby 2FA? Myślisz, że na państwowa kasa przyciąga lepszych specjalistów niż ma wp? Wątpię.

GMail z darmowych skrzynek jest na pewno najbezpieczniejszy i najbardziej niezawodny. Poza tym ilość spamu, reklam dzień w dzień na wp/O2 jest taka, ze jestem w szoku jak ludzie mogą tego używać, wystarczy wejść na Gmaila i zobaczyć brak reklam (np pobierając z wp przez pole Gmail sam filtruje ich reklamy nachalne)

GMail z darmowych skrzynek jest na pewno najbezpieczniejszy i najbardziej niezawodny. Poza tym ilość spamu, reklam dzień w dzień na wp/O2 jest taka, ze jestem w szoku jak ludzie mogą tego używać, wystarczy wejść na Gmaila i zobaczyć brak reklam (np pobierając z wp przez pole Gmail sam filtruje ich reklamy nachalne)

Na skrzynki sejmowe (Active Directory + Exchange) raczej nie dostaniesz się z weba. Dodatkowo możesz w tej konfiguracji polityką wymusić silne hasło (albo wręcz dodanie urządzenia do domeny AD/AAD) na urządzeniu z którego próbujesz synchronizować pocztę ;)

PS. Właśnie to jest najpewniejsza metoda – wyłączyć web access i jechać z aplikacji klienckich zgodnych ze standardami. (Z uznanych protokołów EAS można dodatkowo zabezpieczyć 2FA.)

pozion intele..coś tam… a niby z jakiej paki poufne maile czy nawet tajne mieli trzymac u Amerykanów ? Może lepiej a yandexie?

“GMaila od Google”

GMail od google byl uznawany za oznake technicznego profesionalizmy 20-10 lat temu.

Czasy sie zmieniaja, produkty tez – wydaje mi sie, ze nie zauwazyles ani kiedy odpadles z tego biegu… Moze lepiej nie doradzac?

Darmowy Gmail od google jest na pewno w pełni dostępny dla rządu Amerykańskiego i to nawet bez wyłudzania haseł.CIA lub NSA pisze podanie i ma. Pewnie,jest może np. Echelon,ale po co się z tym męczyć jak google wszystko zgodnie z Amerykańskim prawem poda na tacy ?

@Lukasz032

Tak, no i obstawiałbym że mają to skonfigurowane, a używają prywatnych skrzynek żeby to obejść (m. in.) i się logować z byle czego.

@asdsad

Nie wiem jak to mają w sejmie ogarnięte, ale jako obywatel oczekiwałbym, żeby systemy komunikacyjne używane przez wszystkie osoby związane z rządem i administracją zapewniały wysoki standard bezpieczeństwa.

A jak na najważniejszych poziomach w państwie nie potrafimy tego zapewnić, to już lepiej podpisać rządową umowę na GSuite (tu możnaby nawet wymusić użycie DC w Polsce do trzymania danych) albo Office 365, gdzie można mieć jakąkolwiek kontrolę nad polityką bezpieczeństwa, aniżeli mieć sytuację, że ludzie z rządu sobie na prywatnym mailu robią co chcą.

@norbitor

> to już lepiej podpisać rządową umowę na GSuite

To wcale nie byłby zły pomysł!

@norbitor

Skrzynki służbowe oni mają, tyle że to co czytałem są one archiwizowane na serwerach rządowych. Nasuwa się więc taki możliwy scenariusz – nie ma mejli w archiwach = nie podejmowało się decyzji = nie rządziło się = nie ma podstaw kiedyś tam do rozliczania. No ale ktoś to wyciągnął ;)

A dla mnie – to raczej pokazuje poziom (jego brak) ludzi odpowiedzialnych ZA OCHRONE takich polityków jak Premier, V-ce przemierzy itp itd …

Bo , koniec końców jakiś ‘specjalista’ (Człowiek lepiej trochę rozumiejący zagadnienia bezpieczeństwa) może się czasem i w polityce zaszwędać ale – nie będzie to na pewno standard.

Natomiast od tego są/powinni być ludzie – których jedynym i “psim obowiązkiem” jest niedopuścić by taki Premier czy jego minister tak uczniowskie błędy popełniał . Żeby chwycili za rękę zanim ta zrobi coś głupiego. I ryzykownego.

“Panie Premierze, przepraszam, ale tej wiadomości

Pan sobie natym komputerze nie otworzy, w tej poczcie nie będzie czytał, do tego MUSI Pan używać tego i tego sprzętu WYŁĄCZNIE…. to są sprawy bezpieczeństwa Narodowego!”

Jeśli takich osób nie ma w otoczeniu Premiera, lub są ale nie potrafią się przebić , albo politycy ich nie słuchają i nie mają zamiaru tego robić- to wszystko jest w zasadzie postawione na głowie. A zapewnienia naszego ministra (jednego czy drugiego) że “jesteśmy bezpieczni / nasze służby czuwają” można z powodzeniem użyć do celu do jakiego się używało dawniej gazetę po jej przeczytaniu w pewnym ustronnym miejscu …. :)

Pozdrawiam

Odnośnie 2FA powiem historię.

Żona dostała nowy telefon. Przenosimy aplikację wszystko idzie w miarę sprawnie.

Dochodzimy do aplikacji 2FA od WP.PL.

Niestety na ma możliwości zalogowania – nie jest to wina błędnego hasła. Na stary, zaufany telefon przychodzi prośba o potwierdzenie logowania, ale jej klikniecie nie ma żadnego wpływu, na logowanie w telefonie. Po prostu na nowym telefonie, pojawia się po chwili “wystąpił błąd, spróbuj później”. Zgodnie z instrukcją – później było to samo.

Na komputerze miałem otwartą pocztę WP żony, więc korzystam z Chatu, aby uzyskać pomoc. Po chwili typowych porad, dla błędnie działając aplikacji mobilnych, Pani na czacie informuje, że jest to błąd, który uniemożliwia dodanie nowych urządzeń, gdy jest włączone 2FA (!). Nie mogę zrobić tego sam – opcja jest wyszarzona. Pani proponuje chwilowe ściągnięcie 2FA, po przejściu autoryzacji. Autoryzacja polega na odpowiedzi na kilka pytania, których odpowiedzi znajdują się w profilu/poczcie WP (!!!).

Gdy udaje się zalogować, włączam od razu 2FA i staram się Pani wyjaśnić, że po co 2FA, skoro trzeba ja wyłączyć przy nowym urządzeniu, a co gorsze, dlaczego weryfikacja odbywa się danymi, które są dostępne w profilu? Podaje nawet przykład, o pozostawieniu komputera bez opieki, mówię wprost, że SKOPIOWAŁEM odpowiedzi na pytania, prosto z profilu. Według Pani z chatu wszystko jest ok, bo AUTORYZACJA PRZEBIEGŁA POPRAWNIE (!!!). Poprosiłem o przekazanie problemu wyżej i mam nadzieję, że może kiedyś trafi to do rozsądnego działu, który zajmie się tym tematem.

Oczywiście, gdyby zabezpieczenia były trudniejsze, mógł mieć utrudniony dostęp do konta, ale chyba wolę to, niż fakt, że przypadkowa osoba, która korzysta z mojego komputera (niekoniecznie za moją zgodą), albo z której komputera się nie wylogowałem, może wyłączyć 2FA, żeby ustawić swoje urządzenie, jako zaufane.

I jak się dziwić, że można przejąć cudzą skrzynkę…

Sam na szczęście nie aktywowałem jeszcze 1login, ale jeżeli tak to wygląda to chyba założę drugiego gmaila na mało wartościowe konta i wszystko zmigruję, zamiast się bawić.

To częściowo wyjaśnia skąd ocena 1,8 dla apki 1login

Czemu nie użyli czegoś ogólnoświatowego nawet google authenticatora? Tylko forsuja swoj wlasny pomysl ?

“Pewniak na plamy skórne! Może usunąć je bez lasera”

WTF? Reklama w oświadczeniu WP, czy co?

A jest sposób aby korzystać z zewnętrznego klienta pocztowego (pop3) a równocześnie uwierzytelniać dwuetapowo ?

Tutanota pracuje nad takim rozwiązaniem:

https://tutanota.com/roadmap

#2178: Support FIDO U2F security key in desktop client

#443: Support FIDO U2F security key in Android app

#2177: Support FIDO U2F security key in iOS

Jezu, wszystko tylko nie POP3. Ani obsługi folderów to nie ma, ani jakiegokolwiek sensownego synchronizowania kilku urządzeń. IMAP4 albo (lepiej) EAS.

Synchronizacja między urządzeniami poprzez przechowywanie maili na serwerze oznacza, że przejęcie dowolnego urządzenia (lub danych dostępowych do konta) daje dostęp do całej historii komunikacji. Oczywiście jest to wygodne (jeśli korzystanie z wielu urządzeń uznać za wygodę), ale z bezpieczeństwem nie ma to nic wspólnego.

A co do EAS (Exchange ActiveSync) to w zasadzie rozwiązanie dostępne na desktopie tylko dla Windowsów i praktycznie tylko w apkach Microsoftu. No to już chyba lepiej nie mieć synchronizacji między urządzeniami wcale… ;-)

> skompromitowanie – jak mówią fachowcy od cyberbezpieczeństwa

Skompromitowani to są Ci “fachowcy”, którzy tak mówią. W przypadku haseł “compromiSed” to po polsku “ujawnione”, a “account was compromised” proponuję przetłumaczyć jako “doszło do naruszenia zabezpieczeń konta”

Niebezpieczniku, błagam, wypromujcie poprawną polszczyznę i niedopuśćcie żeby ten koszmarek językowy na dobre się z nami zadomowił :(

> skompromitowanie – jak mówią fachowcy od cyberbezpieczeństwa

> Skompromitowani to są Ci “fachowcy”, którzy tak mówią.

> W przypadku haseł “compromised” to po polsku “ujawnione”,

Po pierwsze kompromitacja była :p

A po drugie “compromised” nie oznacza tego samego co “ujawnione”, raczej:

“ujawnione chociaz ujawnione zostac niepowinny, dane wykorzystywane do autoryzacji w systemach informatycznych oraz informacje/dane na systemach do ktorych ten dostep uzyskano (nawet jesli tylko potencjalnie) a ktore zawieraja informacje publiczne nie jawne”

> a “account was compromised” proponuję przetłumaczyć jako

> “doszło do naruszenia zabezpieczeń konta”

Nie doszło, przecierz przestepcy korzystali z hasla. A co rachunek bankowy czy ewentualnie sumienie (konto) ma tutaj do rzeczy?

> Niebezpieczniku, błagam, wypromujcie poprawną polszczyznę i niedopuśćcie

> żeby ten koszmarek językowy na dobre się z nami zadomowił :(

Niedopuszczalnym i totalnym deb*zmem jest sytuacja kiedy wyjasniajac sytuacje dotyczaca kwestji technicznych trzeba przytaczac pólowe podrecznika informatyki bo pojec o potrzebnym znaczeniu w polszczyznie kur* EWIDENTNIE NIE MA i nie mozna powiedziec jechal samochodem, tylko mamy “napedzana explozjami paliw kopalnych w specjalnie do tego dostosowanych komponentach mechanicznych samobiezna, zabudowana karete” da sie? da.

Czy robimy w ten sposob z jezyka literacki odpowiednik niepelnosprawnego intelektualnie, jakby wykorzystywanie go w bardziej zaawansowanych zadaniach nie bylo wystarzajaco wkurzajace (potrzeba dolaczania tlumaczen, “nietypowe” znaki)? ABSOLUTNIE!

Ba, nawet nie ujawnione tylko potencjalnie ujawnione – compromised moglo zostac konto do ktorego dostepu nigdy nikt nie uzyskal i nie uzysta a zaledwie istniala taka mozliwosc i nie mozna tego wykluczyc, czyli nie “ujawnione” ale dlaczego jezyk ma w jakikolwiek racjonalny sposob przystawiac do rzeczywistosci jesli naszym priorytetem jest utrzymanie jezykowej spojnosci z goscmi ktorzy tworzyli Bogarodzice…

@Marek

Co do językoznawstwa masz rację, ale “skompromitowane” to dobre słowo i wyrażające to co trzeba – że nie można dalej ufać danemu hasłu, kontu itd

“Niebezpieczniku, błagam, wypromujcie poprawną polszczyznę”

Zapomnij. :)

Tutaj nie ma korekty. Co chwila ktoś pisze o jakiejś “Pani” albo o “Panu”, mimo że się do nich nie zwraca, tryb przypuszczający jak kto ma humor. Tę i tą są mylone. I temu podobne błędy. Komentarze to osobna historia.

Goście z WP nie ogarniają poczty jako takiej (łamią nagłówki typu return-path: na 80 znaku) a tu się oczekuje że 2fa zrobią.

“łamią nagłówki typu return-path:”

co to znaczy łamią, obcinają ?

Pytam serio.

A ja polecam wpisać w Google taki tekst:

flow site:pomoc.wp.pl

…a zobaczycie jak mają ogarnietą pomoc – zgłaszałem im to 6 miesięcy temu :)

> co to znaczy łamią

Łamanie w znaczeniu z typografii, czyli podział tekstu nie mieszczącego się w wydzieloną przestrzeń (w tym przypadku 80 znaków, co nie jest standardem i jest wręcz zabronione przez RFC dla nagłówków; jest natomiast pochodzącym jeszcze z czasów usenetu de-facto standardem dla czytelnej dla ludzi treści maili).

Może na przykładzie. Ten nagłówek powinien być jedną linią , a w poczcie wp mamy:

1. linia “Return-Path: ”

oczywiście będzie to traktowane jako jeden nagłówek, ale ze spacją w środku, której nie było, i która psuje.

Hm. Wygląda, na to, że system komentarzy zepsuł mi przykład :(

Z tym 2FA w wielu serwisach są jaja od takich prostych rzeczy jak steam gdzie zachęcają do weryfikacji przez aplikację bo “bezpieczniejsze od sms”, jednocześnie pozwalając na instalację aplikacji steam do autoryzacji na innym urządzeniu potwierdzając to tylko loginem, hasłem i sms-em, więc jeśli ktoś zna nasze dane i przejmie sms-y to nie ważne czy mamy na steam sms czy aplikację mobilną to i tak ją przejmie. Do poważniejszych jak pominięcie jednego etapu weryfikacji banku podczas logowania do profilu zaufanego, gdzie raz wymagają loginu+hasła do banku + weryfikację 2 etapową z banku i dopiero później sms z epuap, a czasem już tylko login+ hasło i sms z epuap bez weryfikacji 2 etapowej z banku :| Różnica występuje w zależności czy loguje się na stronie pz.gov.pl czy obywatel.gov.pl, co z tego, że dostęp do danych jest identyczny, bo z pz.gov.pl można przejść na obywatel.gov.pl to raz wymagają weryfikacji w aplikacji banku bo “BEZPIECZEŃSTWO MUSI BYĆ”, ale wchodząc do tego samego serwisu przez inny adres już nie muszą nic weryfikować w aplikacji banku

A zus jak nie miał 2FA, tak dalej się nie zanosi :(

WP za to chwali się tym, że posiada weryfikację 2 etapową, ale nie udostępniają żadnej sensownej metody, np brakuje coś w stylu Google Authenticator, już nie wspominając oczywiście o kluczach u2f. Banki też zostają w tyle jeśli chodzi o bezpieczeństwo, już dawno powinni wprowadzić klucze u2f do logowania, zazwyczaj mają też śmieszne limity znaków w haśle typu 16-20 znaków

@Niebezpieczne2fa

> WP za to chwali się tym, że posiada weryfikację 2 etapową, ale nie udostępniają żadnej sensownej metody, np brakuje coś w stylu Google Authenticator

Ich 1Login to odpowiednik Google Authenticatora, jeśli go przełączysz w tryb offline. Staje się wtedy tokenem czasowym.

Dla miłośników śmiesznych limitów jest Millennium – 4 cyfry do aplikacji, 8 cyfr do internetu, limity na karcie wybiera się z selecta na którym masz kilka kombinacji kwoty transakcji gotówkowych bezgotówkowych.

W artykule jest drobna nieścisłość. Piszecie, że nawet przy dwuskładnikowym uwierzytelnieniu, konto i tak zostałoby przejęte. I jest to prawda w scenariuszu zakładającym phishing. Natomiast jeśli jego hasło wyciekło z innego portalu (co swoją drogą jest chyba znacznie bardziej kompromitujące, bo świadczy o zwykłej głupocie, podczas gdy na phishing w sprzyjających okolicznościach nabierze się każdy), to włamywacz rozbiłby się właśnie o 2FA. Musiałby tak naprawdę przeprowadzić dodatkowy atak phishingowy, a w takim przypadku fakt wcześniejszego wycieku hasła i tak nie miałby znaczenia :)

“Wirtualna Polska, wywołana do tablicy, odpowiedziała tak:

[…]

Pewniak na plamy skórne! Może usunąć je bez lasera”

xd

Wszystko fajnie ale nie wprowadzajcie w błąd, że U2F to koszt 160 zł. Jeden owszem, ale trzeba mieć dwa, żeby włączyć to chociażby na Googlach…

Nie, do włączenia w standardowej formie wystarczy jeden. Dwa są potrzebne tylko, jeśli ktoś chce uruchomić tzw. Advanced Protection, który jeszcze bardziej “dobezpiecza” konto.

@Piotr Czyli w trybie advanced protection który masz na swoim gmailu logujac sie z nowego urzadzenia wkladasz 2 klucze? Czy potwierdzanie sie dwoma kluczami jest tylko system wykryje wiecej nietypowych zachowan niz zwykle?

Dwa klucze są wymuszane bo nie ma innej możliwości odzyskania dostępu (tak naprawdę jest ale bardzo niewygodna). Drugi klucz to bezpiecznik. Logujesz się jednym. Tak jak bez włączonego AP.

Najprościej zwalić na wp, żenada.

PEWNIAK NA PLAMY SKÓRNE

> Nawet z najlepiej zabezpieczonej skrzynki na GMailu/Tutanocie żaden

> polityk nie powinien korzystać do załatwiania spraw służbowych. Kropka

Do spraw osobistych też nie powinien!

Prywatność należy się człowiekowi również (a może nawet bardziej!) w komunikacji osobistej, nie tylko w służbowej.

E-mail z natury jest niebezpieczny przez brak szyfrowania punkt-punkt (end-to-end encryption). Należy od niego odchodzić, a promować *odpowiednio* szyfrowane, otwartoźródłowe komunikatory takie jak Signal.

Podejście do szyfrowania punkt-punkt w poczcie też jest. Nazywa się S/MIME.

@Łukasz032

Tak, ale – podobnie jak PGP – nie jest obowiązkowe ani nawet domyślne. Prawie nikt z użytkowników e-maila go nie używa.

Poczta elektroniczna jest _ze_swej_natury_ niebezpieczna. Trzeba od niej odchodzić. Na rzecz rozwiązań, gdzie e2e jest włączone i nie da się go wyłączyć plus implementacje są otwartoźródłowe i z weryfikowalnymi binarkami.

Dlaczego twierdzisz, że e-mail nie obsługuje szyfrowania e2e? Współczesne serwisy mailowe, takie jak w/w Tutanota wręcz wymuszają e2e w trybie domyślnym, aby wysłać coś otwartym tekstem musisz trochę przekonfigurować apkę.

Klucz USB U2F jest obsługiwany przez większość globalnych portali. Z krajowych poczt mamy taką możliwość jedynie w Onecie. W Interii nie widze nawet możliwości podpięcia aplikacji, a w WP muszę pobrać ich aplikację, bo inne autentykatory nie działają ;(

W Onecie właczenie klucza U2F uniemożliwiało dostęp przez POP/SMTP. Coś zmienili, czy dalej jest takie skrajne dziadostwo które uniemozliwia mi właczenie tego bajeru? Google pozwala na używanie klucza *i* dostęp przez POP3 z użyciem magicznego hasła.

Mam wrażenie, że wielu “kierowników produktu” nigdy w życiu nie używała własnego produktu, skoro onet ma/miał takie absurdy i pokazali to światu bez żenady.

1login od WP mnie rozczarował. Pocztę mam tam tylko do mało wartościowych kont i brak 2FA mnie nie boli, ale co jakiś czas informują, że już niedługo 1login będzie wyłącznym sposobem logowania.

Tymczasem nie wydali swojej aplikacji na Huawei App Gallery, mimo że jest tam aplikacja poczty WP.

Trudno, najwyżej e-mail pójdzie do skasowania.

Klucz 2FA też nie do końca zabezpieczy skrzynkę GMail itp, jeśli żołnierze Putina, Xi Jinping czy Kim Dzong Un zatrudnią swoich szpiegów na stanowiskach administratorów Google, Apple Itd. Albo zwerbują jakiegoś zakompleksionego admina, znudzonego demokracją.

2FA ma sens albo na swoim własnym serwerze w domu albo na skrzynce zaszyfrowanej.

Własny serwer też nei do końca będzie dobry. Jeśli żołnierze Putina, Xi Jinping czy Kim Dong Un zatrudnią swoich szpiegów do otworzenia drzwi twojego domu.

Co to jest skrzynka zaszyfrowana?

A co jeśli, mam klucz U2F ale Rosjanie wykradną skrzynki Google albo Apple. Albo jakiś Admin sprzeda bazy w darknecie? Sorry ale ci admini też gotują na wodzie. Dla chcącego nic trudnego.

Chyba już lepiej mieć skrzynkę zaszyfrowaną albo własną.

Z góry dzięki za opinię.

“(…) zatrudnią swoich szpiegów na stanowiskach administratorów Google, Apple Itd. Albo zwerbują jakiegoś zakompleksionego admina, znudzonego demokracją.”

Takie firmy jak Google, Apple itp dość dobrze chronią dane przed pracownikami. Ilość zgód i zezwoleń jakie trzeba otrzymać aby uzyskać dostęp do danych z produkcji (a już tym bardziej danych użytkownika) jest ogromna.

Oczywiście wciąż możliwy jest scenariusz dostępu nieautoryzowanego, ale umówmy się, te firmy zatrudniają całkiem niezłych specjalistów. Więc każdy z nich jest “pilnowany” przez swoich kolegów, którzy nie są głupsi.

@ Andrzej, tylko, że Rosjanie itd mają przecież specjalistów, to, że jeden kolega na drugiego patrzy nie znaczy, że siedzi w jego głowie. Patrz sprawa Edwarda Snowdena, tam były nawet mikrofony i kamery nad głowami pracowników i jakoś udało mu się to wykraść.

@ Andrzej, mówisz koledzy patrzą?;). Sorry spójrz na sprawę Snowdena, mieli mikrofonu nad głowami, wszędzie „koledzy” experci i mimo to udało mu się wykraść dane i zmienić świat. Ja na miejscu rusków jak każdy będzie miał te klucze u2f bym tak robił.

@asdf @asdfa sprawa snowdena jest specyficzna o tyle, że on poleciał na “kamikaze”. Ja odnosiłem się do teorii o przekupionym adminie. Chodzi mi o to, że nawet będąc “wewnątrz” nie ma łatwej opcji wyniesienia takich danych, bez ogromnego ryzyka ujawnienia. Więc jeżeli to już się zdarza, to najczęściej dotyczy to różnej maści sygnalistów i spraw które im się wydają społecznie ważne. Więc teoria o przekupionym adminie który wynosi dane userów za kasę pasuje raczej do foliarzy.

Co nie oznacza, że nie wynosi wiedzy o infrastrukturze, którą posiada w swojej głowie, ale to już inna bajka i cięższa do wyśledzenia.

@ Korki, taki własny serwer musi mieć własne szyfrowane dyski oczywiście.

Gmail z 2fa i tam podpięte konto na wp.pl

Nie pamiętam czy Gmail da wysyłać maile jako konto wp.pl ale jeśli tak to przy odpowiednim mocnym haśle i 2fa do Gmaila da się posiadać i korzystać z konta wp.pl

‘Premier wyznaje że całą “polską klasę polityczną” zaatakowano’

Nie całą panie Premierze, tylko niektórych inteligentnych.

Konfederacji nie atakują i jest to dowód na związki Korwina z Kremlem.

:))

>Konfederacji nie atakują i jest to dowód na związki Korwina z Kremlem.

da da da ))) – a poważnie to po jakiego grzyba by to mieli robić ? W sensie po co im kompromitować jedyną partię która nie jest w pełni wobec nich wroga,a do tego jest w sumie jak na razie mało znacząca (ile ma konfederacja około 10% ?).

Taki PiS to co innego.Cały czas brużdżą a to Putinowi z Nord Stream,a to znowu Łukaszence z wyborami to i “patriotyczni hackerzy” dostali prikaz znaleźć coś na PiS. No a że nie było w sumie trudno i od GRU nie wymagało na pewno to budżetu operacyjnego rzędu nawet 0,00001% Sasina to czego innego się spodziewać ?

Jeśli kogoś nie atakują to jest to dowód dokładnie na nic. Równie dobrze mogli uznać, że jak pominą w atakach jedną czy dwie opcje polityczne to tym lepiej – oszczędzą sobie sił i środków, a te opcje zostaną i tak zjedzone przez łośków dopatrujących się w tym fakcie związków i protekcji.

W tej sytuacji przesrane ma każdy, niezależnie czy zostanie zaatakowany czy nie. A Putin tylko śmieje się. ;)

Hey Piotr, używasz iPhone, ja też, mam też iPada i PC, można używać tego klucza z iPhonem? Polecasz jakiś model, czego sam używasz/używacie? Najlepiej taki, który można by jednocześnie wygodnie korzystać, na tych wszystkich użądleniach. Sami doradzacie, żeby mieć 2 klucze, czyli wydatek rzędu 320 zł, jeśli to 3 urządzenia to już mamy ponad 900zł.

Dzięki za poradę. Fajnie wyglądasz w Faktach już 2x Cie tam widziałem. Odwalacie fajną robotę.

Zle to rozumiesz kolego, Nie musisz miec jedna sztuke klucza per kazde urzadzenie, wystarcza dwa do wszystkich kont i uslug. Dwa dla tego ze jak zgubisz jedyny mozesz byc w czarnej d…ie

Klucz nie jest przypisany do urządzenia i nie ma limitu liczby obsługiwanych urządzeń. Więc jeśli nie masz jakiś szczególnie wyrafinowanych potrzeb to nie ma sensu zakup 6 kluczy.

Dwa klucze wystarczą do obsługi dowolnej liczby urządzeń. Do trzech komputerów nie potrzebujesz 6 kluczy tylko nadal dwa

ja używam gmaila z 2fa i jest spoko.

Włączyć zapamiętywanie haseł w przeglądarce, dzięki temu przeglądarka na nie podstawi loginu i hasła na fałszywej stronie, najtańsze i proste rozwiązanie dla większości.

Dobre i nie, zarazem. Jak ukradniesz komuś profil z Firefoxa, to otworzysz sobie hasła w PasswordFox bez większego problemu. Z Chrome – trudniej, bo są dodatkowo szyfrowane hasłem do profilu.

@asdsad Jesli ktops wykrada profil przegladarki, to znaczy ze ma dostep do systemu plikow i kradziez tego profilu jest teraz mniejszym problemem. Rownie dobrze moze podrzucic keyloggera czy podmienic jakas biblioteke dll na inna i miec staly dostep kompa.

@Janusz

Niby tak. Ale po coś zrobili to dodatkowe szyfrowanie bazy haseł w Chromie. Przed jakimś scenariuszem ataku to musi chronić. Chyba, że zrobili to tak na zapas.

W korpo co jakiś czas przysyłają fałszywe phishing i kto da się złapać ma doszkalanie. Ciekawe czy coś takiego robią admini poczty polityków.

U mnie nawet specjalny guzik do Outlooka dodali. Co z tego? Dostałem już dwie pseudowędkarskie wiadomości, oczywiste że aż oczy bolą, kliknąłem ten guzik, ale i tak mi szkolenie dowalili… Napisałem im grzeczny email, że coś mają sp******e, podziękowali równie grzecznie i nic. Te konsultanty od wykrywania wędkarzy i sprzedawania pseudorozwiązań są równie głupie jak ta metoda wykrywania.

@Malgond

Może jakiejś nie zauważyłeś ;-)

And the winner is… “Pewniak na plamy skórne! Może usunąć je bez lasera” :D

Podobno mechanizm 1login będzie niebawem obowiązkowy dla kont pocztowych wp i o2. Czy to oznacza, że bez telefonu z kartą sim nie zaloguje się do mojej skrzynii na pocztówki? Nie wiem gdze znaleźć więcej informacji o 1login, bo szukałem w wyszukiwarce i niewiele znalazłem.

PS. Gdyby dostawcy poczty elektronicznej umożliwili swoim użytkownikom dostep do logów z adresami ip i nieudanym logowaniem z błędnym hasłem (lub poprawnym) to by było mniej niespodzianek. Poza tym istnieje też mechanizm odzyskiwania hasła przez pytanie pomocnicze? Czy takie hasło pomocnicze można złamac metodą brute forece? Czy jest okreslona liczba prób dla hasła pomocniczego?

Przecież to działa również offline. Mają całą stronę pomocy do tego! Wystarczy, że na telefonie będziesz miał w miarę dokładnie ustawiony czas.

Keeoas z wtyczka docautomatycznego wpisywania hasel potrafi rozpoznac podstawione strony

Przy wyborze konta email warto również sprawdzić procedurę odzyskiwania hasła na wypadek gdy się je zapomni. Procedura odzYskiwania hasła jest często wykorzystywana do przejęcia kont. Najbezpieczniejsze są rozwiązania, które zakładają użycie kodu odzyskiwania. Reset hasła za pomocą kodu sms naraża na ryzyko przejęcia takiego kodu poprzez sim swap lub złośliwe oprogramowanie na telefonie. Procedura, w której pracownicy dostawcy poczty rozpatrują wnioski o reset hasła stwarza ryzyko, że ulegną oni manipulacji.

W niektórych recenzjach kont email czasami jako wada pojawia się informacja o lokalizacji serwerów: Five Eyes-based lub Nine Eyes-based lub Fourteen Eyes-based

Są to porozumienia dotyczące przekazywania sobie danych wywiadowczych, w szczególności z nasłuchu elektronicznego i rezygnacji z wzajemnego szpiegowania.

Więcej informacji na ten temat:

https://pl.wikipedia.org/wiki/Sojusz_Pi%C4%99ciorga_Oczu

https://en.wikipedia.org/wiki/Five_Eyes#Nine_Eyes

https://en.wikipedia.org/wiki/UKUSA_Agreement

Przykład recenzji:

Tutanota – Cons – Fourteen Eyes country

Zoho Mail – Cons – Some data centers are in the US and China

Thexyz – Cons – Five Eyes-based

https://cybernews.com/secure-email-providers/

Jeśli ktoś może być na celowniku agencji wywiadowczych to chyba powinien wziąć to pod uwagę przy wyborze poczty lub zastosować szyfrowanie wiadomości?

Niezależnie od zabezpieczeń to jeśli ma się bardzo cenne informacje to chyba lepiej nie używać konta email jako magazynu. Lepiej co jakiś czas zgrać wiadomości i trzymać je w bezpieczny miejscu – najlepiej zaszyfrowane.

Odzyskiwanie kont to deb*zm. Pamietam jeszcze czasy kiedy juz trabiono o tym zeby dawac wszedzie losowe i skomplikowane hasla, a w niektorych uslugach mozna bylo sobie ustawic nowe znajac takie supertajne dane jak imie psa…

Swoja droga, mam(?) konto na googlu, starusienkie, zabezpieczane w podobny sposob (gdzie po prostu wstawilem drugie losowe haslo – w miedzyczasie google wpadl na to ze te hasla odzyskiwania to nie jest jakis super bystry pomysl, wiec je wylaczyli. Ale nadal wymagaja dodatkowej autoryzacji przy logowaniu sie z innego miejsca (tzn. przy logowaniu sie bez ich szpiegujacych ciasteczek – bezpieczenstwo!!!) nawet ***jesli zna sie wlasciwe dane logowania – ktore nigdy nie wyciekly***, co oznacza ze jedyna osoba ktora moze sie tam dostac jest obecnie tylko wlamywacz ktoremu uda sie wykorzystac jakies podatnosci w gmailu. Co swoja drogą łamie moje prawo do usuniecia informacji z tego konta…

Apropo patologi prawnych – mozemy zmienic operatora zachowujac numer telefonu, ale adresu emailowego nie przeniesiemy chociazbysmy sie ze* chociaz wystarczylby zwykly redirect…

@WkurzonyBialyMis90210 Brak możliwości zmiany operatora wynika bardziej z kwestii technicznych. W przypadku telefonu jest możliwość przeniesienia go w taki sposób, aby dotychczasowy operator nie musiał go w żaden sposób utrzymywać(jak w przypadku domeny DNS). Forward nie jest tutaj rozwiązaniem, bo serwer mailowy starego dostawcy dalej musi obsługiwać taki ruch, przez co potencjalnie traci on zasoby, które mogłyby służyć do obsługiwania innych jego klientów.

Bardzo nie podoba mi się używanie sformułowania skompromitowany (z ang compromise). Bo skompromitować to się można czytając onet czy wp.

Dla tego wlasnie dostawcy internetu powinni ukrywac i aliasowac (“upraszczac” i “zabezpieczac”) “trudne” i wymagajace myslenia linki co nam na sile wszedzie wpychaja, bo wtedy nie ma hu* i nie jest sie czlowiek w zaden sposob przed tego typu i podobnymi oszustwami zabezpieczyc, wiec musi praktycznie wpuscic dostawcow do majtek jesli nie dalej (oferujace atrakcyjne perspektywy zarobkowe non-stop monitorowanie, szpiegowanie i kontrola (bo odcinaniu od uslug konkurencji daleko do fantastyki))

Właśnie skończyłem Personę 5 Strikers. Morał z fabuły jest idealną odpowiedzią na ten komentarz – oddawanie myślenia komukolwiek innemu, choćby nie wiem jak bardzo zaufanemu, ostatecznie szkodzi i kończy się tragicznie.

Dlatego absolutnie nie. Każdy ma swoją odpowiedzialność i niech się jej trzyma.

Sorry, moj blad – zabraklo jednego “jeszcze” przez co sarkazm nie byl zbyt czytelny.

Chodzilo mi o to ze cala ta zabawa w odpowiedzialnosc i rozpoznawanie phishingu (miedzy innymi) powoli sie konczy ze wzgledu na zachowania wielkich graczy ktore mozna by podciagnac pod wspolprace (i co znajduje uzasadnienie w wymiernych korzysciach materialnych) – wiec moze, warto rozwazyc czy jest sens wciaz “edukowac” uzytkownikow kiedy kontrola powoli ucieka do rak wielkiego biznesu. Bo zeby moc odroznic A od B to miedzy nimi musi istniec roznica…

“Pewniak na plamy skórne! Może usunąć je bez lasera” – this made my day! X-D

Do Abw

Autor ataku na skrzynke dworczyka jest tu:

https://www.youtube.com/watch?v=5lUbVmd-Evg

Autor ataku na dworczyka jest tu:

https://www.youtube.com/watch?v=5lUbVmd-Evg

https://www.youtube.com/watch?v=17CCrweKe_c

https://www.youtube.com/watch?v=Ke4gHbFQwXU

Ciekawe, czy np. jakiś “informatyk zakładowy” chciał kiedyś zasugerować jakiemukolwiek politykowi co powinien zrobić albo czego nie powinien, ale tego nie zasugerował w obawie o utratę posady tudzież zniewagę ze strony polityka. I np. czy polityka bezpieczeństwa zabrania przesyłania materiałów ze skrzynek służbowych na prywatne i czy ktokolwiek to monitoruje. Kiedyś w pewnej Państwowej instytucji, jako ten koleś z IT co pracuje w piwnicy, odmówiłem panu prezesowi zrobienia czegoś, bo zakrawało to na samobójstwo w karierze IT i zagrażało całej firmie, to dostałem reprymendę od prezesa, potem od managera i wysłano bardziej ugodowego informatyka, aby załatwił polecenie prezesa. To były moje początki w IT, szybko stamtąd uciekłem.

A co powiecie o poczcie z przeglądarki Vivaldi, darmowej Proton email.

A czemu nie proton? tylko gmail? Proton moze mniejszy i nie ma takiej kasy na google ale jakby bardziej prywatny

https://www.youtube.com/watch?v=M_N8THX7fpc

Noo… Piotrze, jak się będziesz tak intensywnie udzielał w mediach, to nie starczy Ci czasu na pisanie tutaj i całą resztę świetnej roboty którą wykonujecie :).

Żart oczywiście, a na serio – całe szczęście, że od dłuższego czasu redaktorzy liczących się mediów do komentowania tematów fachowych zapraszają fachowców, a nie piszących w tytułach typu “Komputer dla Blondynki”.

“nawet gdyby minister Dworczyk włączył dwuskładnikowe uwierzytelnienie na WP, jego konto i tak zostałoby przejęte.”

Powiedzcie o tym w Faktach TVN, bo inaczej leming nie uwierzy.

Gmail , płacą wam za pisanie takiego bełkotu, Gmail skanuje zawartości wiadomości oraz nagłówki, i jego do końca nie znane algorytmy to przetwarzają,czyli Gmail tylko na skrzynki typu spam reklamowy, po co wprowadzacie w błąd. Jedyna opcja najlepsza to rozwiązania komercyjne lub dedykowane , odpowiednio zabezpieczone no własny serwer pocztowy dla firmy lub organizacji ,jednak i tu socjotechnika daje 90% ale masz wiadomości jednak nie przetwarzane do celów operatora. Gmail to taka lepsza odmiana wp czy Onet itp.

Ktoś jeszcze używa skrzynek na wp, tlenie. interii czy onecie?

Chyba tylko na spam, i ze względów historycznych.

Przez konta na tych serwerach wszystkie wersje cryptlockera i inne malware przeszły jak gwóźdź przez masło.

Jeżeli jakiś polityk ma konto na takich podejrzanych serwerach, a do tego ktoś mu tam wysyła poufne dane, to NCBC i CERT powinny takim kretynom łeb u samej dupy urwać.

Przy okazji, gdyby Polska próbowała kiedyś być poważnym państwem, to powinna całą korespondencję państwowych instytucji zaszyfrować przy pomocy np GnuPG czy czegoś podobnego i cyfrowo podpisywać certyfikatami SSL.

Pozdro

Niestety nawet najlepsze U2F nie jest odporne na ataki na dostawcę w stylu “dla bezpieczenstwa podaj też telefon i jak zgubisz U2F to wyślemy kod SMSem”. Niestety tak to działa nawet na gmailu i nie wiem ile osób złapie się na “błąd autoryzacji U2F”

Dlatego my zawsze rekomendujemy odpięcie telefonu po dodaniu klucza U2F, żeby nie kusiło i żeby wyeliminować simswapy.

@Piotr Konieczny

Piotrze, w jaki sposób odpinasz telefon? Numer (do potwierdzenia SMS-ami) da się odpiąć. A jak odpiąć “potwierdzenie od Google”? Po mojemu, to dość słaby 2. składnik.

Jedyny sposób jaki znam, to choćby na chwilę włączyć “zaawansowaną ochronę” – wtedy “potwierdzenie…” znika.

Bezpieczeństwo w poczcie WP – Śmiech na sali jak wtedy kiedy oglądałem Mr robota i była scena z adresami IP gdzie oktety są większe niż 255

1) Jak darmowa poczta za**ana reklamami wogóle ma czelność mówić o bezpieczeństwie kiedy praktycznie NIC nie robi żeby to bezpieczeństwo poprawić?

Proton / Tutanota / (od biedy) Gmail to jeszcze rozumiem bo tam 2FA i U2F to już standard

2) Tu znowu polewka z Mr robota – Pocztę WP można porównać do naćpanego Elliota który:

– Jest programistą (i samozwańczym hakerem)

– Pracuje w dużej korporacji zajmującej się M-in. cyber security

– Dobrze zna zagadnienia związane z bezpieczeństwem….

…a mimo to nie ma ustawionego ŻADNEGO zabezpieczenia na swoim telefonie i laptopie, a hasło do maila też ma banalnie proste

No tak – Tylko że Elliot to coś-niecoś o tym bezpieczeństwie wiedział (ale nie stosował w praktyce) a WP jak farmazoni o bezpieczeństwie to tylko się ośmiesza

3) Minister Dworczyk w gruncie rzeczy sam sobie nagrabił – PO CO pytam się PO CO korzystać z takiego śmiecia jak WP kiedy masz do dyspozycji mail (pewnie nie jeden) w sejmowej domenie gdzie nie ma po 50 spamowych maili dziennie i obstawiam że graficzny interfejs też jest przyjemniejszy dla oka

4) Dziwi mnie że posłowie / ministrowie zniżają się do takiego poziomu żeby korzystać z darmowej poczty – przecież tacy ludzie zarabiają kilka razy więcej niż zwykli zjadacze chleba więc dla nich to nie problem żeby nawet do celów prywatnych założyć konto w szanowanym serwisie takim jak Proton i opłacić konto premium

5) Nie piszcie że 2FA oparte na kodach jednorazowych można sobie tak (“Pstryk”) beztrosko obejść bo ja sam kiedy nie miałem jeszcze kluczy Yubico przez długi czas korzystałem z 2FA + kody w aplikacji Authy i jakoś nikt nie zhackował mi Gmaila ani innego ważnego konta

Kilka razy było tak że trafiłem na fałszywą stronę logowania do Gmaila i nie wpisałem tam niczego bo od razu raził w oczy ten dziwaczny link i za długi odstęp między słowem Google a końcówką -com

6) Z jedną rzeczą to się jednak nie zgadzam: Chodźby nie wiem jakie triki czy pen-testy to ja NA PEWNO – NA BANK nie dałbym się podejść na wiadomość w mailu czy fałszywą stronę logowania dlatego że:

a) Oglądam webinary dot. bezpieczeństwa na Niebezpieczniku i Z3S

b) Biorę dobry przykład z Piotra, Adama Heartle i Jakuba Mrugalskiego (eee, Bo z Marcina Maja to już nie)

c) Wpisuję adres samodzielnie (zwłaszcza kiedy jestem na nie swoim komputerze)

d) Najpierw patrzę na link zanim coś wpiszę

e) Czasami też włączam menadżer zadań żeby zobaczyć aktywne aplikacje i procesy

f) Jak jestem u kogoś albo w kafejce i już naprawdę mie sie nudzi to sprawdzam jak podłączona jest do PC klawiatura i czy coś się tam “nie przykleiło” NP. fizyczny Keylogger

g) Od niedawna jestem szczęśliwym posiadaczem kluczy Yubico NFC – Kupiłem od razu 3 bo są DOBRE i pożyteczne

Ad 5) może dlatego, że nie atakowali Cię bardziej zaawansowani atakujący, bo nie jesteś HVT?

@Michael Scofield

Bajki opowiadasz. Na wp można włączyć 2FA, które tak samo jak na Gmailu… nie jest standardowo włączone. Adblocka jeszcze nie zakazali. Reklamy-maile – było ustawić, że jesteś 70-letnim mężczyzną ze wsi – jesteś wtedy poza wszelkimi grupami docelowymi :D . Albo zapłać kilka zł / rok. Spam? – Było się nie zapisywać na 500 newsletterów i for dyskusyjnych z warezem itp., to byś nie dostawał.

A cała reszta… nie bój, nie bój, przyjdzie kolej i na takiego mistrza jak Ty!

@asdsad

Noo fajnie – Widzę że kolejny “Znaffca” tematu się znalazł

1) Co mnie obchodzi 2FA na WP (jeśli wogóle działa), nie będę używać śmieciowej poczty

która utrzymuję się głównie z reklam bo to tak jak by mężczyzna który nie ma żadnych granic moralnych mówił: “Daję d*** w gejowskim klubie bo nie mogę znaleźć pracy a z czegoś muszę utrzymać rodzinę”

2) Miłej zabawy z darmowym Ad-Blockiem kiedy reklamy na WP są na dynamicznych linkach

3) Ustawienia kategorii wiekowej nie mają NIC do rzeczy – Spam leci z automatu

4) Z tymi warezowymi stronami to też g***o prawda – Mam puste konto (nie powiązane z żadną stroną) które kiedyś niepotrzebnie utworzyłem a mimo to leci tam 10~15 śmieciowych maili dziennie, wszystkie od hosta – czyli od WP

Dla porównania: Na Protonie przez rok korzystania z wersji darmowej nie dostałem ANI JEDNEGO śmiecia a filtr anty-spam działa bardzo dobrze

Ad 1.

Zrozumiałem to tak: “Bo ja nie będę używał śmieciowej poczty!!!!!!!111” – i jak ja mam to skomentować? :)

Albo powiedz jak płacisz za pocztę? Rozumiem, że dając swoją prywatność firmie Google. Hmm… trochę ANALogicznie do tego klubu, o którym pisałeś ;P

Ad 2. Mój sobie radzi.

Ad 3. Nie odróżniasz spamu od reklam operatora poczty. Trochę dziwne, że masz z tym problem, skoro zaakceptowałeś to w regulaminie zakładając konto na wp. Reklamodawcy WP nie znają adresów użytkowników WP, bo to WP rozsyła mailingi. Żadne WP nie sprzedaje swoich klientów firmom, które sprzedają tabsy na przedłużanie kuśki.

Ad 4. 10-15 dziennie? Baju baju. A ja, bez kozery powiem pińcet!

Masz tego Protona – ok, czuj się życiowym wygrywem ponad morzem frajerów :D

Jeszcze się pochwal czy masz tego Protona od początku internetu? :D

Wszyscy piszą o phishingu, 2FA itd., a chyba nikt nie zwrócił uwagi na jedną rzecz. Każdy operator poczty ma do niej dostęp, więc osoba (np. admin) ma fizyczny dostęp do treści maili, może je np. czytać. Nie twierdzę, że WP czy Google tak robi, chodzi mi o samą techniczną możliwość. Chociażby z tego powodu posłowie nie powinni korzystać z takiej poczty (ale też np. z prywatnego komunikatora), tylko z własnej infrastruktury (tutaj przynajmniej są w stanie spróbować zadbać o ograniczony dostęp). Skoro tak lubią usługi WP, to może okaże się, że do rozmów grupowych korzystają z Czaterii? :)

> Nie twierdzę, że WP czy Google tak robi, chodzi mi o samą techniczną możliwość

Google tak robi i się do tego przyznaje!

@NieChcePodawac Ci bardziej prywatni operatorzy poczty(na przykład proton) szyfrują maile hasłem do konta. Wtedy admin nie ważne jak bardzo by się starał, to bez hasła nie zobaczy wiadomości.

Czy WP w swoim oświadczeniu na serio użyła sformułowania “Pewniak na plamy skórne! Może usunąć je bez lasera”, czy też to tekst który umknął uwadze edytora ? :)

Dobra, ale zgodnie z powyższym przykładem oszust będzie miał 1 krotny dostęp do skrzynki, tak? Tzn. jak się wyloguje, to bez powtórzenia procedury się już nie zaloguje. A zmiana nr tel., lub hasła będzie wymagać wpisania kolejnego kodu z sms. Więc możliwość cichego podglądania użytkownika odpada? Czy się mylę? Zakładam, że oszustowi nie będzie się chciało powtarzać oszustwa z regulaminem, czy czymś innym ( a poza tym Jaś się kapnie przy którymś razie – przynajmniej mam taką nadzieję :) ).

Nie chcę podpowiadać, ale nie :)

Odnieślibyscie się do zalecen jakie posłowie dostali wczoraj w zakresie bezpieczeństwa korespondencji elektroniznej.

Tekst już się pisze, ale okazało się że wpadła ważniejsza bomba :)

Państwo z dykty.

Ciekawe jakie gówna jeszcze wypłyną? Lecę po colę i orzeszki…

5g bedzie jeszcze lepiej jednen dostawca infrastruktor..i bud tysiace ofiar…plus namierzanie kazdero usera bo maszt 5g to mini radar z dokladnoscia do 1cm.

Wszystko jasne ;) https://www.tvp.info/54390609/rzecznik-prasowy-ministra-koordynatora-sluzb-specjalnych-stanislaw-zaryn-ustalenia-sluzb-dowodza-ze-polska-jest-stalym-celem-rosyjskiej-agresji-informacyjnej

A co sądzicie o Proton Mail?

Phishing jest skuteczny tylko jeżeli zostanie zauważony przez Jasia.

Tymczasem Jaś jest mądry, i wie że nikt nie wyłącza skrzynek itd. informując o tym mailem. Jeśli rzeczywiście zamykany jest jakiś serwis pocztowy, to informacja o tym jest wyświetlana w wielu miejscach, banerami wielkości stodoły.

Więc Jaś ma już w oczach filtr ignorujący wszystkie tego typu wiadomości oraz inny spam. Nieważne czy nigeryjski książę, niedopłacona przesyłka czy groźba usunięcia konta, po Jasiu to spływa jak po kaczce.

ALBICLA – alternatywa dla wolnych ludzi, którzy cenią sobie szczerość i otwartość. Sakiewicz i ruscy polecają.

> Jedynym 100% skutecznym zabezpieczeniem przed phishingiem jest podpięcie pod konto klucza U2F.

Nie do końca się zgodzę. Menadżer haseł weryfikujący domenę również ochroni użytkownika przed tym konkretnym atakiem. Rozumiem, że chodziło Wam o to, że użytkownik nadal może obejść te ochronę bo może ręcznie przekopiować hasło. Z tym że z yubikey też tak jest, bo w praktyce trzeba mieć skonfigurowany jakiś backup w postaci np. Yubico Authenicator i kodów do przepisania – aby móc korzystać z nie wspieranych przeglądarek czy systemów operacyjnych. I nadal użytkownik jak będzie chciał to krzywdę sobie zrobi. Myślę że przed samym phishingiem menadżer haseł może dawać dość dobra ochronę, podobna do yubikey w wielu przypadkach.

Ze skrzynek w jakiej domenie powinni korzystać pracownicy państwowi i jak są one zabezpieczone? gov.pl?

Ciekawy wątek pojawia się na wyborczej: Imć Dworczyk przekazał swoje hasło do mejla na wp jakiemuś współpracownikowi, który później przestał współpracować, a zaczął robić psikusy. Co by było logiczne, bo z jakiego powodu Ruscy mieliby szkodzić grupie obecnie trzymającej władzę.

https://wyborcza.pl/7,75398,27217630,nie-bylo-cyberataku-z-rosji-za-wyciek-maili-odpowiada-osoba.html#S.DT-K.C-B.1-L.1.duzy

I dlatego oprocz Dworczyka ten współpracownik tym hasłem wyrypal skrzynki innych polityków i ich kona na FB. Tak. Ma sens ;)

No nie wiadomo, jaką oni tam mają politykę dot. haseł…

Jak przychodzisz do firmy pospisujesz masę protokołów przyjęcia sprzętu i pozwoleń. Jak odchodzisz, otrzymujesz protokół oddania, zdajesz sprzęt i tracisz pozwolenia.

Niestety w strukturach PL panuje tupolewizm i prawie wszystko jest na gębę.

Zastanawiam się nad zakupem tego klucza U2F. Działa od razu po zainstalowaniu dzięki natywnej obsłudze platform i przeglądarek, w tym Chrome, Opera i Mozilla. Czy nie ma żadnych problemów z innymi przeglądarkami jak Brave? Bo wdzę w nim zastosowanie nie tylko w firmach, ale i prywatnie…

Tyle się ostatnio mówi i pisze o dwuskładnikowym uwierzytelnianiu (w tym o kluczach U2F), także wp.pl reklamuje swój 1login, że w końcu postanowiłem przetestować.

Mój wniosek podsumowujący:

– te rozwiązania są OK tylko dla tych osób, które logują się do poczty via www (np. http://www.wp.pl albo http://www.gmail.com), albo używają dedykowanych klientów mailowych na komórce (np. GMAIL na Android) i wówczas to rozwiązanie się sprawdza (podczas logowania wyskakuje pop-up z aplikacji na android lub SMS jako drugi składnik uwierzytelniania, lub wymagana jest obecność klucza sprzętowego U2F)

– niestety, ja korzystam z maila głównie na Windows-PC z klientem Thunderbird, albo z klienta GMAIL na Android , gdzie mam wszystkie moje konta (wp + gmail).

I tu pojawia się problem:

Do zalogowania się via Thunderbird na Windows-PC, owe metody już nie działają. Na taką okoliczność operatorzy poczty (np. wp.pl czy gmail.com) przewidzieli rozwiązanie/wytrych, polegające na wygenerowaniu specjalnego długiego hasła krzaczkowego, które jest akceptowane zarówno przez thunderbird/Windows jak i przez aplikację GMAIL/android w odniesieniu do operatorów innych niż gmail. Takie hasło niesposób zapamiętać, zatem pozostaje jedynie zapisać je gdzieś w notatniku, albo zapisać w manager haseł w programie Thunderbird, a to już samo w sobie zaprzecza celowi nadrzędnemu, jakim jest zwiększenie bezpieczeństwa.

Co gorsza – takie hasło jest akceptowane z dowolnego komputera, gdy loguję się via www,

zatem używając takiego krzaczkowego hasła zapisanego w managerze haseł, defacto pogarszam sobie poziom bezpieczeństwa, w stosunku do obecnej sytuacji, gdy używam hasła które każdorazowo wpisuję i jestem w stanie je pamiętać.

Każdorazowe zamknięcie programu Thunderbird na PC wymaga ponownego wpisywania owego krzaczkowego hasła.

Ktoś powie, że można zapisać takie hasło w programie Thunderbird i zabezpieczyć dostęp ustanawiając master password do managera haseł, ale przecież nie na tym polega uwierzytelnianie dwuskładnikowe.

Chyba, że czegoś nie rozumiem do końca.

Pozdrawiam.

@Bogdan

> niestety, ja korzystam z maila głównie na Windows-PC z klientem Thunderbird (…)

Thunderbird natywnie obsługuje Gmail z włączonym 2FA (nawet z kluczem U2F i “ochroną zaawansowaną”) – po prostu obsługuje OAuth2. Outlook 365 podobno też. Starsze Outlooki wymagają doinstalowania “G Suite Sync for Microsoft Outlook”.

> Co gorsza – takie hasło jest akceptowane z dowolnego komputera, gdy loguję się via www,

Poważnie??? Jeśli tak jest, to WP zwaliło sprawę. W Google się tak nie da – nikt znający to hasło nie wbije się przez webmail i nie ustawi np. przekierowania poczty. Ideą tego hasła jest to, że minimalizuje ryzyko, że użyjesz go na jakiejś innej stronie.

A może pan napisać panie Piotrze (Niebezpiecznik) gdzie polityk może załatwiać swoje sprawy przez e-maila – proszę podać taki email.

Jest jeszcze PGP/GPG. Skutecznie zabezpiecza treść e-maili przed oczyma niepowołanych osób. Trochę dziwi mnie, że ministrowie w korespondencji nie używają tego typu rozwiązań.

PGP? Będą musieli radzić sobie z szyfrowaniem, odszyfrowywaniem, pilnować kluczy – tu prywatny, tam publiczny, nie odbiorą poczty na dowolnym urządzeniu, tylko tam gdzie mają wszystko pokonfigurowane, itd.

Powód używania prywatnych skrzynek jest prosty : brak historii na służbowej skrzynce w momencie zmiany władzy, czego nie rozumieć ? :)

Pan premier sie kompromituje używając słowa “kompromitacja” na określenie “compromising protection/security/whatever”. Kompromitować, w języku polskim, to można osoby a nie zabezpieczenia.

Jaki premier taka kompromitacja.

być dowodem świadczącym przeciwko komuś; dekonspirować, demaskować

https://sjp.pl/Kompromitowa%C4%87

Głównym problemem z włamaniami na prywatne konta premiera i ministrów, nie jest to że ktoś się na nie włamał, tylko że były tam informacje dotyczące państwa, które nigdy tam się nie powinny znaleźć. Nie można przechowywać danych dotyczących zarządzania państwem na serwerach zagranicznej korporacji.

pishing dotyka tylko frajerów i koniec,najpierw S. Nowak wgrał sobie pegasusa linkiem, a teraz Dworczyk i reszta nieudaczników to samo. Żaden pretekst cwanej osoby nie wkręci w klikanie pierdół.

klucz również nie chroni przed atakiem, a jeśli państwo uważacie, że się mylę, proszę o kontakt.

[…] oraz premiera Mateusza Morawieckiego. Pisały o tym największe polskie media, a także „Niebezpiecznik”, zwracając uwagę na zaniechania rządu w kwestii […]

[…] Świetnym przykładem jak dobrze taka strategia działa i jaką dezinformację, polaryzację i generalnie — burdel medialny — potrafi wywołać były ataki na polskich polityków. […]