Smartfony są coraz powszechniejsze. Ma je prawie każdy. Korzystamy z nich nie tylko dla rozrywki, ale również w celach służbowych. My przechowujemy na nich cenne informacje, a one dodatkowo — ze względu na dziesiątki czujników — zbierają na nasz temat setki danych (por. Jak podglądać ludzi i wykradać hasła mikrofonem). To właśnie dlatego, kiedy w firmie zdarzy się jakiś incydent, warto przejrzeć telefon pracownika. Można z niego wyłowić masę cennych danych, które wyjaśnią kulisy zdarzenia. Podobnie działają organy ścigania — w ostatnich latach właśnie ze smartfonów podejrzanych wydobywają najcenniejsze dla śledztwa informacje. Zobaczmy, jak to się robi.

Badania śledcze telefonów komórkowych (tzw. “mobile forensics“) wykonuje się zarówno na potrzeby opinii prywatnych, zlecanych przez przedsiębiorstwa, jak i opinii sądowych zlecanych przez organy ścigania. Bez względu na to kto zleca usługę, wykonuje się ją w identyczny sposób, zgodnie z zasadami, jakich Informatyka śledcza (zwana też sądową), wymaga od osoby przeprowadzającej analizę.

Analiza smartfonów

Przede wszystkim, materiał dowodowy podczas całego badania nie może ulec modyfikacji. W przypadku badania komputera w pierwszej kolejności wyjmuje się dyski z zabezpieczonej jednostki, a następnie wykonuje się ich kopie binarne z równoczesnym obliczeniem sumy kontrolnej. Materiał dowodowy w postaci zabezpieczonego komputera z oryginalnymi dyskami nie jest uruchamiany.

W przypadku telefonu komórkowego, analiza jest przeprowadzana na „żywym” organizmie, tj. telefon podczas badania jest cały czas włączony. Kluczowe znaczenie ma jednak jego izolacja od sieci GSM/UMTS, która uchroni przed połączeniem telefonu z siecią komórkową. Nieodpowiednie zabezpieczenie telefonu, może spowodować modyfikację jego zawartości, a co za tym idzie wyrządzić nieodwracalne zmiany.

W najgorszej sytuacji może dojść do nadpisania usuniętych informacji poprzez otrzymanie nowych wiadomości SMS. Dodatkowo, zmianie ulega parametr LAI używany do identyfikacji stacji BTS, do której po raz ostatni zalogowany był abonent. Brak takich danych może uniemożliwić ustalenie, czy w badanym okresie dany telefon był używany we wskazanym rejonie (obsługiwanym przez konkretną stację BTS), czy też nie.

W celu odizolowania telefonu od sieci, najprościej wykonać badanie bez zainstalowanej karty SIM. Problem w tym, iż część starych telefonów prosi o taką kartę bezpośrednio po uruchomieniu i nie pozwala na przeprowadzenie żadnych analiz. Rozwiązaniem jest tutaj używanie odpowiednio spreparowanej, na podstawie parametrów ICCID oraz IMSI, karty SIM, która zastąpi oryginalną. Z nowymi smartfonami ten problem nie występuje.

Badanie telefonu komórkowego sprowadza się w rzeczywistości do analizy trzech komponentów z których składa się typowa „komórka”. Jest to karta SIM, pamięć telefonu oraz karta pamięci typu FLASH.

Karta SIM

Zadaniem karty SIM jest identyfikacja i autoryzacja abonenta w sieci komórkowej oraz szyfrowanie transmisji. Z punktu widzenia analizy śledczej, najistotniejszym parametrem jest jej ograniczona pojemność. Na karcie SIM zapisane są kontakty wraz z numerami telefonów, wiadomości tekstowe oraz rejestr ostatnio wykonanych połączeń (bez informacji o dacie połączenia i czasie trwania).

Bardzo istotną kwestią jest możliwość ustalania miejsca, w którym karta SIM była używana. Możliwości śledcze w przypadku kart SIM są większości przypadków uzależnione od telefonu, w którym ta karta była używana. To telefon decyduje jakie informacje będą na niej zapisywane, a to wpływa na ilość informacji możliwych do odczytania.

Po przeprowadzeniu badań karty SIM, trzeba wykonać jeszcze jej kopię. Taka kopia włożona do analizowanego telefonu będzie gwarantem niezmienności danych na niej zapisanych oraz zapewni separację od sieci GSM/UMTS. Dopiero z umieszczoną kopią karty można uruchomić telefon i przystąpić do badania kolejnego komponentu – pamięci telefonu.

Pamięć telefonu

Kolejnym komponentem, który poddaje się analizie jest sam telefon, a właściwie jego pamięć wewnętrzna. Dziś mogą to być gigabajty danych. W pamięci telefonu zapisane są:

- informacje o połączeniach,

- wiadomości tekstowe SMS,

- historia rozmów w komunikatorach (np. Signal, WhatsApp)

- kontakty

- kalendarz,

- notatki,

- zdjęcia,

- pliki multimedialne,

- historia odwiedzonych stron internetowych,

- szereg innych danych, w zależności od systemu operacyjnego i wykorzystywanych aplikacji

Szczególnym aspektem analizy, jest to, że każdy producent telefonów w różny sposób definiuje zapis danych w pamięci telefonu. Bardzo często zdarza się, że model implementacji danych u danego producenta zmienia się zależnie od modelu. Brak ogólnodostępnych, zdefiniowanych reguł zapisu, połączony z pojawiającymi się wciąż nowymi modelami telefonów skutkuje tym, że tylko firmy inwestujące w coraz nowocześniejsze, a co za tym idzie droższe technologie, mogą zapewnić skuteczną analizę.

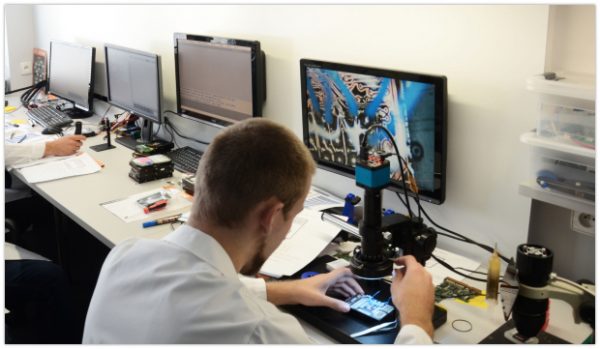

Profesjonalne laboratorium posiadać musi zestaw co najmniej kilkuset kabli serwisowych różnego rodzaju umożliwiających podłączenie telefonu do stacji badawczej. Telefony komórkowe starszej generacji w większości nie posiadają złącz typu USB, w związku z powyższym podłączenia dokonuje się za pomocą tzw. boxów serwisowych podłączanych kablami do pól ulokowanych m.in bezpośrednio pod baterią. Punkty te pozwalają komunikować sie bezpośrednio z procesorem danego telefonu.

W nowych modelach smartfonów podłączenie boxów serwisowych do odpowiednich punktów serwisowych (JTAG – ang. Joint Test Action Group) pozwala na odczyt danych nawet z uszkodzonych telefonów (zalanych, z uszkodzonym LCD itp) a nawet zablokowanych hasłem.

Samodzielnie odzyskaj dane ze smartfona!

Jeśli chciałbyś dowiedzieć się jak w praktyce wygląda analiza śledcza urzadzeń mobilnych i co można wyciągnąć z pamięci telefonu, to zapraszamy na nasze nowe szkolenie pt. Mobile Forensics (analiza śledcza urządzeń mobilnych) które odbędzie się 10-11 grudnia w Gdyni, w profesjonalnym laboratorium śledczym firmy VSDATA.

Uczestnicy tego szkolenia dowiedzą się jak pozyskiwać informacje ze smartfonów (także zniszczonych lub zablokowanych hasłem) za pomocą rozwiązań software’owych jak również przy pomocy technik hardware’owych. Tak, w programie jest lutowanie konieczne do przeprowadzenia operacji chip-off i podpięcia się pod JTAG :-) Szkolenie porusza też techniki odzyskiwania usuniętych danych i pokazuje jak z olbrzymiej ilości pozyskanych informacji wyciągnąć te istotne dla okoliczności badanego incydentu.

Obecnie pozostały jedynie 4 wolne miejsca. Rejestracji można dokonać tutaj.

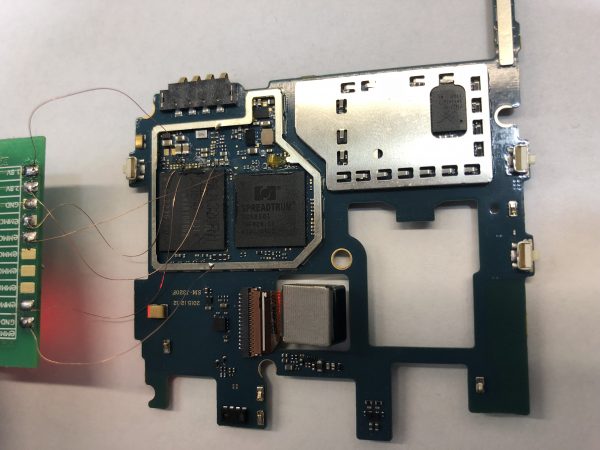

Z biegiem czasu producenci zablokowali dostęp do tych punktów, co skutkowało pojawieniem się technologii ISP (In-System Programming). Efekt końcowy jest taki sam jak w przypadku JTAG ale w tym wypadku uzyskujemy dostęp bezpośrednio do pamięci EMMC urządzenia. Wszystko wygląda naprawdę fajnie, ale gdzie szukać takich pól dzięki którym uzyskamy pożądany efekt? Z pomocą przychodzą nam twórcy takich boxów serwisowych jak z3x, medusa, riff box. To na ich supporcie znajdziemy zdjęcia w bardzo wysokiej rozdzielczości pokazujące elementy do których trzeba się podłączyć. Wymaga to sporej precyzji i umiejętności lutowania, ale nie jest niemożliwe do zrobienia.

Technologia ta podobnie jak JTAG nie powoduje uszkodzenia samego telefonu, co jest ważne w momencie jeśli wykorzystujemy ją tylko do ominięcia blokady ekranu, a sam smartfon musi pozostać sprawny. Musimy jednak wiedzieć, że odczyt pamięci odbywa się jedną szyną, a prędkość wynosi około 2MB/s co w przypadku dużych wielkości EMMC będzie bardzo czasochłonnym zadaniem.

Zdarza się, że na „stole operacyjnym” mamy telefon który nie posiada wsparcia dla w/w urządzeń serwisowych, wtedy możemy wykorzystać technikę chip-off. Polega ona na wylutowaniu kości emmc z urządzenia i bezpośrednim odczytaniu z niej danych. Za pomocą specjalnych czytników na USB możemy wykonać jej obraz w celu jej dalszej analizy. Wylutowanie tej pamięci powoduje, że urządzenie nie powróci już nigdy do pełnej sprawności z powodu kleju jaki stosują producenci smartfonów. Klej ten wypełnia przestrzeń między płytą główną a samą pamięcią.

A czasem trzeba odzyskać dane

Rodzaj i ilość odtworzonych informacji uzależniony jest od konkretnego modelu oraz systemu operacyjnego (iOS, Android, BlackBerry, Symbian, Windows Mobile, PalmOS), na którym pracuje telefon. Czym bardziej skomplikowany telefon, tym większe możliwości odzyskiwania danych zapisanych w jego pamięci. Gdy mowa o odzysku danych, należy przez to rozumieć nie tylko informacje gromadzone przez sam telefon, ale także wewnętrzne dane zainstalowanych aplikacji.

Odzyskiwać można praktycznie wszystkie informacje, które telefon zapisał w swojej pamięć, tj. kontakty, wiadomości, zadania, notatki, zdjęcia, itd. Z pamięci telefonu można również odzyskać dane, które nie są widoczne dla zwykłego użytkownika. W niektórych przypadkach będzie to na przykład historia numerów IMSI karty SIM, które były zainstalowane w telefonie. Dzięki temu można uzyskać informacje czy użytkownik używał innych kart SIM, o których istnieniu niekoniecznie chciał mówić. Można również spróbować ustalić z jakimi sieciami Wi-Fi łączył się dany telefon, bądź też uzyskać informacje w jakich lokalizacjach przebywał użytkownik (na podstawie danych z GPS).

Karta pamięci

Ostatnim komponentem poddawanym analizie jest karta FLASH, która pełni funkcję rozszerzenia pamięci telefonu. Najczęściej spotyka się karty typu microSD o pojemności 8-16GB, ale zdarzają się również takie o pojemności 128GB lub więcej. Analiza takiej karty nie różni się niczym od analizy innych nośników typu FLASH. Od strony logicznej, mamy do czynienia z jedną partycją.

Procedurę zaczyna się od wykonania kopii binarnej z obliczeniem sumy kontrolnej. Tak zabezpieczony materiał dowodowy, może posłużyć do wykonania listingu plików zapisanych na karcie, bądź przeprowadzania procesu odzyskiwania danych. Karta pamięci bardzo często zawiera zdjęcia i filmy wykonane aparatem, muzykę w popularnym formacie MP3, nieco rzadziej pliki w innych formatach (np. dokumenty).

Przy odzysku danych można zastosować dwie metody. Pierwsza z nich sprowadza się do odtworzenia struktury danych na podstawie wpisów w tablicy alokacji plików. Drugą możliwością jest odzysk w trybie surowym, polegający na przeszukaniu zawartość binarnej pod kątem nagłówków znanych plików. W wielu przypadkach jest to metoda o wiele skuteczniejsza, sprawdzającą się w sytuacji, gdy dane na karcie były usuwane. Niezależnie jednak od stosowanej metody, odzyskać można tylko te dane, które nie zostały nadpisane. Przy czym już jednokrotne zapisanie nowych plików w to samo miejsce, prowadzi do nieodwracalnego zamazania poprzednich danych.

Coraz więcej urządzeń i coraz więcej informacji

Techniki Computer i Mobile Forensics, z roku na rok obejmują coraz większy zakres urządzeń. Dostrzegają to także organy ścigania. Coraz więcej postanowień o powołaniu biegłego obejmuje analizę nie tylko dysków twardych komputerów, ale i telefonów komórkowych. Aspekt ten jest również brany pod uwagę przez dyrektorów firm chcących uchronić się przed nieuczciwością pracowników.

W wielu sprawach sama tylko zawartość pamięci telefonu może być kluczowa dla toczącego się postępowania sądowego lub wewnątrzfirmowej obsługi incydentu. Raport z przeprowadzonych prac, przygotowany za pomocą najnowocześniejszych narzędzi i przy przestrzeganiu naczelnych zasad informatyki śledczej stanowić może kluczowy dowód, którego podważenie jest niemal niemożliwe.

O Autorze

Witold Sobolewski, MBA — absolwent Wydziału Elektroniki, Telekomunikacji i Informatyki Politechniki Gdańskiej. Ukończył także Kryminalistykę na Uniwersytecie Warszawskim. Biegły sądowy z zakresu informatyki śledczej z listy Sądu Okręgowego w Gdańsku. Założyciel firmy VS DATA. Opiekun merytoryczny i wykładowca podyplomowych studiów z Informatyki Śledczej na Uczelni Łazarskiego oraz Cyberbezpieczeństwa na Akademii Marynarki Wojennej. Ma ponad 14-cio letnie, praktyczne doświadczenie w pracy w laboratorium przy wykonywaniu skomplikowanych ekspertyz sądowych. Prowadził szkolenia z zakresu odzyskiwania danych i analizy śledczej dla policji, prokuratury i sądów. Posiada międzynarodowe certyfikaty w zakresie informatyki śledczej (CFCE, ACE, CCFE, GCFE), odzyskiwania danych (CDRP) i analizy urządzeń mobilnych (CMFF). Wykonał ponad 5000 ekspertyz z zakresu odzyskiwania danych i informatyki śledczej.

W ramach Niebezpiecznik.pl, Witold prowadzi 2 szkolenia związane z analizą śledczą, na które szczególnie zapraszamy pracowników firmowych zespołów reagowania na incydenty, administratorów sieci i funkcjonariuszy służb oraz organów ścigania:

1. Informatyka Śledcza – tajniki służb (computer forensics)

Najbliższe terminy:

- 25-26 października, Kraków | 3 wolne miejsca

→ zarejestruj się na to szkolenie- 13-14 grudnia, Warszawa | 6 wolnych miejsc

→ zarejestruj się na to szkolenie

2. Mobile Forensics (analiza śledcza urządzeń mobilnych)

Najbliższe terminy:

- 10-11 grudnia, Gdynia | 4 wolne miejsca

→ zarejestruj się na to szkolenie