3/6/2024

Oszuści zaczęli wykorzystywać dzisiejszą i wciąż trwającą awarię systemów Alior Banku do ataku. Właśnie rozesłali wiadomość, w której twierdzą, że konieczna jest ponowna rejestracja wszystkich klientów. Wiadomość wygląda wiarygodnie, jest napisana poprawnym językiem polskim, ale link kieruje pod adres “login.aliorbark[.]com” — widzicie tę subtelną literówkę?

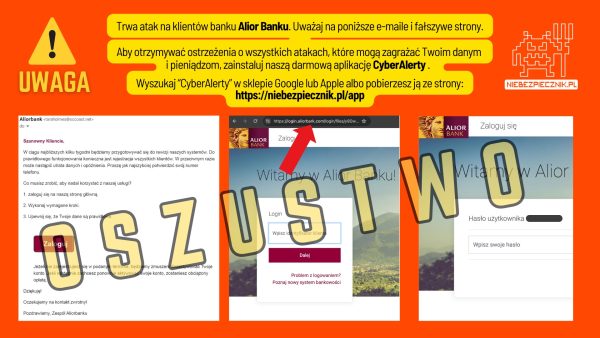

Oto infografika przedstawiająca atak, od wiadomości e-mail po ekrany wyłudzające dane:

Wpisałem swój login i hasło na lewej stronie, co robić?

Natychmiast zadzwoń na infolinię lub udaj się do najbliższego oddziału banku i poinformuj o tym konsultanta.

Wysłaliśmy w tej sprawie CyberAlert

Ponieważ awaria banku wciąż trwa (aplikacja mobilna nie działa poprawnie), ten atak może mieć większą skuteczność niż podobna wiadomość wysłana w trakcie normalnego funkcjonowania banku.

Dlatego my zdecydowaliśmy się rozesłać w tej sprawie CyberAlert, a Ty ostrzeż przed tym atakiem swoich znajomych. Możesz im wysłać naszą infografikę lub udostępnić linka do tego CyberAlertu. Albo po prostu zainstaluj im naszą aplikację CyberAlerty — wtedy, podobnie jak Ty — także będą otrzymywać ostrzeżenia przed atakami, które mogą zagrażać ich oszczędnościom lub danym. Aplikacja jest darmowa i można ją pobrać na Androida lub iPhona.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Na oszustwo wskazuje wiele szczegółów poza literówką w adresie są jeszcze:

-groźba obciążenia finansowego

– podpis w liczbie pojedynczej, a nastepnie w liczbie mnogiej jako zespół

Trafna uwaga!

Są 2 metody które praktycznie w 100% przed tym ochronią, czemu nadal banki, albo nie wprowadzą klucz U2F, a jeśli to za drogie rozwiązanie to mBank teraz wprowadził świetne rozwiązanie, w przypadku gdy posiadamy fizyczną kartę płatniczą i korzystamy z autoryzacji aplikacją mobilną to mogą w niektórych wypadkach wymagać przyłożenia karty do telefonu (obecnie działa tylko na smartfonach z androidem i wymaga NFC).

Jak dla mnie to jest super pomysł i każdy bank powinien to wprowadzić, kartę płatniczą ma na pewno większość klientów, przyłożenie jej do telefonu to żaden problem, a phising już tutaj jest mocno ograniczony, bo nawet jeśli oszust będzie znał dane logowania to nie ma karty płatniczej.

mBank będzie wymagał przyłożenia karty tylko w przypadku podejrzenia, że to nie my korzystamy z konta, ale jak dla mnie byłoby super móc ustawić, że każde logowania wymaga przyłożenia karty płatniczej.

Wiadomo, że U2F lepszy, ale mało kto go posiada, a kartę płatniczą to myślę, że większość osób ma zwłaszcza osoby starsze / mniej techniczne tym bardziej kartę płatnicza na pewno mają i nie korzystają z kart wirtualnych.

Jeszcze inna opcja to wymagać tego, żeby albo smartfon dogadał się z PC przez bluetooth albo wymagać tego żeby zarówno smartfon jak i PC był w tej samej sieci. Podobnie do tego jak działa ochrona zaawansowana google gdzie albo używamy U2F / albo zatwierdzamy logowanie smartfonem i przez bluettoth muszą się urządzenia dogadać albo jak korzysta się z kodu generowanego przez smarton /PC żeby zalogować inne urządzenia to urządzenia muszą być w tej samej sieci.

Jest dużo możliwości żeby wyeliminować znacząco skutki phisingu. A na ten moment dalej żaden bank nic sensownego nie wprowadził.

Bo mBank wymaga tego tylko jak uzna, że to nie my korzystamy z aplikacji, więc nie daje to 100% ochrony, a ING niby klucze U2F wprowadziło, ale po pierwsze aplikacji nie da się dodać do zaufanych a po drugie b. często nie wymagają żadnej autoryzacji przelewu, więc jak np zostawimy zalogowaną sesję w banku to domownik może w ciągu 5 min wysłać przelew bez potwierdzenia czegokolwiek :(

Ale lipa. Pora szukać innego banku.

Kurczę

U mnie ten numer z bankiem znowu nie przejdzie, bo do strony logowania banku sobie zrobiłem osobną zakładkę w przeglądarce.

Lewa strona banku z resztą, nawet, jakby się jakimś cudem otworzyła, to sobie w Noscripcie sama nie pozwoli sama na wykonanie kodu JS, bez którego żaden nowoczesny formularz logowania nie przejdzie, natomiast formularz nie używający JS poznam na pierwszy rzut oka.

Noscript genialnie wykonuje identyfikację na strony zaufane (którym się tworzy wyjątki dla JS) i nieznane, jak się go sensownie skonfiguruje.

xD

Pozdro

Noscript faktycznie chroni ale pomysłowo się bawią => aliorbark[.]com :)

Domena utworzona 3.06

Ciekaw jestem dlaczego akurat wybrali wyróżnik .com

z uwagi na

Nie wiem czy to domyślne albo wymagane od wszystkich klientów uwierzytelnienie, ale ja aby potwierdzić wykonanie przelewu przez bankowość internetową muszę zrobić potwierdzenie kodem z SMS-a. Oprócz przelewów na konta uznane wcześniej za zaufane.

Mam konto w Alior banku, wszystkie e-maile od nich mają podpis elektroniczny.

Manager haseł, sprawdzi za nas czy się logujemy do bank.pl czy do bark.pl :-)