6/4/2010

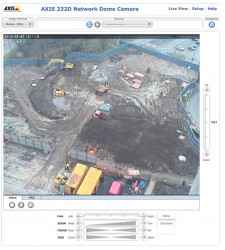

Poniżej zobaczycie jak łatwo można podpiąć się przez internet do czyjejś prywatnej kamery. Starsze modele kamerek pozwalają jedynie na przechwytywanie obrazu, nowsze, umożliwią nam sterowanie położeniem oraz kątem widzenia kamery… (sic!)

Przejmowanie kontroli nad kamerami

Jeśli ktokolwiek z Was pomyślał o kamerkach w laptopach stojących w sypialniach nastolatek, to gratulujemy! Idealnie nadajecie się na opiswane przez nas niedawno stanowisko inwigilatora, tfu! administratora w liceum ;-)

Ale do rzeczy, pierwszy filmik tutaj:

Webcam Google Hacking

Atak możliwy jest, ponieważ większość z webcamów wraz ze sterownikami instaluje oprogramowanie umożliwiające udostępnianie obrazu z kamery w internecie. Wiecie, niektórzy chcą siedząc w pracy spoglądać na swój ogród, albo monitorować budowę nowego domu…

Domyślnie, opcja udostępniania obrazu całemu światu powinna być wyłączona, ale nie wszyscy producenci myślą o bezpieczeństwie… albo co gorsza, użytkownicy klikają po opcjach, nie zdając sobie sprawy z tego co robią.

Jeśli w oprogramowaniu włączona zostanie opcja udostępniania obrazu, na komputerze instalowany jest serwer streamingu, do którego można dostać się po HTTP. Główna strona tego serwera z reguły zawiera stopkę opisującą model kamerki lub nazwę producenta albo inny charakterystyczny ciąg znaków.

Wyszukując w Google owy charakterystyczny ciąg znaków, w odpowiedzi dostaniemy listę wszystkich osób, które udostępniają swoje kamerki w internecie (świadomie bądź nie). Jeśli brak ci pomysłow, spróbuj tych zapytań:

- inurl:”view/index.shtml”

- my webcamXP server gallery

- Toshiba Network Camera – User Login

- /home/homeJ.html

- inurl:jview.htm

- intitle:”Live View / – AXIS” | inurl:view/view.shtml^

- inurl:”axis-cgi/mjpg”

- inurl:”ViewerFrame?Mode=”

- camera linksys inurl:maing.cgi

- inurl:”MultiCameraFrame?Mode=”

- inurl:ViewerFrame?Mode=

- inurl:ViewerFrame?Mode=Refresh

- inurl:axis-cgi/jpg

- inurl:axis-cgi/mjpg

- inurl:view/indexFrame.shtml

- inurl:view/index.shtml

- inurl:view/view.shtml

- liveapplet

- intitle:”live view” intitle:axis

- intitle:liveapplet

- allintitle:”Network Camera NetworkCamera”

- intitle:axis intitle:”video server”

- intitle:liveapplet inurl:LvAppl

- intitle:”EvoCam” inurl:”webcam.html”

- intitle:”Live NetSnap Cam-Server feed”

- intitle:”Live View / – AXIS”

- intitle:”Live View / – AXIS 206M”

- intitle:”Live View / – AXIS 206W”

- intitle:”Live View / – AXIS 210″

- inurl:indexFrame.shtml Axis

- inurl:”MultiCameraFrame?Mode=Motion”

- intitle:start inurl:cgistart

- intitle:”WJ-NT104 Main Page”

- intext:”MOBOTIX M1″ intext:”Open Menu”

- intext:”MOBOTIX M10″ intext:”Open Menu”

- intext:”MOBOTIX D10″ intext:”Open Menu”

- intitle:snc-z20 inurl:home/

- intitle:snc-cs3 inurl:home/

- intitle:snc-rz30 inurl:home/

- intitle:”sony network camera snc-p1″

- intitle:”sony network camera snc-m1″

- site:.viewnetcam.com -www.viewnetcam.com

- intitle:”Toshiba Network Camera” user login

- intitle:”netcam live image”

- intitle:”i-Catcher Console – Web Monitor”

Kolejny filmik, wykorzystujący Google Hacking do podglądu innych typów kamer:

Domyślne hasła do kamery

Często dostęp do panelu sterowania kamerą jest zabezpieczany hasłem. Ale tutaj znów pokutują domyślne ustawienia producenta, który wszystkim kamerom nadaje takie samo hasło (a prawie nikt z użytkowników go nie zmienia).

Z listą haseł można zapoznać się w instrukcji producenta (na jego stronie) lub po raz kolejny skorzystać z Google.

Google Hacking

Powższa technika przejmowania kontroli nad obrazem z sieciowych kamerek jest jedną z wielu metod tzw. Google Hackingu. Czym jest Google Hacking i jak można wykorzystać go w testach penetracyjnych dowiesz się z prezentacji pt. Google Hacking (lekko odświeżona wersja).

P.S. Wklejajcie w komentarzach linki do swoich “znalezisk” ;)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

I teraz muszę wyrzucić kamerkę z laptopa przez was >:(!

Szpanowało się w szkole. + za ilość linków – za “zapłon”

Do tych wyszukiwań warto dodać -intext:intext aby pominąć wszystkie artykuły o hakowaniu kamerek :)

Z tego co pamiętam to robiłeś kiedyś nawet o tym jakąś prezentację Piotrze ;>

Control: tak, 4 lata temu. Link jest w ostatnim zdaniu tego artykułu ;)

Proponuje jeszcze dodać:

inurl:”JViewer.html”

inurl:”AViewer.html”

“Kamerainformationen anzeigen”

A co z kamerami IP? Istnieje jakiś sposób na zabezpieczenie ich?

OK, co do kamer bez hasła to rozumiem, że legalnie można na takie wchodzić. A co jeżeli login/hasło są domyślne i my je wpiszemy? Jesteśmy osobą nieupoważnioną i prawnie jest to nielegalne, czy legalne? ;)

Tak samo jak podłączanie się do WiFi jako admin/admin.

@Hawk2: Art. 267. KK: § 1. Kto bez uprawnienia uzyskuje informację dla niego nie przeznaczoną, otwierając zamknięte pismo, podłączając się do przewodu służącego do przekazywania informacji lub przełamując elektroniczne, magnetyczne albo inne szczególne jej zabezpieczenie, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

@Piotr Konieczny: Tak, tylko że wpisanie admin/admin chyba nie jest łamaniem zabezpieczenia? Fakt faktem, że uzyskuje się “informację dla siebie nie przeznaczoną”. Jak to jest w przypadku kamer bez hasła: również odbieram informację nie przeznaczoną dla mnie? Jeżeli nie ma żadnego zapisu w polityce bezpieczeństwa firmy traktującego o tym kto z takiej kamery może korzystać, to znaczy, że może każdy? Co jeżeli jest to kamera prywatna? Nawet jeżeli nie ma hasła, to muszę zostać upoważniony przez właściciela?

Stary temat omijania zabezpieczeń przy braku zabezpieczeń. Odsyłam do Googli, Vagli i podobnych. Po nowelizacji:

§ 2. Tej samej karze podlega, kto bez uprawnienia uzyskuje dostęp do całości lub części systemu informatycznego.

Czyli nawet jeśli na stronie będzie napisane “hasło/login to: admin/pass, ale tu nie wchodź!”, a Ty wpiszesz podane dane i “wejdziesz”, to “uzyskasz dostęp” i popełniasz czyn zabroniony. Problemem jest brak definicji “systemu informatycznego”, ale znając polskie sądownictwo, niezależnie od tego, do czego otrzymasz dostęp, jesteś winny.

O ile pamiętam, nawet wardriving na niezabezpieczonych sieciach jest w Polsce nielegalny, bo to uzyskiwanie nieuprawnionego dostępu, chociaż hasła nie ma.

@WRonX: dzięki za wyjaśnienie. Wiadomo że w tym kraju ludzie postępują jak postępują, ale warto znać przepisy prawne i wiedzieć czego nie wolno(ot choćby, żeby kogoś postraszyć i żeby ludzie nie czuli się tacy bezkarni i łasi na ‘darmowe WiFi’). Niby miałem prawo komputerowe na informatyce, ale głównie o własności intelektualnej były wykłady(obrazy, muzyka, strony, programy etc.).

@Hawk2: Nie jestem wyrocznią. Proponuję jednak zajrzeć tutaj: http://prawo.vagla.pl/node/8154 i tutaj: http://prawo.vagla.pl/node/8123 (hint: Ctr+F, “267”).

To pierwsze to chyba wyrok na podstawie ustawy sprzed nowelizacji. Co do wardrivingu, tu mały artykuł w PCWorldzie http://42.pl/u/2e1i z komentarzem Vagli na ten temat.

Jak wspominałem, nie jestem wykładnią prawa, mam tylko za dużo czasu :)

Pytam google o numrange: i dostaje:

“Przepraszamy,

…ale Twój komputer lub sieć może wysyłać zautomatyzowane zapytania. Aby chronić naszych użytkowników, nie możemy w tej chwili przetworzyć Twojego żądania.”

:)

super! Dzieki za taki swietny artykul :D

Ooo slodki jezusie … trafilem na wideorelacje amatorskiego meczu zenskiej pilki noznej! dziekuje, Niebezpieczniku ;D

P.S o samej mozliwosci podgladania slyszalem, ale nigdy nie chcialo mi sie to bawic, Jak widac oplaca sie to! he he

http://137.205.178.109/view/view.shtml

Robot Lab live ;) ciekawe ciekawe

http://www.viewerframe-mode.com/intitle-live-view-axis/

http://88.191.60.98/view/index.shtml

tego sie nie spodziewalem :D

Ja też nie.

Zapętlone, przypatrzyłem się trochę dłużej ;)

To jest reklama, w kodzie strony są słowa kluczowe ułatwiające znalezienie tej strony a po pewnym czasie js przenosi nas na bardziej wulgarną stronę ;)

[…] site:pastebin.com +BEGIN+RSA+PRIVATE+KEY Oto Google Hack znajdujący klucze prywatne. Jak myślicie, ile z nich jest bez hasła? […]

[…] w swojej publikacji opisuje jak za pomocą “Google Hacking” i odrobiny “magii” znaleźć cele oraz uniknąć wpadnięcia w […]

Wie ktoś co to jest : http://83.14.176.238/.W tytule pisze ze jakiś system DVR

http://www.google.pl/search?q=filetype:vspx+-search+-shop+-Discussion+-openlinksw+-feeds+-archive&hl=pl&tbo=1&prmdo=1&start=0&sa=N&filter=0

jeszcze taki link można dodać .

filetype:vspx -search -shop -Discussion -openlinksw -feeds -archive

Albo:

http://www.google.pl/search?q=inurl:%22main.cgi%3Fnext_file%3D%22&hl=pl&filter=0

inurl:”main.cgi?next_file=”

I jeszcze:

http://www.google.pl/search?q=intitle:%22SiteZAP%22+-search+-download+-from+-Allintitle+-cnn&hl=pl&start=0&sa=N&filter=0

intitle:”SiteZAP” -search -download -from -Allintitle -cnn

No i jescze to xd:

http://www.google.pl/#q=inurl:%22RecordFrame%3FType%22&hl=pl&start=0&sa=N&filter=0&fp=97331fa403cc6f74

inurl:”RecordFrame?Type”

Istnieje możliwość podłączenia się do konkretnej kamerki?

np. znając ip danej osoby?

istnieja sposoby na inne kamerki np od miejskiego monitoringu?

Czy jeśli przykładowo udałoby mi się dostać do kamerek u mnie w pracy, to czy admin sieci będzie widział z jakich IP wyświetlane były transmisje?

Propably yes.

Sorki, Probably yes.

Taką Okoliczność Rozważyłbym.

[…] operatory filetype:doc lub filetype:pdf. Podobnie przy pomocy Google Hackingu można szukać prywatnych kamerek wystawionych do sieci czy zbiorów adresów […]

[…] nie powinniście oglądać publicznie dostępnej bazy google dorków pozwalającej na odnajdowanie routerów, kamerek, itp. Za przejrzenie naszej prezentacji na ten temat też niechybnie czeka was więzienie. […]

[…] wbudowanych w laptopy i telefony komórkowe. Autor po prostu za pomocą Google Hackingu (m.in. tych zapytań) zebrał adresy URL do kamerek i systemów monitoringu i napisał skrypt, który weryfikuje, czy […]

ściema wielka

Najprostsze jest najtrudniejsze. Po prostu zakleić w kamerę w laptopie i tyle…Można też mieć grubsze etui i kamerka w smartfonie też jest zasłonięta, podobnie tablet :)