11/7/2012

Na czarnym rynku pojawił się exploit na PLESK, czyli panel zarządzający udostępniany klientom firm hostingowych. Na tę chwilę raporty mówią o kilkudziesięciu tysiącach zainfekowanych stron WWW, do których atakujący uzyskali dostęp poprzez dziurę w PLESK.

Atak na Plesk

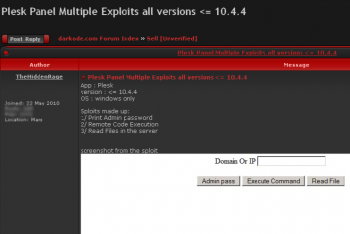

Na atak podatne są wersje PLESK 10.4.4 i wcześniejsze, a exploit jest sprzedawany za 8 000 dolarów — nie jest pewne, czy dalej jest to 0day, czy załatana dziura.

Atakujący dzięki dziurze w Plesku wyciągają poprawne loginy i hasła należące do administratora (PLSEK im to ułatwia, bo przechowuje je tekstem jawnym…), a następnie, poprzez Plesk File Manager logują się na strony i dodają złośliwy kod JavaScirpt do plików .js na serwerze.

Blackhole maczał w tym palce?

Na ślad podatności jako pierwszy wpadł już 22 czerwca jeden z developerów, który analizował pewien dziwny kod JavaScript:

I checked about a dozen of infected sites and they all use different web technologies from ASP.NET to pure HTML. They are all on different web servers: IIS, Litespeed, Apache. The only common link I can see is Plesk.

Wspólną cechą wstrzykniętego na strony kodu JavaScript był mechanizm dynamicznego generowania nazw domenowych, odwołujących się do zasobu o nazwie runforestrun, który jak się później okazało, był częścią exploit packa o nazwie Blackhole:

hxxp://xmexlajhysktwdqe.ru/runforestrun?sid=cx

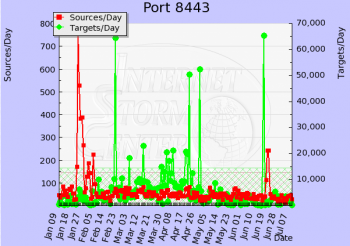

A więc dzięki dziurze SQL injection w Plesku, na atakowane strony wstrzykiwany jest Blackhole, który przy pomocy exploita na wtyczkę Java w przeglądarce użytkownika (CVE2012-0507) infekuje go botnetem ZeuSa. Jeśli natomiast system internauty nie jest podatny na atak, Blackhole wygeneruje stronę zachęcającą do zainstalowania FakeAV. O Run Forest Run napisał także SANS, prezentując przy okazji wykres przedstawiający skanowanie portów na których domyślnie nasłuchuje PLESK:

Jak się zabezpieczyć?

10 lipca wyszła poprawka, a firma Parallels opracowała zaawansowane wskazówki dla administratorów. W skrócie: ważne jest to, żeby zmienić WSZYSTKIE hasła do kont na Plesku. Jeśli tylko zaaplikujecie patcha, atakujący dalej (mając stare, poprawne hasła) będzie mógł się zalogować na wasz serwer. Niestety, niewykluczone, że nawet zaaplikowanie patcha i zmiania wszystkich haseł nie wystarczy, jeśli atakujący wcześniej dostali się do waszego serwera i zostawili na nim backdoora. Na wszelki wypadek warto ustawić dodatkowe uwierzytelnienie w dostępie do PLESK.

PS. Co ciekawe, od kwietnia publicznie dostępny jest exploit na PLESK 9.x, który umozliwia zdobycie hasła administratora ze względu na źle ustawione prawa dostępu do plików.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Run Forest Run…

Ktoś ma poczucie humoru, tam, w underground(zie).

I kolejne hasła tekstem…

Coś czuje, że nie czytają Niebezpiecznika ichniejsi deweloperzy ;->

@subiektywny_gosc: Liczysz na krakersa od redakcji za podlizywanie się?

Deweloperzy nie zawsze mają swobodę decydowania o formie zabezpieczeń. Przechowywanie haseł w postaci jawnej jest często wymuszane przez właścicieli aplikacji/stron ponieważ z niewiadomego powodu uważają to jako atrakcyjne ułatwienie dla swoich użytkowników w przypadku zagubienia hasła lub są wręcz oburzeni, że procedura odzyskania hasła jest zbyt skomplikowana i nic nie dają tłumaczenia o względach bezpieczeństwa, bo konkurencja ma prościej! Do pierwszego włamu.

@Radoos: oczywiście, że to programiści muszą podjąć decyzję o właściwym zabezpieczaniu systemu – a jeśli klient nalega na dziurawy system to należy go uświadomić/wyedukować. Oczywiście tłumaczenia kosztują czas i nerwy, ale lepiej się przemęczyć niż później podczas jakiegokolwiek ataku przyjmować całą winę na siebie, bo klient oczywiście będzie miał pretensje do nas (i w sumie będzie miał rację).

Tak krakers wskazany ;-> ale marchewka bardziej niż kij.

I widzę lep nadal działa, ach ten stereotyp…

A co do haseł to dobrze wiemy, że to taka wymówka, to co Panie Radoos(ie) sugerujesz.

Bo ja bym się raczej wolał chwalić, że “wasze hasło jest nie do zdobycia”.

Niż, zapominaj do woli a i tak wiemy co wpisałeś, to Ci przypomnimy.

I sprawdzimy pocztę za Ciebie, też…

No… może, powinienem dać faktycznie mocodawcy deweloperów raczej.

Poza tym, to nie był atak personalny tylko stwierdzenie faktu.

Bo w końcu jest tekstem czy nie jest ??

To coś typu dam tej miłej staruszce kartę bankową do potrzymania, wygląda na słabą i schorowaną nie ucieknie mi jakby co…. ale Monty Python już rozpracował staruszki.

Do czego zmierzam, bezpieczeństwo nie leży tylko w gestii szefa,

który może informatyki liznął tyle co odpalić rudetuba gdy jego podwładni zapierniczają.

A wystarczy przedstawić to w sposób czysto biznesowy:

Będziemy mogli się pochwalić!!, że (niby) dbamy o prywatność, czyli ludzie na to polecą, czyli kasa… no to dawaj Panie programisto, zahaszuj toto chociaż niech mają, a jak zapomną hasła to pomyślimy… może jakiś esemes za pół darmo ?? (kasa kasa kasa)

A ja będę liczył procenty…

Bezpieczeństwo nie może być pomijane, a tym bardziej tam gdzie liczy się pieniądze.

Bo to na dłuższą metę szkodzi wizerunkowi firmy, która pewnie wydaje krocie na marketing.

A włamy się zdarzają, prędzej czy później, po co ułatwiać hakierom.

Dobrzy i tak się włamią, a skrypto dzieciaki (ja ;->) znajdą prostszy cel…

A wzmianka o Niebezpieczniku to ukłon w w stronę cierpliwości moderatora,

za to że nie mam jeszcze ban-a-na dożywotniego, za długaśne wywody.

Ps. marchewki i krakersy proszę przysyłać w formie dotacji.

Na numer konta podany w linku, uprzednio dołączając,

swoje imię adres i kila takich dupereli,

bo chce osobiście wysłać list z podziękowaniem.

I muszę być pewnym, że otrzyma go właściwa osoba.

Kamilu, mądre teoryje deweloperskie masz, ale czy sprawdziłeś korelację napiętnowania kozła ofiarnego ze stanem konta dewelopera? W szczególności zwolnią Cię w złej, smutnej atmosferze, choć bez udziału wymiaru sprawiedliwości, co by prezesowi jeszcze zajął maszyny do przebadania, a Ty za 2 tygodnie znajdziesz 3x lepiej płatną pracę dla zachodniej korporacji?

@soląca pieprzniczka: akurat ja pracuję jako freelancer i nie mam problemu z klientami mówiącymi jak mam wykonywać swoją pracę (zwłaszcza w technicznych aspektach). Nawet gdyby ktoś wpadł na taki pomysł to próbowałbym wyjaśnić dlaczego tak się nie robi i w najgorszym przypadku zrezygnował z tego klienta.

To tak jakby przyszedł klient to szewca i powiedział, że chce mieć buty klejone na “super glue”. Oczywiście pierwsza lepsza kałuża = buty się rozlatują. No i znając mentalność ludzi cała wina spoczęłaby na wykonawcy, który wytwarza badziewne obuwie ;)

warto czytać niebezpiecznik , przynajmniej wiadomo czego unikać .

Gdzie się kupuje takie exploity?

u mnie. przyjdz wieczorem, wez torbe cukierkow i czarnego kota.

W biedronce obok torowiska ;)

Przyjrzyj się jeszcze raz screenowi.

Tylko, że na stronie producenta jest łatka dla wersji max 10.3.1 – a nie ma do wersji 10.4.4 tak jak piszecie(a exploit jest niby na tą wersję). Nawet skrypt sprawdzający czy serwer jest podatny na atak, sprawdza tylko wersje 10.3.x

Odpowiedź masz w źródle:

Update (June 23, 2012): Thanks to everyone who left comments. The problem seems to be really in Plesk. Axel found traces of the attack in Plesk access logs. The attacker logged in and used file manager’s editor to modify .js files. Axel blames the Plesk vulnerability (versions before 10.4 are affected) found earlier this year and suggests that server admins fix it: http://kb.parallels.com/en/113321 and reset passwords for all plesk accounts…

nic nowego, ktoś handluje tym na TORze od dłuższego czasu i dziwię się że dopiero teraz się połapali. a eksploity na starsze wersje to ulubiona zabawka mass defacerów, wersje Pleska poniżej 10 to w tej chwili ser szwajcarski

Widzę sprzeczność. W screenie jest że dotyczy tylko Windowsów, a plesk daje info że dotyczy to:

Plesk for Linux / Windows 7.x

Plesk for Linux / Windows 8.x

Plesk for Linux / Windows 9.x

Plesk for Linux / Windows 10.0 – 10.3.1

Witam co mam napisać do firmy hostingowej (u mnie jest plesk 8.6)

Najlepiej nic, jak nie potrafisz zdania poprawnie sklecić

Zrezygnowac z uslug?

ja zagroziłem że zadzwonie na policje jeśli nic z tym nie zrobią i chyba posłuchali.